在關閉影響 43 個國家/地區數千名受害者的「網路釣魚即服務」營運後,國際刑警組織最近指出:「網路釣魚等網路攻擊本質上可能是無國界和虛擬的,但它們對受害者的影響是真實且具有毀滅性的。」商業電子郵件入侵 (BEC) 是一種無惡意軟體的攻擊,可誘騙收件者轉移資金,據 FBI 稱已導致全球受害者損失超過 500 億美元。

據估計,90% 的成功網路攻擊都是從電子郵件網路釣魚開始的,這對於攻擊者來說仍然是非常有利可圖的。目前,我們無法採取太多措施來阻止網路釣魚嘗試。然而,要防止成功的攻擊,瞭解(並主動應對)不斷變化的網路釣魚趨勢非常重要,包括瞭解攻擊者巧妙利用目標受害者對「已知」電子郵件寄件者的信任的方式。為此,本週 Cloudflare 發布了第一份網路釣魚威脅報告。

本報告根據 2022 年 5 月至 2023 年 5 月的電子郵件安全資料,探討了主要的網路釣魚趨勢和相關建議。在此期間,Cloudflare 處理了大約 130 億封電子郵件,其中包括阻止了大約 2.5 億封惡意郵件進入客戶的收件匣。該報告還基於 Cloudflare 委託對北美、歐洲、中東和非洲以及亞太地區 316 名安全決策者進行的調查(您可以在此處下載該單獨的研究)。

查看完整報告以瞭解我們的三大要點:

- 攻擊者使用欺騙性連結作為首要網路釣魚策略,以及他們如何不斷改變讓您點擊連結的方式以及將連結裝備成武器的時間;

- 身分欺騙有多種形式(包括商業電子郵件入侵 (BEC) 和品牌假冒),並且可以輕鬆繞過電子郵件驗證標準;

- 攻擊者假裝成數百個不同的組織,但主要冒充我們信任的實體,並需要完成一些前提工作。

在閱讀《2023 年網路釣魚威脅報告》時,還需要記住以下幾點。

電子郵件威脅分類

攻擊者通常結合使用社交工程和技術混淆技術來使他們的邮件看起來合法。因此,Cloudflare 使用多種進階偵測技術來分析「模糊」訊號(不僅僅是肉眼可見的內容),以識別無用電子郵件。這些訊號包括:

- 結構分析,使用專門針對網路釣魚訊號設計的啟發式和機器學習模型來對標頭、內文、影像、連結、附件、負載等進行結構分析;

- 情緒分析,用於偵測模式與行為(例如,書寫模式與表達)的變更

- 信任圖表,用於評估合作夥伴社交圖表、電子郵件傳送記錄,以及可能的合作夥伴假冒

我們的電子郵件安全服務還整合了來自 Cloudflare 全球網路的威脅情報 ,該網路平均每天封鎖 1,400 億個網路威脅。

這些訊號和許多其他訊號會導致電子郵件被當做惡意郵件、BEC、詐騙或垃圾郵件進行處理;我們的儀表板會告訴客戶處理特定電子郵件的具體原因(即威脅指標「類別」)。

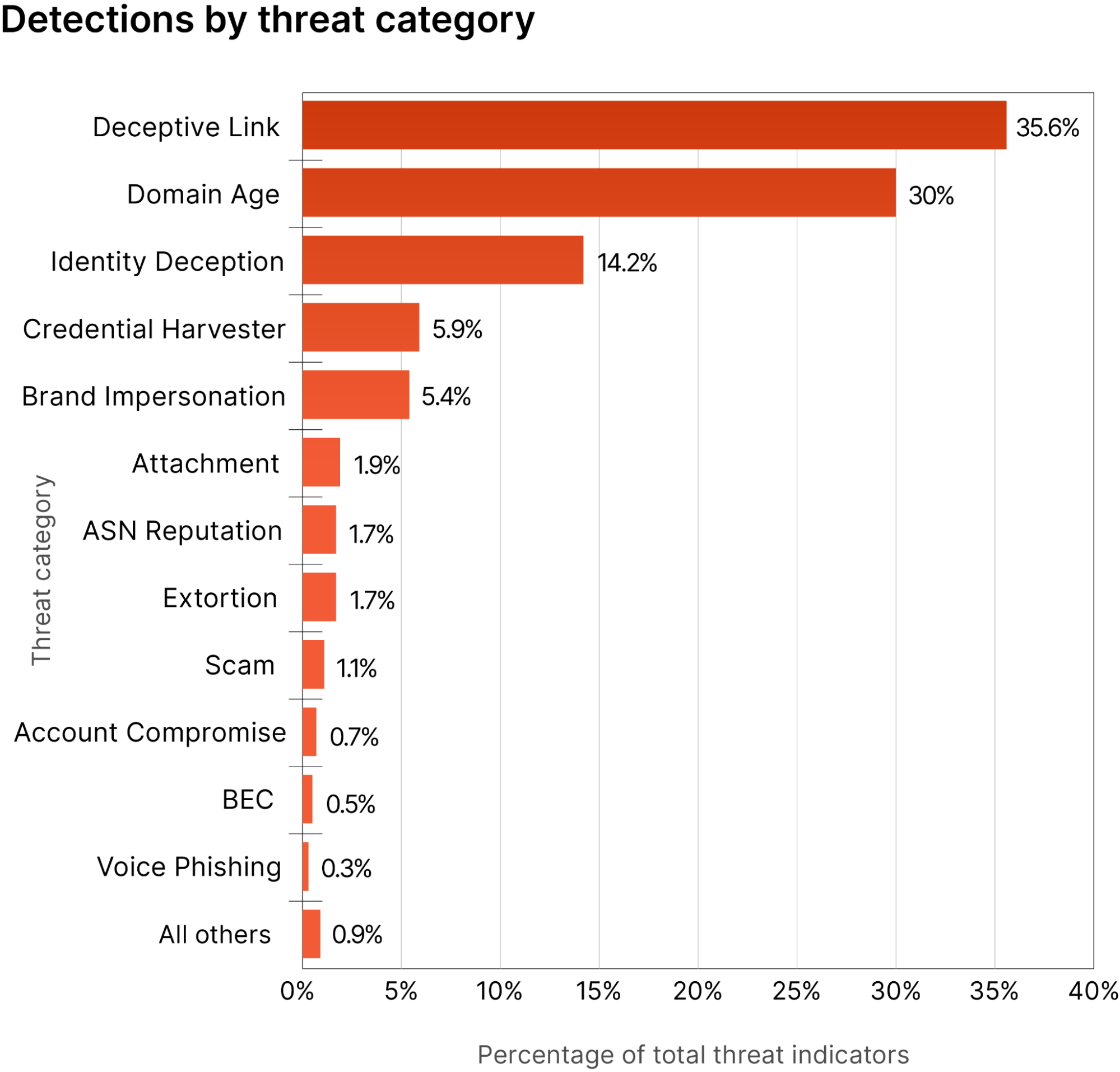

以下是我們在 2022 年 5 月 2 日至 2023 年 5 月 2 日期間觀察到的主要電子郵件威脅指標的快照。我們將威脅指標分為 30 多個不同類別;在此期間,最主要的威脅指標包括欺騙性連結、網域年齡(新註冊的網域)、身分欺騙、憑證收集和品牌假冒。

以下是每個主要類別的簡要說明(詳細說明見報告的附錄)。

點擊後,詐騙性連結會開啟使用者的預設 Web 瀏覽器並呈現連結中引用的資料,或直接開啟應用程式(例如,PDF)。由於 HTML 中連結的顯示文字(即超文字)可以任意設定,攻擊者可以讓 URL 看起來好像它連結至一個良性網站,而實際上是惡意的。

網域年齡與網域聲譽相關,後者是分配給網域的總分。例如,在註冊後立即傳送大量新電子郵件的網域往往聲譽較差,因此評分較低。

當攻擊者或有惡意的人傳送電子郵件聲稱是其他人時,就會發生身分欺騙。其機制和策略千差萬別。一些策略包括註冊看起來類似的網域(亦稱為網域假冒)、詐騙網域,或使用顯示名稱技巧使其看起來源於受信任的網域。其他變體包括使用網域前置和高聲譽 Web 服務平台傳送電子郵件。

攻擊者設定憑證收集器來欺騙使用者提供登入憑證。毫無警覺的使用者可能會輸入自己的憑證,最終為攻擊者提供了帳戶存取權。

品牌假冒是一種身分欺騙形式,攻擊者會傳送冒充知名公司或品牌的網路釣魚郵件。品牌假冒使用各種各樣的技術執行。

電子郵件的附件,在攻擊環境中開啟或執行時,都會包括一個召喚行動(例如,引誘目標點擊連結)或執行攻擊者設定的一系列動作。

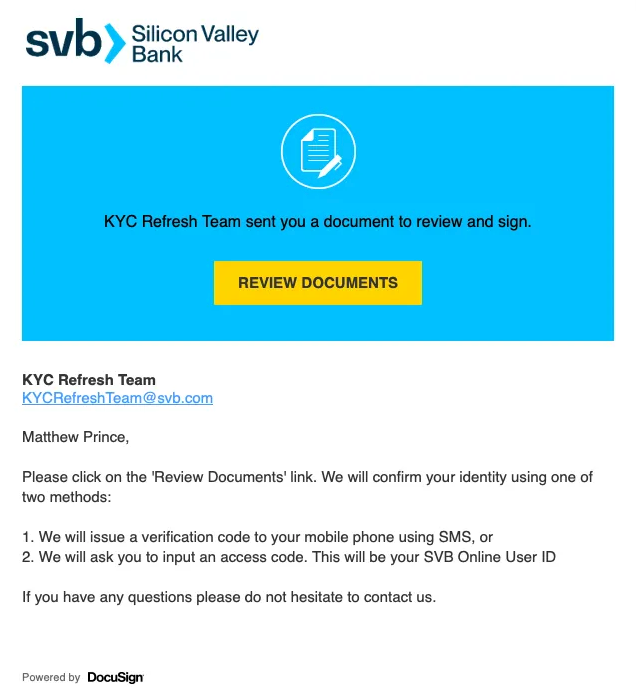

Cloudflare 經常觀察到一封網路釣魚電子郵件中出現多個威脅指標。例如,一個以矽谷銀行為主題的網路釣魚活動(詳見 2023 年 3 月的這篇部落格)將品牌假冒與欺騙性連結和惡意附件結合在一起。

攻擊者在 DocuSign 主題範本中利用了 SVB 品牌。該電子郵件包含 HTML 代碼,其中包含初始連結和復雜的四層重新導向鏈。攻擊中包含的 HTML 檔案將收件者傳送到具有遞迴重新導向功能的 WordPress 執行個體。

(說到連結,欺騙性連結是排名第一的威脅類別,佔所有偵測結果的 35.6%。攻擊者不僅僅使用電子郵件渠道中的連結;報告中也講到了多渠道網路釣魚威脅(利用簡訊、聊天和社交媒體等其他應用程式)的興起。)

值得信賴(也是最常被冒充)的品牌

我們在 2022 年 5 月至 2023 年 5 月期間觀察到針對 Cloudflare 客戶的電子郵件冒充了大約 1,000 個不同品牌,矽谷銀行只是其中之一。(在 Cloudflare One 產品套件於 2022 年 7 月阻止的「Oktapus」網路釣魚攻擊中,Cloudflare 員工成為了品牌假冒的直接目標。)

然而,正如網路釣魚威脅報告中詳細介紹的那樣,我們觀察到電子郵件攻擊者最常(51.7% 的時間)冒充 20 個全球知名品牌之一,其中 Microsoft 名列第一。

| 排名 | 被冒充的品牌 |

|---|---|

| 1 | Microsoft |

| 2 | 世界衛生組織 |

| 3 | |

| 4 | SpaceX |

| 5 | Salesforce |

| 6 | Apple |

| 7 | Amazon |

| 8 | T-Mobile |

| 9 | YouTube |

| 10 | MasterCard |

| 11 | Notion.so |

| 12 | Comcast |

| 13 | Line Pay |

| 14 | MasterClass |

| 15 | Box |

| 16 | Truist Financial Corp |

| 17 | |

| 18 | |

| 19 | AT&T |

| 20 | Louis Vuitton |

Microsoft 憑證收集嘗試的範例

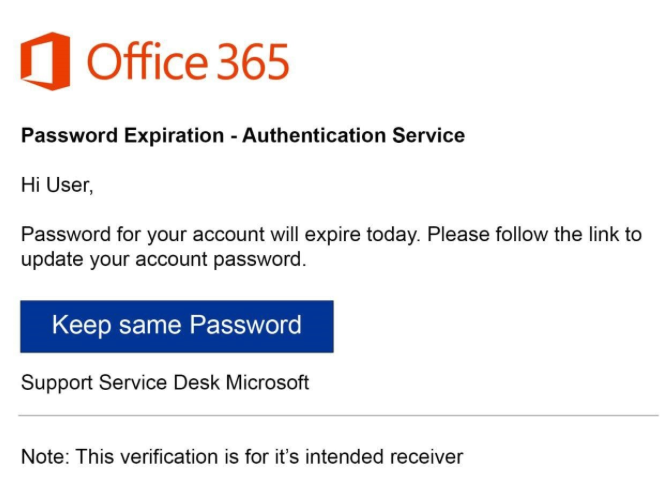

今年早些時候,Cloudflare 偵測到並封鎖了一場利用 Microsoft 品牌的網路釣魚活動,該活動試圖透過合法但已遭受入侵的網站收集憑證。

在下面的電子郵件範例中,儘管電子郵件正文中實際上顯示了文字,但其正文中沒有任何文字內容。整個正文是一個超連結的 JPEG 影像。因此,如果收件者點擊正文中的任何位置(即使他們不打算點擊該連結),他們實際上就是在點擊該連結。

最初,該影像的超連結似乎是一個良性的百度 URL - hxxp://www.baidu[.]com/link?url=-yee3T9X9U41UHUa3VV6lx1j5eX2EoI6XpZqfDgDcf-2NYQ8RVpOn5OYkDTuk8Wg#<recipient’s email address base64 encoded>。但是,如果點擊此連結,目標的瀏覽器將被重新導向到已遭入侵並用於託管憑證收集器的網站。

攻擊者使用 Microsoft Office 365 品牌,但試圖透過在影像中包含品牌資訊來規避任何品牌偵測技術(即,沒有可以進行檢查以識別品牌的純文字或 HTML 文字)。

然而,使用光學字元識別 (OCR),Cloudflare 成功識別了影像中的「Office 365」和「Microsoft」。使用 OCR,我們還發現其中使用了與密碼相關的可疑帳戶引誘。

在此範例中,攻擊者的技術包括:

- 僅包含 JPEG 影像(無法在沒有 OCR 的情況下偵測文字)

- 在該影像中嵌入超連結(點擊正文中的任何位置即會導致點擊連結)

- 超連結到百度 URL(用於繞過基於信譽的 URL 偵測技術)

- 百度 URL 將收件者的瀏覽器重新導向到憑證收集站點(即,將繞過無法進行深度連結檢查的其他電子郵件安全防禦措施)

- 將憑證收集器託管在已被攻擊者入侵的合法網站上(即使使用深度連結檢查,也會再次嘗試繞過基於信譽的 URL 偵測技術)

該攻擊手段利用百度的高聲譽和真實性來繞過憑證收集器所在的真實主機/IP 的聲譽。

雖然這一具體活動的重點是獲取 Microsoft 憑證,但我們經常看到攻擊者使用類似的方法繞過品牌偵測技術並誘騙受害者下載惡意軟體和其他惡意負載。

URL 重新導向技術經常出現在網路釣魚活動中,但威脅行為者正在透過濫用越來越多的合法網域(如 baidu.com、bing.com、goo.gl等)來不斷改進他們的方法。我們擁有眾多偵測功能,因此能夠對使用各種重新導向技術(包括濫用合法網域的重新導向技術)的 URL 進行深度連結檢查。

SPF、DKIM 和 DMARC 怎麼樣?

人們通常認為電子郵件驗證(特別是 SPF、DKIM 和 DMARC 標準)對於防止品牌假冒很有用:這些標準有助於驗證伺服器和租用戶的來源、保護郵件完整性、提供原則實施等。

然而,攻擊者仍然可以找到繞過驗證的方法來欺騙電子郵件套件;實際上,我們觀察到 89% 的無用郵件「通過」了SPF、DKIM 和/或 DMARC 檢查。

電子郵件驗證的一些限制包括:

| SPF (寄件者原則架構) |

主要優點: 驗證伺服器來源(即驗證郵件來源的位置) 定義允許哪些電子郵件伺服器和服務代表網域擁有者傳送郵件 |

|---|---|

| 限制: 不會阻止極為相像的電子郵件、網域或顯示名稱詐騙 不會驗證「From」標頭;使用信封「From」來確定傳送網域 當轉寄電子郵件或將傳送到郵寄清單的郵件傳送給每個訂閱者時,驗證無效 SPF 評估過程可能限制為一定數量的 DNS 查閱 無法防範使用帶有內嵌 URL、惡意負載或附件的「經過驗證」的電子郵件進行的攻擊 |

|

| DKIM (網域金鑰識別郵件) |

主要優點: 提供租用戶來源驗證(即,檢查電子郵件是否由網域的擁有者透過數位簽名傳送/授權) 確保電子郵件在從伺服器傳送至另一伺服器的過程中未被更改;保護郵件的完整性 |

| 限制: 不會阻止極為相像的電子郵件、網域或顯示名稱詐騙 不能防禦重播攻擊(DKIM 僅對郵件的特定部分進行簽名。攻擊者可以向通過 DKIM 的電子郵件新增其他標頭欄位,然後轉寄它們。) 無法防止使用帶有嵌入 URL、惡意負載或附件的「經過驗證」的電子郵件進行攻擊 |

|

| DMARC(基於網域的郵件驗證、報告和一致性) | 主要優點: 為 SPF 和 DKIM 提供原則執行和報告 規定當電子郵件未通過 SPF 或 DKIM 驗證時應遵循的原則(例如拒絕/刪除、隔離、無原則/傳送) 報告功能允許網域擁有者查看誰在代表他們傳送電子郵件(即防止您自己的網域被假冒和品牌濫用) |

| 限制: 不能防止假冒其他品牌的網域 不會阻止極為相像的電子郵件、網域或顯示名稱詐騙 網域擁有者指定郵件 DMARC 原則適用的百分比;當應用百分比低於 100% 時,則不太有效 無法防止使用帶有嵌入 URL、惡意負載或附件的「經過驗證」的電子郵件進行攻擊 |

結論

攻擊者不斷改進他們的策略。在郵件送達收件匣之前、期間和之後,都必須制定多個保護層。Cloudflare 本質上從不「信任」任何類型的電子郵件通訊(無論是內部、外部還是來自「已知」商業合作夥伴的郵件)。

同樣,我們首先建議所有組織將「從不信任,始終驗證」的 Zero Trust 安全模型擴展到網路和應用程式,同時擴展到電子郵件收件匣。

除了使用 Zero Trust 方法保護電子郵件之外,我們還建議:

- 透過多個防網路釣魚控件增強雲端電子郵件。正如 6 月份的這篇 Forrester 部落格中指出的那樣,「跨多個裝置使用訊息傳遞、協作、檔案共用和企業軟體即服務應用程式,都有助於提高員工的生產力和體驗。其中許多環境被認為是『封閉的』,但如果一位供應鏈合作夥伴的憑證遭受一次成功的網路釣魚攻擊,就會使您的組織面臨資料丟失、憑證盜竊、欺詐和勒索軟體攻擊的風險。為電子郵件收件匣開發的保護措施必須擴展到這些環境以及員工的日常工作流程。」

- 採用防網路釣魚的多重要素驗證 (MFA)。儘管並非所有的 MFA 都提供相同的安全性層級,但硬體安全金鑰是防止網路釣魚攻擊成功的最安全的驗證方法之一。即使攻擊者獲得了使用者名稱和密碼,這些金鑰也能保護網路。

- 讓人類更難犯錯誤。透過確保員工和團隊使用的工具更安全,防止他們犯錯,來滿足他們目前的需求。例如,遠端瀏覽器隔離 (RBI) 技術與雲端電子郵件安全性整合時,可以自動隔離可疑電子郵件連結,以防止使用者接觸到潛在的惡意 Web 內容。還可以在不受信任的網站上停用鍵盤輸入,以防止使用者在表單填寫或憑證收集中意外輸入敏感性資訊。這讓使用者能夠安全地開啟連結而不中斷其工作流程,提供了針對多渠道網路釣魚攻擊的防禦層。

如果您對完整調查結果感興趣,可以在此處下載《2023 年網路釣魚威脅報告》,以及我們關於防止網路釣魚攻擊成功的建議。如果您想瞭解 Cloudflare 電子郵件安全性的實操情況,您可以在此處請求免費的網路釣魚風險評估。