国际刑警组织最近在关停一个影响 43 个国家数千名受害者的“网络钓鱼即服务”操作服务后指出:“网络钓鱼等网络攻击可能是无国界和虚拟的,但其对受害者的影响却是真实和毁灭性的。企业电子邮件破坏(Business Email Compromise,BEC)是一种无恶意软件的攻击,它诱骗收件人转移资金等,据联邦调查局称,这种攻击在世界范围内已造成受害者损失超过 500 亿美元。

据估计,成功的网络攻击有 90% 都是源于电子邮件网络钓鱼。如今能阻止网络钓鱼的办法并不多。然而,要防止攻击成功,就一定要了解(并积极应对)不断变化的网络钓鱼趋势,这一点非常重要,其中包括攻击者如何巧妙地利用目标受害者对“已知”电子邮件发件人的信任。为此,Cloudflare 于本周发布了首份《网络钓鱼威胁报告》。

本报告基于 2022 年 5 月至 2023 年 5 月的电子邮件安全数据,探讨了重要的网络钓鱼趋势及相关建议。在此期间,Cloudflare 处理了约 130 亿封电子邮件,其中包括阻止了约 2.5 亿封恶意邮件进入客户收件箱。该报告还参考了由 Cloudflare 委托开展的对北美、欧洲、中东和非洲地区以及亚太地区 316 位安全决策者进行的调查(您可在此处下载该单独的研究调查报告)。

查看完整的报告以了解我们的三大要点:

- 攻击者使用欺骗性链接作为网络钓鱼的头号手段以及他们如何不断改进引导您去点击和何时利用链接作为武器进行攻击;

- 身份欺骗有多种形式(包括企业电子邮件破坏 (BEC) 和品牌假冒),可轻易绕过电子邮件身份验证标准;

- 攻击者假冒数以百计的组织,但他们主要冒充我们信任(并需要与之合作)的实体。

在阅读《2023 网络钓鱼威胁报告》时,还需注意以下几点。

电子邮件威胁分类

攻击者通常会联合使用社会工程学和技术混淆技巧来使其邮件看起来合法。因此,Cloudflare 使用许多先进的检测技术来分析“模糊”"信号(不仅仅是由肉眼可以看到的内容),以识别不受欢迎的电子邮件。这些信号包括:

- 结构分析,包括头部、正文内容、图片、链接、附件、负载,利用启发式算法和专门针对网络钓鱼信号而设计的机器学习模型;

- 情绪分析,检测模式和行为的变化(例如,写作模式和表达);

- 信任图谱,评估社交图谱、电子邮件发送历史和潜在的合作伙伴假冒

我们的电子邮件安全服务还包含了来自 Cloudflare 全球网络的威胁情报,该网络平均每天拦截 1400 亿个网络威胁。

这些与许多其他信号会将电子邮件处置为恶意、BEC、欺骗或垃圾邮件;我们的仪表板会告诉客户特定电子邮件处置的具体原因(即威胁指标“类别”)。

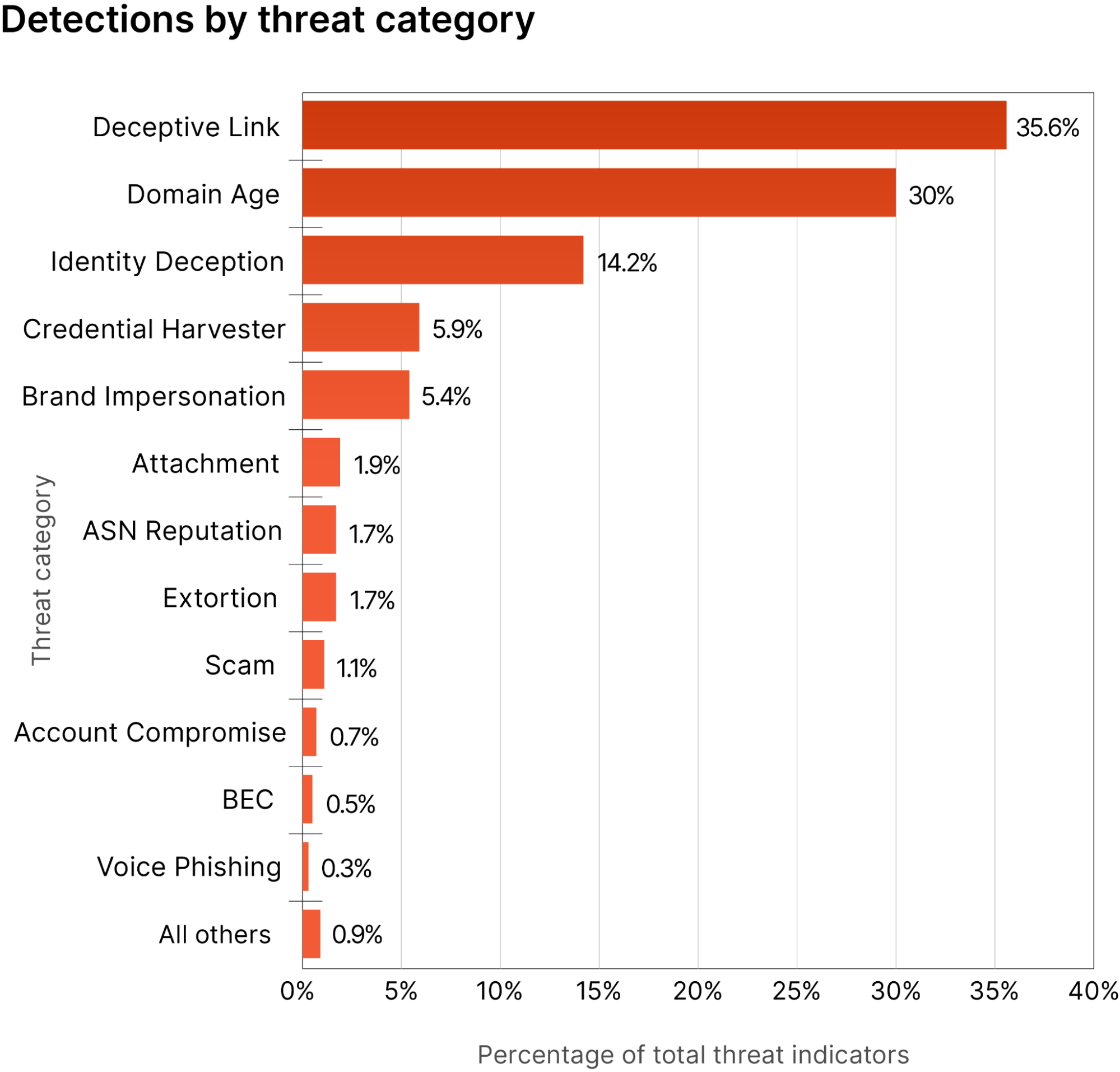

以下是我们在 2022 年 5 月 2 日至 2023 年 5 月 2 日期间观察到的热门电子邮件威胁指标的快照。我们将威胁指标分为 30 多个不同的类别;在此期间,最主要的威胁指标有欺骗性链接、域期限(新注册的域名)、身份欺骗、凭据收割和品牌假冒。

以下是各热门类别的简要说明(更多详情可见报告附录)。

点击后,欺骗性链接将打开用户默认的 Web 浏览器并显示链接中引用的数据,或者直接打开一个应用程序(如 PDF)。由于 HTML 中链接(即超文本)的显示文本可以任意设置,攻击者可以使 URL 看起来链接的是一个良性网站,而实际上却是恶意网站。

域期限与域名信誉有关,域名信誉是分配给域名的总体分数。例如,域名注册后立即发送大量新邮件的域名信誉往往较差,因此得分也较低。

身份欺骗发生于攻击者或具有恶意的人发送一封声称自己是其他人的电子邮件。这种欺骗在机制和策略上各不相同。一些策略包括:注册看起来相似的域名(又称域名假冒)、伪造或利用显示名称技巧,使电子邮件看起来像来自可信的域名。其他变种包括使用域前置 (domain fronting) 和高信誉的 Web 服务平台发送电子邮件。

攻击者设置凭据收割机,欺骗用户提供登录凭据。不知情的用户可能会输入他们的凭据,最终为攻击者提供自己账户的访问权。

品牌假冒是一种身份欺骗形式,攻击者发送网络钓鱼信息,冒充知名公司或品牌。品牌假冒中会利用各种各样的手段。

电子邮件的附件,在攻击环境下打开或执行时,包含一个行动号召(如引诱目标去点击链接)或执行攻击者设置的一系列行动。

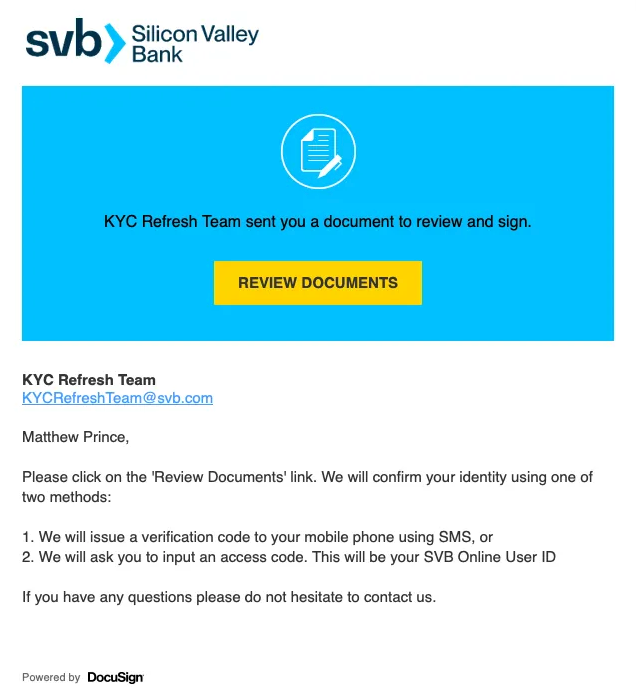

Cloudflare 经常在一封网络钓鱼邮件中发现多个威胁指标。例如,以硅谷银行为主题的网络钓鱼活动(详见 2023 年 3 月的博客)结合了品牌假冒、欺骗性链接和恶意附件。

攻击者在以 DocuSign 为主题的模板中使用了 SVB 品牌。这封邮件包含了 HTML 代码,该代码包含一个初始链接和一个复杂的重定向链,重定向链有四个深度。攻击中包含的 HTML 文件会将收件人发送到具有递归重定向功能的 WordPress 实例。

(说到链接,欺骗性链接是威胁类别中的第一位,在我们 35.6% 的检测结果中都有出现。攻击者不仅仅在电子邮件渠道中使用链接;报告中还涵盖了兴起的多渠道网络钓鱼威胁,这些威胁利用其他应用程序,如短讯/短信、聊天和社交媒体)。

值得信赖(和最易遭到假冒)的品牌

在 2022 年 5 月至 2023 年 5 月期间,我们观察到在针对 Cloudflare 客户的电子邮件中约有 1,000 个不同的品牌遭到冒充,硅谷银行只是其中之一。(在 2022 年 7 月 Cloudflare One 产品套件击溃的“Oktapus”网络钓鱼攻击中,Cloudflare 的员工直接成为品牌假冒的攻击目标)。

然而,正如《网络钓鱼威胁报告》中所述,我们发现攻击者的电子邮件常常(51.7% 的时间)假冒全球 20 大知名品牌之一,其中微软首当其冲。

| 排名 | 被假冒的品牌 |

|---|---|

| 1 | 微软 |

| 2 | 世界卫生组织 |

| 3 | |

| 4 | SpaceX |

| 5 | Salesforce |

| 6 | Apple |

| 7 | Amazon |

| 8 | T-Mobile |

| 9 | YouTube |

| 10 | 万事达卡 |

| 11 | Notion.so |

| 12 | Comcast |

| 13 | Line Pay |

| 14 | MasterClass |

| 15 | Box |

| 16 | Truist Financial Corp |

| 17 | |

| 18 | |

| 19 | AT&T |

| 20 | 路易威登 |

尝试获取微软凭据的示例

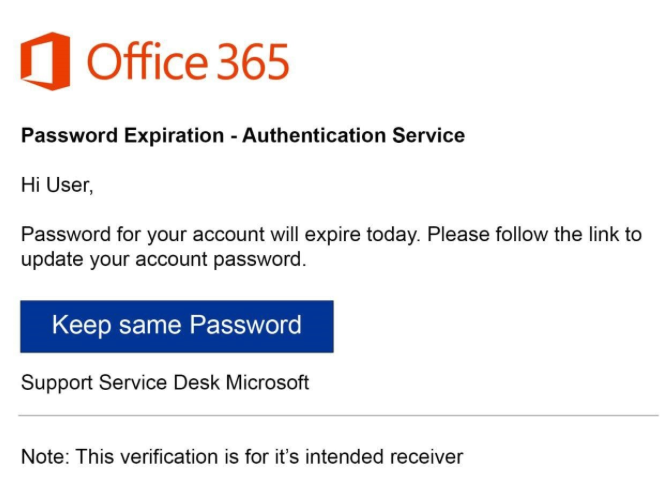

今年初,Cloudflare 发现并阻止了一个利用微软品牌的网络钓鱼活动,该活动试图通过一个合法但被入侵的网站获取凭据。

在下面的电子邮件示例中,尽管电子邮件呈现了文字,但正文中却没有任何文本。整个正文是一个超链接的 JPEG 图像。因此,如果收件人点击了正文中的任何地方(即使他们并不打算点击链接),他们实际上就是在点击链接。

最初,该图片的超链接似乎是一个良性的百度 URL - hxxp://www.baidu[.]com/link?url=-yee3T9X9U41UHUa3VV6lx1j5eX2EoI6XpZqfDgDcf-2NYQ8RVpOn5OYkDTuk8Wg#。但是,如果点击此链接,目标的浏览器就会被重定向到一个已被入侵并用于托管凭据收割机的网站。

攻击者使用了 Microsoft Office 365 品牌,但试图通过在图片中包含品牌信息来规避任何品牌检测技术(即没有可供检查以识别该品牌的明文或 HTML 文本)。

不过,Cloudflare 使用光学字符识别 (OCR) 成功识别出了图片中的“Office 365”和“Microsoft”。我们还利用 OCR 识别了与密码有关的可疑账户诱饵。

在本例中,攻击者的技巧包括

- 只包含 JPEG 图像(没有 OCR 就无法检测到文字)

- 在该图片中嵌入一个超链接(点击正文中的任何位置都将导致点击该链接)

- 超链接到百度 URL(用于绕过基于信誉的 URL 检测技术)

- 百度 URL 将收件人的浏览器重定向到一个凭据收割网站(即可以规避其他无法进行深度链接检查的电子邮件安全防御系统)

- 在已遭到攻击者入侵的合法网站上托管凭据收割机(即使使用深度链接检测,也会再次尝试绕过基于信誉的 URL 检测技术)

这种攻击手段利用了百度的高信誉和真实性,绕过了托管凭据收割机的真实主机/IP 的信誉。

虽然此次特定活动的重点是获取微软凭据,但我们经常看到攻击者使用类似方法绕过品牌检测技术,诱骗受害者下载恶意软件和其他恶意有效负载。

网络钓鱼活动中经常会出现 URL 重定向技术,但威胁行为者会滥用越来越多的合法域名(如 baidu.com、bing.com、goo.gl 等),从而不断改进其方法。我们的多种检测功能允许我们对使用各种重定向技术的 URL(包括滥用合法域名的 URL)进行深度链接检测。

SPF、DKIM 和 DMARC 如何?

电子邮件身份验证(特别是 SPF、DKIM 和 DMARC 标准)是经常提到的可以有效防止品牌假冒的手段:这些标准有助于验证服务器和租户的来源、保护信息完整性、提供策略执行等。

然而,攻击者仍然可以找到绕过身份验证的方法来欺骗电子邮件套件;实际上,我们发现 89% 不受欢迎的邮件“通过了”SPF、DKIM 和/或 DMARC 检查。

电子邮件身份验证的一些局限性包括:

| SPF (发送方策略框架) |

重点优势: 验证服务器来源(即验证邮件消息的来源) 定义允许哪些电子邮件服务器和服务可以代表域名所有者发送信息 |

|---|---|

| 局限性: 无法防止仿冒电子邮件、域名或显示名称的欺骗行为 不会验证“发件人”标头;使用信封“发件人”确定发送域 邮件转发或发送至邮件列表的信息发送至每个订阅者时,验证无效 SPF 评估过程可限于一定数量的 DNS 查询 无法防范使用内嵌 URL、恶意有效负载或附件的“验证”电子邮件的攻击 |

|

| DKIM (域名密钥识别邮件) |

重点优势: 提供租户来源验证(即通过数字签名检查电子邮件是否由域名所有者发送/授权) 确保电子邮件在服务器之间传输时不会遭到篡改;保护信息的完整性 |

| 局限性: 无法防止仿冒电子邮件、域名或显示名称的欺骗行为 无法防范重放攻击(DKIM 只对邮件的特定部分进行签名。攻击者可以在通过 DKIM 的邮件中添加其他标头字段,然后将这些邮件转发)。 无法抵御使用内嵌 URL、恶意有效负载或附件的“验证”电子邮件进行的攻击 |

|

| DMARC(基于域的邮件身份验证、报告和一致性) | 重点优势: 为 SPF 和 DKIM 提供策略执行和报告功能 规定电子邮件未通过 SPF 或 DKIM 身份验证时应遵循的策略(例如拒绝/删除、隔离、无策略/发送) 报告功能允许域名所有者查看谁在代表自己发送电子邮件(即防止假冒自己的域名和品牌滥用)。 |

| 局限性: 无法防止对其他品牌域名的假冒 无法防止仿冒电子邮件、域名或显示名称的欺骗行为 域名所有者指定 DMARC 政策适用于多大比例的邮件;应用比例低于 100%,则效果较差 无法抵御使用内嵌 URL、恶意有效负载或附件的“验证”电子邮件进行的攻击 |

结论

攻击者的战术不断更新变化。在邮件到达收件箱之前、期间和之后,必须实施多重保护。Cloudflare 绝不会一成不变地“信任”任何类型的电子邮件通信(无论它看起来是内部的、外部的还是来自“已知”业务合作伙伴的)。

同样,我们建议,最重要的是所有组织都将 Zero Trust 的“绝不信任,始终验证”安全模式不仅推广到网络和应用程序,还要扩展到电子邮件收件箱。

除了使用 Zero Trust 方法确保电子邮件安全外,我们还建议:

- 通过多种反钓鱼措施来增强云电子邮件。正如在 6 月的 Forrester 博客中所述,“跨多个设备使用消息传递、协作、文件共享和企业软件即服务应用程序都有助于提高员工的工作效率和体验。许多这样的环境都认定成‘封闭的‘,但如果一个仿冒供应链合作伙伴凭据的网络钓鱼攻击成功,就会使贵组织面临数据丢失、凭据被盗、欺诈和勒索软件攻击。为电子邮件收件箱开发的保护措施必须覆盖到这些环境,并贯穿员工的日常工作流程。”

- 采用防网络钓鱼的多因素身份验证 (MFA)。虽然并非所有多因素身份验证都能提供相同的安全层,但硬件安全密钥是防止网络钓鱼攻击成功的最安全身份验证方法之一。即使攻击者获得了用户名和密码,这些密钥也能保护网络安全。

- 更加不容易让人出错。让员工和团队使用的工具更加安全,防止他们出错,从而满足他们的需求。例如,远程浏览器隔离 (RBI) 技术与云电子邮件安全集成后,可以自动隔离可疑的电子邮件链接,防止用户接触到潜在的恶意 Web 内容。在不受信任的网站上,键盘输入也可以进行禁用,以保护用户避免在填写表格时意外输入敏感信息或凭据而遭到窃取。这可以有效地允许用户不用中断他们的工作流程即可安全地打开链接,为抵御多渠道网络钓鱼攻击提供了一层防御。

如果您有兴趣了解完整的调查结果,可以在此处下载《2023 年网络钓鱼威胁报告》,以及我们防止网络钓鱼攻击成功的建议。如果您想要查看 Cloudflare 当前电子邮件安全性,可以在此处申请一个免费的网络钓鱼风险评估。