本日は、Cloudflare Magic Transitのご紹介ができ、大変嬉しく思います。Magic Transitは、セキュアでパフォーマンスが高く、信頼性の高いインターネットへのIP接続を提供します。追加設定の必要もなく、オンプレミスのネットワークの前にMagic Transitを展開すると、DDoS攻撃から保護し、高度なパケットフィルタリング、負荷分散、トラフィック管理ツールなど仮想ネットワーク機能一式全てのプロビジョニングを可能にします。

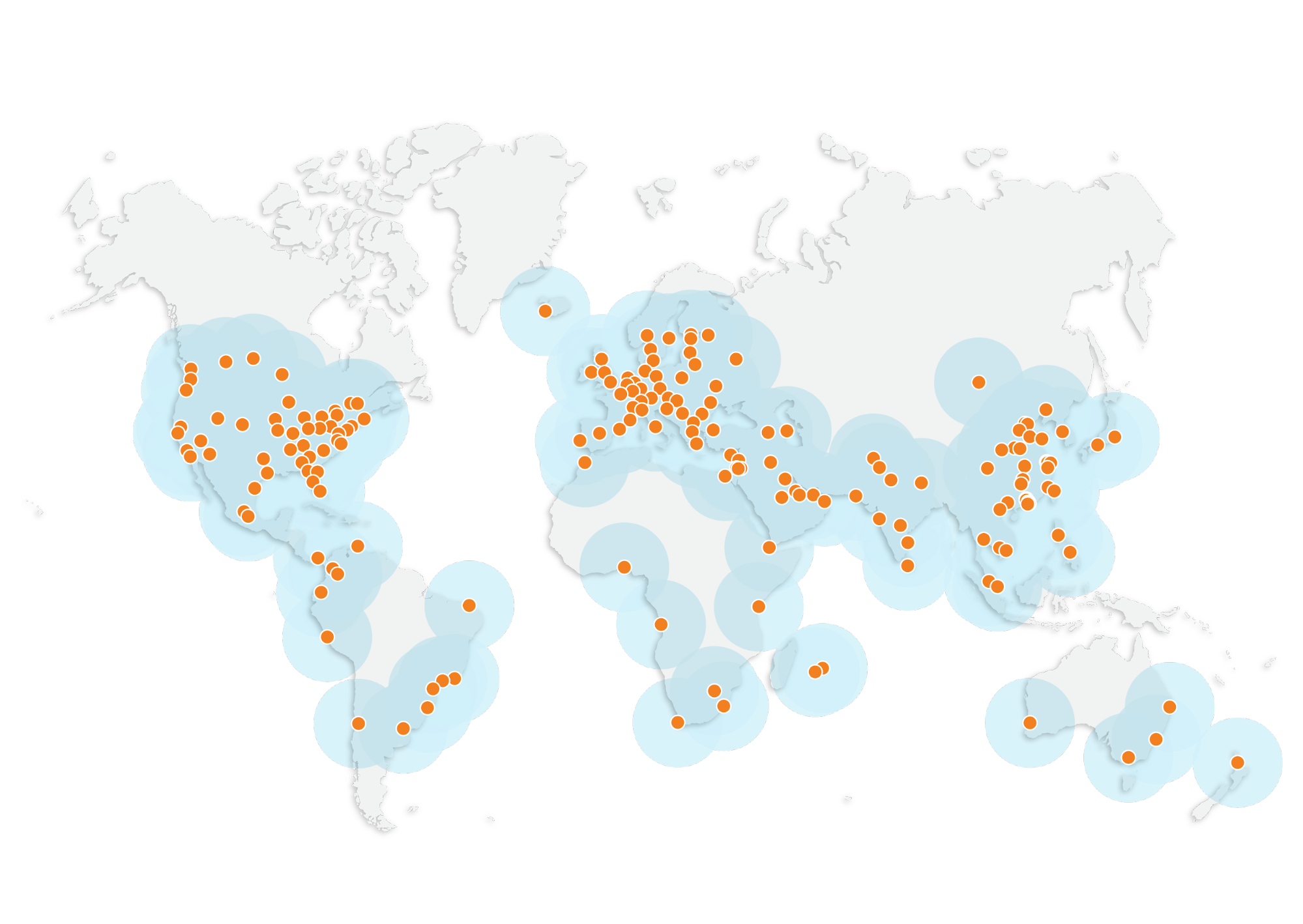

Magic Transitは、ごく一般的な標準とネットワーキングプリミティブに基づいて構築されていますが、Cloudflareのグローバルエッジネットワークからサービスとして提供されます。トラフィックはエニーキャストとBGPによってCloudflare Networkに取り込まれ、ユーザー側のIPアドレス空間を開示し、ネットワークにおけるプレゼンスをグローバルに拡張します。今日、当社のエニーキャストエッジネットワークは、世界中の90か国以上で193都市で展開されています。

パケットがネットワークにヒットすると、トラフィックの攻撃性が検査され、フィルタリング、ステアリング、加速され、配信元に送信されます。Magic Transitは、Generic Routing Encapsulation(GRE)トンネル、プライベートネットワーク相互接続(PNI)、その他の形式のピアリングを介して、配信元のインフラに接続します。

通常、IPネットワークサービスを展開する場合には、パフォーマンスかセキュリティか、どちらかを選択する羽目になります。Magic Transitは基礎からこのトレードオフを最小限に抑えるために設計されており、パフォーマンスもセキュリティもどちらも優れています。Magic Transitは、グローバルネットワーク全体にIPセキュリティサービスを展開します。つまり、インフラへの攻撃を軽減するために数少ない遠隔地の「スクラビングセンター」にトラフィックを迂回させたり、オンプレミスのハードウェアに依存したりする必要はないのです。

2010年の開設以来、CloudflareはMagic Transitの基礎を築き続けてきました。Cloudflareを構築するIPネットワークのスケーリングとセキュリティ保護に必要なツールは、購入不可能だったり法外に高価でした。そこで、自分たちでツールを構築したのです。私たちはSDNとネットワーク機能の仮想化の時代に育っており、当社の取り組みの根源にはこうした最新の概念の背後にある原則があります。

オンプレミスのネットワークを管理しているお客様と話をしていて頻繁に聞くことは、ネットワークの構築と管理にはコストも手間もかかるということ、そしてこうしたオンプレミスネットワークは当分なくならないということです。

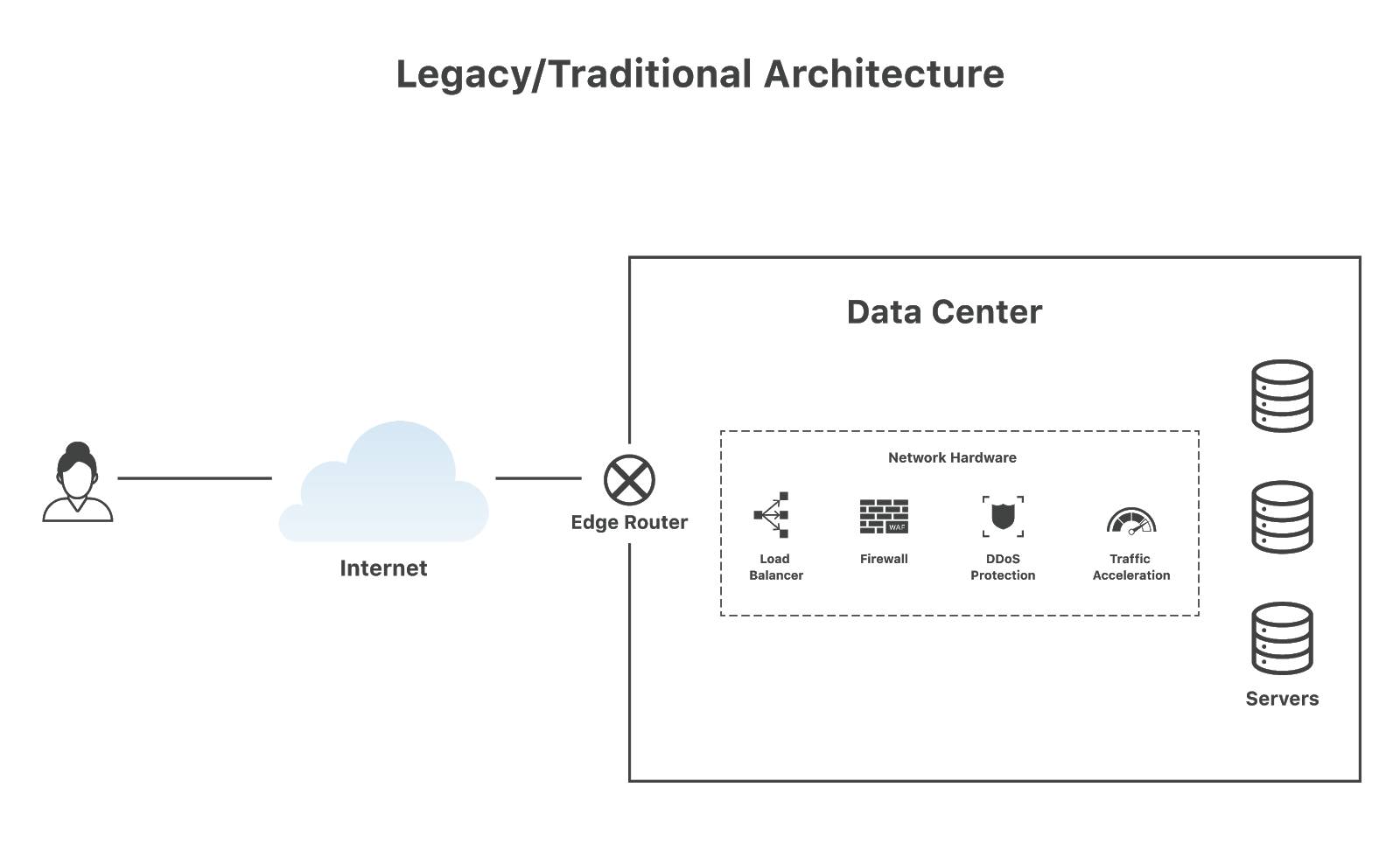

従来、IPネットワークをインターネットに接続しようとするCIOは、これを2つの手順で実行します。

- トランジットプロバイダー(ISP)からの、インターネットへのソース接続。

- ネットワーク機能固有のハードウェアアプライアンスの購入、運用、および保守。ハードウェアのロードバランサー、ファイアウォール、DDoS 軽減機器、WAN最適化などを考えてください。

機器自体の維持に時間とお金がかかるばかりでなく、適切な運用維持に必要となるのが熟練した人材であり、人件費がかかります。チェーン内にリンクを追加するたびに、ネットワークの管理が困難になります。

当社にとっては、馴染み深い話です。あ!と気がついたのです。当社でもすべての製品を運用するデータセンターネットワークの管理で同じ問題があり、これらの問題に対するソリューションの構築に多大な時間と労力を費やしてきました。9年後の今、当社はお客様のために製品に変えることができる堅牢なツール一式を持っていたのです。

Magic Transitは、従来のデータセンターハードウェアモデルをクラウドに取り込み、ネットワークを高速で信頼性が高く、安全に保つために必要なすべてのネットワーク「ハードウェア」でトランジットをパッケージ化することを目指しています。Magic Transitを導入すると、ルーティング、DDoS 軽減、ファイアウォール、負荷分散、トラフィック加速サービスなど、仮想化されたネットワーク機能をシームレスにプロビジョニングできます。

Magic Transitはネットワークのインターネットへの入り口

Magic Transitは、IPネットワークへの「玄関口」としての役割を果たし、接続性、セキュリティ、パフォーマンスのメリットを提供します。つまり、ネットワーク宛てのIPパケットを受け入れて処理し、配信元のインフラに出力します。

Cloudflare経由でインターネットに接続すると、多くのメリットがあります。Cloudflareは基本プランからご用意しており、インターネット上で最も広く接続されたネットワークの1つです。世界中の通信事業者やインターネットエクスチェンジ、ピアリングパートナーと協力して、ネットワーク上に設置されたビットが、配信先に関わらず、迅速かつ確実に到達できるようにします。

展開例:Acme Corp

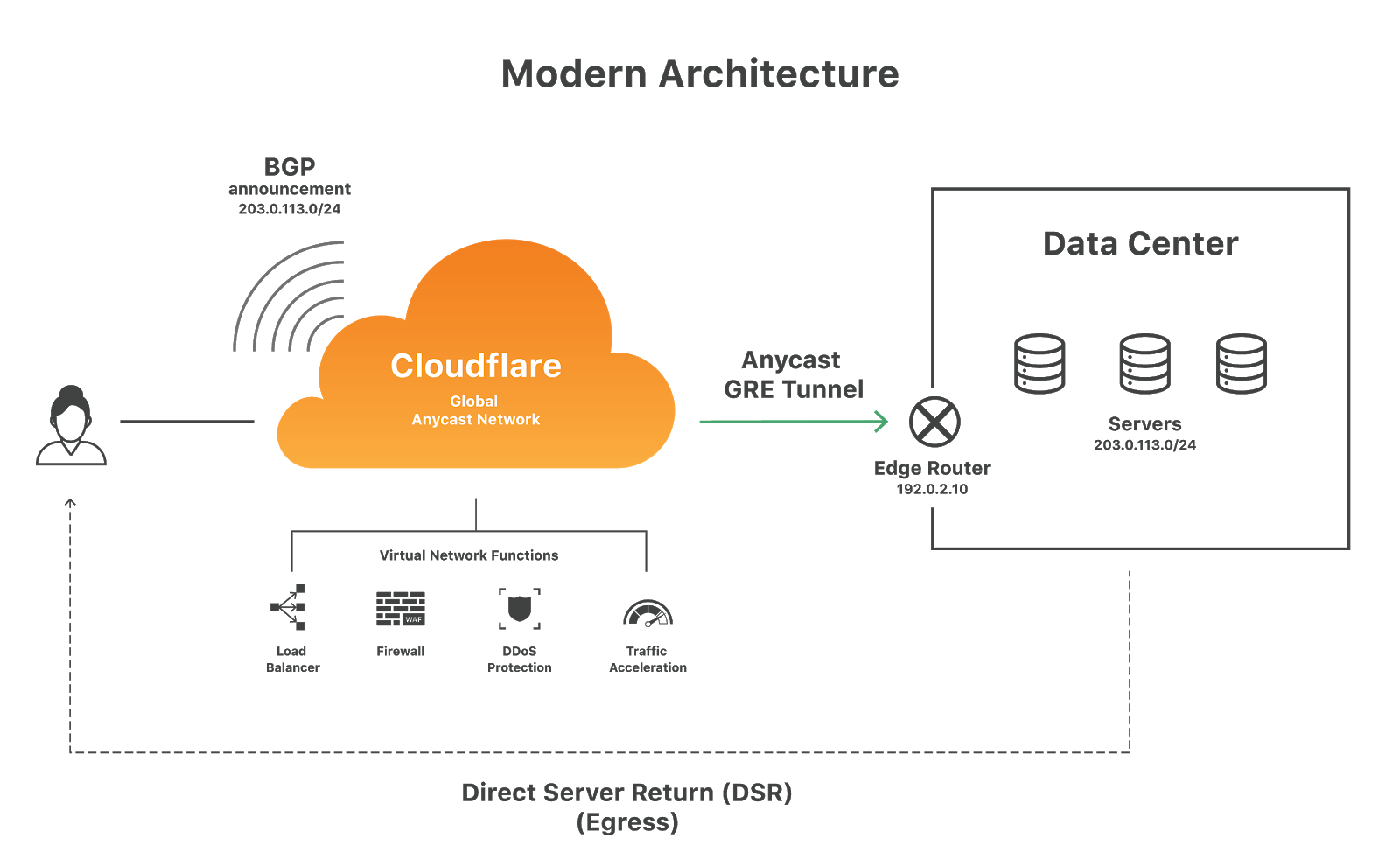

Magic Transitの展開事例を見てみましょう。Acme Corp. はIPプレフィックス 203.0.113.0/24を所有しており、自社の物理データセンターで実行するハードウェアのラックのアドレスとして使用しています。Acme は現在、自社のオンプレミス機器(CPE、つまりデータセンターとの責任分界点にあるルータ)からインターネットへのルートを公開し、自律システム番号AS64512から203.0.113.0/24 に到達可能であることを世界に伝えています。Acme には、DDoS軽減アプライアンスとファイアウォールハードウェアアプライアンスがオンプレミスにあります。

Acmeは Cloudflareネットワークに接続して、自社のネットワークのセキュリティとパフォーマンスを向上させたいと考えています。特にこの会社は、分散型サービス拒否攻撃の標的となったことがあり、オンプレミスのハードウェアに依存することなく安心して過ごしたいと考えています。ここで、Cloudflareの出番です。

ネットワークの手前でMagic Transitを展開するのは簡単です。

- CloudflareはBorder Gateway Protocol(BGP)を使用して、Acmeの許可を得た上で、CloudflareのエッジからAcmeの203.0.113.0/24プレフィックスを公開します。

- Cloudflare は、Acme IPプレフィックス宛てのパケットの取り込みを開始します。

- Magic Transitは、DDoSの軽減ルールとファイアウォールルールをネットワークトラフィックに適用します。Cloudflareネットワークによって取り込まれた後、HTTPSのキャッシングとWAFインスペクションの恩恵を受けるトラフィックは、付加的なネットワークホップを発生させることなく、レイヤー7のHTTPSパイプラインに「アップグレード」できます。

- Acmeは、CloudflareがGeneric Routing Encapsulation(GRE)を使用して、CloudflareネットワークからAcmeのデータセンターにトラフィックをトンネリングして戻すことを望んでいます。エニーキャストのエンドポイントからAcmeの敷地内にGREトンネルが生成されます。エニーキャストの魔法によって、トンネルは数百ものネットワークロケーションに同時に継続して接続され、高い可用性を持つとともに、従来のGREトンネルならダウンしたようなネットワーク障害でも耐性を確保します。

- CloudflareはこれらのGREトンネルを通じてAcmeに向かうパケットを出力します。

Magic Transitに含まれる DDoS 軽減策のしくみについて詳しく説明しましょう。

Magic TransitでDDoS攻撃からネットワークを保護する

Cloudflareの Magic Transitを導入しているお客様は、過去9年間Cloudflareネットワークを保護してきたのと同じIPレイヤーDDoS保護システムに即座にアクセスしていただけます。これは、942Gbpsの攻撃を数秒で停止させたものと同じ軽減システムです。これは、Cloudflareの保護対象ではなかったGithubが1.3Tbpsで攻撃された数日前に、memcached 増幅攻撃を阻止する方法を見つけたシステムと同じ軽減システムです。当社が毎日Cloudflareを保護してくれると信頼している軽減システムが、今度はユーザーネットワークを保護するのです。

Cloudflareは、OSIレイヤーモデルのすべてのレイヤーにおいて、従来からレイヤー7のHTTPアプリケーションとHTTPSアプリケーションを攻撃から守ってきました。当社のお客様がご理解に知っていただき、がDDoS保護を理解して気に入り、技術のブレンドに依存するようになっていますが、DDos保護はいくつかの補完的な防御に分けることができます。

- エニーキャストおよび、世界各地の193都市において利用可能なネットワークは、ユーザーや攻撃者に近づくことによって、大量のレイテンシーを発生させることなく、ソースに近いトラフィックが利用できます。

- ネットワーク容量の30+Tbpsは、ソースに近いトラフィックの多くを吸収することができます。Cloudflareのネットワークは、Akamai Prolexic、Imperva、Neustar、Radwareを組み合わせたよりも、DDoS攻撃を阻止する能力が高いのです。

- HTTPSリバースプロキシは、接続を終了し、配信元に再確立することで、L3(IPレイヤー)および L4(TCPレイヤー)攻撃を吸収します。これにより、スプリアスパケットほとんどは顧客の配信先サーバーに近づくことすら阻止されます。

- レイヤー7の軽減とRate Limiting により、HTTPSアプリケーションレイヤーでフラッドを停止します。

前述の説明を注意深く見ると気づいていただけると思いますが、リバースプロキシサーバーは、接続を終了させてお客様を保護します。一方で、ネットワークとサーバーは依然としてお客様に代わって当社が阻止している L3 および L4攻撃に悩まされているのです。これらの攻撃から自社のインフラを保護するにはどうすればよいでしょうか。

Gatebotは、当社が運営する193都市のデータセンター内の各サーバーで実行されるソフトウェア一式で、常に攻撃トラフィックを分析およびブロックしています。Gatebotの美しさの一部は、そのシンプルなアーキテクチャにあります。パケットがネットワークカードからカーネルに渡され、ユーザー空間に向かうのを静かに待ち構えます。Gatebotに学習期間やウォームアップ期間はありません。攻撃を検出するとすぐに、実行中のマシンのカーネルにパケットをドロップし、その決定をログに記録し、次に進むように指示を出します。

従来、DDoS 攻撃からネットワークを保護したいときには、専用のハードウェアをネットワークの責任分界点に配置するために購入する場合がありました。このハードウェア機器(「DDoS保護機器」と呼びます)は、とてつもなく高価で、見た目も美しく(2Uハードウェア機器として最高の美)、維持するには絶え間ない労力と投資、最新ライセンスの維持、攻撃検出システムの正確性と訓練を維持することが必要です。

まず、攻撃を阻止しながら、正当なトラフィックは停止していないことを確実にするため、注意深く監視する必要がありました。他方で、攻撃者がデータセンターのインターネットへの中継リンクを飽和させるのに十分なトラフィックを発生させてしまうと、運が悪かったということになります。データセンター内に置かれた機器では、外部からデータセンター自体に実行されるリンクを輻輳させる程のトラフィックを生成する攻撃からの保護は不可能です。

Cloudflareは早い段階で、さまざまなネットワークロケーションを保護するためにDDoS保護機器購入を検討しましたが、すぐにやめました。ハードウェアを購入すると、コストもかかり、非常に複雑になる可能性があったからです。さらに、特殊なハードウェアの購入、収納、管理をすることでネットワークの拡張が難しくなります。もっといい方法が必要でした。この問題を自分たちで解決すると決め、第一原理と最新テクノロジーから始めました。

DDoS軽減に対する最新のアプローチを実現するために、Linuxを実行する汎用 x86 サーバーで超高性能ネットワーキングを可能にする一連のツールと手法を考え出す必要がありました。

ネットワークのデータプレーンの中核となるのは、eXpress Data Path(XDP)と拡張Berkeley Packet Filter(eBPF)で、Linux カーネルで超高性能ネットワーキングアプリケーションを構築できる一連のAPIです。当社のメンバーが、XDPとeBPFを用いてDDoS攻撃を阻止する方法について詳細に記述しています。

- L4Drop:XDP DDoS の軽減策

- xdpcap:XDP パケットキャプチャ

- XDPベースのDoS 軽減策プレゼンテーション

- 実行するXDP: XDPを DDoS 軽減パイプラインに統合する(PDF)

- CloudflareのアーキテクチャとBPFが世界を悩ます方法

まとめると、DDoSの軽減システムは次のようになります。

- 世界中の193都市に広がるネットワーク全体でこのシステムが提供されます。違う言い方をすると、当社のネットワークには「スクラビングセンター」という概念はありません。ネットワークのロケーション全てで、常に攻撃緩和がされています。つまり、攻撃の軽減が速くなり、ユーザーが受けるレイテンシーの影響が最小限に抑えられるということです。

- 並外れた速さで軽減させる能力があり、ほとんどの攻撃は10秒以下で緩和されます。

- 社内で構築され、その動作を深く可視化し、新しい攻撃の種類を確認して新しい軽減策を迅速に開発する能力を提供。

- サービスとして展開され、水平スケーリングが可能です。DDoS軽減ソフトウェアスタックを実行する x86ハードウェアをデータセンターに追加(または別のネットワークロケーションを追加)すると、DDoS 攻撃対策能力が即座に高くなります。

Gatebotは、Cloudflareのインフラを攻撃から保護するように設計されています。また、現在、Magic Transitの一部として、独自のIPネットワークとインフラストラクチャを運用しているお客様は、Gatebotを利用して自社ネットワークを保護することができます。

Magic Transitで、ネットワークハードウェアをクラウド上に

CloudflareのMagic Transitがネットワークをインターネットに接続したり、DDoS攻撃からユーザーを保護する方法について説明しました。ネットワークを昔ながらの方法で実行しているなら、この辺でファイアウォールハードウェアと、負荷分散を行うための別の機器の購入を考えるところでしょうか。

Magic Transitでは、これらの機器を必要としません。当社にはファイアウォールやロードバランサーなどの共用ネットワーク機能をサービスとして提供してきた長い実績があります。これまで、当社のサービスを展開されているお客様は、DNSに依存してトラフィックを当社のエッジに移動させ、そこから当社のレイヤー3(IP)、レイヤー4(TCPおよびUDP)、レイヤー7(HTTP、HTTPS、および DNS)スタックが引き継いで、パフォーマンスとセキュリティを提供してきました。

Magic Transitは、ネットワーク全体を処理するように設計されていますが、ユーザーのトラフィックのどの部分にどのサービスを適用するかという画一的なアプローチを強制しません。前述の事例、Acmeに戻ってみましょう。Acme社は203.0.113.0/24 を Cloudflare ネットワークに展開しました。これは 256のIPv4 アドレスを表し、ロードバランサーとHTTP サーバーを前に置くもの(例: 203.0.113.8/30)もあれば、メールサーバーや、カスタムUDPベースのアプリケーションを前に置くものもあります。

これらのサブ範囲はそれぞれ、セキュリティとトラフィックの管理要件が異なることがあります。Magic Transitを使用すると、独自のサービス一式を使用して特定のIPアドレスを設定したり、ブロックの大部分(またはすべて)に同じ設定を適用したりできます。

上記の例を見ると、Acmeは従来のハードウェアロードバランサーが前面に立っているHTTP サービスを含む 203.0.113.8/30 ブロックが、代わりにCloudflareロードバランサーを展開することを望むかもしれません。さらに、CloudflareのWAFとCDNによってキャッシュされたコンテンツを使用してHTTP トラフィックを分析したいと考えています。Magic Transitを使用すると、これらのネットワーク機能の展開は簡単です。ダッシュボードで数回クリックするだけか、APIコールだけで、トラフィックがネットワーク抽象化の上位層で処理され、アプリケーションレベルの負荷分散、ファイアウォール、キャッシュロジックを適用する全ての利点が付いてきます。

これは、お客様が追求する可能性のある展開の一例にすぎません。過去には純粋なIPパススルーだけをご希望のお客様もいらっしゃいました。特定のIPアドレスにDDoS の軽減策を適用させたいとのご要望でした。欲しくなりましたね?お任せください!

Magic TransitはCloudflareグローバルネットワーク全体で動作します。スクラブは必要ありません!

ネットワークをCloudflareのMagic Transitに接続すると、Cloudflareネットワーク全体にアクセスできるようになります。つまり、当社のすべてのネットワークロケーションがお客様のネットワークロケーションとなります。当社のネットワーク容量がお客様のネットワーク容量ということになり、経験強化、コンテンツの提供、インフラ内での攻撃軽減のために自由に使えます。

Cloudflareのネットワークはどのくらい広がっているでしょうか。世界193都市で、総計30Tbps以上のネットワーク容量を確保しています。Cloudflareは、先進国ではインターネット利用人口の98%に、グローバルにはインターネット利用人口の93%に向けて100ミリ秒以内という速さ(ちなみに瞬きの速さは300~400ミリ秒です)で運用しています。

当社が製品を自社で作るのと同じように、ネットワーク社内に構築しました。すべての製品があらゆるデータセンターで稼働しているため、ネットワーク全体ですべてのサービスを提供できます。もし買収を通じて製品ポートフォリオを段階的に組み立てたり、現在ある一連のサービス構築に先駆けて、全容に対するビジョンを持っていなかったなら、現在のようにはなれなかったでしょう。

Magic Transitのお客様が最終的に手に入れられるものは、利用開始してすぐに感じられる世界中のネットワークプレゼンス、世界中の多様なサービスセットへの完全アクセス、そのすべてが、レイテンシーとパフォーマンスを考慮して提供されています。

今後数週間そして数か月をかけて、Magic Transitの提供方法について、技術的な詳細をもっとシェアする予定です。

Magic Transitは、総保有コストを削減します

従来のネットワークサービスは安くありません。前払いの高額な設備投資や運営スタッフへの投資、機能維持を目的とした継続的なメンテナンス契約を必要とします。当社の製品が技術的に破壊的であることを目指しているように、従来のネットワークコスト構造にとっても破壊的な存在となることを目指しています。

Magic Transitはサービスとして提供され、請求されます。お客様は利用した分を支払い、いつでもサービスを追加できます。お客様は、チームから、その管理の容易さを喜ばれるでしょう。経営陣からは、会計の容易さに喜ばれることでしょう。当社にとっても喜ばしいことです!

Magic Transitは今すぐご利用可能です

過去 9 年間、ネットワーク、管理ツール、ネットワーク機能をサービスとして現在の状態にするために懸命に取り組んできました。お客様の手元に毎日当社が使うツールをお届けできて、本当に嬉しく思っています。

製品名を決める時、決め手はこれでした。お客様にこの商品をお見せした時、一番多かった反応は「わぁ〜」でした。 どういう意味なのか伺うとほとんどの回答がこうでした。「これまで見たどのソリューションよりもはるかに優れている。魔法(Magic)みたいだ!」 ちょっとベタかもしれませんが、商品名は、自然とこれに落ち着きました。Magic Transitです。

当社はかなりマジカルだと思っており、みなさまもそう思われるはずです。今すぐエンタープライズセールスチームにお問い合わせください。