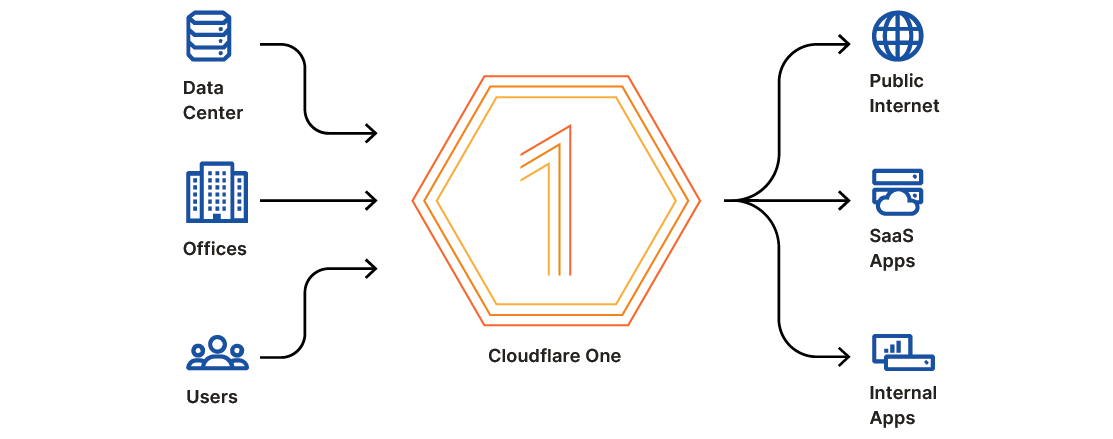

Aujourd’hui, nous lançons Cloudflare One™. Il s'agit de l'aboutissement du développement technique, guidé par des conversations avec des milliers de clients sur l'avenir du réseau d'entreprise. Cette solution fournit des services réseau sécurisés, rapides, fiables et rentables, intégrés aux principaux fournisseurs de gestion des identités et de sécurité des points de terminaison.

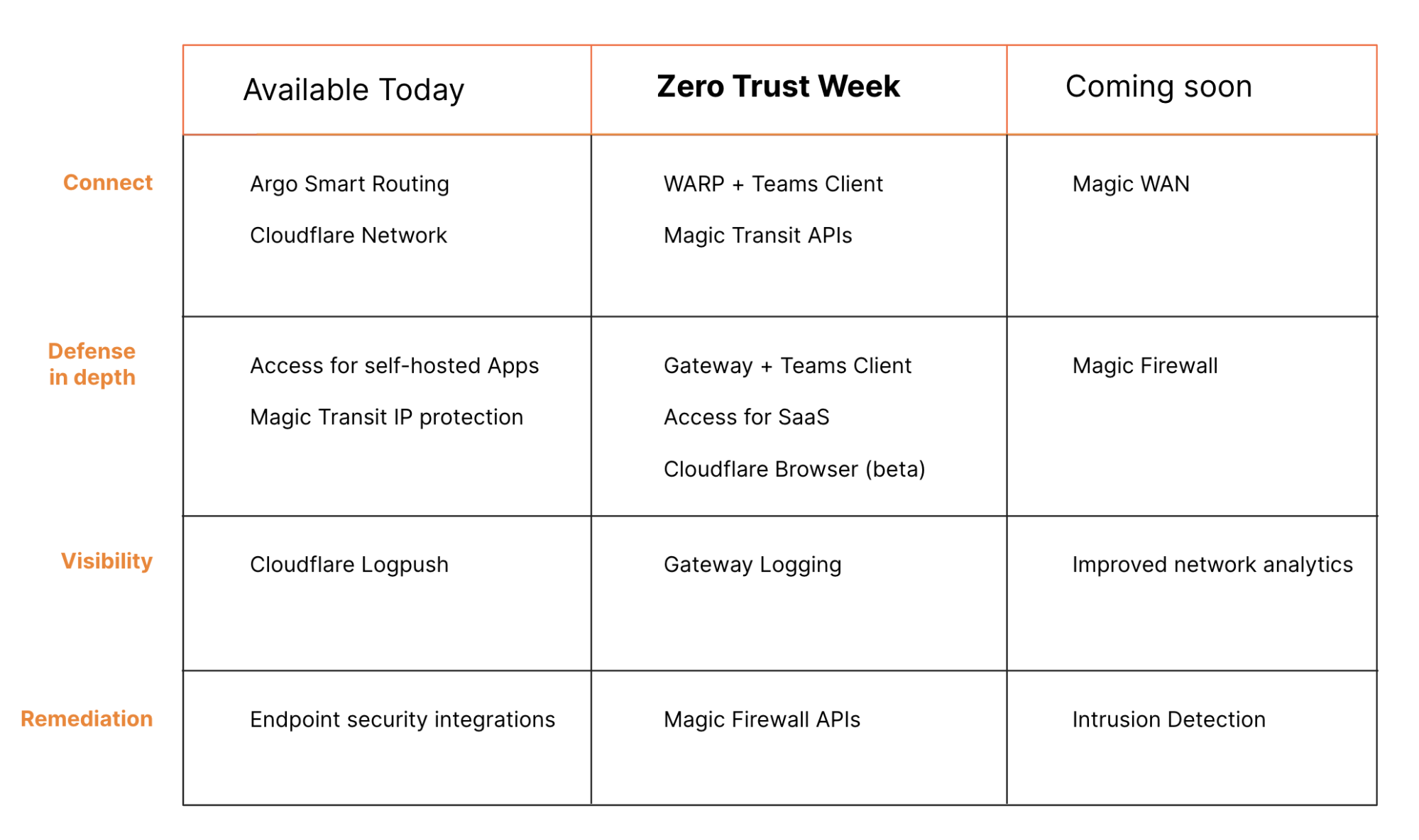

Au cours de cette semaine, nous allons déployer les composants qui permettent d'activer Cloudflare One, y compris nos clients passerelle WARP pour ordinateurs de bureau et appareils mobiles, notre solution Access pour SaaS, notre produit d'isolation de navigateur, notre pare-feu réseau nouvelle génération et notre système de détection d'intrusion.

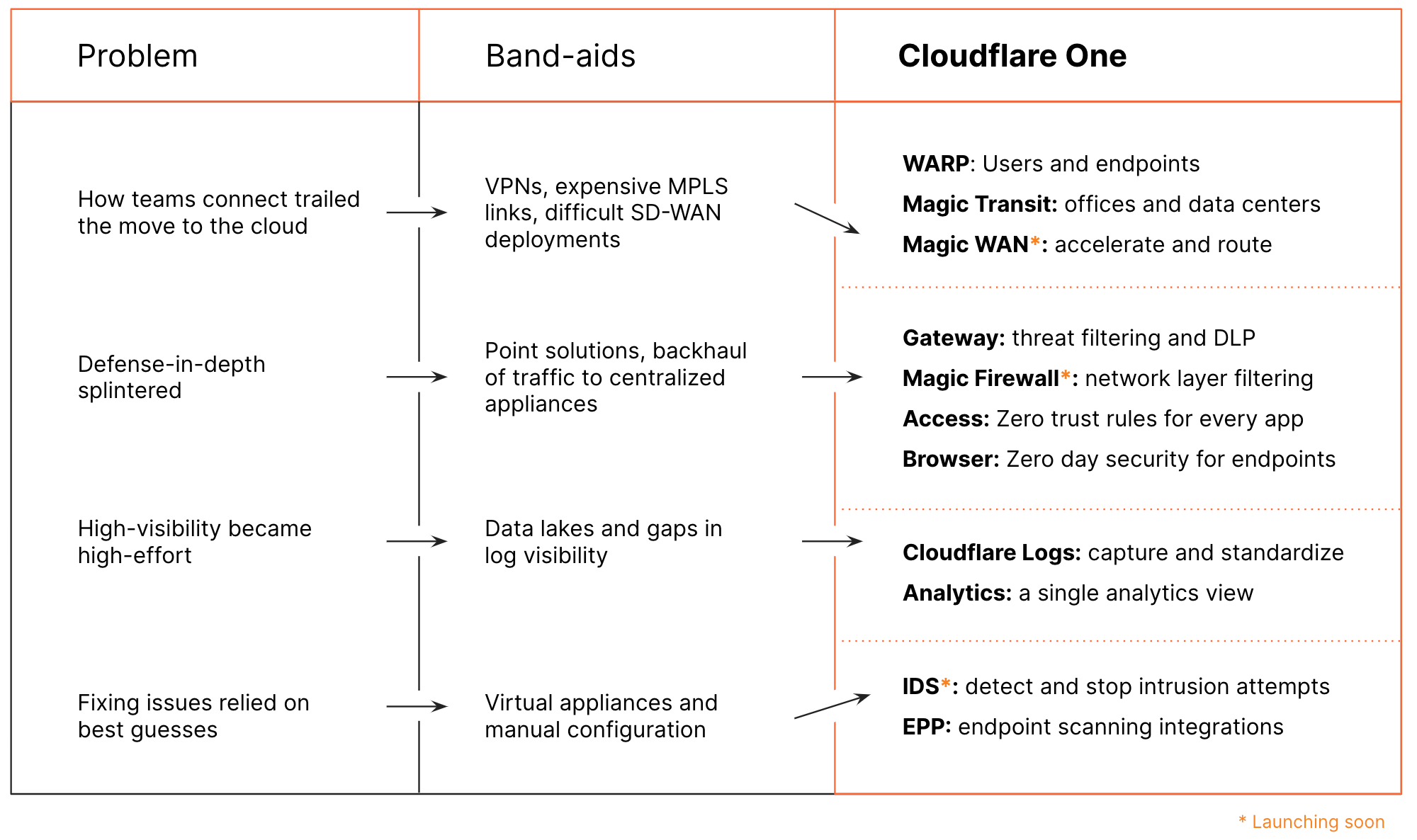

L'ancien modèle de réseau d'entreprise a été rendu obsolète par le mobile, le SaaS et le cloud public. Les événements de 2020 ont seulement accéléré la nécessité d'un nouveau modèle. Un reposant sur le Zero Trust est l'avenir, et nous sommes fiers de contribuer à cet avenir. Après deux ans de travail sur les composants de Cloudflare One, nous sommes heureux de vous montrer aujourd'hui la manière dont ils s'assemblent pour former une solution SASE robuste et partager comment les clients l'utilisent pour assurer un avenir plus sûr et plus productif du réseau d'entreprise.

Qu'est-ce que Cloudflare One ? : un réseau global sécurisé et optimisé

Sûre, rapide et fiable, Cloudflare One est une solution complète NaaS (Network as a service) basé sur le cloud, conçue pour définir l'avenir du réseau d'entreprise. Il remplace tout un ensemble d'équipements et de technologies WAN par un réseau unique qui offre sécurité, performances et contrôle basés sur le cloud via une interface utilisateur unique.

Cloudflare One rassemble en une seule plateforme la manière dont les utilisateurs se connectent, les voies d'accès pour les succursales, la connectivité sécurisée pour les applications et l'accès contrôlé au SaaS.

Cloudflare One reflète la nature complexe du réseau d'entreprise d'aujourd'hui : les utilisateurs mobiles et distants, les applications SaaS, un mélange d'applications hébergées dans des datacenters privés et dans le cloud public, ainsi que le défi que représente pour les employés l'utilisation d'Internet au sens large en toute sécurité à partir de leurs appareils professionnels et personnels.

Que vous appeliez cela SASE ou simplement la nouvelle réalité, les entreprises d'aujourd'hui ont besoin de flexibilité à chaque couche du réseau et de la pile d'applications. Un accès sécurisé et authentifié est nécessaire pour les utilisateurs, où qu'ils se trouvent : au bureau, sur un appareil mobile ou à leur domicile. Les architectures réseau des entreprises doivent refléter l'état de l'informatique moderne qui nécessite un accès Internet sécurisé et filtré pour accéder au SaaS ou au cloud public, une connectivité des applications sécurisée pour se protéger contre les pirates et les attaques DDoS, ainsi qu'un accès rapide et fiable pour les succursales et les bureaux à domicile.

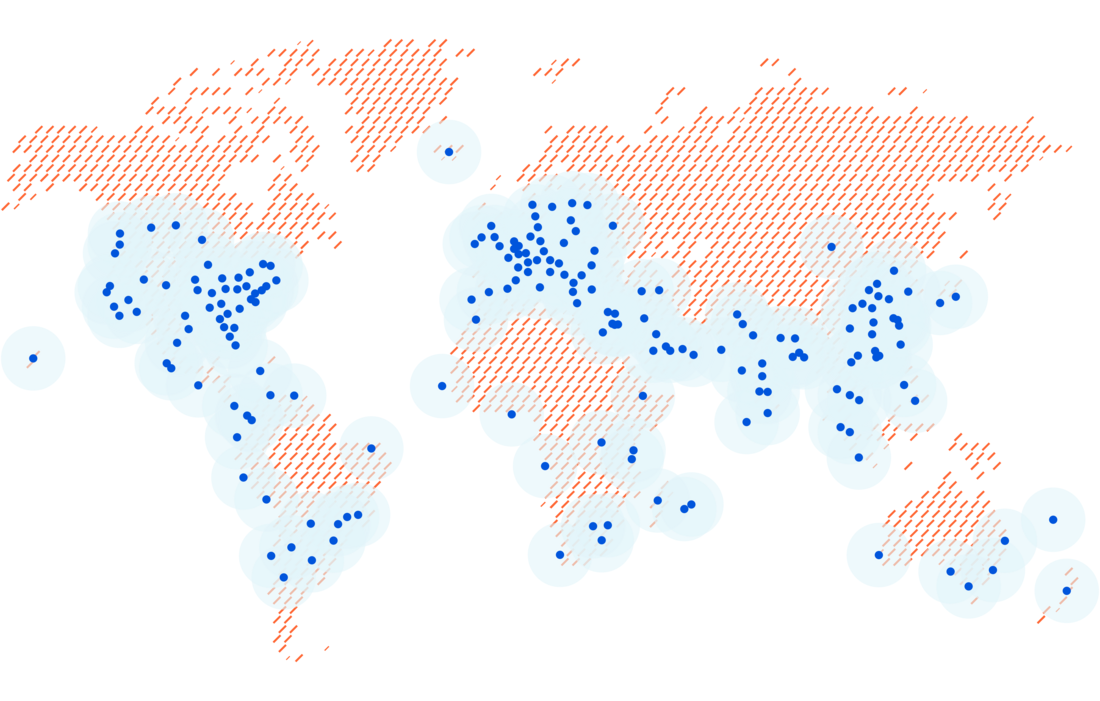

De plus, le nouveau réseau d'entreprise doit être mondial. Quel que soit le lieu d'hébergement des applications ou l'emplacement des employés, la connectivité doit être sûre et rapide. Grâce à l'immense présence mondiale de Cloudflare, le trafic est sécurisé, routé et filtré sur un backbone optimisé qui utilise les informations d'Internet en temps réel pour se protéger contre les dernières menaces et router le trafic en contournant la « météo » capricieuse et les pannes d'Internet.

Cependant, la solidité d'une chaîne n'excède pas celle de son maillon le plus faible. Peu importe que votre réseau soit sécurisé si vous autorisez les mauvaises personnes à y accéder ou si les appareils de vos utilisateurs finaux sont compromis. C'est pourquoi nous sommes tout particulièrement heureux d'annoncer que Cloudflare One exploite la puissance du réseau Cloudflare qu'elle associe à une gestion des identités et à une intégrité des appareils de premier ordre afin de créer une solution complète qui englobe l'ensemble du réseau d'entreprise d'aujourd'hui et de demain.

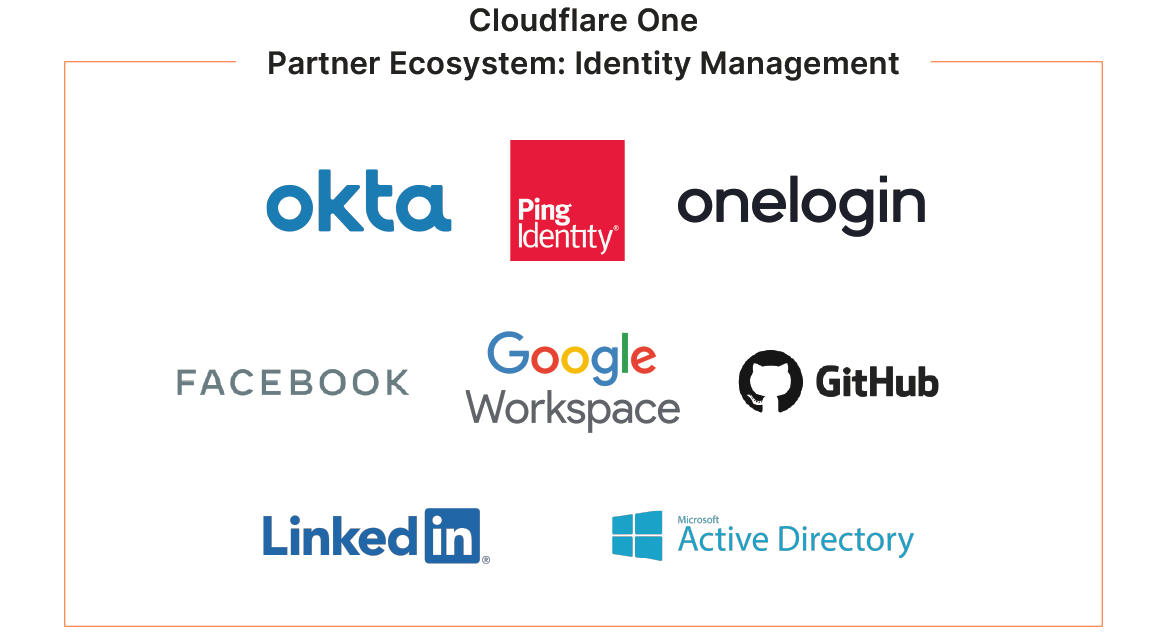

Écosystème des partenaires : gestion des identités

La plupart des entreprises disposent déjà d'un ou de plusieurs systèmes de gestion des identités. Plutôt que de les obliger à en changer, nous nous intégrons à tous les grands fournisseurs. Cette semaine, nous annonçons des partenariats avec Okta, Ping Identity et OneLogin. Nous prenons en charge presque tous les autres principaux fournisseurs d'identité, y compris Microsoft Active Directory et Google Workspace, ainsi que des plateformes d'identité grand public et de développeurs largement adoptées comme Github, LinkedIn et Facebook.

Cloudflare One est une solution puissante qui ne vous oblige pas à vous reposer sur un seul fournisseur d'identité. De nombreuses entreprises ont un fournisseur d'identité pour les employés à plein temps et un autre pour les sous-traitants. Ou encore un fournisseur qu'elles ont choisi elles-mêmes et un autre dont elles ont hérité d'une acquisition. Cloudflare One s'intégrera à un ou plusieurs fournisseurs d'identité et vous permettra de définir des politiques cohérentes pour toutes vos applications.

La métaphore qui s'impose à mon sens est que le fournisseur d'identité délivre les passeports, et Cloudflare One est en sorte le « douanier » qui vérifie leur validité. À tout moment, différents passeports de différents fournisseurs peuvent être acceptés ou refusés aux frontières par simple mise à jour des instructions que suit le douanier.

Écosystème des partenaires : intégrité des appareils

Outre l'identité, l'intégrité des appareils et la sécurité des terminaux sont des composants essentiels d'une solution Zero Trust. Cette semaine, nous annonçons des partenariats avec CrowdStrike, VMware Carbon Black, SentinelOne et Tanium. Ces fournisseurs sont exécutés sur des appareils et veillent à ce qu'ils n'aient pas été compromis. Encore une fois, les entreprises peuvent se centraliser sur un seul fournisseur pour l'intégrité des appareils ou associer Cloudflare One pour fournir un plan de contrôle cohérent.

Pour poursuivre l'analogie avec le contrôle aux frontières, c'est comme si l'on effectuait un contrôle de température et un test COVID-19 à l'entrée d'un pays. Même si vous avez un passeport valide, vous serez refoulé si vous n'êtes pas en bonne santé. En s'associant avec les principaux fournisseurs d'identité et d'intégrité des appareils, Cloudflare One fournit une solution robuste de gestion des identités et des accès qui tient pleinement la promesse du Zero Trust.

Nous sommes ravis de nous associer à ces éminentes entreprises de gestion des identités et de sécurité des terminaux pour rendre Cloudflare One flexible et robuste.

Avec cette présentation de Cloudflare One, je voulais vous expliquer en détail pourquoi le paradigme existant ne fonctionne pas, à quoi ressemblera l'avenir du réseau d'entreprise et dans quelle direction nous nous dirigeons. Afin de comprendre la puissance de Cloudflare One, vous devez tout d'abord comprendre la façon dont nous avons créé et sécurisé les réseaux d'entreprise, et comment la transition vers le mobile, le Cloud et le télétravail a entraîné ce changement fondamental de paradigme.

Retour aux origines : comment fonctionnait la sécurité des entreprises avec des boîtiers intermédiaires

Internet a été conçu pour être un immense réseau décentralisé. Tout ordinateur pouvait s'y connecter et acheminer les données d'un emplacement à un autre. Le modèle offrait de la résilience, mais ne garantissait pas des connexions fiables ou disponibles. Aux premiers temps d'Internet, il manquait également un cadre pour la sécurité.

En conséquence, les entreprises ne faisaient pas confiance à Internet en tant que plateforme pour leurs activités. Pour maintenir la productivité des employés, les connexions réseau devaient être rapides et disponibles. Elles devaient également être sécurisées. Les entreprises ont donc développé leurs propres versions d'Internet :

- Les entreprises achetaient des connexions privées dédiées entre leurs bureaux et entre leurs datacenters sous forme de liaisons MPLS coûteuses.

- Les équipes informatiques géraient le routage complexe entre les bureaux, le matériel VPN et les clients.

- Les équipes de sécurité déployaient des boîtiers de pare-feu physiques et des équipements DDoS pour assurer la sécurité du réseau privé.

- Lorsque les employés devaient utiliser Internet, les équipes de sécurité faisaient passer le trafic par un point central pour filtrer les connexions sortantes avec encore des équipements supplémentaires : les passerelles Internet.

La sécurité d'entreprise suivait une approche du type château et douves. Toutes les applications et données sensibles étaient placées dans un château, il était demandé à tous les employés de venir tous les jours travailler dans ce château, puis des « douves » étaient construites autour du château à l'aide de pare-feux, d'équipements DDoS, de passerelles et d'autres équipements encore : un véritable imbroglio d'appareils et de fournisseurs difficile à gérer.

Cette ère des boîtiers intermédiaires est révolue

Le problème permanent de l'approche châteaux-douves a toujours été que des attaquants plus intelligents trouvent des moyens pour franchir les douves, mais ce n'est finalement pas eux qui ont fait échouer l'approche. Le changement provient de la transformation du paysage technique. Les smartphones ont rendu les travailleurs de plus en plus mobiles, en leur permettant de s'aventurer au-delà des douves. Le SaaS et le cloud public ont fait sortir les données et les applications d'entreprise du « château ».

En 2020, le COVID-19 a tout bouleversé en nous obligeant tous à télétravailler. Si les employés ne peuvent plus venir travailler dans le château, le paradigme vole en éclat. Cette transition s'était déjà produite, mais, cette année, nous avons versé de l'huile sur un feu qui couvait déjà. De plus en plus d'entreprises réalisent que la seule façon d'aller de l'avant est d'accepter le fait que les employés, les serveurs et les applications sont désormais « sur Internet » et non « dans le château ». Ce nouveau paradigme s'appelle le « Zero Trust ».

L'article précurseur de Google, intitulé « BeyondCorp: A New Approach to Enterprise Security » (BeyondCorp publié en 2014, a généralisé l'idée de la sécurité Zero Trust. En 2014, Google estimait qu'il était possible de résoudre les défis de chaque employé et de chaque application sur Internet en veillant à ce que chaque application ne fasse pas confiance intrinsèquement à chaque connexion. En l'absence de confiance inhérente au réseau sur lequel il se trouve, chaque utilisateur de chaque application serait en permanence authentifié. Cette solution puissante renforcerait la sécurité tout en permettant une plus grande utilisation des applications cloud ainsi que le travail mobile et à distance.

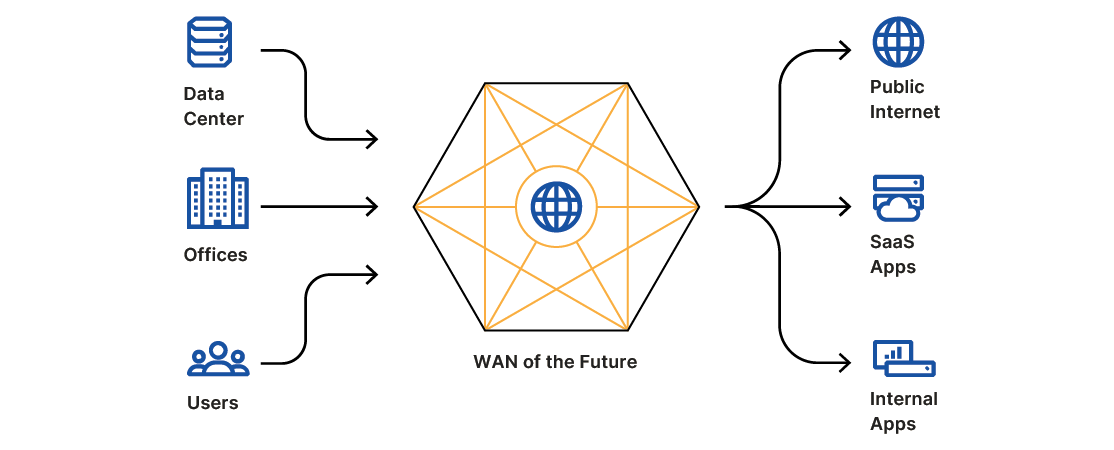

Le LAN du futur : un WAN sécurisé

En parlant à nos clients, nous nous sommes rendu compte que l'élaboration par les analystes et les concurrents du futur réseau d'entreprise ne reconnaissait pas pleinement certains défis liés à un modèle Zero Trust. L'un des avantages de l'adoption d'un modèle Zero Trust est qu'il rend le fonctionnement des succursales et des bureaux à domicile plus facile et moins cher. Plutôt que de devoir louer des circuits MPLS coûteux pour relier les succursales (ce qui est littéralement impossible puisque les employés travaillent à domicile), il est nécessaire, au contraire, que chaque utilisation de chaque application soit authentifiée.

Cela va dans le sens d'une autre remarque de nos clients ces six derniers mois : « Peut-être qu'Internet n'est finalement pas si mal » (pour remplacer un réseau d'entreprise). Comme les bureaux physiques, de nombreux déploiements MPLS ou SD-WAN sont actuellement inactifs. Et pourtant, les employés restent productifs. Si les utilisateurs pouvaient passer à un modèle qui s'exécute sur Internet et qui améliore Internet, les équipes pourraient arrêter de dépenser de l'argent pour le routage traditionnel. Plutôt que d'essayer de construire plus de réseaux privés, le réseau d'entreprise du futur exploite Internet, mais avec une sécurité, des performances et une fiabilité accrues.

Cette perspective semble formidable, mais elle ouvre une nouvelle boîte de Pandore. Pour parvenir à cet objectif, vous devez exposer un plus grand nombre de vos applications à Internet. Bien que ces dernières puissent être protégées contre toute utilisation non autorisée si vous avez correctement implémenté le Zero Trust, elles seront exposées à de nombreux défis moins sophistiqués, mais très perturbateurs.

Fin 2019, nous avons vu une nouvelle tendance inquiétante se dessiner. Les auteurs d'une attaque DDoS, qui jusque-là embarrassaient les entreprises en mettant leurs sites web hors ligne, ont commencé à cibler de plus en plus les applications et les réseaux internes. Malheureusement, ces attaques se sont intensifiées tout au long de la pandémie.

Ce n'est pas une coïncidence. Cela tient directement au fait que les entreprises ont été amenées à exposer davantage leurs applications internes à Internet pour prendre en charge le télétravail. À notre grande surprise, nous avions bien prévu que Access et Gateway serait deux produits qui seraient naturellement associés, mais il arrive tout aussi souvent que des clients souhaitant passer à un modèle Zero Trust regroupent les produits DDoS et WAF de Cloudflare.

Tout ceci est logique. Si vous exposez plus d'applications à Internet, les problèmes que les applications Internet ont dû affronter dans le passé deviennent également ceux de vos applications internes. Il nous est paru évident que l'avenir d'un réseau SASE ou Zero Trust doive également inclure l'atténuation des attaques DDoS et le WAF.

Assurer la sécurité et la fiabilité d'Internet pour l'entreprise

Nous sommes d'accord avec les clients qui nous disent qu'Internet n'est pas si mal pour remplacer un réseau d'entreprise. Nous avons créé des produits pour combler les lacunes chaque fois que nécessaire. Les équipements virtuels des fournisseurs régionaux de Cloud public ne suffisent pas. Les entreprises ont besoin d'un réseau mondial distribué qui accélère le trafic quel que soit l'emplacement des utilisateurs.

Nous avons passé la dernière décennie à développer le réseau Cloudflare, à rapprocher Internet des utilisateurs du monde entier et à soutenir une expansion incroyable. Selon W3Techs, plus de 14 % du web repose déjà sur notre réseau. Nous pouvons également utiliser cette présence pour mesurer en permanence Internet à l'échelle des besoins et déterminer des itinéraires plus rapides. Cette échelle nous permet de proposer Cloudflare One à n'importe quelle organisation, où qu'elle se trouve, quel que soit le degré de globalisation de son personnel , et de garantir la sécurité, la rapidité et la fiabilité de son réseau et de ses applications.

Préfigurer Cloudflare One

Les mêmes leçons que nous avons tirées de la gestion du trafic pour les sites web de notre réseau peuvent être appliquées à la façon dont les entreprises se connectent à tout le reste. Nous avons commencé cette aventure l'année dernière lorsque nous avons lancé Cloudflare WARP, un produit grand public qui achemine toutes les connexions à partir d'un appareil personnel via le réseau Cloudflare, où nous pouvons le chiffrer et l'accélérer. Cette semaine, nous démontrerons que le client WARP est maintenant l'une des voies d'accès pour acheminer le trafic des employés vers Cloudflare One.

Nous avons lancé WARP sur les appareils mobiles parce que nous savions qu'ils seraient les plus difficiles à mettre au point. Traditionnellement, les clients VPN sont de gros consommateurs de batteries difficiles à utiliser, conçus pour les ordinateurs de bureau et, lorsqu'ils disposent de versions mobiles, leur transposition a été maladroite. Nous avons entrepris de construire WARP pour qu'il fonctionne parfaitement sur les mobiles, sans vider les batteries ni ralentir les connexions, car nous savions que si nous pouvions y parvenir, il serait facile de le transposer sur les ordinateurs de bureau dont les contraintes sont moins limitées.

Nous avons également commencé à le proposer aux consommateurs, car ils représentent la meilleure équipe d'assurance qualité que vous puissiez rassembler. Plus de 10 millions de consommateurs ont testé WARP depuis un an. Nous avons vu des cas concrets à tous les coins d'Internet, et les avons utilisés pour résoudre les bugs. Nous savions que si nous pouvions faire du client WARP un produit que les consommateurs aiment utiliser, il contrasterait fortement avec toutes les autres solutions d'entreprise sur le marché.

Entretemps, nous avons élaboré des produits pour apporter les mêmes améliorations aux datacenters et aux bureaux. Nous avons annoncé le lancement de Magic Transit l'année dernière pour fournir une connectivité IP sûre, performante et fiable à Internet. Au début de cette année, nous avons élargi ce modèle en lançant Cloudflare Network Interconnect (CNI) pour que nos clients puissent interconnecter les succursales et les datacenters directement avec Cloudflare.

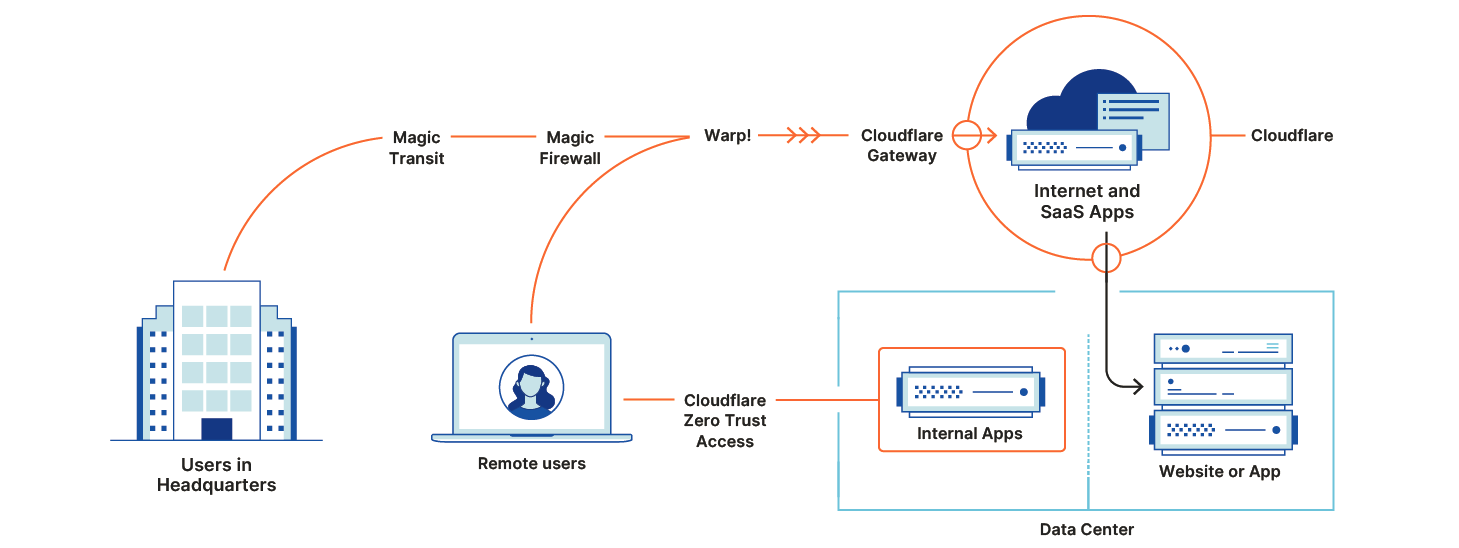

Cloudflare Access commence par introduire l'identité dans le réseau de Cloudflare. Nous appliquons des filtres en fonction de l'identité et du contexte des connexions entrantes et sortantes. Toutes les connexions, requêtes et réponses sont traitées en proxy par le réseau Cloudflare, quel que soit l'emplacement du serveur ou de l'utilisateur.

Cloudflare Gateway permet de sécuriser les connexions au reste d'Internet. En commençant par router tout le trafic par le réseau de Cloudflare, les clients peuvent délaisser les pare-feux sur site, en éliminant la nécessité de backhaul d'Internet qui ralentissent les utilisateurs.

Réunir toutes les pièces du puzzle

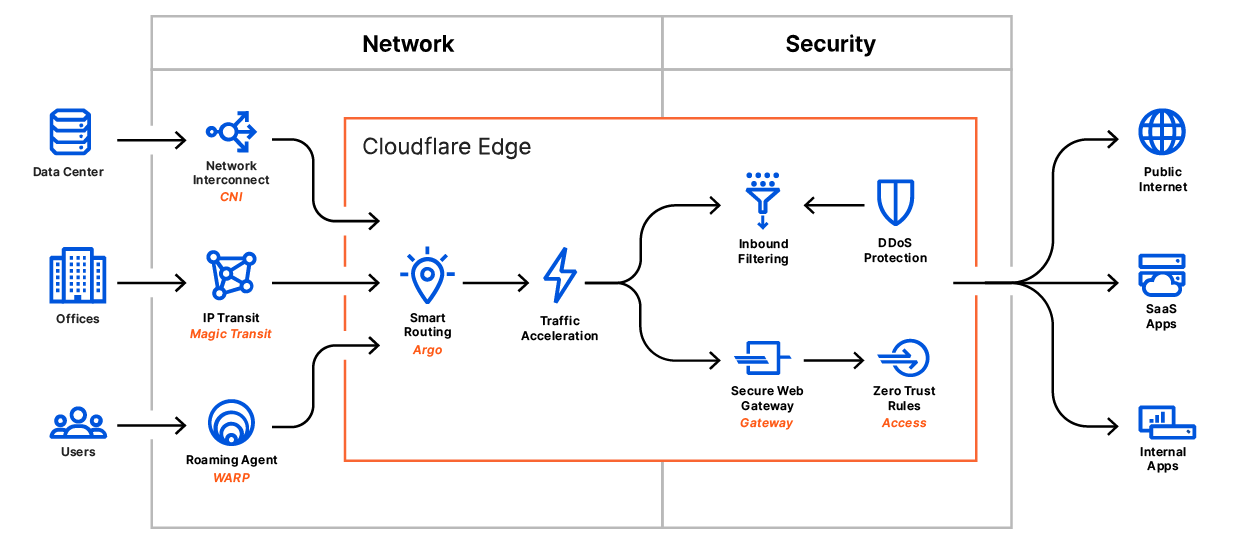

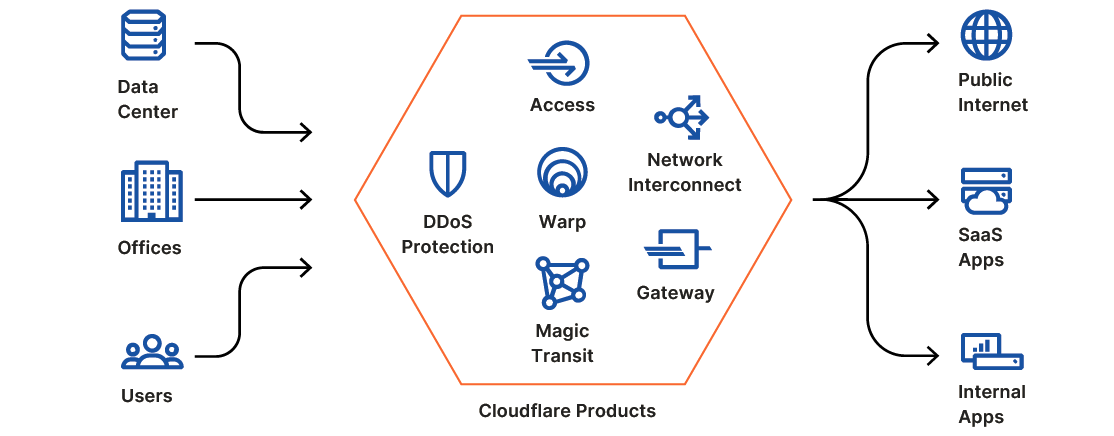

Nous associons les produits de Cloudflare One à deux catégories :

- Voies d'accès : les produits qui connectent un utilisateur, un appareil ou un emplacement à la périphérie de Cloudflare. WARP pour les points de terminaison, Magic Transit et CNI pour les réseaux, Argo Smart Routing pour accélérer le trafic.

- Filtres : les produits qui protègent les réseaux contre les attaques, inspectent le trafic à la recherche de menaces et appliquent des règles de privilèges minimum aux données et aux applications. Access pour les règles Zero Trust, Gateway pour le filtrage du trafic, Magic Firewall pour le filtrage du réseau.

La plupart des concurrents dans cet espace se concentrent sur un seul domaine, perdant l'efficacité qu'ils gagneraient à combiner leurs produits en une solution unique. Cloudflare One rassemble les produits sur notre réseau. En intégrant les deux perspectives, nous sommes en mesure d'offrir aux administrateurs un endroit centralisé pour gérer et sécuriser leur réseau.

Ce qui différencie Cloudflare One

Facile à déployer, à gérer et à utiliser

Nous avons toujours proposé des offres gratuites et à la carte auxquelles les équipes de toute taille peuvent souscrire avec une carte de crédit. Ces clients ne disposent pas des intégrateurs de systèmes ou des services informatiques des grandes entreprises. Pour répondre aux besoins de ces équipes, nous avons dû créer un plan de contrôle et un tableau de bord accessibles et faciles à utiliser.

Les produits de Cloudflare One suivent la même approche : suffisamment complets pour les grandes entreprises, mais faciles à utiliser pour que ces produits soient accessibles à toute équipe. Nous les avons également étendus aux utilisateurs finaux. L'application client qui permet à Gateway de fonctionner repose sur les enseignements tirés de la création de Cloudflare WARP pour le grand public.

Solution unifiée

Cloudflare One place l'ensemble du réseau d'entreprise derrière une console unique. En s'intégrant aux principaux fournisseurs d'identité et aux solutions de sécurité des terminaux, Cloudflare One permet aux entreprises d'appliquer un ensemble cohérent de stratégies à toutes leurs applications. Étant donné que le réseau est le dénominateur commun de toutes les applications, en intégrant le contrôle dans le réseau, Cloudflare One garantit des stratégies cohérentes, qu'une application soit nouvelle ou ancienne, qu'elle soit exécutée sur site ou dans le cloud, et qu'elle soit fournie à partir de votre propre infrastructure ou d'un fournisseur SaaS multi-tenant.

Cloudflare One permet également de rationaliser les déploiements complexes. Bien qu'il serait formidable que chaque application, chaque employé et chaque sous-traitant utilisent, par exemple, le même fournisseur d'identité, ce n'est pas toujours possible. Les acquisitions, les projets skunkworks et les désaccords internes peuvent entraîner la présence de plusieurs solutions différentes au sein d'une même entreprise. Cloudflare One vous permet de connecter différents fournisseurs à un plan de contrôle unifié du réseau pour garantir des stratégies cohérentes.

RSI significatif

Notre principe fondamental, desservir Internet dans son ensemble, nous a toujours obligés à nous concentrer sur les coûts. L'efficacité fait partie de l'ADN de Cloudflare, et nous l'exploitons pour proposer des tarifications fixes avantageuses pour le client. Cloudflare One s'appuie sur cette expérience pour fournir une plateforme plus rentable qu'une combinaison de fournisseurs de solutions ponctuelles. Les différences sont particulièrement visibles par rapport à d'autres fournisseurs qui ont essayé de s'appuyer sur des plateformes de cloud public, héritant de leurs coûts et de performances réseau inconstantes.

Pour atteindre le niveau d'efficacité nécessaire pour concurrencer les appliances matérielles, il nous a fallu inventer un nouveau type de plateforme. Cette plateforme devait être construire sur notre propre réseau pour que nous puissions réduire les coûts et assurer le plus haut niveau de performance. Son architecture devait être telle que n'importe quel serveur de n'importe quelle ville appartenant au réseau Cloudflare puisse exécuter chacun de nos services. Cela signifie que Cloudflare One fonctionne sur le réseau global de Cloudflare qui s'étend sur plus de 200 villes dans le monde. Même vos succursales et télétravailleurs les plus éloignés sont probablement à quelques millisecondes des serveurs qui permettent à Cloudflare One de fonctionner, ce qui garantit que notre service fonctionne parfaitement, quel que soit l'endroit où votre équipe travaille.

La solution tire parti de l'échelle de Cloudflare

Cloudflare se dresse déjà en amont d'une grande partie d'Internet. Nous pouvons ainsi voir et répondre continuellement aux nouvelles menaces de sécurité. Cela signifie également que le trafic des clients de Cloudflare One peut être routé plus efficacement, même lorsqu'il s'agit d'applications qui semblent se trouver sur l'Internet public.

Par exemple, lorsqu'un employé utilisant Cloudflare One fait ses achats de fin d'année pendant sa pause déjeuner, son trafic peut être routé d'une succursale de l'entreprise, via Cloudflare Magic Transit, en empruntant le backbone global de Cloudflare, puis via Cloudflare Network Interconnect et vers le fournisseur d'e-commerce. Étant donné que Cloudflare gère les paquets de bout en bout, nous pouvons nous assurer qu'ils sont chiffrés, routés de manière optimale et délivrés efficacement. Alors qu'une plus grande partie d'Internet utilise Cloudflare, l'expérience de navigation sur Internet pour les clients de Cloudflare One deviendra encore plus exceptionnelle.

Que remplace Cloudflare One ?

Au lieu de liens MPLS coûteux ou de déploiements SD-WAN complexes, Cloudflare One fournit deux voies d'accès à vos applications et à l'ensemble d'Internet : WARP et Magic Transit. WARP connecte les employés au réseau de Cloudflare depuis n'importe quel appareil et n'importe quel endroit. Magic Transit permet de vastes déploiements entre des bureaux ou des datacenters.

Cloudflare Access remplace les réseaux privés utilisés comme une sécurité par des contrôles Zero Trust. Plus tard dans la semaine, nous vous annoncerons comment étendre Access à toutes les applications, y compris les applications SaaS.

Enfin, Cloudflare One élimine les pare-feux réseau et les passerelles web traditionnels. Cloudflare Gateway inspecte le trafic qui sort de n'importe quel appareil de votre organisation pour bloquer les menaces sur Internet et empêcher les données de partir. Magic Firewall offrira à vos réseaux la même sécurité, en filtrant le trafic au niveau de la couche transport pour remplacer les boîtiers ToR (top-of-rack) qui bloquent l'exfiltration des données ou les attaques provenant de protocoles réseau non sécurisés.

Quelle est l'étape suivante ?

Votre équipe peut commencer à utiliser Cloudflare One dès aujourd'hui. Ajoutez un contrôle Zero Trust à vos applications avec Cloudflare Access et sécurisez les requêtes DNS avec Cloudflare Gateway. Protégez les réseaux contre les attaques DDoS avec Magic Transit et connectez vos applications via Cloudflare avec Argo Tunnel.

Au cours de la semaine, nous lancerons de nouvelles fonctionnalités et de nouveaux produits pour compléter cette vision. Mardi, nous étendrons la sécurité Zero Trust de Cloudflare Access à toutes vos applications. À partir de mercredi, les équipes pourront utiliser Cloudflare WARP pour traiter tout le trafic des employés en proxy par Cloudflare, où Gateway sécurisera désormais plus que de simples requêtes DNS. Vous serez invités à vous inscrire à l'isolation de navigateur bêta de Cloudflare jeudi, et nous terminerons la semaine avec de nouvelles API pour contrôler la manière dont Magic Transit sécurise votre réseau.

La semaine va être chargée, mais nous ne faisons que commencer. Le remplacement d'un réseau d'entreprise n'implique pas de perdre le contrôle sur la manière dont ce réseau fonctionne. Magic WAN est notre solution pour les déploiements SD-WAN complexes.

La sécurité pour l'intégralité du réseau doit aussi fonctionner dans les deux sens. Magic Firewall est notre alternative aux équipements de type « pare-feu de nouvelle génération » qui sécurisent maladroitement le trafic sortant. La protection contre la perte de données (DLP) est un autre domaine qui manque d'innovation et où nous prévoyons d'étendre Cloudflare One.

Enfin, vous devriez avoir une visibilité sur ce réseau. Nous lancerons de nouveaux outils pour détecter et atténuer les tentatives d'intrusion susceptibles de se produire n'importe où sur votre réseau, y compris l'accès non autorisé aux applications SaaS que vous utilisez. Maintenant que nous avons construit les voies d'accès à Cloudflare One, nous sommes heureux de continuer à innover pour offrir plus de fonctionnalités et de contrôle afin de relever les plus grands défis de nos clients en matière de sécurité, de performances et de fiabilité des réseaux.

Fournir le réseau dont les clients ont besoin aujourd'hui

Au cours des 10 dernières années, Cloudflare a créé l'un des réseaux les plus rapides, les plus fiables et les plus sécurisés au monde. Nous avons constaté l'efficacité de ce réseau en interne que nous utilisons pour permettre à nos équipes d'innover rapidement et en toute sécurité. Avec le lancement de Cloudflare One, nous étendons la puissance du réseau Cloudflare pour relever les défis de toute entreprise. Le passage au modèle Zero Trust est un changement de paradigme, mais les modifications apportées à notre façon de travailler nous semblent inévitables pour toutes les entreprises. Nous sommes fiers de la façon dont nous avons pu aider certains des premiers clients de Cloudflare One à réinventer leurs réseaux d'entreprise. Il est logique de clore cet article en les citant.

« JetBlue Travel Products avait besoin de fournir aux membres d'équipage un moyen d'accès simple et sécurisé aux applications d'avantages sociaux gérés en interne. Cloudflare nous a donné tout cela et plus encore : un moyen beaucoup plus efficace de connecter les partenaires commerciaux et les membres de l'équipe aux outils internes essentiels. » – Vitaliy Faida, directeur général, Data/DevSecOps chez JetBlue Travel Products.

« OneTrust fait confiance à Cloudflare pour maintenir notre périmètre réseau, afin que nous puissions nous concentrer à délivrer une technologie qui aide nos clients à être plus performants. Avec Cloudflare, nous pouvons facilement créer des stratégies Zero Trust sensibles au contexte pour un accès sécurisé à nos outils de développement. Les employés peuvent se connecter aux outils dont ils ont besoin. Ainsi les équipes ne savent même pas que c'est Cloudflare qui permet au backend de fonctionner. Simplement il fonctionne. » – Blake Brannon, directeur technique de OneTrust.

« Discord est le lieu où des personnes du monde entier construisent des relations. Cloudflare nous aide à accomplir cette mission, en connectant notre équipe d'ingénierie interne aux outils dont elle a besoin. Avec Cloudflare, nous pouvons être rassurés en sachant que chaque requête adressée à nos applications critiques est évaluée en fonction de l'identité et du contexte... Une véritable approche Zero Trust. » – Mark Smith, directeur de l'infrastructure chez Discord.

« Lorsque vous êtes une entreprise à croissance rapide et axée sur la sécurité comme Area 1, tout facteur susceptible de ralentir le développement est considéré comme un ennemi. Avec Cloudflare, nous avons trouvé un moyen plus simple et plus sécurisé de connecter nos employés aux outils dont ils ont besoin pour continuer à nous développer, et l'expérience est ultra-rapide. » – Blake Darché, directeur de la sécurité chez Area 1 Security.

« Nous avons procédé à un lancement rapide en avril 2020 pour offrir l'apprentissage à distance aux enfants du Royaume-Uni pendant la pandémie de coronavirus. Grâce à Cloudflare Access, il a été possible d'authentifier rapidement et simplement un énorme réseau d'enseignants et de développeurs sur nos sites de production, et nous sa configuration nous a pris moins d'une heure. Le WAF de Cloudflare a permis de garantir la sécurité et la résilience de notre site web public dès le premier jour. » – John Roberts, directeur de la technologie à l'Oak National Academy.

« Avec Cloudflare, nous avons pu réduire notre dépendance aux VPN et à la liste autorisée d'IP pour les environnements de développement. Nos développeurs et testeurs ne sont pas tenus de se connecter à partir d'emplacements spécifiques, et nous avons pu déployer une solution d'authentification unique pour simplifier le processus de connexion. Access est plus facile à gérer que les VPN et d'autres solutions d'accès à distance, ce qui permet de réduire la pression exercée sur nos équipes informatiques. Elles peuvent se concentrer sur des projets internes au lieu de passer du temps à gérer l'accès à distance. » – Alexandre Papadopoulos, directeur de la cybersécurité, INSEAD.