Boas-vindas à 20ª edição do Relatório sobre ameaças DDoS da Cloudflare, que marca cinco anos desde nosso primeiro relatório em 2020.

Publicado trimestralmente, esse relatório oferece uma análise abrangente do cenário de ameaças em evolução, ataques de negação de serviço distribuída (DDoS), com base em dados da rede da Cloudflare. Nesta edição, nos concentramos no quarto trimestre de 2024 e analisamos o ano como um todo.

O ponto de vista exclusivo da Cloudflare

Quando publicamos nosso primeiro relatório, a capacidade da rede global da Cloudflare era de 35 Terabits por segundo (Tbps). Desde então, a capacidade da nossa rede cresceu 817%, para 321 Tbps. Também expandimos significativamente nossa presença global em 65%, de 200 cidades no início de 2020 para 330 cidades no final de 2024.

Usando essa enorme rede, agora atendemos e protegemos quase 20% de todos os sites e cerca de 18 mil redes IP de clientes exclusivos da Cloudflare. Essa extensa infraestrutura e a base de clientes nos posiciona de maneira única para fornecer insights e tendências importantes que beneficiam a comunidade mais ampla da internet.

Principais insights sobre DDoS

Em 2024, os sistemas autônomos de defesa contra DDoS da Cloudflare bloquearam cerca de 21,3 milhões de ataques DDoS, representando um aumento de 53% em comparação com 2023. Em média, em 2024, a Cloudflare bloqueou 4.870 ataques DDoS a cada hora.

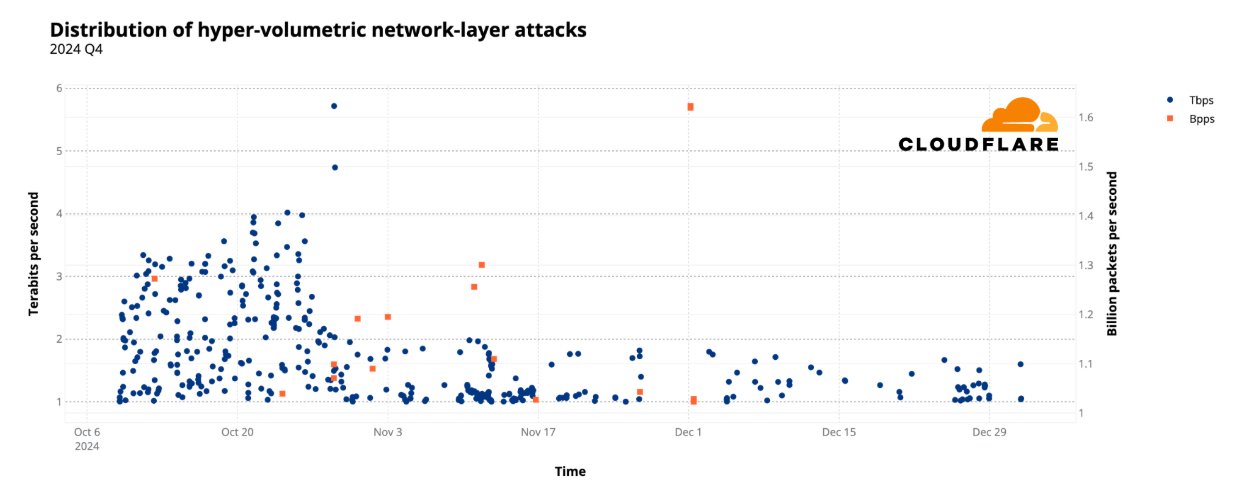

No quarto trimestre, mais de 420 desses ataques foram hipervolumétricos, excedendo taxas de 1 bilhão de pacotes por segundo (pps) e 1 Tbps. Além disso, a quantidade de ataques superiores a 1 Tbps cresceu impressionantes 1.885% em relação ao trimestre anterior.

Durante a semana do Halloween de 2024, os sistemas de defesa contra DDoS da Cloudflare detectaram e bloquearam com sucesso e autonomia um ataque DDoS de 5,6 Terabits por segundo (Tbps), o maior ataque já relatado.

Para saber mais sobre ataques DDoS e outros tipos de ameaças cibernéticas, visite nosso Centro de aprendizagem, acesse relatórios anteriores sobre ameaças de DDoS no blog da Cloudflare ou visite nosso hub interativo, Cloudflare Radar. Há também uma API gratuita para os interessados em investigar essas e outras tendências da internet . Você também pode saber mais sobre as metodologias utilizadas na preparação desses relatórios.

Anatomia de um ataque DDoS

Somente no quarto trimestre de 2024, a Cloudflare mitigou 6,9 milhões de ataques DDoS. Isso representa um aumento de 16% no trimestre e 83% em relação ao ano anterior.

Dos ataques DDoS do quarto trimestre de 2024, 49% (3,4 milhões) foram ataques DDoS nas camadas 3/4 e 51% (3,5 milhões) foram ataques DDoS por HTTP.

Distribuição de 6,9 milhões de ataques DDoS: T4 de 2024

Ataques DDoS por HTTP

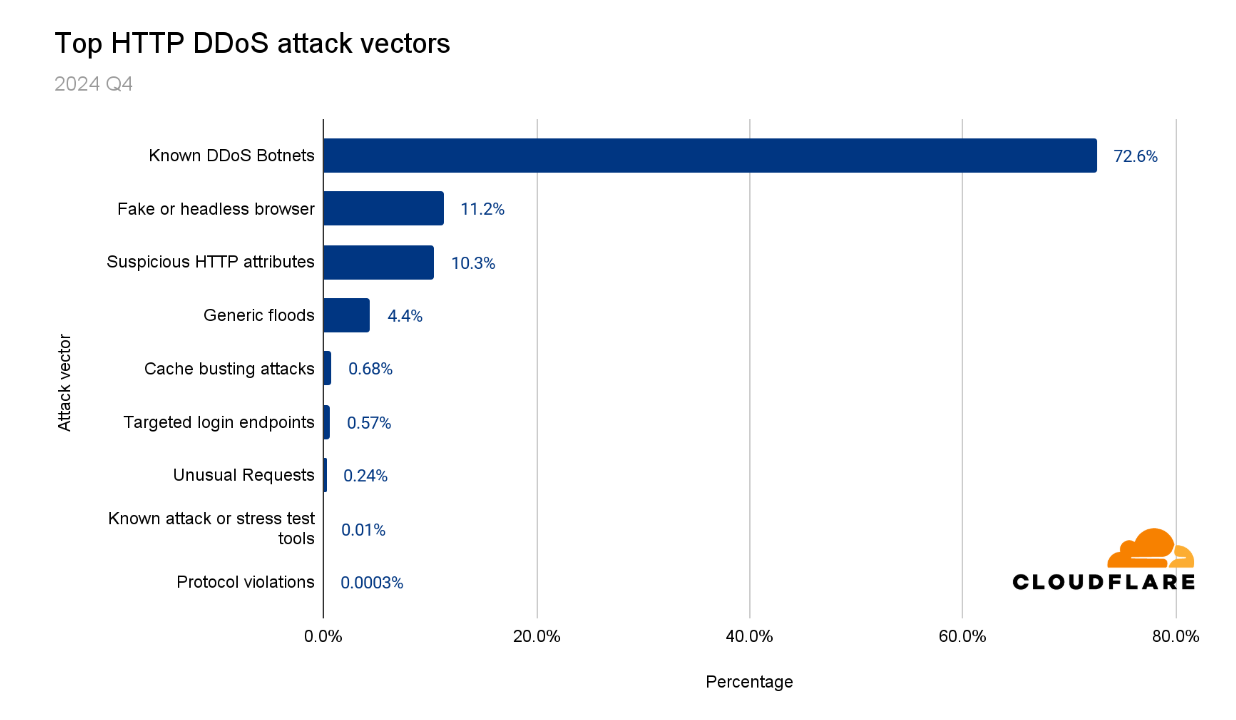

A maioria dos ataques DDoS por HTTP (73%) foram lançadas por botnets conhecidas. A detecção e o bloqueio rápidos desses ataques foram possíveis como resultado da operação de uma rede gigantesca e da observação de muitos tipos de ataques e botnets. Por sua vez, isso permite que nossos engenheiros de segurança e pesquisadores criem heurísticas para aumentar a eficácia da mitigação contra esses ataques.

Outros 11% foram ataques DDoS por HTTP que foram pegos fingindo ser um navegador legítimo. Outros 10% foram ataques que continham atributos HTTP suspeitos ou incomuns. Os "Outros" 8% restantes foram inundações HTTP genéricas, ataques volumétricos de estouro de cache e ataques volumétricos direcionados a endpoints de login.

Principais vetores de ataques DDoS por HTTP: T4 de 2024

Esses vetores de ataques, ou grupos de ataques, não são necessariamente exclusivos. Por exemplo, as botnets conhecidas também se fazem passar por navegadores e têm atributos HTTP suspeitos, mas esse detalhamento é nossa tentativa de categorizar os ataques DDoS por HTTP de uma forma significativa.

Principais agentes de usuários

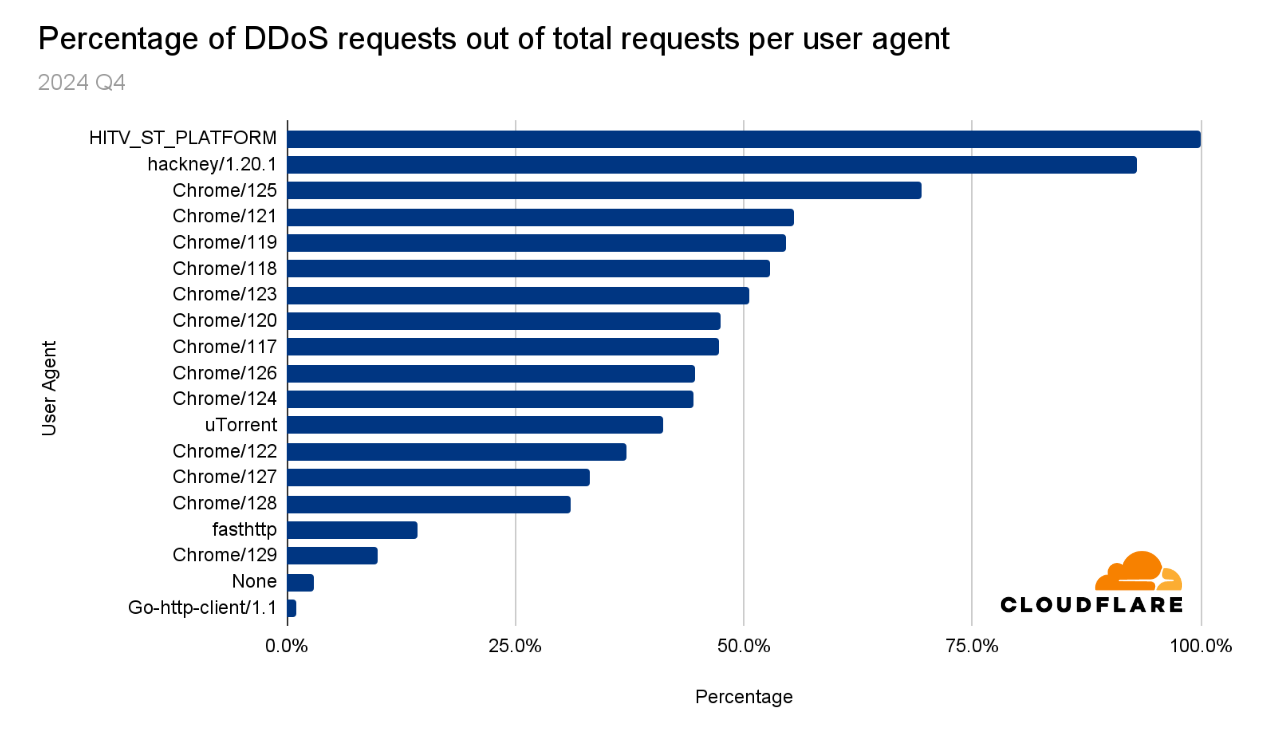

Até a publicação deste relatório, a atual versão estável do Chrome para Windows, Mac, iOS e Android é a 132, de acordo com as notas de lançamento do Google. No entanto, parece que os agentes de ameaças ainda estão para trás, já que treze dos principais agentes de usuários que apareceram com mais frequência em ataques DDoS eram versões do Chrome, variando entre 118 e 129.

O agente de usuário HITV_ST_PLATFORM teve a maior parcela de solicitações de DDoS do total de solicitações (99,9%), tornando-o o agente de usuário usado quase exclusivamente em ataques DDoS. Em outras palavras, se você perceber que o tráfego vem do agente de usuário HITV_ST_PLATFORM, há 0,1% de chance de que seja tráfego legítimo.

Os agentes de ameaças geralmente evitam o uso de agentes de usuário incomuns, favorecendo outros mais comuns, como o Chrome, para se misturar ao tráfego regular. A presença do agente de usuário HITV_ST_PLATFORM, que está associado a TVs e decodificadores inteligentes, sugere que os dispositivos envolvidos em certos ataques cibernéticos são TVs ou decodificadores inteligentes comprometidos. Esta observação destaca a importância de proteger todos os dispositivos conectados à internet, incluindo TVs e decodificadores inteligentes, para evitar que eles sejam explorados em ataques cibernéticos.

Principais agentes de usuários abusados em ataques DDoS: T4 de 2024

O agente de usuário hackney ficou em segundo lugar, com 93% das solicitações contendo esse agente de usuário sendo parte de um ataque DDoS. Se você encontrar tráfego proveniente de agente de usuário hackney, há 7% de chance de ser tráfego legítimo. Hackney é uma biblioteca cliente HTTP para Erlang, usada para fazer solicitações HTTP e é popular nos ecossistemas Erlang/Elixir.

Agentes de usuário adicionais que foram usados em ataques DDoS são uTorrent, que está associado a um cliente BitTorrent popular para baixar arquivos, o Go-http-client e o fasthttp também foram comumente usados em ataques DDoS. O primeiro é o cliente HTTP padrão na biblioteca padrão do Go e o segundo é uma alternativa de alto desempenho. O fasthttp é usado para construir aplicativos web rápidos, mas também é frequentemente explorado para ataques DDoS e raspagem da web.

Atributos de HTTP usados geralmente em ataques DDoS

Métodos HTTP

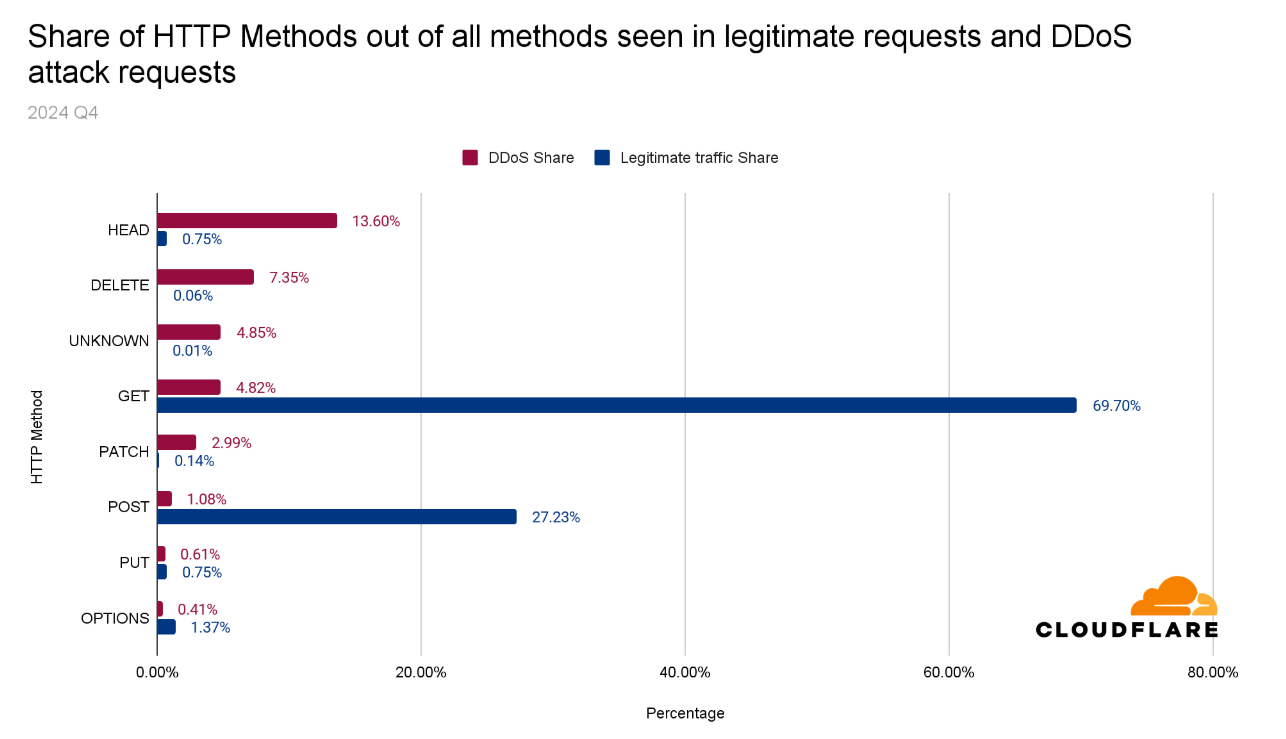

Os métodos HTTP (também chamados de verbos HTTP) definem a ação a ser executada em um recurso em um servidor. Eles fazem parte do protocolo HTTP e permitem a comunicação entre clientes (como navegadores) e servidores.

O método GET é o mais comumente usado. Quase 70% das solicitações HTTP legítimas usaram o método GET. Em segundo lugar está o método POST com uma participação de 27%.

Com os ataques DDoS, observamos uma imagem diferente. Quase 14% das solicitações HTTP que usaram o método HEAD fizeram parte de um ataque DDoS, apesar de mal estar presente em solicitações HTTP legítimas (0,75% de todas as solicitações). O método DELETE ficou em segundo lugar, com cerca de 7% de seu uso sendo para fins de DDoS.

A desproporção entre os métodos comumente vistos em ataques DDoS e sua presença no tráfego legítimo definitivamente se destaca. Os administradores de segurança podem usar essas informações para otimizar sua postura de segurança com base nesses cabeçalhos.

Distribuição de métodos HTTP em ataques DDoS e tráfego legítimo: T4 de 2024

Caminhos HTTP

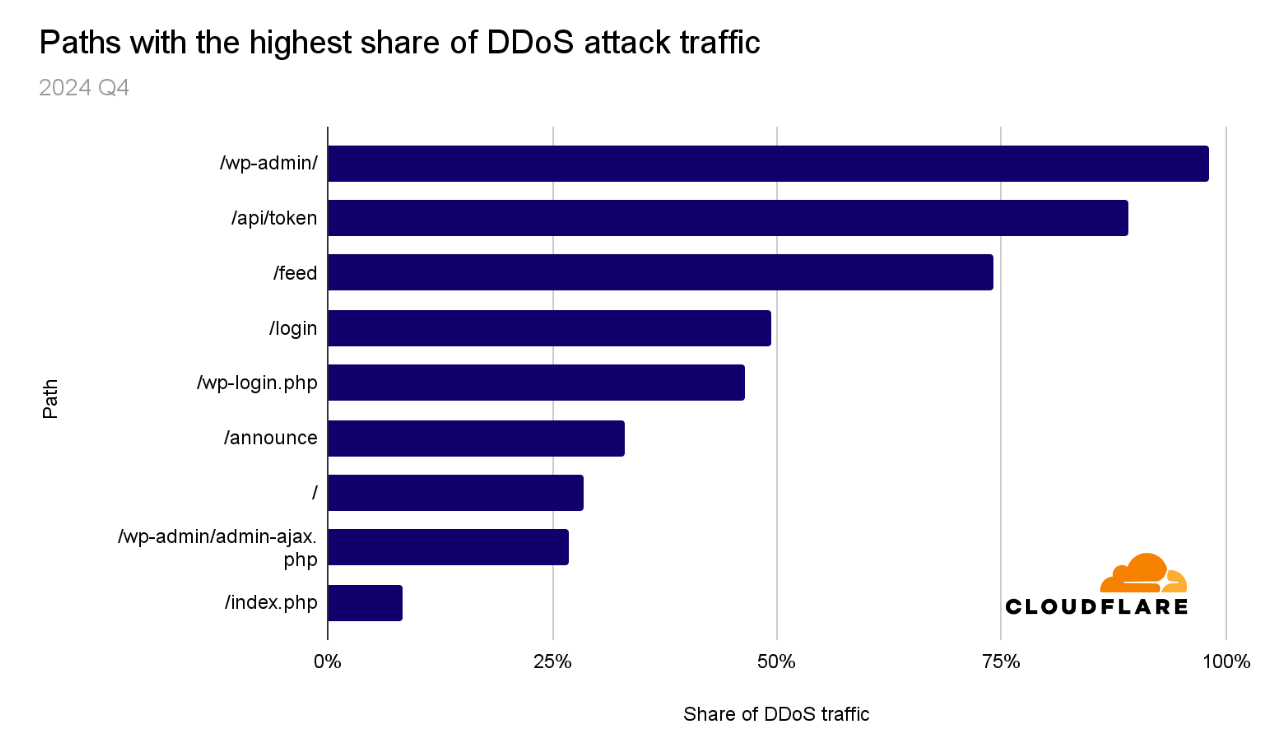

Um caminho HTTP descreve um recurso de servidor específico. Juntamente com o método HTTP, o servidor irá executar a ação no recurso.

Por exemplo, GET https://developers.cloudflare.com/ddos-protection/ instrui o servidor a recuperar o conteúdo do recurso /ddos-protection/.

Os ataques DDoS geralmente visam a raiz do site (“/”), mas em outros casos, podem visar caminhos específicos. No quarto trimestre de 2024, 98% das solicitações HTTP para o caminho /wp-admin/ faziam parte de ataques DDoS. O caminho /wp-admin/ é o painel de controle do administrador padrão para sites WordPress.

Obviamente, muitos caminhos são exclusivos para o site específico, mas no gráfico abaixo, fornecemos os principais caminhos genéricos que foram mais atacados. Os administradores de segurança podem usar esses dados para fortalecer sua proteção nesses endpoints, conforme aplicável.

Principais caminhos HTTP visados por ataques DDoS por HTTP: T4 de 2024

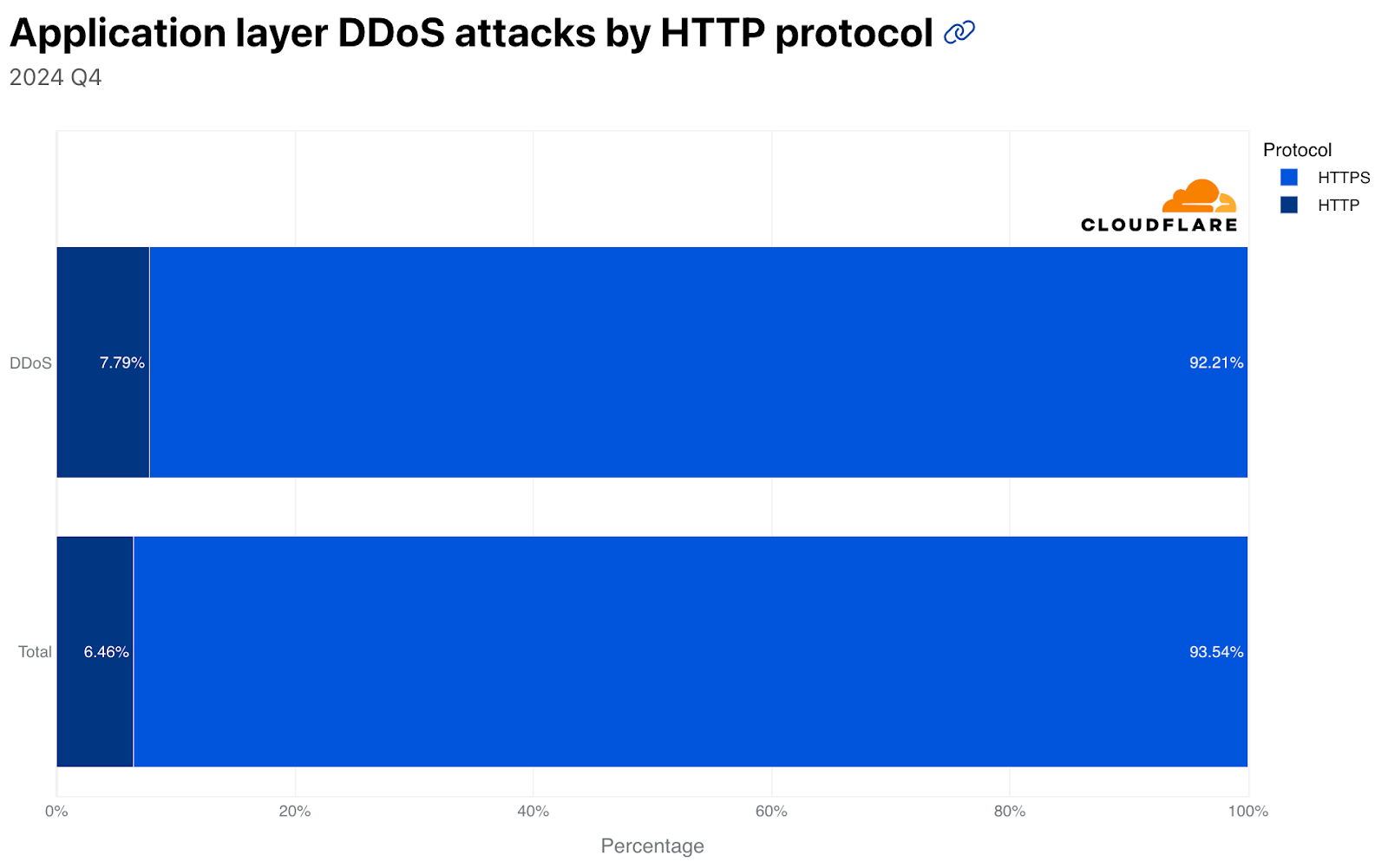

HTTP versus HTTPS

No quarto trimestre, quase 94% do tráfego legítimo era HTTPS. Apenas 6% era HTTP de texto simples (não criptografado). Analisando o tráfego de ataques DDoS, cerca de 92% das solicitações de ataques DDoS por HTTP foram por HTTPS e quase 8% foram por HTTP de texto simples.

HTTP versus HTTPS em tráfego legítimo e ataques DDoS: T4 de 2024

Ataques DDoS nas camadas 3/4

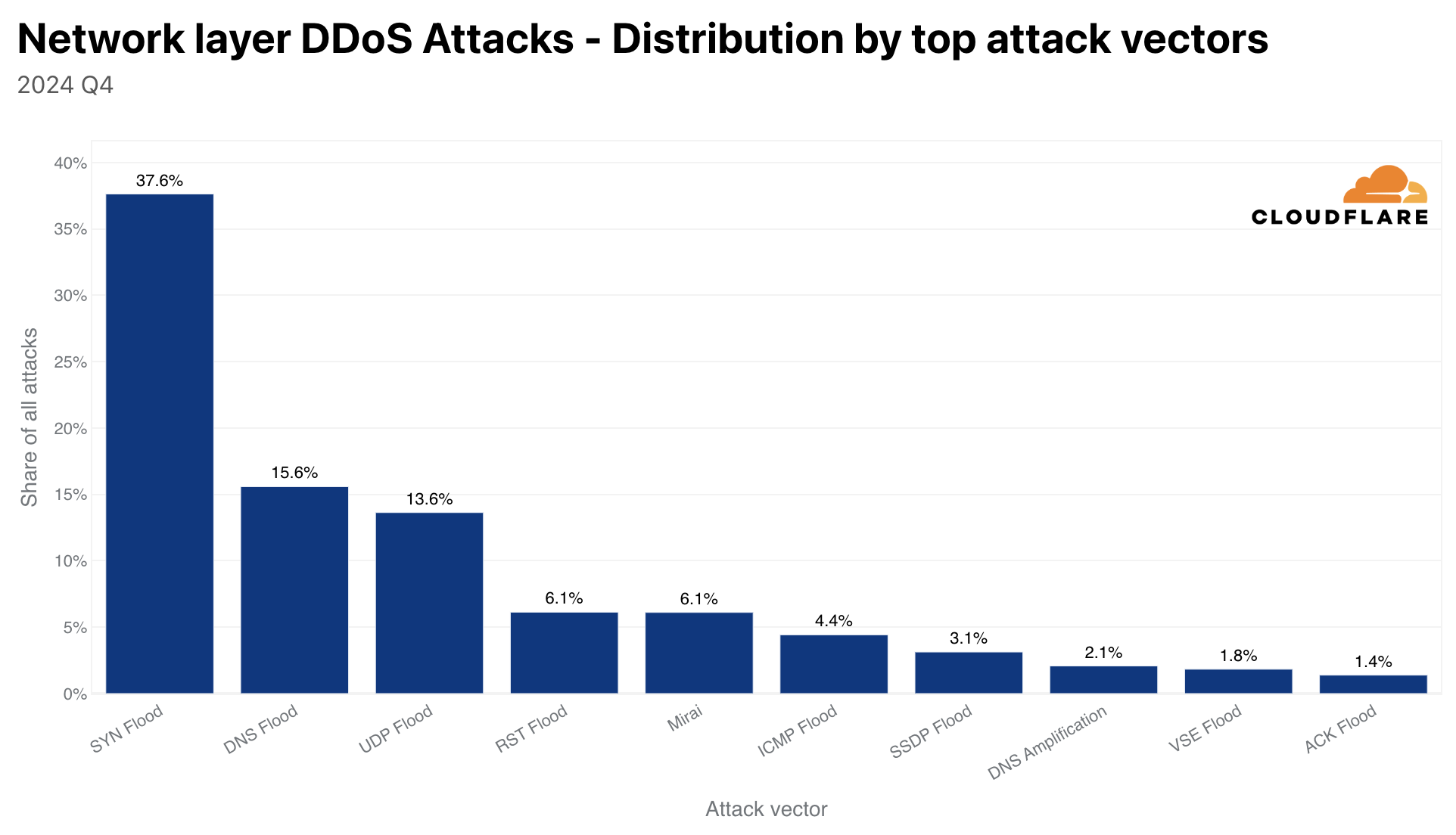

Os três principais vetores de ataques nas camadas 3/4 (camada de rede) foram inundação SYN (38%), ataques de inundação de DNS (16%) e inundações UDP (14%).

Principais vetores de ataques DDoS nas camadas 3 e 4: T4 de 2024

Um outro vetor de ataque comum, ou melhor, tipo de botnet, é a Mirai. Os ataques da Mirai representaram 6% de todos os ataques DDoS na camada de rede, um aumento de 131% na comparação trimestral. No quarto trimestre de 2024, uma botnet variante da Mirai foi responsável pelo maior ataque DDoS já registrado, mas vamos discutir isso mais detalhadamente na próxima seção.

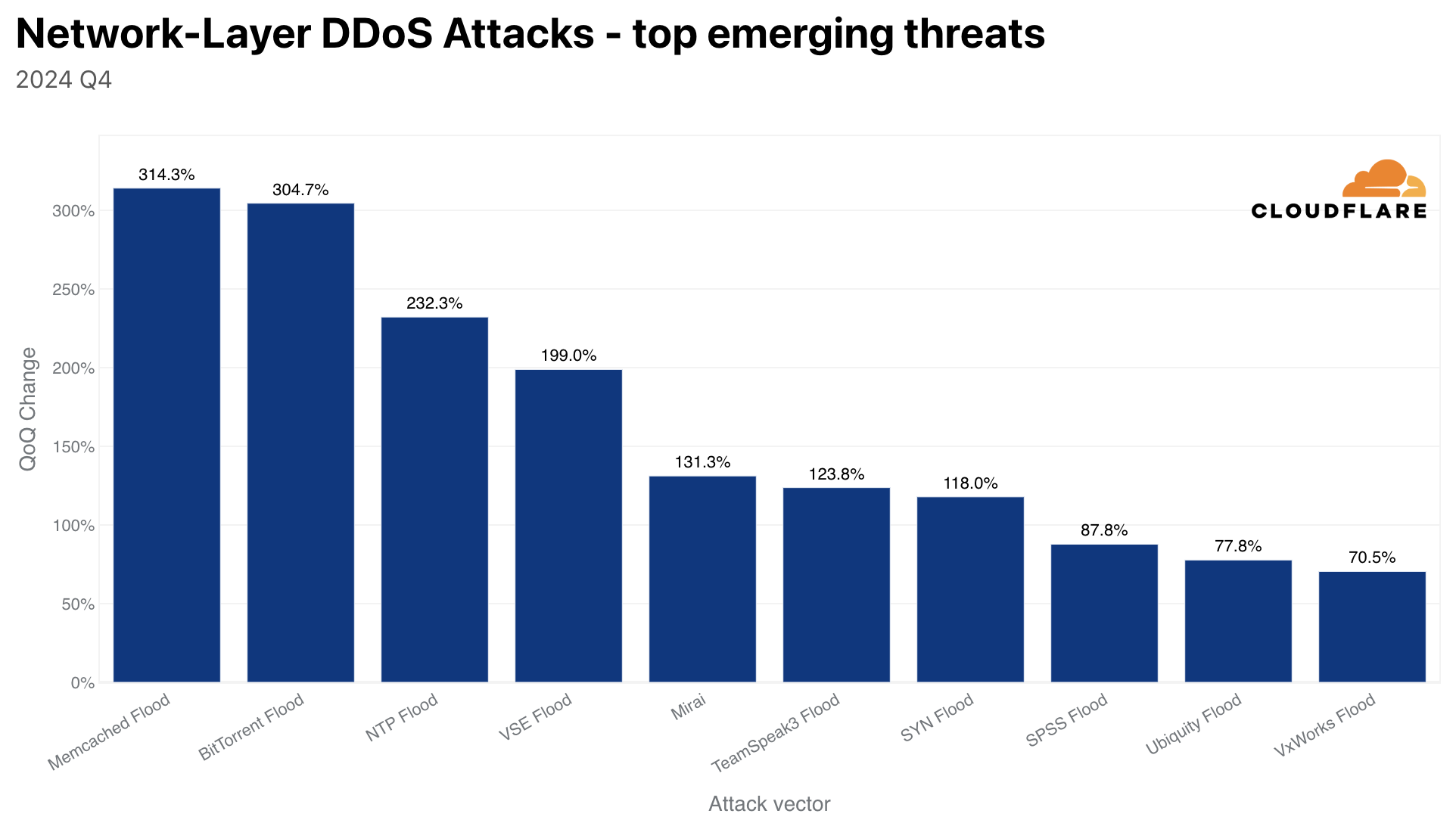

Vetores de ataques emergentes

Antes de passar para a próxima seção, vale a pena discutir o crescimento dos vetores de ataques adicionais que foram observados neste trimestre.

Principais ameaças emergentes: T4 de 2024

Os ataques DDoS Memcached tiveram o maior crescimento, com um aumento de 314% no trimestre. Memcached é um sistema de armazenamento em cache de banco de dados para acelerar sites e redes. Os servidores Memcached compatíveis com UDP podem ser usados para lançar ataques DDoS de amplificação ou reflexão. Nesse caso, o invasor solicita o conteúdo do sistema de armazenamento em cache e falsifica o endereço de IP da vítima como o IP de origem nos pacotes UDP. A vítima é inundada com as respostas do Memcached, que podem ser até 51.200 vezes maiores do que a solicitação inicial.

Os ataques DDoS via BitTorrent também aumentaram 304% neste trimestre. O protocolo BitTorrent é um protocolo de comunicação usado para compartilhamento de arquivos peer to peer. Para ajudar os clientes BitTorrent a encontrar e baixar os arquivos de maneira eficiente, eles podem utilizar BitTorrent Trackers ou tabelas de hash distribuídas (DHT) para identificar os pares que estão propagando o arquivo desejado. Esse conceito pode ser usado para lançar ataques DDoS. Um agente malicioso pode falsificar o endereço de IP da vítima como um endereço de IP do seeder nos sistemas de Trackers e DHT. Em seguida, os clientes solicitam os arquivos desses endereços de IP. Devido a um número suficiente de clientes solicitando o arquivo, o agente pode inundar a vítima com mais tráfego do que ela pode suportar.

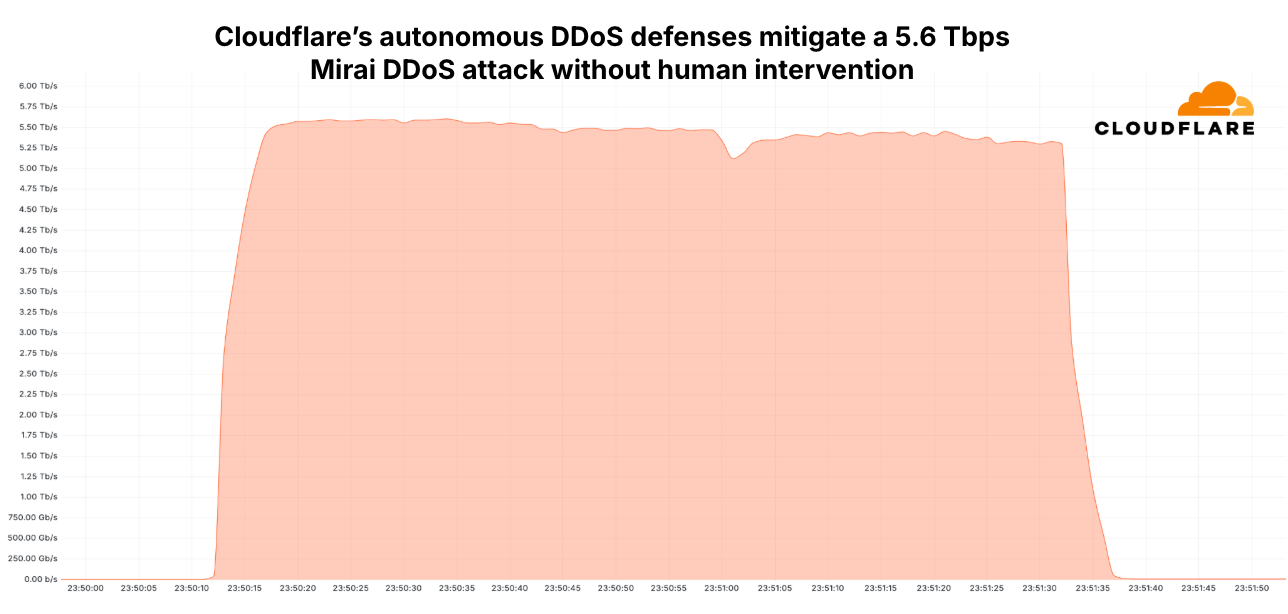

O maior ataque DDoS já registrado

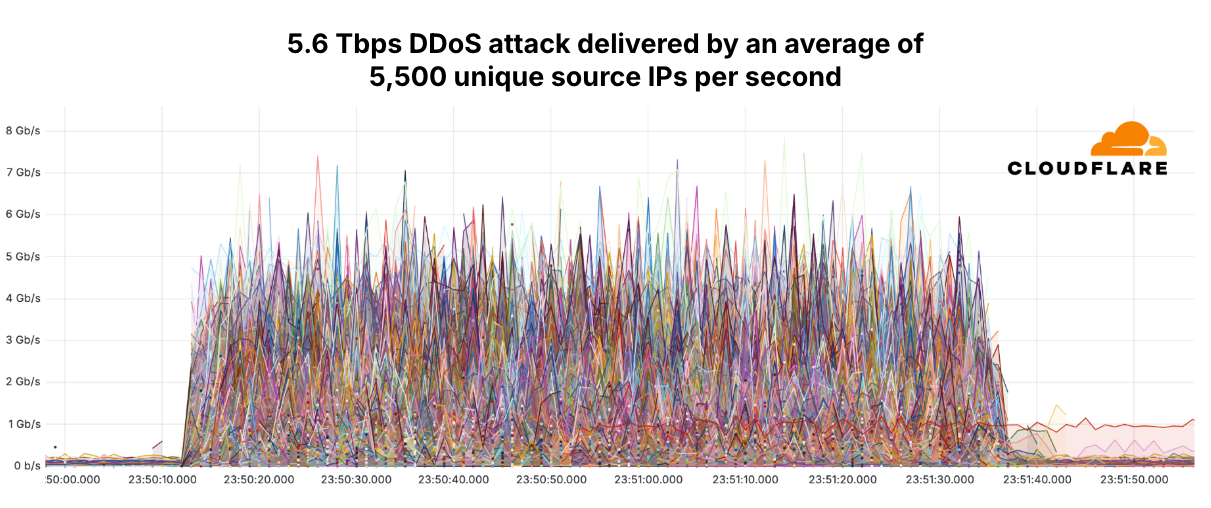

Em 29 de outubro, um ataque DDoS por UDP de 5,6 Tbps lançado por uma botnet variante da Mirai teve como alvo um cliente Magic Transit da Cloudflare, um provedor de internet (ISP) do Leste Asiático. O ataque durou apenas 80 segundos e se originou de mais de 13 mil dispositivos de IoT. A detecção e a mitigação foram totalmente autônomas pelos sistemas de defesa distribuídos da Cloudflare. Isso não exigiu intervenção humana, não disparou nenhum alerta e não causou nenhuma degradação de desempenho. Os sistemas funcionaram conforme o esperado.

As defesas contra DDoS autônomas da Cloudflare mitigam um ataque DDoS Mirai de 5,6 Tbps sem intervenção humana

Enquanto o número total de endereços de IP de origem exclusivos foi de cerca de 13 mil, a média de endereços de IP de origem exclusivos por segundo foi de 5.500. Também vimos um número semelhante de portas de origem exclusivas por segundo. No gráfico abaixo, cada linha representa um dos 13 mil endereços de IP de origem diferentes e, conforme mostrado, cada um contribuiu com menos de 8 Gbps por segundo. A contribuição média de cada endereço de IP por segundo foi de cerca de 1 Gbps (aprox. 0,012% de 5,6 Tbps).

Os 13 mil endereços de IP de origem que lançaram o ataque DDoS de 5,6 Tbps

Ataques DDoS hipervolumétricos

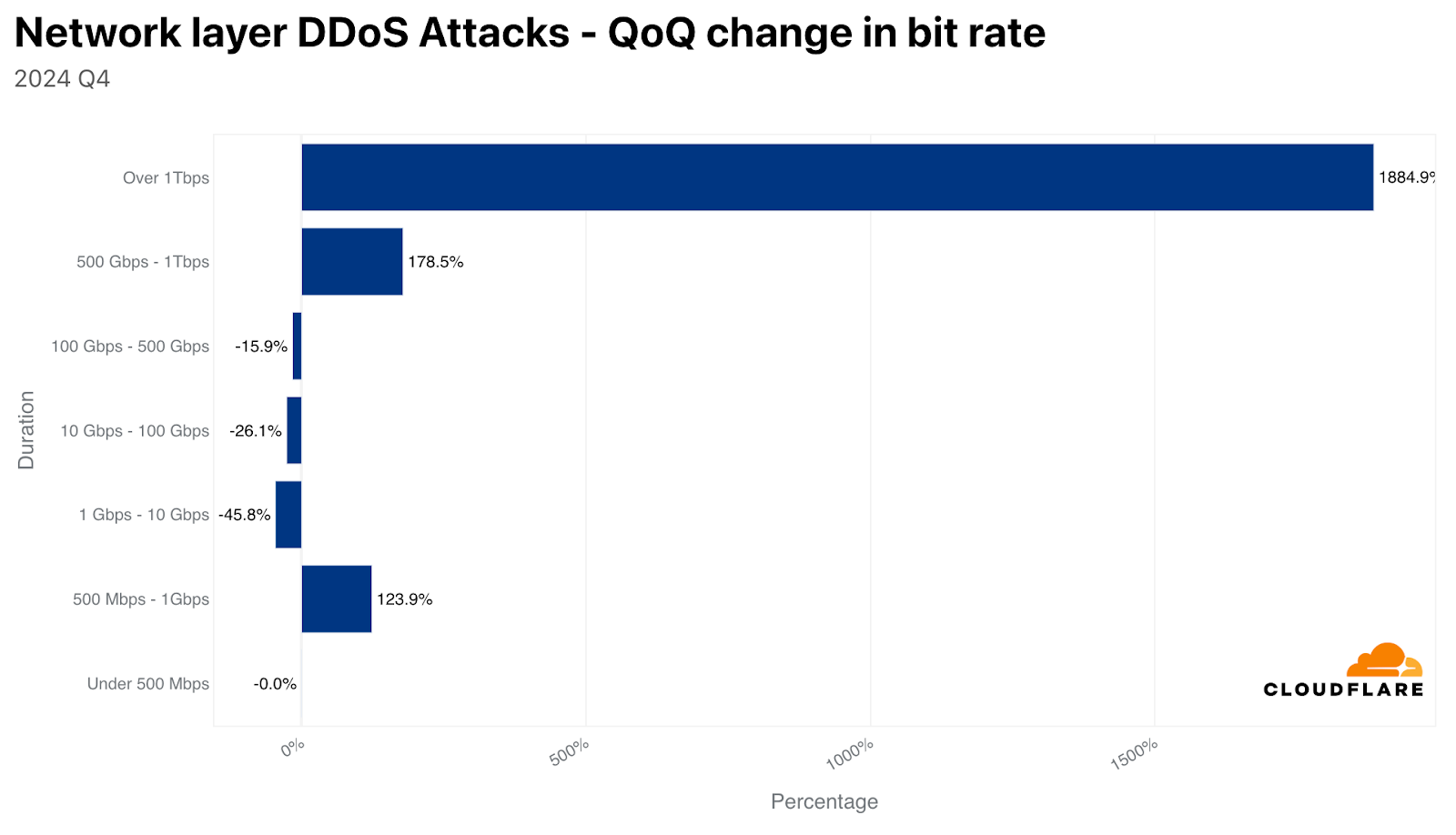

No terceiro trimestre de 2024, começamos a ver um aumento nos ataques DDoS hipervolumétricos na camada de rede. No quarto trimestre de 2024, a quantidade de ataques superiores a 1 Tbps aumentou 1.885% no trimestre e ataques superiores a 100 milhões de pps (pacotes por segundo) aumentaram 175% no trimestre. 16% dos ataques que excederam 100 milhões de pps também excederam 1 bilhão de pps.

Distribuição de ataques DDoS hipervolumétricos nas camadas 3/4: T4 de 2024

Tamanho dos ataques

A maioria dos ataques DDoS por HTTP (63%) não excedeu 50 mil solicitações por segundo. No outro lado do espectro, 3% dos ataques DDoS por HTTP excederam 100 milhões de solicitações por segundo.

Da mesma forma, a maioria dos ataques DDoS na camada de rede também são pequenos. 93% não excederam 500 Mbps e 87% não excederam 50 mil pacotes por segundo.

Alteração trimestral no tamanho de ataques por taxa de pacotes: T4 de 2024

Alteração trimestral no tamanho de ataques por taxa de bits: T4 de 2024

Duração do ataque

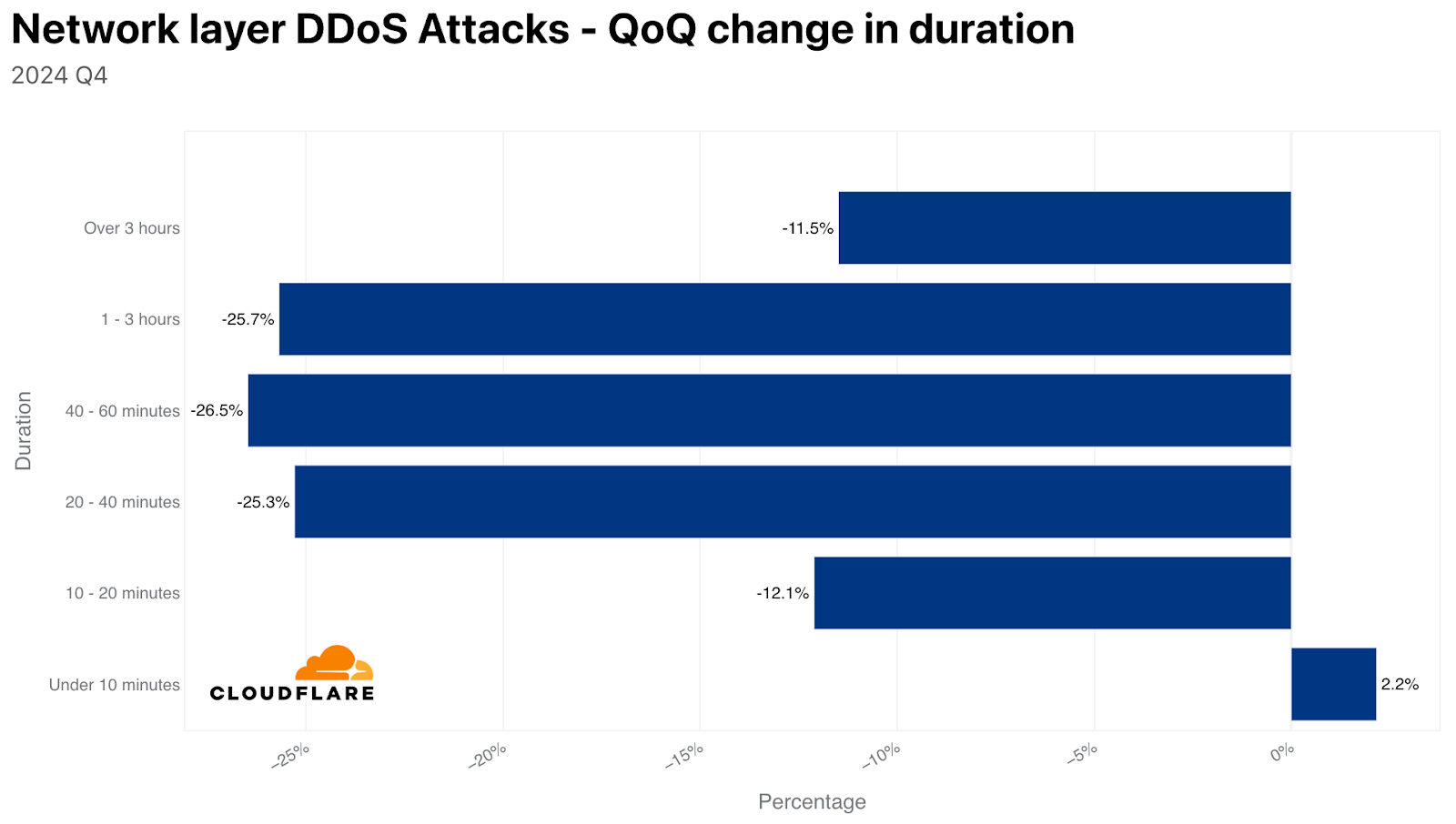

A maioria dos ataques DDoS por HTTP (72%) termina em menos de dez minutos. Aproximadamente 22% dos ataques DDoS por HTTP duram mais de uma hora e 11% duram mais de 24 horas.

Da mesma forma, 91% dos ataques DDoS na camada de rede também terminam em dez minutos. Apenas 2% duram mais de uma hora.

No geral, houve uma queda significativa na duração dos ataques DDoS na comparação trimestral. Como a duração da maioria dos ataques é muito curta, não é viável, na maioria dos casos, que um ser humano responda a um alerta, analise o tráfego e aplique a mitigação. A curta duração dos ataques enfatiza a necessidade de um serviço de proteção contra DDoS automatizado em linha, sempre ativo e automatizado.

Alteração trimestral na duração de ataques: T4 de 2024

Origens de ataques

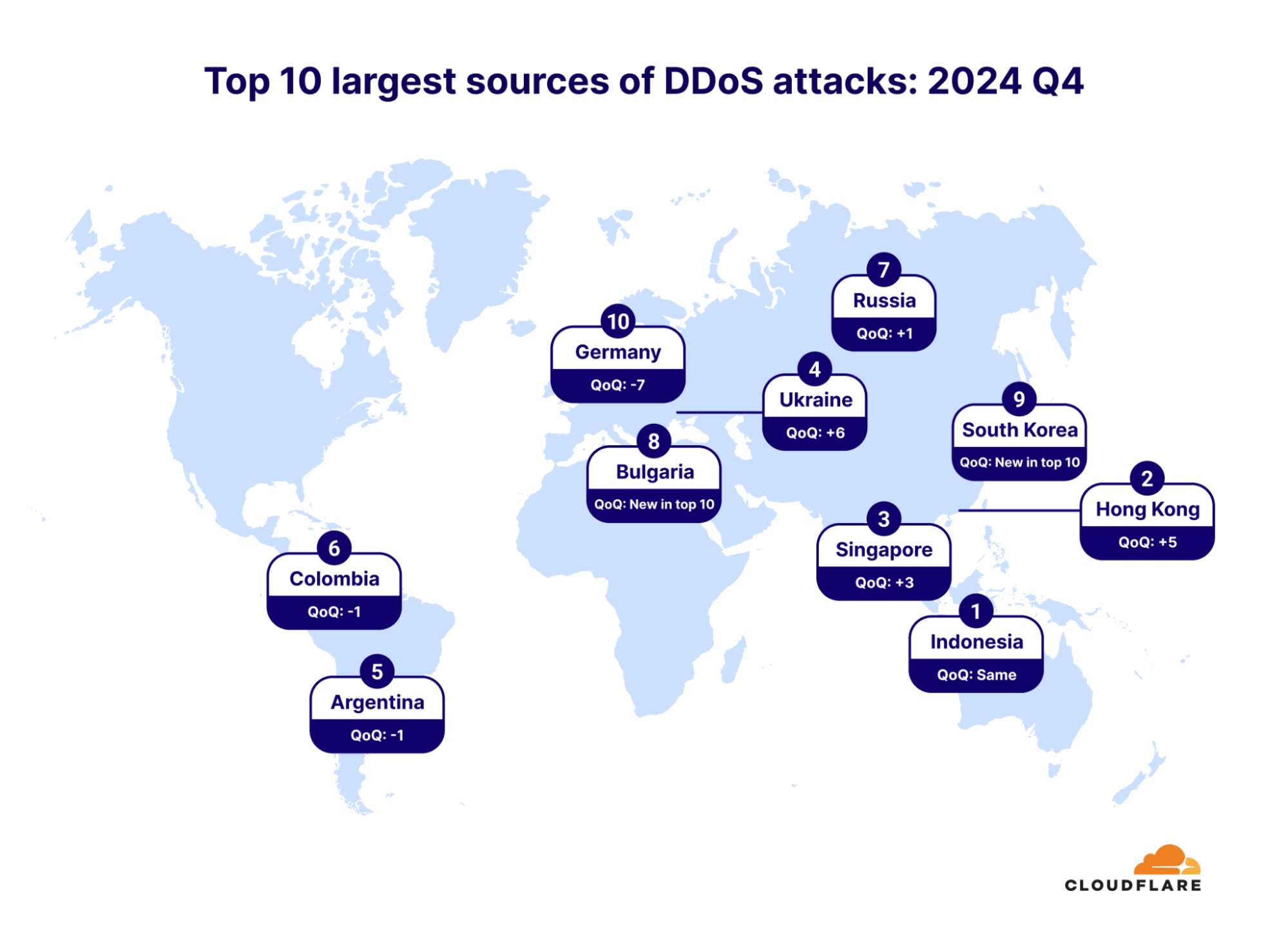

No último trimestre de 2024, a Indonésia continuou sendo a maior origem de ataques DDoS em todo o mundo pelo segundo trimestre consecutivo. Para entender de onde vêm os ataques, mapeamos os endereços de IP de origem que lançam ataques DDoS por HTTP porque eles não podem ser falsificados e, para ataques DDoS nas camadas 3/4, usamos a localização de nossos data centers onde os pacotes DDoS foram ingeridos. Isso nos permite superar a capacidade de falsificação que é possível nas camadas 3/4. Conseguimos obter precisão geográfica devido à nossa extensa rede que abrange mais de 330 cidades ao redor do mundo.

Hong Kong ficou em segundo lugar, subindo cinco lugares em relação ao trimestre anterior. Cingapura avançou três lugares, ficando em terceiro lugar.

As dez maiores origens de ataques DDoS: T4 de 2024

Principais redes de origem

Um sistema autônomo (AS) é uma grande rede ou grupo de redes que possui uma política unificada de roteamento. Todo computador ou dispositivo que se conecta à internet está conectado a um AS. Para descobrir qual é o seu AS, visite https://radar.cloudflare.com/ip.

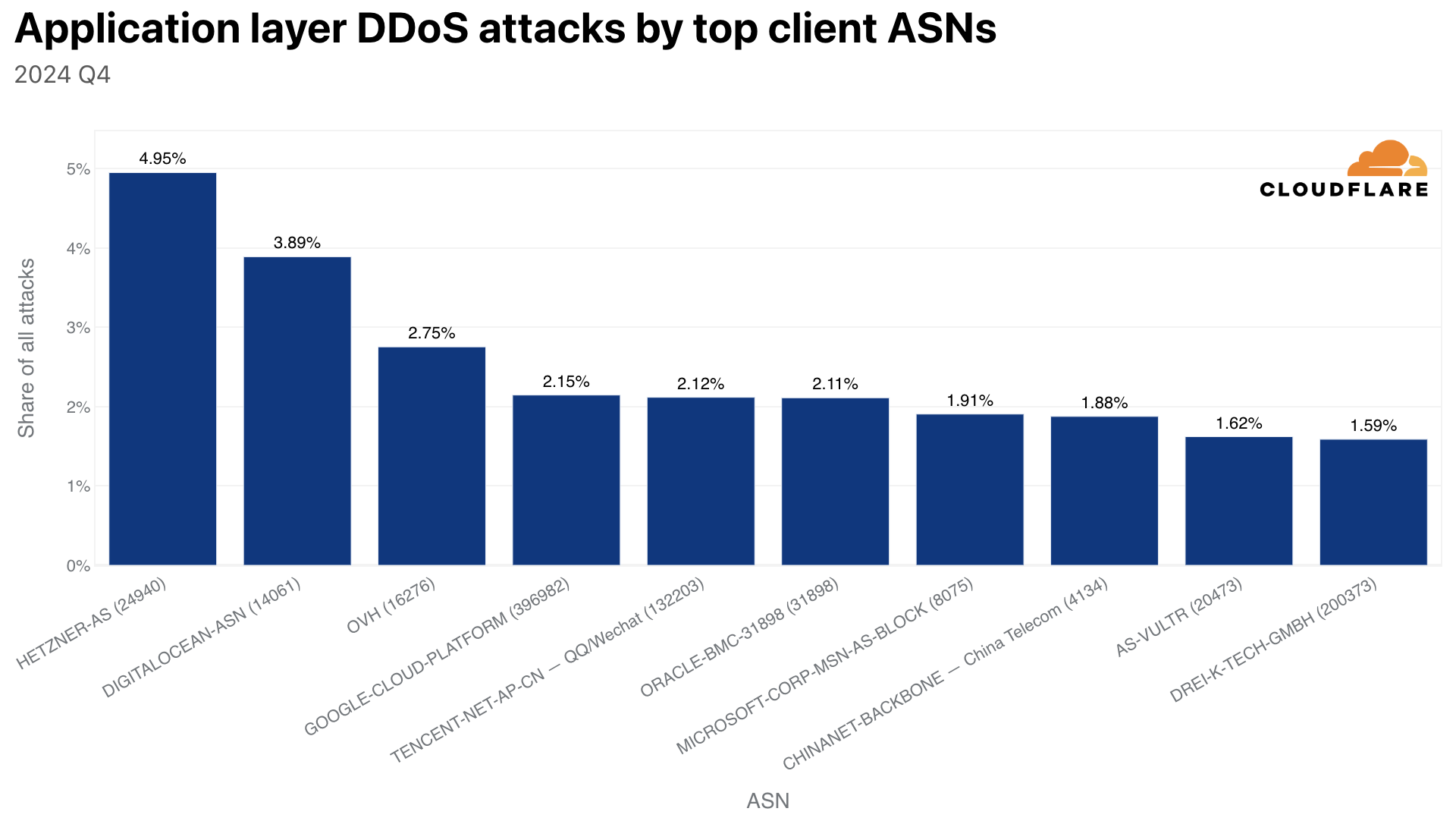

Ao analisar de onde os ataques DDoS se originam, especificamente ataques DDoS por HTTP, há alguns sistemas autônomos que se destacam.

O AS em que observamos mais tráfego de ataques DDoS por HTTP no quarto trimestre de 2024 foi o Hetzner (AS24940), da Alemanha. Quase 5% de todas as solicitações de DDoS por HTTP se originaram da rede do Hetzer, ou em outras palavras, 5 de cada 100 solicitações de DDoS por HTTP que a Cloudflare bloqueou tiveram origem no Hetzner.

Em segundo lugar, temos o Digital Ocean (AS14061), com sede nos EUA, seguido pelo OVH (AS16276), com sede na França, em terceiro lugar.

As 10 maiores redes de origem de ataques DDoS: T4 de 2024

Para muitos operadores de rede, como os listados acima, pode ser difícil identificar os agentes maliciosos que abusam de sua infraestrutura para lançar ataques. Para ajudar operadores de rede e provedores de serviços a reprimir o abuso, fornecemos um feed gratuito de inteligência contra ameaças de DDoS de botnets que fornece aos proprietários de números de sistema autônomo uma lista de seus endereços de IP que observamos participar de ataques DDoS.

Principais agentes de ameaças

Ao pesquisar os clientes da Cloudflare que foram alvo de ataques DDoS, a maioria disse que não sabia quem os atacou. Os que tinham conhecimento relataram seus concorrentes como o principal agente de ameaças por trás dos ataques (40%). Outros 17% relataram que um agente de ameaças em nível de estado ou patrocinado por estado estava por trás do ataque, e uma porcentagem semelhante relatou que um usuário ou cliente insatisfeito estava por trás do ataque.

Outros 14% relataram que um extorsionário estava por trás dos ataques. 7% alegaram que foi um DDoS autoinfligido, 2% relataram hacktivismo como a causa do ataque e outros 2% relataram que os ataques foram lançados por ex-funcionários.

Principais agentes de ameaça: T4 de 2024

Ataque DDoS com pedido de resgate

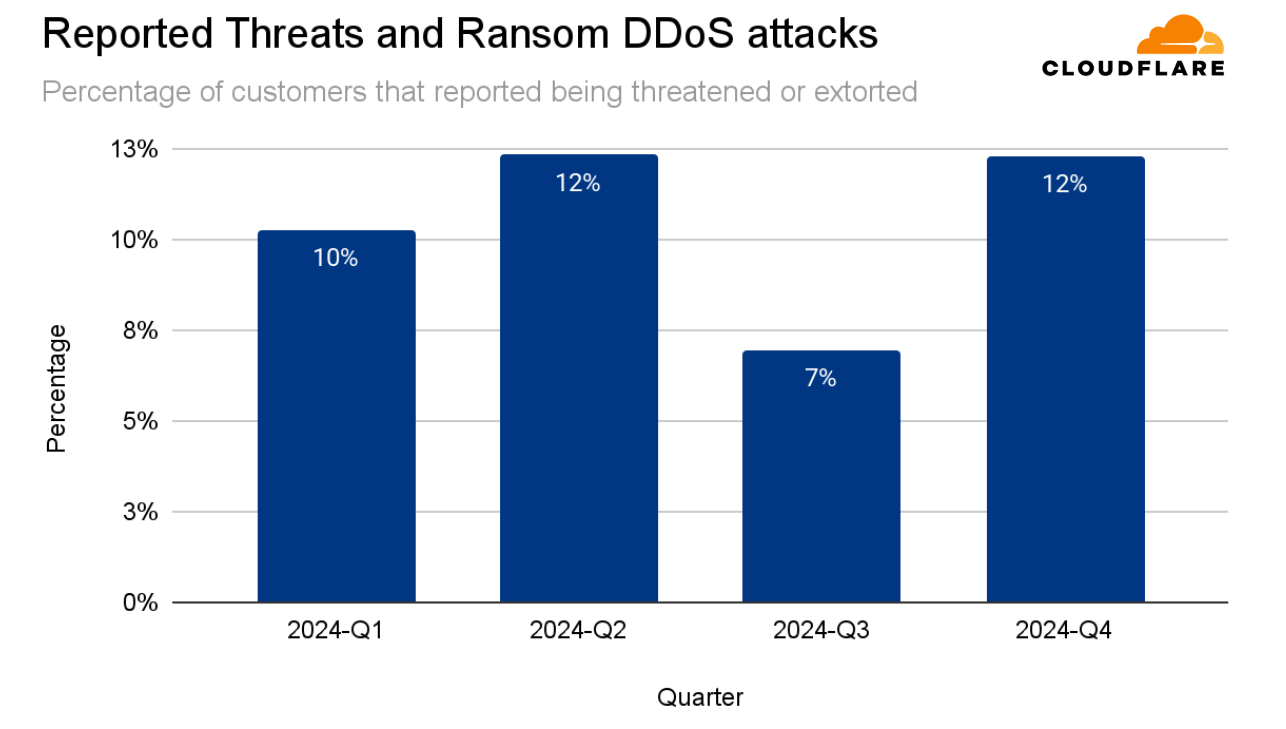

No último trimestre de 2024, conforme esperado, observamos um aumento nos ataques DDoS com pedido de resgate. Esse aumento era previsível, já que o T4 é o momento nobre para os cibercriminosos, com o aumento de compras on-line, organização de viagens e atividades em datas comemorativas. A interrupção desses serviços durante os horários de pico pode impactar significativamente a receita das organizações e causar interrupções no mundo real, como atrasos e cancelamentos de voos.

No quarto trimestre, 12% dos clientes da Cloudflare que foram alvo de ataques DDoS relataram ter sido ameaçados ou extorquidos para o pagamento de resgate. Isso representa um aumento de 78% no trimestre e 25% em relação ao ano anterior em comparação com o quarto trimestre de 2023.

Ataques DDoS com pedido de resgate relatados por trimestre: 2024

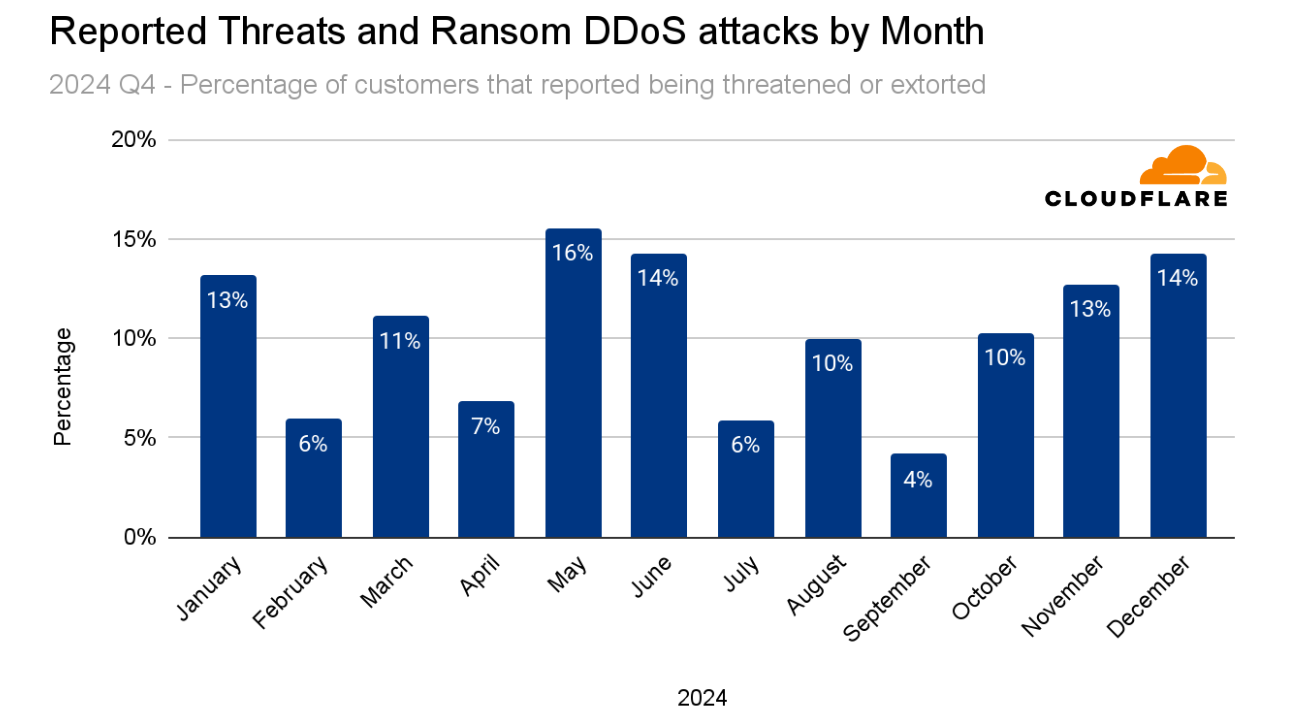

Analisando todo o ano de 2024, a Cloudflare recebeu o maior número de denúncias de ataques DDoS com pedido de resgate em maio. No quarto trimestre, podemos ver o aumento gradual a partir de outubro (10%), novembro (13%) e dezembro (14%), uma alta de sete meses.

Ataques DDoS com pedido de resgate relatados por mês: 2024

Alvos de ataques

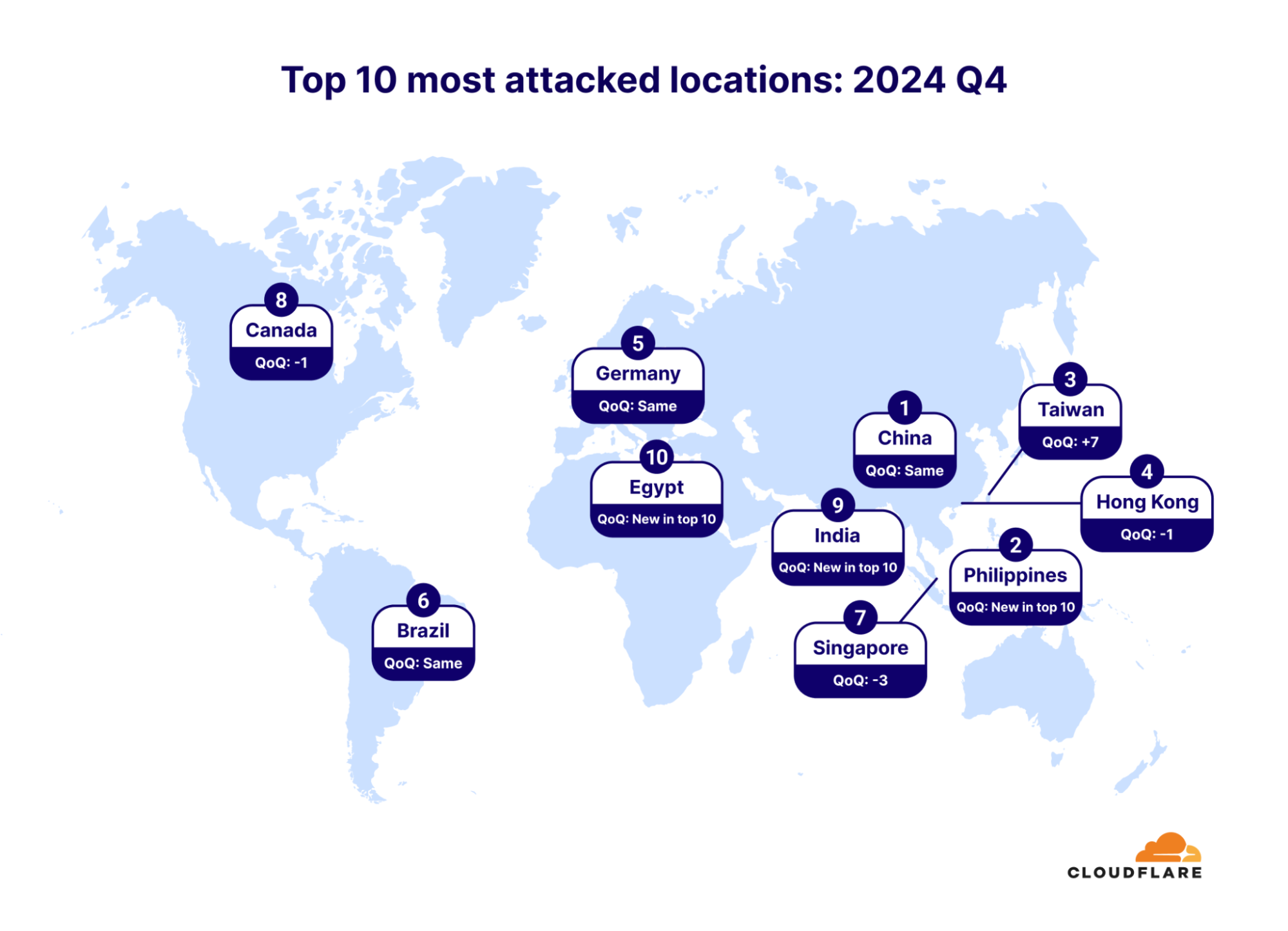

No quarto trimestre de 2024, a China manteve sua posição como o país mais atacado. Para entender quais países estão sujeitos a mais ataques, agrupamos os ataques DDoS por país de cobrança de nossos clientes.

As Filipinas aparecem pela primeira vez como o segundo país mais atacado entre os 10 primeiros. Taiwan saltou para o terceiro lugar, sete lugares acima em comparação com o trimestre anterior.

No mapa abaixo, você pode ver os dez locais mais atacados e sua mudança de classificação em comparação com o trimestre anterior.

Os 10 locais mais atacados por ataques DDoS: T4 de 2024

Setores mais atacados

No quarto trimestre de 2024, o setor de telecomunicações, provedores de serviços e operadoras saltou do terceiro lugar (último trimestre) para o primeiro lugar como o setor mais atacado. Para entender quais setores estão sujeitos a mais ataques, agrupamos ataques DDoS por setor de nossos clientes. O setor de internet ficou em segundo lugar, seguido por marketing e publicidade em terceiro.

O setor de serviços bancários e financeiros caiu sete lugares, passando do primeiro lugar no terceiro trimestre de 2024 para o oitavo lugar no quarto trimestre.

Os 10 setores mais atacados por ataques DDoS: T4 de 2024

Nosso compromisso com a proteção contra DDoS não medida

No quarto trimestre de 2024, houve uma alta nos ataques DDoS hipervolumétricos nas camadas 3/4, com o maior deles quebrando nosso recorde anterior, atingindo um pico de 5,6 Tbps. Esse aumento no tamanho dos ataques torna obsoletos os serviços de proteção contra DDoS em nuvem com capacidade limitada ou dispositivos DDoS no local.

O uso crescente de botnets poderosas, impulsionado por fatores geopolíticos, ampliou o leque de alvos vulneráveis. O aumento dos ataques DDoS com pedido de resgate também é uma preocupação crescente.

Muitas organizações só implementam a proteção contra DDoS depois de sofrerem um ataque. Nossas observações mostram que as organizações com estratégias de segurança proativas são mais resilientes. Na Cloudflare, investimos em defesas automatizadas e um portfólio de segurança abrangente para fornecer proteção proativa contra ameaças atuais e emergentes.

Com nossa rede de 321 Tbps abrangendo 330 cidades em todo o mundo, continuamos comprometidos em fornecer proteção contra DDoS ilimitada e não medida, independentemente do tamanho, duração e quantidade dos ataques.