昨年10月、Cloudflareが発表したCloudflare Oneは、安全かつ高速で信頼性が高く、企業ネットワークの未来を定義する、包括的なクラウドベースのサービスとしてのネットワークソリューションです。Cloudflare Oneは、Magic WANとMagic Transitなどのネットワークサービスと、Cloudflare for Teamsの2つのコンポーネントで構成されています。前者は、データセンターや企業の各拠点を保護し、インターネットに接続するネットワークサービスで、後者は企業アプリケーション、デバイス、インターネットで仕事をする従業員を保護するものです。本日は、新たにVMware Carbon Black、CrowdStrike、SentinelOneとの統合を、既存のTaniumとの統合と併せてお知らせいたします。Cloudflare for Teamsのお客様はお使いのデバイスからのセキュリティシグナルに基づいて、アプリケーションへのアクセスを新たに制限できるようになりました。

Cloudflare for Teamsでアプリケーションを保護する

新型コロナウィルスによるパンデミックが世界中に広がり、多くの企業はリモートワークに移行しました。従業員はオフィスを離れましたが、仕事で使っていたネットワークやアプリケーションはそうはいきませんでした。トラフィックのバックホール、ファイアウォールの再構成で、VPNには瞬時に強い負荷がかかるようになり、一晩でITの悪夢と化しました。

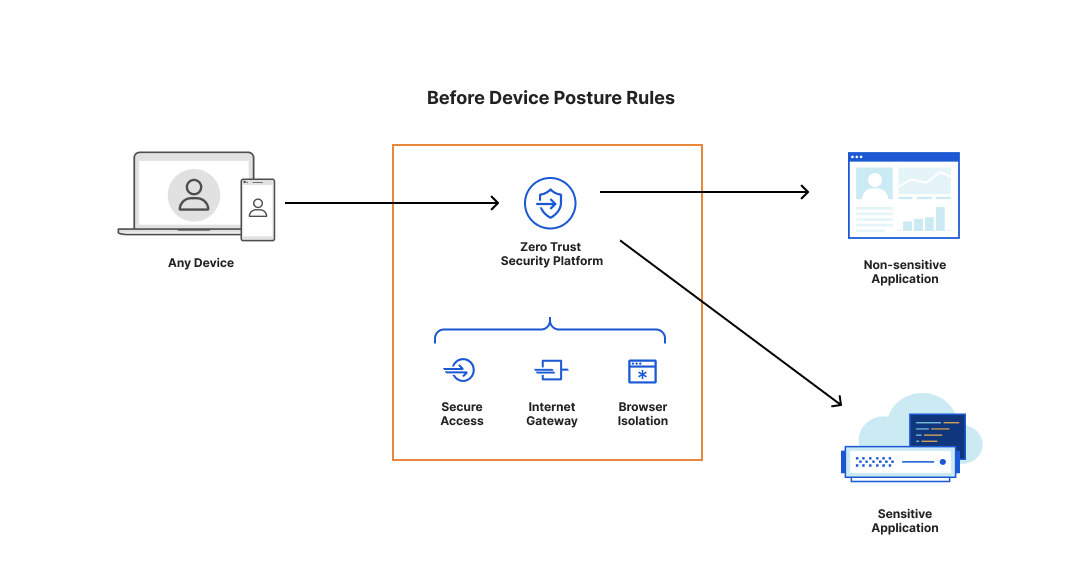

これにより、多くの組織はゼロトラストベースのネットワークアーキテクチャ採用の加速を余儀なくされました。ゼロトラストとは、企業リソースへのすべての接続リクエストを信頼せずに、管理者が定義した基準が満たされた場合にのみアクセスを許可することを意味します。Cloudflare for Teamsはまさにこれを行うものです。レガシーVPNを、200以上のロケーションで稼働するグローバルネットワークと置き換え、IDプロバイダーを介してユーザーIDを検証し、リクエストされたアプリケーションに対するアクセス許可をクロスチェックします。ユーザーがID認証に成功し、十分なアクセス権を持っている場合にのみ、アクセスが許可されます。その結果、グローバルネットワークによるパフォーマンスが向上し、信頼よりも検証に依存するセキュリティモデルが実現します。

BYOD—Bring Your Own Destruction(破壊の持ち込み)

テレワークによって、新たに顕在化した問題があります。勤務時間と余暇の時間の境界があいまいになるにつれて、ユーザーは私物を含むさまざまなデバイスを使って仕事をするようになりました。個人用または非セキュアなデバイスは、マルウェアなどの脅威にさらされがちです。これは、こうしたデバイスがマルウェア対策や高度なエンドポイントセキュリティプロバイダーによって保護されていないためです。非セキュアなデバイスを使った企業メールへのアクセス、運用システムへのコードのデプロイメント、機密情報を含むアプリケーションへのアクセスは、企業のコンプライアンスルールに違反したり、さらに悪いことに感染したデバイスがマルウェアを拡散した場合は、システムの安全性を損なう可能性もあります。

デバイスセキュリティに基づく新しいポリシー

本日から、Cloudflare for Teamsのお客様は、エンドポイントセキュリティベンダーから提供されるデバイスポスチャー信号を使用して、アプリケーションへの接続を許可または拒否する新しいポリシーを設定できます。エンドポイントセキュリティ、デバイスセキュリティ、デバイスの健全性、またはデバイスポスチャという用語は、多くの場合、言い換え可能ですが、すべて同じ意味を持ちます。これらは、特定のデバイス(ノートパソコンまたは携帯電話など)が安全であるかどうかを決定するのに役立つ信号のことを指します。これには、オペレーティングシステムのバージョン、最終パッチの日付、ディスク暗号化のステータス、インストールされたアプリケーションのインベントリ、マルウェア対策またはエンドポイントセキュリティプロバイダーのステータス、および最後のマルウェアスキャンの日付などの信号と属性が含まれます。

これらの信号、特に会社が提供するすべてのデバイス(デバイス群とも呼ばれる)について理解することは重要で、セキュリティチームとITチームはこれらの信号を使って、古くてパッチ適用が必要なデバイスや、マルウェア感染が発生して修復が必要なデバイスを検出することができます。Cloudflare for Teamsを利用すると、これらの信号をネットワークアクセスの決定のために使用することができます。たとえば、会社提供ではないデバイスが機密性の高いアプリケーションにアクセスできないように制限するために、デバイスのシリアル番号と会社のデバイスインベントリを比較するアクセスポリシーを作成できます。シリアル番号が一致する場合のみ、ユーザーはアクセスを許可されます。

当社のWARPクライアントは、シリアル番号やデバイスの場所など、これらの属性のいくつかをすでにチェックし、トラフィックが WARPで暗号化されることを保証します。この新しい統合により、Cloudflareによって保護されたリソースへのデバイスアクセスを許可する前に、CrowdStrikeやVMware Carbon Blackエージェントなどをデバイスに実行するように求めることで、お客様は追加のセキュリティレイヤーを得ることができます。WARPとパートナーのエンドポイントセキュリティプラットフォームからの信号を組み合わせることで、デバイスが企業で認可されており、マルウェアにも感染していない、セキュアなデバイスだと判断することができるのです。

どこからでも仕事ができるという現在のビジネスカルチャーでは、オフィスの外側にいる従業員とデバイスは常に敵対的な脅威環境に囲まれているため、安全性が損なわれるリスクが相当高まっています。Cloudflareとの統合により、組織はCrowdStrike Falconプラットフォームの力を活用して、アプリケーションへの動的な条件付きアクセスを正確に許可し、エンドポイント、ワークロード、アプリケーション全体でエンドツーエンドのゼロトラスト保護を提供し、リアルタイムで攻撃を阻止することができます。— Patrick McCormack氏、CrowdStrike、クラウドエンジニアリング担当シニアバイスプレジデント

VMware Carbon Black Cloudは、複数のエンドポイントとワークロードのセキュリティソリューションを単一のクラウドネイティブプラットフォームに統合します。Cloudflareは、VMware Carbon Black Cloudを活用することで、お客様のデバイスのクラウド接続とゼロトラストネットワーク接続のセキュリティと管理を支援します。— Tom Corn氏、VMware、セキュリティビジネスユニット、シニアバイスプレジデント

企業は、従来の境界を崩壊させる、という概念をようやく受け入れるようになりました。今日の分散的で動的な境界には、セキュリティに対する根本的な新しいアプローチが必要です。Cloudflareとのパートナーシップにより、当社のAI型サイバーセキュリティプラットフォームは、企業が信頼するデバイス、ネットワーク、ミッションクリティカルなアプリケーションのための、より堅牢なゼロトラストセキュリティソリューションを現代企業に提供します。— Chuck Fontana氏、SentinelOne、 SVP ビジネス & コーポレートディベロプメント

ゼロトラストセキュリティアーキテクチャは、セグメント化と適用により、ネットワークレベルで開始されました。しかし、エンドポイントにおける企業のリソースとデータが増加しているため、ゼロトラストアーキテクチャでは、エンドポイントとネットワークの両方を考慮する必要があります。組織のリソースへの安全なアクセスを確保する上で、エンドポイントのIDを把握しておくこと、エンドポイントが最新であること、セキュリティ上の脅威に対する対策が講じられていること、および安全性が損なわれていないことを把握しておくことは非常に重要です。— Pete Constantine氏、Tanium、チーフプロダクトオフィサー

その仕組みとは?

Cloudflareの統合方法は非常にシンプルです。最初のステップは、アプリケーションをCloudflare Accessで安全に保護することです。Accessとエンドポイントセキュリティプロバイダーの統合は、お使いのベンダーによって多少異なります。

Tanium

Taniumでは、ユーザーのマシンに追加のソフトウェアをインストロールする必要はありません。Tanium証明書をCloudflare for Teamsダッシュボードに入力し、Endppoint Identityをお客様のTaniumインスタンスで有効化するだけです。その後、ポリシーチェックとしてTaniumを任意のアプリケーションのTeamsダッシュボードに追加すると、ユーザーのデバイスが企業で認可されているか、マルウェアがないかを確認できます。

VMware Carbon Black、CrowdStrike、SentinelOne

Taniumとは異なり、これらのベンダーでは、WARPクライアントをデバイスにデプロイしておく必要があります。Teamsダッシュボードでこれらのプロバイダーを設定する前に、MDMソリューション経由でWARPをデプロイするか— または、WARPクライアントを直接ダウンロードすることができます。

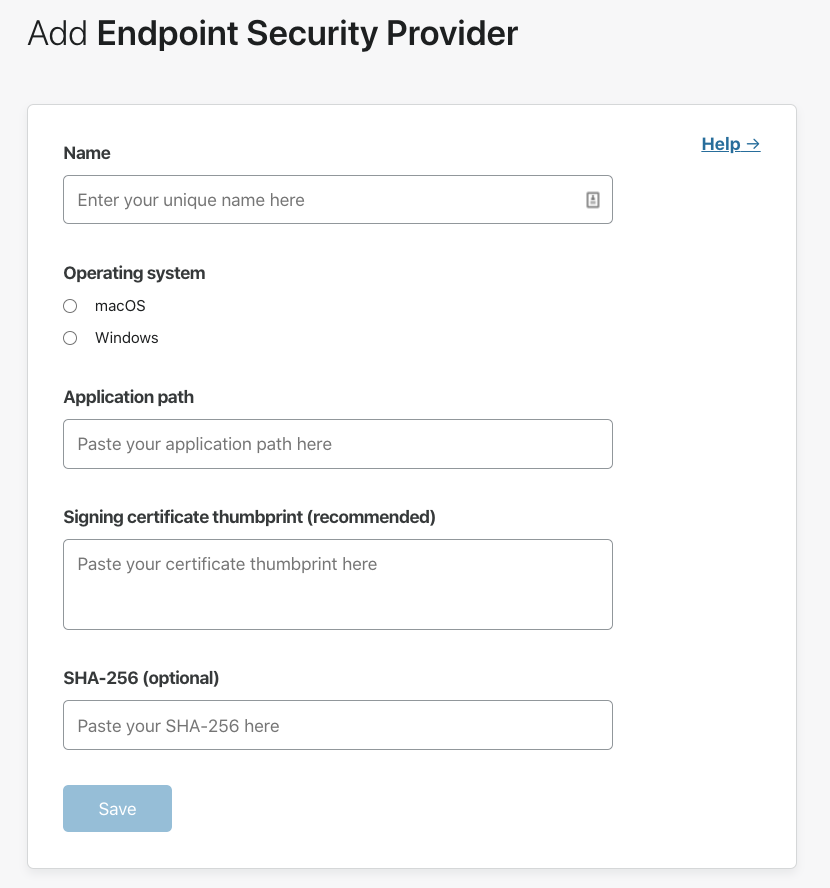

お客様のチームにWARPクライアントがデプロイされたら、Teamsダッシュボードでエンドポイントセキュリティプロバイダーを設定できます。開始するにはTeamsダッシュボードにログインし、「マイチーム」→「デバイス」に移動し、新しいタブ「デバイスポスチャー」をクリックします。ほとんどのインストールで機能する値が、Cloudflareパートナー向けに事前設定されています。

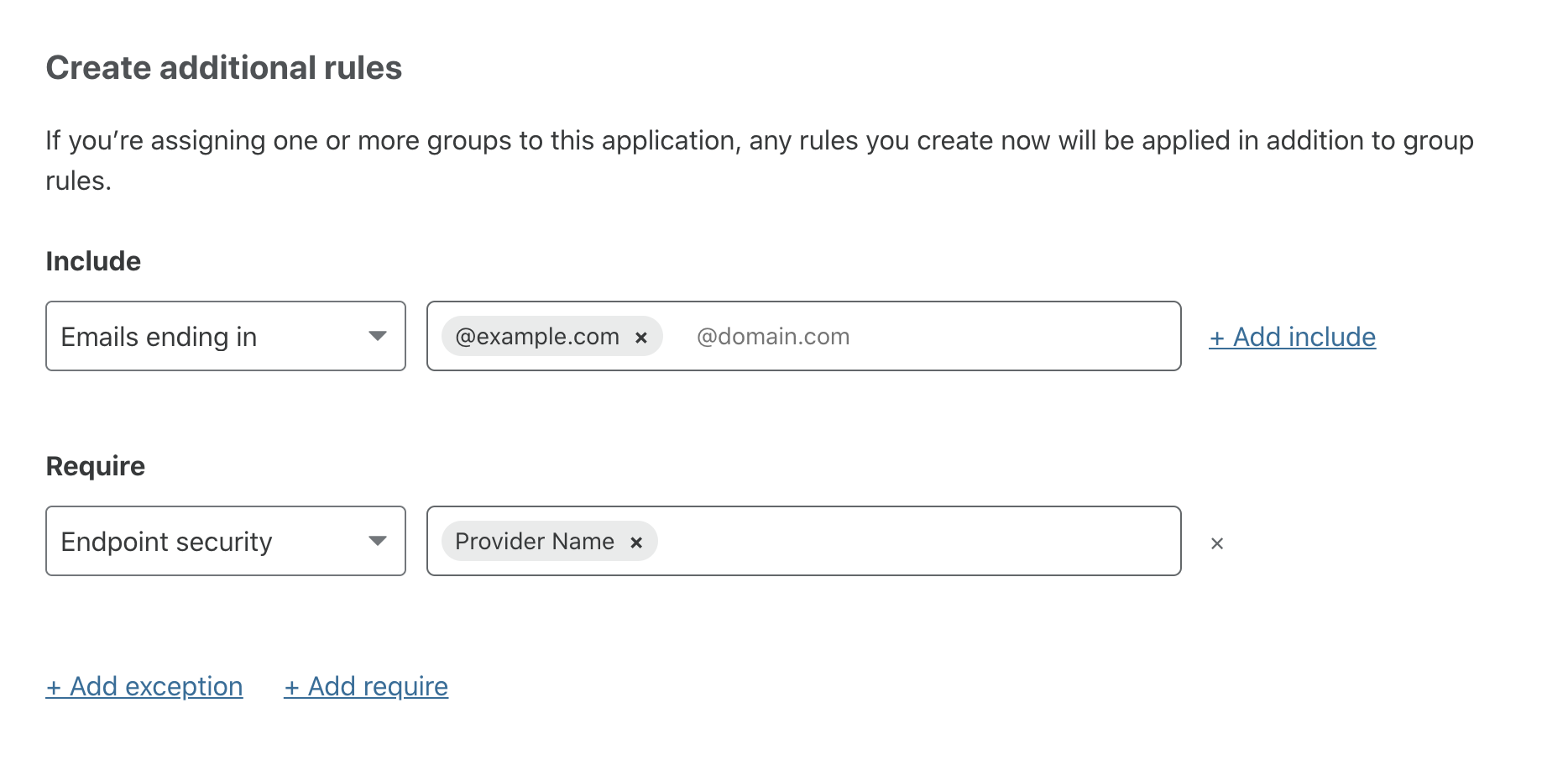

設定が完了したら、選択したプロバイダーに基づいてルールを作成し、他のAccessポリシーと同様にアプリケーションに適用できます。ルールが適用されると、WARPはデバイスでエンドポイントソフトウェアが実行されているかどうかをチェックし、ステータスを Accessに通知します。Accessはデバイスのエンドポイントセキュリティソフトウェアのステータスを使用して、セキュリティで保護されたアプリケーションへのアクセスを許可または拒否します。デバイスが、所属する組織のエンドポイントセキュリティソフトウェアを実行している場合は、アクセスが許可されます。

これらのゼロトラストチェックは、MFAやユーザーIDなどの機能と組み合わせて、認証情報の盗難やその他の悪意のあるアクセスの試みを阻止できます。

次は何が起きるでしょう?

今後のリリースでは、新たに統合したパートナーからの追加のセキュリティ信号 (CrowdStrikeとVMware Carbon Blackのリスクスコアなど)を使用することで、保護されたアプリケーションにアクセスできるデバイスをより細かく制御できるようになります。また、今後もより多くのベンダーと提携し、お客様が選択したベンダーを柔軟にご活用いただける仕組み作りに取り組んで参ります。Cloudflare for Teamsをご利用中のお客様で、新たな統合にご興味がある方は、 開発者向けドキュメントにアクセスして、有効化する方法をご確認ください。さらなる詳細や追加のご質問につきましては、エンドポイントセキュリティパートナーシップのフォームより受け付けております。Cloudflareより近日中にご連絡いたします。