2020年の初版レポートから5年を経て、『Cloudflare DDoS脅威レポート第20版』へようこそ。

四半期ごとに発表されるこのレポートでは、Cloudflareネットワークのデータに基づいて、分散型サービス拒否(DDoS)攻撃の進化する脅威の状況を包括的に分析しています。本版では、2024年第4四半期に焦点を当てながら、今年全体を振り返ります。

Cloudflareのユニークな視点

最初のレポートを発行したとき、Cloudflareのグローバルネットワーク容量は35テラビット/秒(Tbps)でした。それ以来、当社のネットワークの容量は817%増加し、321Tbpsに達しました。グローバルプレゼンスも2020年初頭の200都市から2024年末には330都市へと65%拡大しました。

この大規模なネットワークを使用して、当社は全Webサイトのほぼ20%と、18,000に近いCloudflareのお客様のIPネットワークにサービスを提供し、保護しています。この広範なインターネットコミュニティに役立つ重要な洞察とトレンドを提供できるのは、こうした広範なインフラストラクチャと顧客基盤のおかげです。

DDoSに関する主な洞察

2024年、Cloudflareの自律型DDoS防御システムは約2,130万件のDDoS攻撃をブロックしました。これは2023年と比較して53%の増加です。平均して、2024年にCloudflareは毎時4,870件のDDoS攻撃をブロックしました。

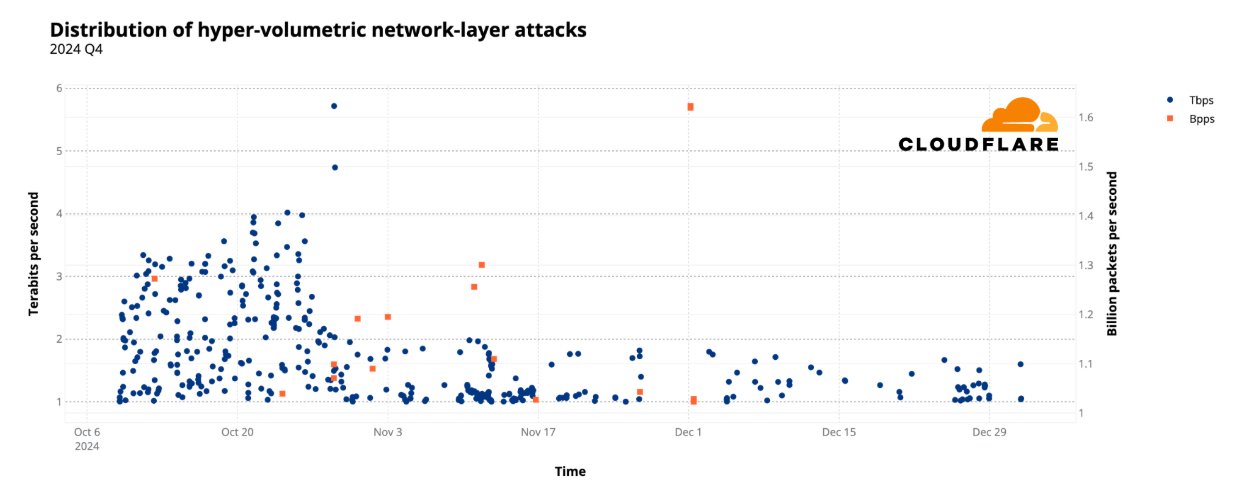

第4四半期には、420件以上の攻撃が超帯域幅消費型で、1秒あたり10億パケット(pps)、1Tbpsを超えています。さらに、1Tbpsを超える攻撃の量は、前四半期比で1,885%という驚異的な増加率を記録しました。

2024年のハロウィーンの週、CloudflareのDDoS防御システムは、報告史上最大規模の5.6テラビット/秒(Tbps)のDDoS攻撃を自律的に検出することに成功し、阻止しました。

DDoS攻撃やその他のタイプのサイバー脅威の詳細については、ラーニングセンターにアクセスするか、Cloudflareブログで過去のDDoS脅威レポートを読むか、当社のインタラクティブハブであるCloudflare Radarをご覧ください。これらのリソースやその他のインターネットトレンドの調査に興味のある方のために、無料のAPIもご用意しています。また、レポート作成の際に使われた方法についてもご覧いただけます。

DDoS攻撃の分析

2024年第4四半期だけで、Cloudflareは690万件のDDoS攻撃を軽減しました。これは、前四半期比で16%増、前年比で83%増です。

2024年第4四半期のDDoS攻撃のうち、49%(340万)がレイヤー3・レイヤー4DDoS攻撃で、51%(350万)がHTTP DDoS攻撃でした。

690万件のDDoS攻撃の内訳:2024年第4四半期

HTTP DDoS攻撃

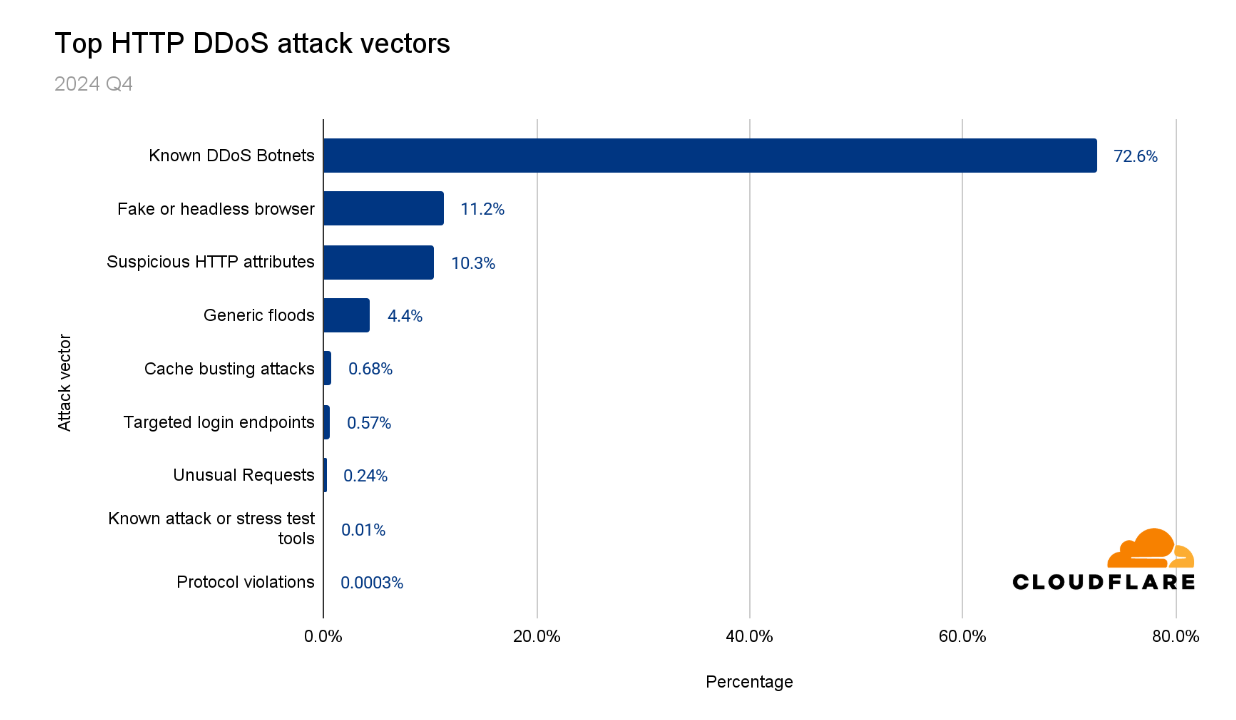

HTTP DDoS攻撃の大半(73%)は、既知のボットネットによって発信されました。これらの攻撃の迅速な検出と阻止は、大規模なネットワークを運用し、多くの種類の攻撃やボットネットを確認した結果として可能になりました。これにより、セキュリティエンジニアや研究者は、これらの攻撃に対する軽減効果を高めるための経験則に基づく解決法を考案していくことができます。

さらに11%が、正規のブラウザを装って実行されたHTTP DDoS攻撃でした。他の10%は、疑わしい、または異常なHTTP属性を含む攻撃でした。残りの8%の「その他」は、一般的なHTTPフラッド、帯域幅消費型のキャッシュ破壊攻撃、ログインエンドポイントを標的とする帯域幅消費型攻撃でした。

HTTP DDoS攻撃上位ベクトル:2024年第4四半期

これらの攻撃ベクトルまたは攻撃グループは必ずしも排他的ではないということです。例えば、既知のボットネットもブラウザになりすまし、不審なHTTP属性を持ちますが、この分析はHTTP DDoS攻撃を分かりやすく分類するための最初の試みです。

上位ユーザーエージェント

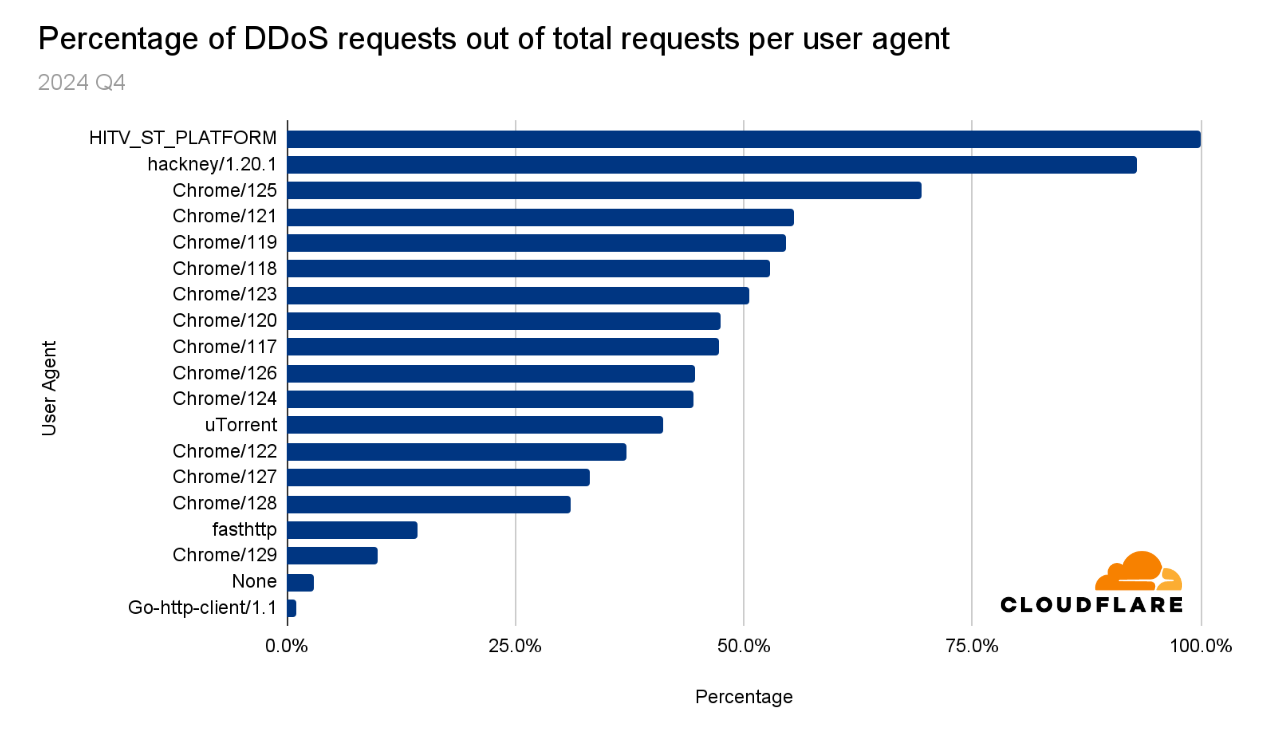

Googleのリリースノートによると、このレポートの発行時点で、Windows、Mac、iOS、およびAndroid向けのChromeの現行の安定版は132です。しかし、DDoS攻撃で最も頻繁に表示されたトップ13のユーザーエージェントは、118から129のChromeのバージョンであったため、脅威アクターはまだ遅れているようです。

HITV_ST_PLATFORMユーザーエージェントは、総リクエスト数に占めるDDoSリクエストの割合が最も高く(99.9%)、DDoS攻撃でほぼ唯一使用されるユーザーエージェントとなっています。言い換えると、HITV_ST_PLATFORMユーザーエージェントから来るトラフィックを調べてみると、それが正当なトラフィックである可能性は0.1%です。

脅威アクターは一般的でないユーザーエージェントの使用を避け、通常のトラフィックに紛れ込ませるChromeのような一般的なエージェントを好むことが多いようです。スマートTVとセットトップボックスに関連するHITV_ST_PLATFORMユーザーエージェントの存在は、特定のサイバー攻撃に関与するデバイスが侵害されたスマートTVまたはセットトップボックスであることを示唆しています。この観測結果は、スマートテレビやセットトップボックスを含め、すべてのインターネット接続デバイスをサイバー攻撃に悪用されないよう保護することの重要性を浮き彫りにしています。

DDoS攻撃で悪用された主なユーザーエージェント:2024年第4四半期

2位はユーザーエージェントであるhackneyであり、このユーザーエージェントを含むリクエストの93%がDDoS攻撃の一部となっています。hackneyのユーザーエージェントから来るトラフィックに遭遇した場合、それが正当なトラフィックである可能性は7%です。HackneyはErlangのHTTPクライアントライブラリであり、HTTPリクエストを行うために使用され、Erlang/Elixirのエコシステムで人気があります。

DDoS攻撃で使用されたその他のユーザーエージェントはuTorrentです。これは、ファイルをダウンロードするための一般的なBitTorrentクライアントに関連付けられています。Go-http-clientとfasthttpもDDoS攻撃でよく使われました。前者はGoの標準ライブラリのデフォルトのHTTPクライアントであり、後者は高性能な代替手段です。fasthttpは高速Webアプリケーションの構築に使用されますが、DDoS攻撃やWebスクレイピングにもよく悪用されます。

DDoS攻撃でよく使用されるHTTP属性

HTTPメソッド

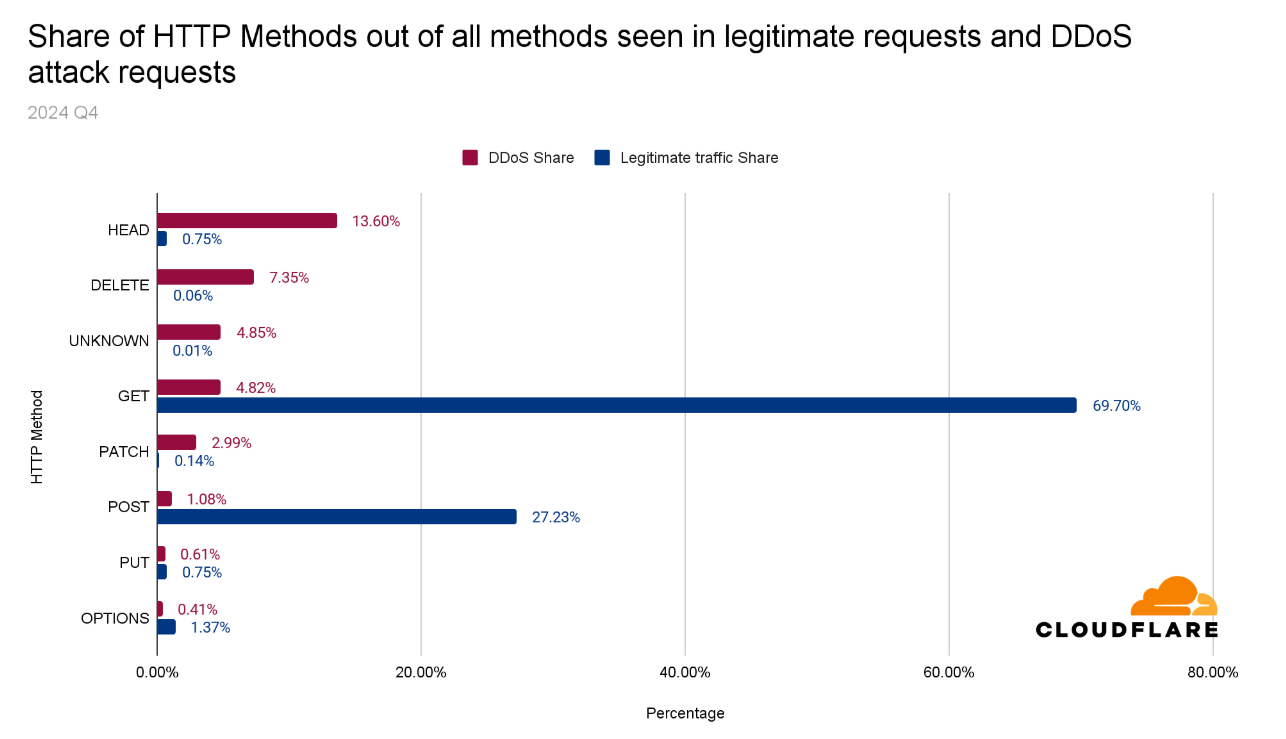

HTTPメソッド(HTTP動詞とも呼ばれる)は、サーバー上のリソースに対して実行するアクションを定義します。これらはHTTPプロトコルの一部であり、クライアント(ブラウザなど)とサーバー間の通信を可能にします。

GETメソッドが最も一般的に使用されます。正当なHTTPリクエストのほぼ70%がGETメソッドを使用しました。2位はPOSTメソッドで、27%のシェアを占めています。

DDoS攻撃では、異なる状況が見られます。HEADメソッドを使用したHTTPリクエストのほぼ14%がDDoS攻撃の一部でした。正当なHTTPリクエストにはほとんど存在しないものです(全リクエストの0.75%)。2位はDELETEメソッドで、使用率の約7%がDDoS目的でした。

DDoS攻撃でよく見られるメソッドと正当なトラフィックでのメソッドの割合の大きな違いが明らかです。セキュリティ管理者は、この情報を使用し、これらのヘッダーに基づいてセキュリティ体制を最適化することができます。

DDoS攻撃と正当なトラフィックにおけるHTTPメソッドの割合:2024年第4四半期

HTTPパス

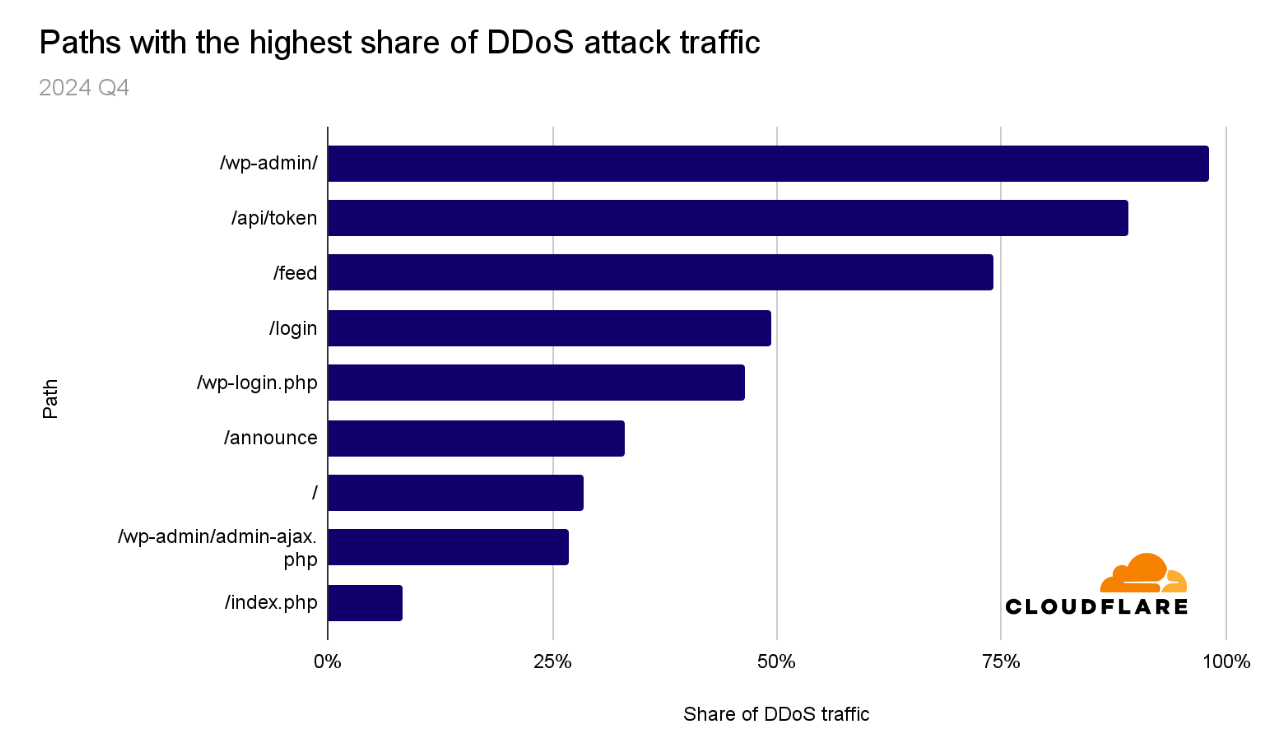

HTTPパスは、特定のサーバーリソースを記述します。HTTPメソッドに応じて、サーバーはリソース上でアクションを実行します。

例えば、GEThttps://developers.cloudflare.com/ddos-protection/は、リソース「/ddos-protection/」のコンテンツを取得するようにサーバーに指示します。

DDoS攻撃は多くの場合、Webサイトのルート(「/」)を標的にしますが、特定のパスを標的にする場合もあります。2024年第4四半期、「/wp-admin/」パスへのHTTPリクエストの98%がDDoS攻撃の一部でした。「/wp-admin/」パスは、WordPress Webサイトのデフォルトの管理者ダッシュボードです。

当然ながら、多くのパスは特定のWebサイトに固有のものですが、以下のグラフでは、最も攻撃された上位の一般的なパスを提供しています。セキュリティ管理者は、このデータを基に、必要に応じてこれらのエンドポイントの保護を強化することができます。

HTTP DDoS攻撃の標的となった上位HTTPパス:2024年第4四半期

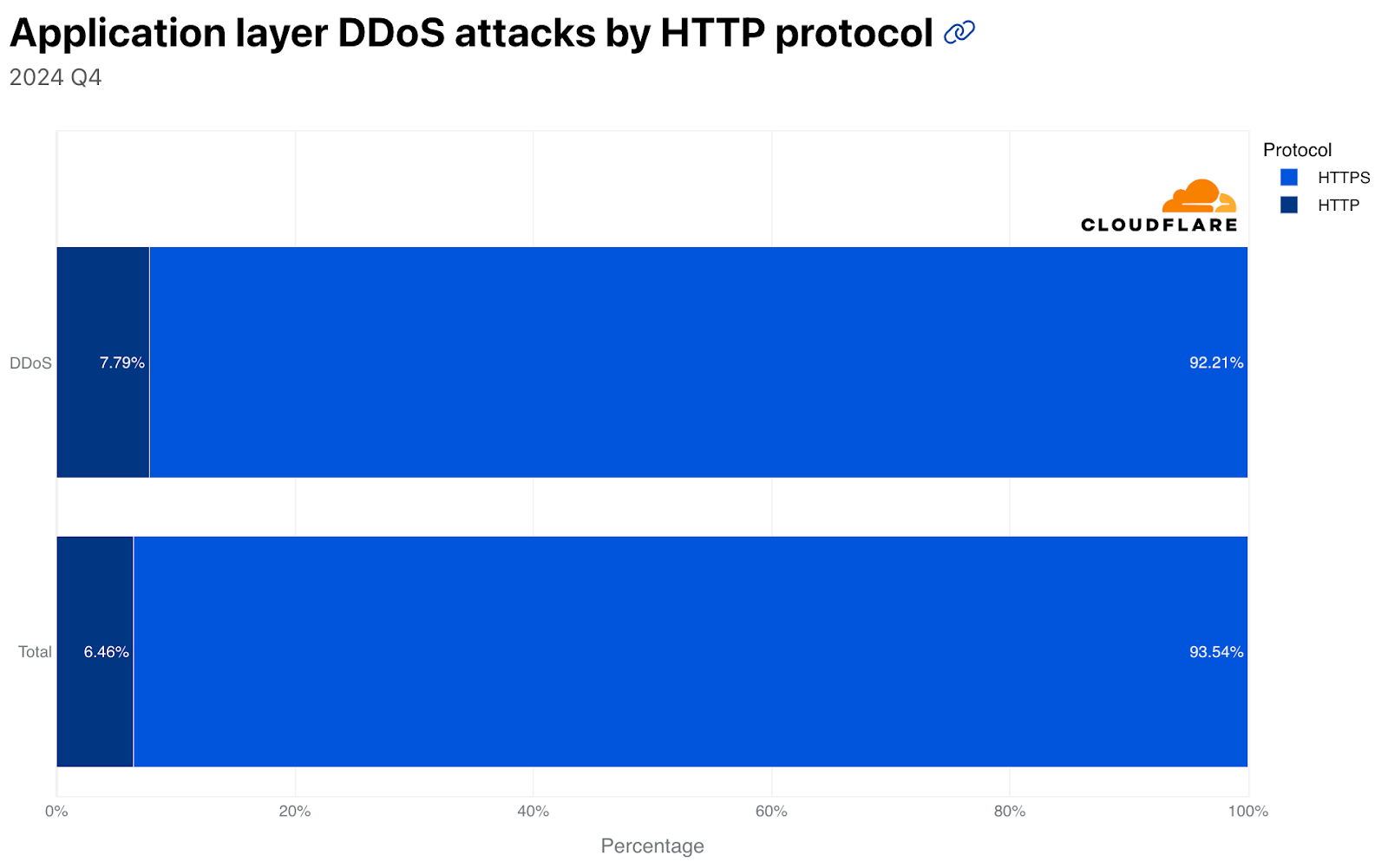

HTTP 対 HTTPS

第4四半期、正当なトラフィックのほぼ94%がHTTPSでした。平文(暗号化されていない)HTTPはわずか6%でした。DDoS攻撃トラフィックを見ると、HTTP DDoS攻撃リクエストの約92%がHTTPSを介し、約8%が平文のHTTPを介したものでした。

正当なトラフィックとDDoS攻撃におけるHTTPとHTTPSの比較:2024年第4四半期

レイヤー3、レイヤー4へのDDoS攻撃

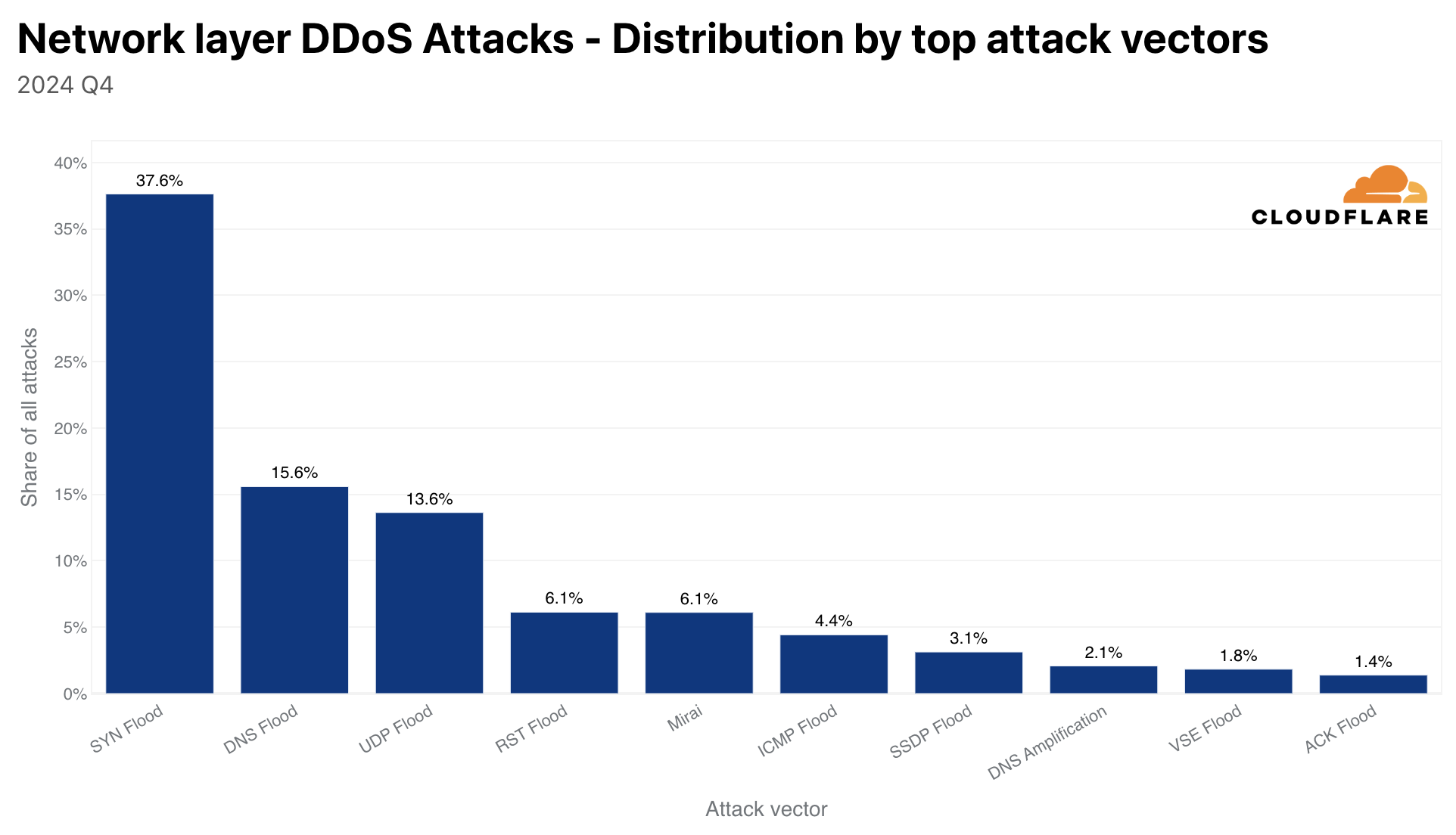

レイヤー3とレイヤー4(ネットワーク層)で最も一般的な攻撃ベクトルの上位3つは、SYNフラッド(38%)、DNSフラッド攻撃(16%)、UDPフラッド(14%)でした。

L3・L4 DDoS攻撃ベクトル:2024年第4四半期

その他の一般的な攻撃ベクトル、またはボットネットタイプは、Miraiです。Mirai攻撃はネットワーク層DDoS攻撃全体の6%を占め、前四半期比131%増となりました。2024年第4四半期には、Miraiの亜種ボットネットが過去最大のDDoS攻撃を引き起こしましたが、これについては次のセクションで説明します。

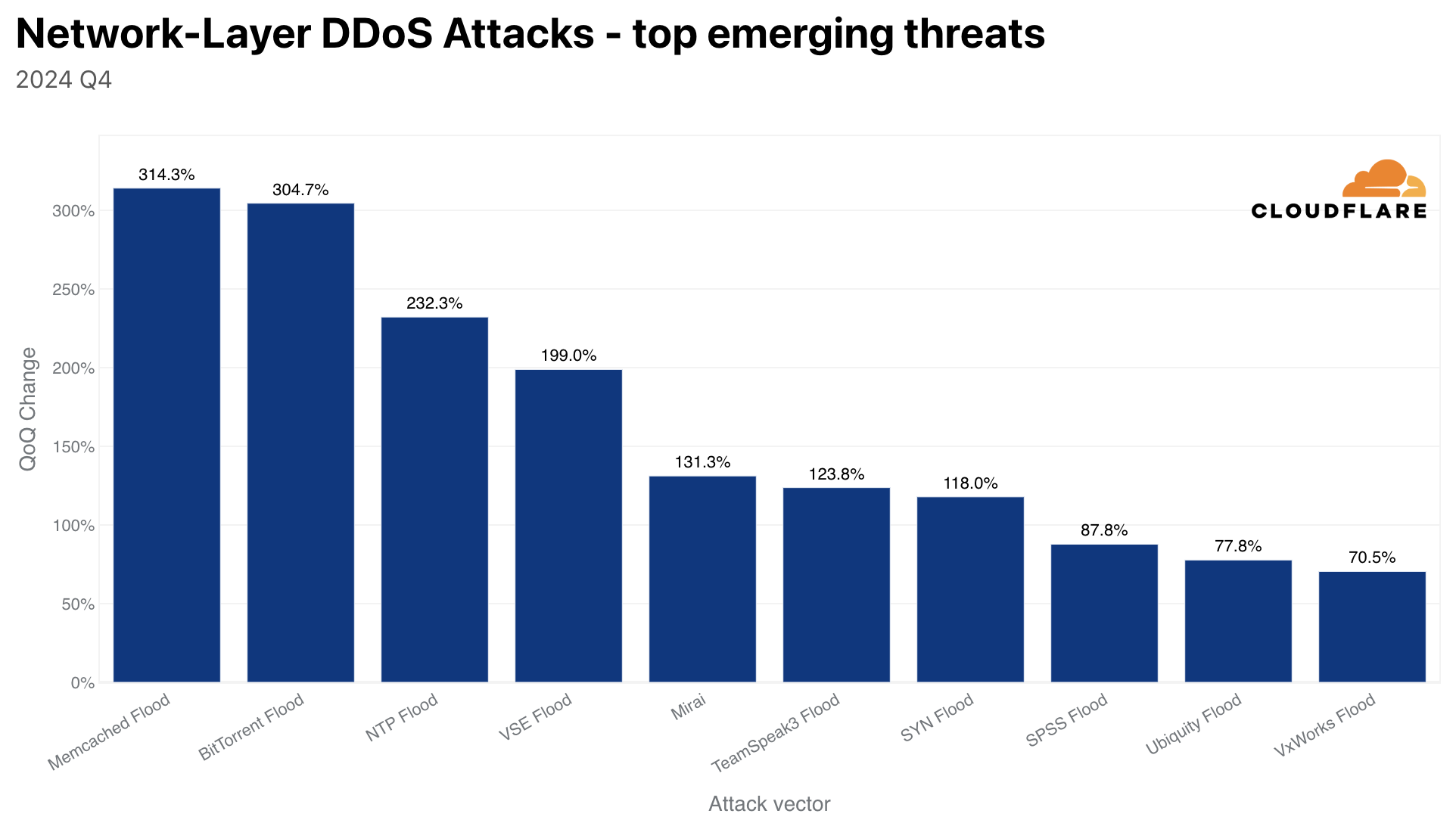

新たな攻撃ベクトル

次のセクションに移る前に、今四半期に観測された別の攻撃ベクトルの増加について説明しておきたいと思います。

新たな脅威の上位:2024年第4四半期

Memcached DDoS攻撃は、前四半期比314%増と、最も高い伸びを示しました。Memcachedは、Webサイトおよびネットワークを高速化するためのデータベースのキャッシングシステムです。UDPをサポートするMemcachedサーバーは、増幅型/リフレクション型DDoS攻撃を仕掛けるために悪用される可能性があります。この事例では、攻撃者はキャッシングシステムにコンテンツを要求し、UDPパケットの送信元IPとして被害者のIPアドレスを詐称します。被害者には、最初のリクエストよりも最大51,200倍に増幅されたMemcacheの応答が殺到することになります。

BitTorrent DDoS攻撃は今四半期、304%と急増しました。BitTorrentプロトコルは、ピアツーピアのファイル共有に使用される通信プロトコルです。BitTorrentクライアントが効率的にファイルを見つけ、ダウンロードできるように、BitTorrentクライアントはBitTorrentトラッカーまたは分散ハッシュテーブル(DHT)を利用して、目的のファイルをシードするピアを識別することができます。この概念は、DDoS攻撃を仕掛けるために悪用される可能性があります。悪意のある行為者は、トラッカーとDHTシステム内のシーダーIPアドレスとして、被害者のIPアドレスになりすますことができます。そして、クライアントはこれらのIPアドレスからファイルを要求することになります。ファイルを要求するクライアントの数が十分であれば、被害者が処理できる以上のトラフィックであふれさせることができるのです。

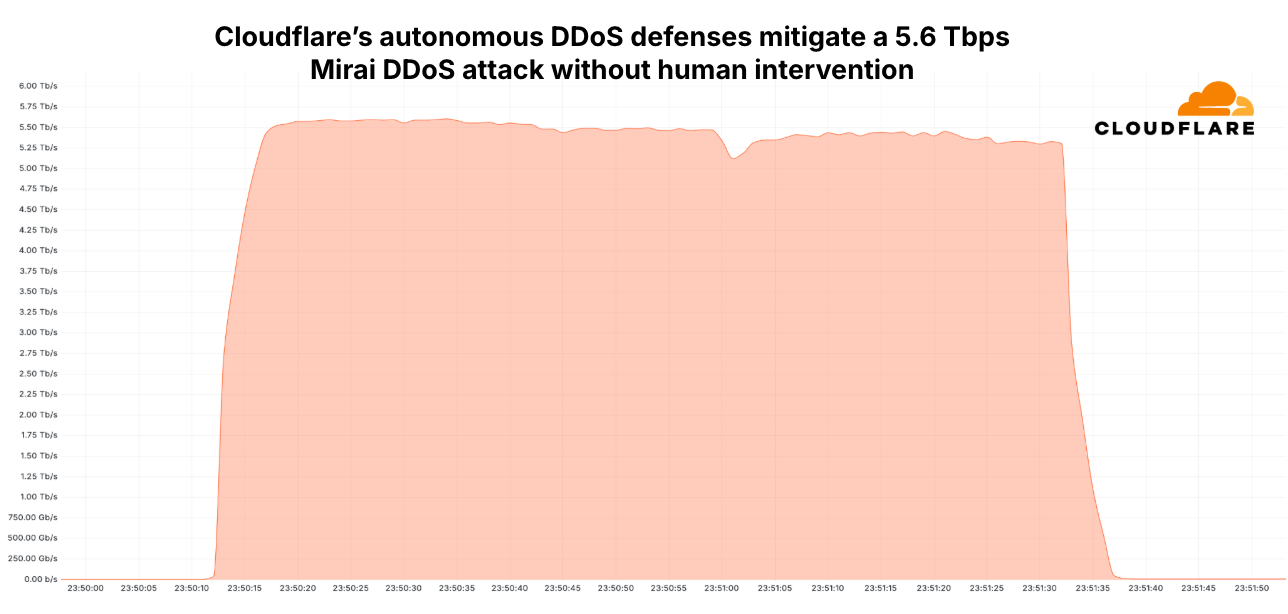

過去最大のDDoS攻撃

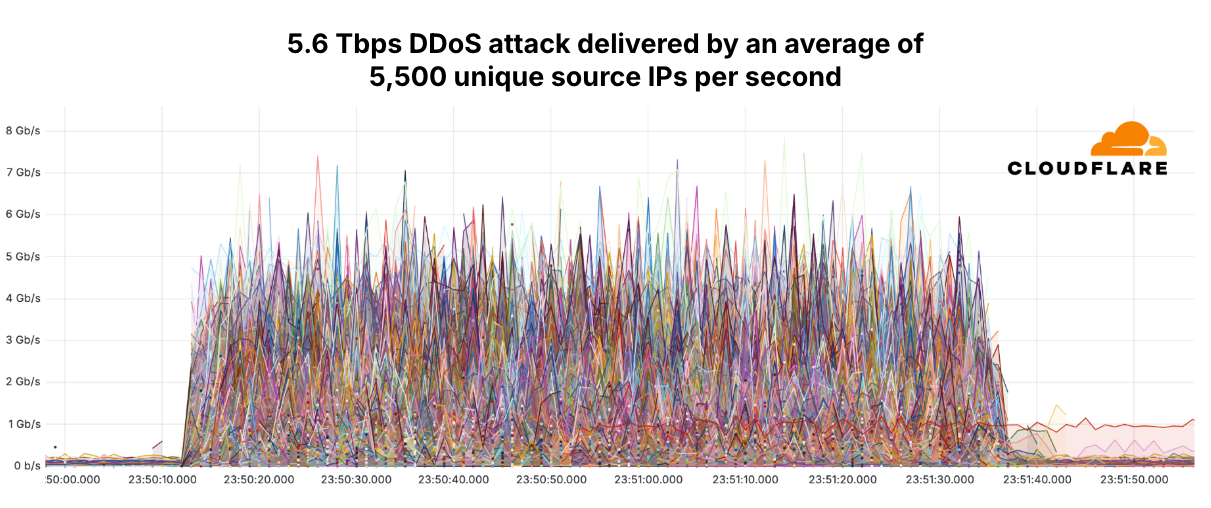

10月29日、東アジアのインターネットサービスプロバイダー(ISP)である、Cloudflare Magic Transitのお客様を標的に、Mirai亜種ボットネットに発信された5.6TbpsのUDP DDoS攻撃が発生しました。この攻撃の所要時間はわずか80秒で、1万3,000台以上のIoTデバイスから発信されました。検出と軽減は、Cloudflareの分散型防御システムによって完全に自律的に行われました。人的介入は不要で、アラートもトリガーもせず、パフォーマンスの低下もありませんでした。このシステムは意図したとおりに機能しました。

Cloudflareの自律型DDoS防御は、5.6TbpsのMirai DDoS攻撃を人的介入なしに軽減

ユニークソースIPアドレスの総数は約13,000でしたが、1秒あたりの平均ユニークソースIPアドレスは5,500でした。また、1秒あたりの固有の送信元ポート数も同程度でした。下のグラフでは、各線が13,000個の異なる送信元IPアドレスの1つを表しており、示されているように、それぞれの貢献は毎秒8Gbps未満です。各IPアドレスの1秒あたりの平均割合は、約1Gbps(5.6Tbpsの約0.012%)でした。

5.6TbpsのDDoS攻撃を13,000個のソースIPアドレスが仕掛ける

超帯域幅消費型DDoS攻撃

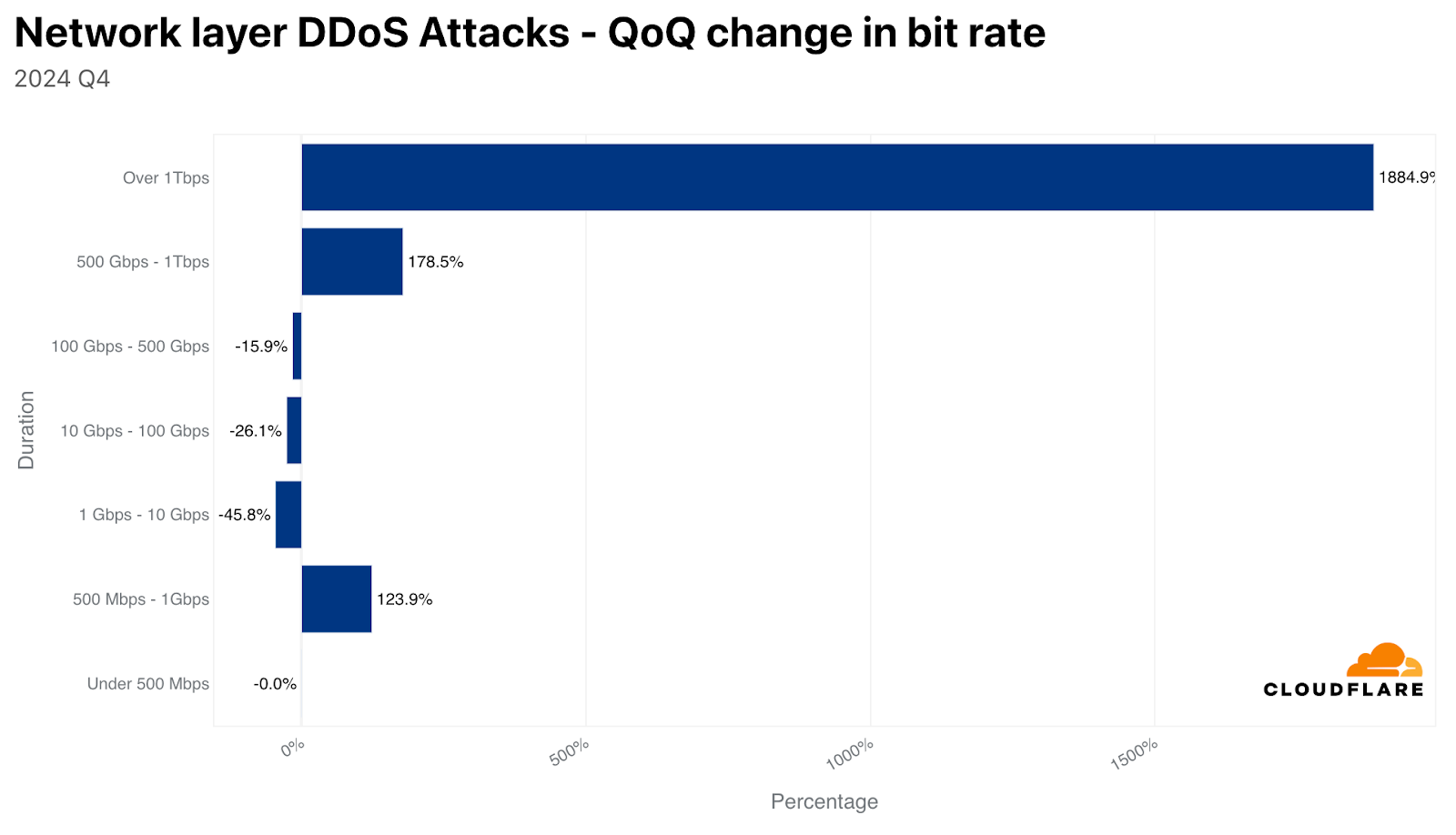

2024年第3四半期には、超帯域幅消費型ネットワーク層DDoS攻撃に増加が見られました。2024年第4四半期、1Tbpsを超える攻撃は前四半期比で1,885%増、1億pps(1秒あたりのパケット数)を超える攻撃は前四半期比で175%増となりました。1億ppsを超える攻撃の16%は、10億ppsを超えています。

超帯域幅消費型L3・L4 DDoS攻撃の分布:2024年第4四半期

攻撃規模

HTTP DDoS攻撃の大半(63%)は、毎秒50,000リクエストを超えるものではありませんでした。一方で、HTTP DDoS攻撃の3%が毎秒1億リクエストを超えています。

同様に、ネットワーク層DDoS攻撃の大半も小規模なものです。93%が500Mbpsを超えず、87%が毎秒50,000パケットを超えませんでした。

パケットレート別攻撃規模の前四半期比:2024年第4四半期

ビットレート別攻撃規模の前四半期比:2024年第4四半期

攻撃期間

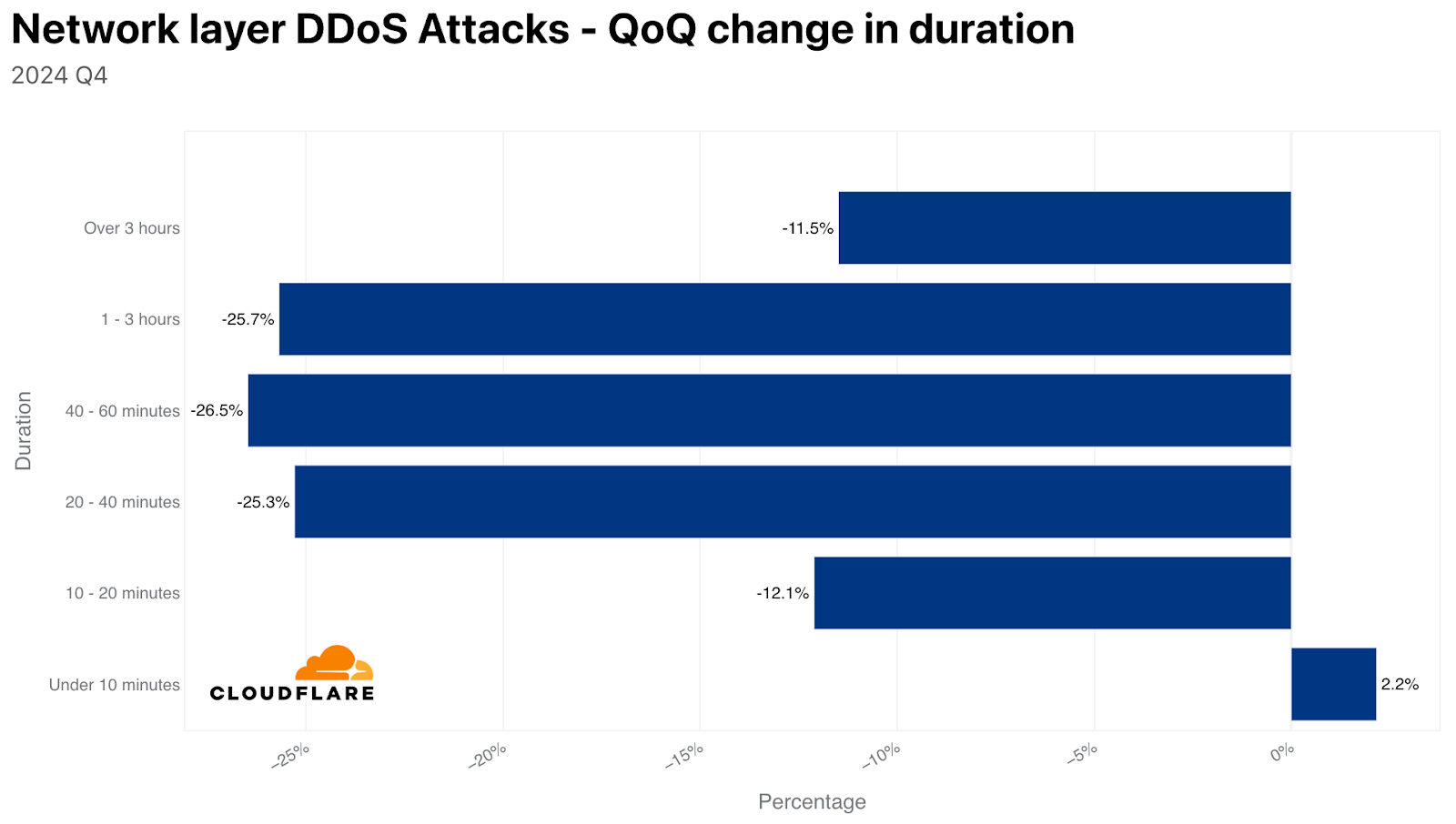

HTTP DDoS攻撃の大半(72%)は、10分未満で終了しています。HTTP DDoS攻撃の約22%が1時間以上、11%が24時間以上続きました。

同様に、ネットワーク層DDoS攻撃の91%も10分以内に終了しています。1時間以上続いたのはわずか2%でした。

全体として、DDoS攻撃の時間は前四半期比で大幅に減少しました。ほとんどの攻撃は、持続時間が非常に短いため、ほとんどの場合、人がアラートに対応し、トラフィックを分析し、緩和策を適用することは現実的ではありません。攻撃期間が短いことは、インラインで常時稼働する自動DDoS攻撃対策サービスの必要性を強調しています。

攻撃時間の前四半期比:2024年第4四半期

攻撃ソース

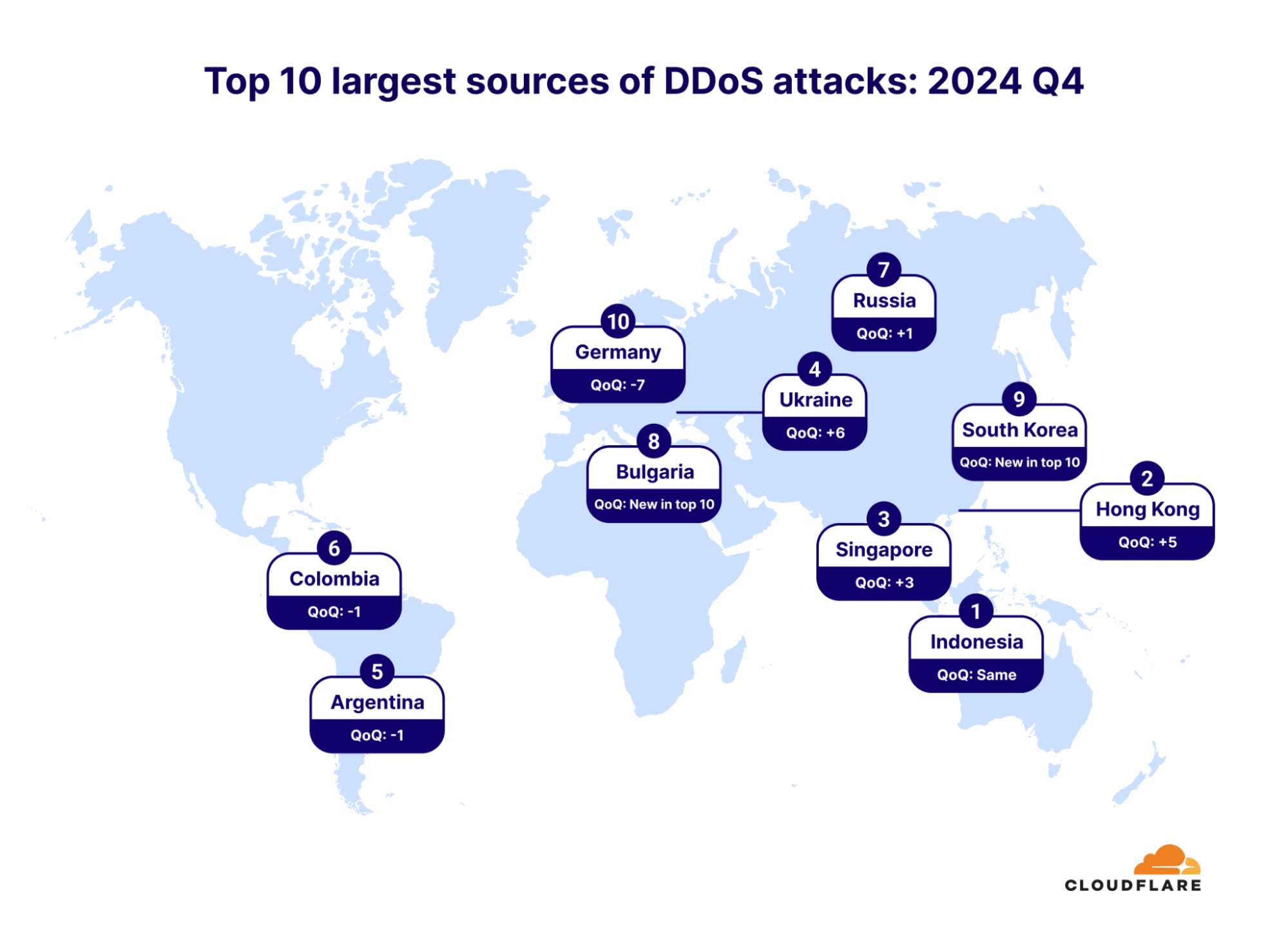

2024年の第4四半期、2四半期連続で、インドネシアが世界中のDDoS攻撃の最大の発生源となりました。HTTP DDoS攻撃はなりすましができないため、攻撃がどこから発生しているかを把握するために、HTTP DDoS攻撃を開始するソースIPアドレスをマッピングします。レイヤー3とレイヤー4DDoS攻撃には、DDoSパケットが取り込まれたデータセンターの場所を利用します。これにより、レイヤー3とレイヤー4でのなりすましに対処できます。世界330都市以上に広がる広範なネットワークにより、地理的な正確さを保証できます。

2位は香港で、前四半期から順位を5つ上げました。シンガポールは3つ順位を上げ、3位になりました。

DDoS攻撃の最大発生源トップ10:2024年第4四半期

上位の送信元ネットワーク

自律システム(AS)は、単一のルーティングポリシーを持つ大規模なネットワークまたはネットワークグループです。インターネットに接続するすべてのコンピューターまたはデバイスがASに接続されています。お使いのASを確認するには、https://radar.cloudflare.com/ipをご覧ください。

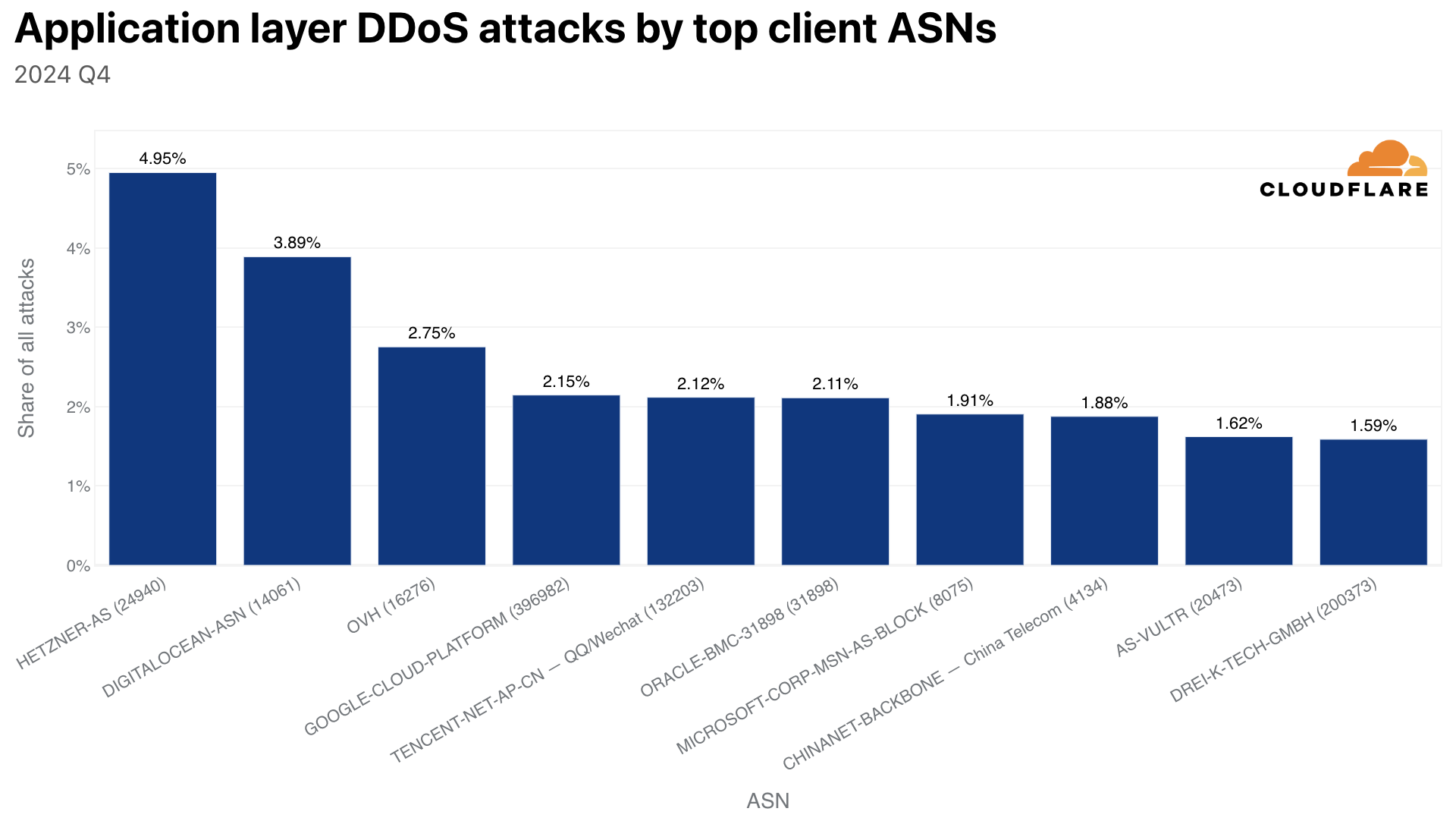

DDoS攻撃、特にHTTP DDoS攻撃の発信元を見ると、際立っている自律システムがいくつかあります。

2024年第4四半期に最も多くのHTTP DDoS攻撃トラフィックが見られたASは、ドイツを拠点とするHetzner(AS24940)でした。HTTP DDoSリクエスト全体のほぼ5%がHetzerのネットワークから発信されており、言い換えれば、CloudflareがブロックしたHTTP DDoSリクエスト100件のうち5件がHetznerのネットワークから発信されています。

2位は米国を拠点とするDigital Ocean(AS14061)、3位はフランスのOVH(AS16276)でした。

DDoS攻撃の最大発生元ネットワークトップ10:2024年第4四半期

上記のような多くのネットワーク事業者にとって、インフラストラクチャを悪用して攻撃を仕掛ける悪意のある行為者を特定することは、難しい場合があります。ネットワーク事業者やサービスプロバイダーによる不正行為の取り締まりを支援するために、当社は無料のDDoSボットネット脅威インテリジェンスフィードを提供し、自律システム番号所有者に、DDoS攻撃に関与していることが確認されたIPアドレスのリストを提供しています。

上位脅威アクター

DDoS攻撃の標的となったCloudflareのお客様を対象にアンケートを実施したところ、過半数が「誰に攻撃されたかわからない」と回答しています。攻撃者がわかった企業では、攻撃の背後にある脅威アクターの第1位として競合企業を報告しています(40%)。その他の17%は「国家レベルまたは国家が支援する脅威アクターが攻撃の背後にある」と報告し、それに近い割合が「不満を抱いたユーザーや顧客が攻撃の背後にある」と報告しています。

さらに14%が「恐喝者が攻撃の背後にいた」と回答しています。7%が自ら招いたDDoSだったと述べており、2%はハクティビズムを攻撃の原因とし、さらに2%は元従業員が仕掛けた攻撃だったと報告しています。

上位の脅威アクター:2024年第4四半期

ランサムDDoS攻撃

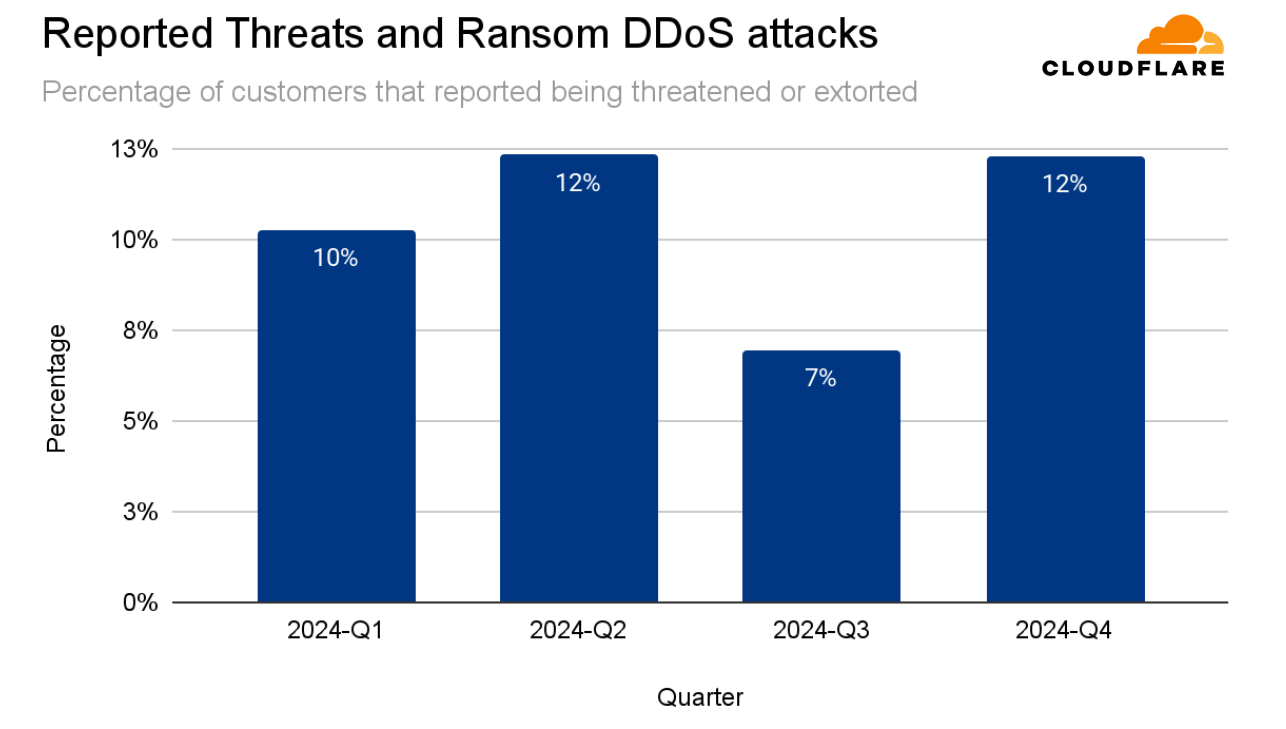

2024年の第4四半期には、予想されたようにランサムDDoS攻撃の急増が観察されました。第4四半期は、オンラインショッピングや旅行の手配、ホリデーシーズンでのアクティビティが増加し、サイバー犯罪者にとって絶好の時期であることから、このスパイクは予測可能なものでした。ピーク時にこれらのサービスが中断すると、組織の収益に大幅な影響を与え、フライトの遅延やキャンセルなど、実際の混乱を引き起こす可能性があります。

第4四半期には、DDoS攻撃の標的となったCloudflareのお客様の12%が、身代金の支払いを脅迫したり、脅迫されたりしたと報告しています。これは、2023年第4四半期と比較した前四半期比78%増、前年同期比25%増です。

四半期別のランサムDDoS攻撃の報告:2024年

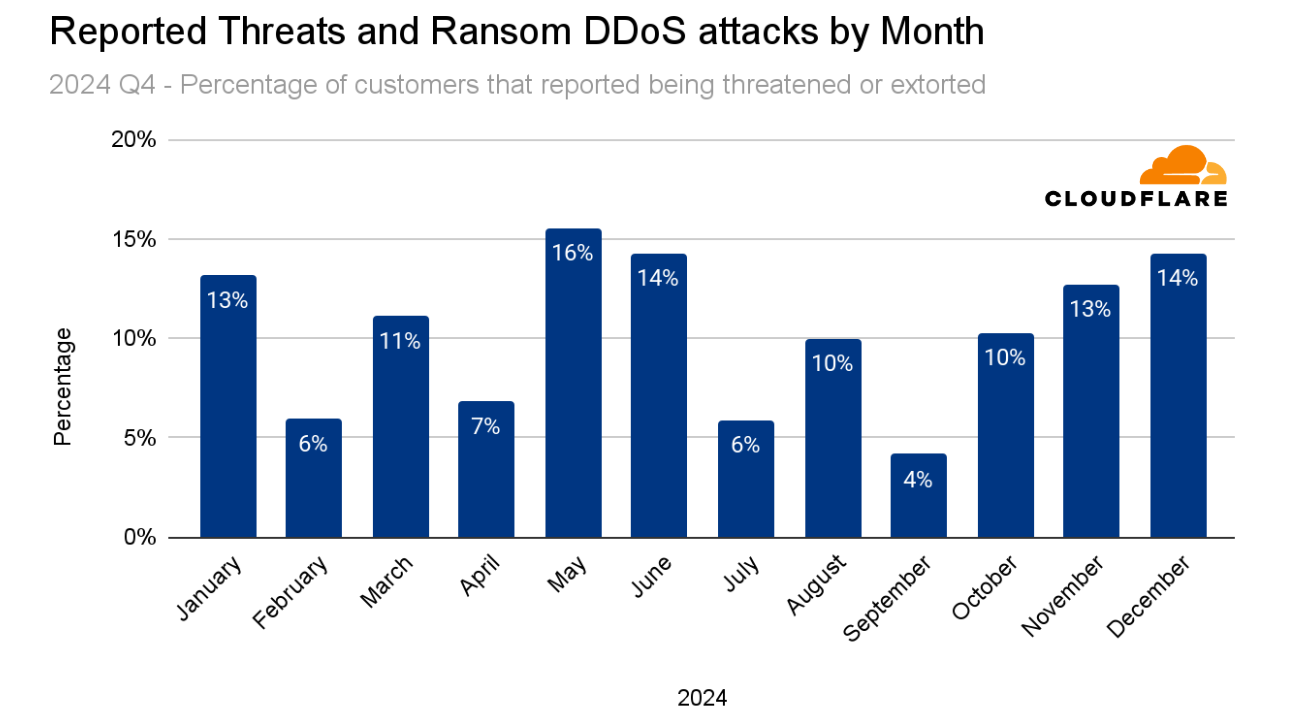

2024年全体を振り返ると、Cloudflareは5月にランサムDDoS攻撃の報告を最も多く受けました。第4四半期は、10月(10%)、11月(13%)、12月(14%)から徐々に増加し、7か月間の高水準となりました。

月別のランサムDDoS攻撃の報告:2024年

攻撃の標的

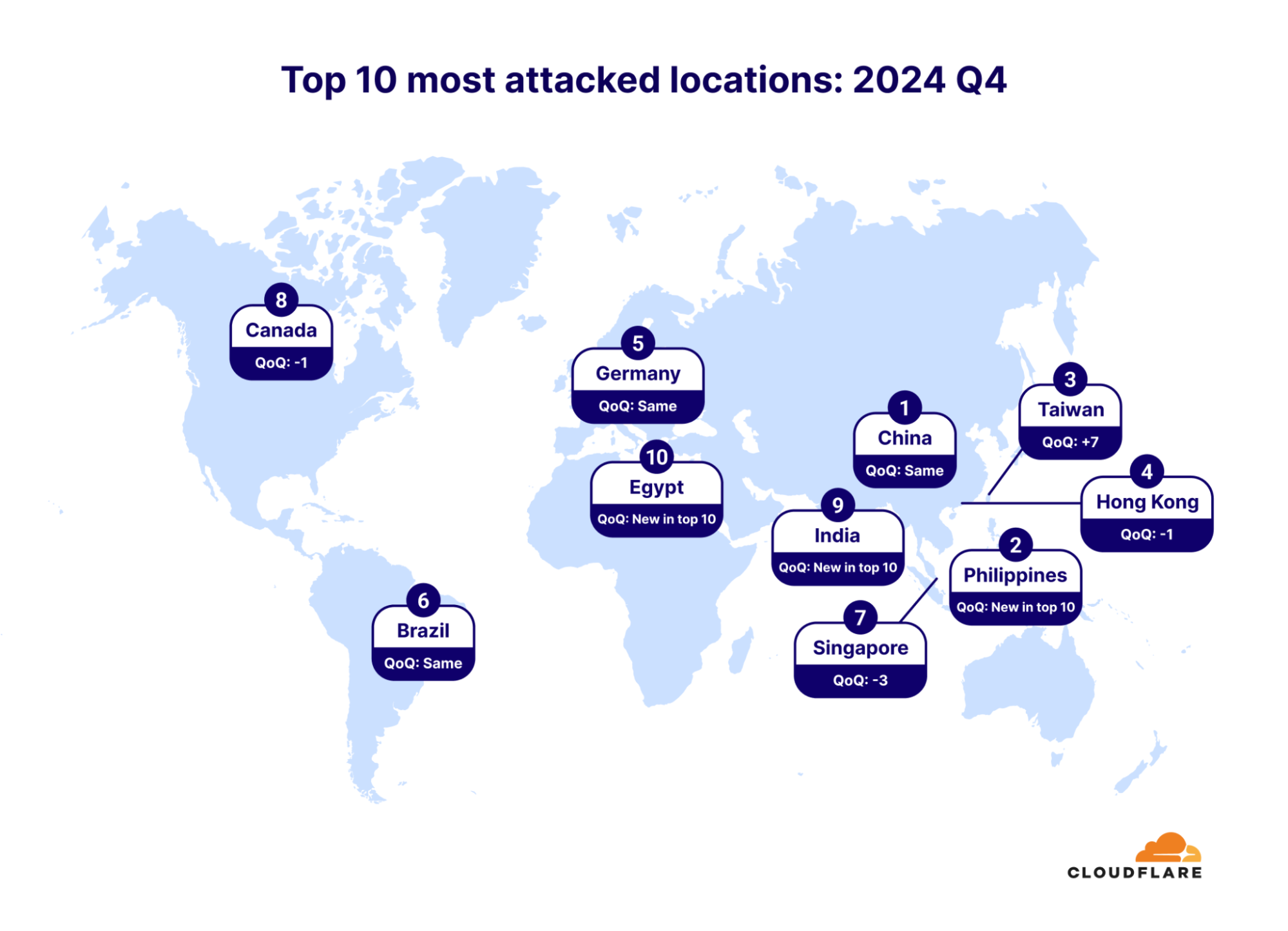

2024年第4四半期、中国は最も攻撃された国としての地位を維持しました。どの国がより多くの攻撃の対象となっているかを把握するために、お客様の請求先国別にDDoS攻撃をグループ化しています。

フィリピンは、トップ10の中で2番目に攻撃された国として初登場しました。台湾は前四半期と比較して7順位上げて3位に躍り出ました。

下のマップでは、前四半期と比較した最も攻撃された場所トップ10とそのランキングの変化をご覧いただけます。

DDoS攻撃で最も攻撃された場所トップ10:2024年第4四半期

最も攻撃された業界

2024年第4四半期には、最も攻撃された業界として、電気通信サービスプロバイダーおよび通信事業者業界が(前四半期の)3位から1位に跳ね上がりました。どの業界がより多くの攻撃の対象となっているかを把握するため、DDoS攻撃をお客様の業界ごとにグループ化しています。2位はインターネット業界、3位はマーケティングと広告でした。

銀行・金融サービス業界は、2024年第3四半期の1位から、第4四半期には8位になり、順位を7つ下げました。

DDoS攻撃によって最も攻撃された業界トップ10:2024年第4四半期

定額制のDDoS攻撃対策に対する当社の取り組み

2024年第4四半期には、レイヤー3とレイヤー4 DDoS攻撃の超帯域幅消費型攻撃が急増し、最大のものはこれまでの記録を更新する5.6Tbpsに達しました。この攻撃規模の拡大により、容量に限りのあるクラウドDDoS攻撃対策サービスやオンプレミスのDDoSアプライアンスは時代遅れになっています。

地政学的要因から強力なボットネットの使用が増加し、脆弱な標的の範囲が広がっています。ランサムDDoS攻撃の増加による懸念も増大しています。

攻撃を受けてからDDoS攻撃対策を実装する企業が多いのが現状です。今回の調査結果から、事前予防的なセキュリティ戦略を持つ企業は、耐障害性が高いことがわかりました。Cloudflareでは、現在の脅威や将来のリスクの両方に対する予防的な保護を提供するために、自動化された防御と包括的なセキュリティポートフォリオに投資しています。

世界330都市にまたがる321Tbpsのネットワークで、Cloudflareは攻撃の規模や期間、量にかかわらず、定額制で無制限のDDoS攻撃対策を提供していくよう努めていきます。