Pada Oktober lalu, kami mengumumkan Cloudflare One, solusi jaringan sebagai layanan yang komprehensif dan berbasis cloud dari kami yang aman, cepat, andal, dan mendefinisikan masa depan jaringan perusahaan. Cloudflare One terdiri dari dua komponen: layanan jaringan seperti Magic WAN dan Magic Transit yang melindungi pusat data dan kantor cabang serta menghubungkannya ke Internet, dan Cloudflare for Teams, yang mengamankan aplikasi, perangkat, dan karyawan perusahaan yang bekerja di Internet. Hari ini kami dengan senang hati mengumumkan integrasi baru dengan VMware Carbon Black, CrowdStrike, dan SentinelOne untuk dipasangkan dengan integrasi Tanium kami yang telah ada. Pelanggan Cloudflare for Teams kini dapat menggunakan integrasi ini untuk membatasi akses ke aplikasinya berdasarkan sinyal keamanan dari perangkatnya.

Melindungi aplikasi dengan Cloudflare for Teams

Ketika pandemi COVID-19 merebak, banyak dari kita mulai bekerja secara jarak jauh. Karyawan meninggalkan kantor, tetapi jaringan dan aplikasi tempat mereka bekerja tidak. VPN dengan cepat mulai menyerah dengan beban berat dari traffic backhaul dan mengulang pembuatan konfigurasi firewall dalam sekejap menjadi mimpi buruk TI.

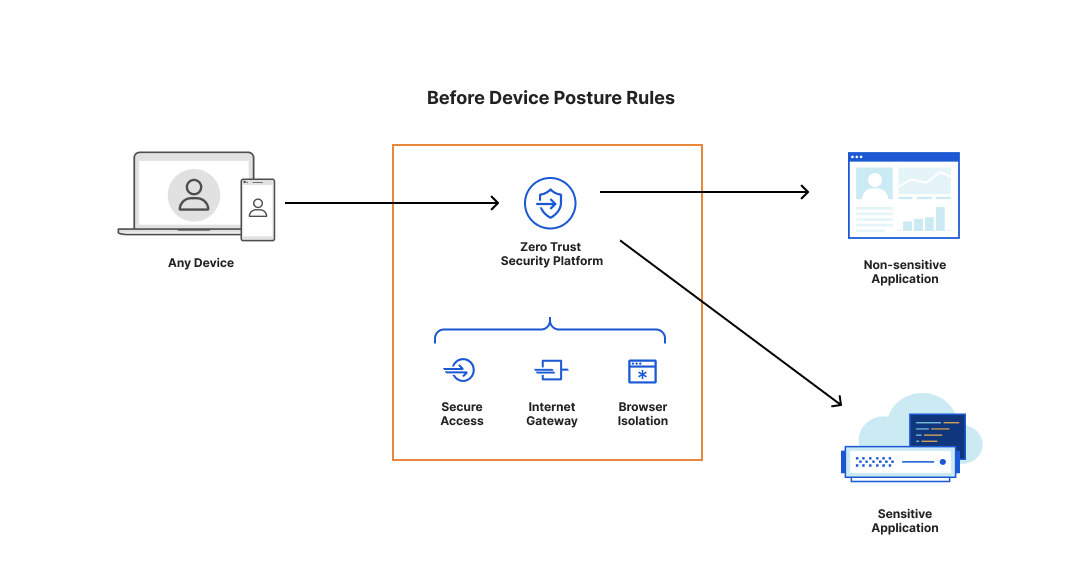

Hal itu telah mempercepat garis waktu dari banyak organisasi untuk menggunakan arsitektur jaringan berbasis Zero Trust. Zero Trust berarti tidak mempercayai setiap permintaan koneksi ke sumber daya perusahaan; melainkan mencegat dan memberi akses hanya jika kriteria yang ditentukan oleh administrator terpenuhi. Cloudflare for Teams melakukan secara tepat hal itu. Cloudflare for Teams menggantikan VPN warisan dengan jaringan global kami yang bekerja di 200 lebih lokasi dan memvalidasi identitas para pengguna melalui penyedia identitas mereka dan memeriksa silang izin ke aplikasi yang diminta. Hanya jika pengguna berhasil memverifikasi identitasnya dan memiliki hak akses yang cukup, maka akses akan diberikan. Hasilnya: kinerja yang lebih baik berkat jaringan global kami, dan model keamanan yang mengandalkan verifikasi daripada kepercayaan.

BYOD—Bring Your Own Destruction (Bawa Alat Penghancuran Anda Sendiri)

Kerja jarak jauh menimbulkan masalah baru yang sulit bagi perusahaan. Ketika garis batas antara waktu kerja dan waktu luang menjadi kabur, para pengguna mulai bekerja dari berbagai perangkat, termasuk perangkat pribadi mereka. Perangkat pribadi atau yang belum diberi pengamanan sering kali lebih terekspos pada ancaman seperti malware hanya karena perangkat tersebut tidak dilindungi oleh anti-malware atau penyedia keamanan titik ujung yang lebih canggih. Menggunakan perangkat yang tidak aman untuk mengakses email perusahaan, menyebarkan kode ke sistem produksi, atau mengakses aplikasi yang berisi informasi sensitif adalah hal-hal berisiko dan dapat mengakibatkan pelanggaran aturan kepatuhan perusahaan, atau lebih buruk lagi, membahayakan sistem jika perangkat yang terinfeksi menyebarkan malware.

Kebijakan baru berdasarkan keamanan perangkat

Mulai hari ini, para pelanggan Cloudflare for Teams dapat membuat konfigurasi kebijakan baru yang mengandalkan sinyal keamanan perangkat yang disediakan oleh vendor keamanan titik ujung mereka untuk mengizinkan atau menolak koneksi ke aplikasi mereka. Istilah keamanan titik ujung, keamanan perangkat, kondisi perangkat, atau postur perangkat sering digunakan secara bergantian, tetapi semuanya memiliki arti yang sama — yaitu kumpulan sinyal yang membantu memutuskan apakah perangkat tertentu, misalnya laptop atau telepon seluler, aman atau tidak. Hal itu termasuk sinyal dan atribut seperti versi sistem operasi, tanggal tambalan atau patch terakhir, status enkripsi disk, inventaris aplikasi yang diinstal, status penyedia keamanan anti-malware atau titik ujung, dan tanggal pemindaian malware terakhir.

Memahami berbagai sinyal ini, terutama di semua perangkat yang disediakan oleh perusahaan — yang juga dikenal sebagai armada perangkat — penting dan memungkinkan tim keamanan dan TI menemukan perangkat yang tertinggal dan memerlukan tambalan, atau saat infeksi malware telah terjadi dan membutuhkan tindakan perbaikan. Menggunakan Cloudflare for Teams, berbagai sinyal ini juga dapat digunakan untuk membuat keputusan akses jaringan. Misalnya, untuk membatasi perangkat yang tidak disediakan oleh perusahaan agar tidak mengakses aplikasi sensitif, sebuah kebijakan akses dapat dibuat yang membandingkan nomor seri perangkat dengan inventaris perangkat di perusahaan. Hanya jika nomor serinya cocok maka pengguna akan diberikan akses.

Klien WARP kami telah memeriksa beberapa atribut ini, seperti nomor seri dan lokasi perangkat, serta memastikan lalu lintas dienkripsi dengan WARP. Dengan integrasi baru dari kami, pelanggan mendapatkan layer keamanan tambahan dengan mengharuskan sebuah perangkat menjalankan misalnya agen CrowdStrike atau VMware Carbon Black sebelum memberikan kepada perangkat akses ke sumber daya yang dilindungi oleh Cloudflare. Dengan menggabungkan sinyal dari WARP dan platform keamanan titik ujung dari mitra kami, kami dapat memastikan bahwa sebuah perangkat sudah disetujui oleh perusahaan dan bebas dari malware sehingga dianggap sebagai perangkat terjamin.

Dalam budaya bisnis yang dapat bekerja dari mana saja dewasa ini, risiko penyerangan telah meningkat sangat besar karena para karyawan dan perangkat mereka terus-menerus dikelilingi oleh lingkungan ancaman yang tidak bersahabat di luar tembok kantor. Melalui integrasi kami dengan Cloudflare, organisasi dapat mengoptimalkan kekuatan platform CrowdStrike Falcon untuk secara akurat memungkinkan akses bersyarat dinamis kepada aplikasi, memberikan perlindungan Zero Trust ujung-ke-ujung di seluruh titik ujung, beban kerja, dan aplikasi untuk menghentikan serangan yang terjadi pada waktu riil.— Patrick McCormack, Wakil Presiden Senior, Cloud Engineering, CrowdStrike

VMware Carbon Black Cloud mengonsolidasikan berbagai penawaran keamanan titik ujung dan beban kerja ke dalam satu platform tunggal yang dikembangkan khusus untuk cloud. Dengan mengoptimalkan VMware Carbon Black Cloud, Cloudflare dapat membantu para pelanggan mengamankan dan mengelola perangkat yang terhubung ke cloud dan jaringan Zero Trust mereka.— Tom Corn, Wakil Presiden Senior, Unit Bisnis Keamanan, VMware

Perusahaan telah menerima gagasan tentang perimeter tradisional yang sedang runtuh. Perimeter terdistribusi dan dinamis dewasa ini membutuhkan pendekatan keamanan yang baru secara fundamental. Dalam kemitraan dengan Cloudflare, platform keamanan siber kami yang didukung AI menawarkan solusi keamanan zero trust yang lebih kuat kepada perusahaan modern yang mencakup perangkat, jaringan, dan aplikasi misi kritis yang diandalkan oleh perusahaan.— Chuck Fontana, SVP Bisnis & Pengembangan Perusahaan, SentinelOne

Arsitektur keamanan Zero Trust dimulai pada tingkat jaringan dengan segmentasi dan penguatan, tetapi karena sumber daya dan data perusahaan semakin sering bersentuhan dengan Internet di titik ujung, maka arsitektur zero trust harus mempertimbangkan baik titik ujung maupun jaringannya. Mengetahui identitas titik ujung, serta mengetahui bahwa itu sudah mutakhir, diperkuat terhadap ancaman keamanan dan belum pernah diserang, adalah hal-hal yang sangat penting untuk memastikan akses yang aman ke sumber daya organisasi.— Pete Constantine, Direktur Produk, Tanium

Bagaimana cara kerjanya?

Integrasi kami sederhana. Langkah pertama adalah mengamankan aplikasi Anda dengan Cloudflare Access. Integrasi antara Access dan penyedia keamanan titik ujung Anda sedikit berbeda tergantung pada vendor Anda.

Tanium

Tanium tidak memerlukan perangkat lunak tambahan apa pun untuk diinstal di mesin pengguna. Cukup masukkan sertifikat Tanium Anda di Dasbor Cloudflare for Teams dan mengaktifkan Endpoint Identity atau Identitas Titik Akhir di instans Tanium Anda. Anda kemudian dapat menambahkan Tanium sebagai pemeriksaan kebijakan di Dasbor Teams untuk aplikasi apa pun guna memastikan bahwa perangkat pengguna sudah disetujui perusahaan dan bebas dari malware.

VMware Carbon Black, CrowdStrike, dan SentinelOne

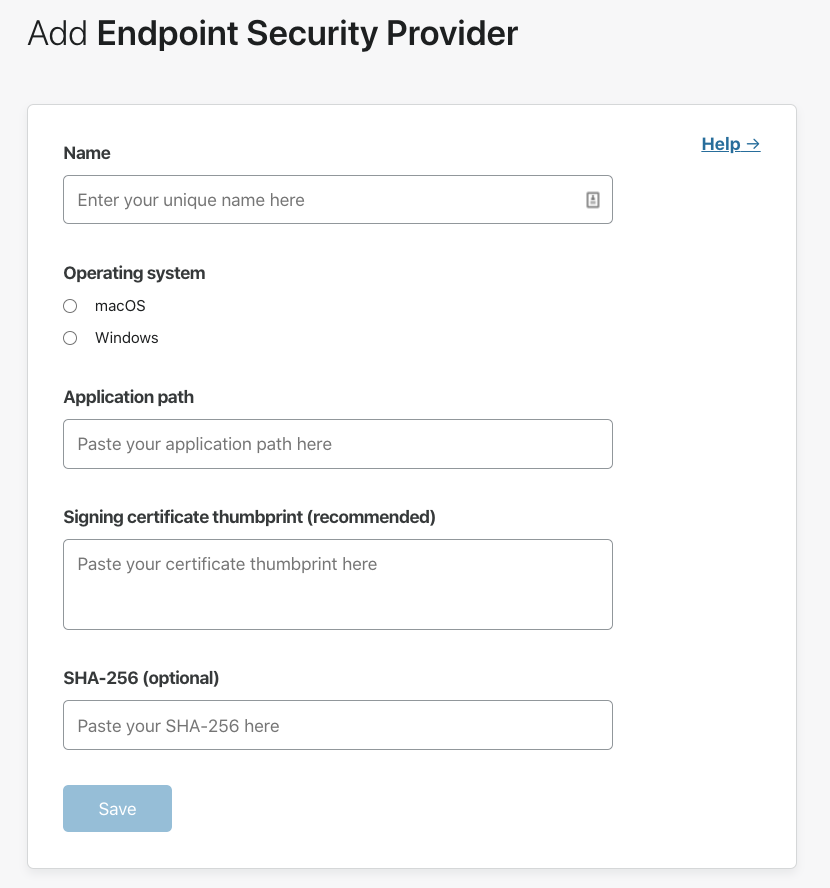

Tidak seperti Tanium, beberapa vendor ini mengharuskan klien WARP disebarkan di perangkat. Sebelum Anda membuat konfigurasi untuk para penyedia ini di Dasbor Teams, kami menganjurkan untuk menyebarkan WARP melalui suatu solusi MDM — alternatif lainnya, pengguna dapat mengunduh klien WARP secara langsung.

Setelah klien WARP disebarkan untuk tim Anda, Anda dapat membuat konfigurasi penyedia keamanan titik ujung Anda di Dasbor Teams. Untuk memulai, login ke Dasbor Teams Anda dan buka My Team->Devices (Perangkat), lalu klik tab baru "Device Posture" (Postur Perangkat). Untuk mitra kami, kami telah menyiapkan nilai pra-konfigurasi yang seharusnya berfungsi untuk kebanyakan instalasi.

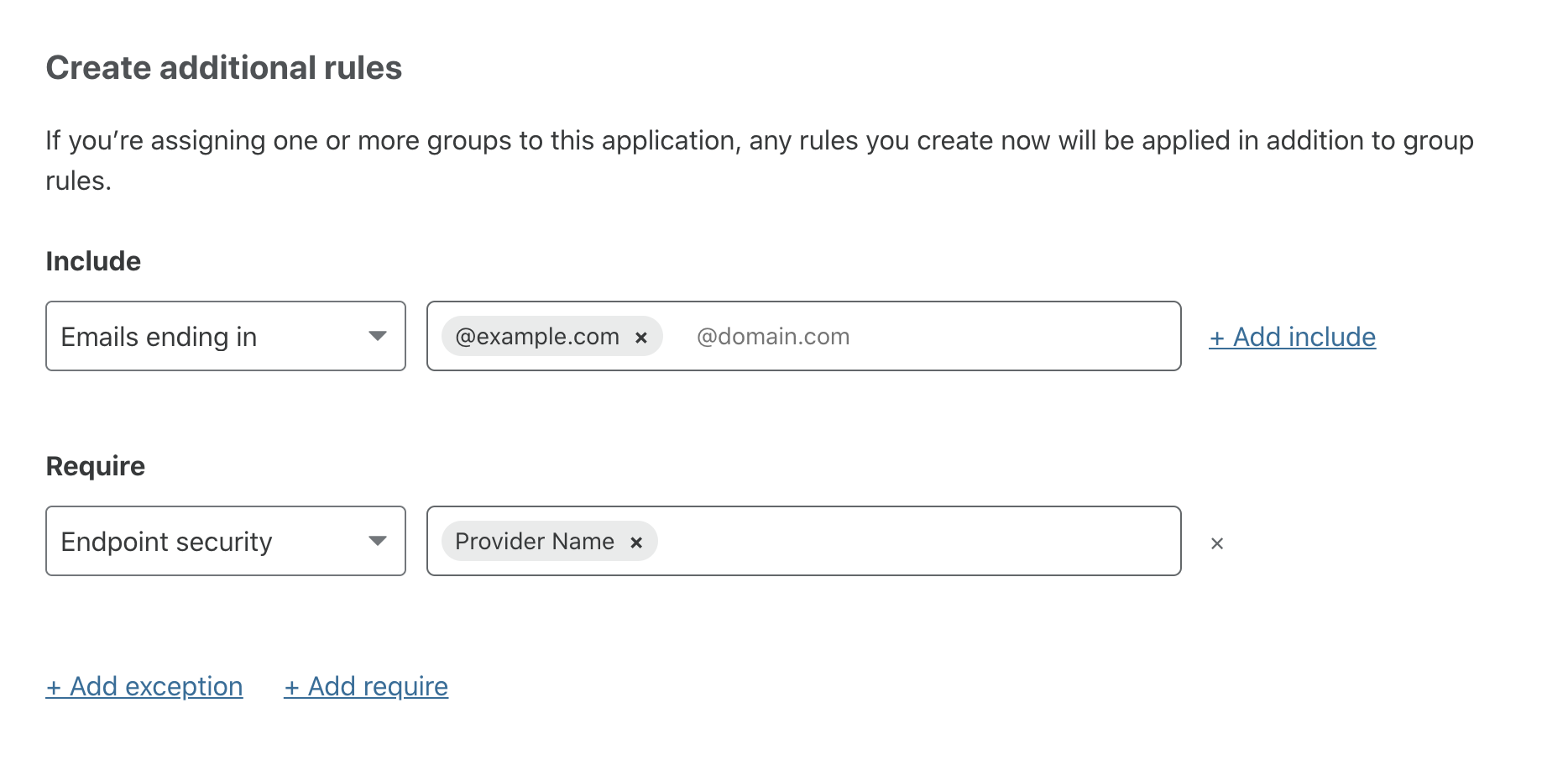

Sekarang setelah menyelesaikan konfigurasi, Anda dapat menyusun aturan berdasarkan penyedia pilihan Anda dan menerapkannya pada aplikasi Anda seperti yang Anda lakukan dengan kebijakan Access lainnya. Segera setelah aturan itu diterapkan, WARP akan memeriksa untuk melihat apakah perangkat lunak keamanan titik ujung berjalan di perangkat dan menyampaikan statusnya kepada Access. Access kemudian akan menggunakan status perangkat lunak keamanan titik ujung perangkat untuk mengizinkan atau menolak akses ke aplikasi yang sudah diamankan. Jika perangkat menjalankan perangkat lunak keamanan titik ujung dari organisasi Anda, maka akses akan diberikan.

Pemeriksaan Zero Trust ini dapat dilapisi dengan fitur seperti MFA dan Identitas Pengguna untuk menggagalkan upaya menggunakan kredensial yang dicuri atau akses berbahaya lainnya.

Apa selanjutnya?

Dalam rilis di masa mendatang, kami akan mengintegrasikan sinyal keamanan tambahan dari mitra kami yang baru diluncurkan — seperti skor risiko dari CrowdStrike dan VMware Carbon Black — untuk memberikan kontrol yang lebih terperinci terhadap perangkat mana yang bisa mendapatkan akses ke aplikasi yang dilindungi. Kami juga akan terus bermitra dengan lebih banyak vendor untuk memberikan fleksibilitas kepada para pelanggan kami dalam menggunakan vendor pilihan mereka.

Jika Anda menggunakan Cloudflare for Teams saat ini dan tertarik untuk menggunakan integrasi kami, kunjungi dokumentasi pengembang kami untuk mempelajari tentang cara mengaktifkannya. Jika Anda ingin mempelajari lebih lanjut atau memiliki pertanyaan tambahan, isilah formulir di halaman Endpoint Security Partnership (Kemitraan Keamanan Titik Ujung) dan kami akan segera menghubungi Anda.