Selamat membaca Laporan Ancaman DDoS Cloudflare edisi ke-20 yang menandai lima tahun sejak laporan pertama kami pada tahun 2020.

Laporan yang diterbitkan setiap kuartal ini memberikan analisis komprehensif tentang perkembangan lanskap ancaman serangan Distributed Denial of Service (DDoS) berdasarkan data dari jaringan Cloudflare. Dalam edisi ini, kami akan berfokus pada kuartal keempat tahun 2024 dan meninjau kembali tahun ini secara keseluruhan.

Sudut pandang unik Cloudflare

Ketika kami menerbitkan laporan pertama kami, kapasitas jaringan global Cloudflare pada saat itu adalah 35 Terabit per detik (Tbps). Sejak saat itu, kapasitas jaringan kami telah meningkat sebesar 817% hingga menjadi 321 Tbps. Kami juga secara signifikan memperluas kehadiran global kami sebesar 65% dari 200 kota pada awal 2020 menjadi 330 kota pada akhir 2024.

Dengan menggunakan jaringan yang sangat besar ini, kini kami melayani dan melindungi hampir 20% dari semua situs web dan sekitar 18.000 jaringan IP pelanggan Cloudflare yang unik. Infrastruktur dan basis pelanggan yang luas ini secara unik menempatkan kami untuk berperan dalam memberikan wawasan dan tren utama yang bermanfaat bagi komunitas Internet yang lebih luas.

Wawasan utama DDoS

Pada tahun 2024, sistem pertahanan DDoS otonom Cloudflare memblokir sekitar 21,3 juta serangan DDoS, yang meningkat sebesar 53% dibandingkan dengan tahun 2023. Secara rata-rata, pada tahun 2024, Cloudflare telah memblokir 4.870 serangan DDoS setiap jamnya.

Pada kuartal keempat, lebih dari 420 serangan tersebut bersifat hipervolumetrik, yaitu melebihi laju 1 miliar paket per detik (pps) dan 1 Tbps. Selain itu, jumlah serangan yang melampaui 1 Tbps telah tumbuh secara mengejutkan sebesar 1.885% dari kuartal ke kuartal.

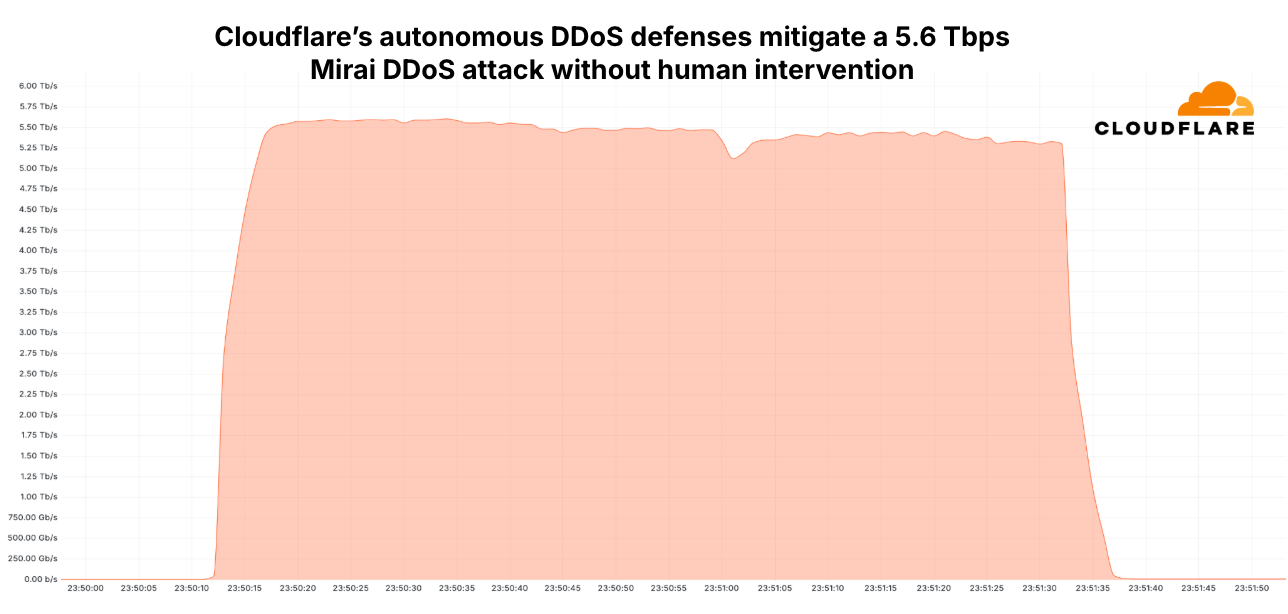

Selama pekan Halloween 2024, sistem pertahanan DDoS Cloudflare berhasil dan secara otonom mendeteksi serta memblokir serangan DDoS sebesar 5,6 Terabit per detik (Tbps), serangan terbesar yang pernah dilaporkan.

Untuk mempelajari lebih lanjut tentang serangan DDoS dan jenis ancaman cyber lainnya, buka Pusat Pembelajaran kami, lihat laporan ancaman DDoS sebelumnya di blog Cloudflare, atau buka hub interaktif kami, Cloudflare Radar. Juga tersedia API gratis bagi pengguna yang tertarik untuk menyelidiki hal ini dan tren Internet lainnya. Anda juga dapat mempelajari selengkapnya tentang metodologi yang digunakan dalam penyusunan laporan ini.

Anatomi serangan DDoS

Pada Q4 2024 saja, Cloudflare telah memitigasi 6,9 juta serangan DDoS. Angka ini menunjukkan peningkatan sebesar 16% dari kuartal ke kuartal (QoQ) dan 83% dari tahun ke tahun (YoY).

Dari serangan DDoS yang terjadi pada Q4 2024, 49% (3,4 juta) adalah serangan DDoS Lapisan 3/Lapisan 4, sedangkan 51% (3,5 juta) lainnya adalah serangan DDoS HTTP.

Distribusi dari 6,9 juta serangan DDoS: Q4 2024

Serangan DDoS HTTP

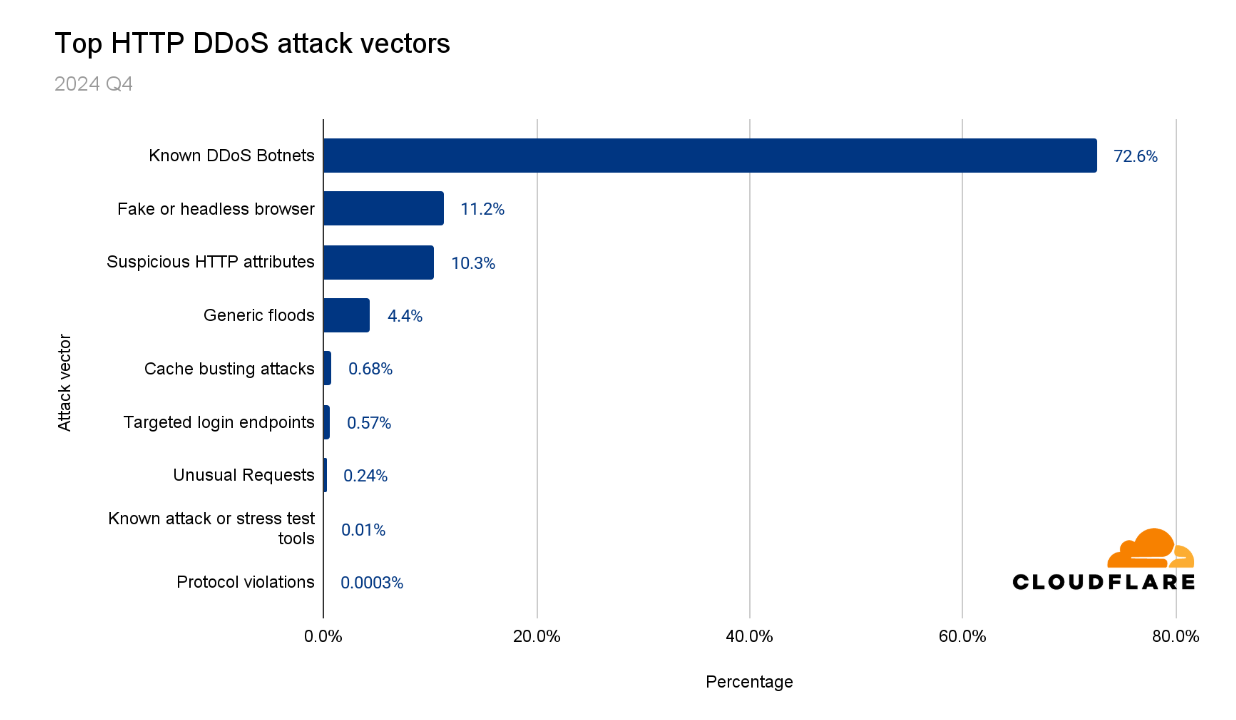

Sebagian besar serangan HTTP DDoS (73%) diluncurkan oleh botnet yang sudah dikenal. Deteksi cepat dan pemblokiran berbagai serangan ini dimungkinkan sebagai hasil dari pengoperasian jaringan yang sangat besar dan pengamatan terhadap berbagai jenis serangan dan botnet. Hal ini pada gilirannya memungkinkan para ahli teknik keamanan dan peneliti kami menyusun heuristik untuk meningkatkan efektivitas mitigasi terhadap berbagai serangan ini.

Sekitar 11% lainnya dari serangan HTTP DDoS diketahui menyamar sebagai browser yang sah. Sebanyak 10% lainnya adalah serangan yang mengandung atribut HTTP yang mencurigakan atau tidak wajar. Sisa 8% “Lainnya” adalah HTTP flood generik, serangan pembobolan cache volumetrik, dan serangan volumetrik yang menargetkan titik akhir login.

Vektor serangan HTTP DDoS teratas: Q4 2024

Berbagai vektor serangan, atau kelompok serangan ini, tidak selalu eksklusif. Misalnya, botnet yang sudah dikenal juga menyamar sebagai browser dan memiliki atribut HTTP mencurigakan, tetapi perincian ini adalah upaya kami dalam mengategorikan serangan HTTP DDoS untuk menghasilkan data yang berguna.

Agen pengguna teratas

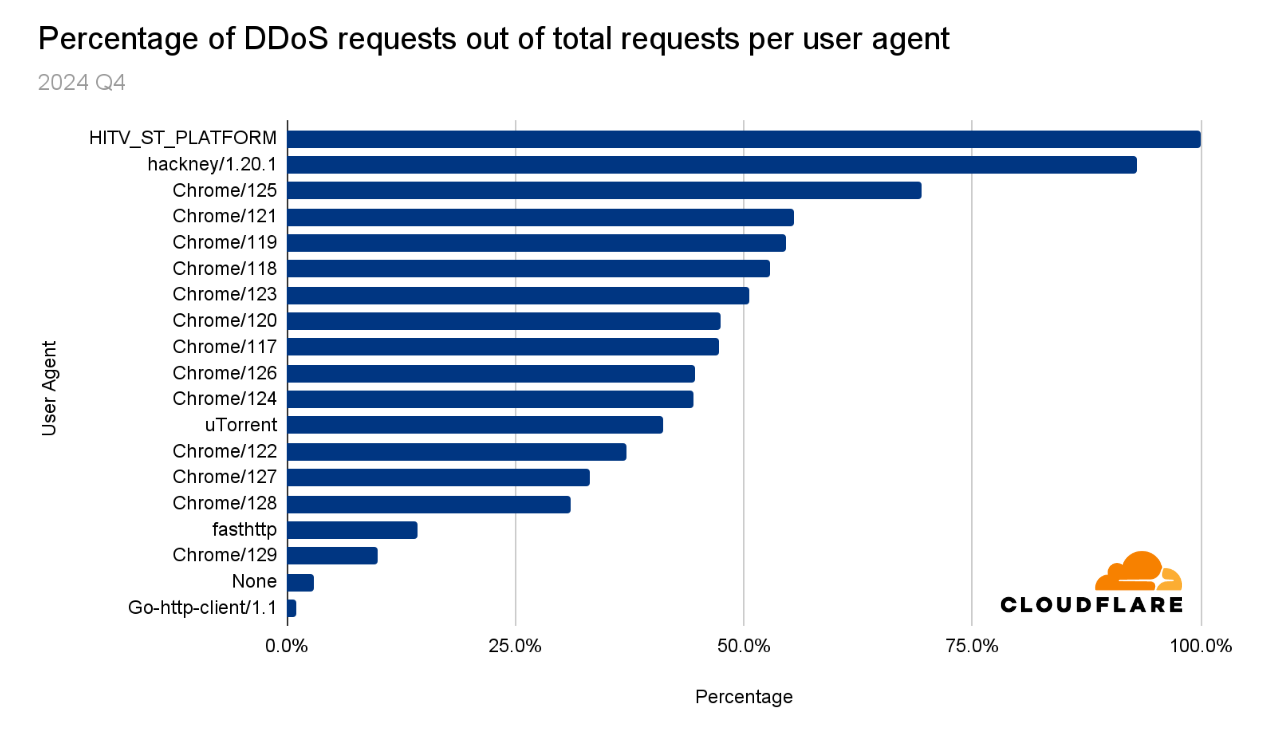

Pada saat laporan ini diterbitkan, versi stabil Chrome untuk Windows, Mac, iOS, dan Android adalah 132, menurut catatan rilis Google. Namun, sepertinya para pelaku ancaman masih ketinggalan versi sebelumnya, karena tiga belas dari agen pengguna teratas yang paling sering muncul dalam serangan DDoS adalah versi Chrome dengan rentang antara versi 118 hingga 129.

Agen pengguna HITV_ST_PLATFORM menyumbang permintaan DDoS tertinggi dari total permintaan (99,9%) sehingga menjadikannya agen pengguna yang digunakan hampir secara eksklusif dalam serangan DDoS. Dengan kata lain, jika melihat dari lalu lintas yang datang dari agen pengguna HITV_ST_PLATFORM, terdapat kemungkinan sebesar 0,1% bahwa lalu lintas tersebut adalah sah.

Pelaku ancaman sering kali menghindari penggunaan agen pengguna yang tidak umum dan lebih memilih agen pengguna yang lebih umum seperti Chrome agar dapat berbaur dengan lalu lintas biasa. Kehadiran agen pengguna HITV_ST_PLATFORM, yang dikaitkan dengan TV pintar dan dekoder, menunjukkan bahwa perangkat yang terlibat dalam serangan siber tertentu adalah TV pintar atau dekoder yang telah diserang dan dikuasai. Pengamatan ini menyoroti pentingnya mengamankan semua perangkat yang terhubung ke internet, termasuk TV pintar dan dekoder, untuk mencegah eksploitasi perangkat tersebut dalam serangan siber.

Agen pengguna teratas yang disalahgunakan dalam serangan DDoS: Q4 2024

Agen pengguna hackney berada di posisi kedua, dengan 93% permintaan yang berisi agen pengguna ini menjadi bagian dari serangan DDoS. Jika Anda menemukan lalu lintas yang berasal dari agen pengguna hackney, terdapat 7% kemungkinan bahwa lalu lintas tersebut adalah lalu lintas yang sah. Hackney adalah pustaka klien HTTP untuk Erlang yang digunakan untuk membuat permintaan HTTP dan populer dalam ekosistem Erlang/Elixir.

Agen pengguna lainnya yang digunakan dalam serangan DDoS adalah uTorrent, yang dikaitkan dengan klien BitTorrent yang populer untuk mengunduh file. Go-http-client dan fasthttp juga umum digunakan dalam serangan DDoS. Yang pertama adalah klien HTTP default dalam pustaka standar Go dan yang kedua adalah alternatif yang berkinerja tinggi. fasthttp digunakan untuk membuat aplikasi web dengan cepat, tetapi sering dimanfaatkan juga untuk serangan DDoS dan scraping web.

Atribut HTTP yang biasa digunakan dalam serangan DDoS

Metode HTTP

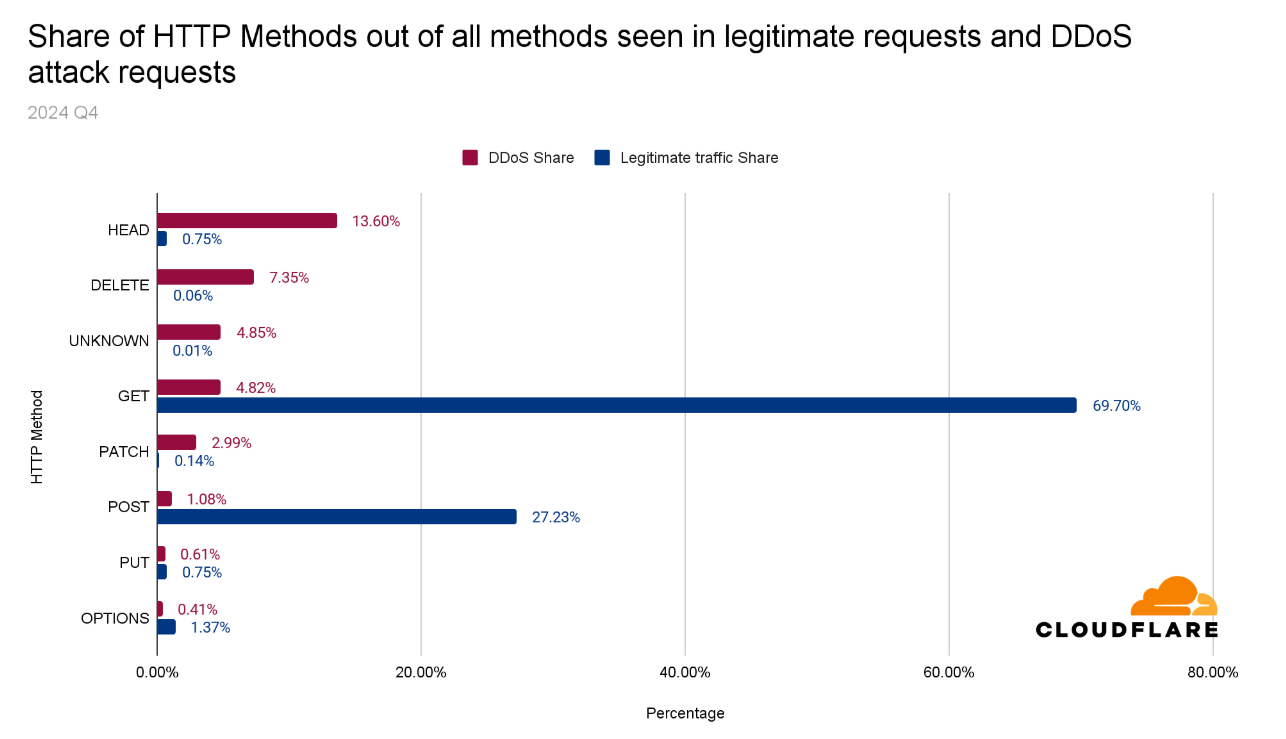

Metode HTTP (juga disebut kata kerja HTTP) menentukan tindakan yang akan dilakukan terhadap sumber daya di server. Metode HTTP adalah bagian dari protokol HTTP yang memungkinkan komunikasi antara klien (seperti browser) dan server.

GET adalah metode yang paling umum digunakan. Hampir 70% permintaan HTTP yang sah menggunakan metode GET. Di posisi kedua adalah metode POST yang menyumbang 27%.

Pada serangan DDoS, kita akan melihat gambaran yang berbeda. Sebanyak hampir 14% permintaan HTTP yang menggunakan metode HEAD adalah bagian dari serangan DDoS, meskipun metode ini hampir tidak ditemukan dalam permintaan HTTP yang sah (0,75% dari semua permintaan). Metode DELETE berada di posisi kedua, dengan penggunaan sekitar 7% untuk tujuan DDoS.

Ketidakseimbangan antara metode yang biasa terlihat dalam serangan DDoS dibandingkan dengan kehadirannya dalam lalu lintas yang sah menjadi terlihat dengan jelas. Administrator keamanan dapat menggunakan informasi ini untuk mengoptimalkan postur keamanannya berdasarkan beberapa header ini.

Distribusi metode HTTP dalam serangan DDoS dan lalu lintas yang sah: Q4 2024

Jalur HTTP

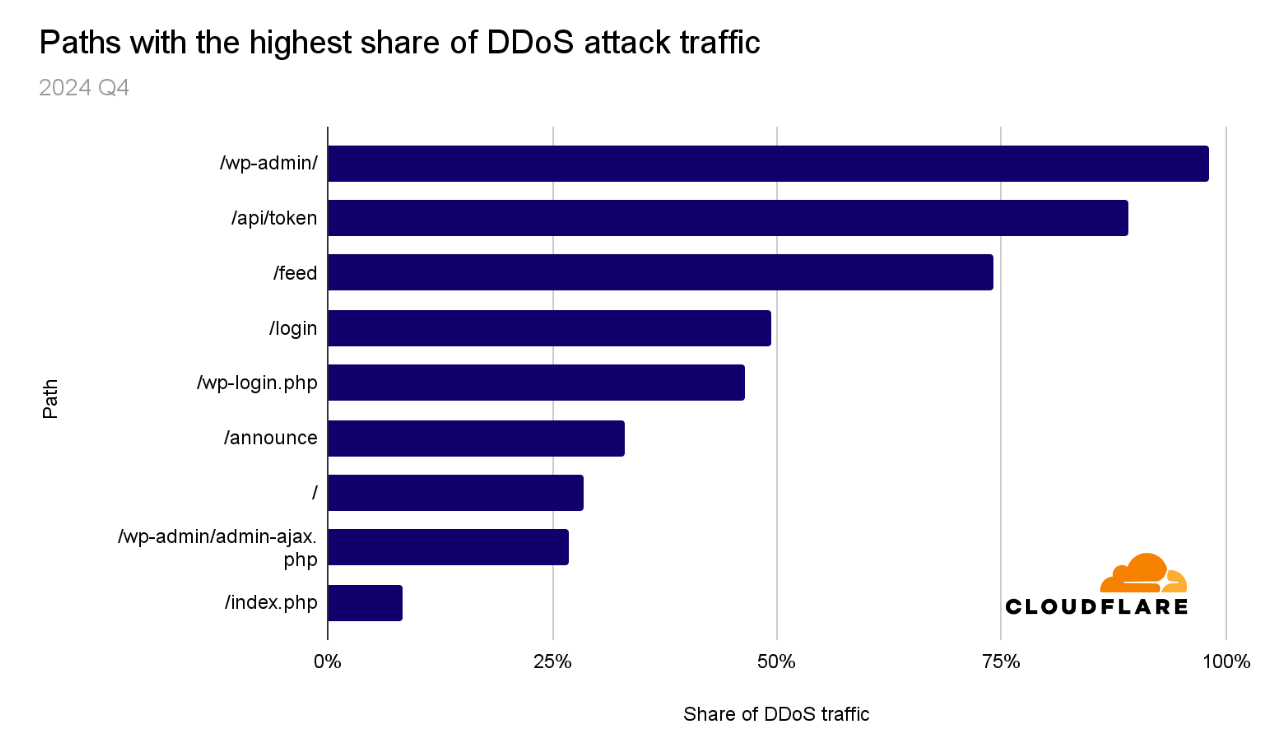

Jalur HTTP mendeskripsikan sumber daya server tertentu. Bersama dengan metode HTTP, server akan melakukan tindakan pada sumber daya tersebut.

Misalnya, GET https://developers.cloudflare.com/ddos-protection/ akan menginstruksikan server untuk mengambil konten untuk sumber daya /perlindungan DDoS/.

Serangan DDoS sering kali menargetkan root pada situs web (“/”), tetapi dalam kasus lain, juga dapat menargetkan jalur tertentu. Pada Q4 2024, 98% dari permintaan HTTP yang diarahkan ke jalur /wp-admin/ adalah bagian dari serangan DDoS. Jalur /wp-admin/ adalah dasbor administrator default untuk situs web WordPress.

Jelas bahwa, banyak jalur yang bersifat unik untuk situs web tertentu, tetapi pada grafik di bawah ini, kami telah memberikan jalur umum teratas yang paling banyak diserang. Administrator keamanan dapat menggunakan data ini untuk memperkuat perlindungannya pada berbagai titik akhir ini, jika berlaku.

Jalur HTTP teratas yang ditargetkan oleh serangan HTTP DDoS: Q4 2024

Perbedaan Antara HTTP dan HTTPS

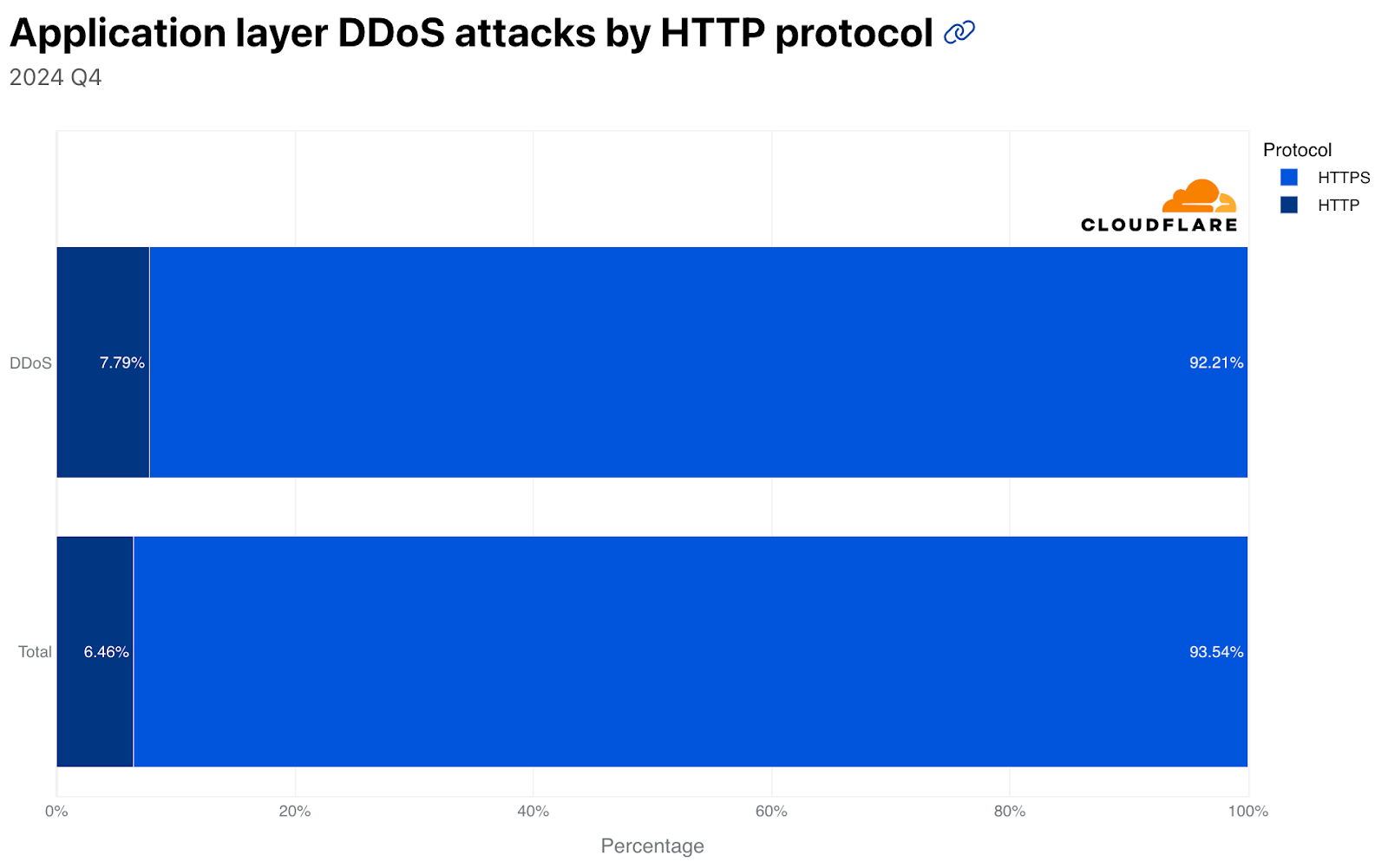

Pada Q4, hampir 94% lalu lintas yang sah adalah HTTPS. Hanya 6% yang berupa HTTP teks biasa (tanpa enkripsi). Melihat lalu lintas serangan DDoS, sekitar 92% permintaan serangan HTTP DDoS dilakukan melalui HTTPS dan hampir 8% yang dilakukan melalui HTTP teks biasa.

HTTP vs. HTTPS dalam lalu lintas yang sah dan serangan DDoS: Q4 2024

Serangan DDoS Lapisan 3/Lapisan 4

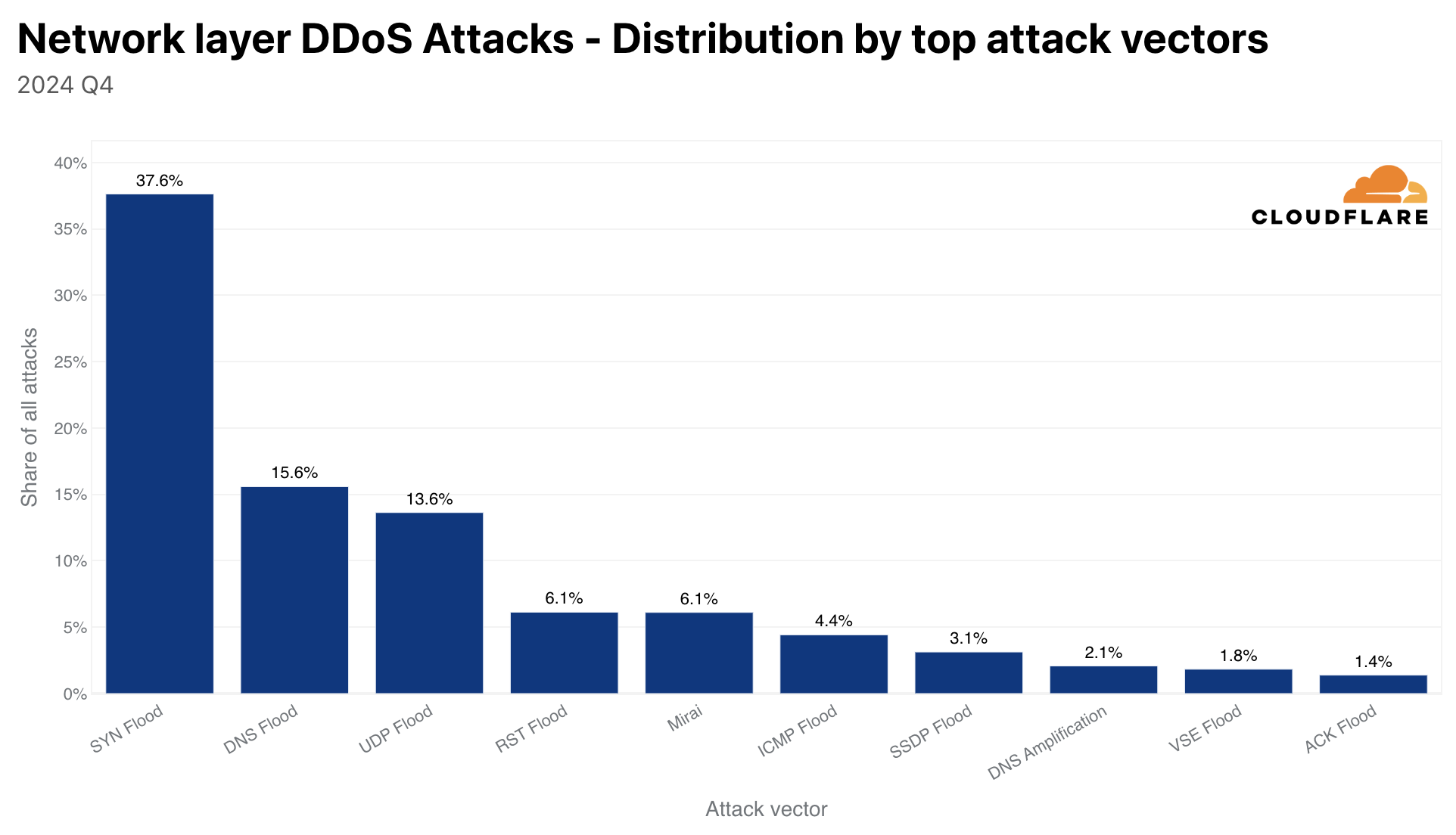

Tiga vektor serangan Lapisan 3/Lapisan 4 (lapisan jaringan) yang paling umum adalah SYN flood (38%), serangan DNS flood (16%), dan UDP flood (14%).

Vektor serangan DDoS L3/4 teratas: Q4 2024

Vektor serangan umum lainnya, atau yang lebih tepat disebut jenis botnet, adalah Mirai. Serangan Mirai menyumbang 6% dari seluruh serangan DDoS lapisan jaringan, yaitu meningkat sebesar 131% QoQ. Pada Q4 2024, botnet varian Mirai bertanggung jawab atas serangan DDoS terbesar yang pernah tercatat, tetapi kita akan membahasnya lebih lanjut di bagian berikutnya.

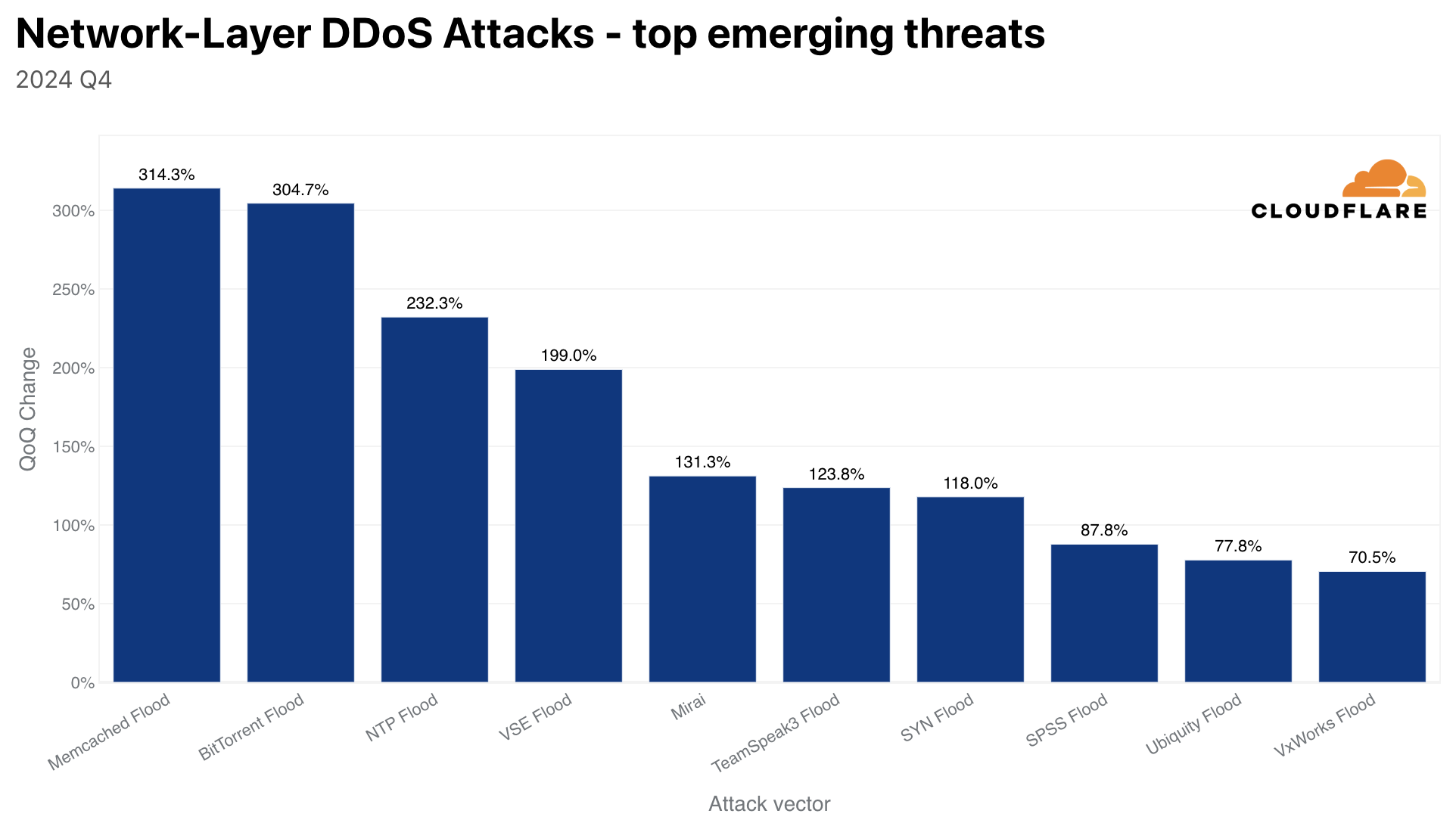

Vektor serangan yang baru muncul

Sebelum beralih ke bagian berikutnya, ada baiknya membahas pertumbuhan vektor serangan lainnya yang berhasil diamati pada kuartal ini.

Ancaman utama yang baru muncul: Q4 2024

Serangan DDoS Memcached mengalami pertumbuhan terbesar, dengan peningkatan 314% QoQ. Memcached adalah sistem pembuatan cache database untuk mempercepat situs web dan jaringan. Server memcached yang mendukung UDP dapat disalahgunakan untuk meluncurkan serangan DDoS amplifikasi atau refleksi. Dalam kasus ini, penyerang akan meminta konten dari sistem pembuatan cache, lalu memalsukan alamat IP korban sebagai IP sumber dalam paket UDP. Korban akan dibanjiri dengan respons Memcache yang jumlahnya dapat mencapai 51.200 kali lebih besar dari permintaan awal.

Serangan BitTorrent DDoS juga melonjak pada kuartal ini, yaitu sebesar 304%. Protokol BitTorrent adalah protokol komunikasi yang digunakan untuk berbagi file secara peer-to-peer. Untuk membantu klien BitTorrent dalam menemukan dan mengunduh file secara efisien, klien BitTorrent dapat memanfaatkan Pelacak BitTorrent atau Tabel Hash Terdistribusi (DHT) untuk mengidentifikasi peer yang sedang melakukan seeding (menyediakan) file yang diinginkan. Konsep ini dapat disalahgunakan untuk meluncurkan serangan DDoS. Pelaku jahat dapat memalsukan alamat IP korban sebagai alamat IP seeder (penyedia file) dalam sistem Tracker dan DHT. Banyak klien kemudian akan meminta file dari alamat IP tersebut. Dengan banyaknya jumlah klien yang meminta file, korban dapat dibanjiri dengan lalu lintas yang melebihi kemampuan penanganannya.

Serangan DDoS terbesar yang pernah tercatat

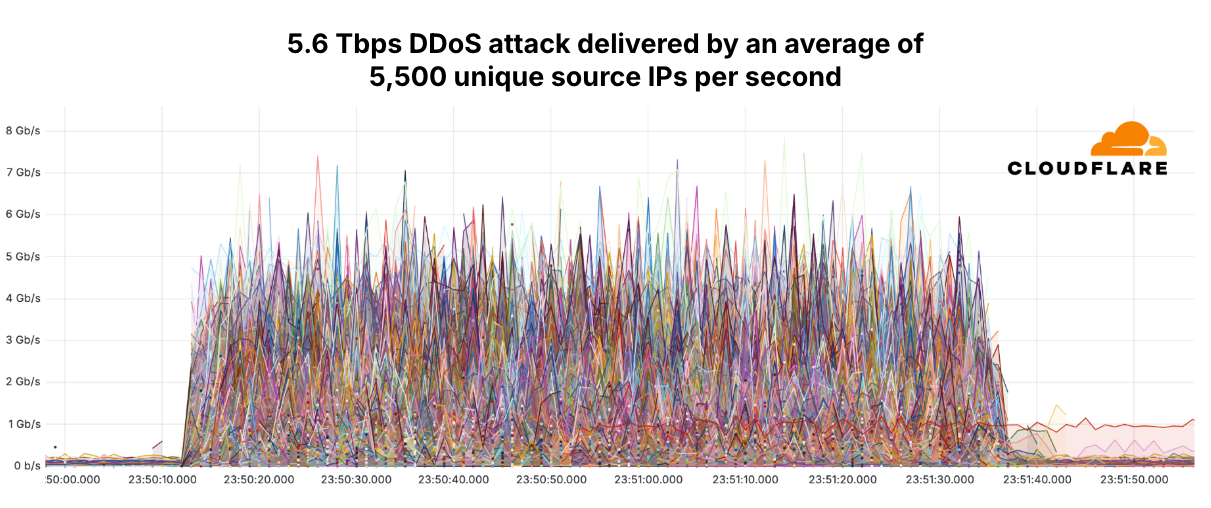

Pada tanggal 29 Oktober, serangan DDoS UDP sebesar 5,6 Tbps diluncurkan oleh botnet varian Mirai yang menargetkan pelanggan Cloudflare Magic Transit, penyedia layanan Internet (ISP) dari Asia Timur. Serangan itu hanya berlangsung 80 detik dan berasal dari 13.000 lebih perangkat IoT . Deteksi dan mitigasi dilakukan secara otonom sepenuhnya oleh sistem pertahanan terdistribusi Cloudflare. Sistem ini tidak membutuhkan campur tangan manusia, tidak memicu peringatan apa pun, dan tidak menyebabkan penurunan kinerja. Sistem tersebut berfungsi sebagaimana yang diharapkan.

Pertahanan DDoS otonom Cloudflare memitigasi serangan DDoS Mirai 5,6 Tbps tanpa campur tangan manusia

Meskipun jumlah total alamat IP sumber yang unik adalah sekitar 13.000, rata-rata alamat IP sumber penyerangan yang unik per detik adalah 5.500. Kami juga melihat jumlah port sumber yang unik dan serupa setiap detiknya. Pada grafik di bawah, setiap garis mewakili satu dari 13.000 alamat IP sumber yang berbeda, dan seperti yang digambarkan, setiap alamat IP menyumbang kurang dari 8 Gbps per detik. Kontribusi rata-rata setiap alamat IP per detik adalah sekitar 1 Gbps (~0,012% dari 5,6 Tbps).

Alamat IP sumber sebanyak 13.000 yang meluncurkan serangan DDoS 5,6 Tbps

Serangan DDoS hipervolumetrik

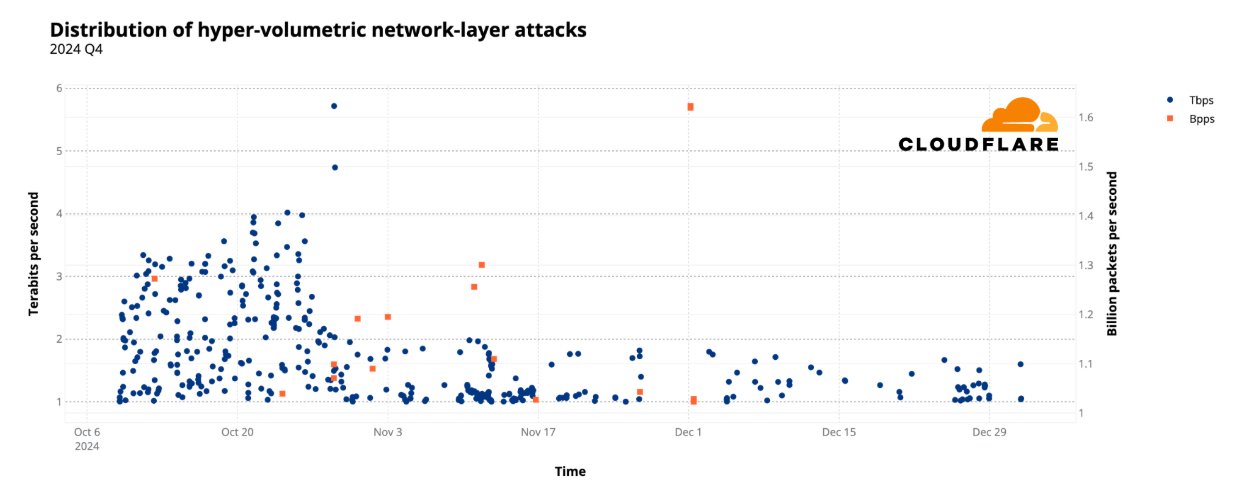

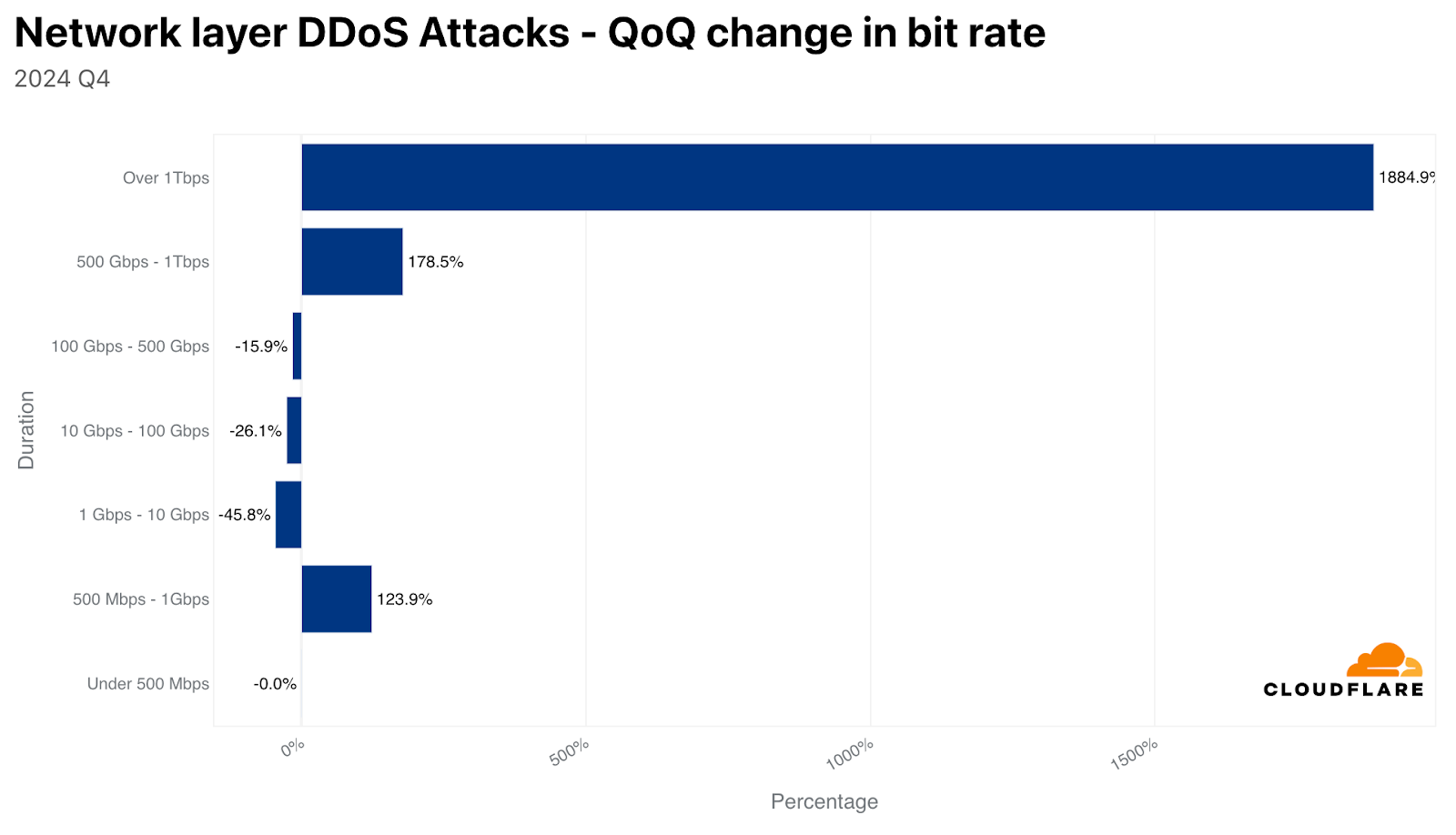

Pada Q3 2024, kami mulai melihat peningkatan serangan DDoS hipervolumetrik di lapisan jaringan. Pada Q4 2024, jumlah serangan yang melampaui 1 Tbps meningkat sebesar 1.885% QoQ dan serangan yang melampaui 100 Juta pps (paket per detik) meningkat sebesar 175% QoQ. Sebanyak 16% dari serangan yang melampaui 100 Juta pps juga melampaui 1 Miliar pps.

Distribusi serangan DDoS Lapisan 3/4 hipervolumetrik: Q4 2024

Ukuran serangan

Sebagian besar serangan HTTP DDoS (63%) tidak melebihi 50.000 permintaan per detik. Pada sisi lain dari spektrum ini, ada 3% serangan HTTP DDoS yang melebihi 100 juta permintaan per detik.

Serupa dengan itu, sebagian besar serangan DDoS lapisan jaringan juga berukuran kecil. Sebanyak 93% tidak melebihi 500 Mbps dan 87% tidak melebihi 50.000 paket per detik.

Perubahan QoQ dalam ukuran serangan berdasarkan laju paket: Q4 2024

Perubahan QoQ dalam ukuran serangan berdasarkan laju bit: Q4 2024

Durasi serangan

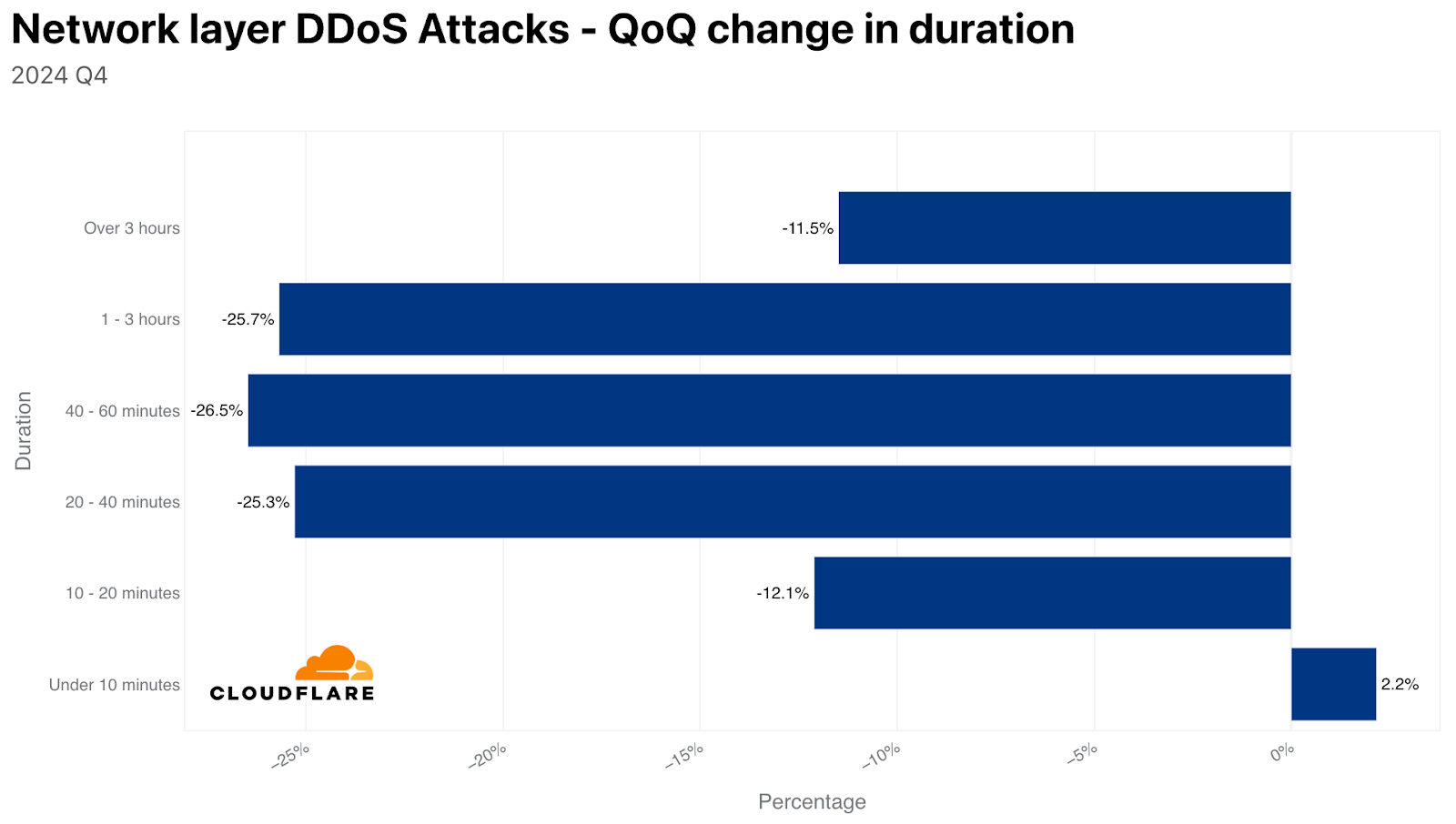

Sebagian besar serangan HTTP DDoS (72%) berakhir dalam waktu kurang dari sepuluh menit. Sekitar 22% dari serangan HTTP DDoS berlangsung lebih dari satu jam, sedangkan 11% lainnya berlangsung lebih dari 24 jam.

Serupa dengan itu, sebanyak 91% dari serangan DDoS lapisan jaringan juga berakhir dalam sepuluh menit. Hanya 2% yang bertahan lebih dari satu jam.

Secara keseluruhan, terdapat penurunan QoQ yang signifikan dalam durasi serangan DDoS. Karena durasi sebagian besar serangan yang sangat singkat, dalam kebanyakan kasus, tidak memungkinkan bagi manusia untuk merespons peringatan, menganalisis lalu lintas, dan menerapkan mitigasi. Durasi serangan yang singkat tersebut menegaskan perlunya layanan perlindungan DDoS otomatis dalam jaringan yang sama dan selalu aktif.

Perubahan durasi serangan QoQ: Q4 2024

Sumber serangan

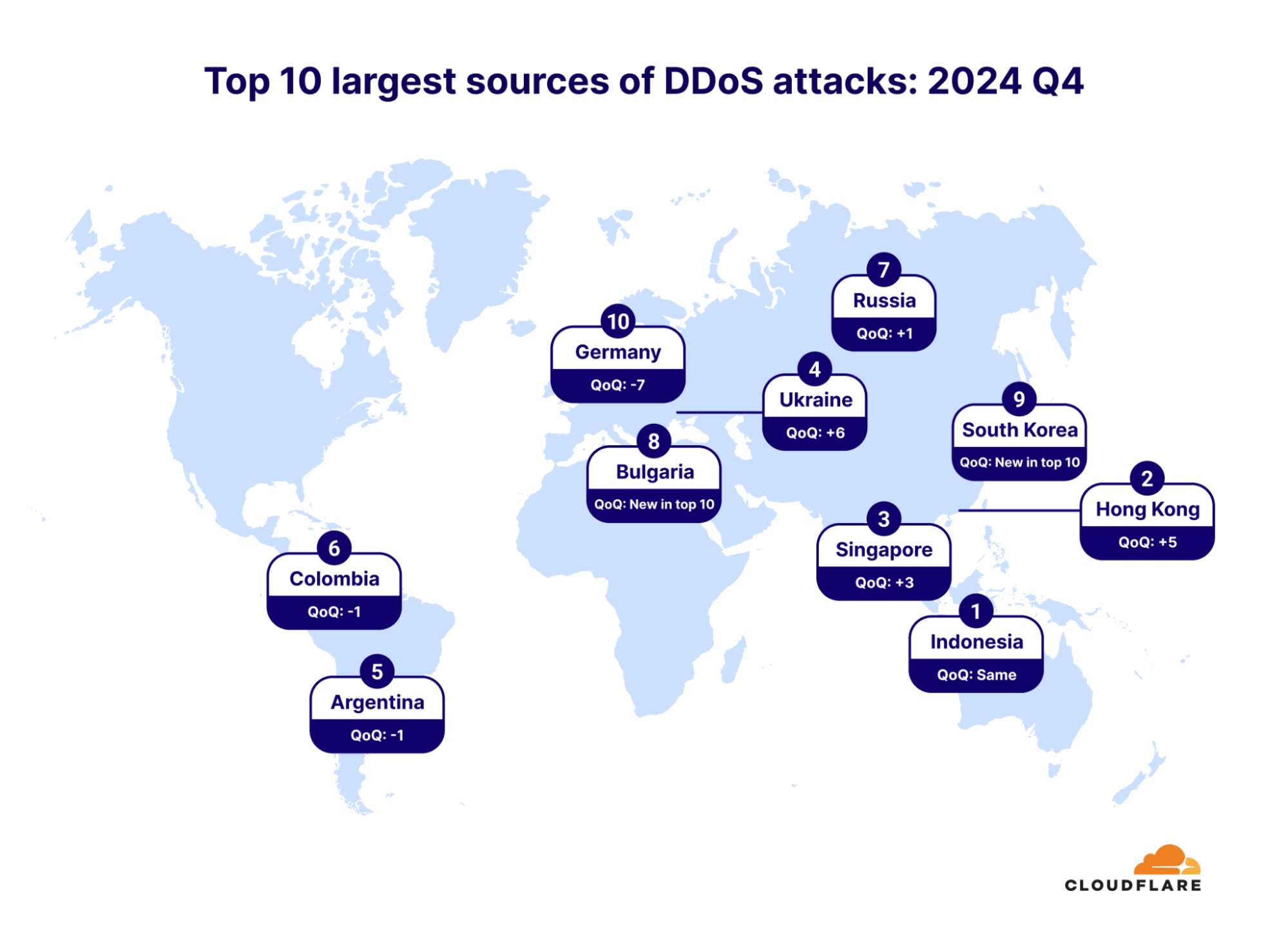

Pada kuartal terakhir tahun 2024, Indonesia tetap menjadi sumber serangan DDoS terbesar di seluruh dunia untuk kuartal kedua berturut-turut. Untuk memahami asal dari serangan tersebut, kami memetakan alamat IP sumber yang melancarkan serangan HTTP DDoS karena serangan tersebut tidak dapat dipalsukan, dan untuk serangan DDoS Lapisan 3/Lapisan 4, kami menggunakan lokasi pusat data kami tempat paket DDoS tersebut diterima. Dengan cara ini, kami dapat mengatasi kemungkinan pemalsuan yang terjadi di Lapisan 3/Lapisan 4. Kami dapat mencapai akurasi geografis berkat jaringan kami yang luas yang mencakup lebih dari 330 kota di seluruh dunia.

Hong Kong berada di posisi kedua, naik lima peringkat dari kuartal sebelumnya. Singapura naik tiga peringkat dan menduduki posisi ketiga.

Sepuluh sumber serangan DDoS terbesar: Q4 2024

Jaringan sumber teratas

Sistem otonom (AS - autonomous system) adalah jaringan atau kelompok jaringan besar yang memiliki kebijakan perutean terpadu. Setiap komputer atau perangkat yang terhubung ke Internet juga terhubung ke AS. Untuk mengetahui AS Anda, buka https://radar.cloudflare.com/ip.

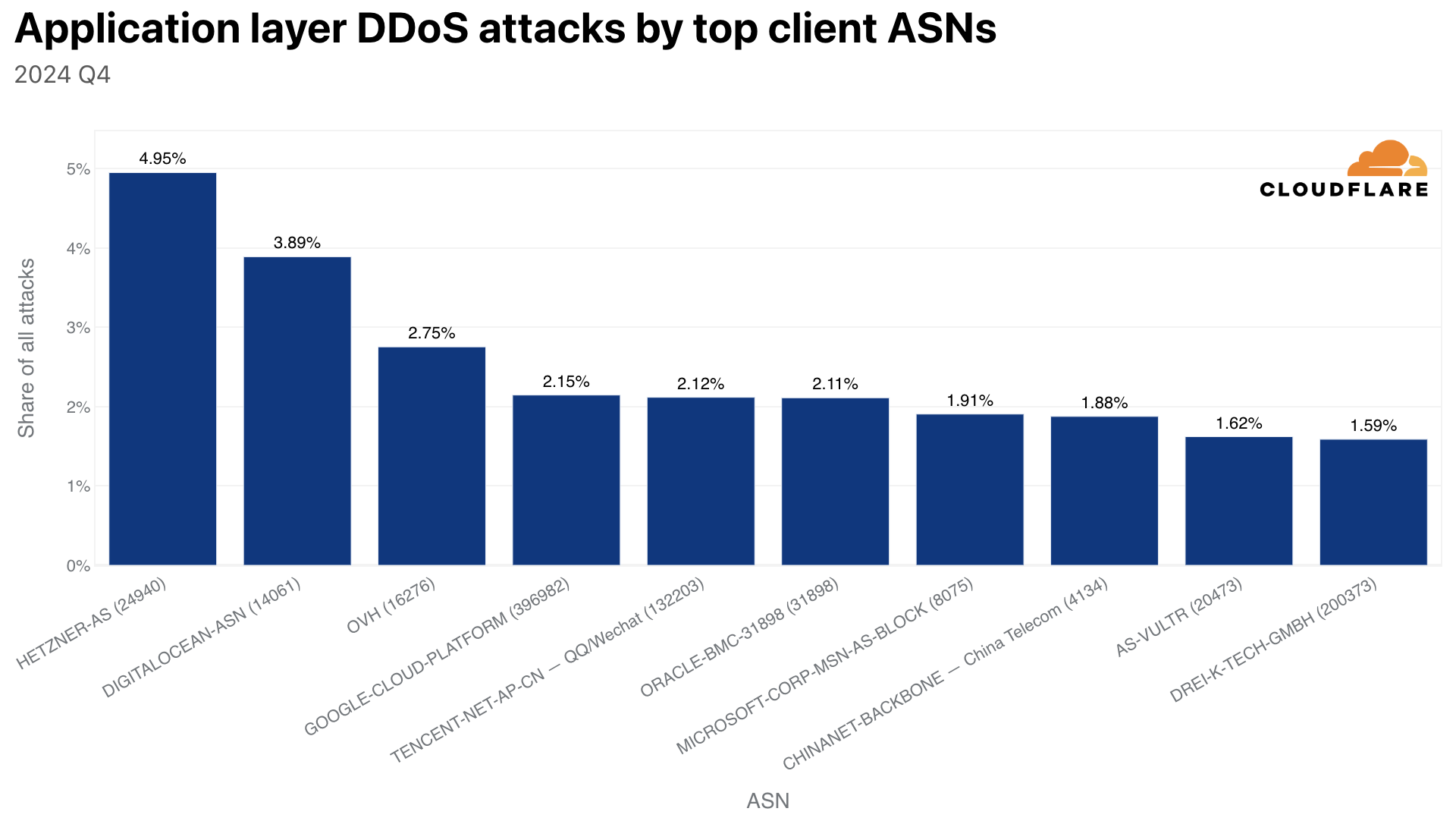

Ketika mengamati tempat asal serangan DDoS, khususnya serangan HTTP DDoS, terdapat beberapa sistem otonom yang menonjol.

AS yang paling banyak terdapat lalu lintas serangan HTTP DDoS pada Q4 2024 adalah Hetzner (AS24940) yang berlokasi di Jerman. Hampir 5% dari semua permintaan HTTP DDoS berasal dari jaringan Hetzer, atau dengan kata lain, 5 dari setiap 100 permintaan HTTP DDoS yang diblokir oleh Cloudflare berasal dari Hetzner.

Di posisi kedua adalah Digital Ocean yang berlokasi di AS (AS14061), diikuti oleh OVH yang berlokasi di Prancis (AS16276) di posisi ketiga.

Sepuluh jaringan sumber serangan DDoS terbesar: Q4 2024

Bagi banyak operator jaringan seperti yang disebutkan di atas, dapat menjadi hal yang sulit dalam mengidentifikasi pelaku jahat yang menyalahgunakan infrastruktur mereka untuk melancarkan serangan. Untuk membantu operator jaringan dan penyedia layanan dalam menindak tegas penyalahgunaan tersebut, kami menyediakan secara gratisinformasi intelijen ancaman Botnet DDoS yang memberi pemilik Nomor Sistem Otonom (ASN) daftar alamat IP yang kami lihat berpartisipasi dalam serangan DDoS.

Pelaku ancaman teratas

Ketika melakukan survei terhadap pelanggan Cloudflare yang ditargetkan oleh serangan DDoS, sebagian besar mengatakan bahwa mereka tidak tahu pelaku yang menyerang mereka. Pelanggan yang tahu melaporkan pesaingnya sebagai pelaku ancaman nomor satu di balik serangan (40%). Sebanyak 17% lainnya melaporkan bahwa pelaku ancaman tingkat negara atau pelaku yang didukung oleh negara berada di balik serangan, dan persentase yang sama melaporkan bahwa pengguna atau pelanggan yang tidak puas berada di balik serangan tersebut.

Sebanyak 14% lainnya melaporkan pemeras sebagai pelaku di balik serangan. Sebanyak 7% menyatakan serangan DDoS disebabkan oleh kesalahan internalnya sendiri, 2% melaporkan peretas dari pihak aktivis sebagai penyebab serangan, sedangkan 2% lainnya melaporkan serangan dilancarkan oleh mantan karyawan.

Pelaku ancaman teratas: Q4 2024

Serangan Ransom DDoS (DDoS dengan tebusan)

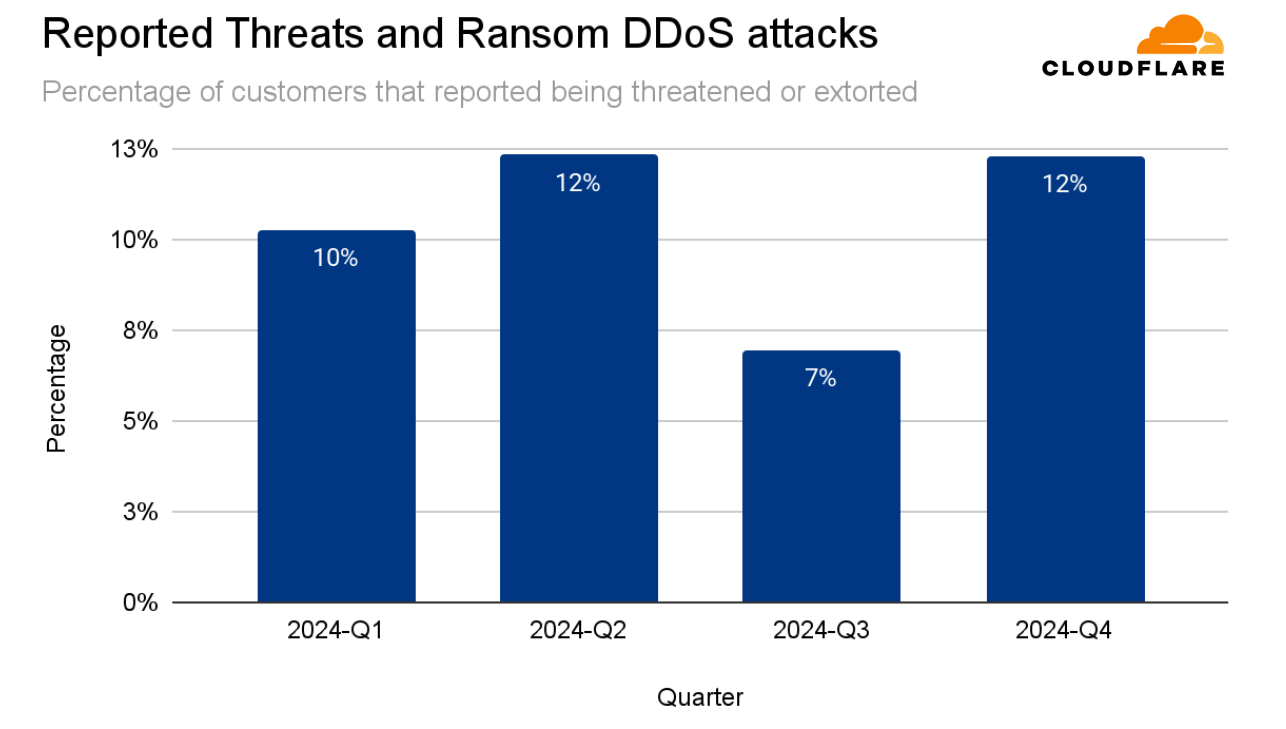

Dalam kuartal terakhir tahun 2024, seperti yang telah diantisipasi, kami mengamati lonjakan serangan Ransom DDoS. Lonjakan ini sudah terprediksi, mengingat periode Q4 merupakan waktu utama bagi para penjahat siber, dengan meningkatnya belanja online, pengaturan perjalanan wisata, dan kegiatan liburan. Gangguan terhadap berbagai layanan tersebut selama jam sibuk dapat berdampak besar terhadap pendapatan organisasi dan menyebabkan gangguan di dunia nyata, seperti penundaan dan pembatalan penerbangan.

Pada Q4, 12% pelanggan Cloudflare yang ditargetkan oleh serangan DDoS melaporkan diri mereka diancam atau diperas untuk membayar tebusan. Kejadian ini menunjukkan peningkatan 78% QoQ dan 25% YoY dibandingkan dengan Q4 2023.

Laporan Serangan Ransom DDoS per kuartal: 2024

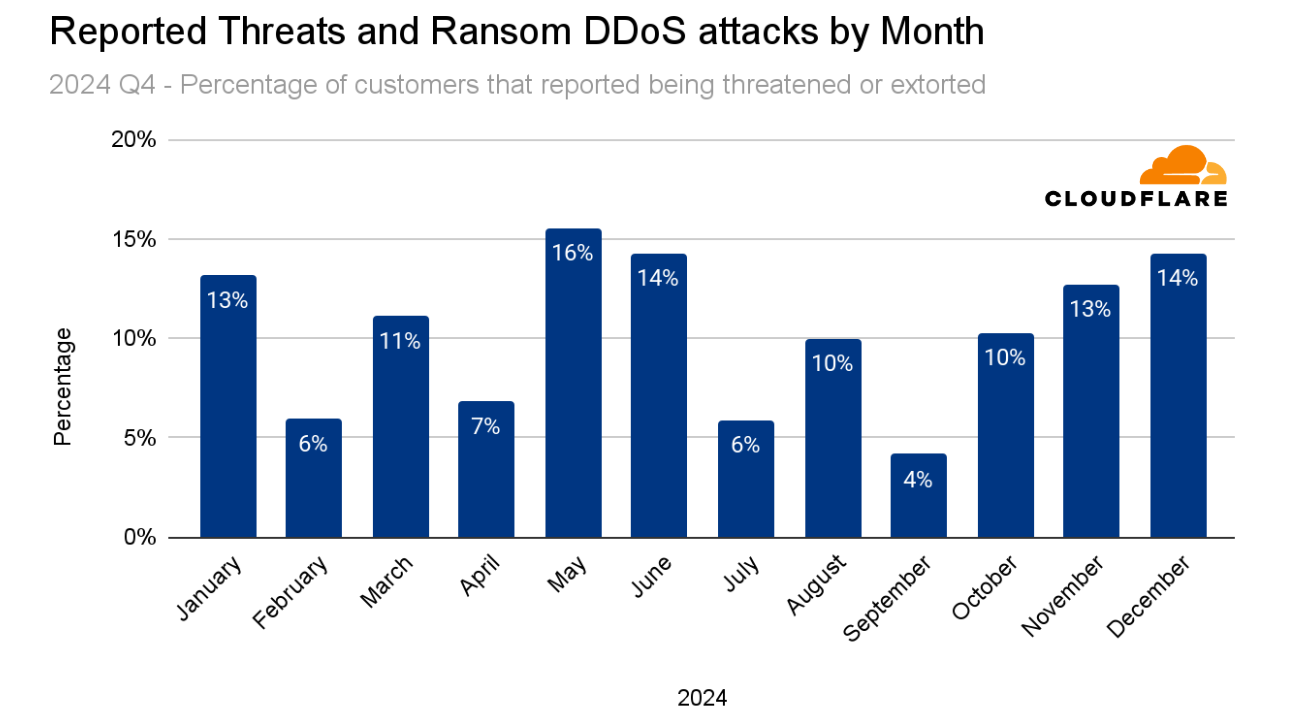

Meninjau kembali sepanjang tahun 2024, Cloudflare menerima laporan serangan Ransom DDoS terbanyak pada bulan Mei. Pada Q4, terlihat peningkatan yang bertahap mulai dari Oktober (10%), November (13%), dan Desember (14%), yang tertinggi dalam tujuh bulan.

Serangan Ransom DDoS yang dilaporkan per bulan: 2024

Target serangan

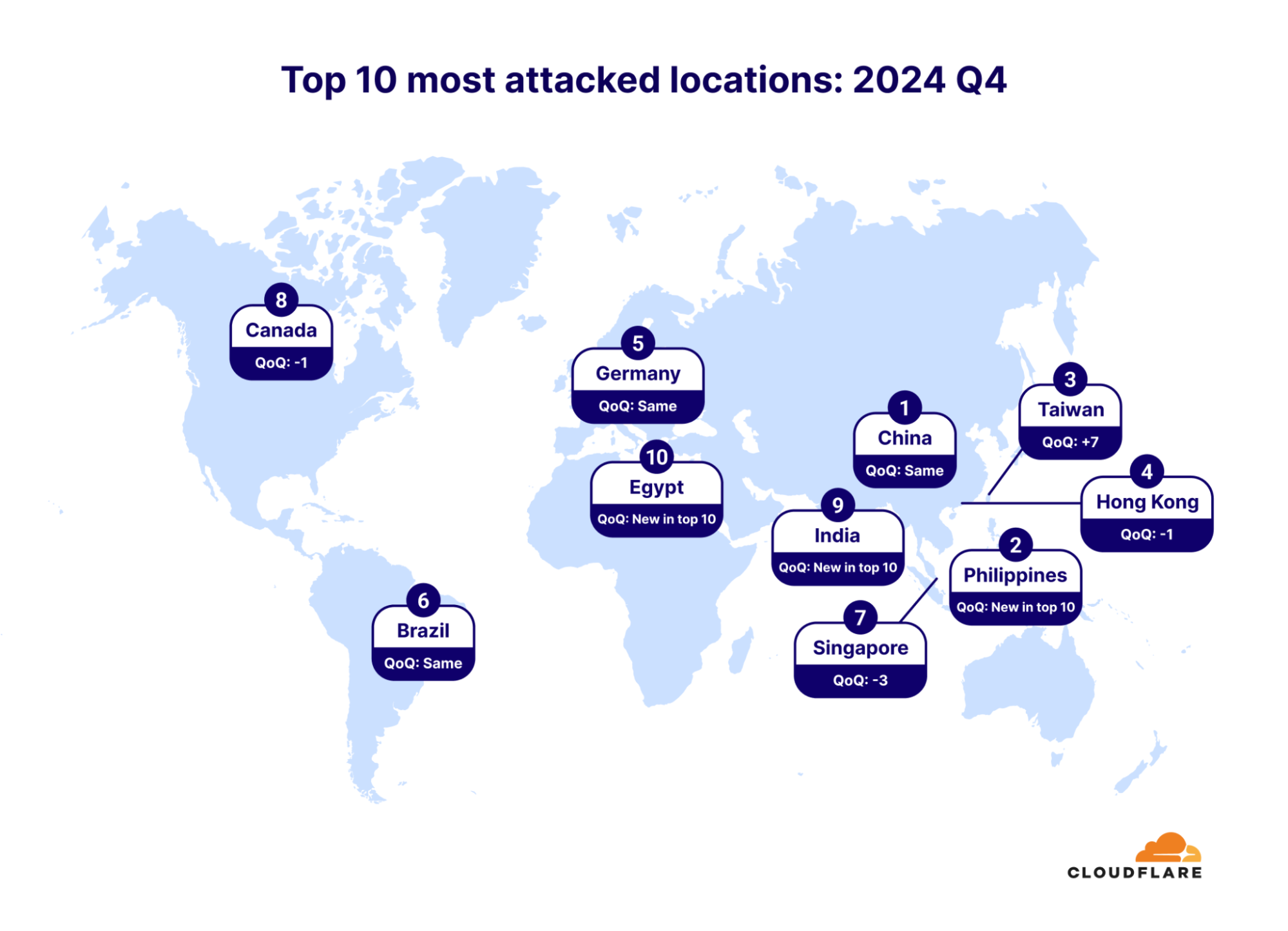

Pada Q4 2024, Tiongkok mempertahankan posisinya sebagai negara yang paling banyak diserang. Untuk memahami negara yang lebih banyak diserang, kami mengelompokkan serangan DDoS berdasarkan negara tempat penagihan pelanggan kami.

Filipina tampil sebagai negara kedua yang paling banyak diserang dalam 10 besar. Taiwan melompat ke posisi ketiga, naik tujuh peringkat dibandingkan kuartal terakhir.

Pada peta di bawah ini, Anda dapat melihat 10 lokasi yang paling banyak diserang serta perubahan peringkatnya dibandingkan dengan kuartal sebelumnya.

Sepuluh lokasi teratas yang paling banyak diserang oleh serangan DDoS: Q4 2024

Industri yang paling banyak diserang

Pada kuartal keempat tahun 2024, industri Telekomunikasi, Penyedia Layanan dan Operator naik dari posisi ketiga (kuartal terakhir) ke posisi pertama sebagai industri yang paling banyak diserang. Untuk memahami industri yang paling banyak terkena serangan, kami mengelompokkan serangan DDoS berdasarkan industri pelanggan kami. Industri Internet berada di posisi kedua, diikuti oleh Pemasaran dan Periklanan di posisi ketiga.

Industri Perbankan & Jasa Keuangan turun tujuh peringkat dari nomor satu pada Q3 2024 ke nomor delapan pada Q4.

Sepuluh industri yang paling banyak diserang oleh serangan DDoS: Q4 2024

Komitmen kami terhadap perlindungan DDoS yang tanpa batasan

Pada kuartal keempat tahun 2024, terjadi lonjakan serangan DDoS Lapisan 3/Lapisan 4 hipervolumetrik, dengan serangan terbesar memecahkan rekor kami sebelumnya, yaitu sebesar 5,6 Tbps pada puncaknya. Peningkatan ukuran serangan ini menyebabkan layanan perlindungan DDoS berbasis cloud yang kapasitasnya terbatas atau peralatan DDoS di lokasi menjadi tidak efektif lagi.

Peningkatan penggunaan botnet yang didorong oleh faktor geopolitik telah memperluas cakupan target yang rentan. Peningkatan serangan Ransom DDoS juga menjadi kekhawatiran yang meningkat.

Terlalu banyak organisasi yang menerapkan perlindungan DDoS hanya setelah mengalami serangan. Pengamatan kami menunjukkan bahwa organisasi dengan strategi keamanan proaktif akan lebih tangguh. Di Cloudflare, kami berinvestasi pada pertahanan otomatis dan portofolio keamanan yang komprehensif untuk memberikan perlindungan proaktif terhadap ancaman saat ini dan yang baru muncul.

Dengan jaringan 321 Tbps yang menjangkau 330 kota di seluruh dunia, kami tetap berkomitmen untuk menyediakan perlindungan DDoS tanpa batas dan tak terbatas, tanpa memandang ukuran, durasi, dan kuantitas serangan.