El uso global de Internet por parte de casi 5 000 millones de personas (además de un número incalculable de "bots") en 2022, nos permite analizar datos agregados que pueden revelar algunas tendencias muy interesantes. Para ello, nos complace presentar el resumen Year In Review 2022 de Cloudflare Radar, que incluye tablas, gráficos y mapas interactivos que puedes utilizar para descubrir las tendencias notables de Internet observadas durante el año pasado. El sitio web Year In Review forma parte de Cloudflare Radar, que celebró su segundo aniversario en septiembre con el lanzamiento de Radar 2.0.

Hemos organizado las tendencias que observamos en torno a tres áreas temáticas diferentes: tráfico, adopción y seguridad. A continuación, describimos con más detalle el contenido que se incluye dentro de cada una de estas áreas en sus respectivas secciones. Basándonos en el resumen Year In Review 2021, este año hemos incorporado varias métricas adicionales, y también hemos mejorado la metodología subyacente. (Por consiguiente, los gráficos no son directamente comparables para ampliar información sobre los cambios interanuales).

Las visualizaciones del sitio web mostradas con una granularidad semanal abarcan el periodo comprendido entre el 2 de enero y el 26 de noviembre de 2022 (desde el comienzo de la primera semana completa del año hasta el final de la última semana completa de noviembre). Tenemos previsto actualizar, a principios de 2023, los conjuntos de datos subyacentes hasta finales de año. El sitio web incluye las tendencias de casi 200 ubicaciones, si bien se han excluido algunas más pequeñas o menos pobladas debido a la falta de datos.

Antes de entrar en materia, instamos a quienes prefieran ver las estadísticas y analizar los datos por sí mismos a que visiten el sitio web. Quienes deseen conocer un conjunto de observaciones más extenso y elaborado, puede seguir leyendo. En cualquier caso, te animamos a que consideres cómo afectan a tu empresa u organización las tendencias analizadas en este artículo y en las diversas secciones del sitio web, y a que pienses en cómo estas reflexiones pueden orientar las acciones que puedes emprender para mejorar las experiencias de los usuarios o reforzar tu postura de seguridad.

Tráfico

Cualquiera que siga los titulares recientes sobre tecnología podría suponer que la tendencia de crecimiento de Internet, que ha sido asombrosa desde hace décadas, ha empezado por fin a ceder. En tiempos como estos, los datos son clave. Nuestros datos indican que el tráfico mundial de Internet, que creció un 23% este año, es tan sólido como siempre.

Para determinar las tendencias del tráfico a lo largo del tiempo, establecimos, en primer lugar, una línea base calculada como el volumen medio de tráfico diario (sin incluir el tráfico de bots) durante la segunda semana natural completa de 2022 (9-15 de enero). Elegimos la segunda semana natural para dar tiempo a que la gente volviera a sus rutinas "normales" (escuela, trabajo, etc.) después de las vacaciones de invierno y el día de Año Nuevo. El cambio porcentual mostrado en las líneas de tendencia de nuestros gráficos se calcula en relación con el valor de referencia, y representa una media de siete días, no el volumen de tráfico absoluto de un lugar. La media de siete días se hace para mitigar los cambios bruscos que se observan con una granularidad diaria.

To determine the traffic trends over time, we first established a baseline, calculated as the average daily traffic volume (excluding bot traffic) over the second full calendar week (January 9-15) of 2022. We chose the second calendar week to allow time for people to get back into their “normal” routines (school, work, etc.) after the winter holidays and New Year’s Day. The percent change shown on the trend lines in our charts are calculated relative to the baseline value, and represents a seven-day trailing average — it does not represent absolute traffic volume for a location. The seven-day averaging is done to smooth the sharp changes seen with a daily granularity.Además de calcular el crecimiento del tráfico, nuestro solucionador de DNS público 1.1.1.1 y nuestra amplia cartera global de clientes nos permiten tener una visión única de la actividad digital. Este informe incluye información sobre los tipos de contenidos de Internet y los servicios de Internet más populares en general y en categorías específicas, así como el impacto de los bots. Por supuesto, nada de esto importa si la conectividad no está disponible, por lo que también profundizaremos en las principales interrupciones de Internet observadas en 2022.

Tendencias del tráfico

Tras una caída inicial, el tráfico mundial de Internet experimentó un crecimiento nominal coincidiendo con los Juegos Olímpicos de Invierno de 2022 en Pekín, pero volvió a caer semanas después de la clausura. Tras un par de meses en los que se observó un leve crecimiento, el tráfico volvió a descender por debajo de la línea base hacia julio. Sin embargo, tras alcanzar ese nadir, el tráfico de Internet experimentó un ritmo de crecimiento bastante constante durante la última parte del año. A finales de noviembre, se aprecia una inflexión al alza en el gráfico de tráfico mundial, así como en los gráficos de tráfico de una serie de países. El análisis del tráfico muestra que este aumento se debió a la convergencia del tráfico de las primeras compras navideñas (a sitios de comercio electrónico) en el periodo previo y los primeros días de la Copa Mundial de la FIFA Qatar 2022.

La publicación del blog "Actualización sobre la ayuda de Cloudflare en Ucrania", publicada durante la Impact Week, analiza el conflicto desde la perspectiva de los ataques. Observar Ucrania desde el punto de vista del tráfico de Internet ofrece una visión única de las repercusiones de los daños y la destrucción causados por la guerra a la conectividad de Internet en el país. El año empezó con cierto crecimiento nominal del tráfico, pero esa tendencia se invirtió rápidamente una vez que comenzó la invasión rusa el 24 de febrero, cuando se observó un rápido descenso del tráfico conforme se dañaban las infraestructuras y la población se centraba en buscar protección y refugio. Aunque el tráfico empezó a crecer de nuevo tras ese pronunciado descenso inicial, las caídas de mayo y junio parecen estar correlacionadas con algunas interrupciones importantes que observamos. Tras el repunte de agosto, se observaron nuevas interrupciones en septiembre, octubre y noviembre, coincidiendo con los cortes de electricidad generalizados en todo el país como consecuencia de los ataques rusos.

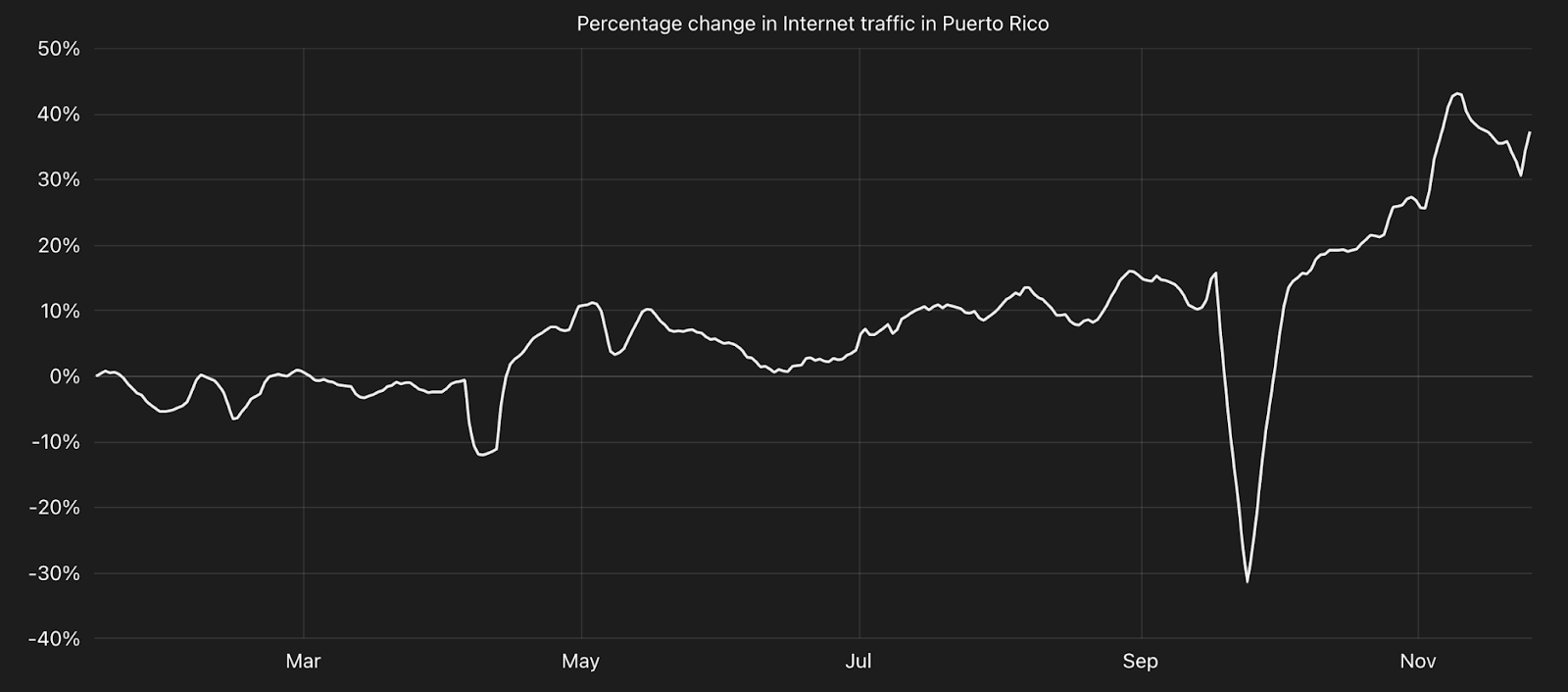

Una red de energía eléctrica segura es clave para una conectividad fiable a Internet, tanto para la infraestructura de la red central en los centros de datos, como para la infraestructura de última milla, como las torres de telefonía móvil y los enrutadores wifi, así como para los ordenadores portátiles, teléfonos móviles y otros dispositivos utilizados para acceder a Internet. Durante varios años, los ciudadanos de Puerto Rico han tenido que hacer frente a una red eléctrica poco fiable, con cortes frecuentes en el suministro eléctrico y tiempos de restablecimiento lentos. En 2022, la isla sufrió dos apagones de varios días que afectaron claramente al crecimiento del tráfico, que de otro modo, sería elevado. En abril, un incendio en una central eléctrica provocó un apagón que duró tres días, durante los que se interrumpió la conectividad a Internet. En septiembre, los cortes de electricidad generalizados provocados por los daños del huracán Fiona causaron un rápido descenso del tráfico de Internet, y la interrupción duró más de una semana hasta que finalizaron los trabajos de restablecimiento del suministro eléctrico y la reparación de la infraestructura.

Top categories

Categorías principales

La cartera global de clientes de Cloudflare abarca diversas categorías tales como: Tecnología, Comercio electrónico y Entretenimiento, entre otras. El análisis del tráfico a los sitios web y las aplicaciones de nuestros clientes revela qué categorías de contenido fueron las más populares a lo largo del año, y se puede desglosar por la ubicación de los usuarios. Los dominios asociados a cada zona de cliente tienen una o más categorías asociadas, que se pueden ver en Cloudflare Radar. Para calcular la distribución del tráfico en el conjunto de categorías de cada ubicación, dividimos el número de solicitudes de dominios asociados a una categoría determinada observadas en el transcurso de una semana por el número total de solicitudes asignadas a una categoría vistas en esa semana, filtrando el tráfico de bots. Si un dominio está asociado a varias categorías, la solicitud correspondiente se incluye en el recuento total de cada categoría. El gráfico muestra cómo cambia la distribución de solicitudes entre las categorías seleccionadas a lo largo del año.

A nivel global, los sitios de la categoría de Tecnología fueron los más populares, representando aproximadamente un tercio del tráfico a lo largo del año. La siguiente categoría más popular fue Negocios y Economía, que generó aproximadamente el 15 % del tráfico. El tráfico en la categoría de Compras y Subastas también experimentó un aumento en noviembre, cuando los consumidores empezaron sus compras navideñas.

En marcado contraste con otros países asiáticos, en Corea del Sur, la categoría de Comunicación por Internet fue la más popular durante el año. En otros países, estuvo, en ocasiones, entre las cinco primeras, pero normalmente se situó entre las diez primeras posiciones. Le siguieron de cerca las categorías de Entretenimiento y Economía y Negocios. En la primera de ellas, el tráfico aumentó en diferentes periodos a lo largo del año, a diferencia de otras categorías, en las que la cuota de tráfico se mantuvo bastante estable en el tiempo.

La distribución del tráfico en Turquía representó una rara desviación con respecto al resto de países. Aunque la categoría de Tecnología empezó el año siendo la más popular, fue perdiendo importancia durante la segunda mitad del año, situándose por detrás de las categorías de Compras y Subastas, y Sociedad y Estilo de vida. Estas dos últimas experimentaron un crecimiento gradual del tráfico a partir de septiembre, y registraron un marcado aumento en noviembre. Los sitios de Negocios y Economía, y Entretenimiento fueron comparativamente menos populares en este país, a diferencia de muchos otros.

La distribución del tráfico en Armenia también fue contraria a la observada en la mayoría del resto de países. La categoría de Entretenimiento fue la más popular durante casi todo el año, excepto la última semana de noviembre. En segundo lugar, encontramos la categoría de Tecnología, aunque fue superada por la categoría de Apuestas varias veces a lo largo del año. Sin embargo, la popularidad de esta última cayó significativamente el mes pasado, al ser superada por las categorías de Compras y Subastas, y Economía y Negocios.

Servicios de Internet más populares

El lujo de ser un servicio de Internet popular es que la marca del servicio se hace muy reconocible, así que no es de sorprender que Google ocupara el n.º 1 en nuestra clasificación "general".

Last year TikTok was at the top of our ranking. However, the results between the two years aren’t comparable. As part of our launch of Radar 2.0, we introduced improvements to our domain ranking algorithms, and this year’s rankings are based on those new algorithms. In addition, this year we have grouped domains that all belong to a single Internet service. For example, Google operates google.com, google.pt, and mail.google.com among others, so we aggregated the popularity of each domain under a single “Google” Internet service for simplicity. However, while Meta operates both Facebook and Instagram, consumers typically perceive those brands as distinct, so we decided to group domains associated with those services separately.Clasificación de las 10 principales categorías generales (fines de 2022)1. Google2. Facebook3. Apple, TikTok (empate)5. YouTube6. Microsoft7. Amazon Web Services8. Instagram9. Amazon10. iCloud, Netflix, Twitter, Yahoo (empate)

El año pasado, TikTok ocupó el primer puesto de nuestra clasificación. Sin embargo, los resultados entre los dos años no son comparables. Como parte del lanzamiento de Radar 2.0, aplicamos mejoras en nuestros algoritmos de clasificación de dominios, y las clasificaciones de este año se basan en esos nuevos algoritmos. Además, este año hemos agrupado todos los dominios que pertenecen a un mismo servicio de Internet. Por ejemplo, Google opera google.com, google.pt, y mail.google.com, entre otros, así que, para simplificar, hemos agrupado la popularidad de cada dominio bajo un único servicio de Internet "Google". Sin embargo, aunque Meta opera tanto Facebook como Instagram, los consumidores suelen percibir esas marcas como distintas, por lo que decidimos agrupar los dominios asociados a esos servicios de manera independiente.

Alejándonos de las 10 principales categorías generales, los datos anonimizados de consulta DNS de nuestro solucionador de DNS público 1.1.1.1 reflejan el tráfico de millones de usuarios de todo el mundo, lo que nos permite ofrecer también clasificaciones específicas por categorías. Aunque puedes ver todo en la sección "Servicios de Internet más populares" de nuestro sitio web "Year in Review", hemos decidido destacar a continuación algunas de nuestras observaciones favoritas.

Las criptomonedas siempre parecen ser tan prometedoras como controvertidas. No pudimos evitar sentir curiosidad por saber qué servicios de criptomonedas fueron los más populares. Sin embargo, antes de pasar a los diez principales, vamos a detenernos en uno que se quedó fuera de la carrera: FTX. Conocida como la tercera bolsa de criptomonedas más grande del mundo, nuestra clasificación de popularidad muestra que rondó el 9.º puesto durante la mayor parte del año. Es decir, hasta que se declaró en quiebra en noviembre. En ese momento, se produce una caída vertiginosa, que también parece coincidir con los informes de que FTX impidió a los usuarios retirar criptomonedas. Volviendo a los diez principales servicios de criptomonedas, las otras dos bolsas de criptomonedas, Binance y Coinbase, ocuparon los puestos n.º 1 y n.º 3, respectivamente, y no parecen haberse visto afectadas negativamente por FTX en nuestra clasificación.

El universo ha sido el mejor lugar para estar desde el principio de los tiempos, pero algunos sugieren que pronto todos estaremos en el metaverso. De ser cierto, la pregunta es: "¿El metaverso de quién?". El año pasado, Facebook cambió de nombre a Meta tras una inversión de miles de millones de dólares, por lo que teníamos curiosidad por conocer el impacto de sus esfuerzos en el panorama del metaverso un año después. Aunque Oculus, de Meta, hizo su incursión inicial en el metaverso, nuestros datos indican que, si bien su popularidad experimentó mejoras tangibles, subiendo del 10.º al 5.º puesto en la segunda mitad del año, Roblox ostenta claramente la 1ª posición en el ámbito del metaverso. Es fascinante ver cómo este pequeño aspirante se impone a Oculus, que está operado por Meta, una empresa aproximadamente 18 veces mayor en capitalización bursátil. Estamos impacientes por volver a comprobarlo a finales de 2023 para ver si el ascenso de Oculus en la clasificación desbanca a Roblox, o si este mantiene su liderazgo.

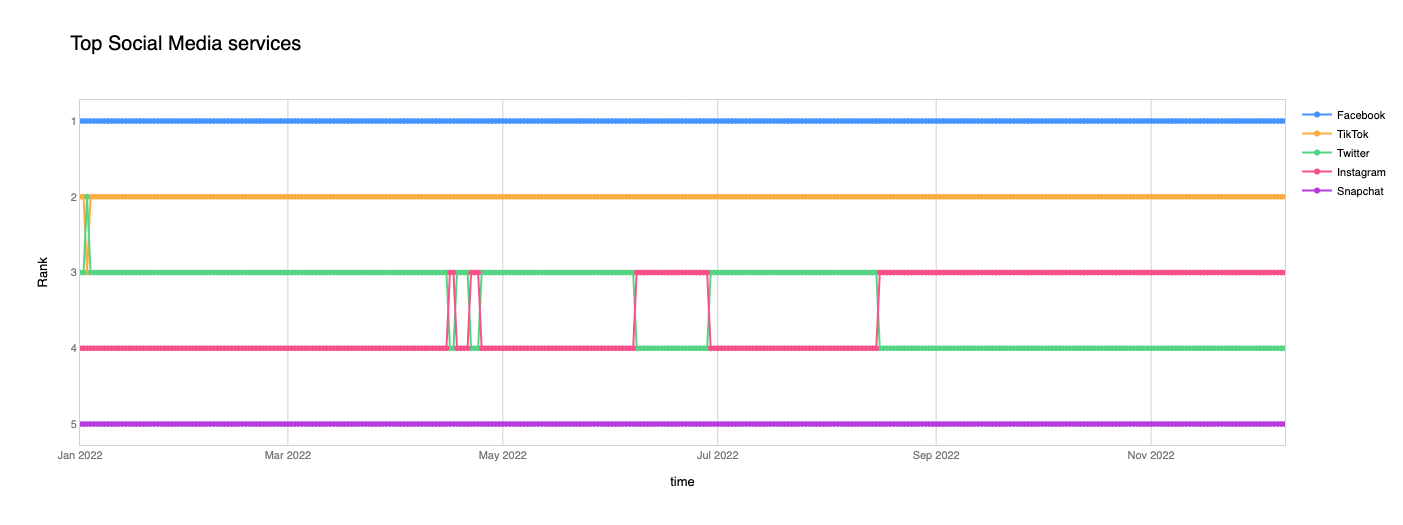

Sin embargo, la transición de Facebook a Meta no parece haber afectado a su popularidad como plataforma de medios sociales. Dentro de nuestra clasificación de las principales plataformas de medios sociales, Facebook mantuvo la primera posición durante todo el año. TikTok y Snapchat también se mantuvieron estables entre las cinco primeras. Instagram y Twitter intercambiaron posiciones varias veces a mediados de año, pero la aplicación para compartir fotos y vídeos acabó desbancando a Twitter del tercer puesto en agosto. Se observó una volatilidad más activa en la mitad inferior de la lista de las 10 principales plataformas, ya que LinkedIn, Discord y Reddit intercambiaron la sexta, séptima y octava posición de la clasificación con frecuencia.

Bot traffic

Si bien estos son los sitios más populares en la actualidad, en los últimos 20 años, el panorama de las plataformas de medios sociales ha sido bastante dinámico, de hecho, surgen nuevas plataformas de forma periódica. Algunas se afianzaron y alcanzaron el éxito, mientras que otras se convirtieron en una referencia de la historia de Internet. Aunque en realidad existe desde 2016, Mastodon es el último disruptor potencial en este ámbito. En un panorama en el que las principales plataformas de redes sociales operan con plataformas centralizadas de código cerrado, Mastodon ofrece software de código abierto gratuito para que cualquiera pueda crear su propia plataforma de redes sociales, desarrollada en torno a una arquitectura descentralizada y fácilmente coordinada con otras.

La incorporación de nombres de dominio utilizados por las 400 instancias principales de Mastodon permitió a este grupo colarse en la lista de los 200 servicios generales más populares. Su posición en la clasificación general mejoró sistemáticamente a lo largo del año, alcanzando un punto de inflexión en noviembre, cuando escaló 60 posiciones. Esta tendencia parece estar impulsada por un aumento del interés y el uso de Mastodon, sobre el que profundizaremos en la sección "Adopción".

Tráfico de bots

El tráfico de bots describe cualquier tráfico no humano a un sitio web o una aplicación. Algunos bots son útiles, como los que supervisan la disponibilidad de sitios y aplicaciones, o los bots de motores de búsqueda que indexan contenidos para la búsqueda, y Cloudflare mantiene una lista de bots verificados conocidos por realizar tales servicios. Sin embargo, la visibilidad de otras actividades de bots no verificados es igual o más importante, ya que se pueden utilizar para realizar actividades maliciosas, como entrar en cuentas de usuarios o explorar la web en busca de vulnerabilidades expuestas. Para calcular los porcentajes de tráfico de bots, utilizamos la puntuación de bot asignada a cada solicitud para identificar las realizadas por bots, y luego dividimos el número total de solicitudes diarias de estos bots por el número total de solicitudes diarias. Estos cálculos se hicieron tanto a nivel global como por ubicación. La línea que aparece en el gráfico de tendencias representa una media de siete días. Para el gráfico de los diez primeros puestos, calculamos el porcentaje medio de bots mensualmente por ubicación, y luego clasificamos las ubicaciones por porcentaje. El gráfico ilustra la clasificación por meses y cómo cambia a lo largo del año.

Internet outages

A nivel global, los bots representaron en general entre el 30-35 % del tráfico a lo largo del año. El tráfico de bots representó el 35 % en enero, pero descendió casi una cuarta parte hasta finales de febrero. Más tarde, recuperó parte de esa pérdida, manteniéndose justo por encima del 30 % hasta octubre. A principios de noviembre, se observa una ligera tendencia a la baja debido al aumento del tráfico humano, si bien el tráfico de bots se mantuvo bastante constante. A pesar de un par de picos/caídas nominales, la tendencia global mostró, en general, una volatilidad bastante baja a lo largo del año.

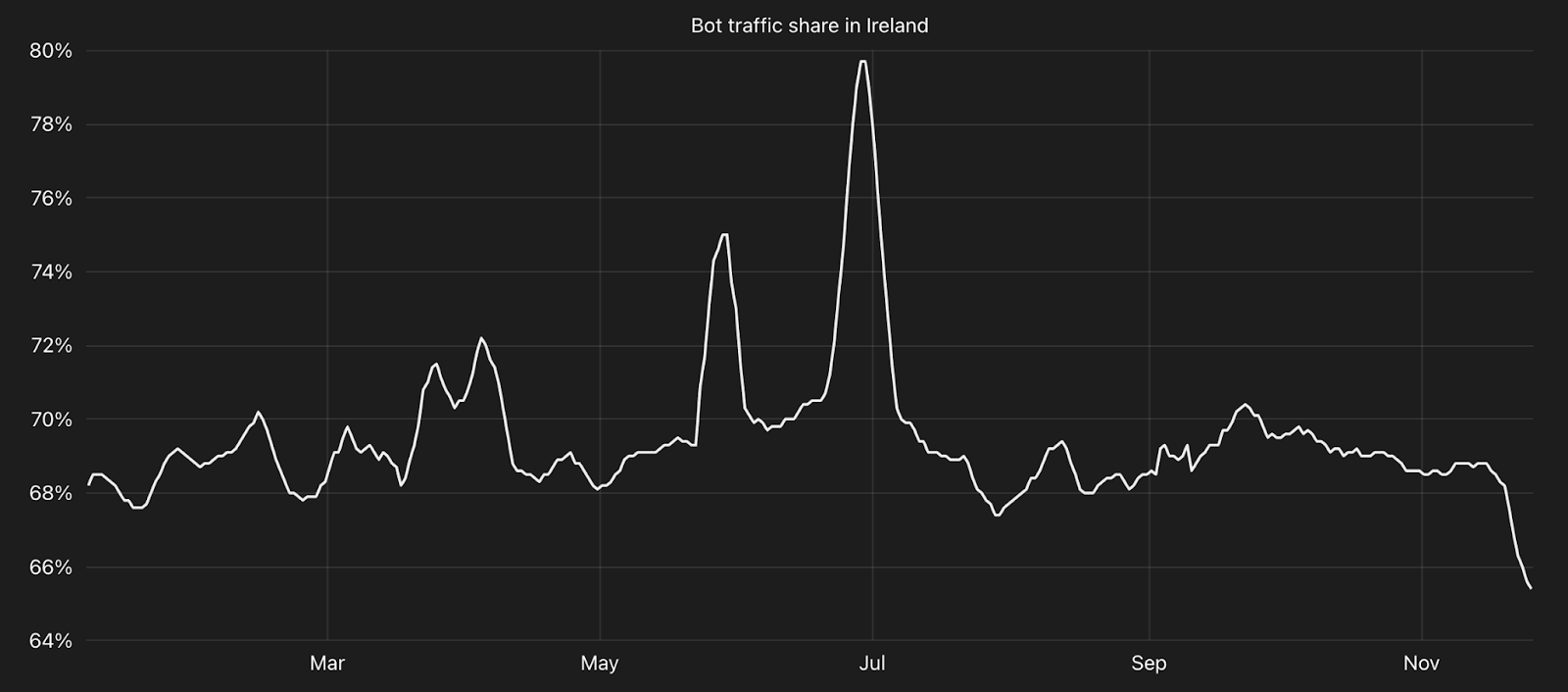

Aunque alrededor de un tercio del tráfico global procedía de bots, destacamos dos países con porcentajes de tráfico de bots que duplicaron el nivel global. Salvo dos breves picos a mediados de año, algo menos del 70 % del tráfico de Irlanda se clasificó como tráfico procedente de bots. Del mismo modo, en Singapur, el tráfico de los bots osciló de forma sistemática entre el 60-70 % a lo largo del año. Los bots representan la mayor parte del tráfico de estos países debido a la presencia de "regiones" locales de numerosos proveedores de plataformas en la nube en cada una de ellas. Como hacerlo es fácilmente automatizable y gratuito/barato, los atacantes suelen crear instancias efímeras en estas nubes para lanzar ataques volumétricos, como vimos con el ataque "Mantis" en junio. (El análisis interno del tráfico indica que una parte significativa del tráfico de estas dos geografías procede de redes de proveedores de nubes y que la gran mayoría del tráfico que vemos procedente de estas redes se clasifica como tráfico de bots).

La lista de las diez ubicaciones con mayor porcentaje de tráfico de bots fue bastante dinámica a lo largo del año. Cuatro ubicaciones diferentes ocuparon el primer puesto en algún momento del año, aunque Turkmenistán fue el país que más tiempo encabezó la lista. En total, 17 países ocuparon un lugar entre los diez primeros en algún momento de 2022, con mayores concentraciones en Europa y Asia.

Interrupciones de Internet

Aunque las métricas incluidas en el informe Year In Review 2022 se basan, en última instancia, en el tráfico de Internet que llega a Cloudflare desde redes y ubicaciones de todo el mundo, por desgracia hay momentos en los que el tráfico se interrumpe. Estas interrupciones pueden tener varias causas potenciales, como catástrofes naturales y condiciones meteorológicas extremas, cortes de cables de fibra óptica o apagones. Sin embargo, también pueden ocurrir cuando gobiernos autoritarios ordenan interrumpir la conexión a Internet a nivel de red, regional o nacional.

En 2022, observamos ejemplos de todos estos tipos de interrupciones de Internet, y otros muchos, y los incluimos en nuestras publicaciones trimestrales del blog. Con el lanzamiento de Radar 2.0en septiembre, también empezamos a catalogarlas en nuestro Outage Center de Cloudflare Radar. Estas interrupciones suelen ser visibles como caídas en el tráfico de Cloudflare de una red, región o país determinados. El sitio web Year In Review 2022 muestra dónde se produjeron estas interrupcionesa lo largo del año. A continuación, destacamos algunas de ellas.

Una de las interrupciones de Internet más significativas del año tuvo lugar en AS812 (Rogers), uno de los mayores proveedores de servicios de Internet de Canadá. Durante la mañana del 8 de julio, se observó una pérdida casi total de tráfico, y pasaron casi 24 horas hasta que los volúmenes de tráfico recuperaron la normalidad. Una publicación del blog de Cloudflare analizó la interrupción de Rogers en tiempo real mientras el proveedor intentaba restablecer la conectividad. Los datos de APNIC estiman que hasta 5 millones de usuarios se vieron directamente afectados, si bien los medios señalaron que la interrupción también afectó a los sistemas telefónicos, los sistemas de puntos de venta minoristas, los cajeros automáticos y los servicios bancarios en línea. Según un comunicado publicado por el director general de Rogers, la interrupción se atribuyó a "un fallo del sistema de red tras una actualización de mantenimiento en nuestra red central, que provocó errores de funcionamiento de algunos de nuestros enrutadores".

A finales de septiembre, estallaron protestas y manifestaciones en todo Irán en respuesta a la muerte de Mahsa Amini. Amini era una mujer de 22 años de la provincia iraní del Kurdistán, y fue detenida el 13 de septiembre en Teherán por la "policía de la moralidad" iraní, unidad que se encarga de exigir el cumplimiento de los estrictos códigos de vestimenta para las mujeres. Murió el 16 de septiembre mientras estaba bajo custodia policial. El Gobierno de Irán no es ajeno al uso de interrupciones de Internet como medio para limitar la comunicación con el mundo exterior y, en respuesta a estas protestas y manifestaciones, la conectividad a Internet en todo el país experimentó varias oleadas de interrupciones.

Tres de los principales proveedores de redes de telefonía móvil, AS44244 (Irancell), AS57218 (RighTel) y AS197207 (MCCI), empezaron a aplicar "toques de queda" diarios de Internet el 21 de septiembre, generalmente entre las 4:00 p.m. y la medianoche, hora local (12:30-20:30 p.m. UTC), aunque las horas de inicio variaban algunos días. Estas interrupciones frecuentes duraron hasta principios de octubre, aunque hubo varias interrupciones más ad hoc a mediados de mes, así como otros cortes más localizados de la conectividad a Internet. Estos afectaron a más de 75 millones de usuarios, solo según las cifras de abonados de MCCI.

Los cortes de cables también son una causa frecuente de interrupciones de Internet. Un viejo chiste entre los ingenieros de redes sugiere que las retro excavadoras son el enemigo natural de Internet. Las retro excavadoras pueden ser una amenaza para el cable de fibra óptica terrestre, pero las catástrofes naturales pueden causar estragos en los cables submarinos.

Un buen ejemplo fue la desconexión de Tonga a principios de este año, cuando la erupción volcánica Hunga Tonga-Hunga Ha'apaidañó el cable submarino que conecta Tonga con Fiyi, lo que causó una interrupción de Internet de 38 días. Tras la erupción del 14 de enero, solo se observó una cantidad mínima de tráfico de Internet (a través de servicios por satélite limitados) desde Tonga. El 22 de febrero, Digicel anunció el restablecimiento del servicio en la isla principal una vez terminadas las reparaciones iniciales del cable submarino, pero se estimó que las reparaciones del cable nacional, que conectaba las islas periféricas, podrían tardar 6-9 meses más. Observamos un rápido crecimiento del tráfico desde Tonga una vez concluidas las reparaciones iniciales del cable.

Starlink adoption

La guerra de Ucrania dura ya diez meses, y durante todo este tiempo, las redes de todo el país han experimentado interrupciones. En marzo, observamos cortes en Mariupol y otras ciudades donde había enfrentamientos. A finales de mayo, comenzó una interrupción prolongada de Internet en Kherson, coincidiendo con que AS47598 (Khersontelecom) empezó a enrutar el tráfico a través del proveedor de red ruso AS201776 (Miranda), en lugar de a través de un proveedor ucraniano. En octubre los apagones generalizados interrumpieron la conectividad a Internet en Jarkiv, Lviv, Kiev, Poltova Oblast y Zhytomyr. Estas y otras interrupciones se analizaron con más detalle en las publicaciones trimestrales del blog sobre las interrupciones de Internet, así como en otras publicaciones específicas sobre Ucrania.

Adopción

Trabajar con millones de sitios web y aplicaciones a los que acceden miles de millones de personas, así como proporcionar un servicio de resolución DNS líder en el sector, nos da una perspectiva única sobre la adopción de tecnologías y plataformas clave. SpaceX Starlink ha aparecido a menudo este año en las noticias. Cloudflare observó un aumento 15 veces mayor en el tráfico del proveedor de servicios de Internet por satélite. La plataforma de redes sociales Mastodon también fue noticia este año, y también experimentó un crecimiento significativo del interés.

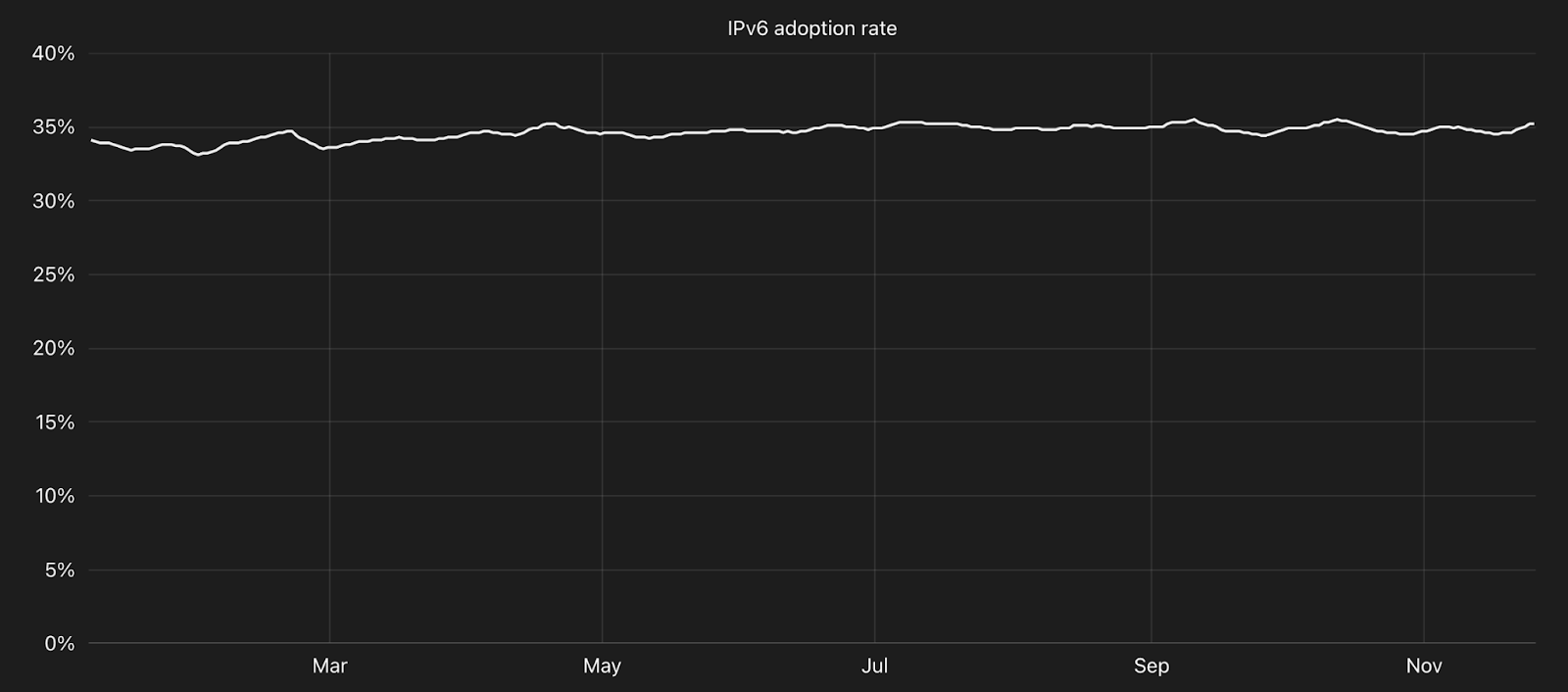

IPv6 sigue cobrando cada vez más importancia, ya que el crecimiento de los dispositivos conectados en la última década ha agotado el espacio de direcciones IPv4 disponible. Sin embargo, la adopción mundial se mantuvo en torno al 35 % a lo largo del año. La población conectada a Internet sigue creciendo, y muchas de esos usuarios utilizan dispositivos móviles como principal medio de acceso. Para ello, también exploramos las tendencias de uso de los dispositivos móviles en 2022.

Mastodon interest

Adopción de Starlink

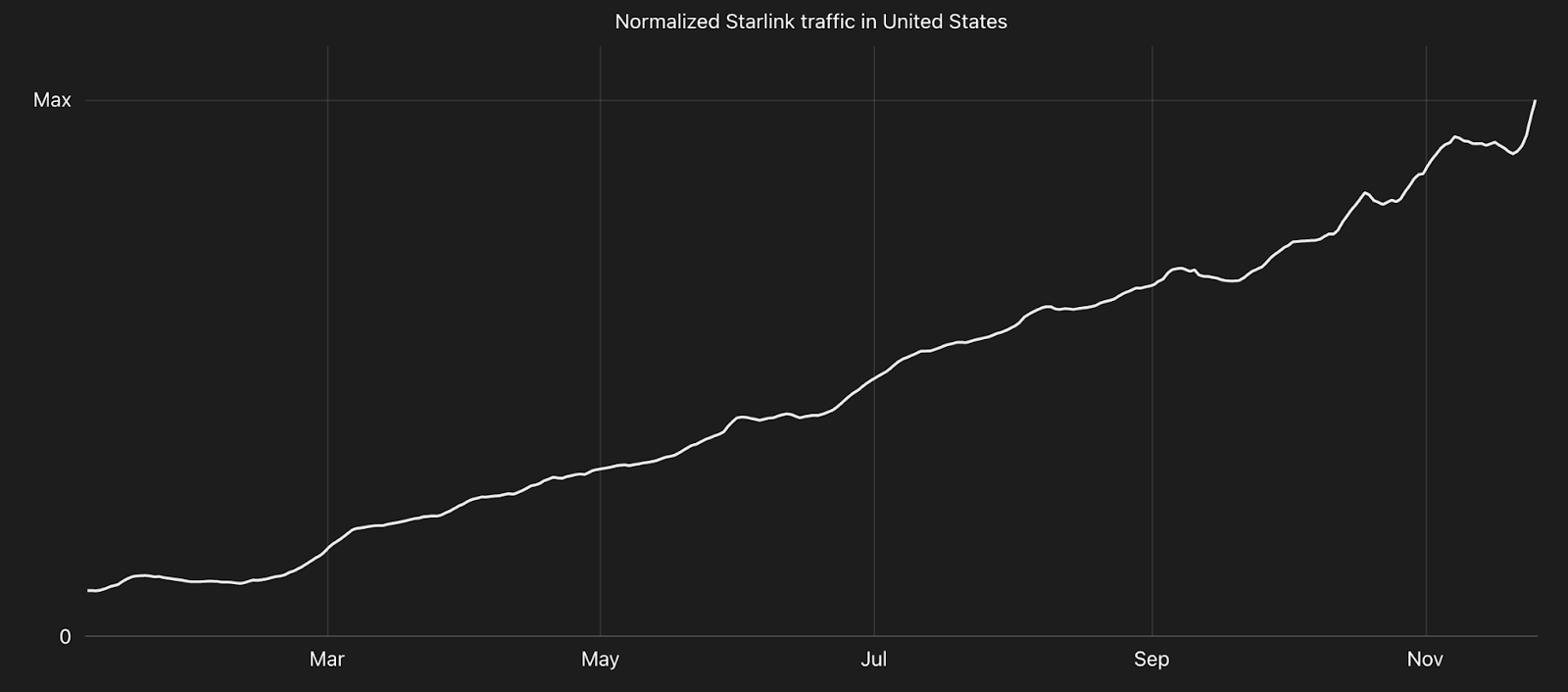

La conectividad a Internet a través de satélites en la órbita geoestacionaria (GEO) existe desde hace varios años, pero históricamente los servicios se han visto obstaculizados por una alta latencia y velocidades más lentas. Sin embargo, el lanzamiento del servicio de Internet por satélite en órbita terrestre baja (LEO) de SpaceX Starlink en 2019 y la posterior ampliación de la constelación de satélites ha permitido la disponibilidad de conexiones eficientes a Internet en muchos lugares que antes carecían por completo de la tradicional banda ancha por cable o inalámbrica, o donde estos servicios eran insuficientes. Para hacer un seguimiento del crecimiento del uso y la disponibilidad del servicio de Starlink, analizamos los volúmenes de tráfico agregados de Cloudflare asociados al sistema autónomo del servicio (AS14593) en 2022. Aunque Starlink aún no está disponible en todo el mundo, observamos un crecimiento del tráfico en varias ubicaciones. El volumen de solicitudes mostrado en la línea de tendencia del gráfico representa una media de siete días.

Los daños de la guerra en Ucrania han interrumpido las conexiones por cable e inalámbricas de Internet desde que comenzó la invasión a finales de febrero. Starlink saltó a los titulares ese mes después de que la empresa activara el servicio dentro del país y se generalizara la disponibilidad de los terminales de Internet por satélite necesarios. A los pocos días, Cloudflare empezó a observar tráfico de Starlink y el volumen creció de forma constante durante todo el año.

El interés latente por el servicio también fue evidente en varios lugares donde el tráfico creció rápidamente después de que Starlink anunciara la disponibilidad. Un ejemplo es Rumanía, un país incluido en la ampliación de la presencia del servicio que Starlink anunció en mayo, tras el que se observó un rápido crecimiento del tráfico.

En Estados Unidos, donde Starlink presta servicio desde su lanzamiento, el tráfico creció más de 10 veces hasta finales de noviembre. Las mejoras del servicio anunciadas durante el año, como la posibilidad de conectarse a Internet desde vehículos en movimiento, barcos y aviones, probablemente impulsarán un mayor crecimiento del tráfico en el futuro.

Interés en Mastodon

Antes hemos mencionado que la popularidad de Mastodon alcanzó un punto de inflexión durante los últimos meses de 2022. Para comprender mejor cómo evolucionó el interés por Mastodon durante 2022, analizamos los datos agregados del volumen de solicitudes 1.1.1.1 de los nombres de dominio asociados a las 400 instancias principales de Mastodon, analizando el volumen agregado de solicitudes por ubicación. El volumen de solicitudes mostrado en la línea de tendencia del gráfico representa una media de siete días.

Si bien el interés por Mastodon aumentó claramente en los últimos meses del año, se distribuyó de forma desigual alrededor del mundo, ya que observamos poco o ningún tráfico en muchos países. Los gráficos de esos lugares no se incluyen en el sitio web Year in Review. Sin embargo, dado que Mastodon existe desde 2016, en los últimos seis años se ha creado una base de primeros usuarios, antes de estar en el candelero en 2022.

To calculate IPv6 adoption for each location, we identified the set of customer zones that had IPv6 enabled (were “dual stacked”) during 2022, and then divided the daily request count for the zones over IPv6 by the daily sum of IPv4 and IPv6 requests for the zones, filtering out bot traffic in both cases. The line shown in the trends graph represents a seven-day trailing average. For the top 10 chart, we calculated the average IPv6 adoption level on a monthly basis per location, and then ranked the locations by percentage. The chart illustrates the ranking by month, and how those rankings change across the year.

Esos primeros usuarios son visibles a nivel global, ya que observamos un volumen constante del tráfico del solucionador para los nombres de dominio de instancia de Mastodon analizados durante los nueve primeros meses del año, con un aumento visible a finales de abril, coincidiendo con el anuncio de que Elon Musk había llegado a un acuerdo para adquirir Twitter por 44 000 millones de dólares. La pendiente del gráfico cambió claramente en octubre, cuando se hizo cada vez más evidente que la adquisición se cerraría en breve. Se volvió a observar un crecimiento en noviembre, una vez completado el acuerdo. Es probable que este crecimiento se deba a una combinación de cuentas Mastodon existentes, pero inactivas que se volvieron a activar, y a una afluencia de nuevos usuarios.

El patrón de tráfico observado en Estados Unidos parece bastante similar al patrón global, ya que el tráfico de un conjunto de usuarios existentes también experimentó un crecimiento masivo a partir de finales de octubre.

Aunque la base del software de Mastodon fue desarrollada por un programador que vive en Alemania, y la organización asociada está constituida como una organización alemana sin ánimo de lucro, no parece que tenga ninguna ventaja significativa al jugar en casa. El volumen de consultas en Alemania fue relativamente bajo durante la mayor parte del año. Solo empezó a aumentar el ritmo a finales de octubre, de forma similar al comportamiento observado en otros países.

Adopción de IPv6

Aunque el protocolo IPv6 existe desde hace casi un cuarto de siglo, su adopción ha sido relativamente lenta durante ese tiempo. Sin embargo, teniendo en cuenta el agotamiento del espacio de direcciones IPv4 disponible y el crecimiento de los dispositivos móviles y conectados, IPv6 desempeña un papel fundamental en el futuro de Internet. Cloudflare ha permitido a los clientes distribuir contenido a través de IPv6 desde nuestro primer aniversario, allá por 2011, y hemos desarrollado la compatibilidad de varias formasdesde entonces. El análisis del tráfico de la red de Cloudflare nos proporciona información sobre la adopción de IPv6 en Internet.

A nivel global, la adopción de IPv6 rondó el 35 % durante todo el año. El gráfico muestra un crecimiento nominal evidente en la línea de tendencia. Aunque es alentador ver que una de cada tres solicitudes de contenido dual apilado se hace sobre IPv6, este porcentaje de adopción demuestra claras oportunidades de mejora.

Para calcular la adopción de IPv6 en cada país, identificamos el conjunto de zonas de clientes que tenían IPv6 activado ("como doble pila") durante 2022, y luego dividimos el recuento de solicitudes diarias de las zonas sobre IPv6 por la suma diaria de solicitudes IPv4 e IPv6 de las zonas, filtrando el tráfico de bots en ambos casos. La línea que aparece en el gráfico de tendencias representa la media final de siete días. Para el gráfico de los diez países con mayor tasa de adopción, calculamos el nivel medio de adopción de IPv6 mensualmente por ubicación, y luego clasificamos las ubicaciones por porcentaje. El gráfico ilustra la clasificación por meses y cómo cambia a lo largo del año.

Analysis of the information included with each content request enables us to classify the type of device (mobile or desktop) used to make the request. To calculate the percentage of mobile device usage by location, we divided the number of requests made by mobile devices over the course of a week by the total number of requests seen that week, filtering out bot traffic in both cases. For the top 10 chart, we ranked the locations by the calculated percentage. The chart illustrates the ranking by month, and how those rankings change across the year.Una ubicación que ha aprovechado la oportunidad es India, que registró la mayor tasa de adopción de IPv6 a lo largo del año. Su porcentaje de adopción fue superior al 70 % hasta julio, pero después empezó a descender ligeramente a finales de verano, perdiendo un par de puntos porcentuales en los meses siguientes.

Un factor clave del liderazgo de India en este ámbito es la compatibilidad de IPv6 de Jio, el mayor operador de redes móviles del país, además de proveedor de conectividad de banda ancha por fibra hasta el hogar. La empresa inició activamente su andadura en el protocolo IPv6 a finales de 2015 y ahora gran parte de la infraestructura de la red principal de Jio es solo IPv6, mientras que las conexiones móviles y de fibra orientadas al cliente son de doble pila.

Más de 60 países también siguen por el buen camino, ya que han duplicado con creces sus tasas de adopción de IPv6 este año. Uno de los mayores aumentos se produjo en el país europeo de Georgia, donde el crecimiento superó el 3 500 % para cerrar el año con una adopción de IPv6 del 10 %, gracias al rápido crecimiento registrado en febrero y marzo en Magticom, uno de los principales proveedores de telecomunicaciones georgianos.

Otros países de este conjunto también experimentaron grandes aumentos en un corto periodo de tiempo, probablemente debido a que algún proveedor de red local habilitó la compatibilidad de los abonados con IPv6. Aunque los avances significativos observados en más de una cuarta parte del total de las ubicaciones encuestadas son, sin duda, una señal positiva, hay que destacar que la adopción de IPv6 de más de 50 está por debajo del 10 %, y más de la mitad de ellas permanecen muy por debajo del 1 %, incluso después de haber visto cómo la adopción se duplicaba con creces. Proveedores de servicios de Internet de todo el mundo siguen añadiendo o mejorando la compatibilidad con IPv6 para sus abonados, pero muchos tienen tasas de adopción bajas o inexistentes, lo que supone una importante oportunidad de mejorar en el futuro.

Mitigation sources

Como ya se ha señalado, India fue el país con el nivel más alto de adopción de IPv6 en 2022. Si observamos el resto de la lista de los 10 primeros países con la tasa de adopción de IPv6 más alta, Arabia Saudí y Malasia se disputaron el segundo y tercer puesto durante el año, con algo menos del 60 % y alrededor del 55 % respectivamente. Estados Unidos ocupó el último lugar de la lista durante el primer trimestre, pero siguió bajando puestos el resto del año. Bélgica fue el país más constante, manteniendo su cuarto puesto de marzo a noviembre, con una adopción de IPv6 de alrededor del 55 %. En total, 14 países ocuparon algún puesto de la lista de los 10 principales países en algún momento del año.

Uso de dispositivos móviles

Cada año, los dispositivos móviles son más potentes y se utilizan cada vez más como principal vía de acceso a Internet en muchos lugares. De hecho, en algunas partes del mundo, los llamados dispositivos "de escritorio" (incluidos los ordenadores portátiles) son la excepción, y no la regla, para el acceso a Internet.

El análisis de la información incluida en cada solicitud de contenidos nos permite clasificar el tipo de dispositivo (móvil o de escritorio) utilizado para hacer la solicitud. Para calcular el porcentaje de uso de dispositivos móviles por ubicación, dividimos el número de solicitudes realizadas por dispositivos móviles en el transcurso de una semana por el número total de solicitudes vistas esa semana, filtrando el tráfico de bots en ambos casos. Para el gráfico de los 10 primeros puestos, clasificamos las ubicaciones según el porcentaje calculado. El gráfico ilustra la clasificación por meses y la variación a lo largo del año.

Si observamos el gráfico de los 10 primeros puestos, vemos que Irán y Sudán ocuparon las dos primeras posiciones durante gran parte del año, seguidos por Yemen en enero y Mauritania en noviembre. Sin embargo, por debajo de los dos primeros puestos, se observa una gran volatilidad a lo largo del año. No obstante, este movimiento se concentró en un intervalo porcentual relativamente pequeño, de solo 5-10 puntos porcentuales de diferencia entre los primeros y los últimos puestos, dependiendo de la semana. En general, las ubicaciones mejor clasificadas registraron un 80-85 % de tráfico procedente de dispositivos móviles, mientras que el de las ubicaciones peor clasificadas fue del 75-80 %.

Este análisis confirma la importancia de la conectividad móvil en Irán, y subraya por qué los proveedores de redes móviles fueron objeto de interrupciones de Internet en septiembre y octubre, como hemos mencionado. (Las interrupciones explican posteriormente por qué Irán desaparece de la lista de los 10 primeros puestos después de septiembre).

WAF rules

Seguridad

Aumentar la seguridad en Internet es una parte fundamental de la misión de Cloudflare de ayudar a mejorar Internet. Una forma de hacerlo es protegiendo los sitios web, las aplicaciones y la infraestructura de red de los clientes contra el tráfico y los ataques maliciosos. Los ciberdelincuentes utilizan habitualmente diversas técnicas y enfoques para lanzar sus ataques, por eso contamos con una serie de productos dentro de nuestra cartera de soluciones de seguridad que ofrecen flexibilidad a los clientes en cuanto a la manera de gestionar estos ataques. A continuación, analizamos la información procedente de los datos de mitigación de ataques que realizamos en nombre de los clientes, incluida la forma en la que mitigamos ataques, el tipo de sitios web y aplicaciones a los que se dirigen, y la posible procedencia. Además, la adquisición de Area 1 a principios de 2022, nos permite ofrecer información sobre el origen del correo electrónico malicioso. El análisis de estos datos pone de manifiesto que no existe una solución de seguridad "única", ya que los atacantes utilizan una gran variedad de técnicas, que a menudo van cambiando. Por ello, es fundamental que los directores de seguridad de la información y los directores de informática dispongan de una cartera amplia, pero flexible, de soluciones de seguridad.

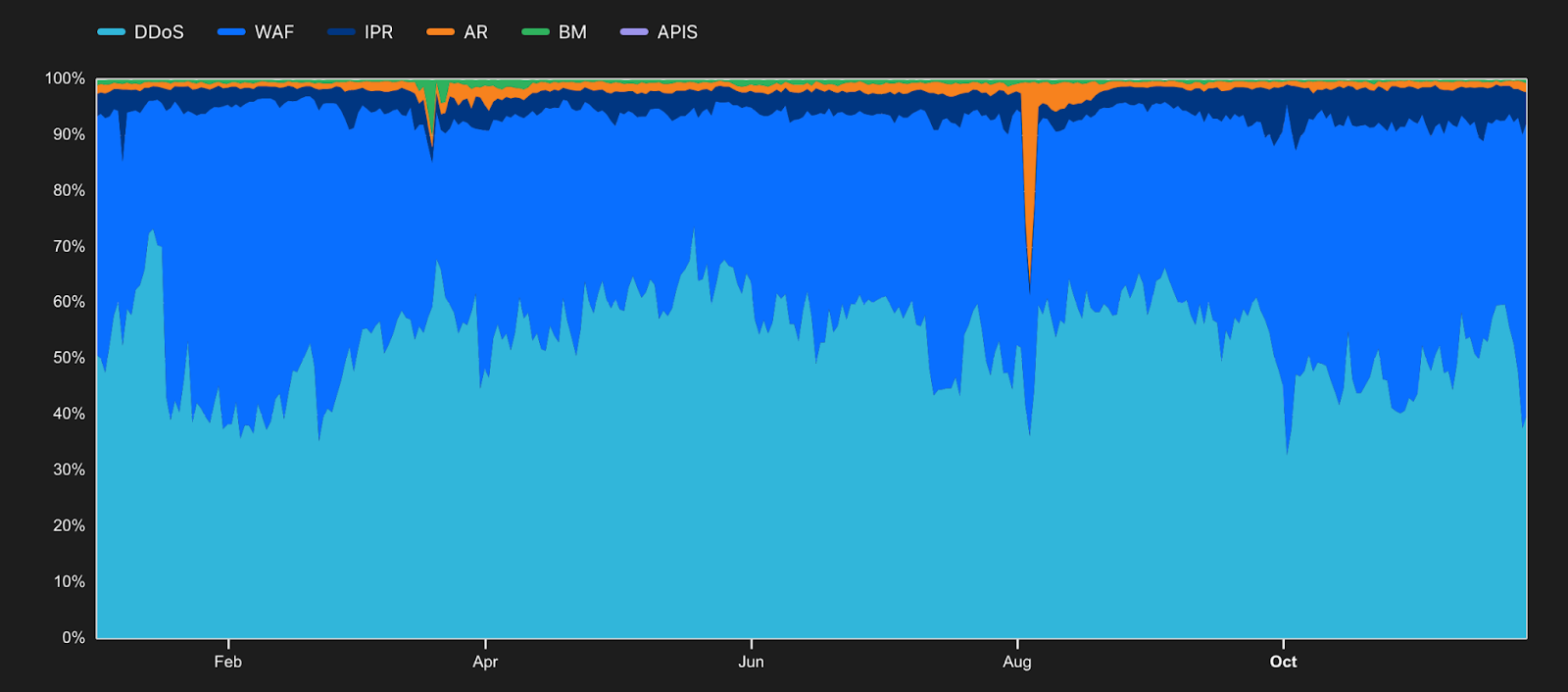

Recursos de mitigación

Dependiendo del enfoque adoptado por un atacante, y del tipo de contenido que sea su objetivo, se puede preferir una técnica de mitigación u otra. Cloudflare se refiere a estas técnicas como "recursos de mitigación", e incluyen herramientas y técnicas populares como el firewall de aplicaciones web (WAF) y la mitigación de ataques DDoS (DDoS), pero también otras menos conocidas como la reputación IP (IPR), las reglas de Access (AR), la gestión de bots (BM), y API Shield (APIS). Examinar la distribución de los recursos de mitigación aplicados por ubicación puede ayudarnos a comprender mejor los tipos de ataques que se originan en esas ubicaciones. Para calcular el porcentaje de tráfico mitigado asociado a cada recurso de mitigación por ubicación, dividimos el número total de solicitudes mitigadas diarias de cada recurso por el número total de solicitudes mitigadas vistas ese día. El tráfico de bots se incluye en estos cálculos, dado que muchos ataques proceden de bots. Se pueden usar varias técnicas para mitigar una única solicitud, y en este informe consideramos la última técnica que mitigó la solicitud.

En muchas ubicaciones, la reputación IP, la gestión de bots y las reglas de Access mitigaron pequeñas cantidades de tráfico a lo largo del año, y los volúmenes variaron según el país. Sin embargo, en otros lugares, la reputación IP y las reglas de Access fueron responsables de mitigar importantes cantidades de tráfico, lo que posiblemente indica que esos lugares estaban bloqueando tráfico directamente. En varios países se observó un aumento rápido y significativo en la mitigación del tráfico DDoS en enero, hasta el 80-90 %, seguido de una drástica caída, hasta el 10-20 %. En este sentido, los cambios en los porcentajes de mitigación DDoS y WAF fueron con frecuencia muy bruscos. Solo hubo algunos periodos sostenidos ocasionales de porcentajes relativamente constantes.

En general, la mitigación de DDoS y el WAF fueron las dos técnicas más utilizadas para hacer frente a los ataques. La cuota global de la primera fue más alta a mediados de enero, hasta casi el 80 %, mientras que el pico de la segunda se alcanzó en febrero, cuando representó casi el 60 % del tráfico mitigado. En agosto se observa claramente un pico en el uso de reglas de Access, relacionado con picos similares observados en Estados Unidos, Emiratos Árabes Unidos y Malasia.

Target categories

Aunque las reglas de Access mitigaron hasta el 20 % del tráfico de Estados Unidos en agosto, su uso fue mucho menor durante el resto del año. La mitigación de DDoS fue la principal técnica utilizada para mitigar los ataques de tráfico procedentes de Estados Unidos, responsable de más del 80 % de dicho tráfico durante el primer trimestre, aunque disminuyó a un ritmo constante hasta agosto. De forma complementaria, el WAF mitigó aproximadamente el 20 % del tráfico a principios de año, pero ese volumen creció de forma constante y se triplicó hasta agosto. Curiosamente, el crecimiento en el uso de las reglas de Access siguió a un crecimiento acelerado y luego a un descenso igualmente rápido en el WAF, lo que posiblemente sugiere que se implementaron reglas más específicas para mejorar las reglas administradas aplicadas por el firewall de aplicaciones web contra los ataques originados en Estados Unidos.

Las reglas de Access y la reputación IP se aplicaron con más frecuencia para mitigar los ataques de tráfico procedentes de Alemania, y el uso de la gestión de bots también fue mayor en febrero, marzo y junio. Sin embargo, salvo en febrero y julio, la mitigación de DDoS fue la técnica más utilizada para mitigar el tráfico, entre un 60-80 %. El WAF fue claramente la principal técnica usada en febrero para mitigar el 70-80 % del tráfico, y en julio, el 60 %.

En cuanto a la mitigación de ataques originados en Japón, es interesante observar un par de picos notables en la gestión de bots. En marzo, se mitigó más del 40 % del tráfico, y se observó otro pico que fue la mitad de grande en junio. Las reglas de Access también mantuvieron una presencia constante en el gráfico, que muestra que fue la técnica empleada para mitigar alrededor del 5 % del tráfico hasta agosto, pero algo menos en los meses siguientes. A la hora de abordar los ataques de tráfico en Japón, los principales recursos de mitigación del tráfico fueron el WAF y la mitigación de DDoS, que intercambiaron frecuentemente posiciones, aunque no hubo un patrón claro ni un ciclo aparente. Ambos mitigaron hasta el 90 % del tráfico en algunos momentos del año, en concreto, el WAF en febrero y la mitigación de DDoS en marzo. Los periodos de "dominio" de la mitigación de DDoS tendieron a ser más sostenidos, durando varias semanas, pero se vieron interrumpidos por breves picos en los que se usó el WAF.

Reglas WAF

Como ya se ha indicado, el WAF de Cloudflare se utiliza con frecuencia para mitigar los ataques a la capa de aplicación. Hay cientos de reglas administradas individualmente que el WAF puede aplicar en función de las características de la solicitud mitigada, pero estas reglas se pueden agrupar en más de una docena de tipos. Examinar la distribución de las reglas WAF por ubicación puede ayudarnos a comprender mejor las técnicas que utilizan los ataques procedentes de esa ubicación. (Por ejemplo, ¿están intentando los atacantes inyectar código SQL en un campo de formulario, o explotar vulnerabilidades y exposiciones comunes publicadas?). Para calcular la distribución del tráfico mitigado por el WAF en el conjunto de tipos de reglas para cada ubicación, dividimos el número de solicitudes mitigadas por un tipo concreto de regla WAF observado en el transcurso de una semana por el número total de solicitudes mitigadas por el WAF observadas en esa semana. Varias reglas pueden mitigar una única solicitud. En este informe consideramos la última regla de una secuencia que mitigó la solicitud. El gráfico muestra cómo cambia la distribución de solicitudes mitigadas entre los tipos de reglas seleccionados a lo largo del año. En estos cálculos se incluye el tráfico procedente de bots.

Phishing email sources

A nivel global, durante los primeros meses del año, aproximadamente la mitad de las solicitudes HTTP que bloquearon nuestras reglas WAF administradas contenían anomalías HTTP, tales como nombres de método con formato incorrecto, caracteres nulos de bytes en los encabezados, puertos no estándar o longitud de contenido de cero bytes con una solicitud POST. Durante ese periodo, las reglas de los ataques Directory Traversal e inyección de código SQL (SQLi) representaron también algo más del 10 % de las solicitudes mitigadas. Los atacantes empezaron a variar su enfoque en mayo, cuando los ataques de scripting entre sitios (XSS) y File Inclusion (inclusión de archivos) superaron el 10 % de las mitigaciones, mientras que las anomalías HTTP cayeron por debajo del 30 %. El uso de reglas contra ataques Software Specific (específicos de sofware) creció por encima del 10 % en julio, ya que al parecer los atacantes redoblaron sus esfuerzos para explotar vulnerabilidades específicas de un proveedor. Los conjuntos de reglas contra las vulnerabilidades Broken Authentication (o fallo de autenticación) y Command Injection (o inyección de comandos) también experimentaron un cierto crecimiento de la actividad durante los últimos meses, lo que sugiere que los atacantes redoblaron sus esfuerzos para encontrar vulnerabilidades en los sistemas de inicio de sesión/autenticación o para ejecutar comandos en sistemas vulnerables en un intento de obtener acceso.

Aunque la anomalía HTTP fue la regla aplicada con más frecuencia cuando se combinan técnicas de mitigación a escala mundial, hubo, si acaso, una serie de países en los que ocupó el primer puesto durante un breve periodo de tiempo, como mencionamos a continuación.

El WAF mitigó ataques originados en Australia utilizando varios conjuntos de reglas, y el conjunto de reglas más aplicado cambió con frecuencia durante la primera mitad del año. En contraste con el panorama global, la anomalía HTTP fue el conjunto de reglas principal solo durante una semana en febrero, cuando representó algo más del 30 % de las mitigaciones. Por lo demás, los ataques se mitigaron con mayor frecuencia con reglas para bloquear ataques Software Specific, Directory Traversal, File Inclusion y SQLi, que representaron en general entre el 25 % y el 35 % de las mitigaciones. Sin embargo, este patrón cambió en julio, cuando los ataques Directory Traversal se convirtieron en los más comunes, y así se mantuvieron durante el resto del año. Tras alcanzar su punto álgido en junio, los ataques SQLi fueron mucho menos frecuentes, de hecho, cayeron drásticamente y se mantuvieron por debajo del 10 % de las mitigaciones.

La mitigación de los ataques originados en Canadá con el uso del WAF también mostraron un patrón distinto al global. Aunque el conjunto de reglas para bloquear las anomalías HTTP empezó el año representando aproximadamente dos tercios de las solicitudes mitigadas, a finales de enero representó la mitad, y experimentó una importante volatilidad durante el resto del año. Las mitigaciones de SQLi en el tráfico australiano siguieron efectivamente un patrón opuesto, de hecho, comenzaron el año por debajo del 10 % de las mitigaciones, pero crecieron rápidamente, representando el 60 % o más del tráfico mitigado en varios momentos a lo largo del año. Curiosamente, los ataques SQLi procedentes de Canadá parecían producirse en oleadas de varias semanas, convirtiéndose en el conjunto de reglas más aplicado durante esas oleadas, y retrocediendo después durante un breve periodo de tiempo.

En el caso de los ataques originados en Suiza, el conjunto de reglas para bloquear las anomalías HTTP nunca fue el más usado, aunque se mantuvo entre los cinco primeros a lo largo del año. En cambio, las reglas para bloquear los ataques Directory Traversal y XSS fueron las más utilizadas, representando hasta el 40 % de las mitigaciones. Directory Traversal ocupó sistemáticamente el primer puesto, aunque los ataques XSS fueron los más frecuentes en agosto. Los ataques SQLi registraron picos en abril, julio/agosto y, de nuevo, a finales de noviembre. El conjunto de reglas para bloquear los ataques Software Specific también experimentó un crecimiento en septiembre, hasta alcanzar el 20 % de las solicitudes mitigadas.

Categorías objetivo

Antes, hemos hablado de cómo la distribución del tráfico en un conjunto de categorías proporciona información sobre los tipos de contenido que más interesan a los usuarios. Si realizamos un análisis similar desde el punto de vista de la mitigación, podemos obtener información sobre los tipos de sitios web y aplicaciones que son el objetivo más frecuente de los atacantes. Para calcular la distribución del tráfico mitigado en el conjunto de categorías de cada ubicación, dividimos el número de solicitudes mitigadas de dominios asociados a una categoría determinada observadas en el transcurso de una semana por el número total de solicitudes asignadas a esa categoría durante esa semana. El gráfico muestra cómo cambia la distribución de las solicitudes mitigadas en cada categoría a lo largo del año. (Como tal, los porcentajes no sumarán el 100 %). En estos cálculos se incluye el tráfico procedente de bots. El porcentaje de tráfico que fue mitigado como ataque varió mucho entre sectores y lugares de origen. En algunos lugares, se mitigó un porcentaje nominal del tráfico en todas las categorías, mientras que en otros, varias categorías experimentaron picos de tráfico mitigado en distintos momentos del año.

A nivel global, hubo variaciones significativas a lo largo del año en las categorías industriales que atrajeron más ataques como una parte de su tráfico total. Durante enero y febrero, el mayor porcentaje de solicitudes mitigadas, entre el 20-30 %, correspondió a los sitios de Tecnología. Después, varias categorías se disputaron el primer y el segundo puesto, pero ninguna lo mantuvo más de unas semanas. El mayor pico de ataques se dirigió a los sitios de Viajes a mediados de abril, cuando se mitigó más de la mitad del tráfico de esta categoría. Coincidiendo con el inicio de la Copa del Mundo de 2022 en la última semana de noviembre, los mayores porcentajes de tráfico mitigado tuvieron lugar en los sitios de Apuestas y Entretenimiento.

En cuanto a los ataques procedentes del Reino Unido, se mitigó un 20% del tráfico de los sitios de Tecnología de forma sistemática a lo largo del año. En los momentos en que no fue la categoría con mayor porcentaje de mitigación de tráfico, otra media docena de categorías encabezaron la lista. Los sitios de Viajes experimentaron dos repuntes significativos de ataques. En abril, se mitigó el 60 % del tráfico, y casi el 50 % en octubre. Otras categorías, como Gobierno y Política, Inmobiliaria, Religión y Educación, registraron las mayores cuotas de tráfico mitigado en distintos momentos del año. Los ataques originados en el Reino Unido a sitios de Entretenimiento aumentaron significativamente a finales de noviembre, de hecho, se mitigó el 40% del tráfico a finales de mes.

De forma similar a las tendencias observadas a nivel mundial, los sitios de tecnología representaron el mayor porcentaje (entre el 30-40 %) de ataques mitigados procedentes de Estados Unidos en enero y febrero. Después, los atacantes se centraron en otras categorías del sector. A mediados de abril, más del 60 % de las solicitudes de los portales de Viajes fueron mitigadas como ataques. Sin embargo, a partir de mayo, los sitios de Apuestas registraron con mayor frecuencia el porcentaje más alto de tráfico mitigado, que osciló generalmente entre el 20-40 %, pero alcanzó el 70 % a finales de octubre y principios de noviembre.

Por el contrario, a lo largo de 2022 se mitigaron como ataques porcentajes significativamente menores de tráfico desde Japón en todas las categorías analizadas. La mayoría de las categorías registraron porcentajes de mitigación inferiores al 10 %, aunque a veces se observaron breves picos. A finales de marzo, el tráfico de los sitios de la categoría Gobierno y Política alcanzó brevemente una cuota de mitigación de casi el 80 %, mientras que los portales de Viajes alcanzaron casi el 70 % de las solicitudes mitigadas como ataques, un comportamiento similar al observado en otros lugares. A finales de junio, los sitios de Religión tenían una cuota de mitigación de más del 60 %, y un par de meses después, los sitios de Apuestas experimentaron un rápido aumento del tráfico mitigado, alcanzando algo más del 40 %. Estos ataques dirigidos a sitios de apuestas retrocedieron durante unos meses antes de empezar a aumentar significativamente de nuevo en octubre.

Procedencia de los correos electrónicos de phishing

En última instancia, los correos electrónicos de phishing pretenden engañar a los usuarios para que proporcionen a los atacantes credenciales de acceso a sitios web y aplicaciones importantes. A nivel de consumidor, se podrían incluir los sitios de comercio electrónico o las aplicaciones bancarias, mientras que para las empresas, se podría incluir los repositorios de código o los sistemas de información de empleados. Para los clientes que cuentan con la solución de protección de Cloudflare Area 1 Email Security, podemos identificar la ubicación desde la que se envían estos correos electrónicos de phishing. La geolocalización de la dirección IP se utiliza para identificar la ubicación de origen, y el recuento agregado de correos electrónicos aplica únicamente a los correos electrónicos procesados por Area 1. Para el gráfico de los diez primeros puestos, añadimos el número de correos electrónicos de phishing observados semanalmente por ubicación, y luego clasificamos las ubicaciones por el volumen de correos electrónicos de phishing. El gráfico muestra la clasificación por semanas y cómo cambia a lo largo del año.

Si revisamos la lista de los 10 primeros puestos, observamos que Estados Unidos fue la principal fuente de correos electrónicos de phishing observados por Area 1 en 2022. El país norteamericano mantuvo el primer puesto durante casi todo el año, superado solo una vez por Alemania en noviembre. En el resto de la lista se observó una gran volatilidad. Un total de 23 países ocuparon un puesto en la clasificación durante al menos un mes a lo largo del año. Estos países están bastante bien distribuidos geográficamente por América, Europa y Asia, lo que pone de manifiesto que ninguna región del mundo constituye una amenaza mayor que otra. Obviamente, desconfiar o rechazar todo el correo electrónico procedente de estas ubicaciones no es una respuesta especialmente práctica, pero aplicar un análisis adicional puede ayudar a garantizar una mayor seguridad para tu organización, e Internet.

Conclusión

Intentar resumir de forma concisa nuestras observaciones a lo largo del año objeto de estudio es todo un reto, sobre todo porque en esta publicación de blog solo hemos analizado las tendencias en una pequeña parte de las casi 200 ubicaciones incluidas en las visualizaciones del sitio web. Dicho esto, te dejamos las siguientes reflexiones:

Los ataques de tráfico proceden de cualquier parte, los objetivos cambian constantemente y se utilizan técnicas muy variadas. Asegúrate de que tu proveedor de soluciones de seguridad ofrece una cartera completa de servicios que te ayuden a garantizar la seguridad de tus sitios, aplicaciones e infraestructura.

Los proveedores de servicios de Internet de todo el mundo deben mejorar la compatibilidad con IPv6. Ya no es una tecnología "nueva", y el espacio de direcciones IPv4 disponible será cada vez más escaso y caro. La compatibilidad con IPv6 debe ser predeterminada en el futuro.

Los gobiernos utilizan cada vez más las interrupciones de Internet para limitar las comunicaciones dentro de un país, y con el resto del mundo. Como comentó Naciones Unidas en un informe de mayo de 2022: "En particular, las interrupciones generalizadas imponen intrínsecamente consecuencias inaceptables para los derechos humanos y nunca deberían imponerse".

Como mencionamos en la introducción, te animamos a que visites el sitio web Year In Review de Cloudflare Radar 2022 y explores las tendencias relevantes de lugares y sectores de interés, y a que consideres cómo afectan a tu organización para que estés adecuadamente preparado para 2023.

Si tienes alguna pregunta, puedes ponerte en contacto con el equipo de Cloudflare Radar en radar@cloudflare.com o en Twitter en @CloudflareRadar.

Reconocimientos

Ha hecho falta toda una comunidad para elaborar el resumen de Cloudflare Radar 2022, y seríamos desconsiderados si no reconociéramos las contribuciones de los compañeros que han sido fundamentales para hacer posible este proyecto. Gracias a: Sabina Zejnilovic, Carlos Azevedo, Jorge Pacheco (Ciencia de datos), Ricardo Baeta, Syeef Karim (Diseño), Nuno Pereira, Tiago Dias, Junior Dias de Oliveira (Desarrollo frontend), João Tomé (Servicios de Internet más populares), y Davide Marques, Paula Tavares, Celso Martinho (Gestión de proyectos/ingeniería).