El pasado mes de octubre, anunciamos Cloudflare One, nuestra solución integral de red como servicio basada en la nube que es segura, rápida y fiable, y que define el futuro de la red corporativa. Cloudflare One consta de dos componentes: servicios de red como Magic WAN y Magic Transit, que protegen los centros de datos y las sucursales y los conectan a Internet, y Cloudflare for Teams, que protege las aplicaciones corporativas, los dispositivos y los empleados que trabajan en Internet. Hoy estamos ilusionados por anunciar nuevas integraciones con VMware Carbon Black, CrowdStrike y SentinelOne, que se suman a nuestra integración actual con Tanium. Los clientes de Cloudflare for Teams pueden utilizar ahora estas integraciones para restringir el acceso a sus aplicaciones en función de las señales de seguridad de sus dispositivos.

Protección de las aplicaciones con Cloudflare for Teams

Durante la pandemia de la COVID-19, muchos de nosotros empezamos a trabajar en remoto. Los empleados dejaron la oficina, pero la red y las aplicaciones con las que trabajaban siguieron estando ahí. Las VPN empezaron a plegarse rápidamente bajo la fuerte carga del tráfico de redireccionamiento y la reconfiguración de los firewall se convirtió en una pesadilla informática de la noche a la mañana.

Esto ha hecho que muchas organizaciones se apresuren en adoptar una arquitectura de red basada en Zero Trust. Zero Trust significa desconfiar de cada solicitud de conexión a un recurso corporativo, y en su lugar interceptar y solo conceder acceso si se cumplen los criterios definidos por un administrador. Cloudflare for Teams hace exactamente eso. Reemplaza las VPN heredadas por nuestra red global, que funciona en más de 200 ubicaciones, y valida la identidad de un usuario a través de su proveedor de identidad y comprueba los permisos de la aplicación solicitada. Solo si el usuario verifica correctamente su identidad y tiene suficientes privilegios de acceso, se le concede el acceso. El resultado: mejor rendimiento gracias a nuestra red global, y un modelo de seguridad basado en la verificación y no en la confianza.

BYOD: trae tu propia destrucción

El trabajo en remoto supuso un reto para las empresas. Conforme las líneas entre el trabajo y el tiempo de ocio se difuminaban, los usuarios empezaron a trabajar desde diversos dispositivos, incluidos los personales. Los dispositivos personales o no seguros suelen estar más expuestos a amenazas como el malware, simplemente porque no están protegidos por proveedores de seguridad antimalware o de puntos finales más sofisticados. Utilizar un dispositivo no seguro para acceder al correo electrónico de la empresa, implementar código en un sistema de producción o acceder a aplicaciones que contengan información confidencial es arriesgado y podría dar lugar a infracciones de las normas de cumplimiento de la empresa o, lo que es peor, poner en riesgo un sistema si un dispositivo infectado propaga malware.

Nuevas políticas basadas en la seguridad de los dispositivos

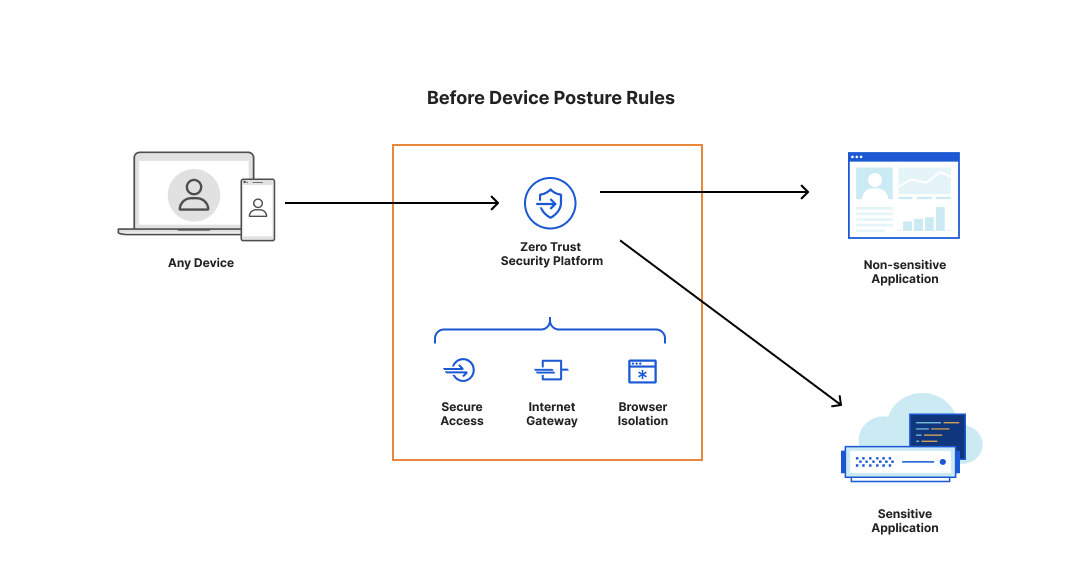

A partir de hoy, los clientes de Cloudflare for Teams pueden configurar nuevas políticas basadas en las señales de seguridad de los dispositivos proporcionadas por su proveedor de seguridad de puntos finales para permitir o denegar las conexiones a sus aplicaciones. Los términos "seguridad de los puntos finales", "seguridad de los dispositivos", "estado de los dispositivos" o "postura de los dispositivos" se suelen utilizar indistintamente, pero todos significan lo mismo. Son un conjunto de señales que ayudan a decidir si un dispositivo concreto, por ejemplo, un portátil o un teléfono móvil, es seguro o no. Esto incluye señales y atributos como la versión del sistema operativo, la fecha del último parche, el estado de encriptación del disco, el inventario de las aplicaciones instaladas, el estado del proveedor de seguridad antimalware o de puntos finales, y la fecha del último análisis de malware.

Entender estas señales, especialmente en todos los dispositivos distribuidos por la empresa, también conocidos como la flota de dispositivos, es importante y permite que los equipos de seguridad y de TI encuentren dispositivos que están obsoletos y requieren parches, o cuando se ha producido una infección de malware y sea necesario solucionarlo. Con Cloudflare for Teams, estas señales también se pueden utilizar para tomar decisiones de acceso a la red. Por ejemplo, para restringir el acceso de los dispositivos no distribuidos por la empresa a las aplicaciones confidenciales, se puede crear una política de acceso que compare el número de serie del dispositivo con el inventario de dispositivos de la empresa. Solo si coincide el número de serie, se le dará acceso al usuario.

Nuestro cliente WARP ya comprueba algunos de esos atributos, como el número de serie y la ubicación del dispositivo, y se asegura de que el tráfico esté encriptado con WARP. Con nuestras nuevas integraciones, los clientes obtienen una capa adicional de seguridad al exigir que un dispositivo ejecute, por ejemplo, un agente CrowdStrike o VMware Carbon Black antes de conceder al dispositivo acceso a un recurso protegido por Cloudflare. La combinación de las señales de WARP y de las plataformas de seguridad de los puntos finales de nuestros socios nos permite garantizar que un dispositivo está autorizado por la empresa y esté libre de malware, considerándolo así un dispositivo seguro.

Con la cultura empresarial de trabajo remoto de hoy día, el riesgo de poner en peligro la seguridad ha aumentado de manera sustancial, ya que los empleados y sus dispositivos están continuamente rodeados por un entorno de amenazas hostil fuera de las oficinas. Nuestra integración con Cloudflare permite a las organizaciones aprovechar la eficacia de la plataforma CrowdStrike Falcon para permitir de forma precisa un acceso condicional dinámico a las aplicaciones, ofreciendo protección Zero Trust en los puntos finales, las cargas de trabajo y las aplicaciones para detener los ataques en tiempo real.— Patrick McCormack, vicepresidente ejecutivo, Ingeniería de la nube, CrowdStrike

VMware Carbon Black Cloud consolida varias ofertas de seguridad para puntos finales y cargas de trabajo en una única plataforma nativa de nube. Con VMware Carbon Black Cloud, Cloudflare puede ayudar a los clientes a proteger y gestionar los dispositivos que se conectan a su nube y a las redes Zero Trust.— Tom Corn, vicepresidente ejecutivo, unidad de negocio de Seguridad, VMware

Las empresas se han hecho a la idea de que el perímetro tradicional se ha quedado obsoleto. El perímetro distribuido y dinámico de hoy en día requiere un enfoque fundamentalmente nuevo de seguridad. En colaboración con Cloudflare, nuestra plataforma de ciberseguridad desarrollada con IA ofrece a las empresas modernas una solución de seguridad Zero Trust más sólida que abarca los dispositivos, la red y las aplicaciones de misión crítica de las que dependen las empresas.— Chuck Fontana, vicepresidente sénior de desarrollo empresarial y de negocio, SentinelOne

Las arquitecturas de seguridad Zero Trust comenzaron a nivel de red con la segmentación y el cumplimiento, pero como los recursos y los datos corporativos se alojan con más frecuencia en los puntos finales, una arquitectura Zero Trust debe tener en cuenta tanto el punto final como la red. Conocer la identidad del punto final, saber que está actualizado y reforzado contra las amenazas a la seguridad, y asegurar que está fuera de peligro es primordial para garantizar un acceso seguro a los recursos de una organización.— Pete Constantine, director de producto, Tanium

¿Cómo funciona?

Nuestras integraciones son simples. El primer paso es proteger tus aplicaciones con Cloudflare Access. La integración entre Access y tu proveedor de seguridad de puntos finales varía ligeramente en función de tu proveedor.

Tanium

Tanium no requiere la instalación de ningún software adicional en el dispositivo del usuario. Solo tienes que insertar el certificado de Tanium en el panel de control de Cloudflare for Teams y activar Identidad de puntos finales en tu instancia de Tanium. A continuación, puedes añadir Tanium como comprobación de políticas en el panel de control de Teams para cualquier aplicación, para garantizar que el dispositivo de un usuario esté autorizado por la empresa y libre de malware.

VMware Carbon Black, CrowdStrike y SentinelOne

A diferencia de Tanium, estos proveedores requieren que el cliente WARP se implemente en un dispositivo. Antes de configurar estos proveedores en el panel de control de Teams, recomendamos implementar WARP mediante una solución de gestión de dispositivos móviles (MDM). Como alternativa, los usuarios pueden descargar el cliente WARP directamente.

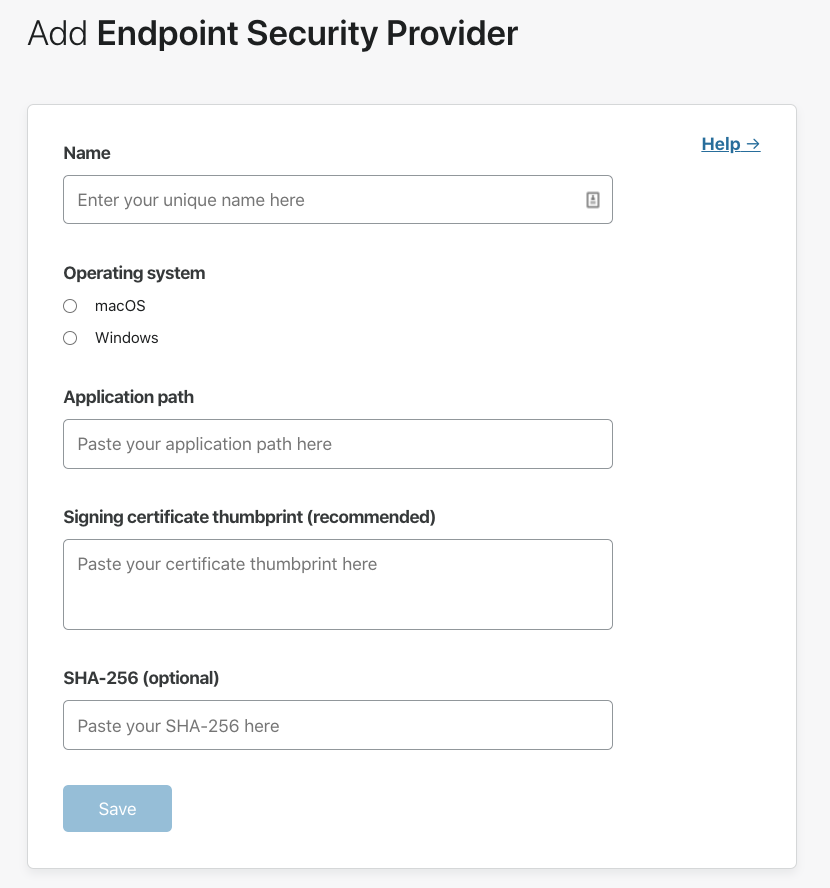

Una vez se haya implementado el cliente WARP en tu equipo, puedes configurar tu proveedor de seguridad de puntos finales en el panel de control de Teams. Para empezar, inicia sesión en tu panel de control de Teams y ve a Mi Equipo→Dispositivos, luego haz clic en la nueva pestaña "Postura del dispositivo". Para nuestros socios, hemos preconfigurado valores que deberían funcionar para la mayoría de instalaciones.

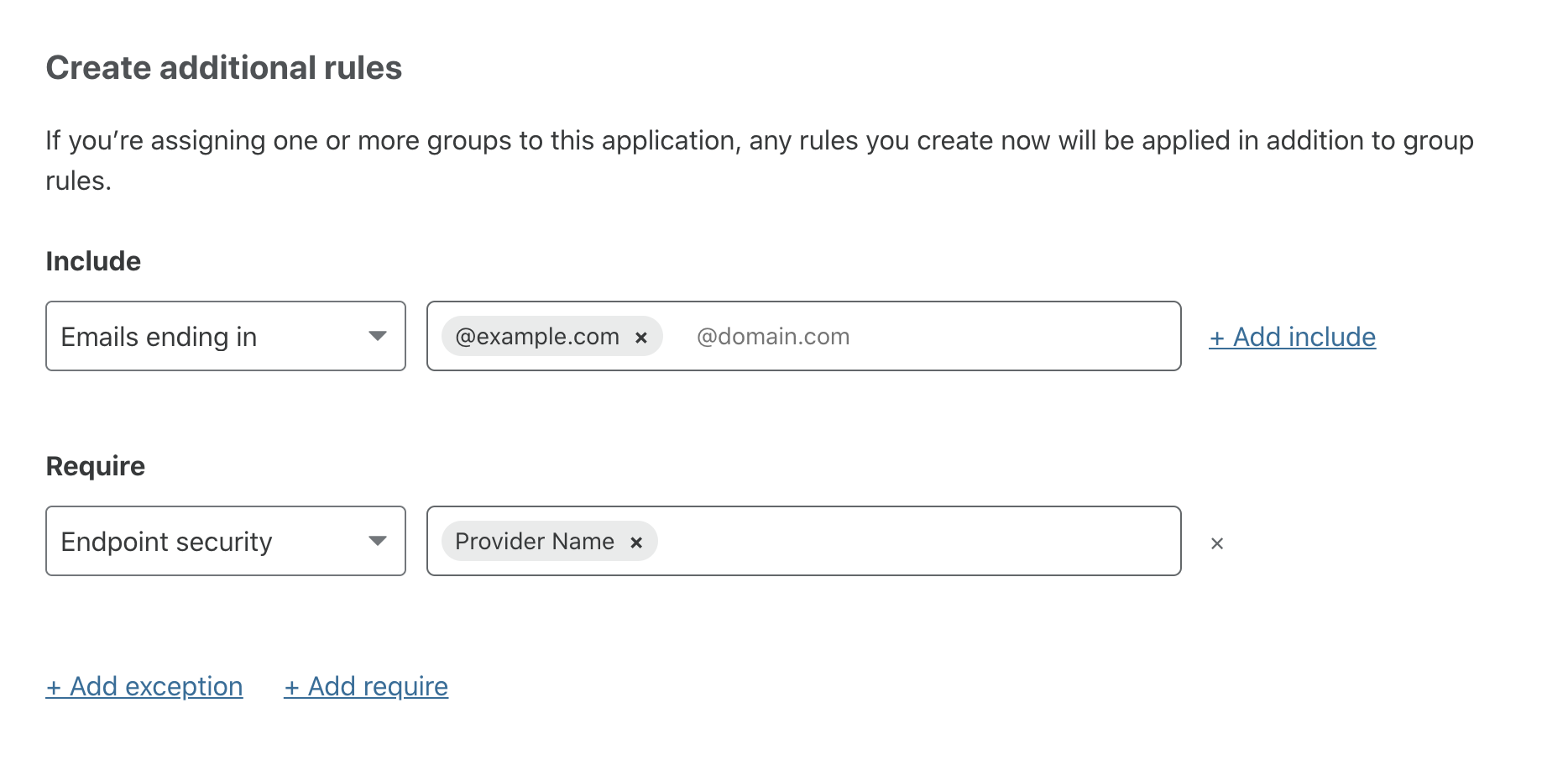

Ahora que has completado la configuración, puedes crear reglas basadas en el proveedor que elijas, y aplicarlas a tus aplicaciones como harías con cualquier otra política de Access. Una vez que se han creado las reglas, WARP comprobará si el software de seguridad del punto final se está ejecutando en el dispositivo y comunicará el estado a Access. Access utilizará entonces el estado del software de seguridad del dispositivo para permitir o denegar el acceso a la aplicación protegida. Si el dispositivo ejecuta el software de seguridad para puntos finales de tu organización, se concederá el acceso.

Estas comprobaciones Zero Trust se pueden combinar con funciones como la autenticación multifactor (MFA) e identidad de usuario para evitar el robo de credenciales u otros intentos de acceso malintencionados.

¿Y después?

En futuras versiones, integraremos señales de seguridad adicionales de nuestros nuevos socios, como las puntuaciones de riesgo de CrowdStrike y VMware Carbon Black, para proporcionar un control todavía más preciso sobre qué dispositivos pueden acceder a las aplicaciones protegidas. También seguiremos asociándonos con más proveedores para ofrecer flexibilidad a nuestros clientes, y que puedan elegir el proveedor que deseen.

Si utilizas actualmente Cloudflare for Teams y te interesa utilizar nuestras integraciones, consulta nuestra documentación para desarrolladores para saber cómo puedes activarlas. Si quieres más información o tienes más preguntas, rellena el formulario de nuestra página de Asociaciones con proveedores de soluciones de seguridad de puntos finales y en breve nos pondremos en contacto contigo.