En el último mes, varios proveedores de voz sobre IP (VoIP) fueron objeto de ataques de denegación de servicio distribuido (DDoS) por parte de entidades que decían ser REvil. Los ataques multivector combinaban tanto ataques a la capa 7 contra sitios web HTTP esenciales y puntos finales de la API, como ataques a las capas 3 y 4 dirigidos a la infraestructura de servidores VoIP. En algunos casos, estos ataques impactaron de forma significativa en los servicios de VoIP de los objetivos y en la disponibilidad de los sitios web/API.

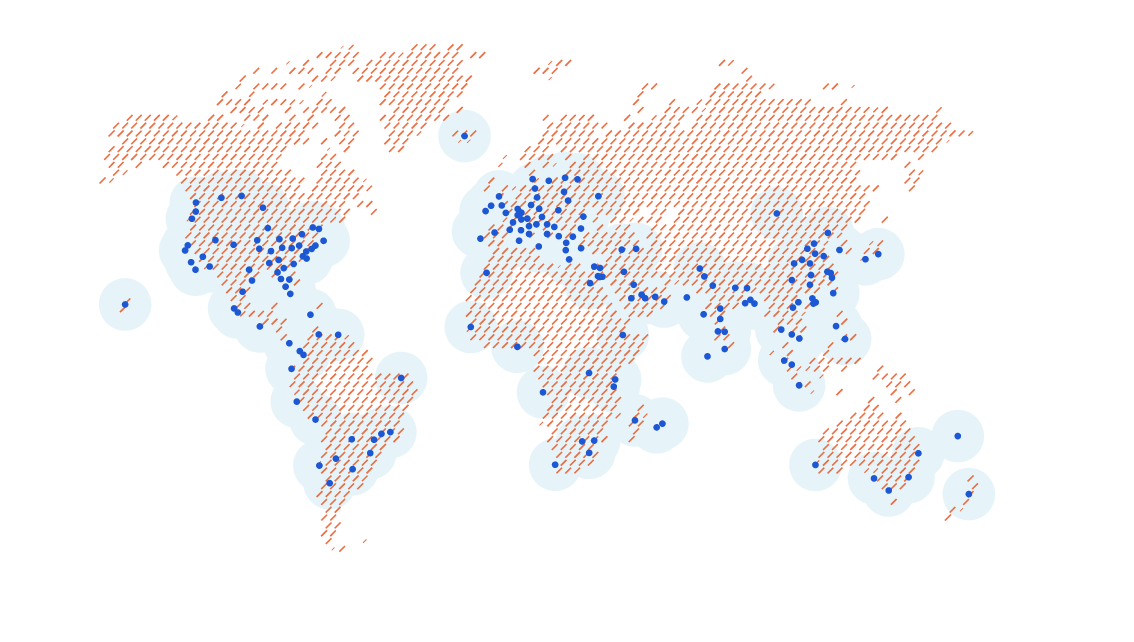

La red de Cloudflare puede proteger y acelerar de forma eficaz la infraestructura de voz y vídeo gracias a nuestro alcance global, nuestro sofisticado paquete de filtrado de tráfico y nuestra perspectiva única sobre patrones de ataque e información sobre amenazas.

Si tú o tu organización habéis sido blanco de ataques DDoS, ataques de rescate o intentos de extorsión, buscad ayuda inmediata para proteger vuestras propiedades en Internet. Te recomendamos que no pagues el rescate y que lo denuncies a los organismos policiales locales..

Voz (y vídeo, emojis, conferencias, memes de gatos y aulas remotas) sobre IP

Voz sobre IP (VoIP) es un término que se utiliza para describir un grupo de tecnologías que permiten la comunicación de contenido multimedia a través de Internet. Esta tecnología permite las llamadas de FaceTime con tus amigos, las clases en aulas virtuales a través de Zoom e incluso algunas llamadas "normales" que haces desde tu teléfono móvil.

Los principios en los que se basa la VoIP son similares a los de las llamadas digitales tradicionales a través de redes de conmutación de circuitos. La principal diferencia es que los medios codificados, como la voz o el vídeo, se dividen en pequeñas unidades de bits que se transfieren por Internet como cargas útiles de paquetes IP según protocolos de multimedia especialmente definidos.

Esta "conmutación de paquetes" de datos de voz, en comparación con la tradicional "conmutación de circuitos", permite un uso mucho más eficiente de los recursos de red. Como resultado, las llamadas a través de VoIP pueden ser mucho más rentables que las realizadas a través de POTS ("servicio de telefonía convencional"). El cambio a la VoIP puede reducir más de un 50 % los costes de telecomunicaciones de las empresas, por lo que no es de extrañar que una de cada tres organizaciones ya haya adoptado las tecnologías de VoIP. La VoIP es flexible, escalable y ha sido especialmente útil para reunir a la gente a distancia durante la pandemia.

Un protocolo clave detrás de la mayoría de las llamadas VoIP es el Protocolo de inicio de sesión (SIP), ampliamente adoptado. El SIP se definió originalmente en el documento RFC-2543 (1999) y se diseñó como un protocolo flexible y modular para iniciar llamadas ("sesiones"), ya sean de voz o de vídeo, entre dos o varias personas.

La velocidad es la clave de la VoIP

La comunicación en tiempo real entre personas debe ser natural, inmediata y receptiva. Por eso, una de las funciones más importantes de un buen servicio de VoIP es la velocidad. El usuario la percibe como un sonido natural y un vídeo de alta definición, sin retrasos ni voces entrecortadas. La percepción de los usuarios sobre la calidad de las llamadas se suele medir y seguir de cerca mediante métricas como la Evaluación perceptual de la calidad de discurso y la Nota media de opinión. Aunque el SIP y otros protocolos de VoIP se pueden implementar utilizando TCP o UDP como protocolos subyacentes, normalmente se elige UDP porque es más rápido de procesar para los enrutadores y servidores.

UDP es un protocolo poco fiable, sin estado y sin garantías de calidad de servicio (QoS). Esto significa que los enrutadores y servidores suelen utilizar menos memoria y potencia de cálculo para procesar los paquetes UDP y, por tanto, pueden procesar más paquetes por segundo. Al procesar los paquetes con mayor rapidez, se consigue un ensamblaje más rápido de las cargas útiles de los paquetes (multimedia codificado) y, por tanto, una mejor calidad de la llamada.

Según la pauta de cuanto más rápido, mejor, los servidores de VoIP intentarán procesar los paquetes lo más rápido posible por orden de llegada. Como UDP no tiene estado, no sabe qué paquetes pertenecen a llamadas existentes y cuáles intentan iniciar una nueva llamada. Esos detalles están en los encabezados SIP en forma de solicitudes y respuestas que no se procesan hasta más arriba en la pila de la red.

Cuando la velocidad de paquetes por segundo aumenta más allá de la capacidad del enrutador o del servidor, la pauta cuanto más rápido, mejor se convierte en realidad en una desventaja. Mientras que un sistema tradicional de conmutación de circuitos rechazará nuevas conexiones cuando se alcance su capacidad e intentará mantener las conexiones existentes sin que se vean perjudicadas, un servidor de VoIP, en su carrera por procesar tantos paquetes como sea posible, no podrá gestionar todos los paquetes o todas las llamadas cuando se supere su capacidad. De este modo, se añadirá latencia y se originarán interrupciones en las llamadas en curso, así como intentos fallidos de realizar o recibir nuevas llamadas.

Sin una protección adecuada, la carrera por una experiencia de llamada impecable tiene un coste de seguridad que los atacantes saben aprovechar.

Ataque DDoS a los servidores de VoIP

Los atacantes pueden aprovechar el protocolo UDP y el protocolo SIP para saturar los servidores VoIP desprotegidos con inundaciones de paquetes UDP malintencionados. Una de las formas en que los atacantes saturan los servidores de VoIP es fingiendo que inician llamadas. Cada vez que se envía una solicitud de inicio de llamada maliciosa a la víctima, su servidor utiliza potencia de cálculo y memoria para autenticar la solicitud. Si el atacante puede generar suficientes inicios de llamadas, puede saturar al servidor de la víctima e impedirle procesar llamadas legítimas. Esta es una técnica clásica de DDoS aplicada a SIP.

Una variante de esta técnica es el ataque de reflexión SIP. Al igual que en la técnica anterior, se utilizan solicitudes de inicio de llamada maliciosas. Sin embargo, en esta variante, el atacante no envía el tráfico malicioso a la víctima directamente. En su lugar, el atacante los envía a muchos miles de servidores SIP aleatorios e involuntarios en toda la red de Internet, y falsifican la fuente del tráfico malicioso para que sea la fuente de la víctima prevista. Con ello, miles de servidores SIP empiecen a enviar respuestas no solicitadas a la víctima, que debe utilizar recursos informáticos para discernir si son legítimas. Esto también puede privar al servidor de la víctima de los recursos necesarios para procesar llamadas legítimas, lo que resulta en un evento generalizado de denegación de servicio para los usuarios. Sin la protección adecuada, los servicios de VoIP pueden ser muy susceptibles a los ataques DDoS.

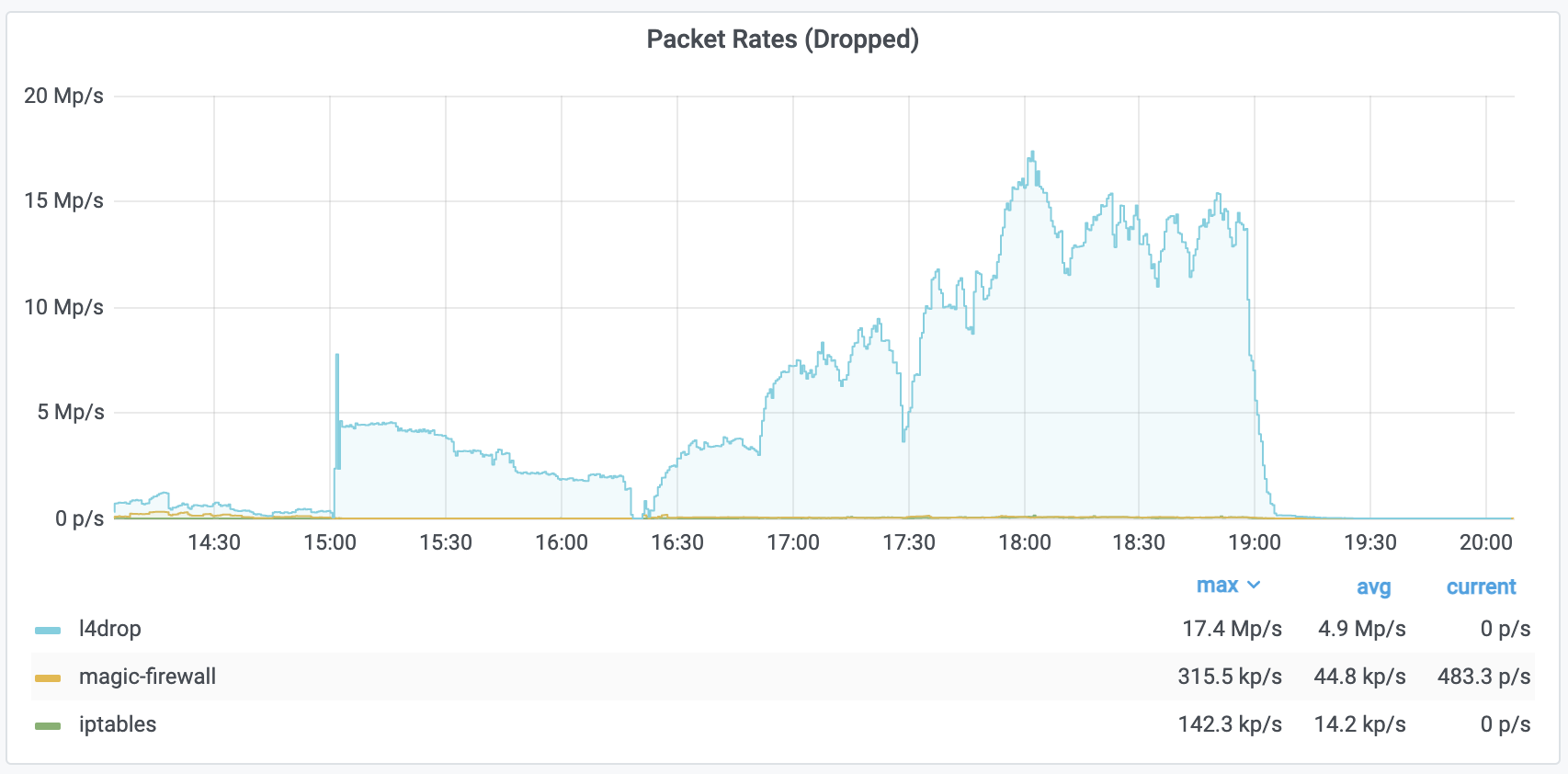

El siguiente gráfico muestra un ataque reciente DDoS UDP multivector cuyo objetivo fue la infraestructura de VoIP protegida por el servicio Magic Transit de Cloudflare. El ataque alcanzó un máximo de 70 GB/s y 16 millones de paquetes por segundo. Aunque no es el mayor ataque que hemos visto, los ataques de este tamaño pueden tener un impacto importante en la infraestructura desprotegida. Este ataque específico duró algo más de 10 horas y se detectó y mitigó automáticamente.

A continuación se muestran otros dos gráficos de ataques similares observados la semana pasada contra infraestructura SIP. En el primer gráfico observamos que se utilizaron varios protocolos para lanzar el ataque, en el que la mayor parte del tráfico procede de la reflexión de DNS (suplantado) y otros vectores comunes de amplificación y reflexión. Estos ataques alcanzaron picos de más de 130 GB/s y 17,4 millones de paquetes por segundo.

Protección de los servicios de VoIP sin afectar al rendimiento

Uno de los factores más importantes para ofrecer un servicio de VoIP de calidad es la velocidad. Cuanto menor sea la latencia, mejor. El servicio Magic Transit de Cloudflare puede ayudar a proteger la infraestructura esencial de VoIP sin afectar a la latencia ni a la calidad de las llamadas.

La arquitectura Anycast de Cloudflare, junto con el tamaño y la escala de nuestra red, minimiza e incluso puede mejorar la latencia del tráfico enrutado a través de Cloudflare frente a la red pública de Internet. Consulta nuestra publicación reciente de la Speed Week de Cloudflare para obtener más detalles sobre cómo funciona, incluidos los resultados de las pruebas que demuestran una mejora del rendimiento del 36 %, en promedio, en todo el mundo para una red de cliente real que utiliza Magic Transit.

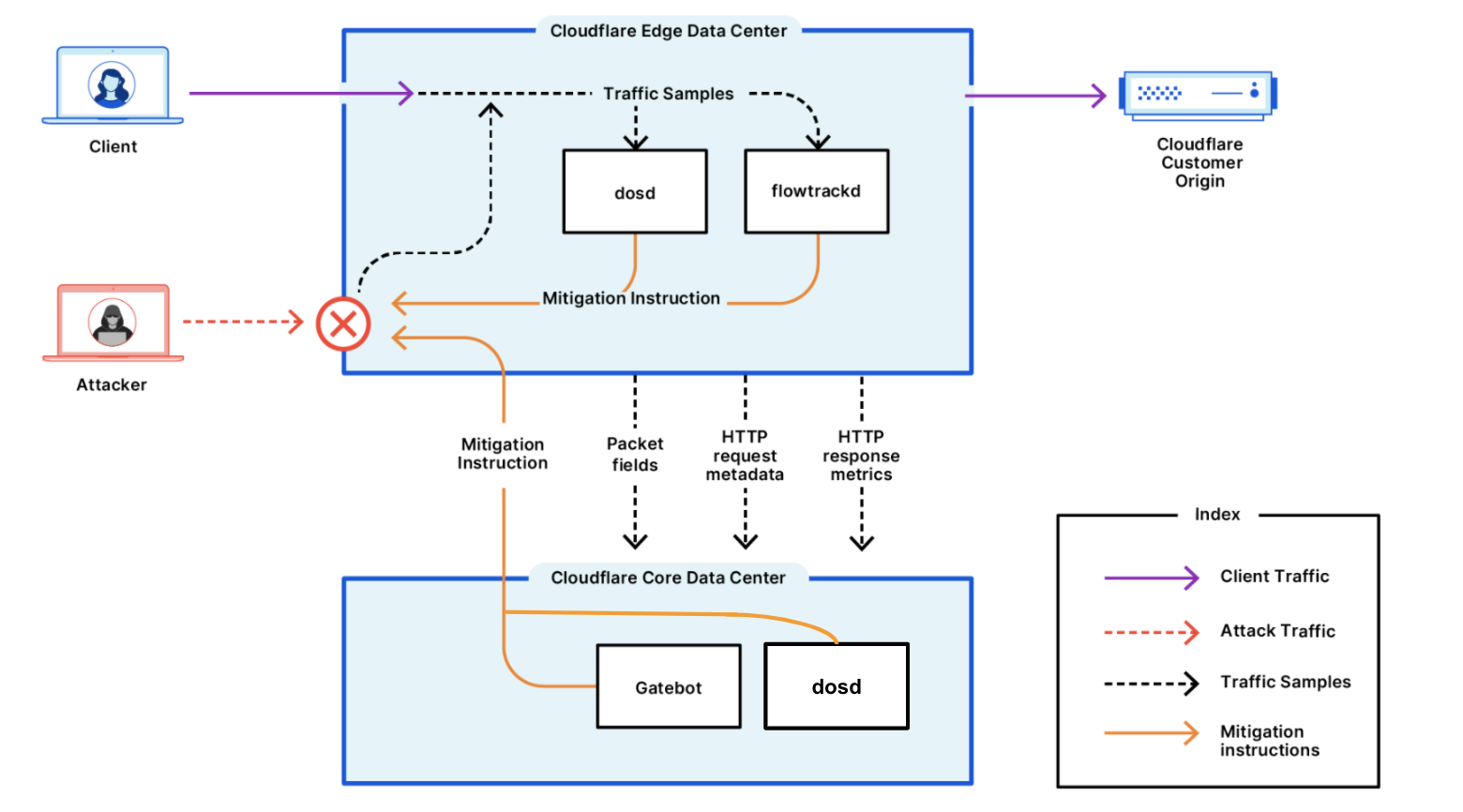

Además, cada paquete que se procesa en un centro de datos de Cloudflare se analiza en busca de ataques DDoS utilizando varias capas de detección fuera de ruta para evitar la latencia. Una vez que se detecta un ataque, el perímetro genera una huella digital en tiempo real que coincide con las características de los paquetes de ataque. La huella digital se empareja entonces en el kernel de Linux eXpress Data Path (XDP) para eliminar rápidamente los paquetes de ataque a velocidad de transferencia sin causar daños colaterales en los paquetes legítimos. También hemos desplegado recientemente reglas de mitigación específicas adicionales para inspeccionar el tráfico UDP y determinar si se trata de tráfico SIP válido.

La detección y la mitigación se realizan de forma autónoma dentro de cada uno de los servidores perimetrales de Cloudflare. No hay ningún "centro de filtrado" con capacidad limitada y alcance de implementación limitado en la ecuación. Además, la información sobre amenazas se comparte automáticamente en nuestra red en tiempo real para que otros servidores perimetrales "aprendan" sobre el ataque.

Las detecciones de perímetro son, además, completamente configurables. Los clientes de Magic Transit de Cloudflare pueden utilizar el conjunto de reglas administradas de ataques DDoS a las capas 3 y 4 para ajustar y optimizar sus configuraciones de protección DDoS, y también crear reglas de firewall personalizadas a nivel de paquete (incluida la revisión exhaustiva de paquetes) utilizando Magic Firewall para aplicar un modelo de seguridad positivo.

Acercamos a las personas de forma remota

La misión de Cloudflare es ayudar a mejorar Internet. Una gran parte de esa misión es garantizar que la gente de todo el mundo se pueda comunicar con sus amigos, familiares y colegas sin interrupciones, especialmente en estos tiempos de coronavirus. Nuestra red está en una posición privilegiada para ayudar a mantener el mundo conectado, ya sea ayudando a los desarrolladores a crear sistemas de comunicación en tiempo real o manteniendo a los proveedores de VoIP en línea.

La velocidad de nuestra red y nuestra tecnología de protección DDoS autónoma y siempre activa ayudan a los proveedores de VoIP a seguir prestando servicio a sus clientes sin que el rendimiento se vea afectado y sin tener que ceder a los ataques DDoS de rescate.

Ponte en contacto con un representante de Cloudflare para saber más.

¿Estás siendo blanco de un ataque? Llama a nuestra línea de soporte técnico para hablar con un miembro de nuestro equipo inmediatamente.