Border Gateway Protocol (BGP) การรั่วไหลของเส้นทางและการเข้ายึดเส้นทางสามารถทำลายการทำงานของคุณได้ ทั้งนี้ BGP ไม่มีความปลอดภัย ซึ่งเป็นผลจากการออกแบบของมันเอง และข้อมูลการกำหนดเส้นทางที่ไม่ถูกต้องที่แพร่กระจายไปทั่วอินเทอร์เน็ตสามารถสร้างความชะงักงันและเป็นอันตรายต่อการทำงานปกติของเครือข่ายลูกค้าและอินเทอร์เน็ตโดยรวมได้อย่างเหลือเชื่อ วันนี้เรารู้สึกตื่นเต้นที่จะประกาศคุณสมับัติ Route Leak Detection ซึ่งเป็นคุณสมบัติการแจ้งเตือนเครือข่ายใหม่ที่จะแจ้งให้ลูกค้าทราบเมื่อ prefix ที่พวกเขาเป็นเจ้าของซึ่งอยู่บน Cloudflare นั้นมีการรั่วไหล เช่น มีการโฆษณาเส้นทางโดยบุคคลที่ไม่ได้รับอนุญาต ทั้งนี้ Route Leak Detection จะช่วยปกป้องเส้นทางของคุณบนอินเทอร์เน็ต โดยจะแจ้งให้คุณทราบเมื่อการรับส่งข้อมูลของคุณกำลังไปอยู่ในที่ที่ไม่ควรไป ซึ่งเป็นสัญญาณบ่งชี้การโจมตีที่อาจเกิดขึ้น และลดเวลาในการบรรเทาผลกระทบจากการรั่วไหลโดยให้ข้อมูลที่ทันท่วงทีแก่คุณ

ในบล็อกนี้ เราจะอธิบายว่าการรั่วไหลของเส้นทางคืออะไร, Cloudflare Route Leak Detection ทำงานอย่างไร และเราจะทำอะไรบ้างเพื่อช่วยปกป้องอินเทอร์เน็ตจากการรั่วไหลของเส้นทาง

การรั่วไหลของเส้นทางคืออะไรและทำไมฉันจึงควรสนใจ

การรั่วไหลของเส้นทางเกิดขึ้นเมื่อเครือข่ายบนอินเทอร์เน็ตบอกให้โลกส่วนอื่นๆ กำหนดเส้นทางการรับส่งข้อมูลผ่านเครือข่ายของพวกเขาทั้ง ๆ ที่ไม่ควรผ่านไปในเส้นทางนั้น ตัวอย่างที่สำคัญตัวอย่างหนึ่งของกรณีนี้และผลกระทบที่เกิดขึ้น คือเหตุการณ์ในเดือนมิถุนายน 2019 ที่ ISP ขนาดเล็กในเพนซิลเวเนียเริ่มการโฆษณาเส้นทางสำหรับส่วนหนึ่งของอินเทอร์เน็ตที่รวมถึง Cloudflare, Amazon และ Linode การรับส่งข้อมูลที่กำหนดให้ส่งไปที่เครือข่ายเหล่านั้นจำนวนมากอย่างมีนัยสำคัญถูกเปลี่ยนเส้นทางไปยังเครือข่ายนั้นอย่างไม่ถูกต้อง ทำให้ prefix ของ Cloudflare, Amazon และ Linode รั่วไหล และทำให้เกิดความแออัดและผู้ใช้ปลายทางไม่สามารถเข้าถึงเครือข่ายได้ การรั่วไหลของเส้นทางมักจะเกิดขึ้นเนื่องจาก peering session หรือเราเตอร์ของลูกค้ามีการกำหนดค่าไม่ถูกต้อง บักของซอฟต์แวร์ในเราเตอร์ของลูกค้าหรือบุคคลที่สาม การโจมตีแบบ Man-in-the-Middle หรือลูกค้าหรือบุคคลที่สามที่เป็นอันตราย

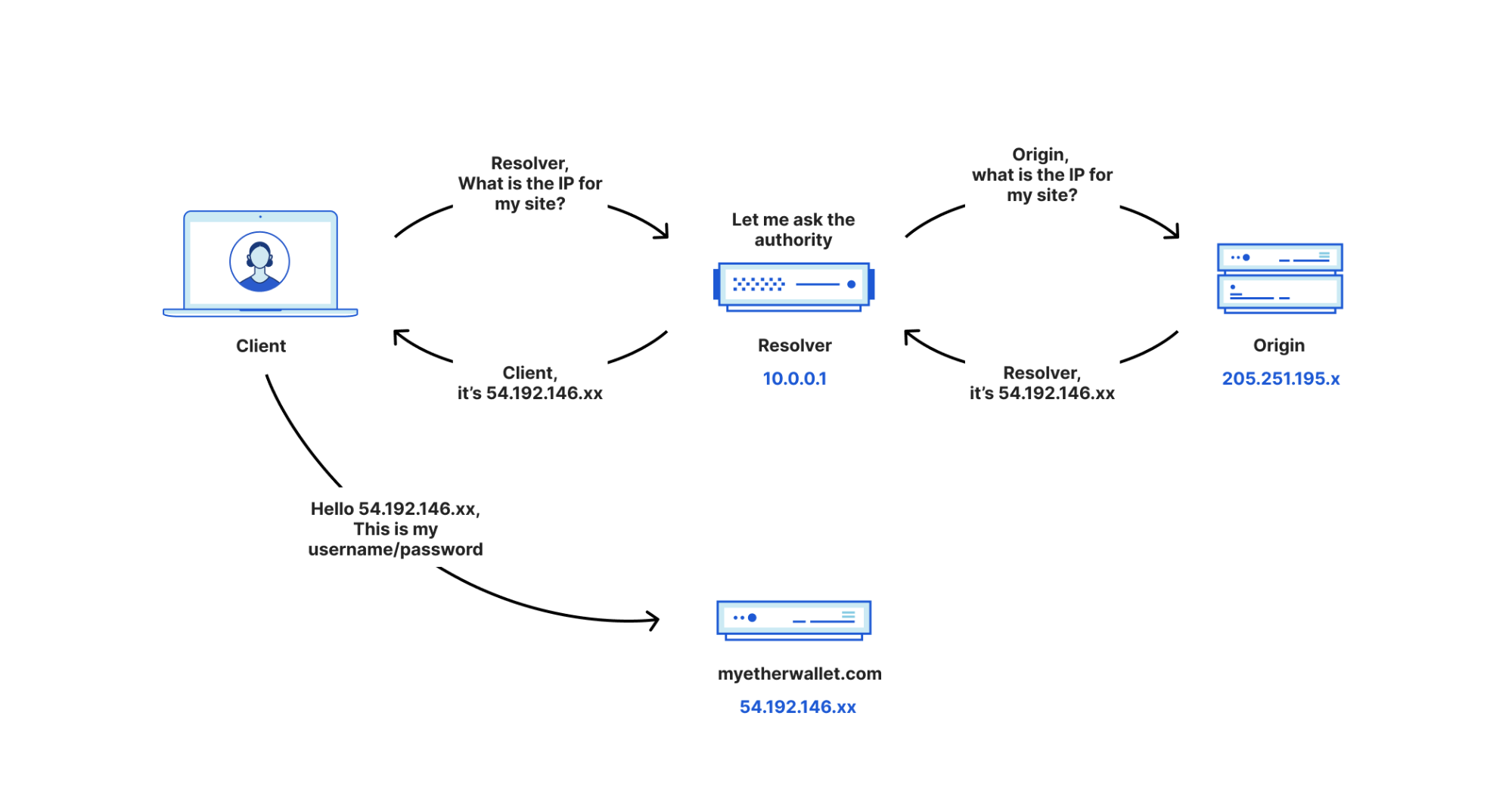

การรั่วไหลของเส้นทางบางเส้นทางไม่เป็นอันตราย แต่การรั่วไหลของเส้นทางบางส่วนอาจเป็นอันตราย และส่งผลกระทบด้านความปลอดภัยอย่างแท้จริง ผู้โจมตีสามารถโฆษณาเส้นทางเฉพาะภายใต้จุดประสงค์เฉพาะ เพื่อนำผู้ใช้ไปยังเครือข่ายเพื่อทำสิ่งต่าง ๆ เช่น ขโมยเงินคริปโต และข้อมูลสำคัญอื่น ๆ หรือพยายามออกใบรับรอง SSL /TLS ที่สามารถใช้เพื่อปลอมโดเมน ซึ่งเมื่อมีการโฆษณาเส้นทางที่เฉพาะเจาะจงมากขึ้น ผู้โจมตีจะสามารถหลอกให้คุณเข้าถึงเว็บไซต์ที่คุณไม่ได้ตั้งใจจะเข้าได้ และถ้าเว็บไซต์ดังกล่าวมีหน้าตาเหมือนกับที่คุณคาดหวังไว้ คุณก็อาจป้อนข้อมูลส่วนบุคคลโดยไม่ตั้งใจและเสี่ยงต่อการถูกโจมตี นี่คือแผนภาพแสดงการรับส่งข้อมูลที่ตลอดเส้นทางไม่มีการรั่วไหล:

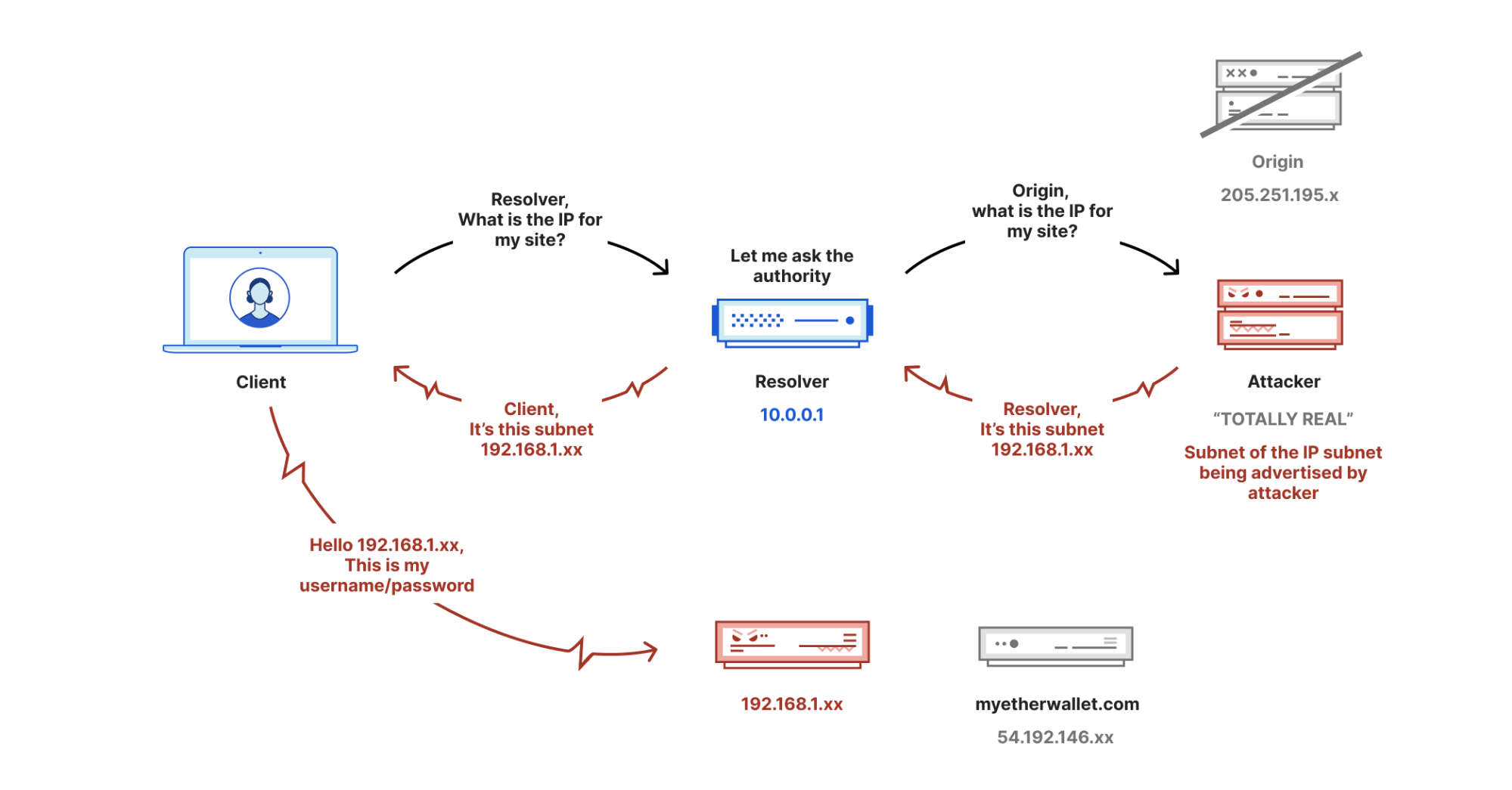

และนี่คือการรับส่งข้อมูลหลังจากเส้นทางรั่วไหล:

ดังนั้นนอกจากจะทำให้ผู้ใช้ไม่พอใจเนื่องจากมีปริมาณการใช้อินเทอร์เน็ตจำนวนมากกำลังผ่านเส้นทางที่ไม่สามารถจัดการได้ การรั่วไหลของเส้นทางอาจมีนัยยะถึงการรั่วไหลของข้อมูลที่แท้จริงอีกด้วย

การตรวจจับการรั่วไหลของเส้นทางของ Cloudflare ช่วยให้คุณได้รับการแจ้งเตือนอย่างรวดเร็วเมื่อเส้นทางของคุณรั่ว คุณจะได้ทราบเมื่ออาจมีการโจมตีเกิดขึ้น

Cloudflare Route Leak Detection ปกป้องเครือข่ายของฉันได้อย่างไร

วิธีกำหนดค่า Route Leak Detection

หากต้องการกำหนดค่า Route Leak Detection คุณต้องเป็นลูกค้า Cloudflare ที่มีที่อยู่“ IP ของคุณเอง” (BYOIP) ซึ่งรวมถึงลูกค้า Magic Transit (L3), Spectrum (L4) และ WAF (L7) เฉพาะ prefix ที่โฆษณาโดย Cloudflare เท่านั้นที่เข้าเกณฑ์สำหรับคุณสมบัติ Route Leak Detection

การกำหนดค่า Route Leak Detection อาจทำได้ด้วยการตั้งค่าข้อความในแท็บการแจ้งเตือนในบัญชีของคุณ

Cloudflare จะเริ่มควบคุม prefix ออนบอร์ดทั้งหมดของคุณเพื่อตรวจสอบการรั่วไหลและการเข้ายึดเส้นทาง ก่อนส่งการแจ้งเตือนคุณทางอีเมลหรือเครื่องมือการโทร เช่น PagerDuty เมื่อเกิดเหตุการณ์ดังกล่าวขึ้น

ระบบประกาศการแจ้งเตือนของ Cloudflare รองรับเว็บฮุค อีเมล และ PagerDuty ดังนั้นทีมของคุณจะได้รับการอัปเดตผ่านทางสื่อที่ต้องการเมื่อมีการเปลี่ยนแปลงเส้นทางเครือข่าย และเพื่อให้มีการตอบกลับและดำเนินการแก้ไขเมื่อจำเป็น

ตัวอย่างสถานการณ์การโจมตี

บุคคลที่เป็นอันตรายที่พยายามใช้เส้นทางเพื่อเข้าถึงข้อมูลลูกค้าเริ่มโฆษณาซับเน็ตของ prefix ที่ประกาศโฆษณาสำหรับลูกค้า Magic Transit รายหนึ่งของเรา หากไม่พบการโจมตีนี้และแก้ไขให้ได้โดยเร็ว ก็อาจส่งผลกระทบร้ายแรงต่อลูกค้าได้ เมื่อผู้โจมตีเริ่มประกาศโฆษณา prefix โดยที่ลูกค้าไม่ทราบ การอัปเดต BGP และการเปลี่ยนแปลงเส้นทางจะเริ่มขึ้นอย่างรวดเร็วในตารางเส้นทางทั่วโลก ซึ่งโดยปกติคือภายใน 60 วินาที

มาดูกันว่าลูกค้าจะปรับใช้ Route Leak Detection ได้อย่างไร ลูกค้า Acme Corp เป็นเจ้าของ prefix ของ IP 203.0.113.0/24 โดย Acme ได้ออนบอร์ด 203.0.113.0/24 ไปที่ Cloudflare และ Cloudflare จะบอกกับส่วนที่เหลือในโลกอินเทอร์เน็ตว่า prefix นี้สามารถเข้าถึงได้ผ่านเครือข่ายของ Cloudflare

เมื่อ Acme เปิดใช้งานคุณสมบัติ Route Leak Detection แล้ว Cloudflare จะตรวจสอบข้อมูลเส้นทางบนอินเทอร์เน็ตสำหรับ 203.0.113.0/24 อย่างต่อเนื่อง โดยมีเป้าหมายเพื่อตรวจจับการรั่วไหลภายในห้านาทีของข้อมูลการกำหนดเส้นทางที่ผิดพลาดที่เผยแพร่บนอินเทอร์เน็ต

กลับไปที่สถานการณ์การโจมตี บุคคลที่ประสงค์ร้ายที่พยายามโจมตีเครือข่ายของ Acme ปลอมแปลงประกาศโฆษณาสำหรับไอพี 203.0.113.0/24 พร้อมเปลี่ยนเส้นทางของผู้ใช้ที่ถูกต้องจากเส้นทางเครือข่ายที่ตั้งใจไว้ไปยัง Acme (ผ่านเครือข่ายของ Cloudflare) และไปยังเครื่องโทรสารของเครือข่ายของ Acme ที่ตั้งใจแทนเพื่อบันทึกข้อมูลจากผู้ใช้ที่ไม่ได้ตั้งใจ

เนื่องจาก Acme ได้เปิดใช้งาน Route Leak Detection การแจ้งเตือนจะถูกส่งไปยังผู้ดูแลระบบของ Acme

การแจ้งเตือนนี้รวม ASN ทั้งหมดที่เห็น prefix ที่กำลังโฆษณาโดยบุคคลที่มีแนวโน้มว่าจะเป็นอันตราย Acme สามารถเตือนผู้ใช้ว่าพวกเขาอาจเสี่ยงต่อการถูกโจมตีด้วยการขโมยข้อมูล และควรระมัดระวังพฤติกรรมที่น่าสงสัย

Acme ยังสามารถติดต่อผู้ให้บริการที่ระบุไว้ในการแจ้งเตือนได้อย่างรวดเร็วเพื่อหยุดยั้งไม่ให้มีการใช้เส้นทางที่เล็กกว่า โดยปัจจุบัน กระบวนการบรรเทาผลกระทบจากการรั่วไหลของเส้นทางเป็นกระบวนการที่ต้องดำเนินการด้วยตนเองอย่างมาก โดยต้องติดต่อผู้ให้บริการโดยตรงผ่านทางข้อมูลติดต่อที่เผยแพร่ในฐานข้อมูลสาธารณะ ส่วนในอนาคต เราวางแผนที่จะสร้างคุณสมบัติเพื่อทำให้กระบวนการขยายงานและบรรเทาผลกระทบนี้เป็นไปโดยอัตโนมัติ เพื่อลดเวลาการหยุดทำงานเพื่อบรรเทาเหตุการณ์การรั่วไหลของเส้นทางที่อาจส่งผลกระทบต่อลูกค้าของเรา

Cloudflare ตรวจจับการรั่วไหลของเส้นทางได้อย่างไร

Cloudflare ใช้แหล่งข้อมูลการกำหนดเส้นทางหลายแห่งเพื่อสังเคราะห์วิธีที่อินเทอร์เน็ตเห็นเส้นทางไปยังลูกค้า BYOIP ของเรา Cloudflare เฝ้าดูมุมมองเหล่านี้เพื่อติดตามการเปลี่ยนแปลงที่เกิดขึ้นบนอินเทอร์เน็ตอย่างกะทันหัน หากเราสามารถเชื่อมโยงการเปลี่ยนแปลงเหล่านั้นกับสิ่งที่เราทำ แสดงว่าการเปลี่ยนแปลงนั้นไม่เป็นอันตรายและเป็นการดำเนินธุรกิจตามปกติ แต่ถ้าเราไม่ได้ทำการเปลี่ยนแปลงใด ๆ เราจะรีบดำเนินการเพื่อแจ้งให้คุณทราบว่าเส้นทางและผู้ใช้ของคุณอาจมีความเสี่ยง

ไปป์ไลน์การบริโภคข้อมูลจากด้านนอกสู่ด้านในของ Cloudflare

แหล่งข้อมูลหลักของ Cloudflare มาจากที่เก็บที่ได้รับการดูแลจากภายนอก เช่น ฟีด RIS ของ RIPE, RouteViews, และ ฟีด BMP สาธารณะของ Caida จึงต้องใช้มุมมองภายนอกหลายมุมมองของตารางเส้นทางอินเทอร์เน็ตเพื่อให้ถูกต้องที่สุดเมื่อทำการอนุมานเกี่ยวกับสถานะของอินเทอร์เน็ต Cloudflare เรียกใช้ API ไปยังแหล่งที่มาเหล่านั้นเพื่อบริโภคข้อมูลและวิเคราะห์การเปลี่ยนแปลงในเส้นทาง BGP ฟีดเหล่านี้ช่วยให้เราบริโภคข้อมูลการกำหนดเส้นทางสำหรับอินเทอร์เน็ตทั้งหมด Cloudflare จะกรองข้อมูลทั้งหมดลงไปตาม prefix ที่คุณเคยออนบอร์ดไปที่ Cloudflare

เมื่อข้อมูลนี้ถูกบริโภคและกรองแล้ว Cloudflare จะเริ่มอัปเดตการอ้างอิงไขว้ไปยังตารางการกำหนดเส้นทางทั่วโลกด้วยตัวชี้วัดที่ระบุว่าอาจมีการเข้ายึดเส้นทาง เช่น จำนวนของ ASN ที่เห็นเส้นทางของคุณโดยตรง จำนวนการอัปเดต BGP ที่เกิดขึ้นในช่วงเวลาสั้น ๆ และจำนวนซับเน็ตที่กำลังโฆษณา หากจำนวน ASN ที่เห็นเส้นทางของคุณโดยตรงหรือจำนวนการอัปเดตเปลี่ยนแปลงอย่างผิดสังเกต อาจหมายความว่า prefix ของคุณรั่วไหล หากพบเห็นการเปลี่ยนแปลงจำนวนมากในตารางการกำหนดเส้นทางทั่วโลก ในซับเน็ตของ prefix ที่คุณกำลังประกาศโฆษณา อาจเป็นไปได้ว่า prefix ของคุณรั่วไหลไปที่ใดที่หนึ่ง

Cloudflare ได้กำหนดค่านี้ใน prefix ของเราเองแล้ววันนี้ ต่อไปนี้คือตัวอย่างสิ่งที่เราเห็นเมื่อระบบตัดสินว่ามีบางอย่างผิดปกติ:

Cloudflare เป็นเจ้าของช่วง prefix 2606:4700:50::/44 เนื่องจากช่วงดังกล่าวเป็นซับเน็ตของช่วงใดช่วงหนึ่งที่แสดงอยู่บนเว็บไซต์ของเราที่นี่ เราสังเกตตลอดหนึ่งชั่วโมงว่ามีคนพยายามโฆษณาเครือข่ายย่อยในช่วงนั้นไปยังเครือข่ายอื่นอีก 38 เครือข่าย แต่โชคดีเพราะเรานำ RPKI มาใช้ เรารู้ว่าเครือข่ายส่วนใหญ่จะปฏิเสธแทนที่จะยอมรับโฆษณาเส้นทางเหล่านี้จากผู้โจมตี

ฉันจะทำอย่างไรเพื่อป้องกันการรั่วไหลของเส้นทางในอนาคต

วิธีที่ดีที่สุดในการป้องกันการรั่วไหลของเส้นทางคือการปรับใช้ RPKI ในเครือข่ายของคุณและกระตุ้นให้ผู้ให้บริการอินเทอร์เน็ตของคุณทำเช่นนั้นด้วย ทั้งนี้ RPKI จะช่วยให้คุณและผู้ให้บริการลงนามในเส้นทางที่คุณโฆษณาบนอินเทอร์เน็ต เพื่อไม่ให้ผู้อื่นขโมยเส้นทางได้ หากมีผู้โฆษณาเส้นทาง RPKI ของคุณ ผู้ให้บริการใด ๆ ที่สนับสนุน RPKI จะไม่ส่งต่อเส้นทางเหล่านั้นไปยังลูกค้ารายอื่น เพื่อจำกัดความพยายามที่จะทำให้เส้นทางรั่วไหลให้อยู่ใกล้กับผู้โจมตีให้มากที่สุด

การสนับสนุนอย่างต่อเนื่องของ Cloudflare สำหรับ RPKI ส่งผลสัมฤทธิ์ตลอดช่วงสามเดือนที่ผ่านมา โดยผู้ให้บริการเช่น Amazon, Google, Telstra, Cogent และแม้แต่ Netflix ได้เริ่มสนับสนุน RPKI พร้อมกับกรองและลบ prefix ที่ไม่ถูกต้อง ซึ่งในความเป็นจริงแล้ว ผู้ให้บริการอินเทอร์เน็ตชั้นนำกว่า 50% ในตอนนี้ได้สนับสนุน RPKI ในรูปแบบใดรูปแบบหนึ่ง:

คุณสมบัติ Route Leak Detection ของ Cloudflare เมื่อนำมาใช้ร่วมกันในหมู่ผู้ให้บริการจำนวนมากที่ใช้ RPKI ช่วยให้แน่ใจว่าการสูญหายของข้อมูลและการหยุดทำงานที่มีสาเหตุจากการรั่วไหลของเส้นทางได้ยุติลงแล้ว หากคุณเป็นลูกค้า Cloudflare Magic Transit หรือ BYOIP ลองกำหนดค่าการแจ้งเตือนการรั่วไหลของเส้นทางใน dash วันนี้ หากคุณไม่ใช่ลูกค้า Magic Transit หรือ BYOIP โปรดติดต่อทีมขายของเราเพื่อเริ่มต้นกระบวนการเพื่อให้เครือข่าย หรือแม้กระทั่งเส้นทางต่าง ๆ ของคุณปลอดภัย