Cloudflare WAF помогает владельцам сайтов защищать свои приложения от злоумышленников. Это реализуется WAF с помощью управляемых правил Cloudflare — составленных вручную узкоспециализированных правил, которые обнаруживают и блокируют вредоносные коды. Но с ними связана проблема: если правило не написано специально для конкретной атаки, то оно не позволит ее обнаружить.

Сегодня мы решаем эту проблему за счет расширения интеллектуального потенциала WAF и анонсируя общую доступность нашей системы оценки атак на основе WAF.

Клиентам, использующим наши пакеты Enterprise Core и Advanced Security, будет предоставляться постепенный доступ к этой новой функции. Все остальные клиенты Enterprise получат доступ в ближайшие месяцы.

Наша система оценки атак WAF, полностью дополняющая наши управляемые правила Cloudflare, классифицирует все запросы с использованием модели, обученной на наблюдаемых истинно-положительных результатах в сети Cloudflare, что позволяет обнаруживать (и блокировать) уклонение, обход проверки и новые методы атак до того, как они станут общеизвестными.

Проблема с WAF на основе сигнатур

Злоумышленники, пытающиеся проникнуть в веб-приложения, часто используют известные или недавно раскрытые коды. Cloudflare WAF был создан для максимально эффективной борьбы с этими атаками. Управляемый набор правил Cloudflare и управляемый набор правил Cloudflare OWASP в действительности постоянно обновляются и направлены на защиту веб-приложений от известных угроз при сведении к минимуму ложных срабатываний.

Ситуацию усложняют атаки, которые не являются широко известными. Часто их называют уязвимости нулевого дня. Несмотря на то, что наши команды делают все возможное, чтобы исследовать новые векторы угроз и обновлять управляемые правила Cloudflare, ограничивающим фактором здесь является производительность человека. Каждый раз, когда обнаруживается новый вектор, у злоумышленников появляется возможность обойти меры по нейтрализации атаки.

Одним из хорошо известных примеров стала атака Log4j RCE, когда нам пришлось часто обновлять правила в рамках развертывания частых обновлений правил по мере обнаружения новых обходов проверок путем изменения известных типов атак.

Решение: дополнить сигнатуры моделью оценки на основе машинного обучения

Наша система оценки атак WAF — это усовершенствование WAF от Cloudflare, основанное на машинном обучении. Система оценивает каждый запрос с точки зрения вероятности того, что он является вредоносным. Затем вы можете использовать эту оценку при реализации пользовательских правил WAF, чтобы обеспечить безопасность вашего приложения наряду с существующими управляемыми правилами Cloudflare.

Как мы используем машинное обучение в WAF Cloudflare?

В любой задаче по классификации качество обучающей выборки непосредственно связано с качеством результатов классификации, поэтому были приложены значительные усилия к подготовке набора данных для обучения.

И именно здесь мы использовали сверхмощность Cloudflare: мы воспользовались возможностями мониторинга сети Cloudflare, собрав миллионы истинно-положительных образцов, сгенерированных нашим существующим WAF на основе сигнатур, и дополнительно улучшили его, используя методы, описанные в разделе «Повышение точности нашего WAF на основе машинного обучения».

Это позволило нам обучить модель, которая способна классифицировать c учетом HTTP-запроса вероятность того, что запрос содержит вредоносный код, но, что еще более важно, классифицировать, когда запрос очень похож на известный истинно-положительный, но при этом в достаточной степени отличается, чтобы избежать совпадения с управляемым правилом.

Модель встраивается в поток HTTP-трафика и на сегодняшний день оптимизирована для трех категорий атак: SQL-инъекция (SQLi), межсайтовый скриптинг (XSS) и широкий спектр атак на основе удаленного выполнения кода (RCE), таких как внедрение оболочки, PHP-инъекции, компрометации типа Apache Struts, Apache log4j и аналогичные атаки, которые приводят к удаленному выполнению кода. В будущем мы планируем добавить дополнительные типы атак.

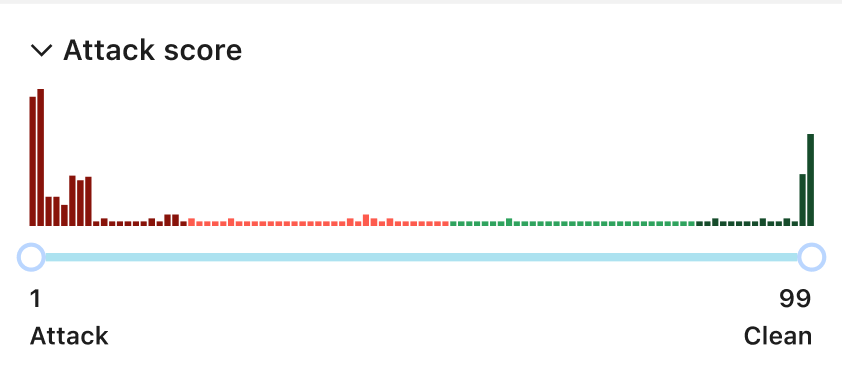

Выводимые оценки аналогичны оценкам управления ботами; они варьируются от 1 до 99, где низкие баллы указывают на вредоносный или вероятно вредоносный, а высокие баллы указывают на чистый или вероятный чистый HTTP-запрос.

Доказательство непосредственной ценности

Одним из примеров эффективности этой новой системы является то, что 13 октября 2022 г. атака CVE-2022-42889 была определена как "критическая серьезность” в Apache Commons Text, затрагивающая версии с 1.5 по 1.9.

Вредоносный код, использованный в атаке, хотя и не был немедленно заблокирован нашими управляемыми правилами Cloudflare, но был правильно идентифицирован (получив очень низкую оценку) нашей системой оценки атак. Это позволило нам защитить конечные точки и идентифицировать атаку с нулевым временем развертывания. Разумеется, мы также по-прежнему обновляли управляемые правила Cloudflare, чтобы охватить новый вектор атаки, поскольку это позволяет нам улучшать наши обучающие данные, дополнительно завершая наш цикл обратной связи.

Узнайте то, чего вы не знаете, с помощью новой системы аналитики безопасности — Security Analytics

В дополнение к системе оценки атак у нас есть еще одно важное объявление: наша новая система аналитики безопасности — Security Analytics! Вы можете прочитать больше об этом в официальном объявлении.

Используя новую систему аналитики безопасности, вы можете просматривать распределение оценок атак независимо от того, были ли запросы заблокированы или нет, что позволяет вам исследовать потенциально вредоносные атаки до развертывания каких-либо правил.

В представлении будет отображаться не только WAF Attack Score, но и управление ботами и сканирование содержимого с возможностью комбинировать и сочетать фильтры по своему усмотрению.

Как использовать WAF Attack Score и Security Analytics

Давайте отправимся в путь, чтобы выявить атаки с помощью новой системы Security Analytics, а затем использовать оценки атак WAF для их нейтрализации.

Начало работы с Security Analytics

Этот новый вид позволяет отобразить все детали вашего трафика в одном месте. В вашем распоряжении десятки фильтров, которые можно комбинировать и сопоставлять, лучшие статистические данные, несколько распределений интерактивных графиков, а также образцы журналов для проверки ваших идей. По сути, это дает вам возможность предварительно просматривать ряд фильтров без необходимости предварительно создавать настраиваемые правила WAF.

Шаг 1 — доступ к новой Security Analytics. Чтобы получить доступ к новой Security Analytics на панели управления, перейдите на вкладку “Security” (Security > Analytics) (Безопасность > Аналитика). Предыдущая вкладка (Security > Overview) (Безопасность > Обзор) по-прежнему существует в разделе (Security > Events) (Безопасность > Аналитика). Вы должны иметь доступ как минимум к WAF Attack Score, чтобы иметь возможность увидеть новую Security Analytics на данный момент.

Шаг 2 — изучение аналитических данных. На новой странице аналитики вы увидите распределение всего вашего трафика по времени, а также множество фильтров справа, показывающих распределение по нескольким функциям, включая WAF Attack Score и оценку управления ботами. Чтобы максимально упростить применение интересных фильтров, мы добавили раздел “Аналитика”.

Выбрав параметр "Attack Analysis" (Анализ атак), вы увидите сводную диаграмму, показывающую, как выглядит ваш трафик с точки зрения WAF Attack Score.

Шаг 3 — фильтрация вредоносного трафика. Можно начать с поиска не нейтрализованных HTTP-запросов, классифицированных как атаки. Вы можете сделать это, используя ползунки оценки атаки с правой стороны или выбрав любой из фильтров информации, которые легко использовать в один щелчок мыши. Все графики будут обновляться автоматически в соответствии с выбранными фильтрами.

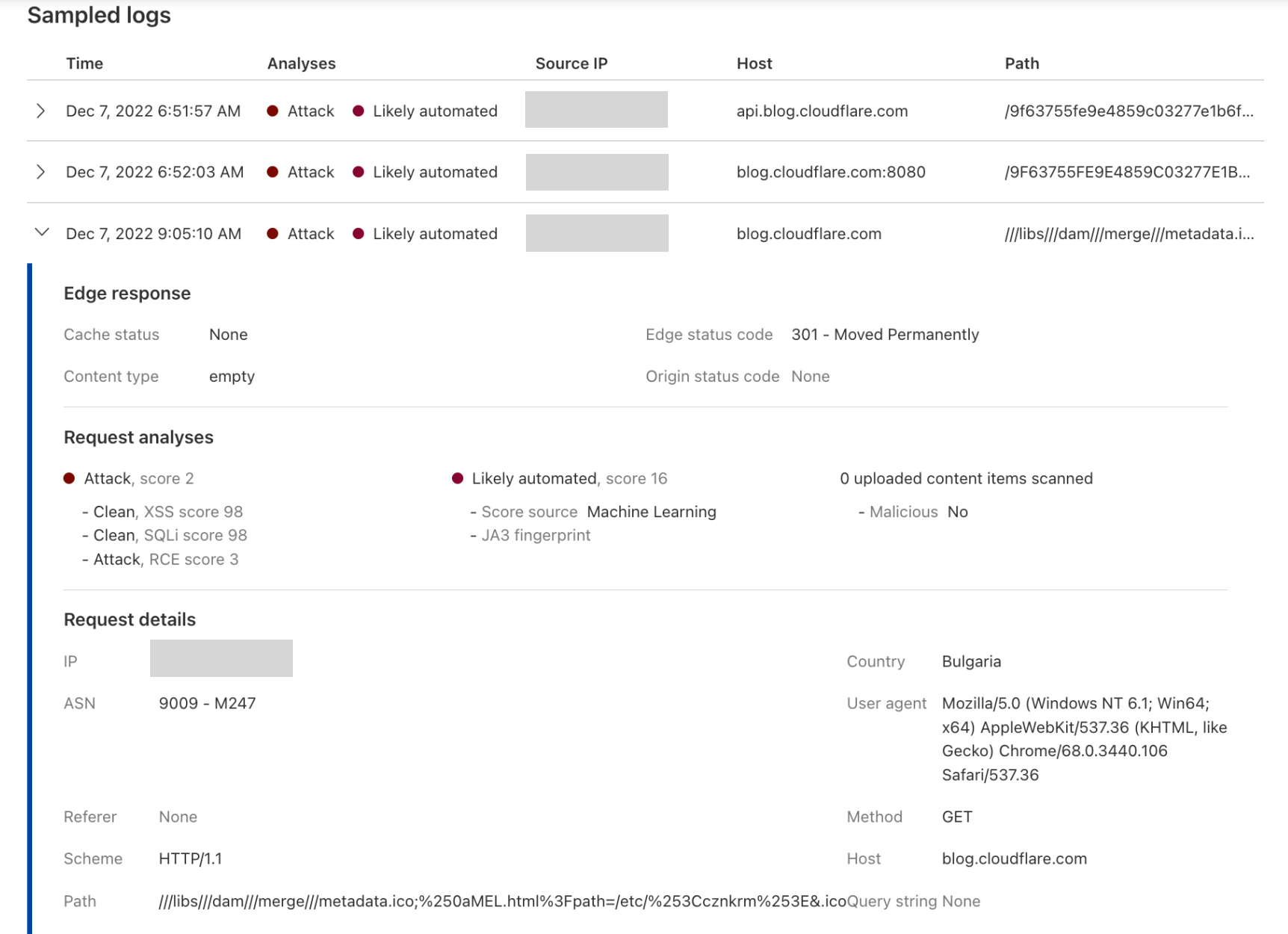

Шаг 4 — проверка вредоносного трафика. Это можно выполнить, развернув выбранные журналы под графиком распределения трафика. Например, в приведенном ниже расширенном журнале вы можете увидеть очень низкий показатель RCE, указывающий на “Атаку”, наряду с оценкой бота, указывающей на то, что запрос был “Вероятно автоматизирован”. Ознакомившись с полем “Путь”, мы можем подтвердить, что это действительно вредоносный запрос. Обратите внимание, что не все поля в данный момент регистрируются / отображаются. Например, запрос может получить низкую оценку из-за вредоносного кода в теле HTTP, которое сегодня непросто проверить в журналах выборки.

Шаг 5 — создание правила для нейтрализации вредоносного трафика. Как только вы убедитесь, что ваш фильтр не соответствует ложным срабатываниям, одним нажатием кнопки “Create custom rule” (Создать пользовательское правило) вы будете перенаправлены в конструктор пользовательских правил WAF со всеми вашими фильтрами, предварительно заполненными и готовыми к развертыванию (“Deploy”).

Оценки атак в журналах событий безопасности

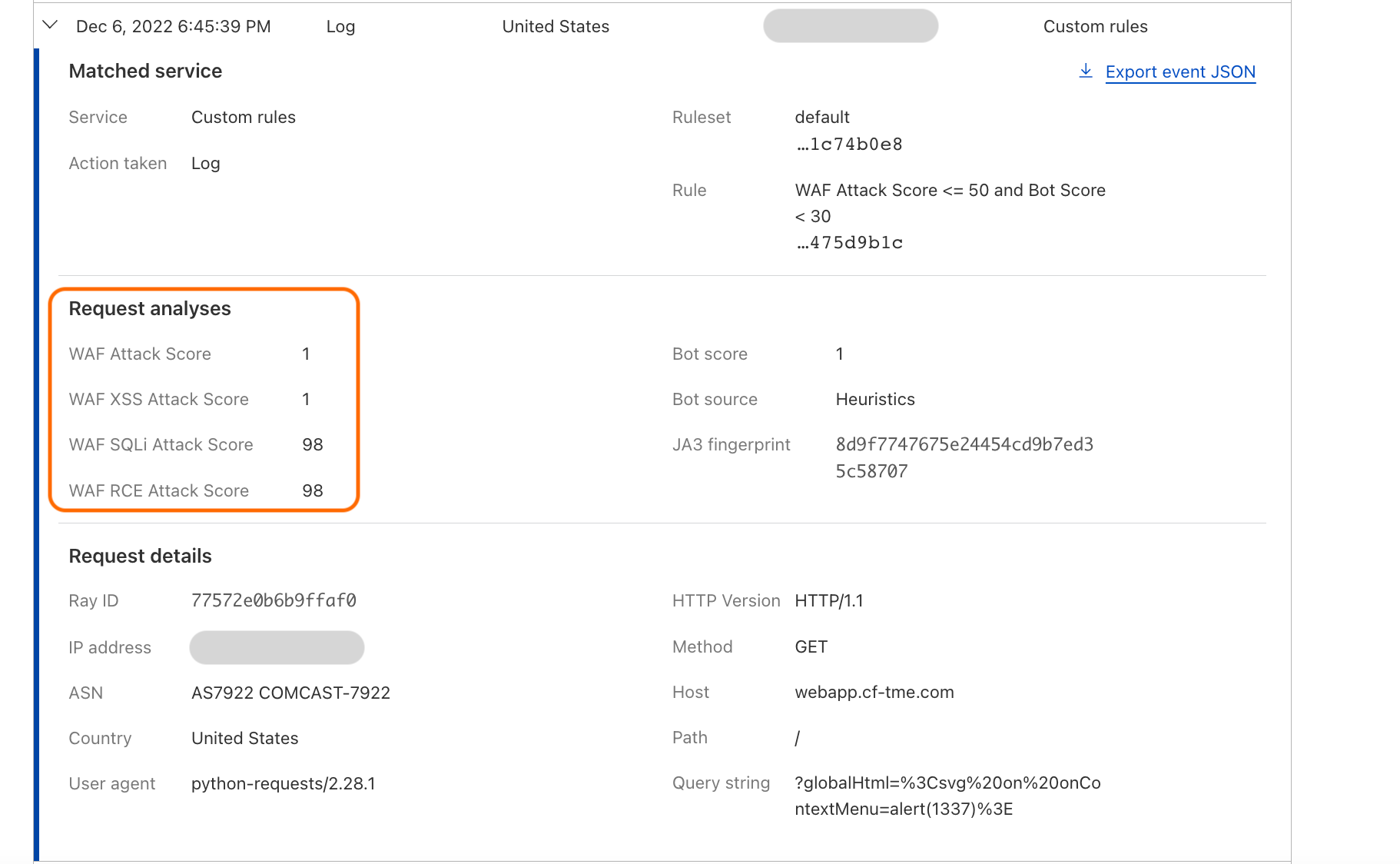

Оценки атак WAF также доступны в журналах HTTP и при переходе к пункту Security > Events [Безопасность > События]) при развертывании любого из образцов журнала событий:

Обратите внимание, что все новые поля доступны в Пользовательских правилах WAF и Правилах ограничения числа запросов WAF. Они задокументированы в наших документах для разработчиков: cf.waf.score, cf.waf.score.xss, cf.waf.score.sqli, и cf.waf.score.rce.

Хотя проще всего использовать эти поля, начав с нашей новой информационной панели Security Analytics, как описано выше, вы можете использовать их «как есть» при создании правил и, разумеется, в комбинации с любым другим доступным полем. В следующем примере развертывается правило действия «Журнал» для любого запроса с агрегированной оценкой WAF Attack Score (cf.waf.score) менее 40.

Что дальше?

Это всего лишь один из многих шагов на пути к тому, чтобы сделать наш Cloudflare WAF подлинно «интеллектуальным». Помимо развертывания этой новой технологии для большего числа клиентов, мы уже работаем над обеспечением еще более высокой прозрачности и охватом дополнительных векторов атак. Чтобы узнать больше об этом и многом другом, следите за обновлениями!