Cloudflareは、インターネット上でユニークな視点を持っています。このような立場から、通常であれば気づかれないようなトレンドを見抜き、探求し、特定することができるのです。本レポートでは、まさにそれを実践し、インターネット全体のアプリセキュリティのトレンドに関する我々のインサイトを共有しています。

本レポートは、アプリケーションセキュリティレポートの第3版です。第1版は2022年3月に発行され、第2版は今年3月初旬に発行されました。今回は初の四半期ごとの発行となります。

前回のレポート以来、私たちのネットワークはより大きく、より高速になりました。現在、私たちは平均4,600万HTTPリクエスト/秒、ピーク時には6,300万リクエストを処理しています。毎秒約2,500万件のDNSクエリを常に処理しています。1日に換算するとおよそ2兆1,000億のDNSクエリで、月間では65兆件です。これは、当社のインフラストラクチャによって処理された権威あるリクエストとリゾルバリクエストの合計です。HTTPリクエストとDNSリクエストの両方を合計すると、多くの悪意のあるトラフィックがあることがわかります。HTTPリクエストのみに焦点を当てると、2023年第2四半期にCloudflareは、毎日平均1,120億のサイバー脅威をブロックしており、これが本レポートの基盤となっています。

しかし、本題に入る前に、用語を定義しましょう。

定義

このレポート全体を通して、以下の用語を使用します。

軽減されたトラフィック:Cloudflareプラットフォームによって「終了」アクションが適用されたアイボールHTTP*リクエスト。これらには、

BLOCK、CHALLENGE、JS_CHALLENGE、MANAGED_CHALLENGEのアクションが含まれます。これには、LOG、SKIP、ALLOWのアクションが適用されたリクエストは含まれません。昨年とは対照的に、DDoS軽減システムによってCONNECTION_CLOSEおよびFORCE_CONNECTION_CLOSEアクションが適用されたリクエストは、技術的には接続の開始を遅らせるだけなので、現在は除外しています。また、これらを使用したリクエストの割合は比較的少なかったという事実もあります。さらに、CHALLENGEタイプのアクションに関する計算を改善し、未解決のチャレンジのみが軽減済みとしてカウントされるようにしました。アクションの詳細な説明は、開発者向けドキュメントに記載されています。ボットトラフィック/自動化されたトラフィック:Cloudflareのボット管理システムによってボットによって生成されたと識別されたHTTP*リクエスト。これには、ボットスコアから1~29の間のリクエストも含まれます。これは、昨年のレポートから変更されていません。

API トラフィック:応答のコンテンツタイプがXMLまたは

JSONであるすべてのHTTP*リクエスト。軽減されたリクエストなど、応答のコンテンツタイプが利用できない場合、代わりに同等のAcceptのコンテンツタイプ(ユーザーエージェントによって指定される)が使用されます。この後者の場合、APIトラフィックは完全には考慮されませんが、それでも洞察を得るという目的では優れた情報を提供します。

特に明記されていない限り、このブログ記事で評価する期間は、2023年4月から2023年6月までの3ヶ月間です。

最後に、データはCloudflareネットワーク全体のトラフィックを観察して算出されたもので、必ずしもインターネット全体のHTTPトラフィックパターンすべてが反映されているわけではないことにご留意ください。

* HTTPトラフィックに言及する場合は、HTTPとHTTPSの両方を指します。

グローバルトラフィックのインサイト

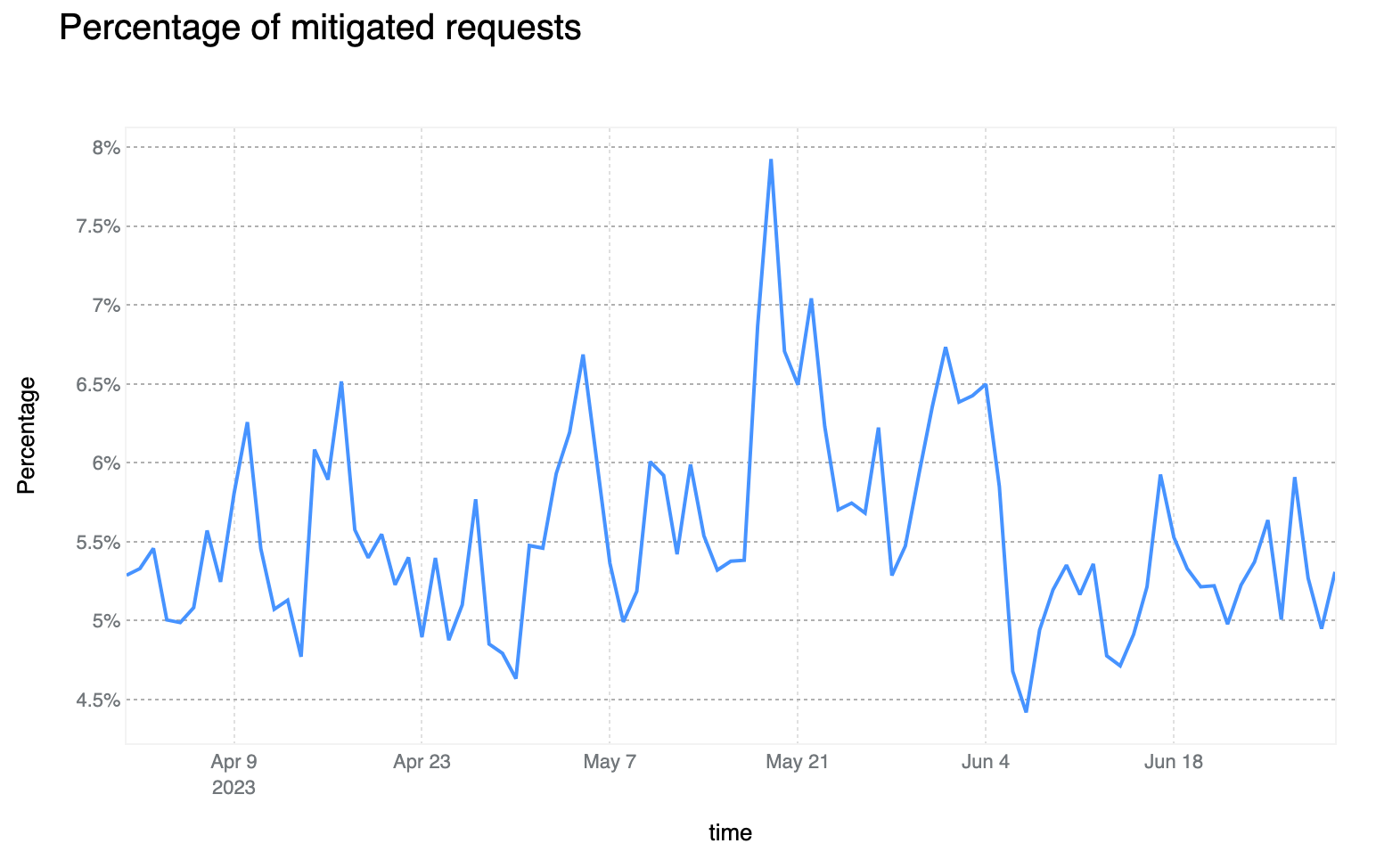

軽減された1日のトラフィックは6%で安定、急増は8%に達する

2021年から2022年にかけて、軽減されたHTTPリクエストの日次平均は2ポイント減少し、6%となりましたが、悪意のあるアクティビティが通常より多く発生した日は、ネットワーク全体ではっきりと確認することができます。その一例を以下のグラフに示します。2023年5月末にかけて、8%近くに達するスパイクが見られます。これは、大規模なDDoSイベントや、標準的な日や週のサイクルに従わないその他の活動に起因するものであり、大規模な悪意のあるイベントは、Cloudflareスケールであっても、世界レベルで目に見える影響を与える可能性があることを常に思い起こさせるものです。

軽減されたHTTPリクエストの75%は完全にブロックされました。これは前回のレポートと比較して6ポイントの減少です。その他のリクエストの大半は、さまざまなCHALLENGEタイプのアクションで軽減されており、管理されたチャレンジがこのサブセットの約20%を占めています。

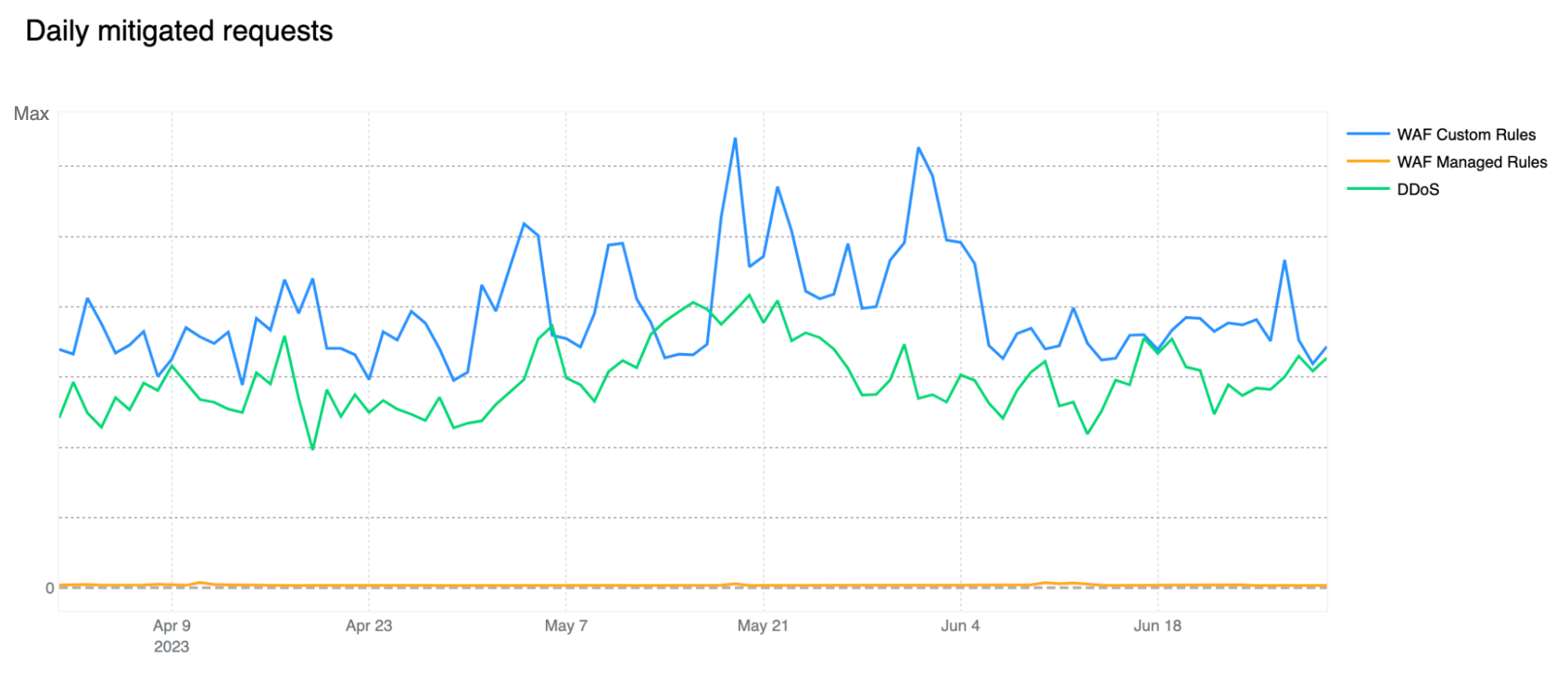

シールド強化:顧客設定ルールがトラフィック軽減に最も寄与している

前回のレポートでは、当社の自動DDoS軽減システムは、軽減されたトラフィックの平均50%以上を占めていました。過去2四半期にわたり、WAFの導入が増加したことに加え、企業が不要なトラフィックからアプリをより適切に設定し、遮断するようになったこともあり、WAFによって軽減されたトラフィックがDDoSの軽減を上回るという新たな傾向が現れています。増加のほとんどは、当社のWAF管理ルールではなく、WAFカスタムルールブロックによるもので、これは、これらの軽減が、ビジネスロジックや関連する目的のために顧客が設定したルールによって生成されたことを示しています。これは下のグラフを見れば一目瞭然です。

当社のWAF管理ルールの軽減(黄色の線)は、WAFで軽減されたトラフィック全体と比較するとごくわずかであり、これは、既知の悪質なトラフィックのみをブロックするのではなく、既知の善良なトラフィックを許可することで、顧客が積極的なセキュリティモデルを採用していることを示しています。とはいえ、WAF管理ルールによる軽減は、当四半期中に1日あたり15億件に達しています。

当社のDDoS軽減はもちろんボリューメトリックであり、当社のDDoSアプリケーション層ルールに合致するトラフィックの量は、特に、数多くの斬新な攻撃やボットネットがWeb上で紡ぎ出されていることを考えると、過小評価すべきではありません。DDoS攻撃の傾向については、当社の第2四半期DDoS脅威レポートをご覧ください。

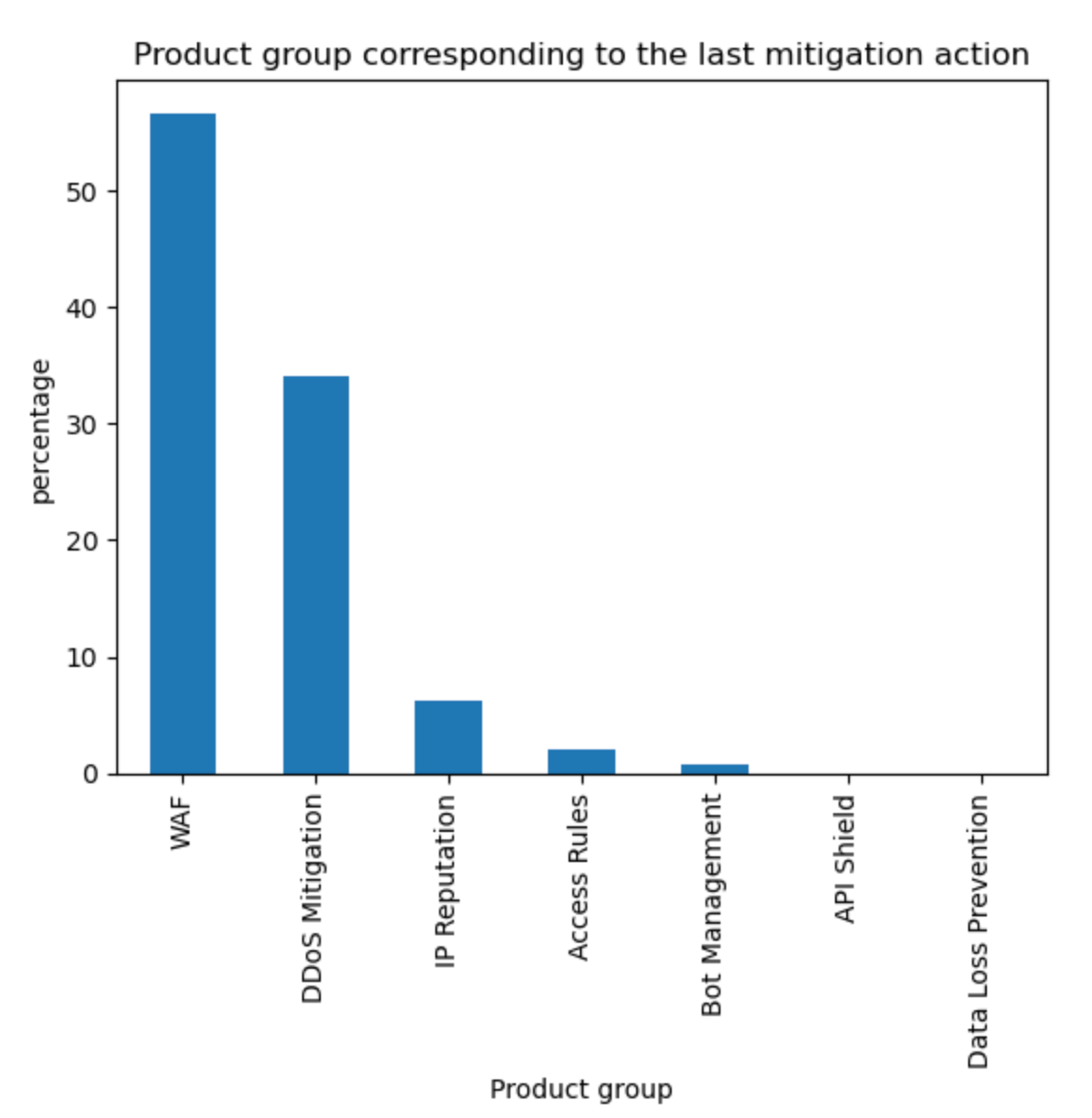

軽減されたトラフィックのソースを集計すると、WAFが軽減全体の約57%を占めています。以下は表形式で、参考のため他のソースも掲載しています。

ソース

比率(%)

WAF

57%

DDoS軽減

34%

IP Reputation

6%

Accessルール

2%

その他

1%

アプリケーションの所有者は、ますますジオロケーションブロックに依存するようになっている

顧客が定義したWAFルールによって軽減されたトラフィックが増加していることから、一段深く掘り下げ、顧客が何をどのようにブロックしているのかをより深く理解することは興味深いことだと考えます。WAFカスタムルール全体のルールフィールドの使用状況を確認し、共通のテーマを特定することでこれを行うことができます。もちろん、契約やプランのレベルによって異なるため、すべての顧客がすべてのフィールドにアクセスできるわけではないので、データを正しく解釈する必要がありますが、それでもフィールドの「カテゴリ」に基づいていくつかの推論を行うことができます。ネットワーク全体に展開されている約700万のWAFカスタムルールをすべてレビューし、主要なグループ分けのみに焦点を当てると、以下のようなフィールド使用率の分布が得られます。

フィールド

ルールの使用率

ジオロケーションフィールド

40%

HTTP URI

31%

IPアドレス

21%

その他のHTTPフィールド(URIを除く)

34%

ボット管理分野

11%

IPレピュテーションスコア

4%

注目すべきは、導入されているWAFカスタムルールの40%が、トラフィックの処理方法を決定するためにジオロケーション関連のフィールドを使用していることです。これは、ビジネスロジックを実装したり、トラフィックが予想されない地域を除外したりするために使用される一般的な手法であり、攻撃対象領域を減らすのに役立ちます。これらは粗いコントロールであり、巧みな攻撃者を阻止できる可能性は低いですが、それでも攻撃対象領域を減らすには効果的です。

もう一つの注目すべき観察点は、WAFカスタムルールの11%でボット管理関連フィールドが使用されていることです。この数は、アプリケーションを保護するために機械学習ベースの分類戦略を採用する顧客が増えるにつれて、時間の経過とともに着実に増加しています。

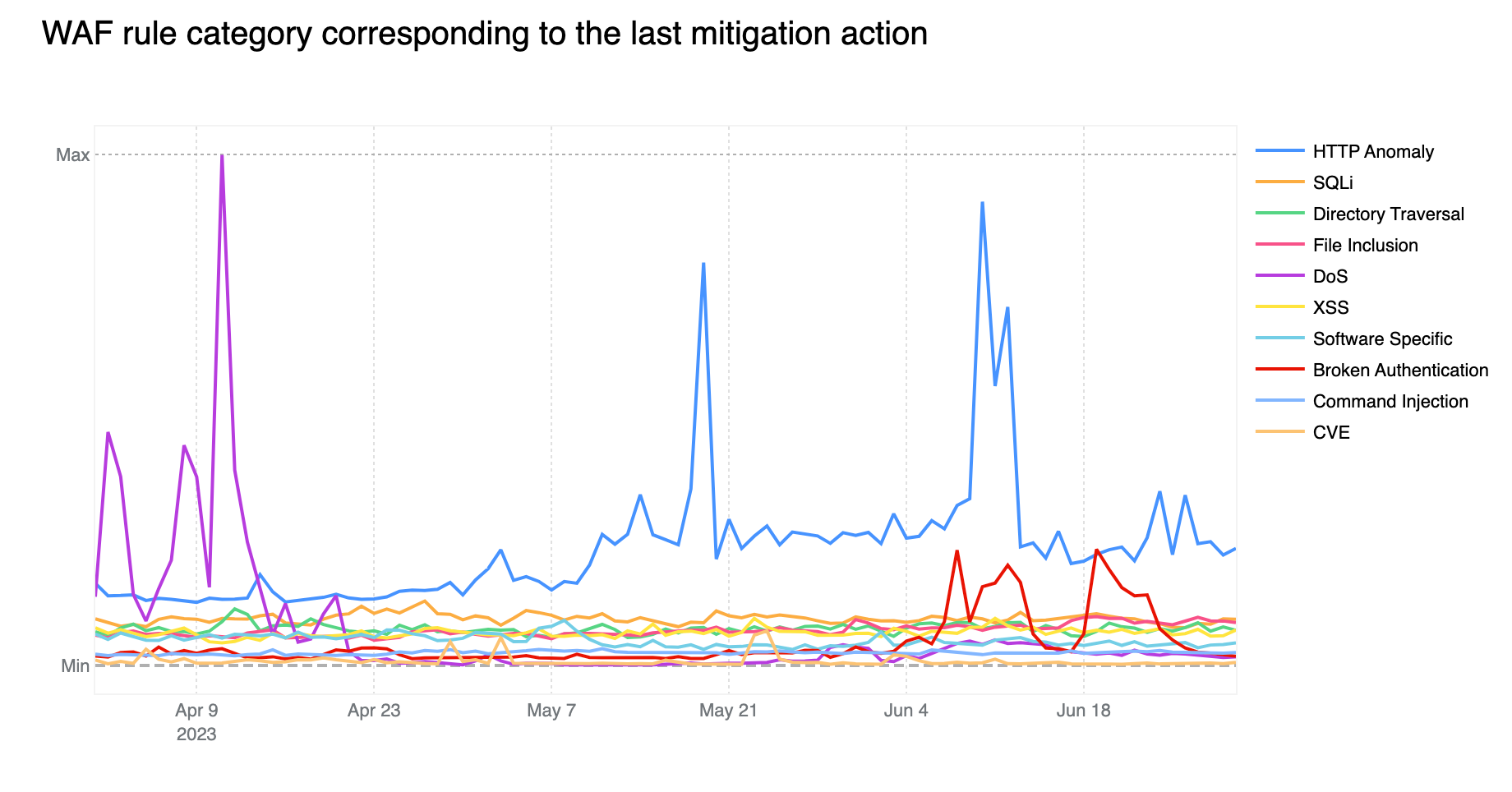

古いCVEが今も大量に悪用されている

WAF管理ルールによって軽減されたトラフィック全体の約32%を占めるHTTP異常は、依然としてWAF管理ルールによってブロックされた最も一般的な攻撃カテゴリです。SQLiは2位に上がり、それぞれ12.7%と9.9%のディレクトリトラバーサルを上回りました。

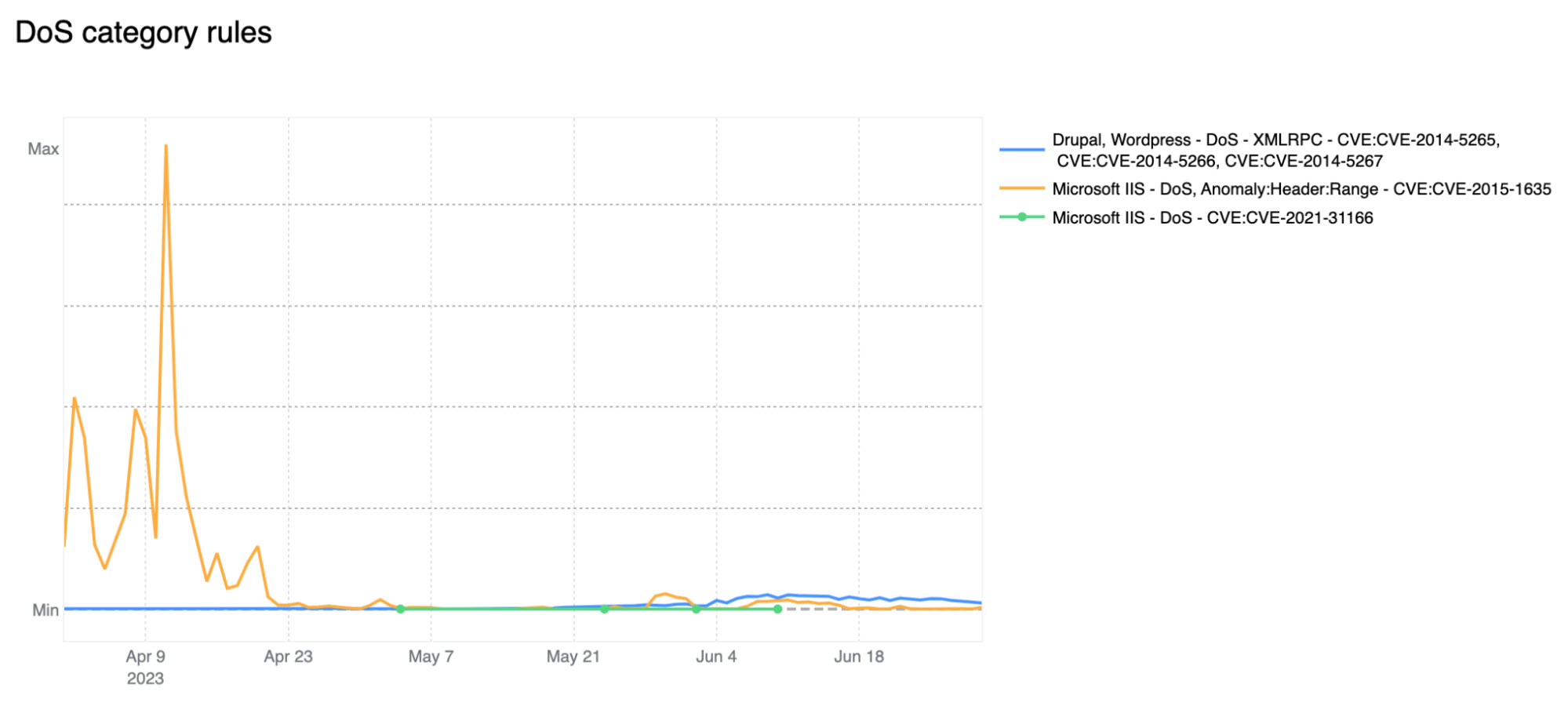

2023年4月以降を見ると、DoSカテゴリがHTTP異常カテゴリをはるかに上回っています。DoSカテゴリのルールは、WAFのアプリケーション層HTTPシグネチャです。このシグネチャは、クロスリクエストの振る舞いを調べることなく、単一のリクエストにマッチする(そしてブロックする)ために十分に固有であり、サービス拒否(DoS)を引き起こす特定のボットネットまたはペイロードのいずれかに起因する可能性があります。通常、今回のケースと同様、これらのリクエストは「分散型」攻撃の一部ではなく、それゆえカテゴリ名に「分散型」の最初の「D」がありません。

表形式の参照情報(トップ10カテゴリー):

ソース

比率(%)

HTTP異常

32%

SQLi

13%

ディレクトリトラバーサル

10%

ファイルインクルード

9%

DoS

9%

XSS

9%

ソフトウェアの仕様

7%

認証の不備

6%

コマンドインジェクション

3%

CVE

1%

DoSカテゴリのみを拡大・フィルタリングすると、軽減されたトラフィックのほとんどは、100031 / ce02fd...(それぞれ旧WAFと新WAFルールID)という1つのルールに起因していることがわかります。このルールは、「Microsoft IIS - DoS, Anomaly:Header:Range - CVE:CVE-2015-1635」と記述されており、2015年までさかのぼるCVEに関連し、多くのMicrosoft Windowsコンポーネントに影響を及ぼし、リモートでコードが実行されるというものです*。これは、8年以上前の古いCVEであっても、パッチが適用されておらず、まだ脆弱なソフトウェアが動作している可能性のあるマシンを危険にさらすために、依然として積極的に悪用されていることを思い出させるものです。

* ルールの分類上、この例ではDoSのようなより広範なカテゴリにCVE固有のルールが割り当てられています。ルールは、攻撃ペイロードが他のより一般的なカテゴリと明らかに重複しない場合にのみ、CVEカテゴリに割り当てられます。

もう一つの興味深い観察点は、6月からBroken Authenticationルールのマッチが増加していることです。この増加も、「Wordpress - Broken アクセス制御、File Inclusion」という無料のユーザーを含むすべてのお客様に導入された単一のルールに起因しています。このルールは、wp-config.php(WordPressのデフォルト設定ファイル)にアクセスしようとする試みをブロックします。このファイルは通常、Webサーバーのドキュメントルートディレクトリにありますが、もちろんHTTP経由で直接アクセスされることはありません。

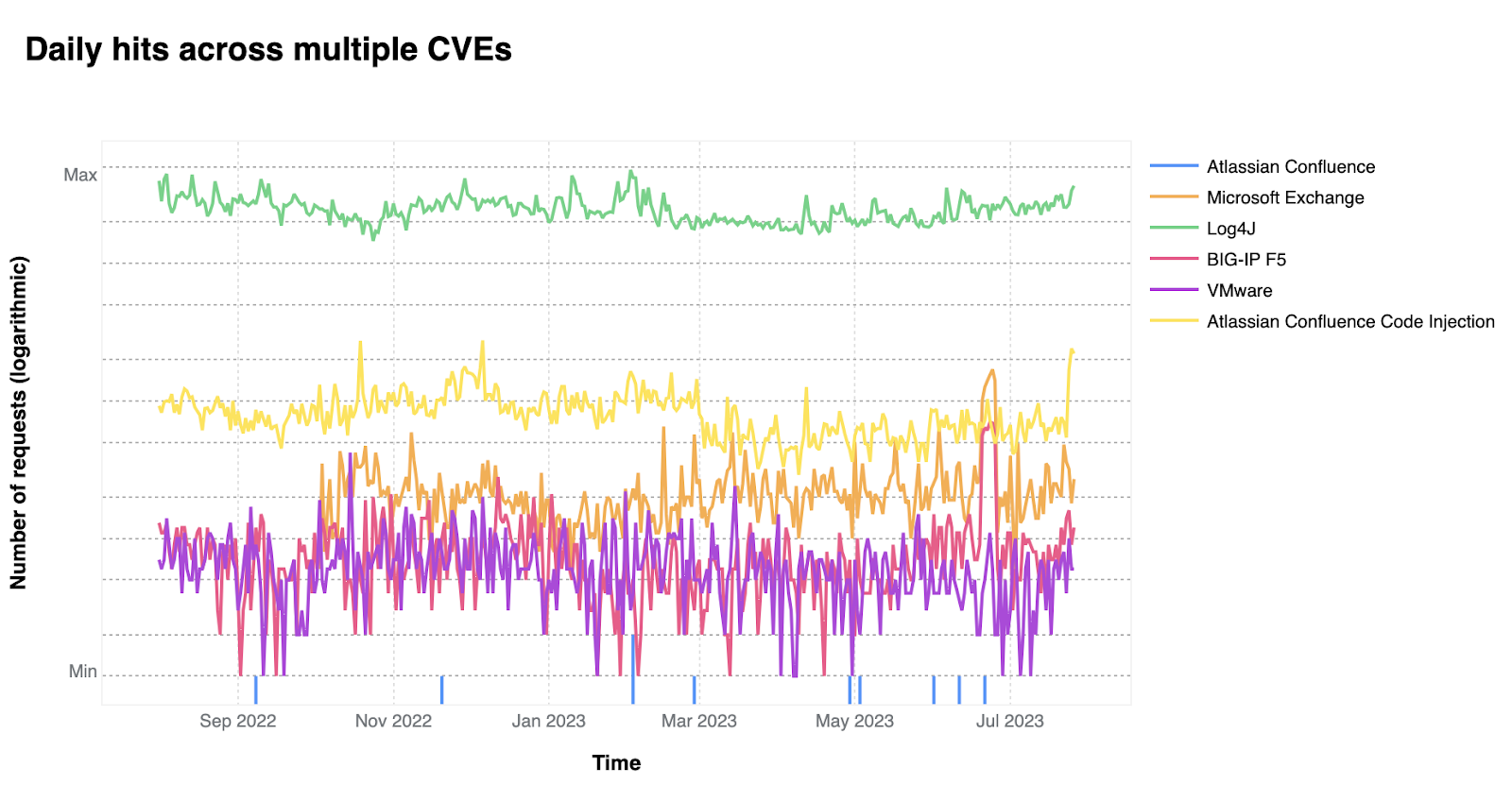

同様に、CISA/CSAは最近、「2022 Top Routinely Exploited Vulnerabilities(2022年の日常的に悪用される脆弱性の上位項目)」に焦点を当てたレポートを発表しました。この機会にCISAの報告書で言及されている各CVEが、Cloudflare自身のデータにどのように反映されているかを調査しました。CISA/CSAは、2022年に悪意のあるサイバーアクターが日常的に悪用した12の脆弱性について論じています。しかし、私たちの分析によると、CISAの報告書で言及されている2つのCVEが、私たちが実際に目にした攻撃トラフィックの大多数である、Log4JとAtlassian Confluence Code Injectionの原因となっています。私たちのデータは、上位2つと残りのリストとの間で悪用量に大きな差があることを明確に示唆しています。次のグラフは、私たちのログによると、CISAリストの上位6つの脆弱性の攻撃量(対数スケール)を比較したものです。

ボットトラフィックのインサイト

Cloudflareのボット管理は、ブラウザベースのボットに対する保護を強化するJavaScript Verified URLの追加、設定可能性を高めるためのカスタムルールでの検出IDの利用、オンボーディングを容易にするためのUIの改善など、重要な投資を続けています。セルフサービスのお客様には、Super Bot Fightモードルールを「スキップ」する機能と、WordPressループバックリクエストをサポートする機能を追加し、顧客のアプリケーションとの統合を強化し、必要な保護を提供しています。

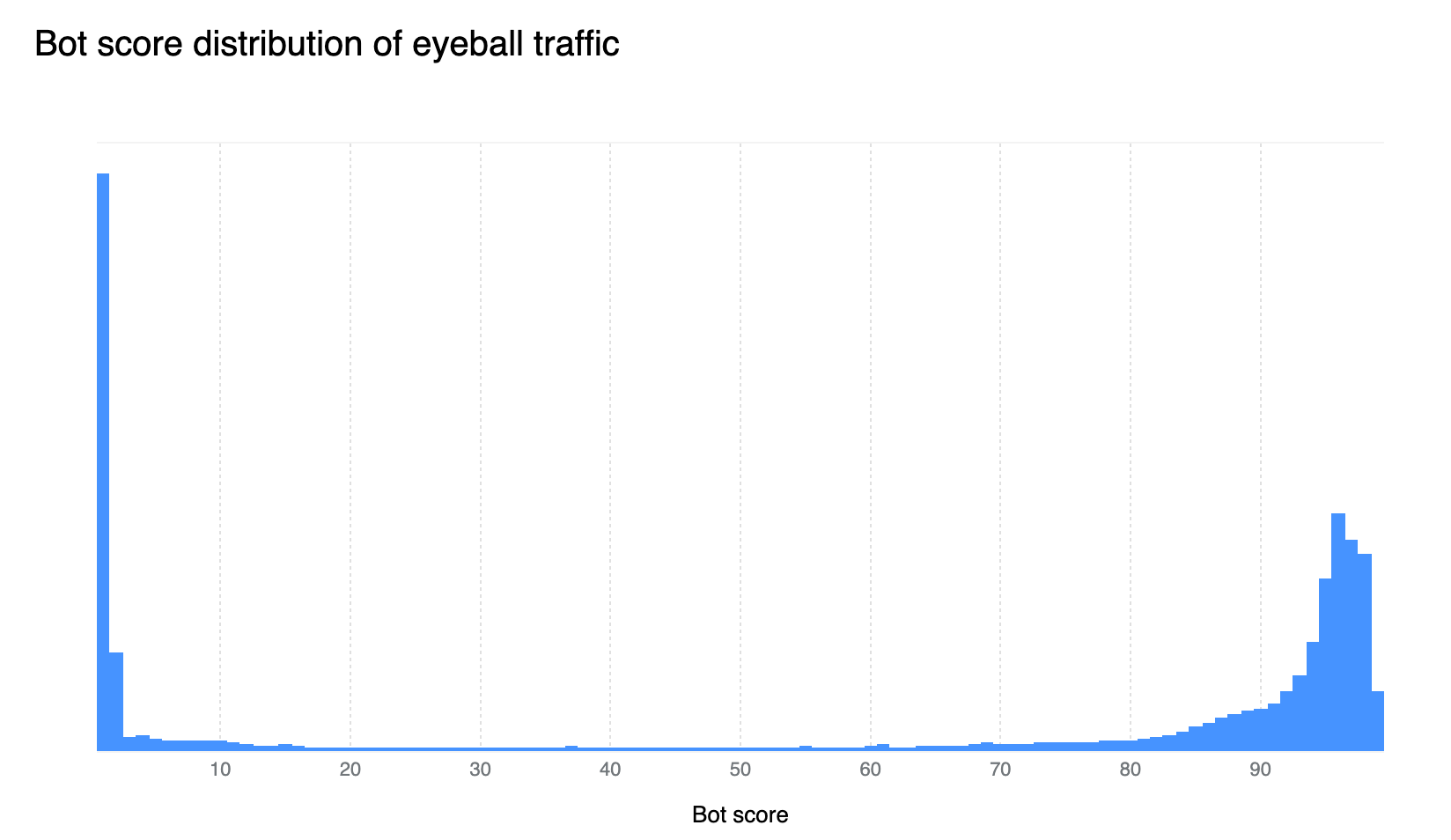

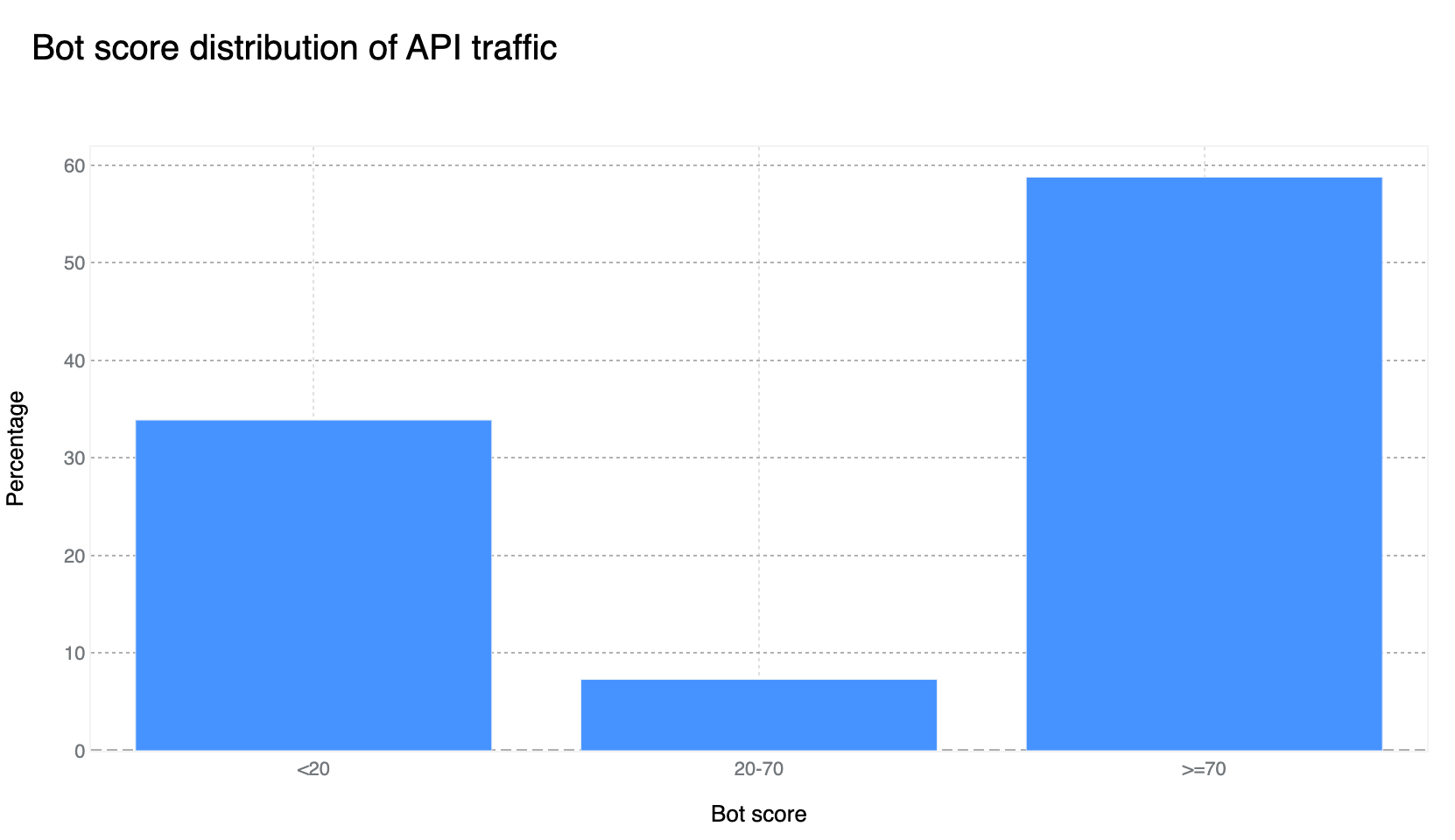

ボット管理の分類出力に対する信頼性は非常に高いままです。分析された期間にわたってボットスコアをプロットすると、ほとんどのリクエストは間違いなくボット(スコア30以下)または間違いなく人間(スコア80以上)に分類され、ほとんどのリクエストの実際のスコアが2未満または95超である、非常に明確な分布が見つかります。これは、同じ期間において、トラフィックの33%が自動化(ボットによって生成された)と分類されたことに相当します。より長い期間では、全体のボットトラフィックの割合は29%で安定しており、これはCloudflare Radarの示されているデータを反映しています。

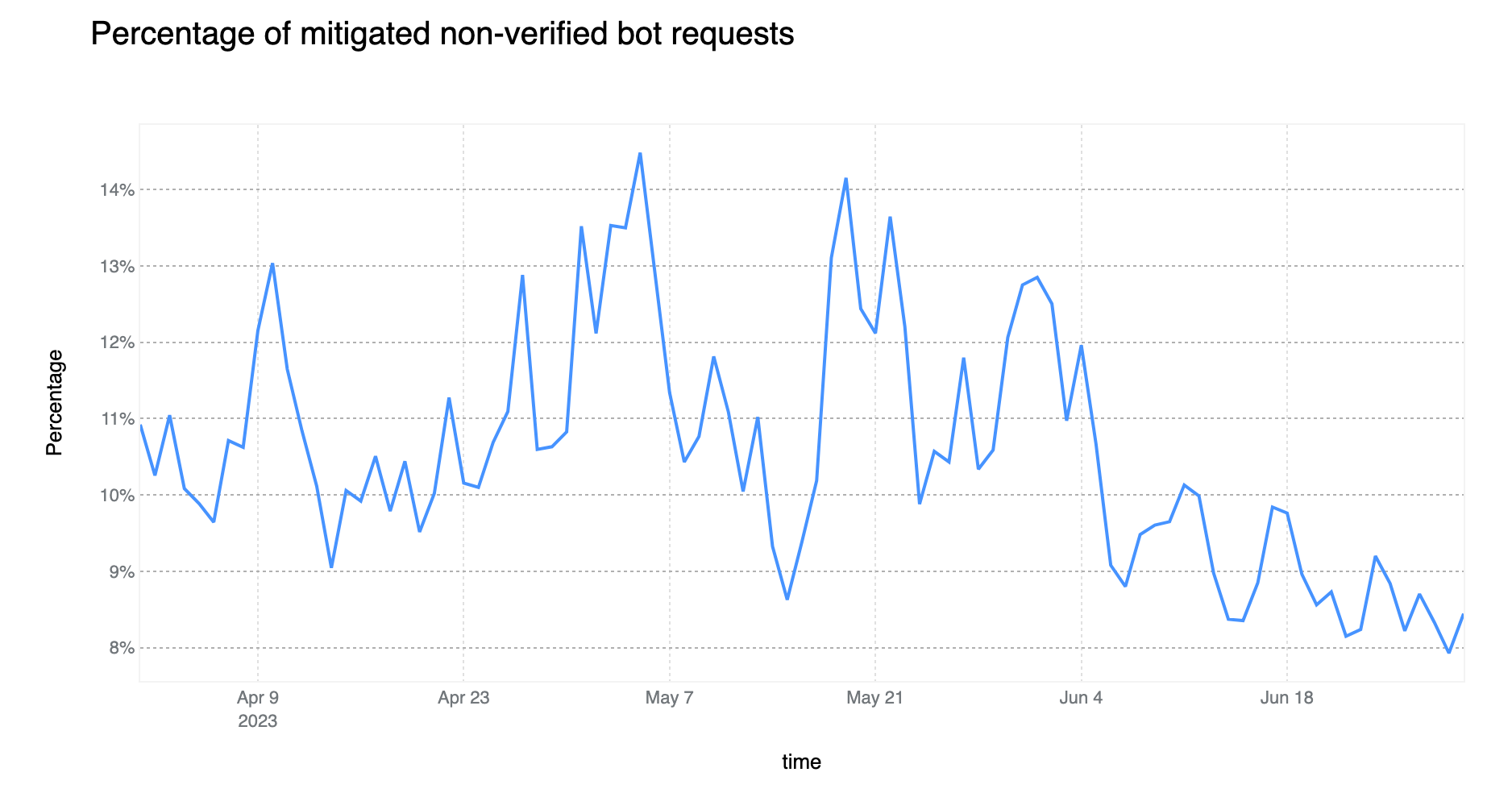

平均10%以上の非検証ボットトラフィックが軽減される

前回のレポートと比較すると、非検証ボットのHTTPトラフィックの軽減は現在減少傾向にあります(6ポイント減)。しかし、WAFカスタムルール内のボット管理フィールドの使用率は11%で、無視できるレベルではありません。これは、Cloudflareにデプロイされた70万以上のWAFカスタムルールが、ボットシグナルに依存して何らかのアクションを実行していることを意味します。最も一般的に使用されているフィールドは、cf.bot_management.verified_botのエイリアスであるcf.quest.botで、これは検証済みボットのリストによって提供され、顧客は「良い」ボットと潜在的に「悪意のある」非検証ボットを区別することができます。

企業の顧客は、より強力なcf.bot_management.scoreにアクセスでき、各リクエストで計算されたスコアに直接アクセスできます。このスコアは、前のセクションでボットスコア分布グラフを生成するために使用されたのと同じスコアです。

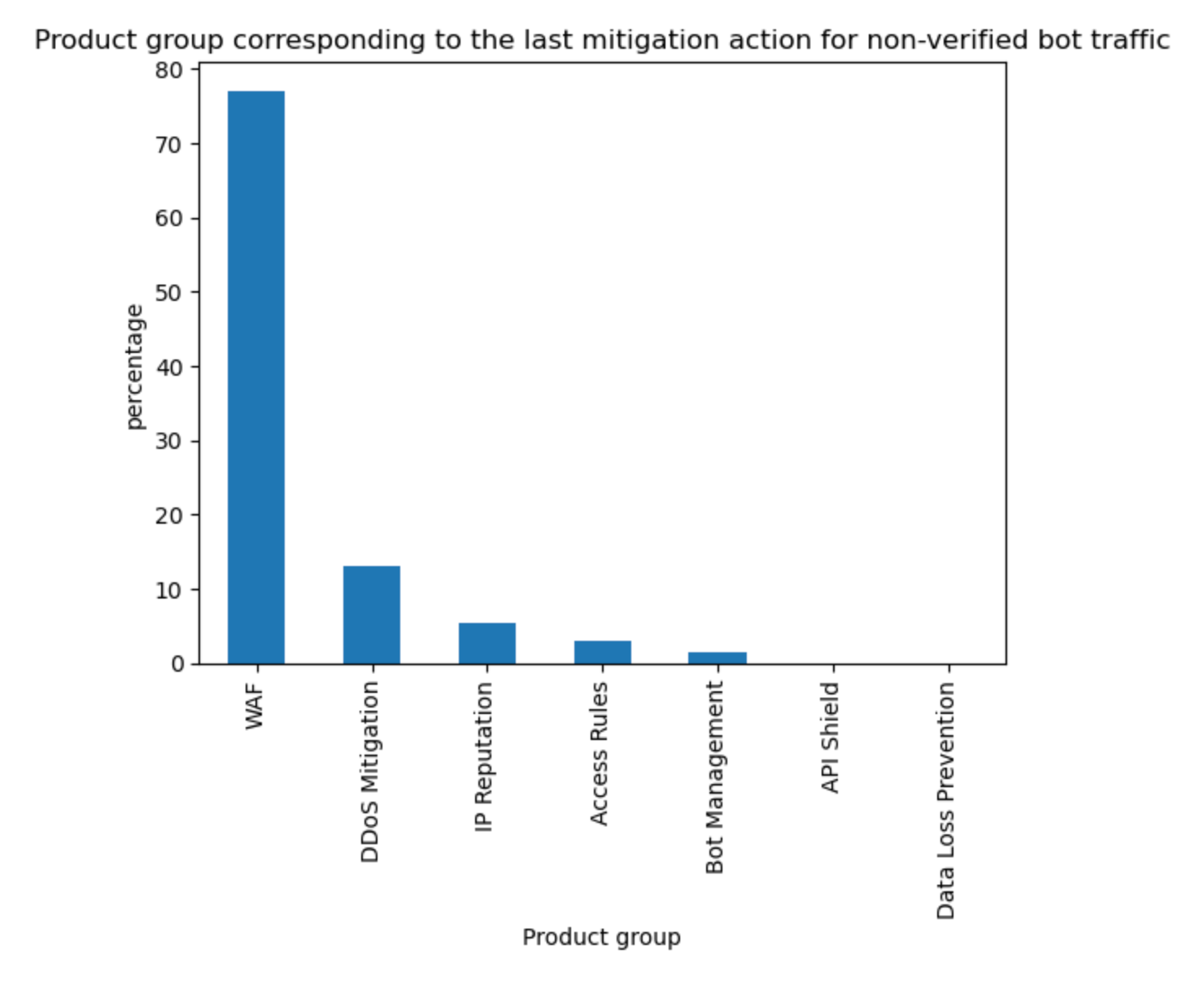

上記のデータは、Cloudflareサービスが未検証のボットトラフィックをどのように軽減しているかを見ることによっても妥当性が確認されています。当社のDDoS軽減システムは、すべての顧客でHTTPトラフィックを自動的にブロックしていますが、これは未検証のボット軽減の13%にすぎません。一方、WAF(主に顧客定義ルール)は、このような軽減の77%を占めており、レポートの冒頭で説明した全トラフィックに対する軽減(57%)を大きく上回っています。ボット管理は明示的に言及されていますが、これは当社の「デフォルト」のワンクリックルールを指しており、WAFカスタムルールで使用されるボットフィールドとは別にカウントされることに注意してください。

参考用の表形式データ:

ソース

比率(%)

WAF

77%

DDoS軽減

13%

IP reputation

5%

Accessルール

3%

その他

1%

APIトラフィックのインサイト

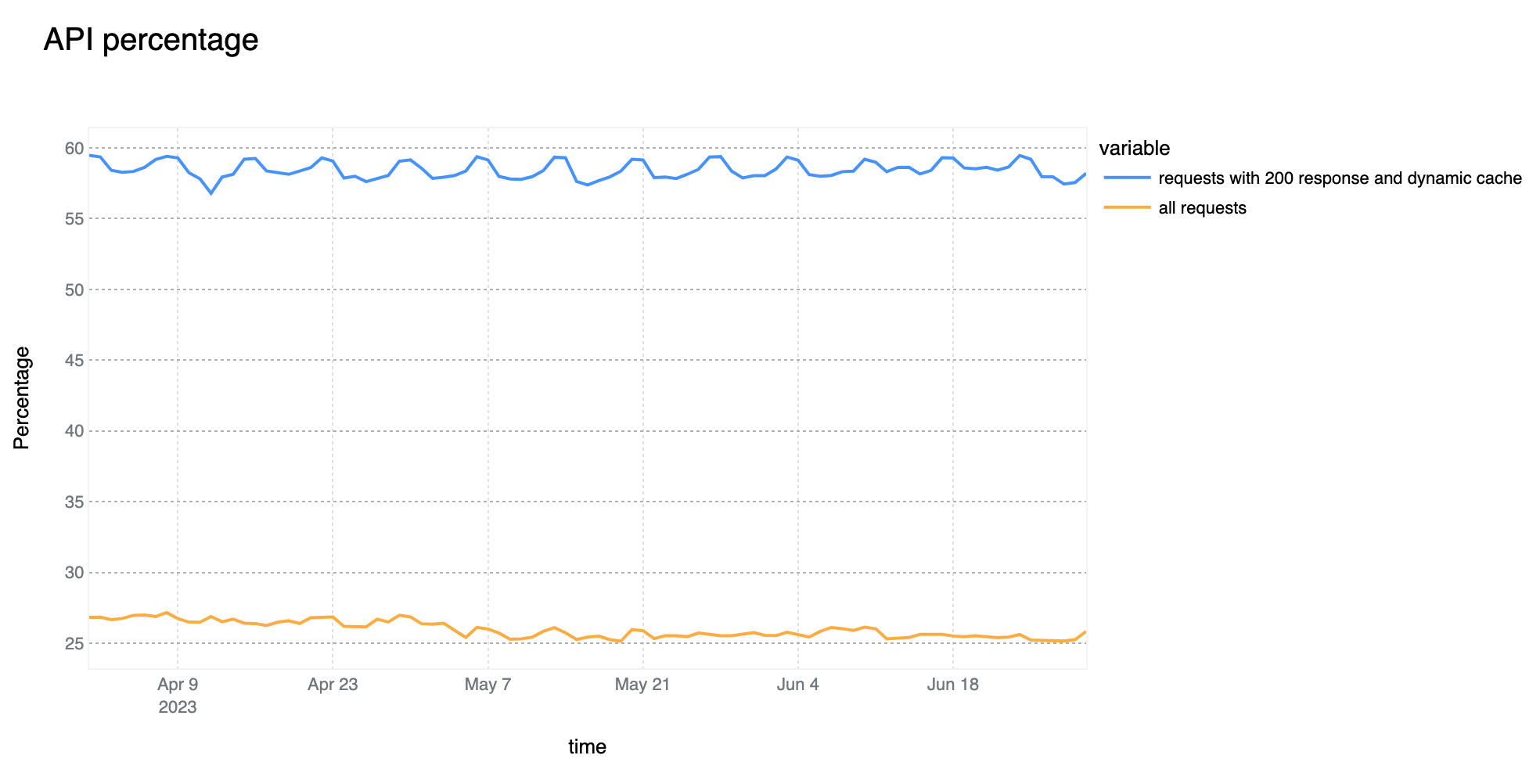

動的(キャッシュ不可)なトラフィックの58%はAPI関連である

Cloudflareが観測した全体的なAPIトラフィックは増加傾向を維持しています。前四半期と比較すると、ダイナミック・トラフィック全体の58%がAPIでした。これは第1四半期と比較して3ポイントの増加です。

API Gatewayへの投資も同様の増加傾向にあります。この四半期、私たちはいくつかの新しいAPIセキュリティ機能をリリースしました。

まず、新しい受信トレイビューでAPI Discoveryを使いやすくしました。API Discoveryは、シャドーITやゾンビAPIを防ぐためにAPIをインベントリ化し、API Discoveryによって発見された新しいエンドポイントのみを表示するように簡単にフィルタリングできるようになりました。API Discoveryからエンドポイントを保存すると、エンドポイント管理システムに格納されます。

次に、クライアントの行動によってAPI アクセスを制御する機能である、Cloudflareのみが提供する全く新しいAPIセキュリティ機能を追加しました。私たちはこれをSequence Mitigationと呼んでいます。お客様は、クライアントがアクセスするAPIパスの順序に基づいて、肯定的または否定的なセキュリティモデルを作成できるようになりました。これにより、通常のアプリケーション機能を無視したブルートフォース(総当たり)ではなく、アプリケーションのユーザだけがAPIにアクセスするようにすることができます。例えば、銀行アプリケーションでは、ユーザが口座残高チェックのエンドポイントにアクセスした後にのみ、資金振替(振込)エンドポイントにアクセスできるようにします。

私たちは、2023年以降も、APIセキュリティとAPI管理機能をリリースし続けることを予定しており、お客様にお届けできることを楽しみにしています。

世界のAPIトラフィックの65%はブラウザによって生成されている

APIのトラフィックのうち、ブラウザから発生したトラフィックの割合は、この四半期は非常に安定しています。この統計では、前処理なしでブラウザによって直接レンダリングされるHTMLベースのコンテンツを提供しないHTTPリクエスト、たとえば、通常はJSONベースのレスポンスを提供する、より一般的にAJAXコールとして知られているものを参照しています。

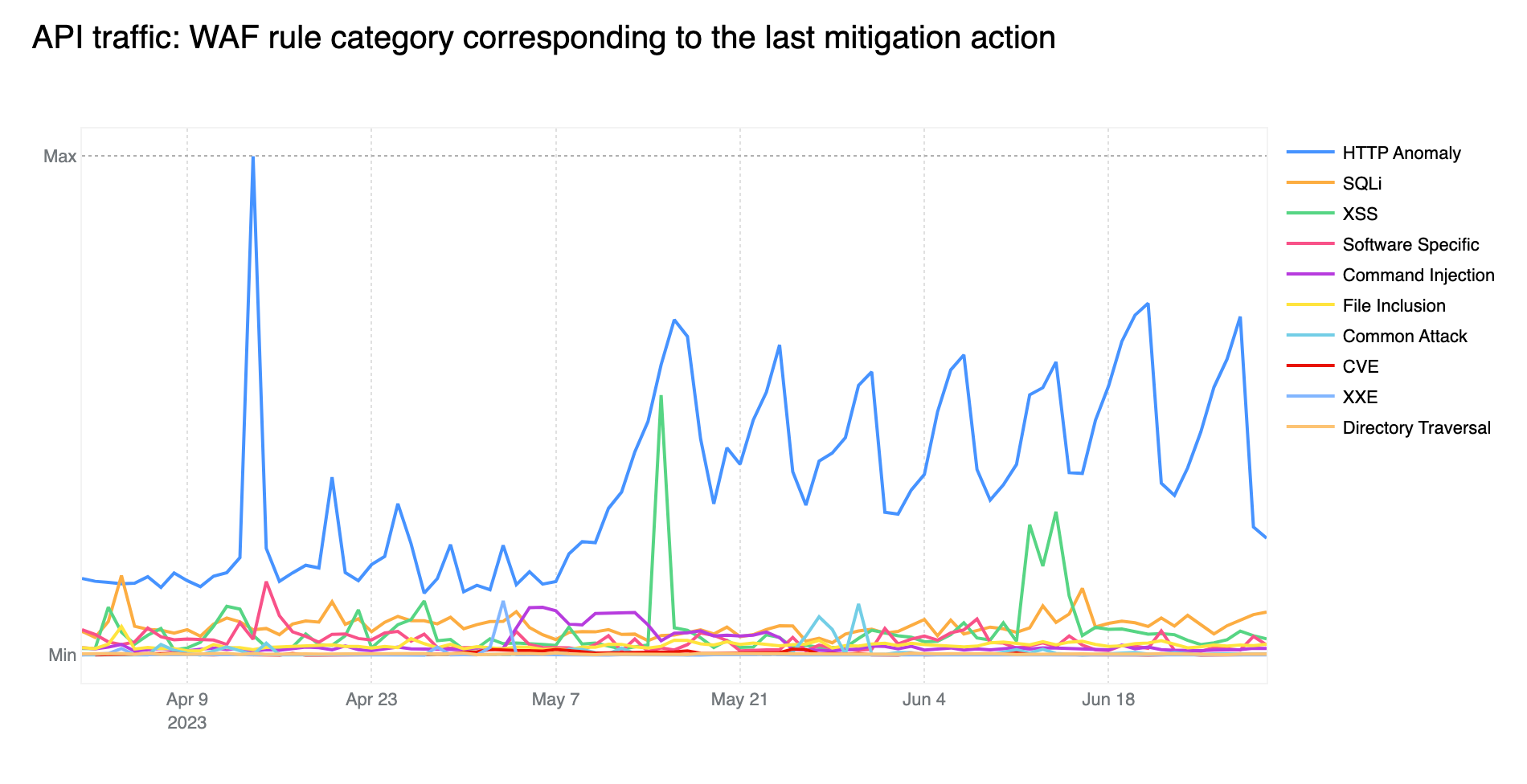

APIエンドポイントに最も多い攻撃ベクトルはHTTP異常です。

前四半期と同様、HTTP異常は、APIトラフィック上で最も多く軽減された攻撃ベクトルです。しかし、SQLiインジェクション攻撃は無視できないもので、軽減されたトラフィック全体の約11%がこの攻撃に関連しており、XSS攻撃が約9%と僅差で続いています。

参照用の表形式(トップ5):

ソース

比率(%)

HTTP異常

64%

SQLi

11%

XSS

9%

ソフトウェアの仕様

5%

コマンドインジェクション

4%

これからのこと

アプリケーションセキュリティレポートを四半期ごとに発行することにあたり、いくつかのインサイトを深め、Page Shieldのような新しい製品から追加データを提供し、HTTPトラフィックだけでなく、オンライン上のサードパーティの依存関係を調査できるようにする予定です。

Cloudflare Radarでは、アプリケーションセキュリティレポートとインサイトに関する情報を随時更新しています。