Serangan rantai pasokan menimbulkan kekhawatiran besar bagi CIO dan tenaga profesional keamanan.

Dalam serangan rantai pasokan, penyerang membobol alat atau perpustakaan pihak ketiga yang sedang digunakan oleh aplikasi target. Ini biasanya membuat penyerang merebut akses khusus ke lingkungan aplikasi yang membuat mereka dapat mencuri data pribadi atau melancarkan serangan lanjutan. Sebagai contoh, Magecart, adalah jenis serangan rantai pasokan yang umum. Dalam serangan ini, penyerang mencuri data kartu kredit dari formulir checkout situs e-commerce dengan membobol perpustakaan yang digunakan dalam situs.

Untuk membantu mengidentifikasi dan memitigasi serangan rantai pasokan dalam konteks aplikasi web, hari ini kami meluncurkan Page Shield dalam General Availability (GA).

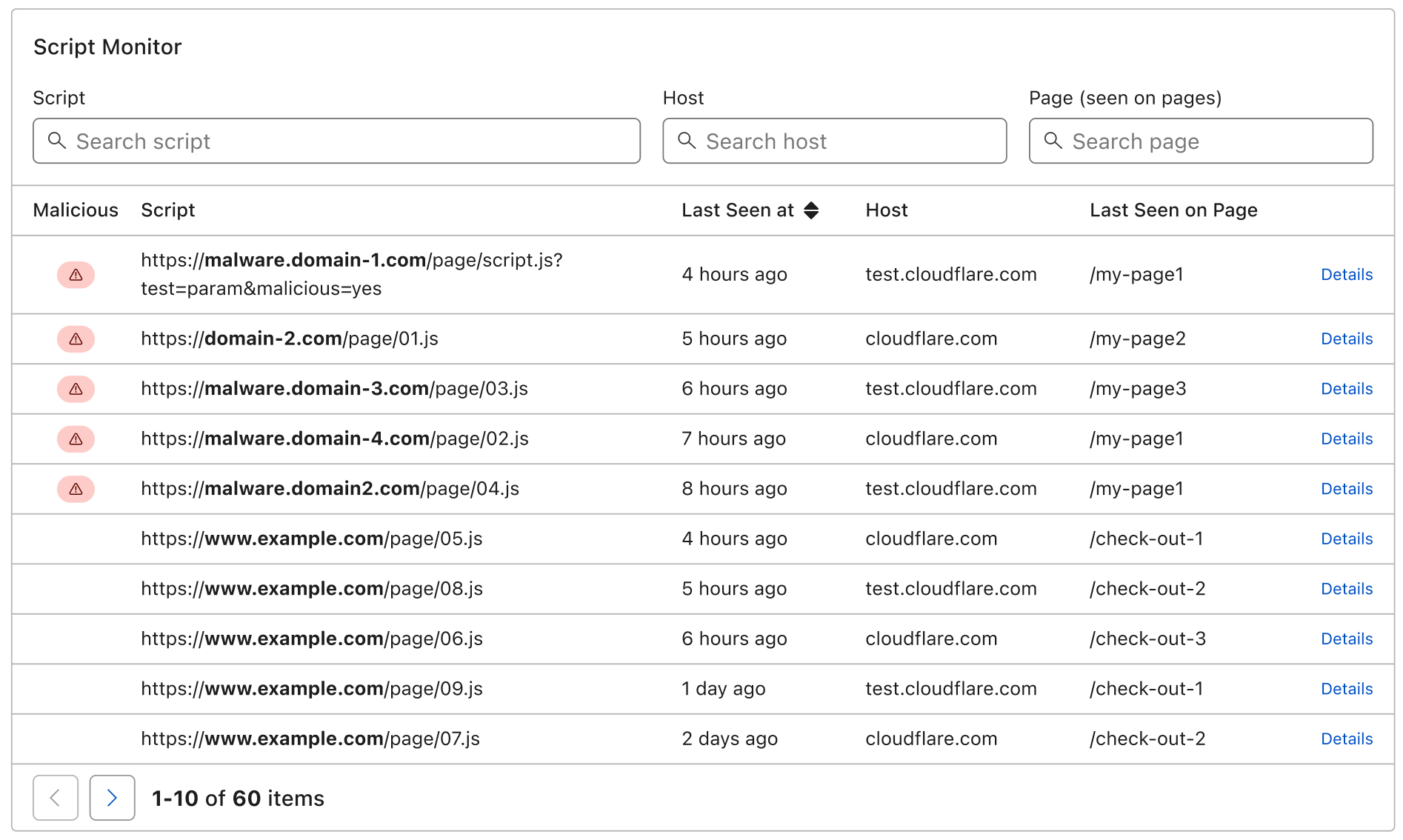

Dengan Page Shield, Anda mendapatkan visibilitas terkait skrip yang berjalan di aplikasi Anda dan dapat diberi notifikasi saat skrip terinfeksi atau menunjukkan perilaku berbahaya, seperti mencoba menghapus data pengguna.

Kami bekerja keras agar Page Shield mudah digunakan: Anda dapat menemukannya pada tab Firewall dan mengaktifkannya dengan sekali klik. Tidak perlu konfigurasi tambahan. Peringatan dapat diatur secara terpisah untuk beragam peristiwa yang berbeda.

Apa itu Page Shield?

Bulan Maret tahun ini, kami mengumumkan akses awal ke Page Shield, solusi kami untuk melindungi data pengguna akhir dari pembobolan yang menyasar browser.

Hari ini, kami mengumumkan akuisisi Zaraz, alat yang dibuat dalam Workers yang membuat pelanggan dapat dengan mudah memuat alat pihak ketiga di cloud, tanpa harus memuat kode JavaScript di browser, secara langsung dari UI Cloudflare dengan manfaat langsung dari segi kinerja dan keamanan. Namun, tidak semua aplikasi menggunakan, atau ingin menggunakan, pengelola pihak ketiga. Apa pun yang dibutuhkan, kami siap mendukung Anda.

Page Shield memanfaatkan posisi kami di jaringan sebagai proxy terbalik untuk menerima informasi secara langsung dari browser tentang file dan modul JavaScript yang sedang dimuat. Kami kemudian menyediakan visibilitas, menganalisis, dan mengingatkan Anda apabila file JavaScript menunjukkan perilaku yang berbahaya.

Contoh file JavaScript yang terinfeksi adalah serangan Magecart, cryptomining, dan adware. Dengan makin populernya aplikasi dan layanan berbasis SaaS, makin jarang aplikasi yang tidak menggunakan atau memuat kode JavaScript secara langsung dari pihak ketiga di luar kontrol pemilik aplikasi, yang makin mempersulit upaya mendeteksi dan memitigasi file yang terinfeksi.

Seberapa sulitkah keamanan di pihak klien?

Indikasi awal dari Page Shield menunjukkan bahwa rata-rata aplikasi memuat skrip dari delapan host pihak ketiga. Host ini mungkin dimiliki oleh perusahaan besar seperti Google, sampai perusahaan lebih kecil yang menyediakan modul "plug and play" yang dengan cepat meningkatkan fungsi aplikasi web (sistem think chat, pemilih tanggal, platform checkout, dll.). Setiap pihak ketiga ini dapat menjadi sasaran potensial untuk serangan rantai pasokan, yang membuat permukaan serangan begitu luas dan sulit dipantau.

Yang lebih parah, perubahan terjadi begitu cepat. Rata-rata sekitar 50% aplikasi memuat skrip dari host pihak ketiga baru setiap bulannya. Ini menunjukkan bahwa permukaan serangan tidak hanya sangat luas, tetapi juga cepat berubah.

Bagaimana cara kerja Page Shield?

Seperti banyak produk keamanan, kami menganggap Page Shield sebagai penyedia layanan visibilitas, deteksi, mitigasi, dan pencegahan. Langkah pertama adalah visibilitas.

Visibilitas

Apabila diaktifkan, pengulangan Page Shield saat ini menggunakan kebijakan keamanan konten (CSP) yang diberlakukan dengan petunjuk laporan saja untuk mengumpulkan informasi dari browser. Ini membuat kami dapat menyediakan daftar semua skrip yang berjalan di aplikasi Anda.

Dalam istilah HTTP, ini adalah header respons HTTP yang ditambahkan ke sampel respons halaman dari server asal ke browser. Header CSP terlihat seperti ini:

Header di atas memberi tahu browser bahwa skrip tidak boleh dimuat (script-src 'none') dan melaporkan pelanggaran apa pun ke titik akhir yang disediakan (report-uri /cdn-cgi/script_monitor/report). Perlu diperhatikan juga bahwa titik akhir laporan pelanggaran diarahkan ke jaringan Cloudflare dan diproses di sana, jadi tidak ada lalu lintas tambahan yang mencapai server asal.

content-security-policy-report-only: script-src 'none'; report-uri /cdn-cgi/script_monitor/reportSetiap laporan pelanggaran yang dikirim oleh browser dan diterapkan sebagai permintaan HTTP POST memberi kami informasi seputar skrip. Berikut contohnya:

Laporan ini memberi tahu kita bahwa:

{

"csp-report":{

"document-uri":"https://www.example.com/",

"referrer":"",

"violated-directive":"script-src-elem",

"effective-directive":"script-src-elem",

"original-policy":"script-src 'none'; report-uri /cdn-cgi/script_monitor/report",

"Disposition":"report",

"blocked-uri":"https://cdnjs.cloudflare.com/ajax/libs/jquery/3.2.1/jquery.min.js",

"status-code":200,

"script-sample":""

}

}Halaman asal skrip dimuat (document-uri)

Referrer, jika ada

Arahan CSP yang dilanggar

CSP lengkap yang memuat arahan

Tautan lengkap ke file JavaScript

Kode respons yang diterima browser saat memuat file. Dalam contoh di atas, kode respons adalah 200, yang berarti file berhasil dimuat.

Dengan mengumpulkan semua informasi yang disediakan dalam laporan dan menyempurnakannya menggunakan data tambahan, kami dapat menyediakan informasi yang mendetail terkait skrip yang dimuat oleh aplikasi Anda, baik dengan UI maupun API Cloudflare.

Semua zona Cloudflare Pro dapat mengakses laporan skrip Page Shield kami. Selain itu, zona Bisnis dan Perusahaan dapat mengakses informasi atribusi halaman, sehingga Anda dapat dengan cepat mengidentifikasi lokasi skrip dimuat dari dalam aplikasi Anda. Zona Bisnis dan Perusahaan juga dapat menyiapkan peringatan terkait jumlah peristiwa perubahan skrip.

Deteksi

Pemilik aplikasi mungkin telah memanfaatkan kebijakan keamanan konten untuk memastikan hanya skrip tertentu yang dimuat. Namun, CSP sering kali bersifat terlalu luas dan browser tidak menyediakan mekanisme asli untuk mendeteksi saat file JavaScript menunjukkan perilaku berbahaya. Hal ini mencakup kode JavaScript yang diizinkan untuk dimuat sesuai dengan kebijakan keamanan konten, yang jauh mengurangi keefektifannya.

Dengan Page Shield, kami yakin bahwa ada peluang nyata untuk membantu menyediakan deteksi perilaku berbahaya bagi pelanggan kami.

Untuk setiap file JavaScript yang ditemukan dalam zona Anda oleh sistem kami, kami akan melakukan sejumlah tindakan yang bertujuan untuk mendeteksi perilaku berbahaya:

Setiap file JavaScript yang dimuat dari nama host dengan kategori berbahaya dalam feed ancaman kami akan ditandai sebagaimana mestinya. Ini termasuk domain induk.

Sama halnya, jika URL tertentu masuk ke kategori berbahaya dalam feed kami, URL ini juga akan ditandai. Dalam kasus yang ini, mengingat file tepatnya telah dikategorikan sebagai berbahaya, kemungkinan serangan sedang berlangsung.

Terakhir, kami akan mengunduh file dan menjalankannya dalam pengklasifikasi kami. Pengklasifikasi menjalankan langkah simbolisasi, normalisasi, dan penguraian sandi sebelum mencari korelasi antara pengambilan lapangan format dan pemanggilan eksfiltrasi data. Makin kuat korelasinya, makin besar kemungkinan skrip menjalankan serangan jenis Magecart. Kami akan mem-posting detail teknis tambahan tentang teknologi kami dalam postingan lanjutan — ikuti terus!

Pelanggan Perusahaan kami dapat membeli rangkaian penuh kapabilitas Page Shield, termasuk kapabilitas deteksi. Silakan hubungi manajer akun Anda.

Seiring kami membangun produk lebih lanjut selama tahun depan, kami berencana menambahkan sinyal deteksi tambahan serta meningkatkan kemampuan pengklasifikasi kami dan mendeteksi jenis serangan tambahan, termasuk adware, ransomware, dan cryptomining.

Setelah sinyal berbahaya dipicu di file JavaScript, Cloudflare dapat memberi tahu Anda melalui peringatan yang dapat diatur melalui email, webhook, PagerDuty, dan format lainnya.

Pencegahan dan mitigasi

Banyak pelanggan besar kami telah memiliki kebijakan keamanan konten, dan meskipun mudah untuk menambahkan header respons HTTP yang menerapkan CSP melalui Cloudflare, kami dapat melakukannya dengan lebih baik.

Meskipun tidak termasuk dalam perilisan dalam waktu dekat ini, kami telah bekerja keras untuk menghadirkan opsi pencegahan dan mitigasi ke Page Shield:

Pencegahan menggunakan pembuatan CSP secara mudah yang didasarkan pada skrip aktif yang dipatuhi, yang mengizinkan pengeditan dan pemberlakuan ulang kebijakan sesuai kebutuhan baik melalui dasbor maupun secara langsung menggunakan API sebagai bagian dari saluran pemberlakuan.

Pemblokiran yang memanfaatkan proxy kami agar skrip berbahaya dapat dihapus dari dalam bodi respons HTTP.

Memulai

Jika anda telah memiliki situs web di Cloudflare, upgrade ke paket berbayar apa pun untuk mulai memanfaatkan fitur Page Shield hari ini tanpa perlu konfigurasi tambahan. Anda juga dapat menggunakan API kami untuk memanfaatkan fitur Page Shield.

Jika Anda tidak memiliki situs web di Cloudflare, mendaftar tidak memakan waktu lebih dari 5 menit!