在精彩紛呈的 2025 年 Security Week 活動週期間,我們發佈了涵蓋各種主題的部落格文章。今天是 Security Week 的最後一天,我們很高興地與您分享有關 Cloudflare 資料安全產品的最新資訊。

本次公告關於 Cloudflare 的 SASE 平台 Cloudflare One,諸多企業安全性和 IT 團隊將其用來在一個位置管理員工、應用程式和第三方工具的安全性。

從今天開始,Cloudflare One 使用者可以將 CASB(雲端存取安全性代理程式)產品與 Amazon Web Services (AWS) S3 和 Google Cloud Storage 整合,並使用 CASB 對後者進行掃描,以解決與狀態和資料丟失預防 (DLP) 相關的安全問題。建立免費帳戶瞭解詳情。

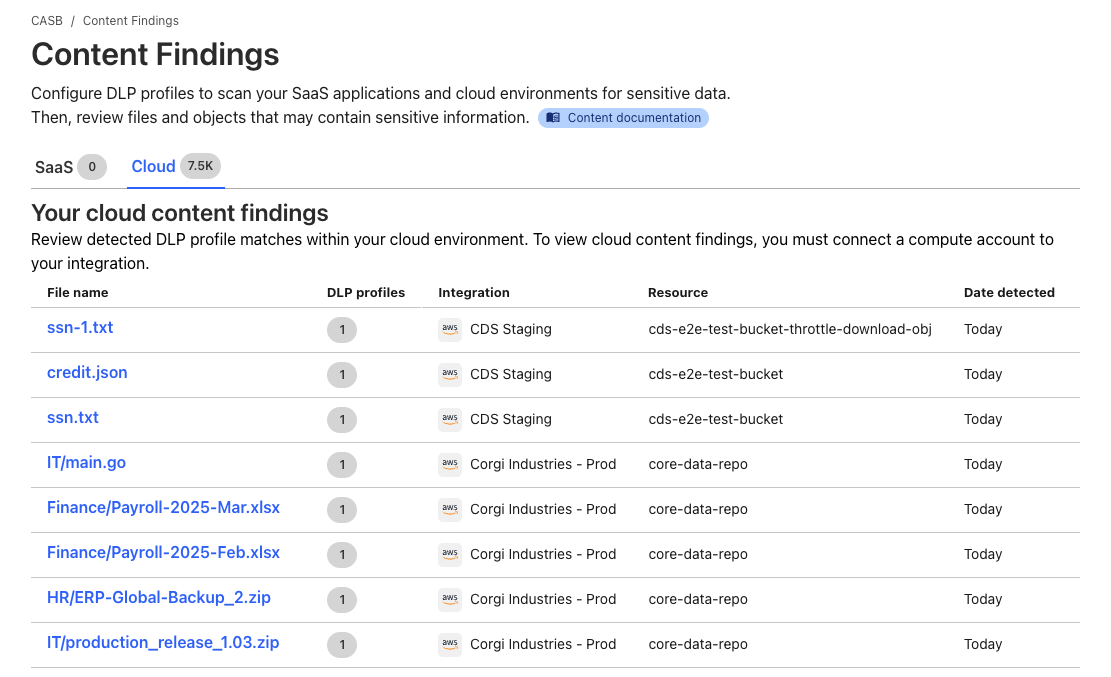

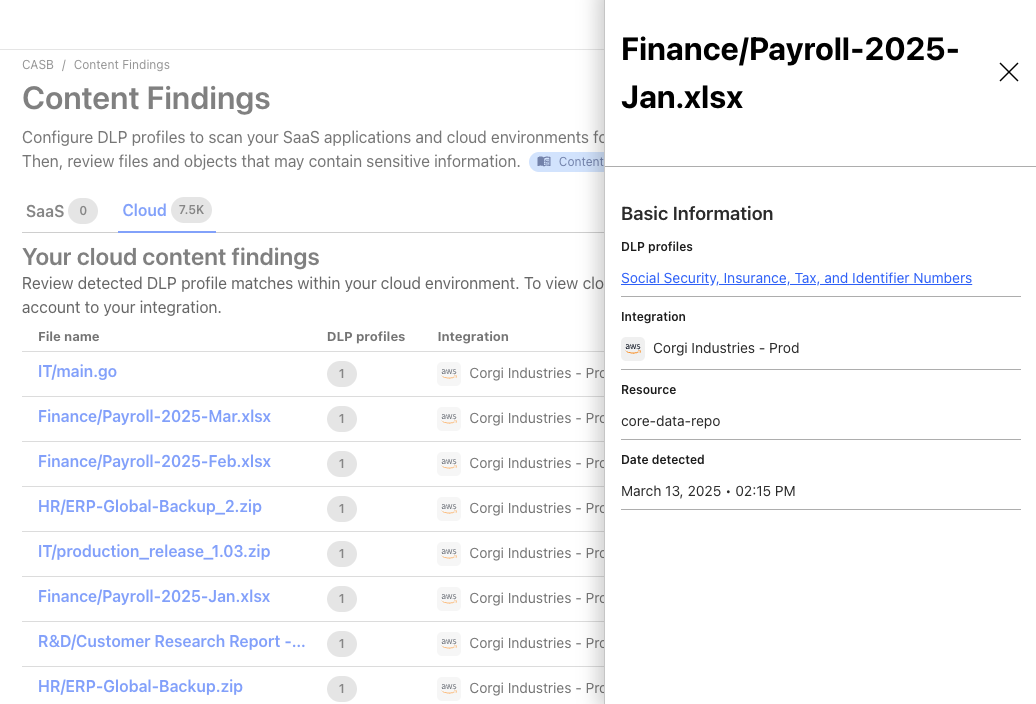

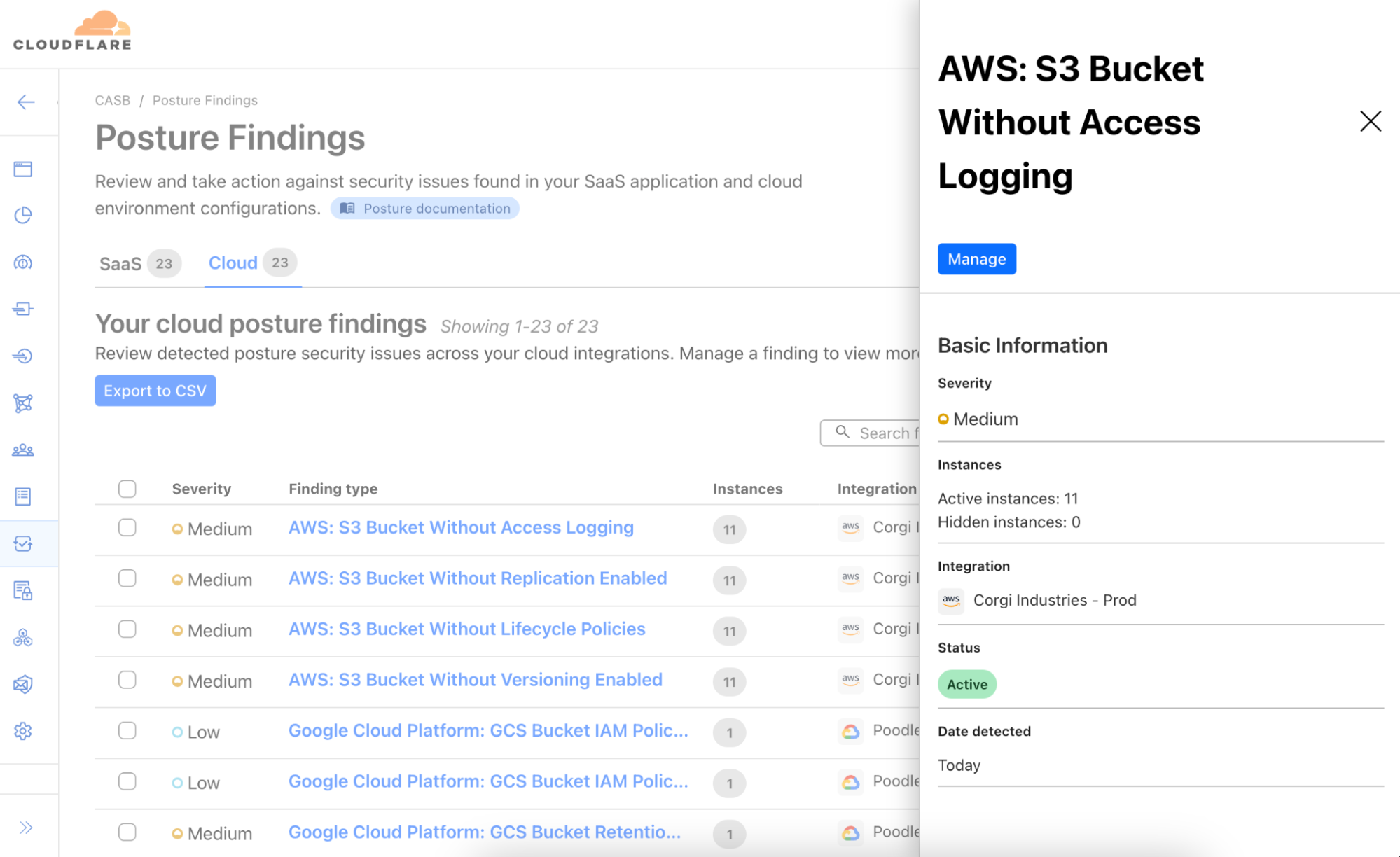

透過時間點掃描和連續掃描,使用者可以識別身分和存取管理 (IAM)、儲存桶及物件設定中的設定錯誤,並偵測雲端儲存物件中的敏感性資訊,例如社會保險號碼、信用卡號碼,或使用 Regex 偵測任何其他模式。

Cloud DLP

在過去幾年中,我們的客戶(主要是安全性和 IT 團隊)向我們表示,他們對 CASB 作為 SaaS 安全產品的簡便性和有效性表示讚賞。其支援的整合數量、設定的簡易性以及在熱門 SaaS 平台上識別關鍵問題(例如 Microsoft 365 中公開共享的檔案和 Google Workspace 中暴露的敏感性資料)的速度,使其成為許多人的首選。

然而,隨著我們與客戶進行接觸,我們逐漸明確了一點:待用資料不受監控或暴露的風險遠遠超出了 SaaS 環境的風險。敏感性資訊(無論是智慧財產權、客戶資料還是個人識別資訊)如果落入壞人之手,可能會嚴重破壞組織的聲譽及其對客戶的義務。對於我們的許多客戶而言,儲存在 AWS 和 GCP 等雲端提供者中的資料的安全性甚至比其 SaaS 工具中的資料安全性更為重要。

正因為如此,我們對 Cloudflare CASB 進行了擴展,使其包含 Cloud DLP (資料丟失預防)功能,支援使用者掃描 Amazon S3 儲存桶和 Google Cloud Storage 中的物件以查找敏感性資料相符項。

利用 Cloudflare DLP,您可以從預先建置的偵測設定檔中進行選擇,來尋找常見資料類型(例如社會安全號碼或信用卡號碼),也可以使用規則運算式建立您自己的自訂設定檔。偵測到與 DLP 設定檔相符的物件後,您就可以深入研究細節、瞭解檔案的背景資訊、查看其擁有者,等等。這些功能提供了快速保護資料和即時防止暴露所需的深入解析。

與所有 CASB 整合一樣,此新功能還附帶狀態管理功能,這意味著無論您使用的是 AWS 還是 GCP,我們都將幫助您識別設定錯誤和其他可能導致您的資料受到攻擊的雲端安全問題,例如儲存桶可公開存取或停用了關鍵記錄設定、存取金鑰需要輪替或使用者沒有啟用多重要素驗證 (MFA)。一切都包括在內。

預設簡單,可根據需要進行設定

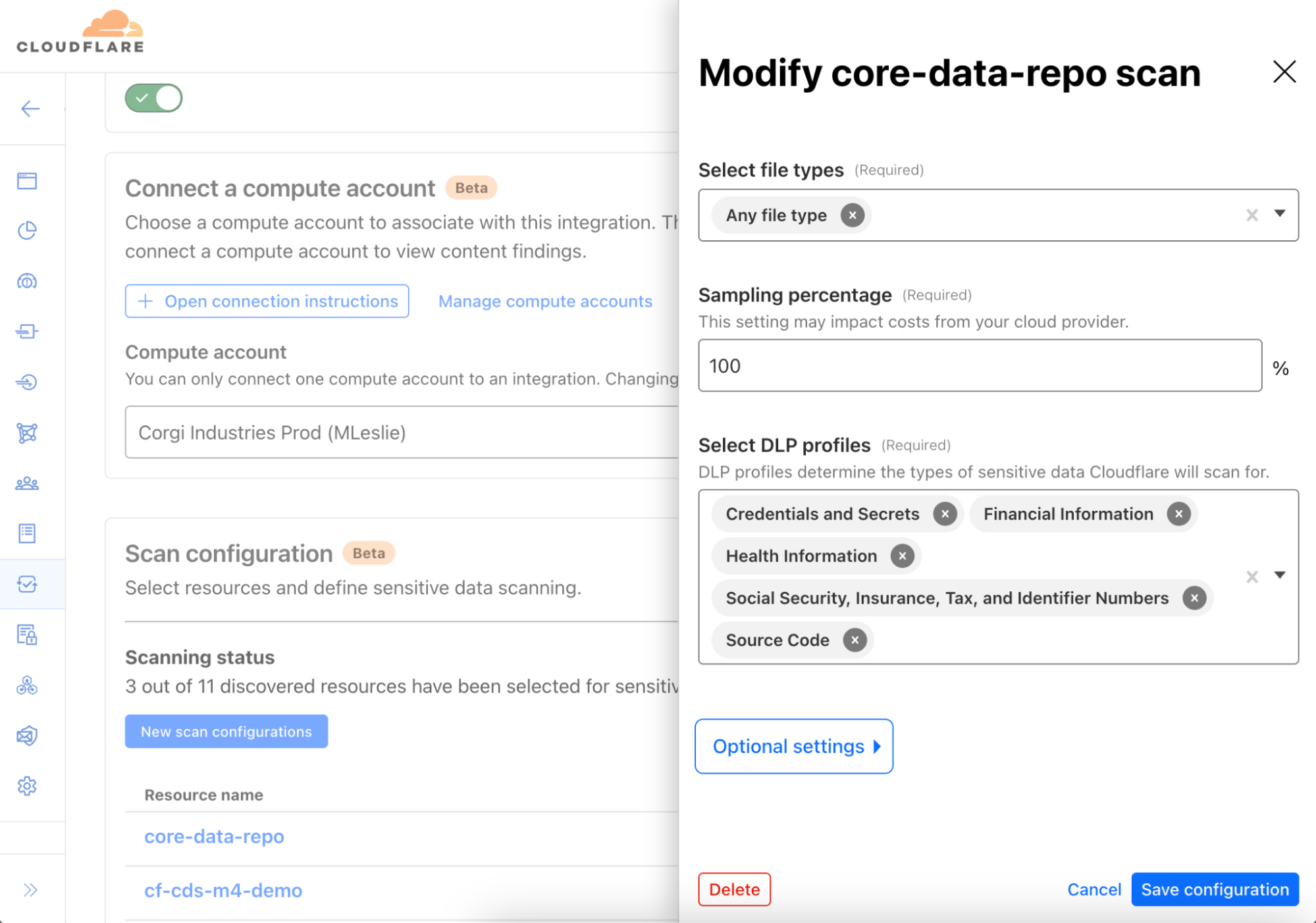

Cloudflare CASB 和 DLP 預設簡單易用,可以輕鬆立即開始使用。但它也高度可設定,讓您能夠靈活地微調掃描設定檔以滿足您的特定需求。

例如,您可以調整要掃描的儲存桶或檔案類型,甚至可以僅採樣一定比例的物件進行分析。掃描在您自己的雲端環境中執行,確保您的資料永遠不會離開您的基礎架構。這種方法可確保您的雲端儲存安全並管理您的成本,同時讓您能夠根據組織獨特的合規性和安全性要求定制解決方案。

展望未來,我們的路線圖還包括擴大對其他雲端儲存環境的支援,例如 Azure Blob Storage 和 Cloudflare R2,從而進一步擴展我們全面的多雲端安全性策略。敬請期待!

運作方式

從一開始我們就知道,要在雲端環境中提供 DLP 功能,需要一種高效且可擴展的設計,以便即時偵測敏感性資料暴露。

採用無伺服器架構簡化處理

早期的設計決策是利用無伺服器架構方法來確保能夠以高效且可擴展的方式發現敏感性資料。其運作方式如下:

Compute Account:這個稱為 Compute Account 的過程在組織擁有的雲端帳戶中執行。這種設計可確保您的資料保留在您的邊界內,從而避免昂貴的雲端輸出費用。使用提供的 Terraform 範本,可在 15 分鐘內啟動 Compute Account。

控制器功能:您雲端環境中的輕型無伺服器控制器功能每分鐘都會與 Cloudflare 的 API 進行通訊,從您的 Cloudflare One 帳戶擷取最新的 DLP 設定和安全設定檔。

網路爬蟲程序:控制器觸發一個物件探索工作,由另一個稱為網路爬蟲的無伺服器功能進行處理。網路爬蟲透過 API 查詢雲端儲存帳戶(如 AWS S3 或 Google Cloud Storage)以識別新物件。Compute Account 內使用 Redis 來追蹤哪些物件尚未評估。

掃描敏感性資料:新發現的物件透過一個佇列傳送到稱為掃描程式的第三個無伺服器功能。此功能會下載物件並將其內容串流到 Compute Account 中的 DLP 引擎,該引擎根據預先定義或自訂 DLP 設定檔掃描相符項。

產生調查結果並發出警示:如果找到 DLP 相符項,則會將有關該物件的中繼資料(例如背景資訊和擁有權詳細資料)發佈到佇列。這些資料由 Cloudflare 託管服務擷取,並作為調查結果顯示在 Cloudflare 儀表板中,為安全團隊提供採取迅速行動所需的可見性。

可擴展且安全的設計

DLP 管道確保敏感性資料永遠不會離開您的雲端環境,這是一種隱私權優先的方法。Compute Account 與 Cloudflare API 之間的所有通訊均由控制器發起,這也意味著無需執行任何額外的設定來允許輸入流量。

如何開始使用

如要開始使用,請聯絡您的客戶團隊,瞭解有關此新資料安全功能和 Cloudflare 路線圖的更多資訊。如果您想自行嘗試,可以登入 Cloudflare One 儀表板(如果您沒有帳戶,請在此處建立免費帳戶)並導覽至 CASB 頁面以設定您的第一個整合。