量子電腦正在積極開發中,最終將有能力破解我們依賴用於保護現代通訊的加密技術。量子運算領域的最新突破表明了傳統密碼面對這些攻擊時的脆弱性。自 2017 年以來,Cloudflare 一直處於開發、標準化和實施後量子加密技術以抵禦量子電腦攻擊的前沿。

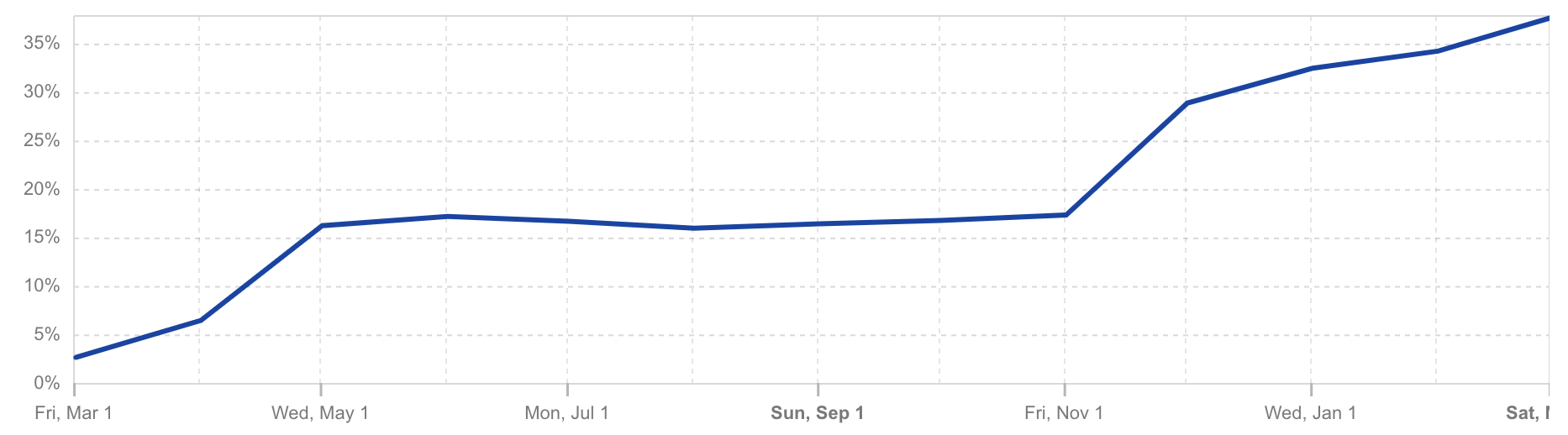

我們的使命很簡單:我們希望每個 Cloudflare 客戶都能擁有一條通往量子安全的清晰道路。Cloudflare 意識到緊迫性,因此我們致力於管理升級加密演算法的複雜過程,以便讓您無需為此感到擔憂。我們不只是說說而已,而是在實際採取行動。目前流經 Cloudflare 的非機器人 HTTPS 流量中,超過 35% 是後量子安全的。

美國國家標準與技術研究院 (NIST) 也認識到這一轉變的緊迫性。2024 年 11 月 15 日,NIST 發佈了具有里程碑意義的公告,設定了逐步淘汰 RSA 和 Elliptic Curve Cryptography (ECC) 的時間表,這兩種傳統加密演算法幾乎是當今網際網路每個部分的基礎。根據 NIST 的公告,這些演算法將在 2030 年前被棄用,並在 2035 年前被徹底禁止。

在 Cloudflare,我們不會等到 2035 年甚至 2030 年。我們相信隱私權是一項基本人權,進階的加密技術應該毫無妥協地向所有人開放。不應該要求任何人為後量子安全性支付額外費用。這就是為什麼,如今使用 Chrome、Edge 或 Firefox 等主流瀏覽器存取受 Cloudflare 保護網站的所有訪客都會受益於後量子加密。(另外,我們也很高興看到我們的 Radar 資料中有一小部分(行動)Safari 流量。)如今在流經 Cloudflare 的人類流量中,有超過三分之一已經享有這種增強的安全性,我們預計,隨著更多瀏覽器和用戶端升級以支援後量子加密,這一比例還會增加。

雖然在保護人類 Web 流量方面已經取得了巨大進步,但並非每個應用程式都是 Web 應用程式。每個組織都有不支援後量子加密的內部應用程式(包括 Web 和其他應用程式)。

組織應如何升級其敏感的企業網路流量,以支援後量子加密?

這就是今日公告的由來。我們很高興地宣佈推出 Zero Trust 平台端對端量子就緒狀態的第一階段,讓客戶能夠使用後量子加密來保護其企業網路流量。組織可以透過 Cloudflare 的 Zero Trust 平台傳輸其企業網路流量,保護其免受量子攻擊者的攻擊,而無需逐一升級每個企業應用程式、系統或網路連線。

更具體地說,組織可以使用我們的 Zero Trust 平台(透過 Web 瀏覽器或 Cloudflare 的 WARP 裝置用戶端)將來自終端使用者裝置的通訊路由到與 Cloudflare Tunnel 連接的安全應用程式,以獲得端對端的量子安全,使用案例如下:

Cloudflare 的無用戶端 Access:我們的無用戶端 Zero Trust 網路存取 (ZTNA) 解決方案針對從 Web 瀏覽器到企業應用程式的每個 HTTPS 要求驗證使用者身分和裝置環境。無用戶端存取現在透過後量子加密獲得端對端保護。

Cloudflare 的 WARP 裝置用戶端:到 2025 年年中,使用 WARP 裝置用戶端的客戶的所有流量(無論採用何種通訊協定)都將透過受後量子加密保護的連線進行傳輸。WARP 用戶端透過將企業流量私密地路由到 Cloudflare 的全球網路來保護企業裝置的安全,在 Cloudflare 的全球網路中,Gateway 會套用進階 Web 篩選,而 Access 會強制執行應用程式的安全存取原則。

Cloudflare Gateway:我們的安全 Web 閘道 (SWG) 旨在檢查和篩選 TLS 流量以封鎖威脅和未經授權的通訊,現在支援使用後量子加密的 TLS。

在本文的剩餘內容中,我們將探討量子運算帶來的威脅,以及組織在過渡到後量子加密過程中面臨的挑戰。我們還將深入探討Zero Trust 平台如何支援後量子加密的技術細節,並分享一些未來計畫。

為什麼要轉換到後量子加密以及為什麼要現在開始轉換?

現在採用後量子加密有兩個主要原因:

1. 棄用加密技術的挑戰

歷史表明,從即時系統中更新或移除過時的加密演算法非常困難。例如,儘管 MD5 雜湊函數在 2004 年就被認為不安全且早已棄用,但直到 2024 年它仍在 RADIUS 企業驗證通訊協定中使用。2024 年 7 月,Cloudflare 參與了一項研究,揭露了一起針對 RADIUS 的攻擊,該攻擊利用了其對 MD5 的依賴。這個範例表明了更新舊式系統的巨大挑戰,以及實現加密敏捷性的困難。當轉換到後量子加密時,這將同樣艱鉅。因此現在啟動這一進程是有意義的。

2. 「先竊取,後解密」的威脅

儘管如今量子電腦缺乏足夠的量子位元來破解傳統加密,但對手可以收集和儲存加密的通訊或竊取資料集,並在量子技術成熟後對其進行解密。如果您今天的加密資料可能在 10 到 15 年後帶來麻煩,那麼為後量子未來進行規劃就顯得十分重要了。為此,我們已經開始與世界各地一些最具創新精神的銀行、網際網路服務提供者和政府合作,協助他們踏上量子安全之旅。

美國政府已經在著手解決這些風險。2025 年 1 月 16 日,白宮發佈了關於加強和促進國家網路安全創新的第 14144 號行政命令。該命令要求政府機構「定期更新其產品可廣泛獲得後量子加密 (PQC) 支援的產品類別清單……在某個產品類別被列入清單後的 90 天內……機構應採取措施,在該類別的任何產品採購中納入產品支援 PQC 的要求。」

自 2017 年以來,Cloudflare 就一直在研究、開發並標準化後量子加密。我們的策略很簡單:

只需透過 Cloudflare 的量子安全連線傳輸您的流量,即可立即防範「先竊取,後解密」攻擊,而無需親自升級每個加密庫。

讓我們仔細看一下 Cloudflare 是如何向後量子加密遷移的。

遷移到後量子加密的兩個階段

在 Cloudflare,我們主要著重於將 TLS (Transport Layer Security) 1.3 通訊協定遷移到後量子加密。TLS 主要保護 Web 應用程式的通訊,但它也廣泛用於保護電子郵件、訊息傳送、VPN 連線、DNS 和許多其他通訊協定。這使得 TLS 成為遷移到後量子密碼時需要關注的最佳通訊協定。

此次遷移涉及更新 TLS 1.3 的兩個關鍵元件:憑證中使用的數位簽章和金鑰協議機制。我們在金鑰協議方面取得了重大進展,但向後量子數位簽章的遷移仍處於早期階段。

第 1 階段:遷移金鑰協議

金鑰協議通訊協定使雙方能夠安全地建立共用秘密金鑰,他們可以使用該金鑰來保護和加密其通訊。如今,供應商在很大程度上著重於轉換 TLS 1.3,以支援稱為 ML-KEM(基於模組格的金鑰封裝機制標準)的後量子金鑰交換通訊協定。優先考慮遷移金鑰協議有兩個主要原因:

效能:ML-KEM 在 TLS 1.3 通訊協定下表現良好,即使對於短暫的網路連線也是如此。

安全性:傳統加密技術容易遭受「先竊取,後解密」攻擊。在此威脅模型中,攻擊者在今天攔截並儲存加密的通訊,然後(在未來)使用量子電腦來推導秘密金鑰,從而取得通訊內容。截至 2025 年 3 月,在進入 Cloudflare 網路的人類 Web 流量中,有超過三分之一受到具有混合 ML-KEM 金鑰交換的 TLS 1.3 的保護,可以抵禦此類攻擊。

2024 年 3 月 1 日至 2025 年 3 月 1 日,Cloudflare 透過 Cloudflare Radar 觀察到的人類 HTTPS 要求流量中,受後量子加密部分所佔比例。(擷取日期:2025 年 3 月 13 日。)

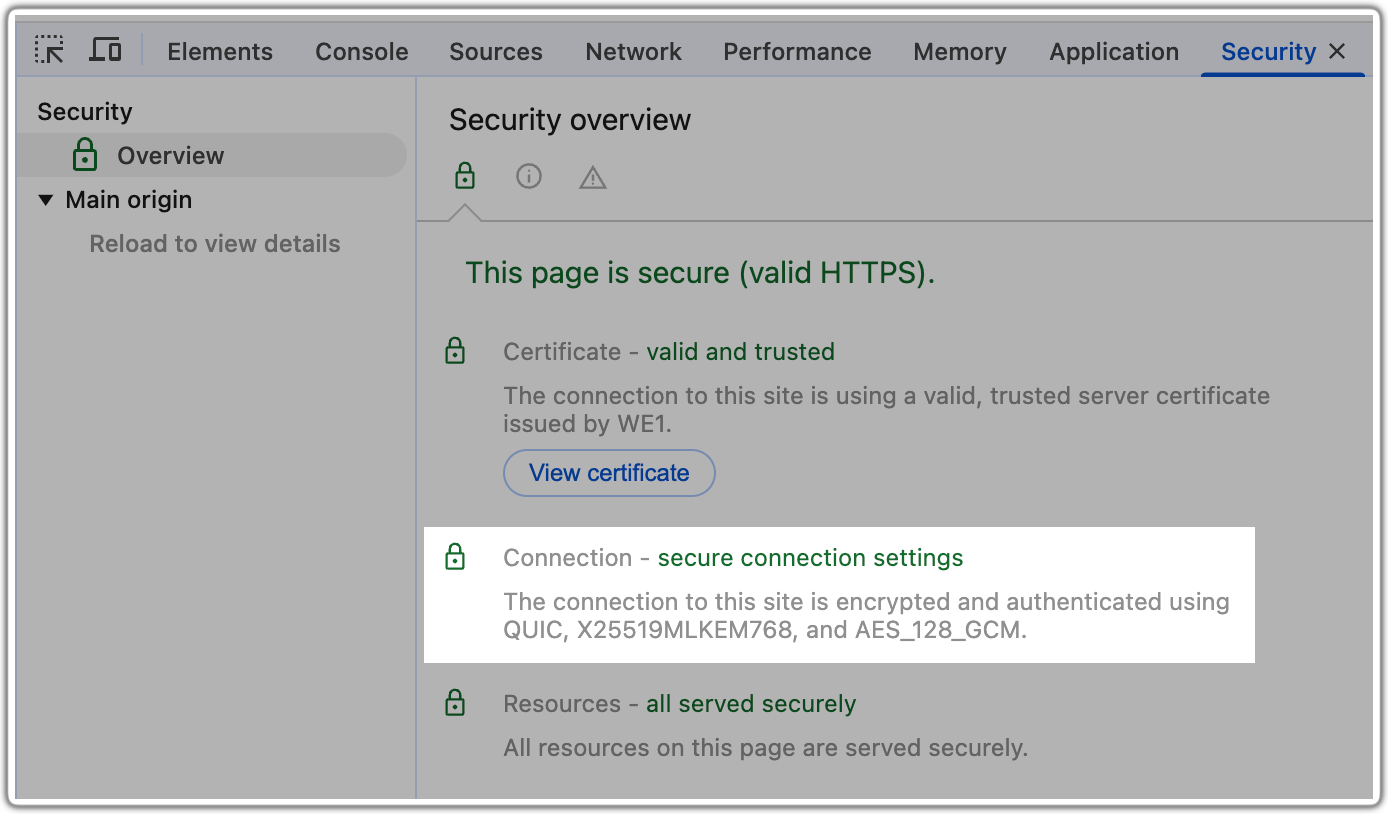

以下是檢查您的 Chrome 瀏覽器在造訪網站時是否將 ML-KEM 用於金鑰協議的方法:首先,檢查頁面,然後開啟「安全性」索引標籤,最後尋找 X25519MLKEM768,如下所示:

這表示您的瀏覽器正在結合使用金鑰協議通訊協定 ML-KEM 和 Elliptic Curve Cryptography(曲線 X25519)進行加密。這種方案同時提供了經過驗證的傳統加密 (X25519) 以及新興的後量子金鑰協議 (ML-KEM) 的安全防護。

第 2 階段:遷移數位簽章

數位簽章在 TLS 憑證中使用,以驗證連線的真實性,這讓用戶端能夠確定它確實是與伺服器在進行通訊,而不是與冒充伺服器的攻擊者進行通訊。

然而,後量子數位簽章遠大於目前的數位簽章,因此速度也更慢。這種效能影響減緩了後量子簽章技術的採用,特別是因為它們拖慢了短暫 TLS 連線的速度。

幸運的是,防止「先竊取,後解密」攻擊不需要後量子簽章。相反,這項技術主要防範積極利用量子電腦來竄改即時 TLS 連線的攻擊者。距離量子電腦具備這項能力還有一些時間,因此遷移數位簽章的迫切性較低。

儘管如此,Cloudflare 正積極參與 TLS 憑證後量子簽章的標準化工作。我們也正在試驗將其部署在長時間的 TLS 連線上,並探索在不犧牲效能的情況下實現後量子驗證的新方法。我們的目標是,確保當量子電腦能夠主動攻擊即時 TLS 連線時,後量子數位簽章已經能夠廣泛使用。

Cloudflare Zero Trust + PQC:面向未來的安全性

Cloudflare Zero Trust 平台以 Cloudflare 全球網路取代傳統的企業安全邊界,支援世界各地的團隊更快、更安全地存取網路和企業資源。今天,我們很高興地宣佈,Cloudflare Zero Trust 平台可在您的資料透過公用網際網路傳輸時保護其免受量子威脅。在這個量子就緒的第一階段,我們的 Zero Trust 平台支援三個關鍵的量子安全使用案例。

量子安全的無用戶端存取

無用戶端Cloudflare Access 現在可以保護組織傳送到內部 Web 應用程式的網際網路流量免受量子威脅,即使應用程式本身尚未遷移到後量子加密也是如此。(「無用戶端存取」是一種無需在使用者裝置上安裝專用用戶端應用程式即可存取網路資源的方法。使用者透過 Web 瀏覽器連線和存取資訊。)

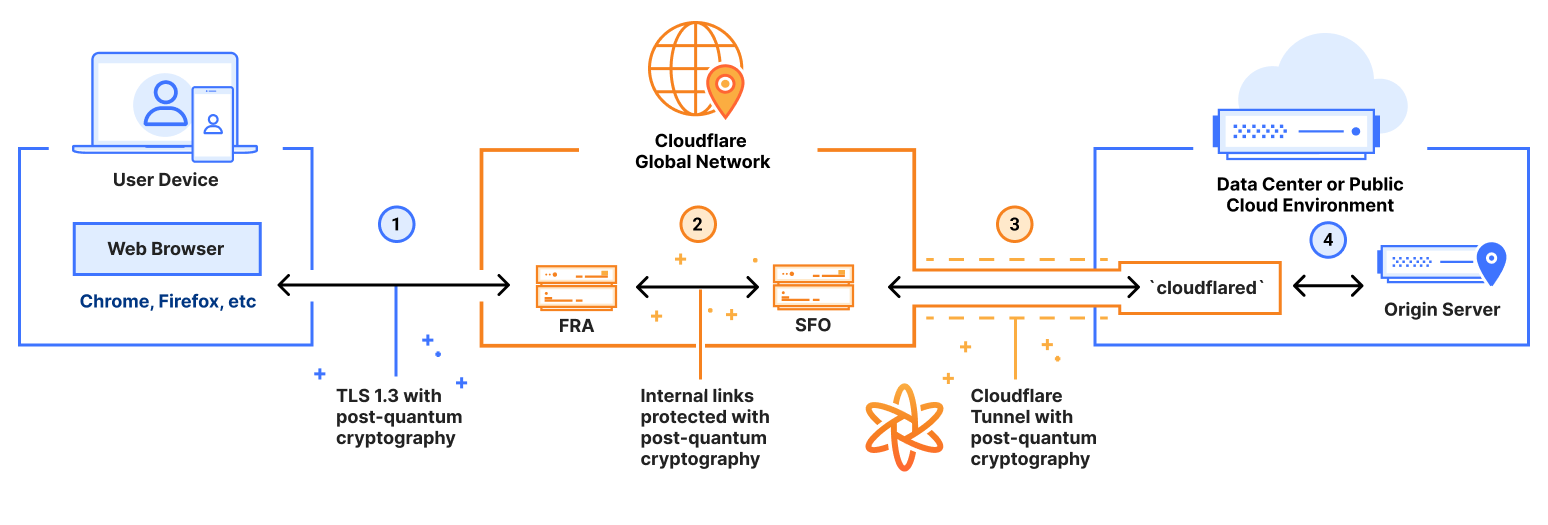

以下是目前的運作方式:

透過瀏覽器進行 PQ 連線:(圖中標記為 (1)。) 只要使用者的 Web 瀏覽器支援後量子金鑰協議,就可以透過採用後量子金鑰協議的 TLS 1.3 保護從裝置到 Cloudflare 網路的連線。

Cloudflare 全球網路內的 PQ:(圖中標記為 (2)) 如果使用者和來源伺服器在地理上相距遙遠,則使用者的流量將在 Cloudflare 全球網路中的一個地理節點(如法蘭克福)進入,並在另一個節點(如舊金山)退出。當流量在 Cloudflare 全球網路內部的資料中心之間移動時,這些網路躍點將透過支援後量子金鑰協議的 TLS 1.3 受到保護。

PQ Cloudflare Tunnel:(圖中標記為 (3)) 客戶建立一個從其資料中心或公有雲端(託管其公司 Web 應用程式的地方)到 Cloudflare 網路的 Cloudflare Tunnel。這個通道使用具備後量子金鑰協議的 TLS 1.3 進行保護,以免受「先竊取,後解密」攻擊。

總而言之,無用戶端 Access 可為存取企業 HTTPS 應用程式提供端對端量子安全,而無需客戶升級企業 Web 應用程式的安全性。

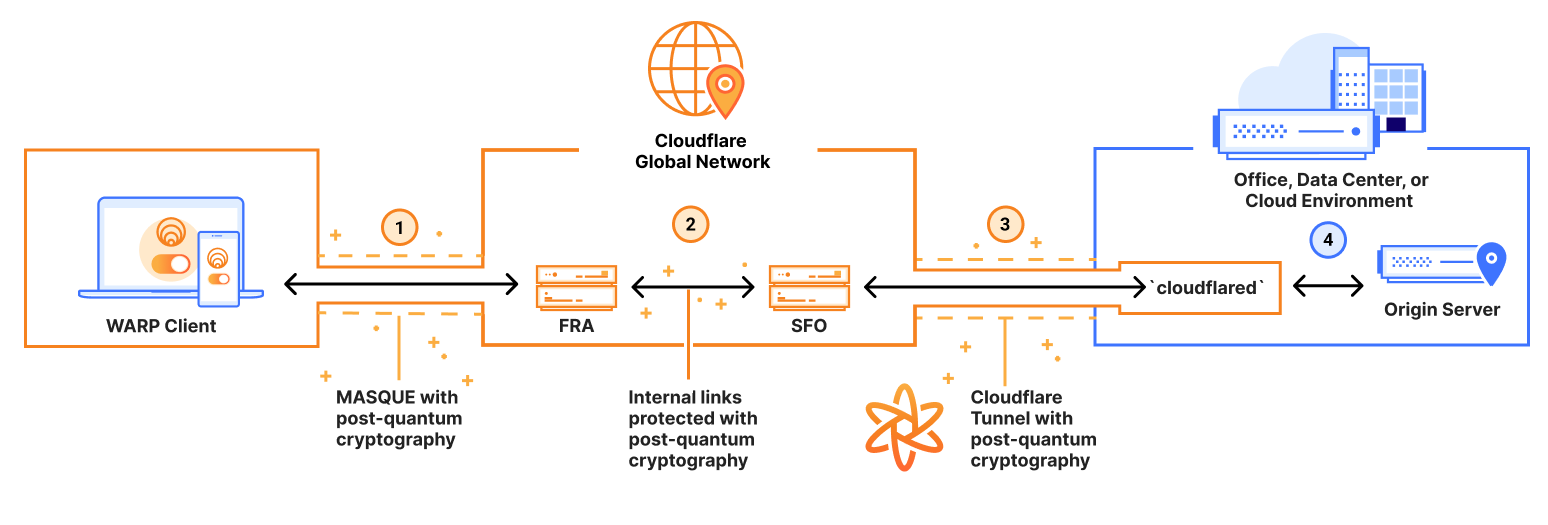

採用 Cloudflare 的 WARP 用戶端到通道設定實現量子安全 Zero Trust(作為 VPN 替代品)

到 2025 年中期,各組織將能夠透過採用後量子加密的 Cloudflare Zero Trust 平台傳輸流量,從而保護任何通訊協定(而不僅僅是 HTTPS),在流量從終端使用者的裝置透過網際網路傳輸到公司辦公室/資料中心/雲端環境時提供量子安全性。

Cloudflare 的 Zero Trust 平台非常適合用於取代傳統 VPN,並支援採用現代驗證和授權策略的 Zero Trust 架構。Cloudflare 的 WARP 用戶端到通道是我們 Zero Trust 平台的熱門網路設定:組織在其終端使用者裝置上部署 Cloudflare 的 WARP 裝置用戶端,然後使用 Cloudflare Tunnel 連接到其公司辦公室、雲端或資料中心環境。

以下是詳細資料:

透過 WARP 用戶端的 PQ 連線(2025 年中期推出):(圖中標記為 (1)) WARP 用戶端使用 MASQUE 通訊協定從裝置連線到 Cloudflare 全球網路。我們正在努力支援透過採用後量子金鑰協議的 TLS 1.3 來建立 MASQUE 連線,目標完成時間為 2025 年中期。

Cloudflare 全球網路中的 PQ:(圖中標記為 (2)) 當流量在 Cloudflare 全球網路內從一個資料中心移動到另一個資料中心時,其在 Cloudflare 網路中所使用的每個躍點都已經透過採用後量子金鑰協議的 TLS 1.3 進行保護。

PQ Cloudflare Tunnel:(圖中標記為 (3)) 如上所述,Cloudflare Tunnel 已經支援後量子金鑰協議。

在即將對 WARP 裝置用戶端進行的後量子增強完成後,客戶可以將其流量封裝在量子安全通道中,無需逐一升級網路或應用程式,即可有效緩解「先竊取,後解密」攻擊風險。而且這為透過這些通道傳輸的所有通訊協定提供全面的安全防護,而不僅限於 HTTPS!

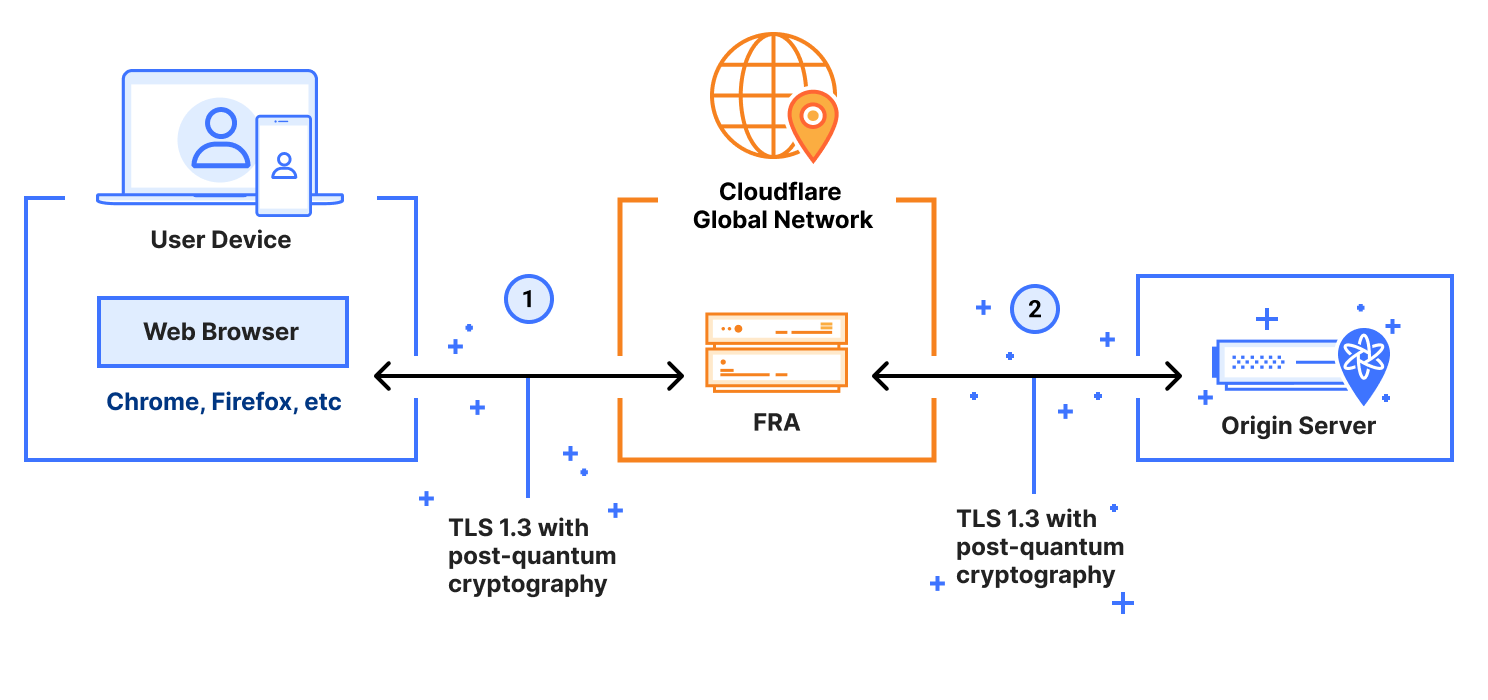

量子安全 SWG(用於存取第三方 Web 應用程式的端對端 PQC)

安全 Web 閘道 (SWG) 透過攔截和檢查 TLS 流量來保護對公用網際網路上第三方網站的存取。

Cloudflare Gateway 現已成為適用於 HTTPS 流量的量子安全 SWG。只要被檢查的第三方網站支援後量子金鑰協議,則 Cloudflare 的 SWG 也將支援後量子金鑰協議。無論客戶使用什麼方式接入 Cloudflare 網路均如此(接入方式包括 Web 瀏覽器、WARP 裝置用戶端、WARP Connector、Magic WAN),並且僅要求使用支援後量子金鑰協議的瀏覽器。

Cloudflare Gateway 的 HTTPS SWG 功能涉及兩個後量子 TLS 連線,如下所示:

透過瀏覽器進行 PQ 連線:(圖中標記為 (1)) 會發起一個從使用者瀏覽器到 Cloudflare 網路中執行 TLS 檢查之資料中心的 TLS 連線。只要使用者的 Web 瀏覽器支援後量子金鑰協議,此連線就會透過支援後量子金鑰協議的 TLS 1.3 受到保護。

與來源伺服器的 PQ 連線:(圖中標記為 (2)) 會發起一個從 Cloudflare 網路中的資料中心到來源伺服器(這通常由第三方控制)的 TLS 連線。只要第三方的來源伺服器已經支援後量子金鑰協議,則來自 Cloudflare SWG 的連線也會支援後量子金鑰協議。您可以立即使用 https://pq.cloudflareresearch.com/ 作為您的第三方來源伺服器進行測試。

總而言之,Cloudflare 的 SWG 已量子就緒,可支援安全存取目前或未來任何量子就緒的第三方網站。無論終端使用者的流量透過什麼方式進入 Cloudflare 的全球網路,情況都是如此!

後量子未來:Cloudflare 的 Zero Trust 平台引領潮流

保護我們的客戶免受新興量子威脅不僅是一項優先任務,也是我們的責任。自 2017 年以來,Cloudflare 就一直在我們的產品生態系統中進行研究、標準化和策略性實作,開創了後量子加密技術的先河。

今天是一個里程碑:我們正在為 Zero Trust 平台推出第一階段的量子安全保護。量子安全的無用戶端 Access 和安全 Web 閘道立即可用,WARP 用戶端到通道網路設定將在 2025 年中期推出。隨著我們繼續推進後量子加密技術向前發展,我們對持續創新的承諾將確保您的組織領先於未來的威脅。讓我們來負責加密敏捷性,您盡可高枕無憂。

若要深入瞭解 Cloudflare 內建的加密敏捷性如何為您的企業提供面向未來的安全性,請造訪我們的後量子加密網頁。