今天是 Security Week 2025 的最后一天,在本周期间多篇各种主题的博客文章之后,我们很高兴能与大家分享有关 Cloudflare 数据安全产品的最新资讯。

本文涉及 Cloudflare 的 SASE 平台 —— Cloudflare One,企业安全和 IT 团队使用这个平台实现员工、应用和第三方工具的安全的一站式管理。

从今天开始, Cloudflare One 用户可使用 CASB(云访问安全代理) 产品来集成并扫描 Amazon Web Services(AWS) S3 和 Google Cloud Storage,以寻找态势和数据丢失防护 (DLP) 相关安全问题。欢迎创建一个免费帐户,即可亲身体验。

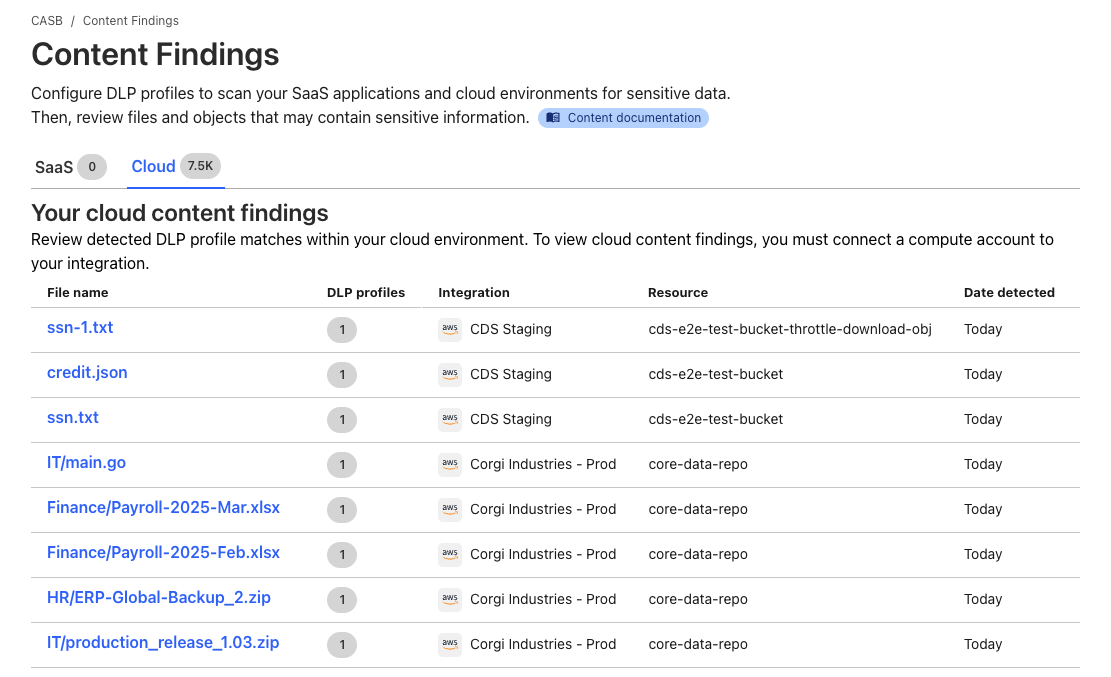

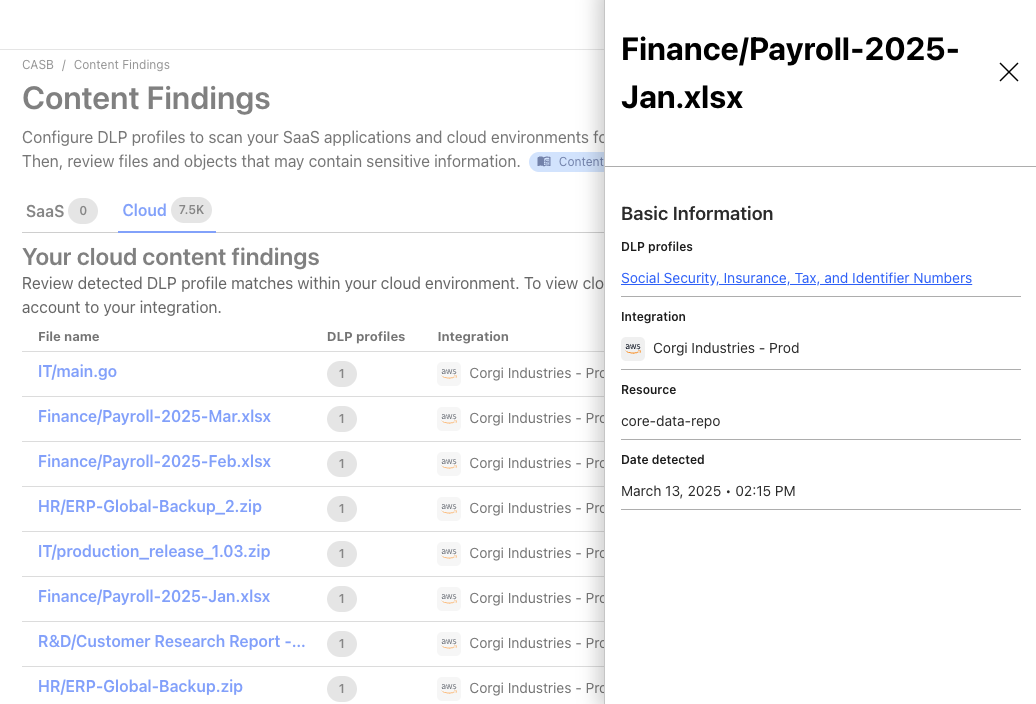

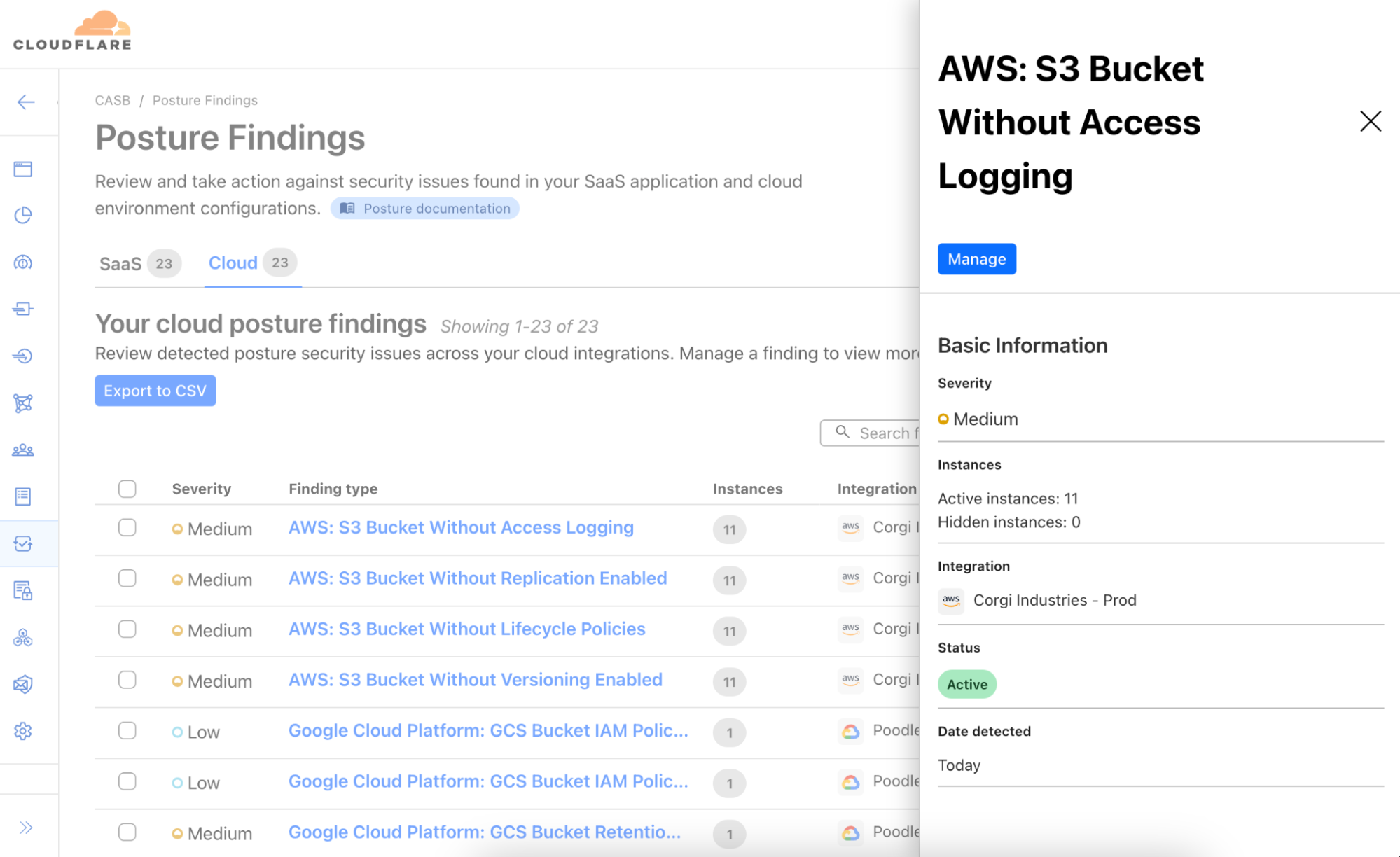

通过定时和持续扫描,用户可以识别身份和访问管理(IAM)、存储桶和对象设置中的错误配置,并检测云存储对象中的敏感信息,例如社会安全号码、信用卡号或使用正则表达式匹配的其他任何模式。

云 DLP

在过去的几年中,我们的客户——主要是安全和 IT 团队——表示认可 CASB 作为 SaaS 安全产品的简单性和有效性。它支持多种集成,设置简单,并能快速识别各种流行 SaaS 平台上的关键问题,例如在 Microsoft 365 中公开共享的文件和 Google Workspace 中的暴露敏感数据,因而成为许多人的首选解决方案。

然而,在与客户沟通的过程中,有一点变得清晰起来:未受监控或暴露的静态数据带来的风险远远超出 SaaS 环境本身。敏感信息——无论是知识产权、客户数据还是个人身份信息——如果落入不法分子手中,都可能严重损害组织的声誉并违背对客户的责任承诺。对于我们的许多客户来说,存储在 AWS 和 GCP 等云提供商中的数据安全性甚至比其 SaaS 工具中的数据安全性更加重要。

因此,我们扩展了Cloudflare CASB,添加了 云 DLP(数据丢失防护) 功能,让用户能够扫描 Amazon S3 存储桶和 Google Cloud Storage 中的对象,寻找敏感数据匹配项。

通过Cloudflare DLP,您可以从预先构建的检测配置文件中进行选择,这些配置文件可查找常见的数据类型(如社会安全号码或信用卡号),您也可以使用正则表达式创建自己的自定义配置文件。一旦检测到与数据丢失防护配置文件匹配的对象,您就可以深入了解文件的上下文,查看谁拥有它,等等。这些能力提供了快速保护数据和实时防止暴露所需的洞察。

与所有 CASB 集成一样,这项新功能也带有态势管理功能,这意味着无论您使用 AWS 还是 GCP,我们都将帮助您识别可能使您的数据容易面临风险的错误配置和其他云安全问题,例如被访问的存储桶具有公共访问权限,或关键日志记录设置被禁用,访问密钥需要轮换,或者用户没有启用多因素身份验证 (MFA) 。一网打尽。

默认简单易用,支持按需配置

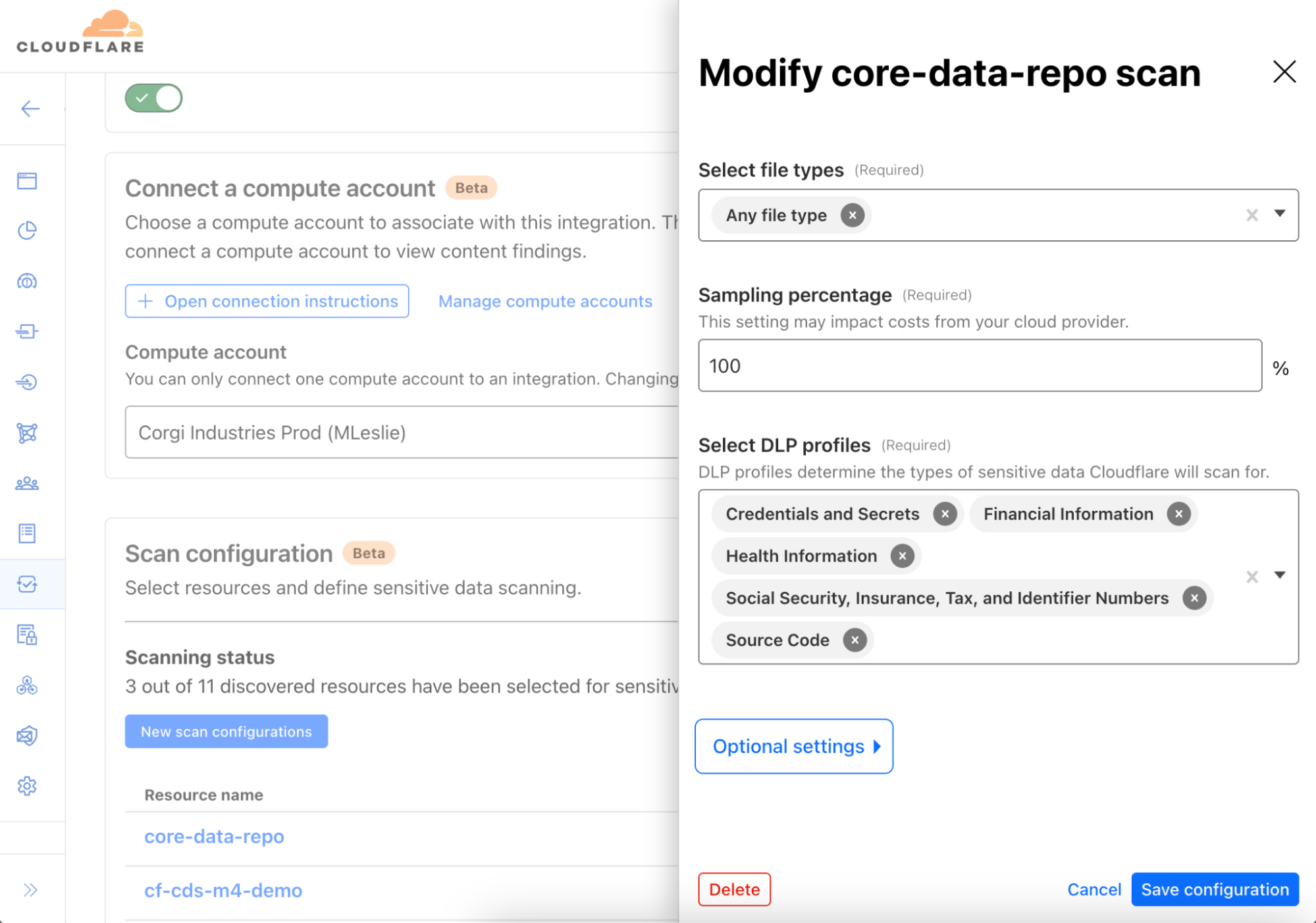

Cloudflare CASB 和 DLP 默认简单易用,能够轻松开始使用。但同时它也高度可配置,提供调优扫描配置文件以满足特定需求的灵活性。

例如,您可以调整要扫描的存储桶或文件类型,甚至可以仅对一定比例的对象进行采样以进行分析。扫描也在您自己的云环境中运行,因此您的数据永远不会离开您的基础设施。这种方法可以确保您的云存储安全并管理成本,同时允许您根据组织独特的合规和安全要求定制解决方案。

展望未来,我们的路线图还包括扩展对其他云存储环境的支持,例如 Azure Blob Storage 和 Cloudflare R2,进一步扩展我们的全面、多云安全战略。敬请期待后续更新!

工作方式

从一开始,我们就深知要跨云环境提供 DLP 功能,需要一个高效且可扩展的设计,以实现对敏感数据暴露的实时检测。

无服务器架构简化处理

我们在早期设计中就决定采用无服务器架构方法,以确保敏感数据发现既高效又可扩展。工作方式如下:

计算帐户:整个过程在组织拥有的一个云帐户(计算帐户,Compute Account)中运行。这种设计可确保数据保留在自己的边界内,避免高昂的云数据出口费用。使用提供的 Terraform 模板,可在 15 分钟内启动计算帐户。

控制器函数:在您的云环境中,每分钟都有一个轻量级、无服务器控制器(Controller )函数与 Cloudflare 的 API 通信,从您的 Cloudflare One 帐户获取最新的 DLP 配置和安全配置文件。

爬虫进程:控制器触发对象发现任务,该任务由被称为爬虫(Crawler)的第二个无服务器函数执行。爬虫通过 API 查询云存储帐户,例如 AWS S3 或 Google Cloud Storage,以识别新对象。在计算账户中,使用 Redis 跟踪尚未经过评估的对象。

扫描敏感数据:新发现的对象通过队列发送至名为扫描器(Scanner)的第三个无服务器函数。该函数会下载对象并将其内容流式传输到计算帐户中的 DLP 引擎,后者将根据预定义或自定义的 DLP 配置文件扫描匹配项。

结果生成与告警:如果发现 DLP 匹配,该对象相关的元数据(如上下文和所有权详情)将被发布到队列中。这些数据由 Cloudflare 托管的服务接收,并在 Cloudflare 控制面板中作为结果显示,为安全团队提供采取迅速行动所需的可见性。

可扩展、安全的设计

这种 DLP 处理流程确保敏感数据永远不会离开您的云环境——这是一种隐私优先的方法。计算账户与 Cloudflare API 之间的所有通信均由控制器发起,这意味着无需执行任何额外配置以允许入站流量。

如何开始

如要开始使用,请联系您的客户团队,以进一步了解这一新数据安全功能及我们的产品路线图。如果您想亲身体验,可登录 Cloudflare One 仪表板(如果没有,请在此处创建一个免费帐户),然后导航到 CASB 页面来设置您的第一个集成。