มีการพัฒนาควอนตัมคอมพิวเตอร์อย่างแข็งขัน ที่ในที่สุดจะสามารถถอดรหัสลับที่เราใช้รักษาความปลอดภัยให้วงการสื่อสารในยุคใหม่ได้ การค้นพบที่ยิ่งใหญ่เมื่อไม่นานมานี้ในวงการการประมวลผลแบบควอนตัมได้ตอกย้ำถึงความสำคัญของช่องโหว่ของวิทยาการรหัสลับทั่วไปที่อาจทำให้เสี่ยงต่อการโจมตีเหล่านี้ นับตั้งแต่ปี 2017 เป็นต้นมา Cloudflare คือบริษัทแนวหน้าในการพัฒนา สร้างมาตรฐานและใช้วิทยาการรหัสลับโพสต์ควอนตัมเพื่อรับมือกับการโจมตีจากควอนตัมคอมพิวเตอร์

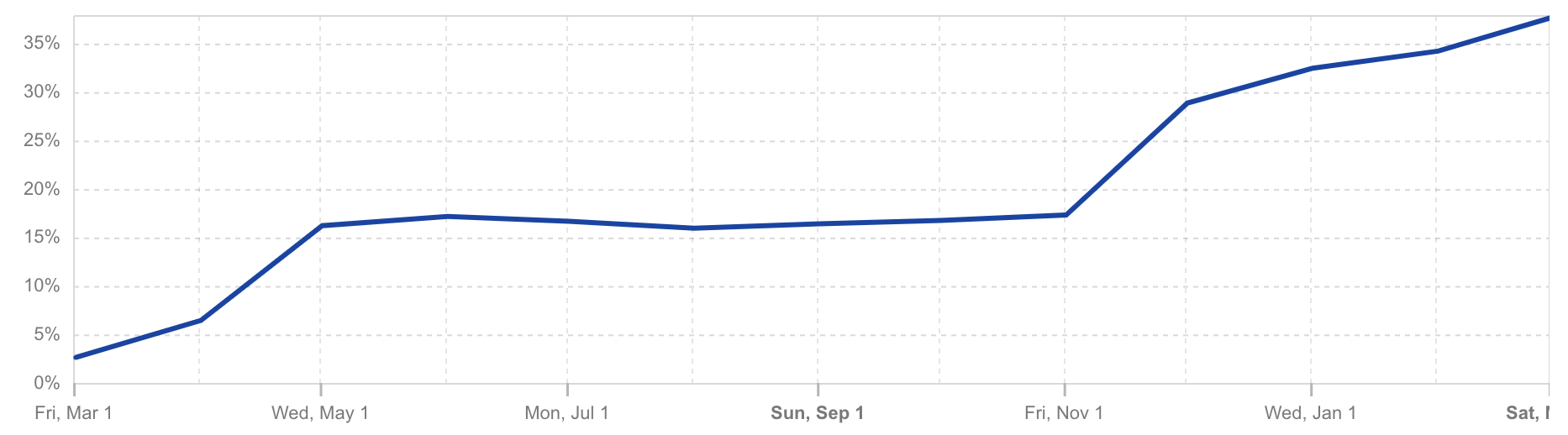

ภารกิจของเราไม่ซับซ้อน: เราต้องการให้ลูกค้าทุกคนของ Cloudflare ได้รับการป้องกันจากภัยคุกคามจากควอนตัมอย่างชัดเจน Cloudflare ตระหนักถึงความจำเป็นอย่างเร่งด่วนนี้ ดังนั้น เราจึงมุ่งมั่นที่จะจัดการกับกระบวนการในการอัปเกรดอัลกอริทึมวิทยาการรหัสลับที่สลับซับซ้อน เพื่อให้คุณไม่ต้องกังวลกับเรื่องนี้ เราไม่ใช่แค่พูดว่าจะทำอย่างเดียว การสื่อสารผ่านทาง HTTPS ที่ไม่ได้เกิดจากบอทกว่า 35% และเข้าสู่ Cloudflare ในทุกวันนี้มีความปลอดภัยแบบโพสต์ควอนตัมได้สำเร็จ

สถาบันมาตรฐานและเทคโนโลยีแห่งชาติ (NIST) ยังตระหนักถึงความเร่งด่วนของการเปลี่ยนผ่านครั้งนี้เช่นกัน เมื่อวันที่ 15 พฤศจิกายน 2024 ที่ผ่านมา ทาง NIST ได้ประกาศข้อมูลครั้งสำคัญว่าจะกำหนดกรอบเวลาในการทยอยเลิกใช้ RSA และ Elliptic Curve Cryptography (ECC) ซึ่งก็คืออัลกอริทึมเข้ารหัสลับทั่วไปที่แทบจะอยู่ในทุกส่วนของอินเทอร์เน็ตในปัจจุบัน NIST ได้ประกาศว่าจะไม่แนะนำให้ใช้อัลกอริทึมเหล่านี้ภายในปี 2030 และไม่อนุญาตให้ใช้อย่างสิ้นเชิงภายในปี 2035

ส่วนที่ Cloudflare เราก็ไม่ได้รอจนกระทั่งถึงปี 2035 หรือแม้แต่ 2030 เราเชื่อมั่นว่าความเป็นส่วนตัวเป็นสิทธิมนุษยชนขั้นพื้นฐานและทุกคนควรที่จะเข้าถึงวิทยาการเข้ารหัสลับที่ทันสมัยได้อย่างไม่มีข้อจำกัด ไม่ควรมีใครที่ต้องเสียเงินเพิ่มเพื่อรู้จักกับความปลอดภัยโพสต์ควอนตัม ด้วยเหตุนี้ ในปัจจุบัน ทุกคนที่เยี่ยมชมเว็บไซต์ที่ได้รับการคุ้มครองจาก Cloudflare จะได้รับประโยชน์จากวิทยาการเข้ารหัสลับโพสต์ควอนตัม ขณะใช้เบราว์เซอร์หลัก เช่น Chrome, Edge หรือ Firefox (และเรายังรู้สึกตื่นเต้นเป็นพิเศษที่ได้เห็นผู้ที่ใช้งานผ่านทาง Safari (อุปกรณ์เคลื่อนที่) เล็กน้อยจากข้อมูล Radar ของเรา) กว่าหนึ่งในสามของปริมาณการเยี่ยมชมจากคนผ่านทาง Cloudflare ในทุกวันนี้ก็ได้สัมผัสกับความปลอดภัยที่มากขึ้นอยู่แล้ว และเราก็คาดหวังว่าจะเพิ่มขึ้นอีก ในขณะที่มีการอัปเกรดเบราว์เซอร์และไคลเอ็นต์มากขึ้นเพื่อรองรับวิทยาการเข้ารหัสลับโพสต์ควอนตัม

ถึงแม้ว่าจะมีพัฒนาการอย่างโดดเด่นในการคุ้มครองการเข้าชมของผู้ใช้งานในเว็บไซต์ แต่ก็ไม่ใช่ทุกการใช้งานที่จะเป็นการใช้งานเว็บไซต์ และทุกองค์กรต่างก็มีการใช้งานภายใน (ทั้งบนเว็บไซต์หรือโดยประการอื่น) ที่ไม่รองรับวิทยาการเข้ารหัสลับโพสต์ควอนตัม

องค์กรควรอัปเกรดการสื่อสารผ่านทางเครือข่ายของบริษัทที่ละเอียดอ่อนนี้เพื่อสนับสนุนวิทยาการเข้ารหัสลับโพสต์ควอนตัมอย่างไร

และประกาศในวันนี้ก็จะตอบข้อสงสัยในเรื่องนี้ เรารู้สึกตื่นเต้นที่จะประกาศว่าแพลตฟอร์ม Zero Trust ของเราพร้อมสำหรับควอนตัมแบบครบวงจรในระยะแรกแล้ว ทำให้ลูกค้าสามารถปกป้องการสื่อสารผ่านทางเครือข่ายบริษัทโดยใช้วิทยาการเข้ารหัสลับโพสต์ควอนตัม องค์กรสามารถใช้แพลตฟอร์ม Zero Trust เพื่อรักษาความปลอดภัยของสื่อสารผ่านทางเครือข่ายบริษัท และเป็นการป้องกันภัยคุกคามจากควอนตัม ซึ่งจะตัดความจำเป็นในการอัปเกรดทุกแอปพลิเคชัน ระบบหรือการเชื่อมต่อเครือข่ายของบริษัทออกไป

กล่าวอย่างเฉพาะเจาะจงยิ่งขึ้น องค์กรสามารถใช้แพลตฟอร์ม Zero Trust เพื่อเปลี่ยนเส้นทางการสื่อสารจากอุปกรณ์สำหรับผู้ใช้ขั้นปลาย (ผ่านทางเว็บเบราว์เซอร์หรือไคลเอ็นต์อุปกรณ์ WARP ของ Cloudflare) เพื่อทำให้แอปพลิเคชันที่เชื่อมต่อกับ Cloudflare Tunnel ปลอดภัย สัมผัสความปลอดภัยควอนตัมได้แบบครบวงจรในกรณีดังต่อไปนี้:

Clientless Access:โซลูชันการเข้าถึงเครือข่าย Zero Trust แบบ Clientless (ZTNA) ของเราจะตรวจสอบตัวตนของผู้ใช้และบริบทของอุปกรณ์สำหรับทุกคำขอผ่านทาง HTTPS เพื่อเข้าสู่แอปพลิเคชันของบริษัทจากเว็บเบราว์เซอร์ ในปัจจุบัน Clientless Access ได้รับการคุ้มครองแบบครบวงจรด้วยวิทยาการเข้ารหัสลับโพสต์ควอนตัม

ไคลเอ็นต์อุปกรณ์WARP ของ Cloudflare:ภายในช่วงกลางปี 2025 ลูกค้าที่ใช้ไคลเอ็นต์อุปกรณ์ WARP จะสามารถเปลี่ยนเส้นทางการสื่อสารของตนเองทั้งหมด (ไม่ว่าจะใช้โปรโตคอลใดก็ตาม) ให้ได้รับการปกป้องจากวิทยาการเข้ารหัสลับโพสต์ควอนตัม ไคลเอ็นต์ WARP จะรักษาความปลอดภัยของอุปกรณ์ขององค์กรด้วยการเปลี่ยนเส้นทางการสื่อสารไปยังเครือข่ายระดับโลกของ Cloudflare แบบเป็นส่วนตัว ส่วน Gateway ก็จะใช้วิธีการกรองเว็บขั้นสูงและ Access ก็จะบังคับใช้นโยบายเพื่อการเข้าถึงแอปพลิเคชันต่างๆ อย่างปลอดภัย

CloudflareGateway: ในปัจจุบัน Secure Web Gateway (SWG) — ของเรา ที่ออกแบบมาเพื่อตรวจสอบและคัดกรองการเยี่ยมชมจาก TLS เพื่อสกัดกั้นภัยคุกคามและการสื่อสารที่ไม่ได้รับอนุญาต— รองรับ TLS ด้วยวิทยาการเข้ารหัสลับโพสต์ควอนตัมแล้ว

ส่วนที่เหลือของโพสต์นี้จะกล่าวถึงภัยคุกคามจากการประมวลผลแบบควอนตัมและอุปสรรคต่างๆ ที่องค์กรต้องเผชิญในระหว่างการเปลี่ยนผ่านสู่การใช้วิทยาการเข้ารหัสลับโพสต์ควอนตัม นอกจากนี้ เรายังจะเจาะลึกรายละเอียดเชิงเทคนิคเกี่ยวกับวิธีการที่แพลตฟอร์ม Zero Trust ใช้เพื่อสนับสนุนวิทยาการเข้ารหัสลับโพสต์ควอนตัมในยุคปัจจุบันและกล่าวถึงตัวอย่างแผนสำหรับอนาคต

เพราะเหตุใดต้องเปลี่ยนไปใช้วิทยาการเข้ารหัสลับโพสต์ควอนตัมและทำไมต้องเป็นตอนนี้ด้วย

มีสองสาเหตุหลักที่เราควรใช้วิทยาการเข้ารหัสลับโพสต์ควอนตัมในตอนนี้:

1. อุปสรรคที่เกิดจากการเลิกใช้วิทยาการเข้ารหัสลับ

หลักฐานในอดีตแสดงให้เห็นว่าการอัปเดตหรือการลบอัลกอริทึมเข้ารหัสลับที่ล้าสมัยจากระบบที่ใช้งานอยู่เป็นเรื่องยากมาก เช่น แม้ว่าฟังก์ชันแฮช MD5 จะถูกจัดว่าไม่ปลอดภัยอีกต่อไปแล้วในปี 2004 และไม่แนะนำให้ใช้มาตั้งแต่นั้นเป็นต้นมา แต่ก็ยังคงมีการนำฟังก์ชันนี้มาใช้กับโปรโตคอลการยืนยันของธุรกิจ RADIUS ในปี 2024 เมื่อเดือนกรกฎาคม 2024 ที่ผ่านมา Cloudflare ได้ช่วยส่งเสริมงานวิจัยที่ทำให้ทราบถึงการโจมตีระบบ RADIUS ที่แสวงหาประโยชน์จากการที่ระบบดังกล่าวใช้ MD5 ตัวอย่างนี้เน้นย้ำให้เห็นถึงอุปสรรคมหาศาลจากการอัปเดตระบบเก่าๆ — ความยากในการปรับเปลี่ยนวิทยาการเข้ารหัส —จะพอๆ กับตอนที่เปลี่ยนไปใช้วิทยาการเข้ารหัสลับโพสต์ควอนตัม ดังนั้น เราจึงควรเริ่มใช้กระบวนการนี้ตั้งแต่ตอนนี้

2. ภัยคุกคามจาก “ดักเก็บตอนนี้ ถอดรหัสภายหลัง”

แม้ว่าควอนตัมคอมพิวเตอร์จะไม่มีคิวบิตมากเพียงพอที่จะถอดรหัสลับทั่วไปในปัจจุบันได้ แต่ผู้ที่ประสงค์ร้ายก็สามารถดักเก็บและจัดเก็บการสื่อสารที่เข้ารหัสหรือโจรกรรมชุดข้อมูลเพื่อถอดรหัสในภายหลัง เมื่อเทคโนโลยีควอนตัมมีความเสถียรแล้ว หากข้อมูลที่เข้ารหัสของคุณในวันนี้อาจตกอยู่ในอันตรายในอีก 10-15 ปีได้ สิ่งที่จำเป็นคือการวางแผนเพื่อรับมือกับอนาคตโพสต์ควอนตัม ด้วยเหตุนี้ เราจึงได้เริ่มร่วมมือกับธนาคาร, ISP และรัฐบาลที่ใช้เทคโนโลยีนวัตกรรมที่สุดจากทั่วโลกเพื่อมุ่งมั่นสู่การสร้างความปลอดภัยจากภัยคุกคามทางควอนตัม

รัฐบาลสหรัฐฯ ก็กำลังจัดการกับความเสี่ยงเหล่านี้อยู่ เมื่อวันที่ 16 มกราคม 2025 ที่ผ่านมา ทำเนียบขาวได้ออกคำสั่งบริหารเลขที่ 14144 ว่าด้วยการยกระดับและส่งเสริมนวัตกรรมเพื่อรักษาความปลอดภัยบนโลกไซเบอร์ของชาติ คำสั่งนี้บังคับให้หน่วยงานรัฐบาล “หมั่นอัปเดตรายการหมวดหมู่ผลิตภัณฑ์ ที่สามารถเข้าถึงผลิตภัณฑ์ที่สนับสนุนวิทยาการเข้ารหัสลับโพสต์ควอนตัมอย่างแพร่หลาย (PQC)... หากหมวดหมู่ผลิตภัณฑ์อยู่ในรายชื่อดังกล่าว...หน่วยงานก็จะต้องดำเนินการภายใน 90 วันเพื่อให้มีการสนับสนุน PQC”

พวกเราชาว Cloudflare ได้วิจัยพัฒนาและสร้างมาตรฐานวิทยาการเข้ารหัสลับโพสต์ควอนตัมมาตั้งแต่ปี 2017 กลยุทธ์ของเราไม่ซับซ้อน:

เพียงแค่เปลี่ยนเส้นทางการเยี่ยมชมของคุณโดยใช้ระบบเชื่อมต่อความปลอดภัยควอนตัมของ Cloudflare เพื่อป้องกันการโจมตีแบบดักเก็บตอนนี้ ถอดรหัสภายหลังในทันที โดยไม่ต้องอัปเกรดไลบรารี่การเข้ารหัสลับทั้งหมดด้วยตนเอง

เรามาเจาะลึกวิธีการย้ายไปใช้ระบบวิทยาการเข้ารหัสลับโพสต์ควอนตัมที่ Cloudflare กันดีกว่า

การโยกย้ายไปใช้ระบบวิทยาการเข้ารหัสลับโพสต์ควอนตัมแบ่งออกเป็นสองระยะด้วยกัน

ที่ Cloudflare เราให้ความสำคัญเป็นหลักกับการโยกย้ายโปรโตคอล TLS (Transport Layer Security) 1.3 ไปยังระบบวิทยาการเข้ารหัสลับโพสต์ควอนตัม หลักๆ แล้ว TLS จะรักษาความปลอดภัยของการสื่อสารสำหรับเว็บแอปพลิเคชัน แต่ก็มีการใช้ระบบนี้อย่างแพร่หลายเพื่อรักษาความปลอดภัยของอีเมล การรับ-ส่งข้อความ การเชื่อมต่อ VPNDNS และโปรโตคอลอื่นๆ อีกมากมาย ทำให้ TLS เป็นโปรโตคอลที่เหมาะสมเป็นอย่างยิ่งที่จะเน้นใช้ในการโยกย้ายไปยังระบบวิทยาการเข้ารหัสลับโพสต์ควอนตัม

การโยกย้ายระบบนี้ประกอบด้วยการอัปเกรดสององค์ประกอบที่สำคัญอย่างยิ่งของ TLS 1.3: ลายมือชื่อดิจิทัลที่ใช้ในใบรับรองและกลไกข้อตกลงเกี่ยวกับคีย์ เราได้มีพัฒนาการอย่างมหาศาลในด้านข้อตกลงเกี่ยวกับคีย์ แต่เรากำลังอยู่ในช่วงแรกๆ ของการโยกย้ายไปใช้ลายมือชื่อดิจิทัลแบบโพสต์ควอนตัมอยู่

ระยะที่ 1: การโยกย้ายไปใช้ระบบข้อตกลงเกี่ยวกับคีย์

โปรโตคอลข้อตกลงเกี่ยวกับคีย์ทำให้สองฝ่ายสามารถสร้างคีย์ลับร่วมกัน เพื่อให้สามารถรักษาความปลอดภัยและเข้ารหัสการสื่อสารของตนเองได้ ในปัจจุบัน ผู้ให้บริการส่วนใหญ่ต่างเปลี่ยนไปใช้ TLS 1.3 เพื่อสนับสนุนโปรโตคอลแลกเปลี่ยนคีย์แบบโพสต์ควอนตัม ที่มีชื่อว่า ML-KEM (Module-lattice based Key-Encapsulation Mechanism Standard) สองสาเหตุหลักในการให้ความสำคัญกับการโยกย้ายไปใช้ข้อตกลงเกี่ยวกับคีย์มีดังนี้:

ผลงาน: ML-KEM มีประสิทธิภาพกว่าโปรโตคอล TLS 1.3 แม้แต่กับการเชื่อมต่อเครือข่ายที่มีระยะเวลาสั้นๆ

ความปลอดภัย: วิทยาการรหัสลับทั่วไปเสี่ยงที่จะถูกโจมตีจากการ “ดักเก็บตอนนี้ ถอดรหัสภายหลัง” ในกรณีของภัยคุกคามนี้ ผู้ประสงค์ร้ายจะเข้าถึงและจัดเก็บข้อมูลการสื่อสารที่เข้ารหัสในวันนี้และใช้ควอนตัมคอมพิวเตอร์เพื่อถอดคีย์ลับ (ในภายหลัง) และเป็นการสร้างความเสียหายให้กับการสื่อสาร จากข้อมูลในเดือนมีนาคม 2025 กว่าหนึ่งในสามของการเยี่ยมชมเว็บไซต์ผ่านเครือข่าย Cloudflare ของคนมี TLS 1.3 ที่คอยคุ้มครองจากการโจมตีเหล่านี้โดยใช้วิธีแลกเปลี่ยนคีย์ ML-KEM แบบผสมผสาน

สัดส่วนการเยี่ยมชมเว็บไซต์ของคนผ่านทาง HTTPS ที่เข้ารหัสลับโพสต์ควอนตัมที่ Cloudflare เห็นต่อ Cloudflare Radar ระหว่างวันที่ 1 มีนาคม 2024 - 1 มีนาคม 2025 (จากข้อมูล ณ วันที่ 13 มีนาคม 2025)

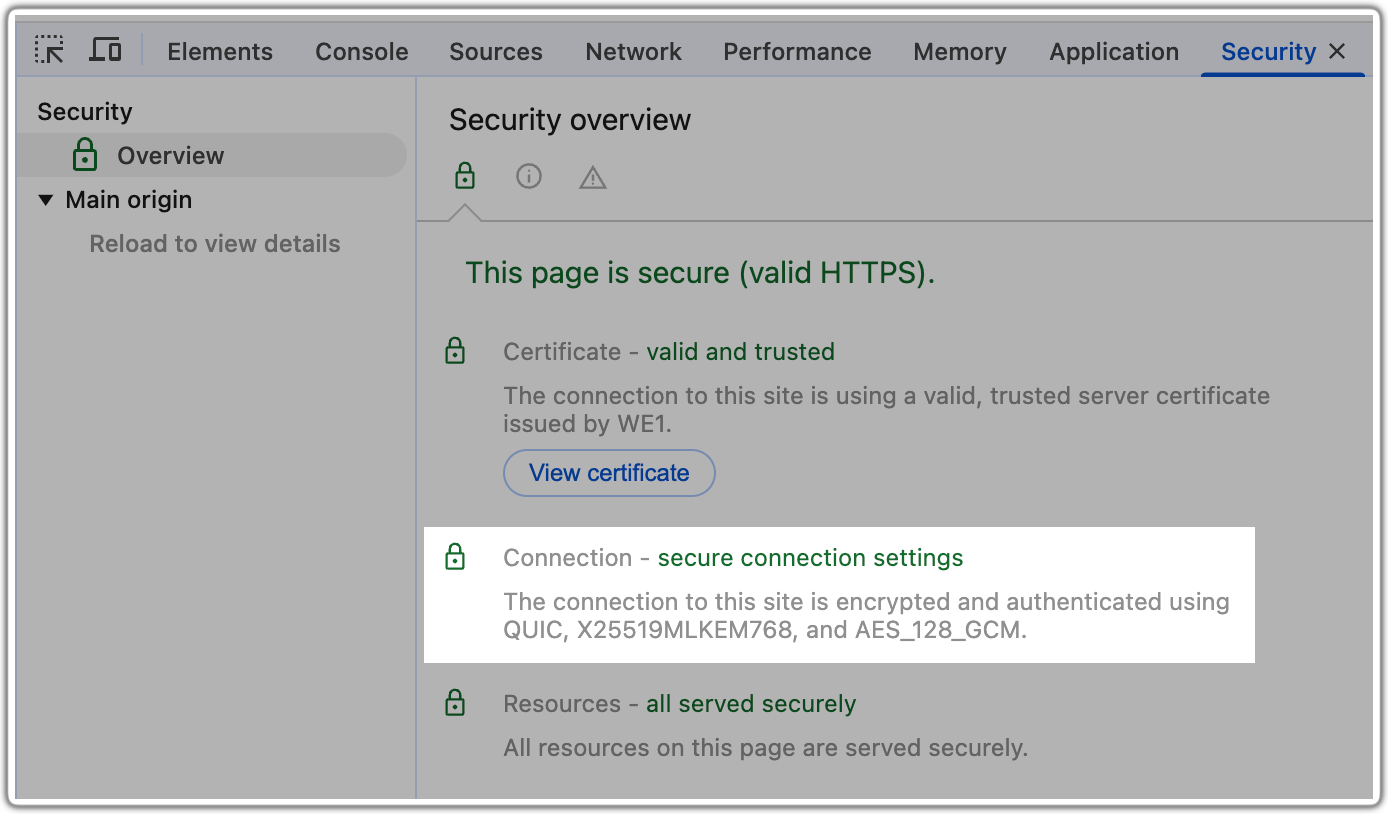

วิธีตรวจสอบว่าเบราว์เซอร์ Chrome ของคุณกำลังใช้ ML-KEM สำหรับข้อตกลงเกี่ยวกับคีย์ขณะเยี่ยมชมเว็บไซต์หรือไม่มีดังนี้: ก่อนอื่น ให้ตรวจสอบหน้าเว็บ จากนั้น เปิดแท็บความปลอดภัย และมองหา X25519MLKEM768 ดังที่ปรากฏตรงนี้:

ซึ่งบ่งบอกว่าเบราว์เซอร์ของคุณกำลังใช้โปรโตคอลข้อตกลงเกี่ยวกับคีย์ ML-KEM ควบคู่กับElliptic Curve CryptographyX25519 แบบทั่วไป และทำให้มีการป้องกันโดยใช้วิทยาการเข้ารหัสลับทั่วไปที่ทดลองแล้วว่าได้ผล (X25519) ควบคู่กับข้อตกลงเกี่ยวกับคีย์โพสต์ควอนตัมแบบใหม่ (ML-KEM)

ระยะที่ 2:การย้ายลายมือชื่อดิจิทัล

มีการใช้ลายมือชื่อดิจิทัลในใบรับรอง TLS เพื่อยืนยันว่าการเชื่อมต่อถูกต้องหรือไม่ — ทำให้ไคลเอ็นต์มั่นใจว่ากำลังสื่อสารกับเซิร์ฟเวอร์จริงๆ ไม่ใช่กำลังสื่อสารกับผู้ประสงค์ร้ายที่แฝงตัวเป็นเซิร์ฟเวอร์

อย่างไรก็ดี ลายมือชื่อดิจิทัลโพสต์ควอนตัมมีขนาดใหญ่กว่าและช้ากว่าลายมือชื่อแบบปัจจุบันอย่างมีนัยสำคัญ ซึ่งส่งผลทำให้คนชะลอการใช้ลายมือชื่อดิจิทัลโดยเฉพาะอย่างยิ่งเนื่องจากจะทำให้การเชื่อมต่อ TLS ที่มีระยะเวลาไม่นานช้าลง

แต่โชคดีที่ลายมือชื่อดิจิทัลโพสต์ควอนตัมไม่จำเป็นแก่การป้องกันการโจมตีแบบดักเก็บตอนนี้ ถอดรหัสภายหลัง แต่จะป้องกันการโจมตีจากผู้ประสงค์ร้ายที่ใช้ควอนตัมคอมพิวเตอร์เพื่อสร้างความเสียหายให้กับการเชื่อมต่อ TLS เป็นหลักแทน แต่เรายังพอมีเวลาก่อนที่ควอนตัมคอมพิวเตอร์จะสามารถทำเช่นนี้ได้สำเร็จ ทำให้การเปลี่ยนไปใช้ลายมือชื่อดิจิทัลมีความสำคัญรองลงมา

อย่างไรก็ตาม Cloudflare กำลังสร้างมาตรฐานลายมือชื่อโพสต์ควอนตัมสำหรับใบรับรอง TLS อย่างแข็งขัน นอกจากนี้ เรายังทดลองใช้กับการเชื่อมต่อ TLS ที่มีเวลานานและสำรวจวิธีใหม่ๆ ในการยืนยันตัวตนแบบโพสต์ควอนตัม โดยไม่กระทบต่อประสิทธิภาพ เป้าหมายของเราคือการรับประกันว่าลายมือชื่อดิจิทัลแบบโพสต์ควอนตัมจะพร้อมสำหรับการใช้งานอย่างแพร่หลาย ตอนที่ควอนตัมคอมพิวเตอร์จะสามารถโจมตีการเชื่อมต่อ TLS แบบสดได้ด้วยตนเอง

Cloudflare Zero Trust + PQC: รักษาความปลอดภัยได้อย่างต่อเนื่อง

แพลตฟอร์ม Zero Trust ของ Cloudflare ที่มีเครือข่ายระดับโลกของ Cloudflare จะเข้ามาแทนที่ระบบรักษาความปลอดภัยของบริษัทที่ล้าสมัย ทำให้ทีมงานจากทั่วโลกสามารถเข้าถึงอินเทอร์เน็ตและทรัพยากรของบริษัทได้อย่างรวดเร็วและปลอดภัยมากขึ้น ในปัจจุบัน เราตื่นเต้นที่จะประกาศว่าแพลตฟอร์ม Zero Trust ของ Cloudflare จะคุ้มครองข้อมูลของคุณจากภัยคุกคามควอนตัมขณะส่งผ่านทางอินเทอร์เน็ตสาธารณะ มีสามกรณีการใช้ความปลอดภัยควอนตัมหลักสามกรณี ซึ่งได้รับการสนับสนุนจากแพลตฟอร์ม Zero Trust ของเราในช่วงที่มีความพร้อมรับมือกับควอนตัมในช่วงแรก

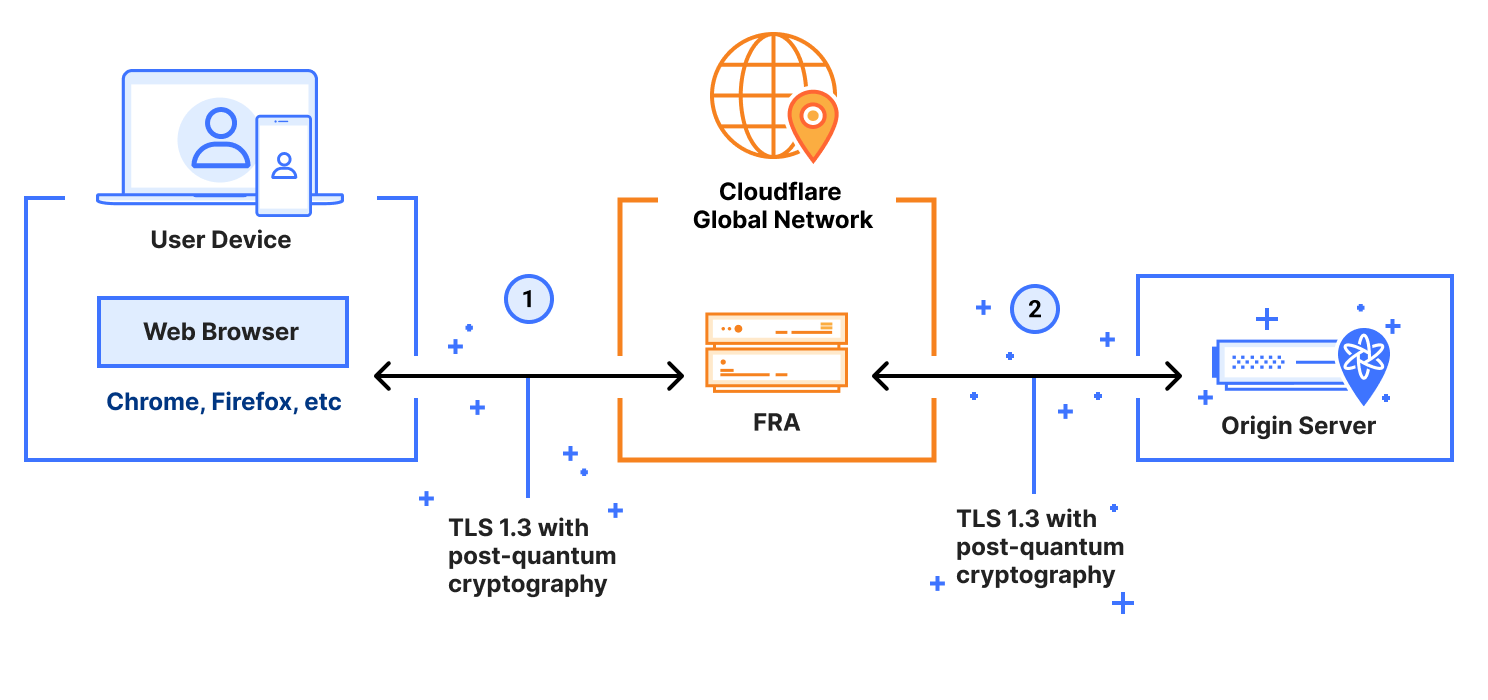

Clientless Access ความปลอดภัยควอนตัม

ในปัจจุบัน Cloudflare ClientlessAccess คุ้มครองการส่งข้อมูลผ่านทางอินเทอร์เน็ตขององค์กรไปยังเว็บแอปพลิเคชันภายในจากภัยคุกคามจากควอนตัม แม้ว่าแอปพลิเคชันเองยังไม่ได้เปลี่ยนไปใช้วิทยาการเข้ารหัสลับโพสต์ควอนตัม (“Clientless Access” เป็นวิธีเข้าถึงทรัพยากรเครือข่าย โดยไม่จำเป็นต้องติดตั้งแอปพลิเคชันของไคลเอ็นต์บนอุปกรณ์ของผู้ใช้โดยเฉพาะ แต่ผู้ใช้จะเชื่อมต่อและเข้าถึงข้อมูลผ่านทางเว็บเบราว์เซอร์แทน)

วิธีการในปัจจุบันมีดังนี้:

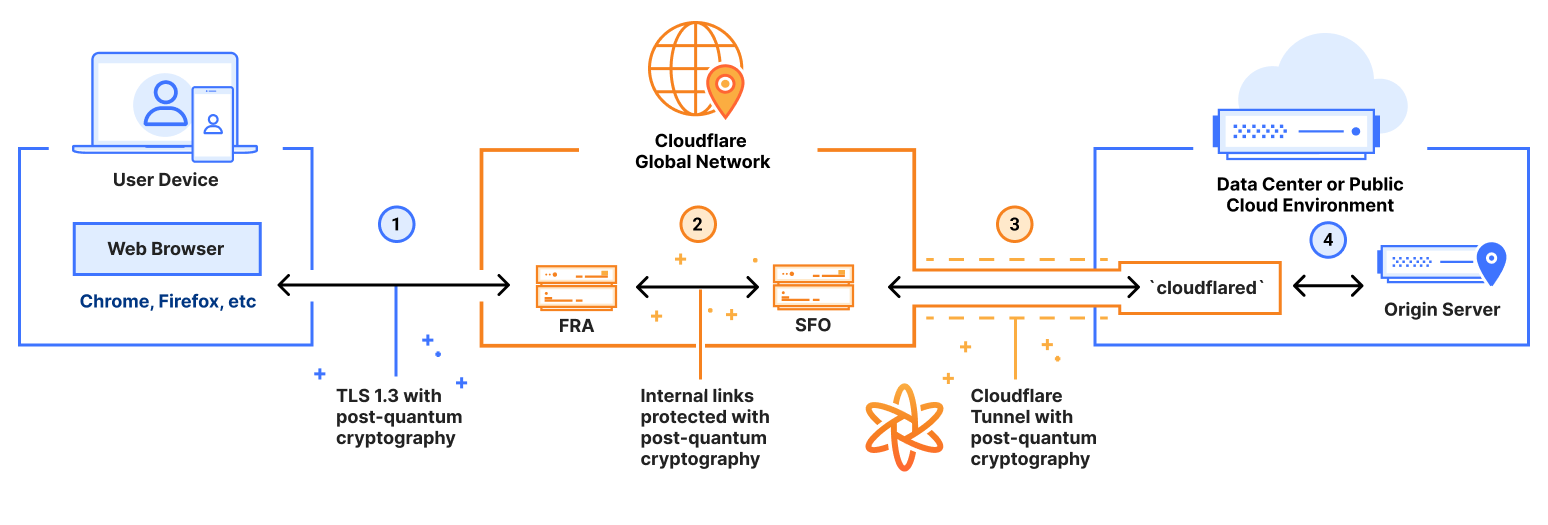

การเชื่อมต่อ PQ ผ่านทางเบราว์เซอร์:(หมายเลข (1) ตามรูป) หากเว็บเบราว์เซอร์ของผู้ใช้รองรับข้อตกลงเกี่ยวกับคีย์แบบโพสต์ควอนตัม การเชื่อมต่อกับเครือข่ายของ Cloudflare ผ่านทางอุปกรณ์ก็จะปลอดภัยด้วยระบบ TLS 1.3 ที่มีข้อตกลงเกี่ยวกับคีย์แบบโพสต์ควอนตัมได้

PQ ภายในเครือข่ายระดับโลกของ Cloudflare: (หมายเลข (2) ตามรูป) หากผู้ใช้และเซิร์ฟเวอร์ต้นทางอยู่ห่างกัน การเยี่ยมชมเว็บไซต์ของผู้ใช้จะเกิดขึ้นผ่านทางเครือข่ายระดับโลกของ Cloudflare ในพื้นที่หนึ่ง (เช่น แฟรงก์เฟิร์ต) และออกผ่านทางอีกพื้นที่หนึ่ง (เช่น ซาน ฟรานซิสโก) ในขณะที่การสื่อสารเคลื่อนย้ายจากศูนย์ข้อมูลหนึ่งไปยังอีกศูนย์หนึ่งภายในเครือข่ายระดับโลกของ Cloudflare ก็จะมีการรักษาความปลอดภัยผ่านเครือข่ายโดยใช้ TLS 1.3 ที่มีข้อตกลงเกี่ยวกับคีย์แบบโพสต์ควอนตัม

PQ Cloudflare Tunnel:(หมายเลข (3) ตามรูป) ลูกค้าจะสร้าง Cloudflare Tunnel จากศูนย์ข้อมูลของตนเองหรือคลาวด์สาธารณะ — และเป็นที่— ทำการโฮสต์เว็บแอปพลิเคชันของธุรกิจไปยังเครือข่ายของ Cloudflare มีการรักษาความปลอดภัยของอุโมงค์ดังกล่าวโดยใช้ TLS 1.3 ที่มีข้อตกลงเกี่ยวกับคีย์แบบโพสต์ควอนตัม และป้องกันการดักเก็บตอนนี้ ถอดรหัสภายหลังในภายหลัง

และเมื่อรวมกันแล้ว Clientless Access ก็จะช่วยสร้างความปลอดภัยจากควอนตัมแบบครบวงจรสำหรับการเข้าถึงแอปพลิเคชัน HTTPS ของธุรกิจ โดยไม่บังคับให้ลูกค้ายกระดับความปลอดภัยของเว็บแอปพลิเคชันของธุรกิจ

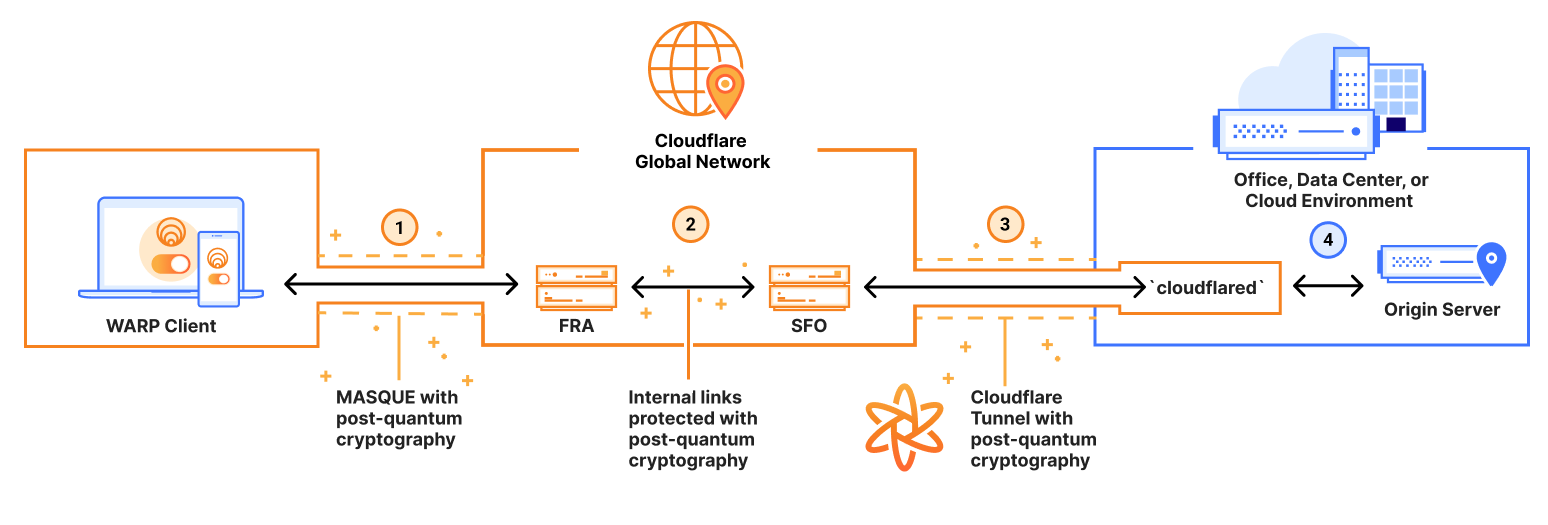

Zero Trust ความปลอดภัยควอนตัมด้วยการกำหนดค่า WARP Client-to-Tunnel ของ Cloudflare (เพื่อทดแทนระบบ VPN)

องค์กรจะสามารถคุ้มครองทุกโปรโตคอลได้ ไม่เพียงแต่ HTTPS เท่านั้นไม่เกินช่วงกลางปี 2025 โดยการใช้แพลตฟอร์ม Zero Trust ของ Cloudflare ที่มีวิทยาการเข้ารหัสลับโพสต์ควอนตัม และเป็นการรักษาความปลอดภัยจากควอนตัมคอมพิวเตอร์ขณะที่มีการส่งข้อมูลทั่วอินเทอร์เน็ตจากอุปกรณ์ของผู้ใช้ขั้นปลายไปยังสำนักงาน/ศูนย์ข้อมูล/คลาวด์ของธุรกิจ

แพลตฟอร์ม Zero Trust ของ Cloudflare เหมาะสำหรับทดแทน VPN แบบเดิมและทำให้สถาปัตยกรรม Zero Trust มีระบบยืนยันตัวตนและนโยบายการอนุญาตที่ทันสมัย WARP client-to-tunnel ของ Cloudflare เป็นวิธีกำหนดค่าเครือข่ายที่ได้รับความนิยมสำหรับแพลตฟอร์ม Zero Trust ของเรา: องค์กรต่างๆ ต่างใช้ไคลเอ็นต์อุปกรณ์ WARP ของ Cloudflare บนอุปกรณ์ของผู้ใช้ขั้นปลาย และใช้ Cloudflare Tunnel เพื่อเชื่อมต่อกับสำนักงานของธุรกิจ ระบบคลาวด์และศูนย์ข้อมูล

รายละเอียดมีดังนี้:

การเชื่อมต่อ PQ ผ่านทางไคลเอ็นต์ WARP (ตั้งแต่กลางปี 2025 เป็นต้นไป):(หมายเลข (1) ตามรูป) ไคลเอ็นต์ WARP จะใช้โปรโตคอล MASQUE เพื่อเชื่อมต่อจากอุปกรณ์ไปยังเครือข่ายระดับโลกของ Cloudflare เรากำลังดำเนินการเพื่อสนับสนุนการเชื่อมต่อ MASQUE นี้โดยใช้ TLS 1.3 ที่มีข้อตกลงเกี่ยวกับคีย์แบบโพสต์ควอนตัม และคาดว่าจะแล้วเสร็จไม่เกินกลางปี 2025

PQ ภายในเครือข่ายระดับโลกของ Cloudflare: (หมายเลข (2) ตามรูป) ในขณะที่มีการเคลื่อนย้ายการสื่อสารจากศูนย์ข้อมูลหนึ่งไปยังอีกศูนย์หนึ่งภายในเครือข่ายระดับโลกของ Cloudflare ก็มีการรักษาความปลอดภัยผ่านเครือข่ายของ Cloudflare โดยใช้ TLS 1.3 ที่มีข้อตกลงเกี่ยวกับคีย์แบบโพสต์ควอนตัมอยู่แล้ว

PQ Cloudflare Tunnel:(หมายเลข (3) ตามรูป) ดังที่กล่าวไว้ข้างต้น Cloudflare Tunnel สนับสนุนข้อตกลงเกี่ยวกับคีย์แบบโพสต์ควอนตัมอยู่แล้ว

หลังจากมีการอัปเกรดโพสต์ควอนตัมที่ใกล้จะเกิดขึ้นให้กับอุปกรณ์ WARP แล้ว ลูกค้าก็สามารถเข้าถึงเว็บไซต์ผ่านทางอุโมงค์ความปลอดภัยควอนตัม และเป็นการบรรเทาความเสี่ยงจากการโจมตีแบบดักเก็บตอนนี้ ถอดรหัสภายหลังโดยที่ไม่ต้องออกแรงอัปเกรดเครือข่ายหรือแอปพลิเคชันด้วยตนเอง และยังคุ้มครองโปรโตคอลที่สามารถส่งผ่านทางอุโมงค์เหล่านี้ได้อย่างครอบคลุม ไม่เพียงแต่ HTTPS เท่านั้น!

SWG ความปลอดภัยควอนตัม (PQC แบบครบวงจรสำหรับการเข้าถึงเว็บแอปพลิเคชันจากภายนอก)

มีการใช้ Secure Web Gateway (SWG) เพื่อรักษาความปลอดภัยของการเข้าถึงเว็บไซต์จากภายนอกบนอินเทอร์เน็ตสาธารณะด้วยการดักจับและตรวจสอบการเยี่ยมชมผ่านทาง TLS

ในขณะนี้ Cloudflare Gateway เป็น SWG ความปลอดภัยควอนตัมสำหรับ HTTPS แล้ว หากเว็บไซต์จากที่อื่นที่ตรวจสอบรองรับข้อตกลงเกี่ยวกับคีย์แบบโพสต์ควอนตัม สิ่งที่เกิดขึ้นคือ SWG ของ Cloudflare ก็จะรองรับข้อตกลงเกี่ยวกับคีย์แบบโพสต์ควอนตัมด้วยเช่นกัน โดยไม่สนใจว่าลูกค้าใช้ช่องทางใดเพื่อเข้าถึงเครือข่ายของ Cloudflare (ซึ่งก็คือ เว็บเบราว์เซอร์ไคลเอ็นต์อุปกรณ์ WARPWARP Connector, Magic WAN) และจำเป็นต้องใช้เฉพาะเบราว์เซอร์ที่รองรับข้อตกลงเกี่ยวกับคีย์แบบโพสต์ควอนตัม

HTTPS SWG ของ Cloudflare Gateway มีการเชื่อมต่อ TLS แบบโพสต์ควอนตัมได้สองประเภทดังนี้:

การเชื่อมต่อ PQ ผ่านทางเบราว์เซอร์:(หมายเลข (1) ตามรูป) มีการเริ่มเชื่อมต่อ TLS จากเบราว์เซอร์ของผู้ใช้ไปยังศูนย์ข้อมูลบนเครือข่ายของ Cloudflare ที่ทำการตรวจสอบ TLS หากเว็บเบราว์เซอร์ของผู้ใช้รองรับข้อตกลงเกี่ยวกับคีย์แบบโพสต์ควอนตัม การเชื่อมต่อนี้ก็จะปลอดภัยด้วยระบบ TLS 1.3 ที่มีข้อตกลงเกี่ยวกับคีย์แบบโพสต์ควอนตัม

การเชื่อมต่อ PQ ไปยังเซิร์ฟเวอร์ต้นทาง:(หมายเลข (2) ตามรูป) มีการเริ่มเชื่อมต่อ TLS จากศูนย์ข้อมูลบนเครือข่ายของ Cloudflare ไปยังเซิร์ฟเวอร์ต้นทาง ซึ่งโดยปกติแล้ว บุคคลภายนอกจะเป็นผู้ควบคุม การเชื่อมต่อจาก SWG ของ Cloudflare ในปัจจุบันจะรองรับข้อตกลงเกี่ยวกับคีย์แบบโพสต์ควอนตัม แต่ทั้งนี้ เซิร์ฟเวอร์ต้นทางของบุคคลภายนอกจะต้องรองรับข้อตกลงเกี่ยวกับคีย์แบบโพสต์ควอนตัมด้วย สามารถทดสอบได้แล้ววันนี้โดยการใช้ https://pq.cloudflareresearch.com/ เป็นเซิร์ฟเวอร์ต้นทางจากบุคคลภายนอก

และเมื่อรวมกันแล้ว SWG ของ Cloudflare ก็พร้อมสำหรับควอนตัมเพื่อสนับสนุนการเข้าถึงเว็บไซต์ของบุคคลภายนอกทุกเว็บไซต์ได้อย่างปลอดภัยซึ่งเป็นควอนตัมที่พร้อมสำหรับปัจจุบันหรือในอนาคต และนี่คือข้อเท็จจริงไม่ว่าผู้ใช้ขั้นปลายจะใช้ช่องทางใดเพื่อเข้าถึงเครือข่ายระดับโลกของ Cloudflare ก็ตาม!

อนาคตของโพสต์ควอนตัม: แพลตฟอร์ม Zero Trust ของ Cloudflare จะคอยนำทาง

การคุ้มครองลูกค้าจากภัยคุกคามจากควอนตัมใหม่ๆ ไม่ใช่แค่สิ่งที่เราให้ความสำคัญเป็นอย่างมากเท่านั้น — แต่ยังเป็นหน้าที่ของเราด้วย Cloudflare ได้เป็นผู้บุกเบิกวิทยาการเข้ารหัสลับโพสต์ควอนตัมมาตั้งแต่ปี 2017 ด้วยการวิจัย การสร้างมาตรฐาน และการใช้กลยุทธ์ทั่วระบบนิเวศผลิตภัณฑ์ของเรา

วันนี้ถือเป็นหมุดหมายสำคัญ:เรากำลังเปิดตัวระบบคุ้มครองความปลอดภัยควอนตัมในระยะแรกสำหรับแพลตฟอร์ม Zero Trust ของเรา สามารถใช้งาน Clientless Access ความปลอดภัยควอนตัมและ Secure Web Gateway ได้ทันที และจะมีการกำหนดค่าเครือข่าย WARP client-to-tunnel ไม่เกินกลางปี 2025 และในขณะที่เรายังคงพัฒนาวิทยาการเข้ารหัสลับโพสต์ควอนตัมอย่างต่อเนื่อง ความมุ่งมั่นของเราที่จะรังสรรค์นวัตกรรมอย่างไม่หยุดยั้งก็จะรับรองว่าองค์กรของคุณจะปลอดภัยจากภัยคุกคามในอนาคต ปล่อยให้ความสามารถในการปรับเปลี่ยนวิทยาการเข้ารหัสลับเป็นหน้าที่ของเราดีกว่า คุณจะได้สบายใจ

หากต้องการศึกษาข้อมูลเพิ่มเติมว่าความสามารถในการปรับเปลี่ยนวิทยาการเข้ารหัสลับของ Cloudflare สามารถทำให้ธุรกิจของคุณปลอดภัยในอนาคตได้อย่างไร โปรดเข้าไปที่หน้าเว็บเกี่ยวกับวิทยาการเข้ารหัสลับโพสต์ควอนตัม