Welkom bij de twintigste editie van het Cloudflare DDoS-dreigingsgrapport, vijf jaar na ons eerste rapport in 2020.

Dit rapport wordt elk kwartaal gepubliceerd en biedt een uitgebreide analyse van het veranderende dreigingslandschap van Distributed Denial of Service (DDoS)-aanvallen op basis van gegevens van het Cloudflare-netwerk. In deze editie richten we ons op het vierde kwartaal van 2024 en blikken we terug op het hele jaar.

Het unieke perspectief van Cloudflare

Toen we ons eerste rapport publiceerden, bedroeg de wereldwijde netwerkcapaciteit van Cloudflare 35 terabit per seconde (Tbps). Sindsdien is de capaciteit van ons netwerk met 817% gegroeid naar 321 Tbps. Ook hebben we onze wereldwijde aanwezigheid met maar liefst 65% uitgebreid, van 200 steden begin 2020 tot 330 steden eind 2024.

Met behulp van dit enorme netwerk bedienen en beschermen we nu bijna 20% van alle websites en bijna 18.000 unieke IP-netwerken van Cloudflare-klanten. Door deze uitgebreide infrastructuur en klantenbasis hebben we een unieke positie om belangrijke inzichten en trends te delen waar de bredere internetcommunity baat bij heeft.

Belangrijkste DDoS-inzichten

In 2024 blokkeerden de autonome DDoS-verdedigingssystemen van Cloudflare ongeveer 21,3 miljoen DDoS-aanvallen, een stijging van 53% ten opzichte van 2023. In 2024 blokkeerde Cloudflare gemiddeld 4.870 DDoS-aanvallen per uur.

In het vierde kwartaal waren meer dan 420 van deze aanvallen hypervolumetrisch met snelheden van meer dan 1 miljard pakketten per seconde (pps) en 1 Tbps. Daarnaast groeide het aantal aanvallen van meer dan 1 Tbps met maar liefst 1.885% op kwartaalbasis.

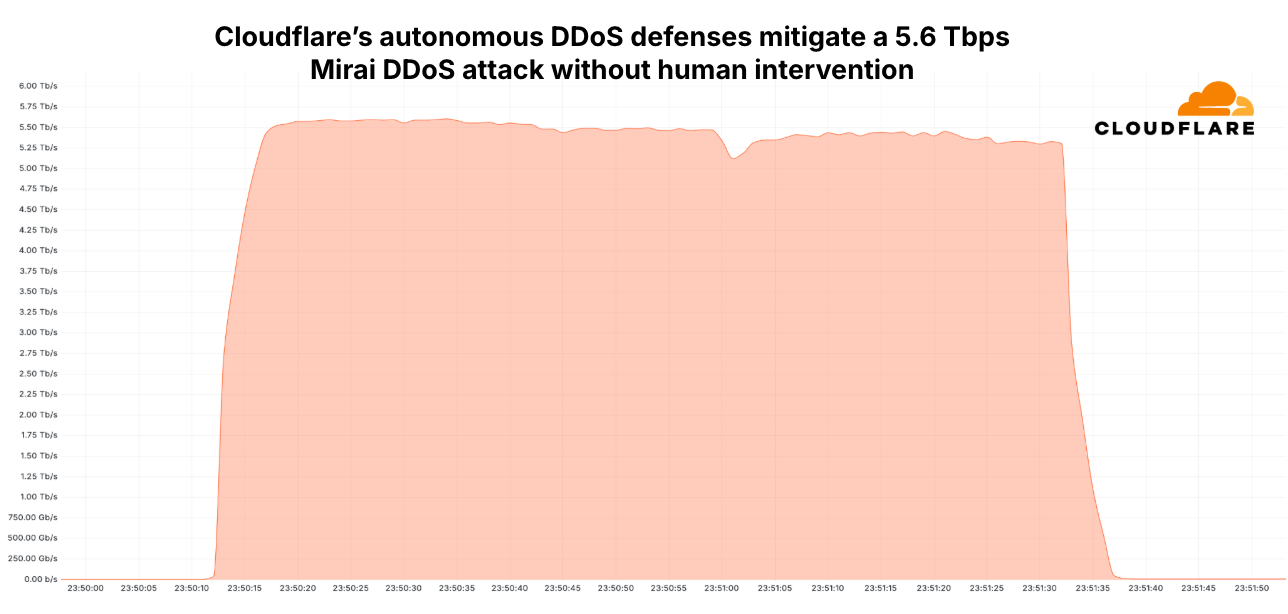

In de week van Halloween 2024 hebben de DDoS-verdedigingssystemen van Cloudflare succesvol en autonoom een DDoS-aanval van 5,6 terabit per seconde (Tbps) gedetecteerd en geblokkeerd. Dit was de grootste aanval die ooit is gemeld.

Ga voor meer informatie over DDoS-aanvallen en andere soorten cyberdreigingen naar ons Learning Center, raadpleeg eerdere DDoS-dreigingsrapporten op de Cloudflare-blog of ga naar onze interactieve hub, Cloudflare Radar. Er is ook een gratis API voor iedereen die deze en andere internettrends wil onderzoeken. Daarnaast is er meer informatie te vinden over de gebruikte methoden bij het opstellen van deze rapporten.

Anatomie van een DDoS-aanval

Cloudflare weerde alleen al in het vierde kwartaal van 2024 6,9 miljoen DDoS-aanvallen af. Dit is een stijging van 16% ten opzichte van het vorige kwartaal (QoQ) en 83% ten opzichte van het vorige jaar (YoY).

Van alle DDoS-aanvallen in Q4 2024 bestond 49% (3,4 miljoen) uit laag 3/laag 4 DDoS-aanvallen en 51% (3,5 miljoen) uit HTTP DDoS-aanvallen.

Verdeling van 6,9 miljoen DDoS-aanvallen: Q4 2024

HTTP DDoS-aanvallen

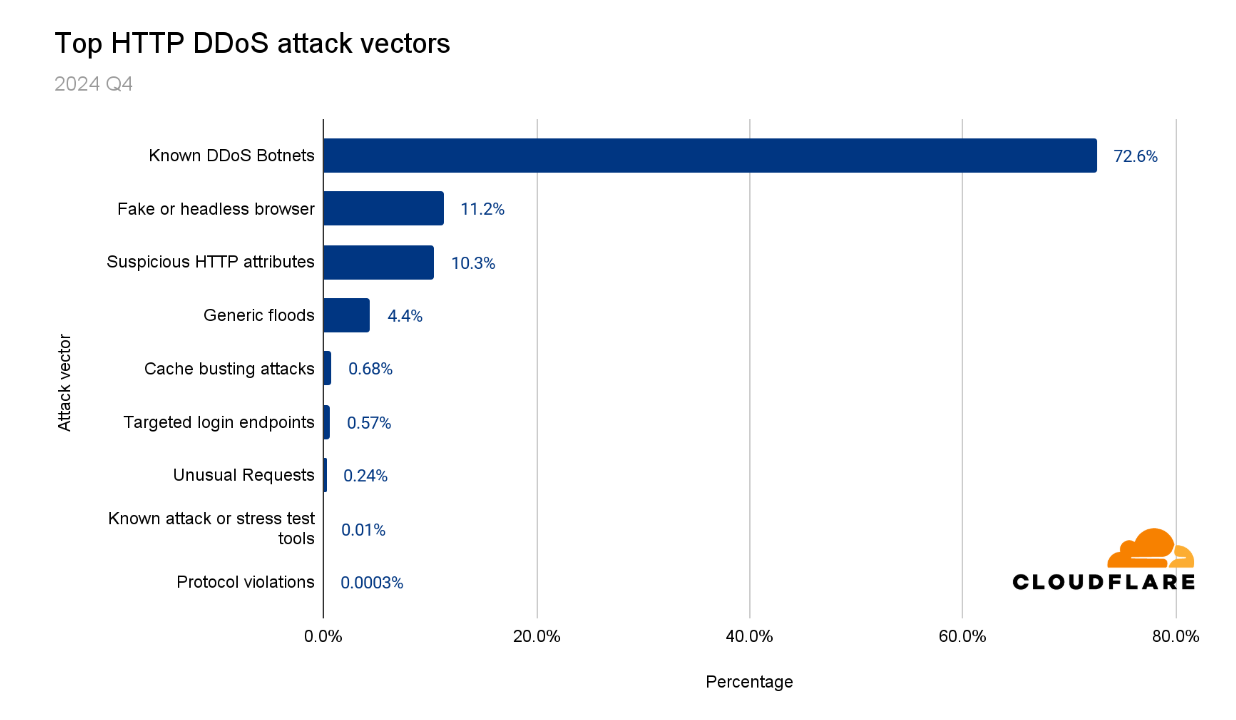

De meerderheid van de HTTP DDoS-aanvallen (73%) werd gelanceerd door bekende botnets. We konden deze aanvallen snel detecteren en blokkeren dankzij ons enorme netwerk waardoor we allerlei soorten aanvallen en botnets kunnen identificeren. Op hun beurt kunnen onze beveiligingsengineers en onderzoekers dan weer heuristieken ontwikkelen om de effectiviteit van onze bescherming tegen deze aanvallen te vergroten.

Ook hebben we 11% extra HTTP-DDoS-aanvallen geblokkeerd die zich voordeden als legitieme browsers. Nog eens 10% bestond uit aanvallen met verdachte of ongebruikelijke HTTP-kenmerken De resterende 8% bestond uit algemene HTTP floods, volumetrische cache busting-aanvallen en volumetrische aanvallen gericht op login-eindpunten.

Belangrijkste HTTP DDoS-aanvalsvectoren: Q4 2024

Deze aanvalsvectoren, of aanvalsgroepen, zijn niet noodzakelijk exclusief. Bekende botnets doen zich bijvoorbeeld ook voor als browsers en hebben verdachte HTTP-kenmerken, maar met deze uitsplitsing proberen we de HTTP DDoS-aanvallen op een zinvolle manier te categoriseren.

Belangrijkste user agents

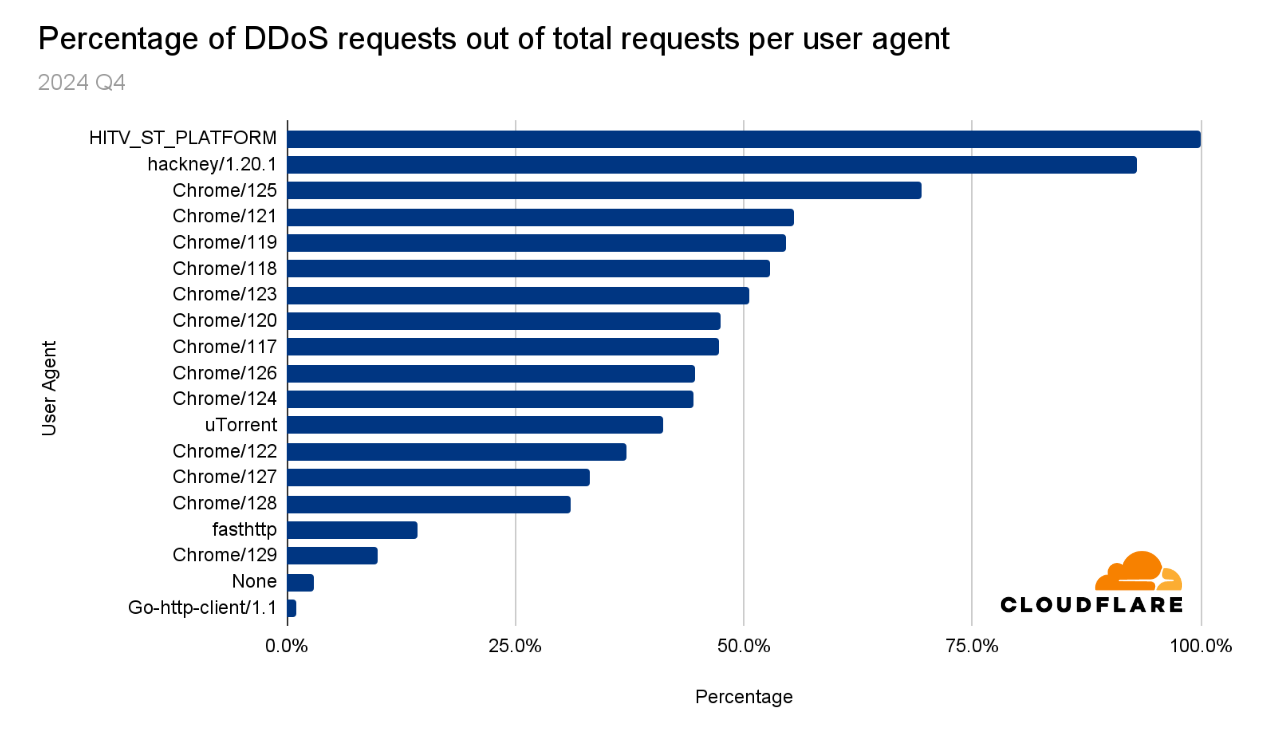

Op het moment van publicatie van dit rapport is 132 de huidige stabiele versie van Chrome voor Windows, Mac, iOS en Android, volgens de release-opmerkingen van Google. Het lijkt er echter op dat dreigingsactoren nog steeds achterlopen, aangezien dertien van de belangrijkste user agents die het meest voorkwamen in DDoS aanvallen Chrome-versies van 118 tot 129 waren.

De HITV_ST_PLATFORM user agent kwam het vaakst voor in alle DDoS-verzoeken (99,9%). Dit is dus bijna de enige user agent die in DDoS-aavallen wordt gebruikt. Oftewel, als je verkeer ziet dat afkomstig is van de user agent HITV_ST_PLATFORM, dan is er een kans van 0,1% dat het legitiem verkeer is.

Dreigingsactoren gebruiken meestal geen ongebruikelijke user agents en geven de voorkeur aan meer gangbare, zoals Chrome, zodat ze niet opvallen in het reguliere verkeer. De aanwezigheid van de user agent HITV_ST_PLATFORM, die wordt geassocieerd met smart tv's en settopboxen, is een aanwijzing dat de apparaten die betrokken zijn bij bepaalde cyberaanvallen gecompromitteerde smart tv's of settopboxen zijn. Deze observatie benadrukt hoe belangrijk het is dat alle apparaten met een internetverbinding zijn beveiligd, waaronder smart tv's en settopboxen, zodat ze niet kunnen worden misbruikt voor cyberaanvallen.

Belangrijkste user agents misbruikt voor DDoS-aanvallen: Q4 2024

De user agent hackney kwam op de tweede plaats. 93% van de verzoeken met deze user agent was onderdeel van een DDoS-aanval. Als je verkeer tegenkomt dat afkomstig is van de user agent hackney, is de kans 7% dat het legitiem verkeer is. Hackney is een HTTP-clientbibliotheek voor Erlang, dat wordt gebruikt voor HTTP-verzoeken. Deze clientbibliotheek is erg populair in Erlang/Elixir-ecosystemen.

Andere user agents die werden gebruikt bij DDoS-aanvallen zijn uTorrent, die wordt geassocieerd met een populaire BitTorrent-client voor het downloaden van bestanden. Go-http-client en fasthttp werden ook vaak gebruikt in DDoS-aanvallen. De eerste is de standaard HTTP-client in de standaardbibliotheek van Go en de tweede is een krachtig alternatief. fasthttp wordt gebruikt om snelle webapplicaties te bouwen, maar ook vaak misbruikt voor DDoS-aanvallen en web scraping.

HTTP-kenmerken die vaak worden gebruikt in DDoS-aanvallen

HTTP-methoden

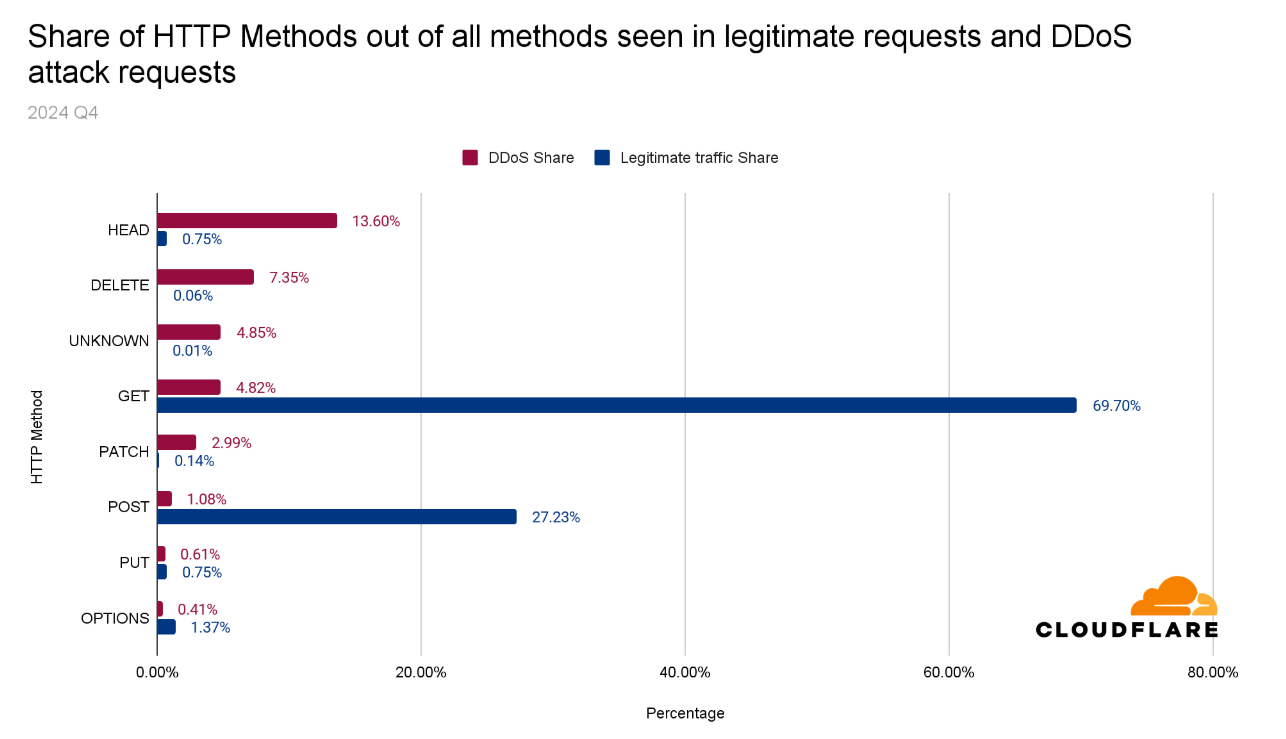

HTTP-methodes (ook HTTP-werkwoorden genoemd) definiëren de actie die moet worden uitgevoerd op een bron op een server. Ze maken deel uit van het HTTP-protocol en maken communicatie mogelijk tussen clients (zoals browsers) en servers.

De GET-methode wordt het meest gebruikt. Bijna 70% van de legitieme HTTP-verzoeken maakte gebruik van de GET-methode. Op de tweede plaats staat de POST-methode met een aandeel van 27%.

Bij DDoS-aanvallen is dit anders. Bijna 14% van de HTTP-verzoeken die gebruikmaakten van de HEAD-methode maakten deel uit van een DDoS-aanval, ondanks het feit dat deze methode nauwelijks voorkomt in legitieme HTTP-verzoeken (0,75% van alle verzoeken). De DELETE-methode kwam op de tweede plaats, waarbij ongeveer 7% van het gebruik voor DDoS-doeleinden werd gebruikt.

Het is beslist opvallend dat de verhouding tussen methoden die vaak voorkomen in DDoS-aanvallen onevenredig is versus hun aanwezigheid in legitiem verkeer. ICT-beheerders kunnen deze informatie gebruiken om op basis van deze headers hun beveiligingsmentaliteit te optimaliseren.

Verdeling van HTTP-methoden in DDoS-aanvallen en legitiem verkeer: Q4 2024

HTTP-paden

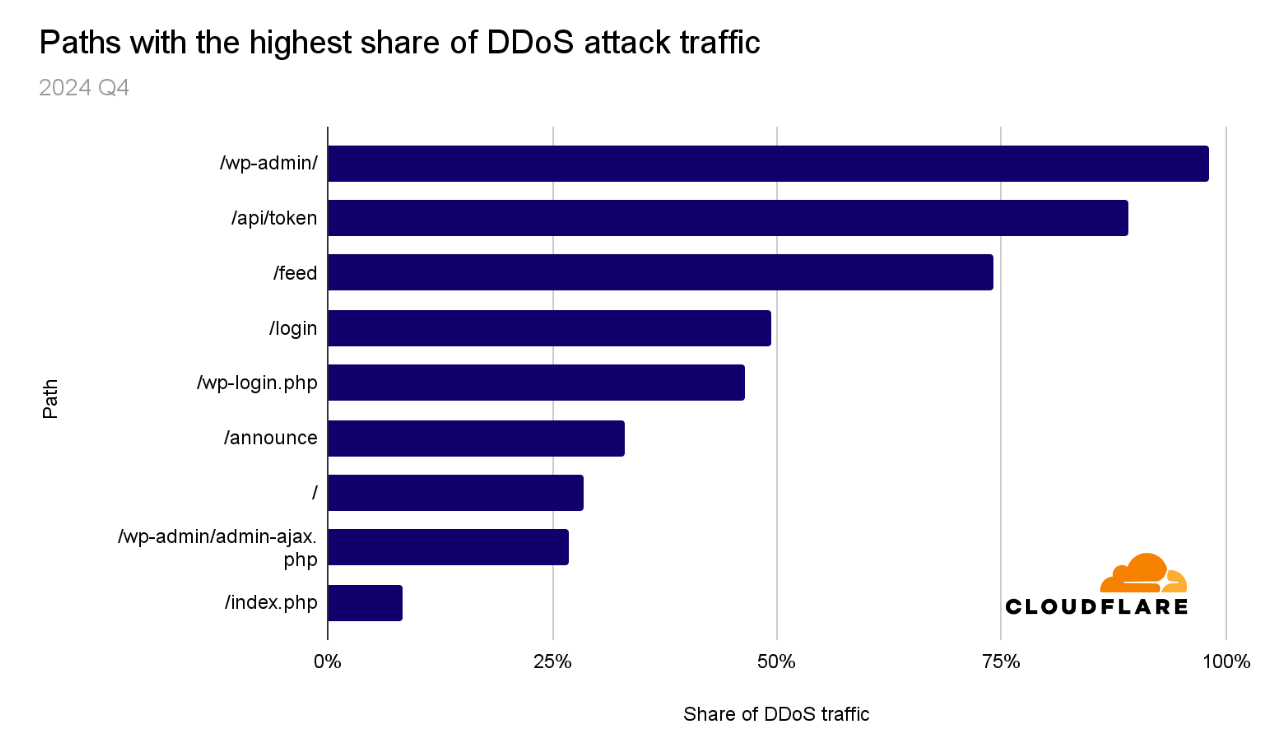

Een HTTP-pad beschrijft een specifieke serverbron. Samen met de HTTP-methode voert de server de actie uit op de bron.

Bijvoorbeeld: GET https://developers.cloudflare.com/ddos-protection/ geeft de server opdracht om de inhoud voor de bron /ddos-bescherming/ op te halen.

DDoS-aanvallen richten zich vaak op de root van de website ('/'), maar in andere gevallen kunnen ze zich richten op specifieke paden. In Q4 2024 maakte 98% van de HTTP-verzoeken naar het pad /wp-admin/ deel uit van DDoS-aanvallen. Het pad /wp-admin/ is het standaard beheerdersdashboard voor WordPress-websites.

Uiteraard zijn veel paden uniek voor de specifieke website, maar in de onderstaande grafiek hebben we de belangrijkste algemene paden weergegeven die het meest werden aangevallen. ICT-beheerders kunnen deze gegevens gebruiken om hun bescherming op deze eindpunten te versterken als dat nodig is.

Belangrijkste HTTP-paden die het doelwit waren van HTTP DDoS-aanvallen: Q4 2024

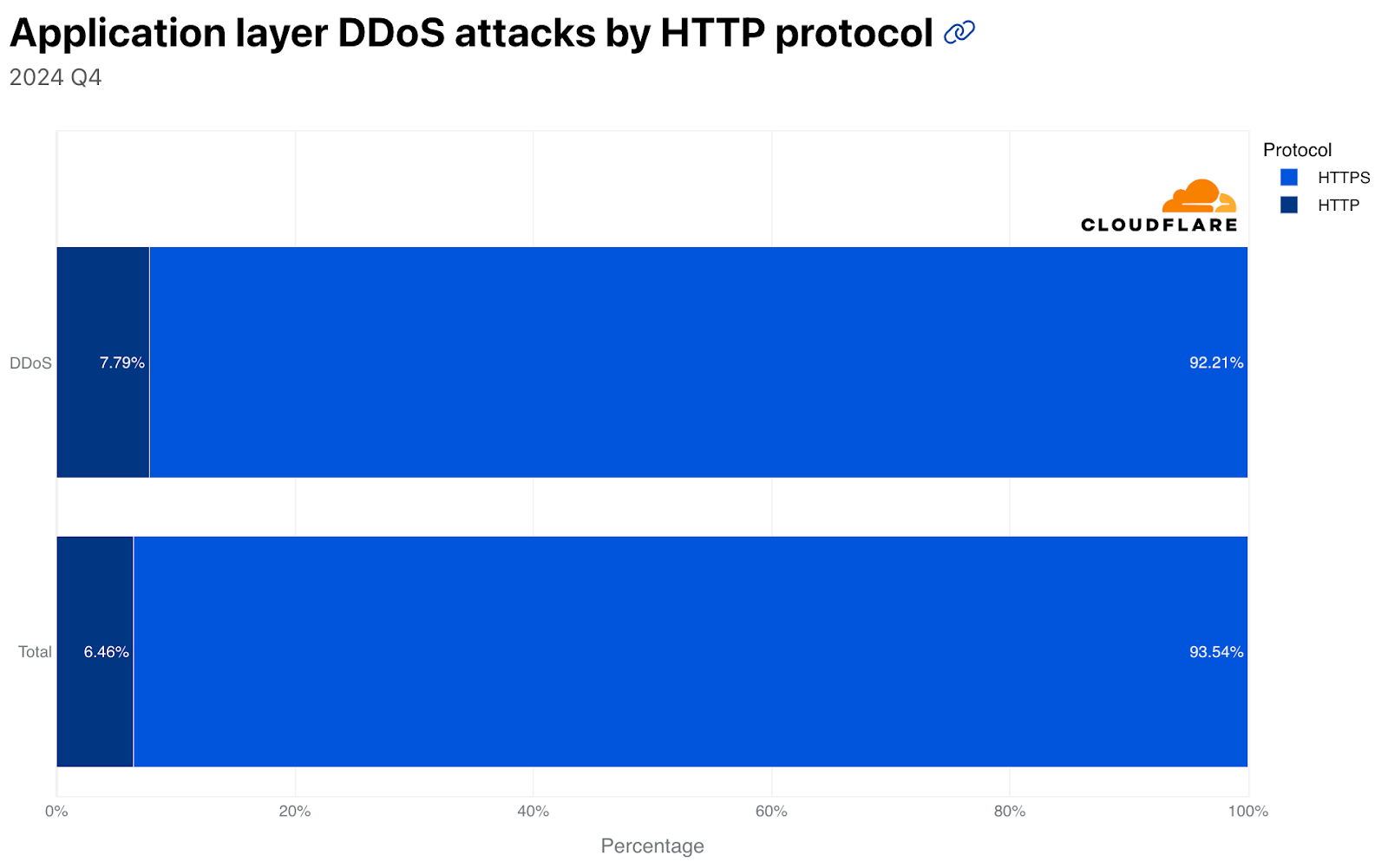

HTTP versus HTTPS

In Q4 was bijna 94% van het legitieme verkeer HTTPS. Slechts 6% was HTTP in platte tekst (niet versleuteld). Als we kijken naar DDoS-aanvalsverkeer, zien we dat ongeveer 92% van de DDoS-aanvalsverzoeken voor HTTP over HTTPS ging en bijna 8% over HTTP in platte tekst.

HTTP versus HTTPS in legitiem verkeer en DDoS-aanvallen: Q4 2024

DDoS-aanvallen van laag 3/laag 4

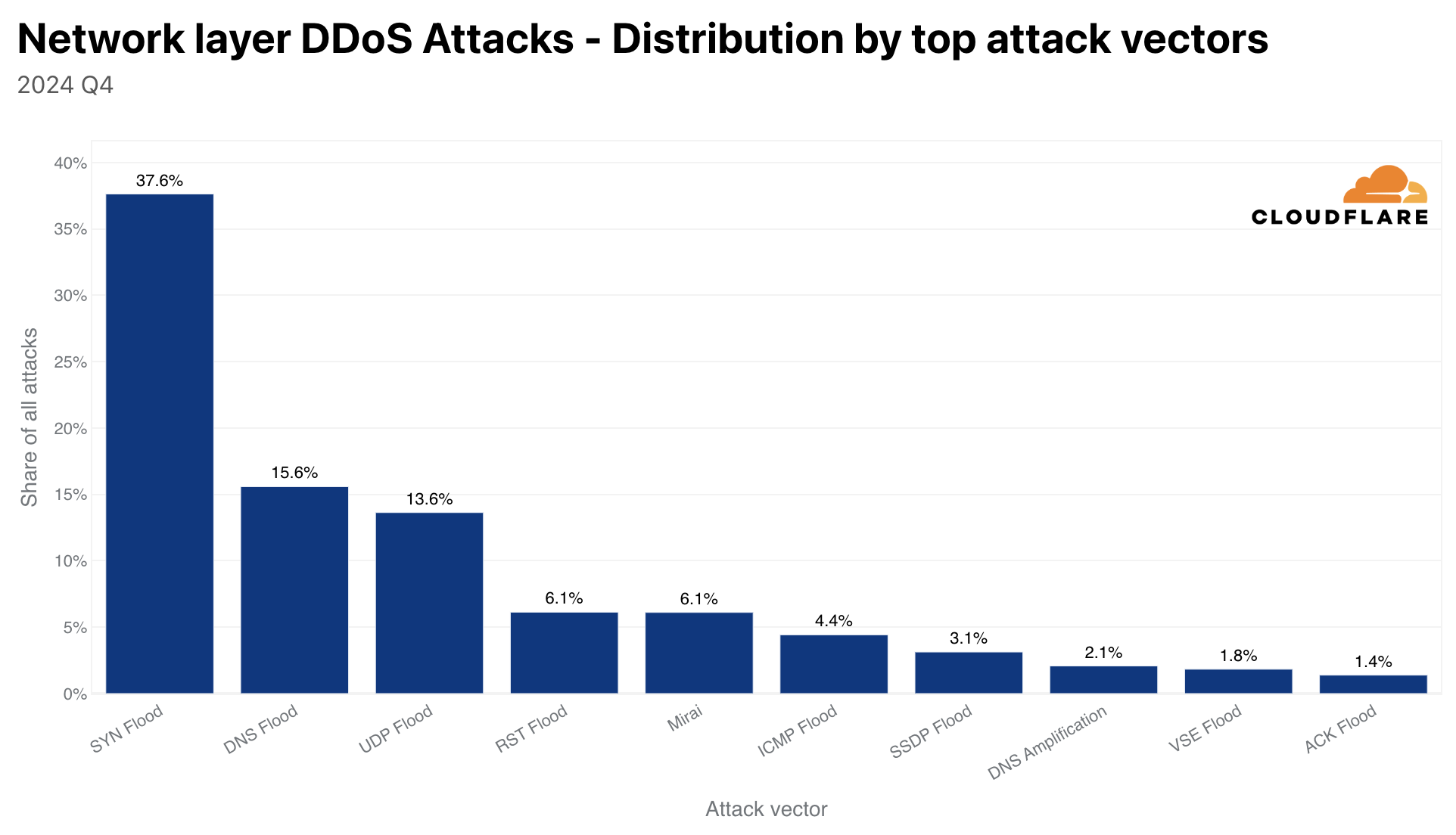

De top drie van meest voorkomende aanvalsvectoren van laag 3/laag 4 (netwerklaag) waren SYN flood (38%), DNS flood-aanvallen (16%) en UDP floods (14%).

Belangrijkste L3/4 DDoS-aanvalsvectoren: Q4 2024

Een andere veel voorkomende aanvalsvector, of eerder botnet-type, is Mirai. Mirai-aanvallen vormden 6% van alle DDoS-aanvallen op netwerklaag, een stijging van 131% QoQ. In Q4 2024 was een botnet van de Mirai-variant verantwoordelijk voor de grootste DDoS-aanval ooit, maar daar gaan we verder op in in het volgende gedeelte.

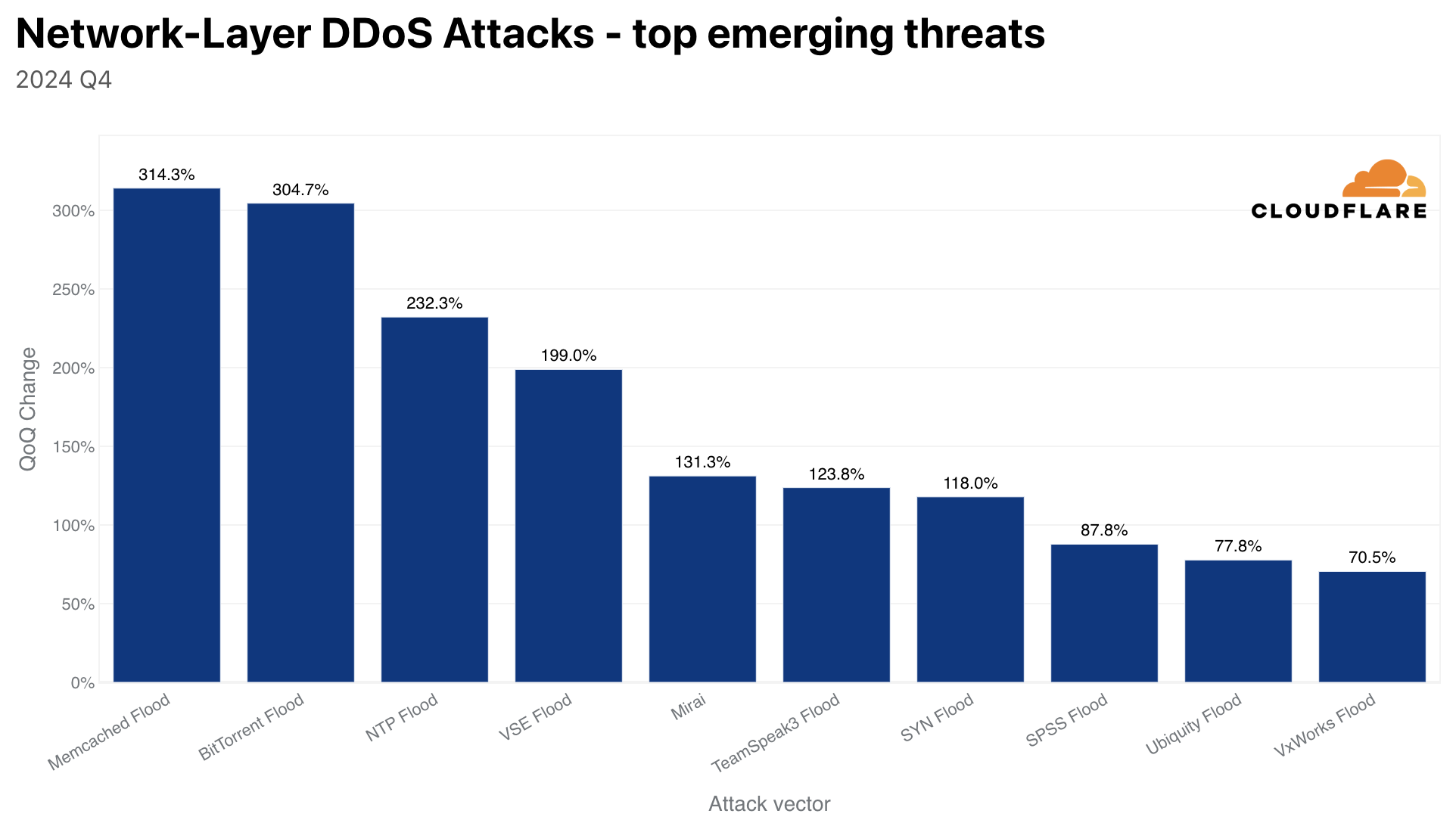

Opkomende aanvalsvectoren

Voordat we naar het volgende gedeelte gaan, is het de moeite waard om de groei in andere aanvalsvectoren te bespreken die dit kwartaal zijn waargenomen.

Belangrijkste opkomende dreigingen: Q4 2024

Memcached DDoS-aanvallen groeiden het meest, met een stijging van 314% QoQ. Memcached is een database caching systeem om websites en netwerken sneller te maken. Memcached servers die UDP ondersteunen, kunnen worden misbruikt om amplificatie- en reflectie-DDoS-aanvallen uit te voeren. In zo'n geval stuurt de aanvaller een contentverzoek naar het cachingsysteem en het IP-adres van het slachtoffer spoofen als de bron-IP in de UDP-pakketten. Het slachtoffer wordt dan overspoeld met Memcache-antwoorden, die tot 51.200 keer groter kunnen zijn dan het aanvankelijke verzoek.

DDoS-aanvallen met BitTorrent stegen dit kwartaal ook met 304%. Het BitTorrent-protocol is een communicatieprotocol voor peer-to-peer bestandsdeling. Om BitTorrent-clients te helpen de bestanden efficiënt te vinden en te downloaden, kunnen ze BitTorrent-trackers of Distributed Hash Tables (DHT) gebruiken om de peers te identificeren die het gewenste bestand seeden. Dit concept kan worden misbruikt om DDoS-aanvallen uit te voeren. Een kwaadaardige actor kan het IP-adres van het slachtoffer spoofen als een seeder IP-adres binnen trackers en DHT-systemen. De clients vragen dan de bestanden op van die IP-adressen. Als er voldoende clients zijn die het bestand opvragen, kan het slachtoffer worden overspoeld met meer verkeer dan het aankan.

De grootste DDoS-aanval ooit

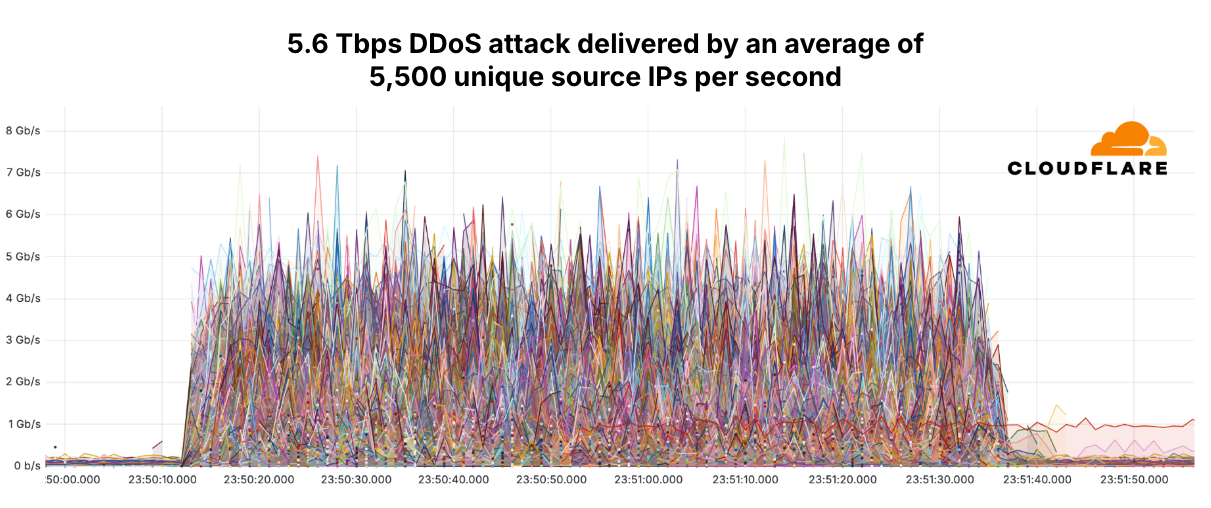

Op 29 oktober richtte een UDP DDoS-aanval van 5,6 Tbps uitgevoerd door een botnet van de Mirai-variant zich op een Cloudflare Magic Transit-klant, een internetprovider uit Oost-Azië. De aanval duurde maar 80 seconden en was afkomstig van meer dan 13.000 IoT-apparaten. Detectie en afwerking verliepen volledig autonoom via de gedistribueerde verdedigingssystemen van Cloudflare. Er was geen menselijke ingreep voor nodig, er werden geen waarschuwingen geactiveerd en er was geen sprake van prestatievermindering. De systemen werkten zoals bedoeld.

De autonome DDoS-verdediging van Cloudflare beschermt tegen een Mirai DDoS-aanval van 5,6 Tbps zonder menselijke ingreep

Terwijl het totale aantal unieke bron-IP-adressen rond de 13.000 lag, was het gemiddelde aantal unieke bron-IP-adressen per seconde 5.500. We zagen ook een vergelijkbaar aantal unieke bronpoorten per seconde. In de grafiek hieronder vertegenwoordigt elke lijn een van de 13.000 verschillende bron-IP-adressen. Zoals afgebeeld droeg elk adres minder bij dan 8 Gbps per seconde. De gemiddelde bijdrage van elk IP-adres per seconde was ongeveer 1 Gbps (~0,012% van 5,6 Tbps).

De 13.000 bron-IP-adressen die de DDoS-aanval van 5,6 Tbps lanceerden

Hypervolumetrische DDoS-aanvallen

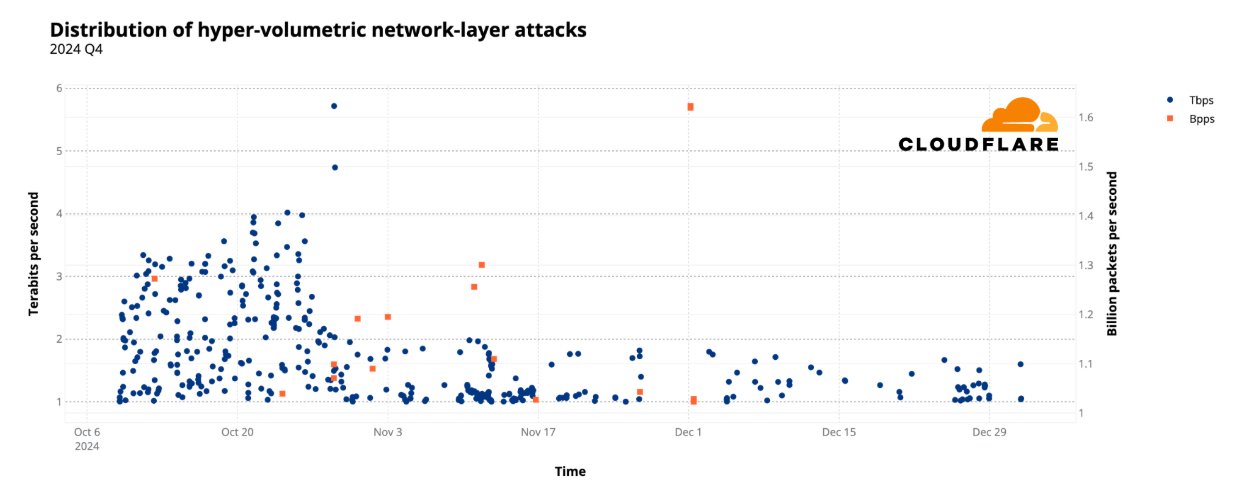

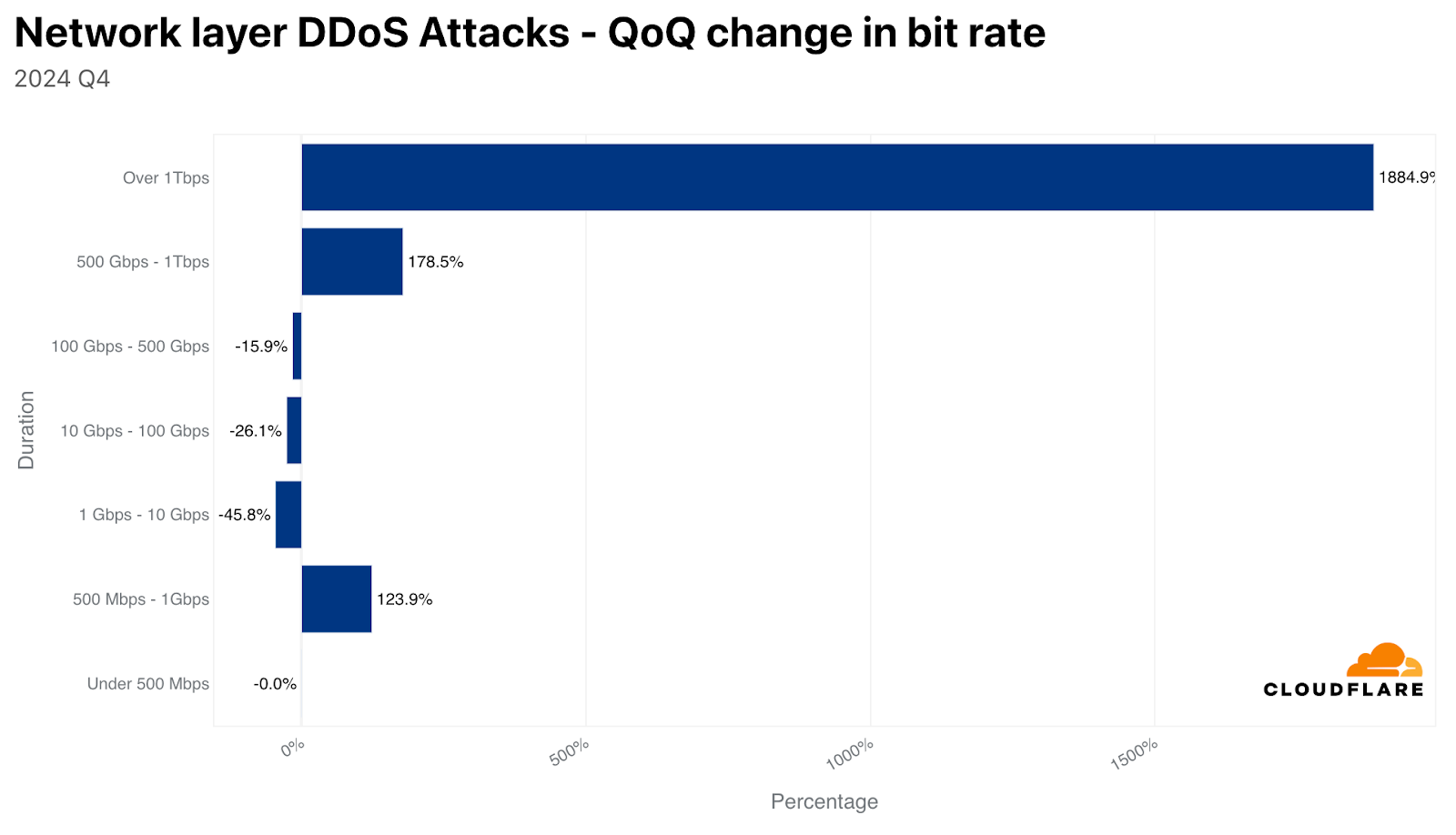

In Q3 2024 zagen we een toename van het aantal hypervolumetrische DDoS-aanvallen op de netwerklaag. In Q4 2024 steeg het aantal aanvallen van meer dan 1 Tbps met 1,885% QoQ en aanvallen van meer dan 100 miljoen pps (pakketten per seconde) met 175% op kwartaalbasis (QoQ). 16% van de aanvallen die meer dan 100 miljoen pps bedroegen, overschreed ook de 1 miljard pps.

Verdeling van hypervolumetrische L3/4 DDoS-aanvallen: Q4 2024

Omvang van de aanval

De meerderheid van de HTTP DDoS-aanvallen (63%) was niet groter dan 50.000 verzoeken per seconde. Aan de andere kant van het spectrum was 3% van de HTTP DDoS-aanvallen groter dan 100 miljoen verzoeken per seconde.

Ook de meeste DDoS-aanvallen op de netwerklaag zijn klein. 93% was niet groter dan 500 Mbps en 87% niet groter dan 50.000 pakketten per seconde.

Verandering QoQ van de aanvalsomvang per pakketsnelheid: Q4 2024

Verandering QoQ van de aanvalsomvang per bitsnelheid: Q4 2024

Duur van de aanval

De meeste HTTP DDoS-aanvallen (72%) eindigen binnen tien minuten. Ongeveer 22% van de HTTP DDoS-aanvallen duren langer dan een uur en 11% langer dan 24 uur.

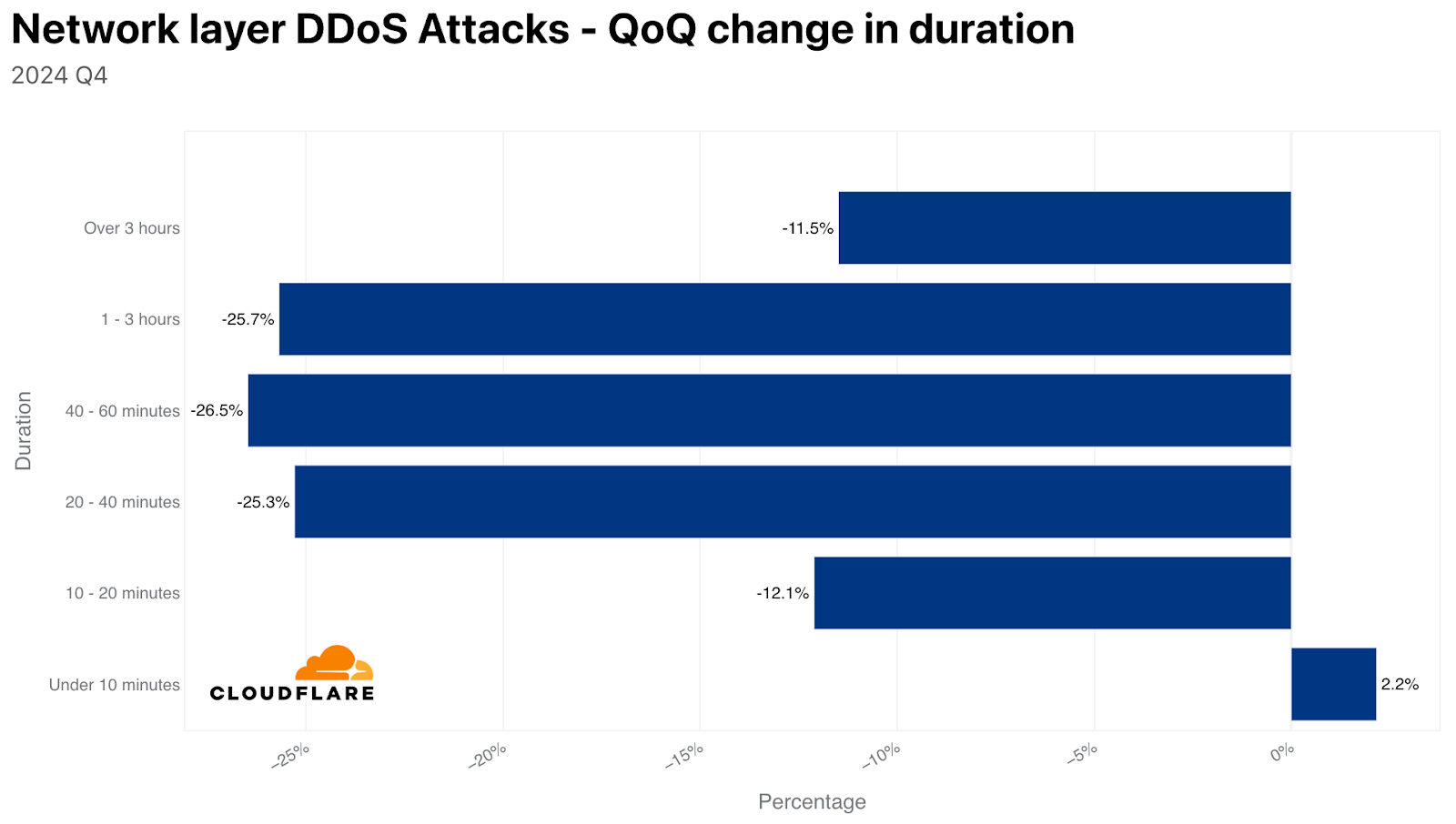

Ook 91% van de DDoS-aanvallen op de netwerklaag eindigt binnen tien minuten. Slechts 2% duurt langer dan een uur.

Over het algemeen was er QoQ een aanzienlijke afname van de duur van DDoS-aanvallen. Omdat de duur van de meeste aanvallen zo kort is, is het in de meeste gevallen niet haalbaar voor een mens om op een waarschuwing te reageren, het verkeer te analyseren en afweermethoden toe te passen. De korte duur van de aanvallen benadrukt de noodzaak van een in-line, always-on, geautomatiseerde DDoS-beschermingsservice.

Verandering QoQ van aanvalduur: Q4 2024

Aanvalsbronnen

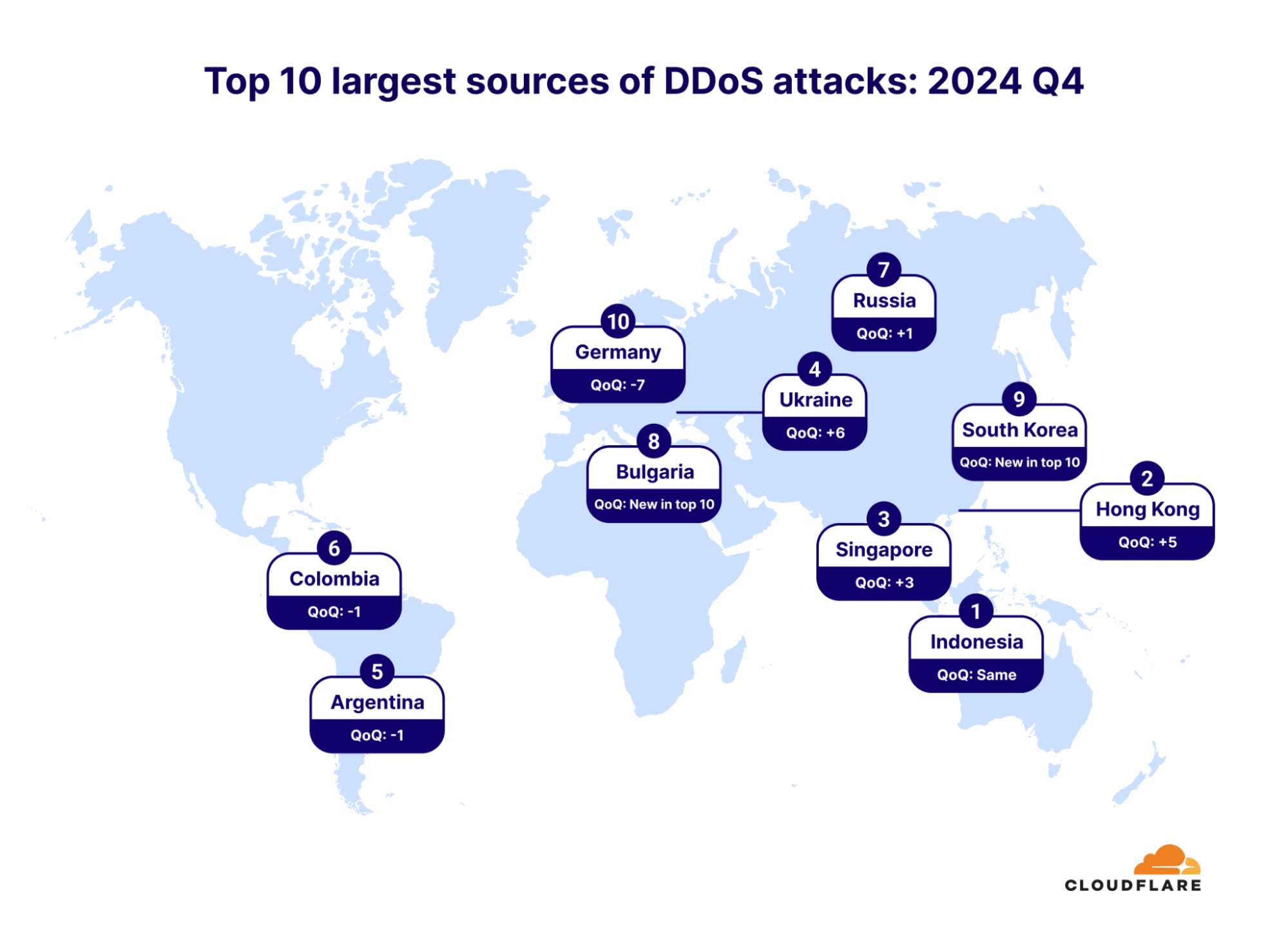

In het laatste kwartaal van 2024 was Indonesië voor het tweede achtereenvolgende kwartaal de grootste bron van DDoS-aanvallen wereldwijd. Om te begrijpen waar de aanvallen vandaan komen, brengen we de bron-IP-adressen in kaart die HTTP DDoS-aanvallen lanceren, omdat ze niet kunnen worden gespooft. Voor laag 3/laag 4 DDoS-aanvallen gebruiken we de locatie van ons datacenter waar het DDoS-pakket werd opgevangen. Hierdoor hebben we geen last van de spoofbaarheid die mogelijk is in laag 3/laag 4. We zijn in staat om geografische nauwkeurigheid te bereiken dankzij ons uitgebreide netwerk dat zich over meer dan 330 steden over de hele wereld uitstrekt.

Hongkong kwam op de tweede plaats, vijf plaatsen hoger ten opzichte van het vorige kwartaal. Singapore schoof drie plaatsen op en eindigde op de derde plaats.

Top 10 grootste bronnen van DDoS-aanvallen: Q4 2024

Belangrijkste bronnetwerken

Een autonoom systeem (AS) is een groot netwerk of groep netwerken met een uniform routingbeleid. Elke computer en elk apparaat dat verbinding maakt met het internet, is verbonden met een AS. Ga naar https://radar.cloudflare.com/ip om te weten te komen wat jouw AS is.

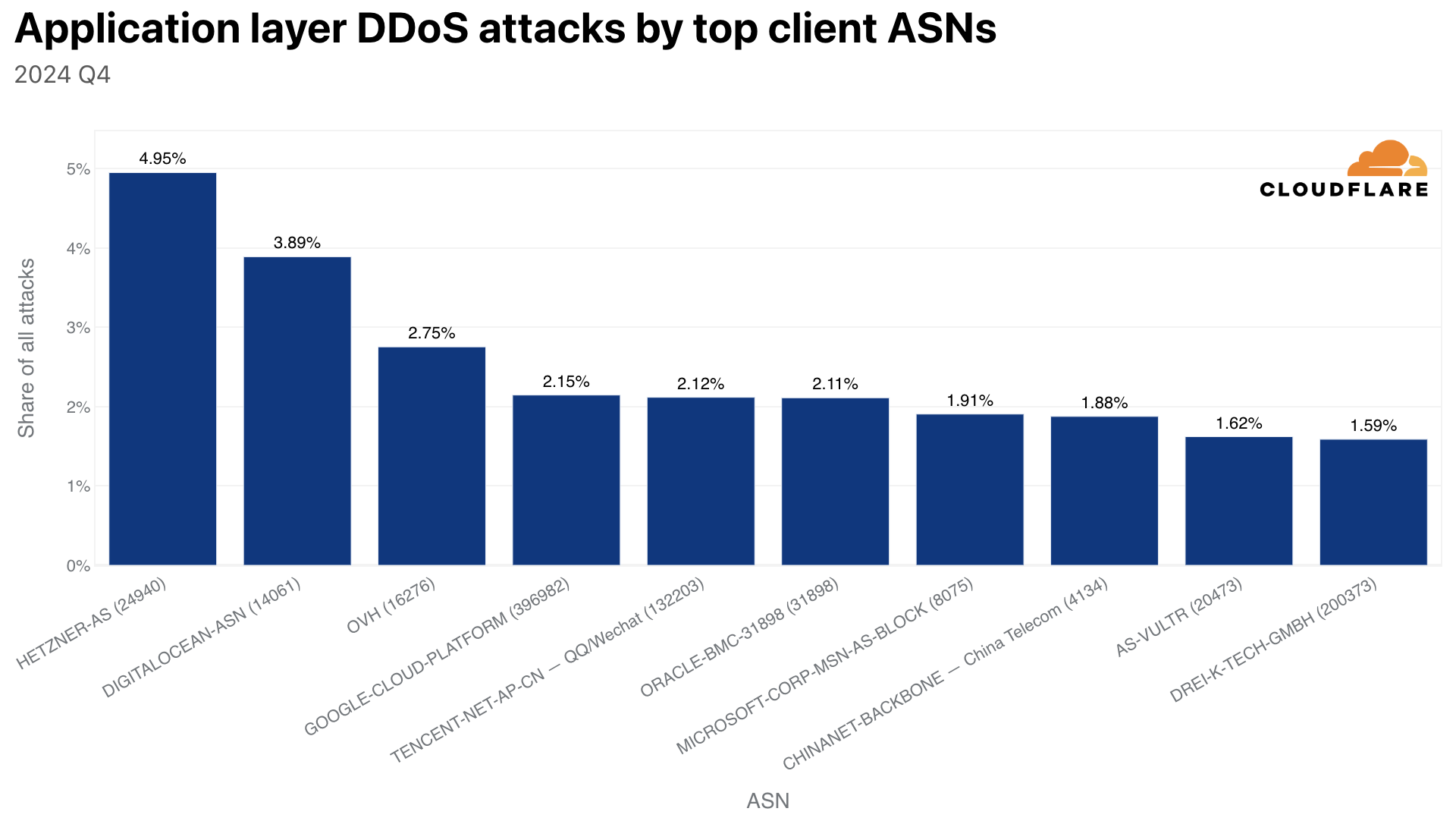

Als we kijken naar waar de DDoS-aanvallen vandaan komen, en dan specifiek HTTP DDoS-aanvallen, zijn er een paar autonome systemen die opvallen.

Het AS waarvan we het meeste HTTP DDoS-aanvalsverkeer zagen in Q4 2024, was het Duitse Hetzner (AS24940). Bijna 5% van alle HTTP DDoS-verzoeken was afkomstig van het netwerk van Hetzner. Dat wil zeggen dat 5 van elke 100 HTTP DDoS-verzoeken die Cloudflare blokkeerde afkomstig waren van Hetzner.

Op de tweede plaats staat het Amerikaanse Digital Ocean (AS14061), gevolgd door het Franse OVH (AS16276) op de derde plaats.

Top 10 grootste bronnetwerken van DDoS-aanvallen: Q4 2024

Voor veel netwerkexploitanten, zoals de hierboven genoemde, kan het moeilijk zijn om de kwaadaardige actoren te identificeren die misbruik maken van hun infrastructuur om aanvallen uit te voeren. We stellen een gratisfeed met informatie over dreigingen van DDoS-botnets beschikbaar, zodat netwerkbeheerders en serviceproviders dit misbruik kunnen aanpakken. Hierin vinden eigenaren van autonome systeemnummers (ASN) een lijst van hun IP-adressen die we hebben zien deelnemen aan DDoS aanvallen.

Belangrijkste dreigingsactoren

Toen we Cloudflare-klanten die het doelwit waren geworden van DDoS-aanvallen ondervraagden, zei de meerderheid dat ze niet wisten wie hen had aangevallen. Degenen die dat wel wisten, rapporteerden hun concurrenten als de nummer één dreigingsactor achter de aanvallen (40%). Nog eens 17% meldde dat een dreiging door een staat of een door een staat gesponsorde actor achter de aanval zat, en een vergelijkbaar percentage meldde dat een ontevreden gebruiker of klant achter de aanval zat.

Nog eens 14% meldde dat een afperser achter de aanslagen zat. 7% beweerde dat het een zelf toegebrachte DDoS was, 2% meldde hacktivisme als oorzaak van de aanval en nog eens 2% meldde dat de aanvallen werden uitgevoerd door voormalige werknemers.

Grootste dreigingsactoren: Q4 2024

DDoS-aanvallen voor losgeld

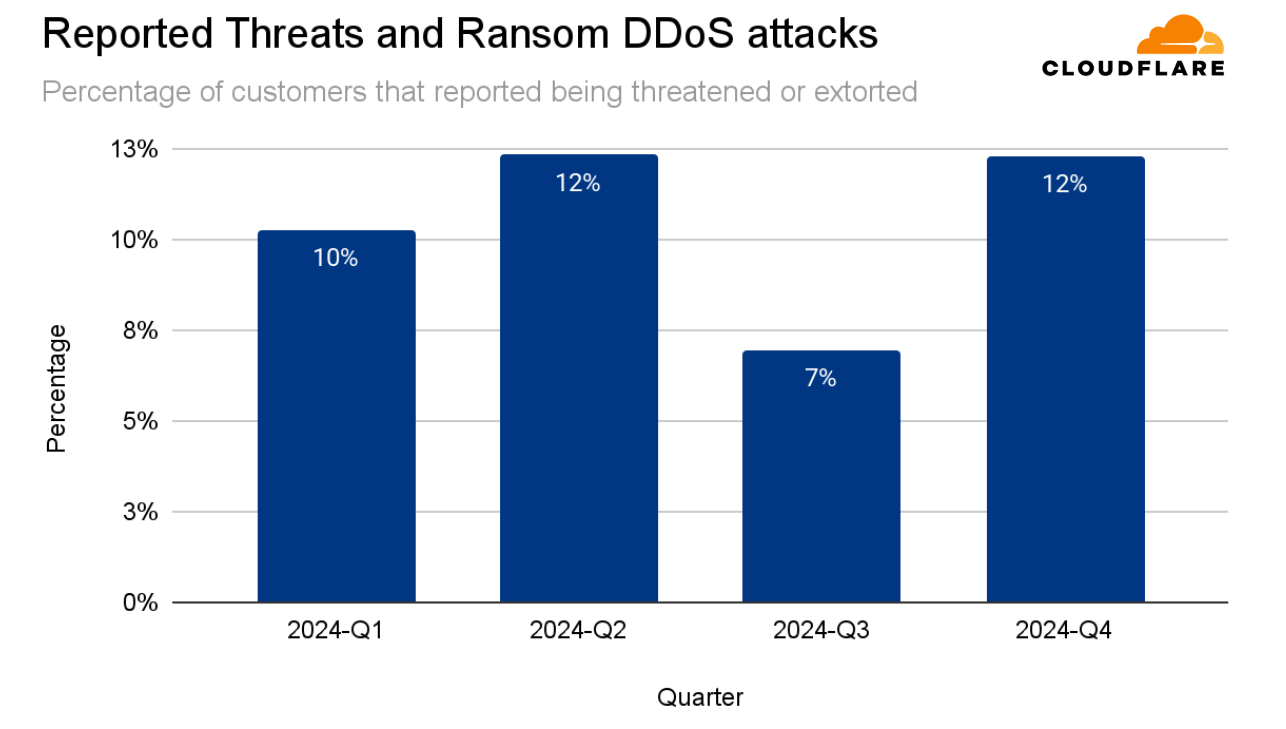

In het laatste kwartaal van 2024 zagen we, zoals verwacht, een toename van het aantal DDoS-aanvallen voor losgeld. Deze piek was voorspelbaar, aangezien Q4 een toptijd is voor cybercriminelen, met meer online winkelen, reizen en vakantieactiviteiten. Het verstoren van deze diensten tijdens piekuren kan een aanzienlijke impact hebben op de inkomsten van organisaties en echte verstoringen veroorzaken, zoals vertragingen en annuleringen van vluchten.

In Q4 meldde 12% van de Cloudflare-klanten die het doelwit waren van DDoS-aanvallen, dat ze werden bedreigd of afgeperst om losgeld te betalen. Dit vertegenwoordigt een stijging van 78% QoQ en een groei van 25% YoY in vergelijking met Q4 2023.

Gerapporteerde DDoS-aanvallen voor losgeld per kwartaal: 2024

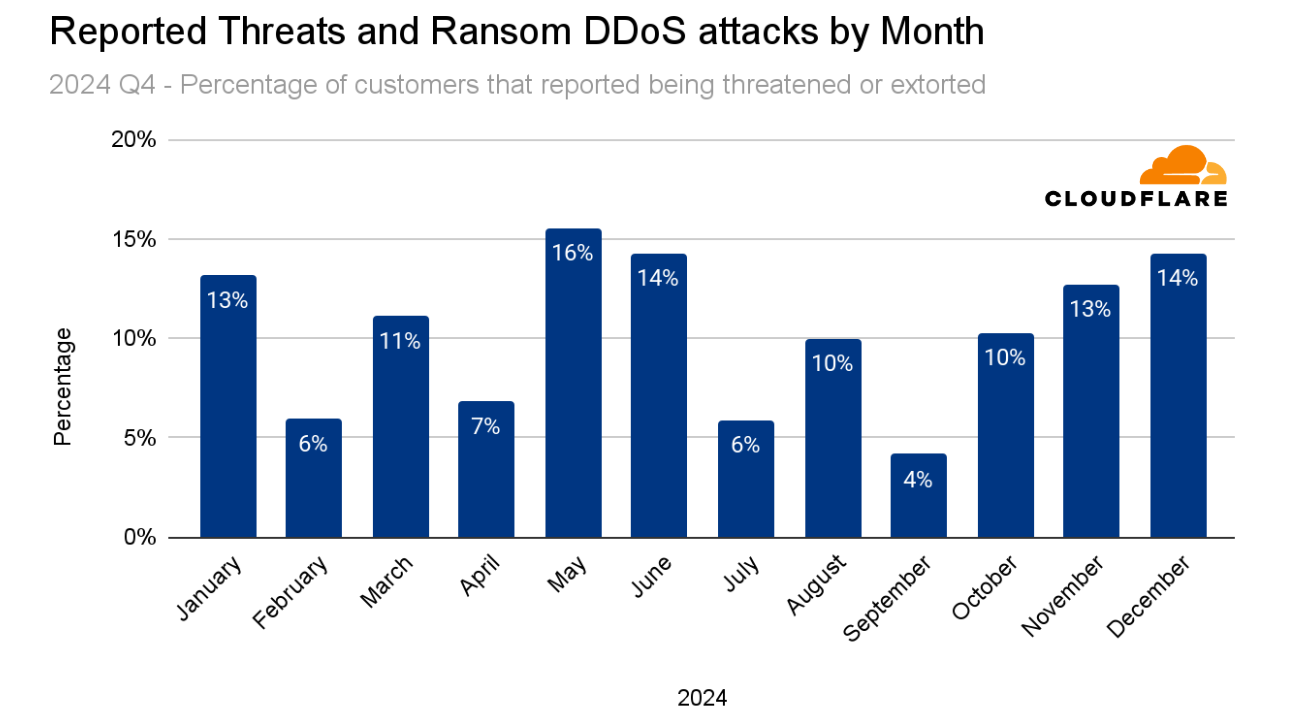

Terugkijkend naar het hele jaar 2024 ontving Cloudflare de meeste meldingen van DDoS-aanvallen voor losgeld in mei. In Q4 zien we de geleidelijke stijging vanaf oktober (10%), november (13%) en december (14%), het hoogste punt in zeven maanden.

Gerapporteerde DDoS-aanvallen voor losgeld per maand: 2024

Doelwit van aanvallen

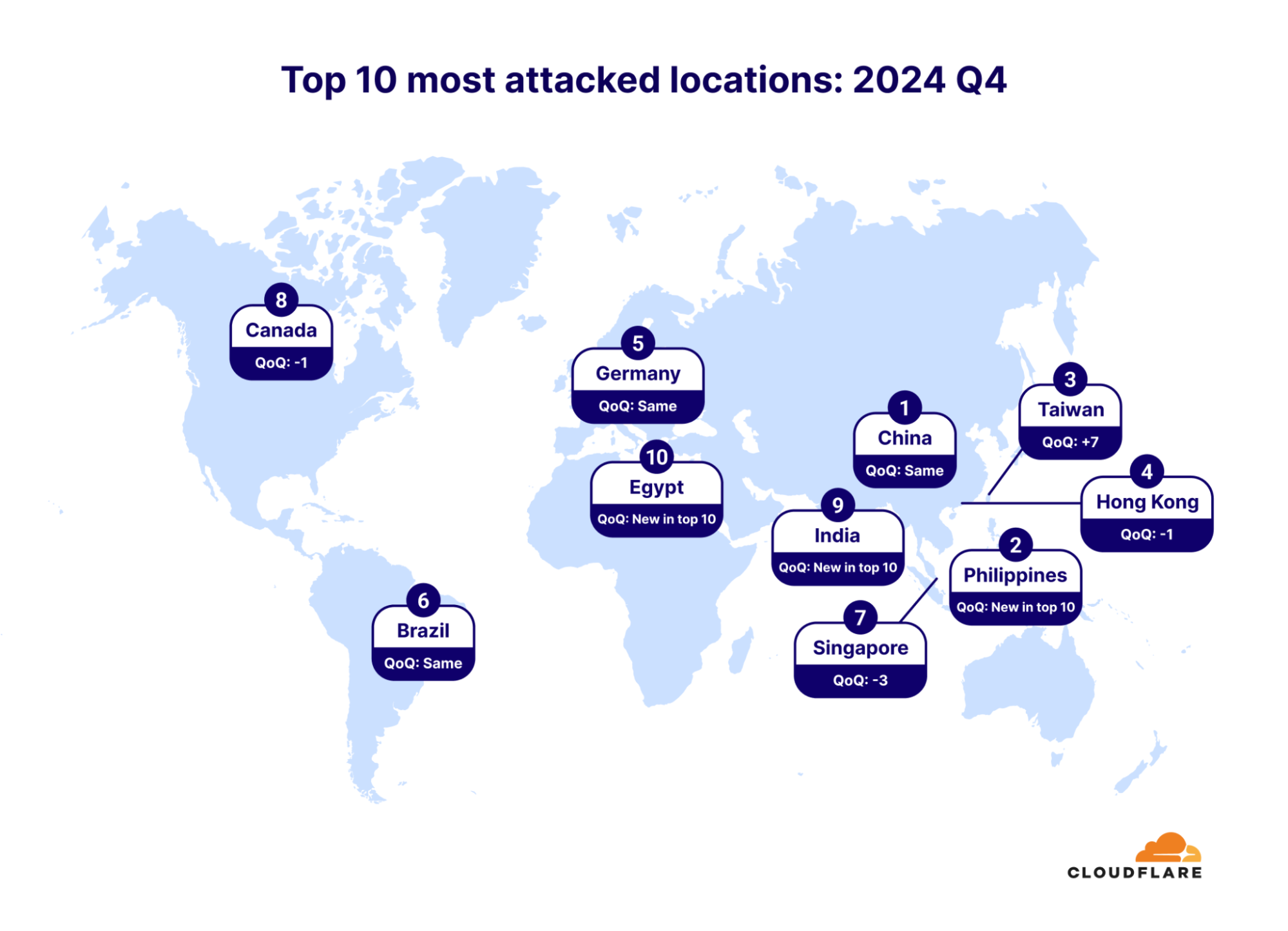

In het Q4 van 2024 handhaafde China zijn positie als het meest aangevallen land. Om te begrijpen in welke landen meer aanvallen plaatsvinden, groeperen we DDoS-aanvallen op basis van het facturatieland van onze klanten.

De Filipijnen staan voor het eerst in de top 10 van meest aangevallen landen en komen binnen op nummer 2. Taiwan steeg naar de derde plaats, zeven plaatsen hoger dan in het vorige kwartaal.

De onderstaande kaart geeft de top 10 weer van meest aangevallen locaties en hun verandering in rang in vergelijking met het vorige kwartaal.

Top 10 meest aangevallen locaties door DDoS-aanvallen: Q4 2024

Meest aangevallen sectoren

In het vierde kwartaal van 2024 steeg de sector Telecommunicatie, serviceproviders en mobiele providers van de derde plaats (vorig kwartaal) naar de eerste plaats als de meest aangevallen sector. Om te begrijpen in welke sectoren meer aanvallen plaatsvinden, groeperen we DDoS-aanvallen per sector van onze klanten. De sector Internet kwam op de tweede plaats, gevolgd door Marketing en reclame op nummer drie.

De sector Bankwezen en financiële diensten zakte zeven plaatsen van nummer één in Q3 2024 naar nummer acht in Q4.

Top 10 meest aangevallen sectoren door DDoS-aanvallen: Q4 2024

Onze toewijding aan ongelimiteerde DDoS-bescherming

Het vierde kwartaal van 2024 zag een piek in hypervolumetrische laag 3/laag 4 DDoS-aanvallen. De grootste DDoS-aanval brak ons vorige record met een piek van 5,6 Tbps. Door deze grotere aanvallen zijn DDoS-beschermingsservices met beperkte capaciteit in de cloud en on-premise DDoS-apparaten niet effectief meer.

Door het toenemende gebruik van krachtige botnets, gedreven door geopolitieke factoren, is het aantal kwetsbare doelwitten toegenomen. Een toename van DDoS-aanvallen voor losgeld is ook een groeiende bron van zorg.

Te veel organisaties implementeren pas DDoS-bescherming, nadat ze het slachtoffer van een aanval zijn geworden. Uit onze waarnemingen blijkt dat organisaties met proactieve beveiligingsstrategieën veerkrachtiger zijn. Bij Cloudflare investeren we in geautomatiseerde verdediging en een uitgebreid beveiligingsportfolio om proactieve bescherming tegen zowel huidige als opkomende dreigingen te bieden.

Met ons netwerk van 321 Tbps verspreid over 330 steden wereldwijd, blijven we ons inzetten om onbeperkte en ongelimiteerde DDoS-bescherming te bieden, ongeacht de omvang, duur en hoeveelheid van de aanvallen.