Cloudflareにとって特別な日がやってきました!今日はSecurity Weekであるだけでなく、Cloudflareがまったく新しい機能領域に踏み出す重要な日でもあります。この新機能とは、ユーザーがCloudflareの製品をより便利に活用し、その価値を最大限に引き出せるようにすることを目的としたものです。

今回は、現在皆さんにお使いいただいているCloudflare製品の管理にAI機能を組み込む取り組みの第一歩をご紹介します。最初のミッションは、セキュリティの強化とルールおよびポリシー管理の簡素化です。具体的には、従来は手作業で行っていたCloudflare WAFのカスタムルールやCloudflare OneのGatewayのポリシーの確認やコンテキストを合わせる作業を自動化し、各ポリシーの内容、問題点、改善の方法などを瞬時に把握できるようにします。

Cloudflareの初のAIエージェント、「Cloudy」の紹介

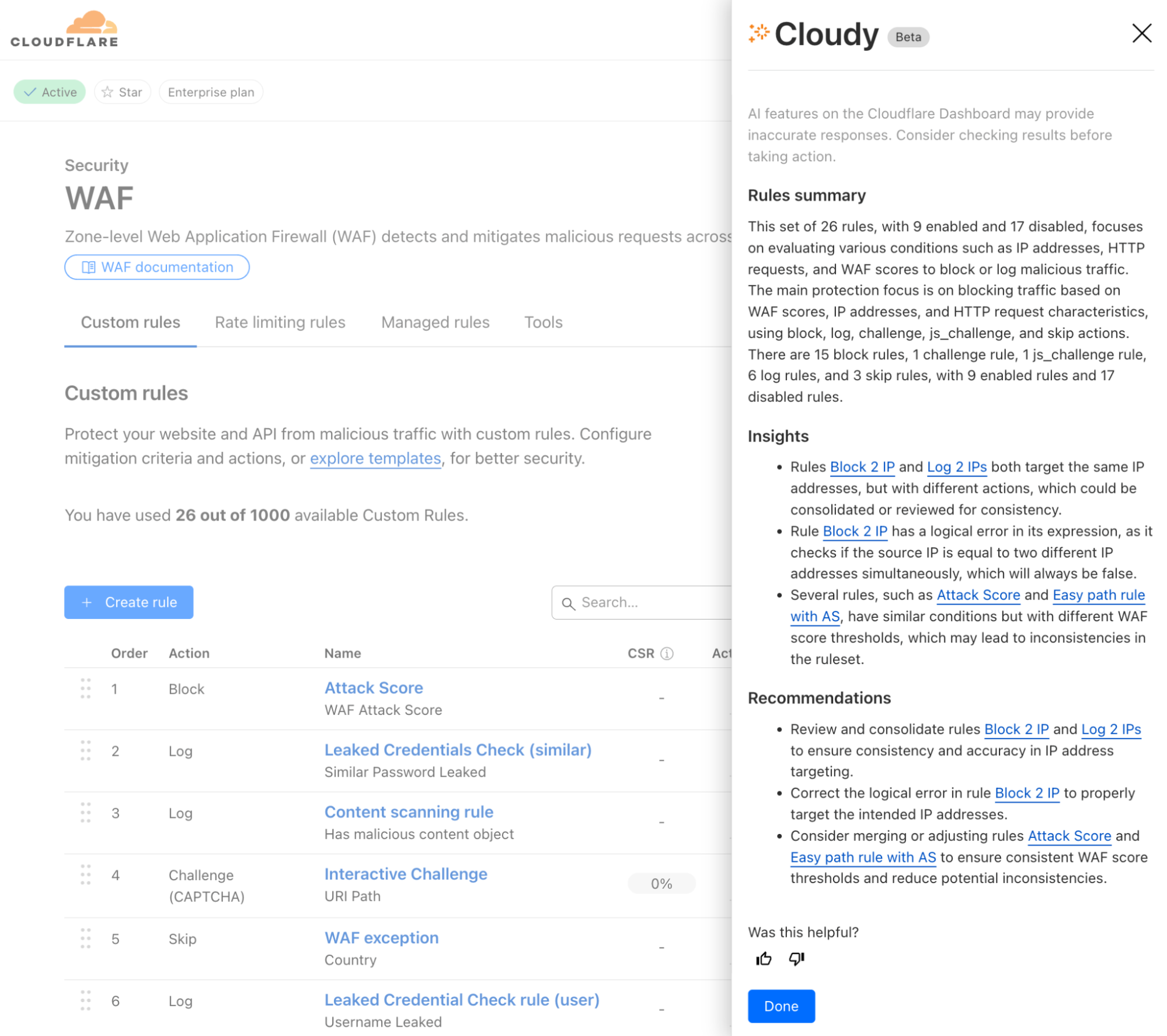

Cloudflareでは、完全にAIに対応した製品体験を目指し、その第一歩としてCloudflareで初となるAIエージェント「Cloudy」を導入しました。Cloudyは、ユーザーがさまざまな機能分野にまたがる製品スイートのCloudflareの設定を簡単に理解し、最適化するためのアシスタントのような役割を果たします。まず初めに、ダッシュボードで確認できるように、2つの製品Cloudflare WAFとCloudflare OneのGatewayに「Cloudy」を組み込みました。この点については、後ほど説明します。

「Cloudy」という名前は軽快で親しみやすい響きですが、私たちの目指すゴールは真剣で、Cloudflareの隅々にまでCloudyとAI搭載の機能を組み込み、ユーザーが現在利用しているCloudflare製品の運用・管理を最適化することです。さっそく、WAFとGatewayで稼働する「Cloudy」について紹介します。

WAFカスタムルール

まず、WAFにおけるカスタムルールのAI活用について概説します。WAFをあまりご存じでない方に説明すると、CloudflareのWAF(Webアプリケーションファイアウォール)は、SQLインジェクションやクロスサイトスクリプティング(XSS)などの脆弱性を突いた攻撃からWebアプリケーションを保護するのに役立ちます。

WAFでは、カスタムルールを作成して、特定の属性やセキュリティ基準に基づいてトラフィックをブロック、チャレンジ、または許可するなどのセキュリティポリシーを設定することができます。

しかし、組織全体で数十、場合によっては数百のルールを展開しているお客様にとっては、自組織のセキュリティ体勢を明確に理解して維持することは困難です。運用年数とともにルールの追加・変更が繰り返され、多くの場合複数メンバーが関わることから管理が複雑になり、セキュリティホールが生じることもあります。「Cloudy」はこうした問題を解決します。

Workers AIを活用して、「Cloudy」がWAFのカスタムルールを確認し、設定内容の概要を提供します。これは、次のような問題の特定と解決に役立ちます。

冗長ルールの検出:同じ条件で動作しているルールを特定し、設定の簡素化に繋げます。

実行順序の最適化:終了ルール(ブロック/チャレンジアクション)があるルールの影響で、後続のルールが実行されないケースを検出します。

競合するルールの分析:あるルールが許可するトラフィックを、別のルールではブロックしている場合など、ルールが互いに対抗する場合を検出します。

無効化されているルールを検出:重要なセキュリティルールが無効化されている場合、それを強調表示することで危険を知らせます。

Cloudyは、単にルールを要約するだけでなく、ルール同士の関係性を分析し、具体的な改善策を提案します。これにより、複雑化したカスタムルール一式を管理するセキュリティチームは、短時間で設定を監査し、より確実に必要なセキュリティを網羅することができます。

この機能はすべてのCloudflareユーザーが利用可能で、CloudflareのAIエージェントはWAFカスタムルールをはじめ、当社製品の運用・管理を劇的に向上させます。しかし、これは始まりにすぎません。

Cloudflare Oneのファイアウォールポリシー

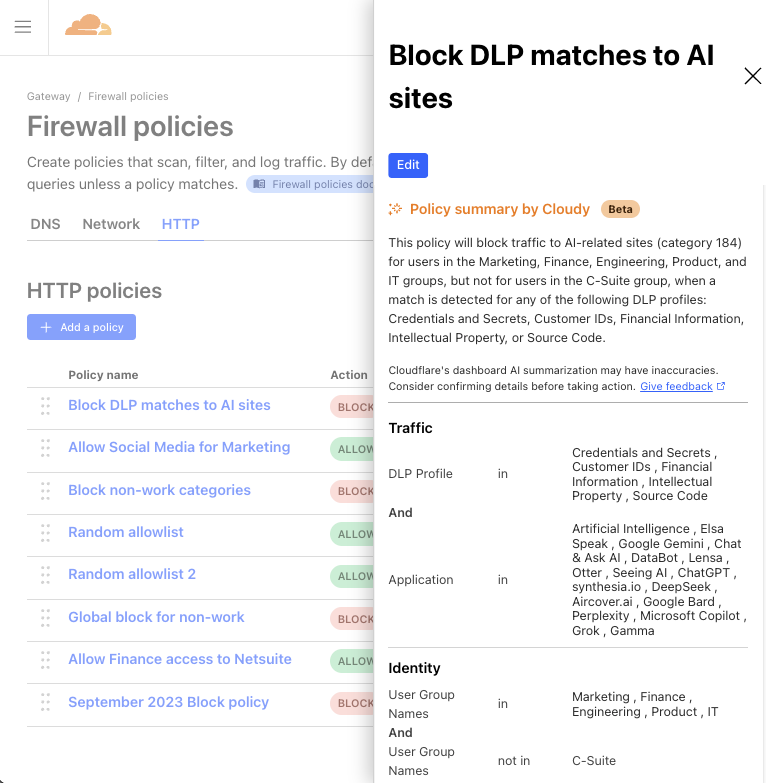

Cloudflare Oneにも「Cloudy」が追加されています。Cloudflare Oneは、単一のダッシュボードから従業員とツールのセキュリティを管理するSASEプラットフォームです。

当社のセキュアWebゲートウェイであるCloudflare Gatewayでは、従業員がインターネットを利用する際のポリシーを設定できます。これにより、悪意のあるサイトへのアクセスをブロックしたり、データ流出を防止したり、ユーザーアクセスを制御することが可能です。

しかし、WAFのカスタムルールと同様に、Gatewayポリシーの設定も古く誰も説明できないようなポリシーが存在するなど、時間とともに複雑化しがちです。複数の条件やオペレーターが絡み合い、設定が分かりにくい、あるポリシーがブロックしているトラフィックを、別のポリシーが許可、所属別のユーザーグループを作成しているにもかかわらず特定の従業員を切り分けたポリシーが存在するなど管理を複雑化する問題が存在し、過去には、1つのステップで数百ものURLをブロックするポリシーを目にすることもありました。多くの場合、ゲートウェイポリシーは長年管理し続ける中で複雑化します。

そこで「Cloudy」がGatewayポリシーを簡潔に要約する機能を提供します。

すべてのCloudflare Gatewayユーザーが利用可能(こちらでCloudflare Oneの無料アカウントを作成)で、CloudyによるGatewayポリシーの簡単な要約を確認できるようになりました。これにより、各ポリシーの内容を一目で把握しやすくなり、管理者は設定ミスや不要なルール、改善点をすぐに見つけて対策することができます。

Workers AIで構築

この新機能の核となるのは、高度な大規模言語モデル(LLM)を活用して膨大な量の情報を処理するCloudflare Workers AIです(皆さんが使用しているもの同じバージョンです!)。今回はポリシーとルールの情報を分析します。いままで、複雑な設定を手作業で確認し、内容を調整することは、誰にとっても気が遠くなるような作業でした。Workers AIはこのプロセスを自動化し、設定内容を一貫したわかりやすい要約と具体的な改善提案に変換します。

仕組み

Cloudflare Workers AIは、お客様のCloudflare環境のポリシーやルールの設定を取り込み、それを専用のLLM(大規模言語モデル)のプロンプトと組み合わせて活用します。お客様にも提供している一般公開されたLLMモデルを使用し、コンテキストを提供するためにいくつかの追加データでプロンプトをさらに強化します。この仕組みを使って、ポリシーやルールのデータを分析・要約するために、モデルに次の情報を提供します:

ポリシー&ルールデータ:現在のポリシーやルールの設定内容を含む主要データそのもので、Cloudyはこれをもとに要約し、改善点を提案します。

製品の機能に関するドキュメント:各製品で可能なポリシー/ルールの設定に関する追加の技術的な詳細情報をモデルに提供することで、その範囲内でどのような推奨事項があるかを把握することができます。

高品質にしたデータセット:WAFカスタムルールまたはCF1 Gatewayポリシーが他の「リスト」(複数の国を指定するWAFルール、特定のコンテンツカテゴリーを指定したGatewayポリシーなど)を利用している場合、LLMモデルが正しく解釈できるように、それらのIDを人が読めるテキストに変換します。

出力フォーマットの指定:出力を扱いやすくするため、JSON形式で提供するようモデルに指示します。

追加の指示:モデルの出力が正確であることを最優先するよう指示し、最終出力のハルシネーションを防ぎます。

Cloudflare Workers AIは、WAFカスタムルールとGatewayポリシーの分析を自動化することで、時間を節約するだけでなく、人的ミスのリスクを低減することでセキュリティを強化します。明確で実用的なインサイトを得ることができ、設定の合理化、異常の迅速な発見、強力なセキュリティ体勢の維持を可能にします。労力のかかる手作業による確認を排除します。

Cloudyの次なる展開

Cloudyのベータ版は、現在すべてのCloudflareユーザーが利用できます。しかし、これは当社の製品スイート全体でAIを搭載した機能を実現するという当社の目標の、ほんの始まりに過ぎません。

2025年の間に、CloudflareのさまざまなサービスにAIエージェントの機能をさらに展開していく予定です。これにより、セキュリティ管理をより効率的にするだけでなく、パフォーマンスの最適化や業務の効率化、ユーザーエクスペリエンスの向上につながるインテリジェントな提案も行えるようになります。

実際にCloudyをお試しいただき、これらの新しいAI機能について、是非ご意見をお聞かせください。cloudyfeedback@cloudflare.comまでフィードバックを送信するか、X、LinkedIn、Mastodonにハッシュタグ「#SecurityWeek」を付けてご投稿ください。皆さまの声をもとに、AIを強化し、より便利でスマートなツールを開発し、セキュリティを強化していきます。