セキュリティと攻撃の状況は相変わらず非常に活発です。この動的な状況についてCloudflare Radarが提供する可視性は、経時的に進化し、拡大してきました。そうした可視性の向上を目的として、2023年のSecurity Weekには、ユーザーがあらゆるURLを安全にスキャンして閲覧ややり取りをしても安全かどうかを判断できるURL Scannerを発表しました。2024年のSecurity Weekには、Email Securityページをローンチしました。このページでは、悪性メールの脅威、スパム量、SPF、DMARC、DKIMなどのメール認証方法の導入、メールサーバーでのIPv4/IPv6およびTLSの使用について、独自の観点を提供しています。Security Week 2025では、Cloudflare RadarにDDoSに焦点を当てたグラフ数点と漏洩認証情報のトレンドに関する洞察を新たに追加し、ボットページも新設します。また、この機会にRadarの「セキュリティと攻撃」ページをリファクタリングし、アプリケーション層とネットワーク層のセクションに分けます。

Radarに対するこれらの変更と追加を、以下で総覧します。

階層型セキュリティ

Cloudflare Radarは2020年のリリース以来、ネットワーク層(レイヤー3とレイヤー4)とアプリケーション層(レイヤー7)の両方の攻撃トラフィックに関する洞察を、「セキュリティと攻撃」のページでまとめてお届けしてきました。過去4年あまりの間に、このページの既存データセットの一部を進化させ、新しいデータセットも追加してきました。ページは時が経つにつれて拡大し改善されましたが、情報がいろいろあってナビゲートしづらくなり、関心のあるグラフやデータを見つけにくくなるというリスクがありました。その対策として、Radarの「セキュリティ」セクションでは、アプリケーション層とネットワーク層のページを別々に用意しました。アプリケーション層のページがデフォルト設定で、HTTPベースの悪性トラフィックと攻撃トラフィックの分析から得られたインサイトが含まれています。ネットワーク層のページには、ネットワーク層とトランスポート層への攻撃の分析から得られたインサイトと、観測されたTCPリセットとタイムアウトが含まれています。セキュリティと攻撃に関する今後のデータセットも、関連ページに追加される予定です。Email Securityは引き続き専用ページに掲載されます。

アプリケーション層DDoS攻撃の地理的分布とネットワーク分布

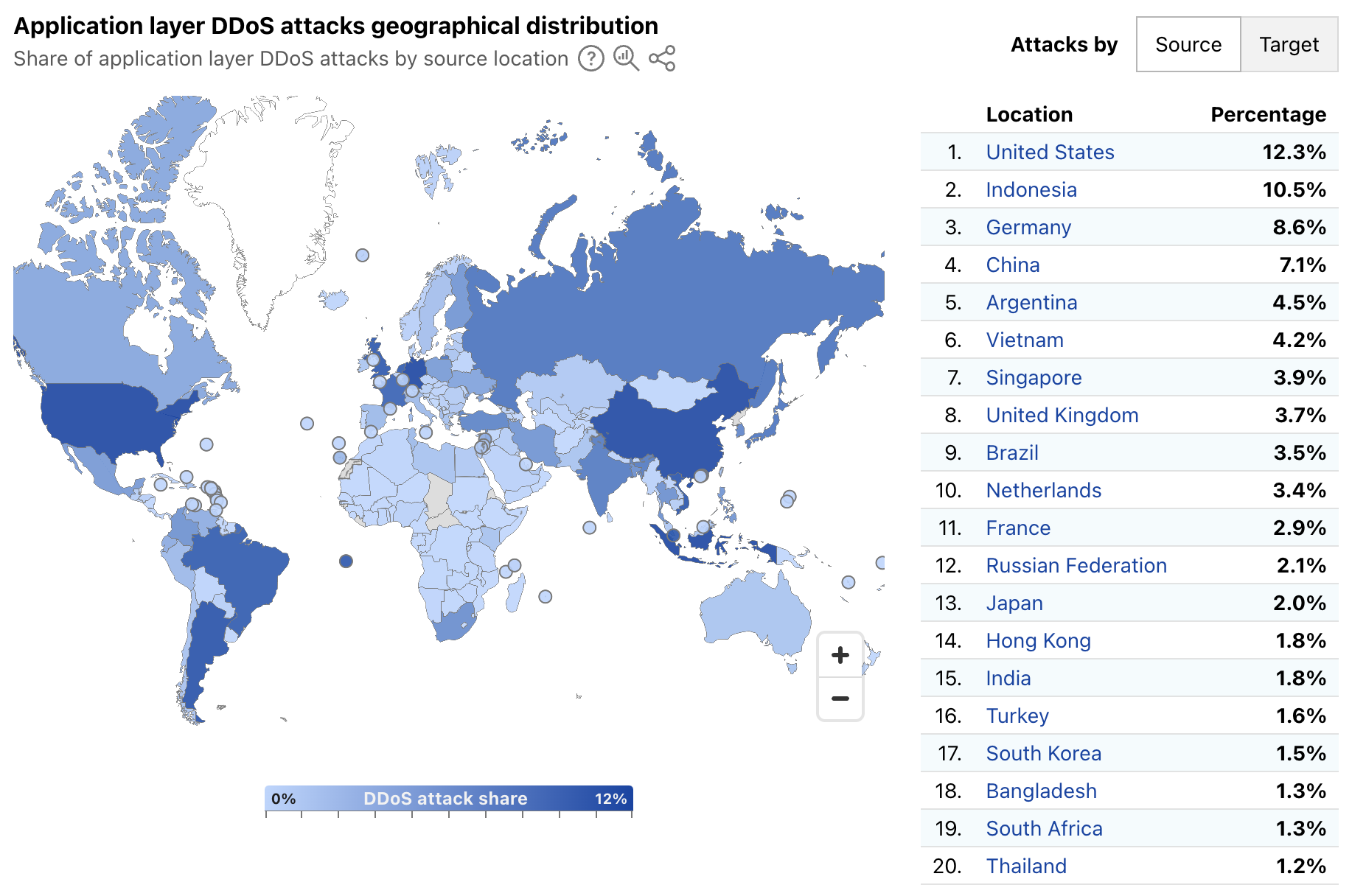

Radarの四半期DDoS脅威レポートは従来から、アプリケーション層DDoS攻撃の主な発信源と標的ロケーションに関するインサイトを、四半期ごとに集計して提供してきました。新しいマップと表がRadarのアプリケーション層セキュリティのページに加わりました。発信源と標的ロケーションの地理的分布を示すグローバルコロプレスマップと、全DDoSリクエスト中の割合によってランキングした上位20ロケーションのリストで、これらにより一層タイムリーな洞察を提供できるようになりました。発信源のロケーション属性は引き続き、ブロックされたリクエストの送信元IPアドレスのジオロケーションに依存します。標的ロケーションはこれまで通り、攻撃されたサイトを所有するアカウントの請求先です。

2025年3月第1週のアプリケーション層DDoS攻撃の発信源は米国、インドネシア、ドイツが上位で、以下に示すように、これら三国で合計30%以上を占めました。一方、標的ロケーションの上位は集中度が段違いに高く、アプリケーション層DDoS攻撃の56%がカナダ、米国、シンガポールのユーザーに向けられていました。

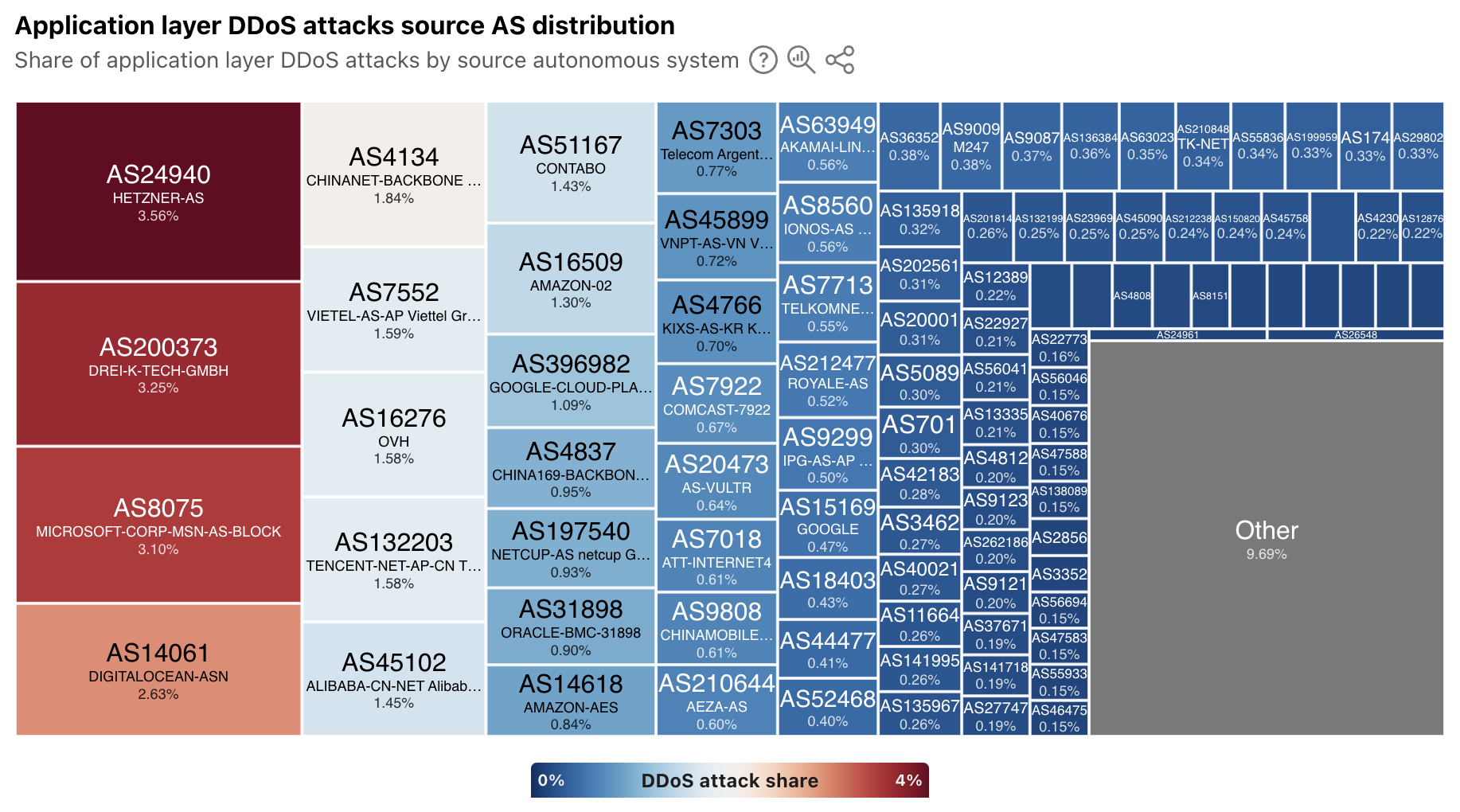

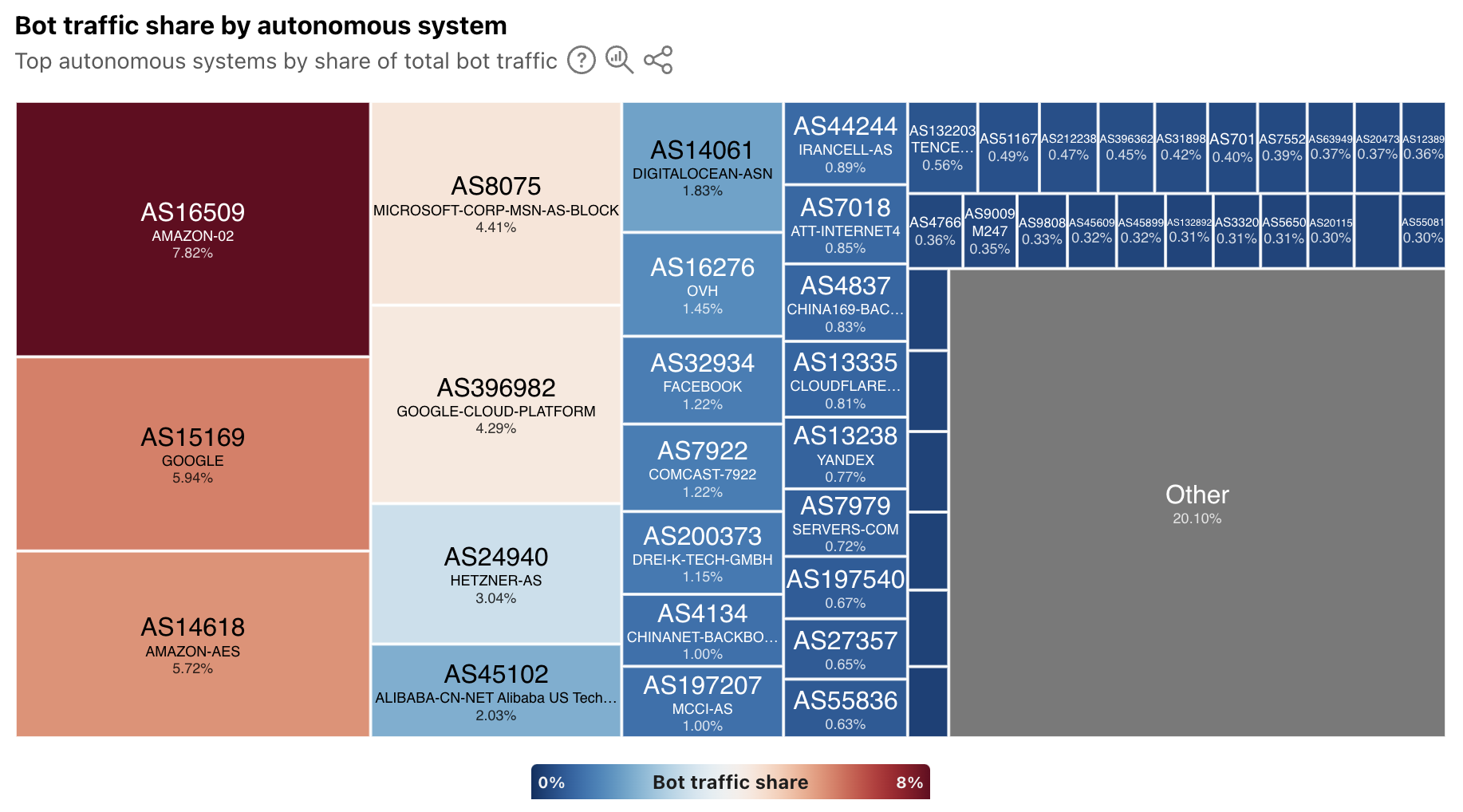

拡張によりアプリケーション層DDoS攻撃の地理的発信源を可視化しただけでなく、自律システム(AS)レベルの可視性も追加しました。新しいツリーマップビューは、これらの攻撃を発信源AS別の内訳で示します。世界レベルでは、ドイツ、米国、中国、ベトナムのクラウドプロバイダーやホスティングプロバイダーが最大の発信源となっています。

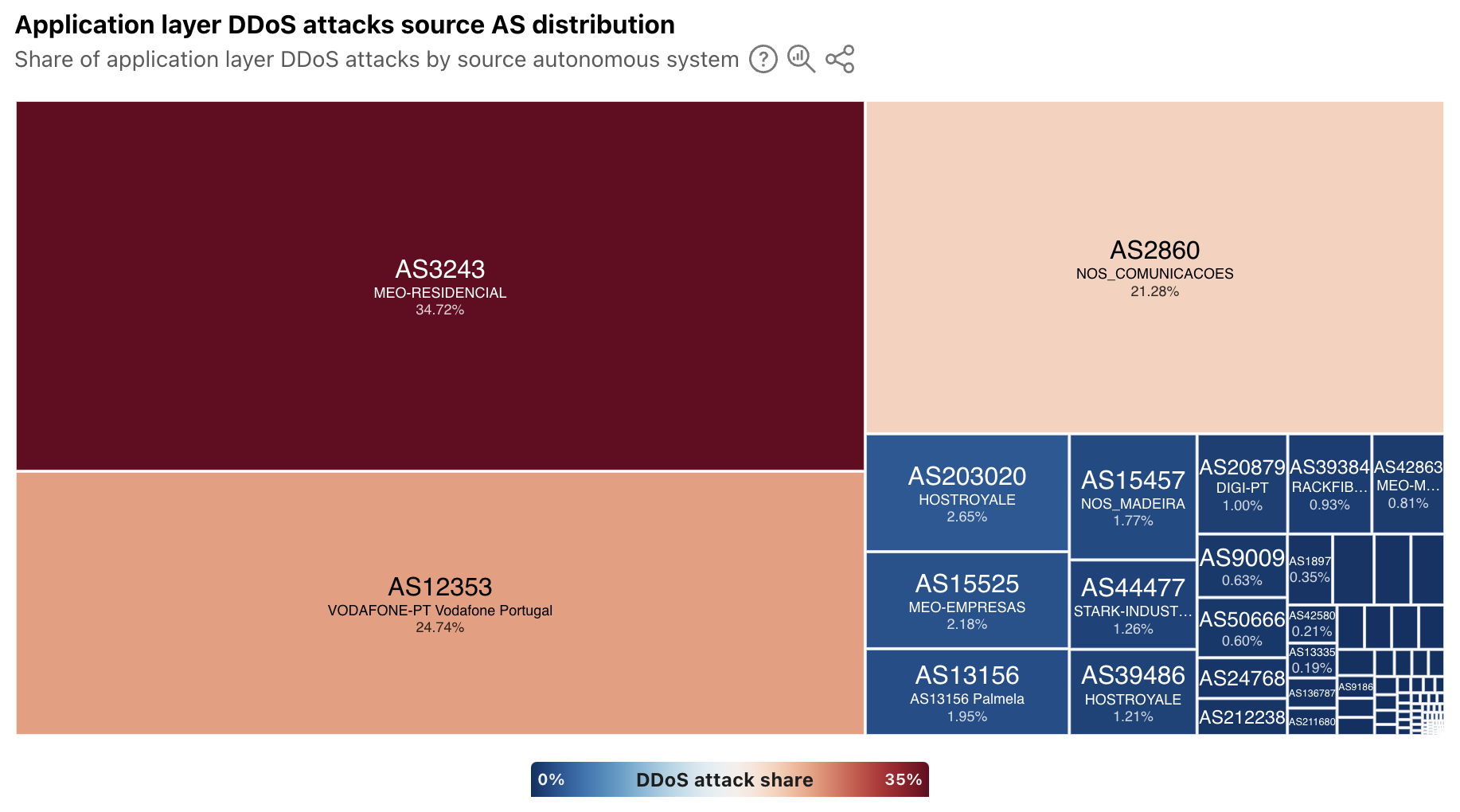

国や地域を選択すると、そこからの発信が観測された攻撃の発信源AS別内訳がツリーマップに表示されます。下に示すポルトガルの例のように、攻撃トラフィックの発信源が消費者向けや企業向けのネットワークプロバイダーに集中している場合もあります。しかし、大手クラウドプロバイダーが存在する他の国や地域(アイルランド、シンガポール、米国など)では、クラウドプロバイダーに関連するAS番号(ASN)が大半を占めています。シンガポールは、2024年のどの四半期DDoS脅威レポートでも、アプリケーション層DDoS攻撃の上位発信源に挙げられています。

漏洩に遭ったことはありますか?

データ漏洩が毎週のようにニュースになり、何千、何百万ものユーザー名やパスワードが盗まれているようです。ID監視サービスから、ユーザー名とパスワードが「ダークWeb」で見つかったことを知らせるメールが届くかもしれません。(もちろん、そうしたアラートが届くのは、別のデータ漏洩の償いとして提供されるサービスに無料登録しているからなのですが…)

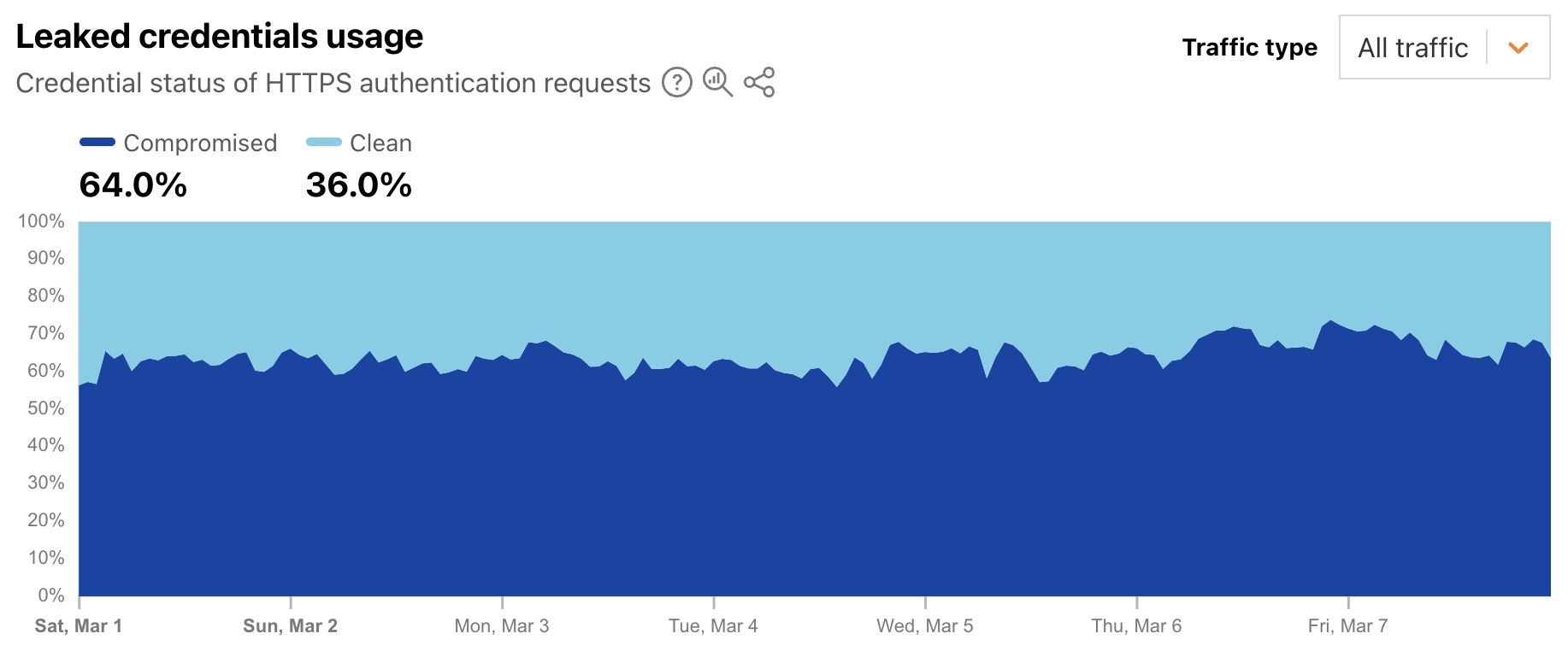

認証情報の盗難は特に問題です。ユーザーはよくパスワードを再利用するからです。サイトやアプリケーションごとに強力な一意のパスワードを使用することが、ベストプラクティスとして推奨されているにもかかわらずです。このリスクを軽減するため、Cloudflareは2024年から、プライバシーを保護する認証情報漏洩チェッカーを実装してWebサイトやアプリケーションの認証リクエストをスキャンし、漏洩が判明しているユーザー名とパスワードを検出可能にしています。現在は集計データを使って、Cloudflareのネットワーク全体でこれらの漏洩・盗難認証情報が観測される頻度のトレンドを示しています。(ここでは、「漏洩認証情報」を、公開データセットで見つかったユーザー名やパスワード、または類似しているとして検出されたユーザー名やパスワードと定義しています。)

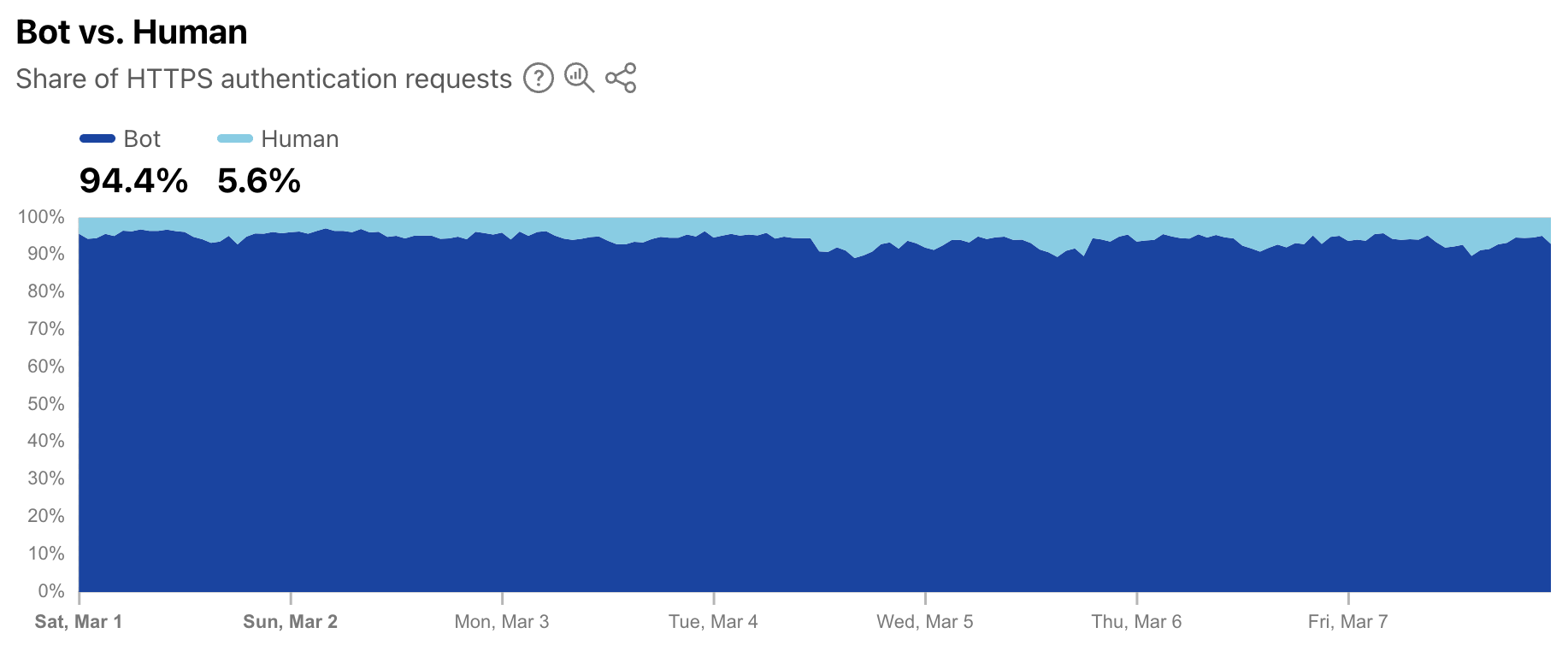

漏洩認証情報の検出は、受信HTTPリクエストをスキャンし、一般的Webアプリや設定されたカスタム検出場所からの既知の認証パターンがないかチェックするサービスです。プライバシーを保護する認証情報漏洩チェックプロトコルを使用して、検出されたパスワードのハッシュと、漏洩認証情報データベースにある安全性が損なわれたパスワードのハッシュと比較照合します。新しいRadarグラフをアプリケーション層セキュリティの全世界のページに加えて、認証リクエストに見つかった漏洩認証情報の検出データを集計してトレンドを可視化しています。このグラフは認証リクエストの送信者によってフィルタリングでき、人間のユーザー、ボット、または全体(人間+ボット)について、「クリーン」(漏洩認証情報が検出されなかった)と「安全性が損なわれている」(上記の定義による漏洩認証情報が使用された)に分類されたリクエストの比率を示します。世界レベルでは、2025年3月第1週の認証リクエストのうち漏洩認証情報が使われたのは、全体で64%、ボットは65%以上、人間は44%以上であったことがわかりました。

このことは、人間の視点から見れば、パスワードの再利用は依然として問題であり、ユーザーは漏洩を通知されてもすぐにはパスワードを変更しないということを示しています。ボットの視点から見れば、あるWebサイトやアプリケーションの漏洩認証情報が、同じユーザーが他のサイトやアプリで作ったアカウントへのアクセスにも使える可能性が十分あることを、攻撃者が知っているということです。

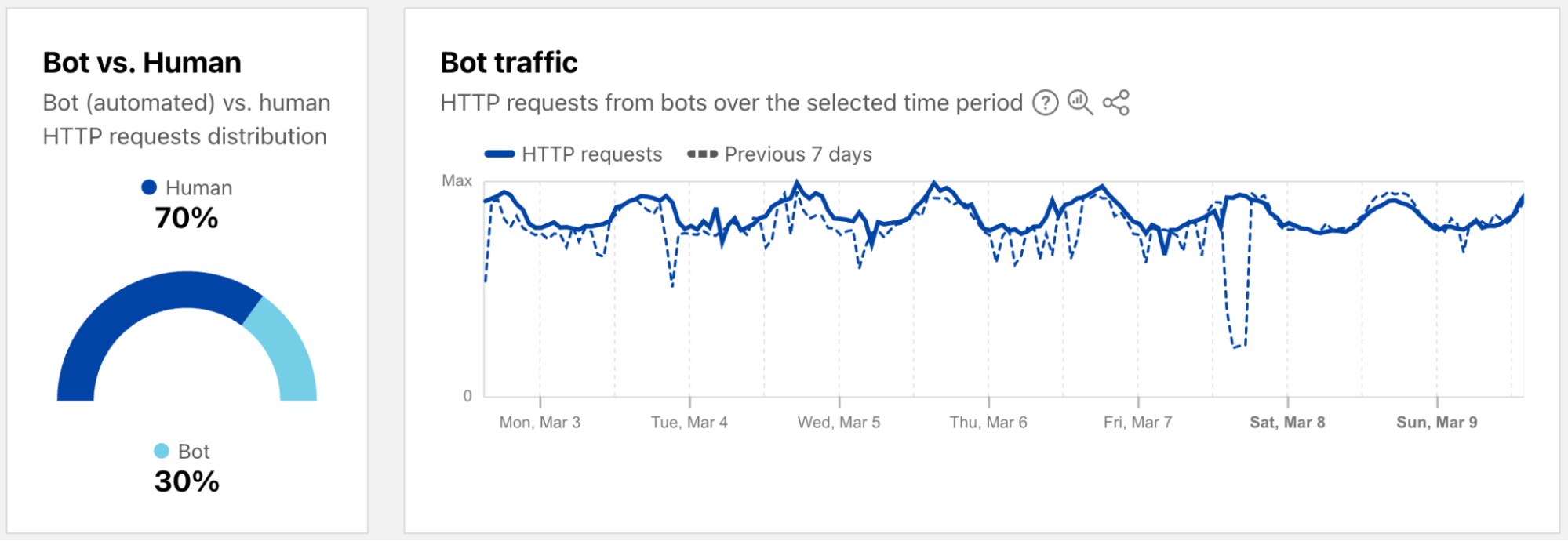

Radarは現在、漏洩認証情報に関するデータの補完として、ボットから送信された認証リクエストの割合についても全世界の情報を提供しています。そうしたリクエストすべてが必ずしも悪意あるものではないことに注意してください。クレデンシャルスタッフィングスタイルの攻撃に関連するものもあるでしょうが、自動化されたスクリプトなど認証エンドポイントにアクセスする良性アプリケーションからのものである可能性もあります。(とはいえ、自動化された悪意ある攻撃リクエストの量が、正当な自動ログイン試行をはるかに上回っているのは事実です。)2025年3月第1週の認証リクエストは94%以上がボットから(自動化)で、残りが人間からでした。この週のボットトラフィックはリクエスト全体の30%に過ぎませんでした。つまり、リクエストトラフィックの大半がボットからというわけでもないのに、認証リクエストはボット活動のかなりの部分を占めているようなのです。

ボット専用ページ

ボットトラフィックとは人間以外のインターネットトラフィックをいいます。ボットのレベルを監視することで、悪意の可能性がある活動を見分けやすくなります。もちろん有用なボットもありますので、Cloudflareは検証済みボットのリストを管理してインターネットの健全性維持に貢献しています。また、ボット活動監視の重要性を考え、Cloudflare Radarのトラフィックセクションに新たにボット専用ページを作り、監視しやすくしました。このページでは、指定期間の全世界ビューとロケーション別ビューの両方で、HTTPリクエスト中のボット(自動化)と人間の比率と、ボットトラフィックのトレンドを示すグラフが表示されます。(機械学習、ヒューリスティック、その他のテクニックを組み合わせた当社のボットスコアは、ボットから来ている可能性が高い自動化されたリクエストの識別に使われます。)

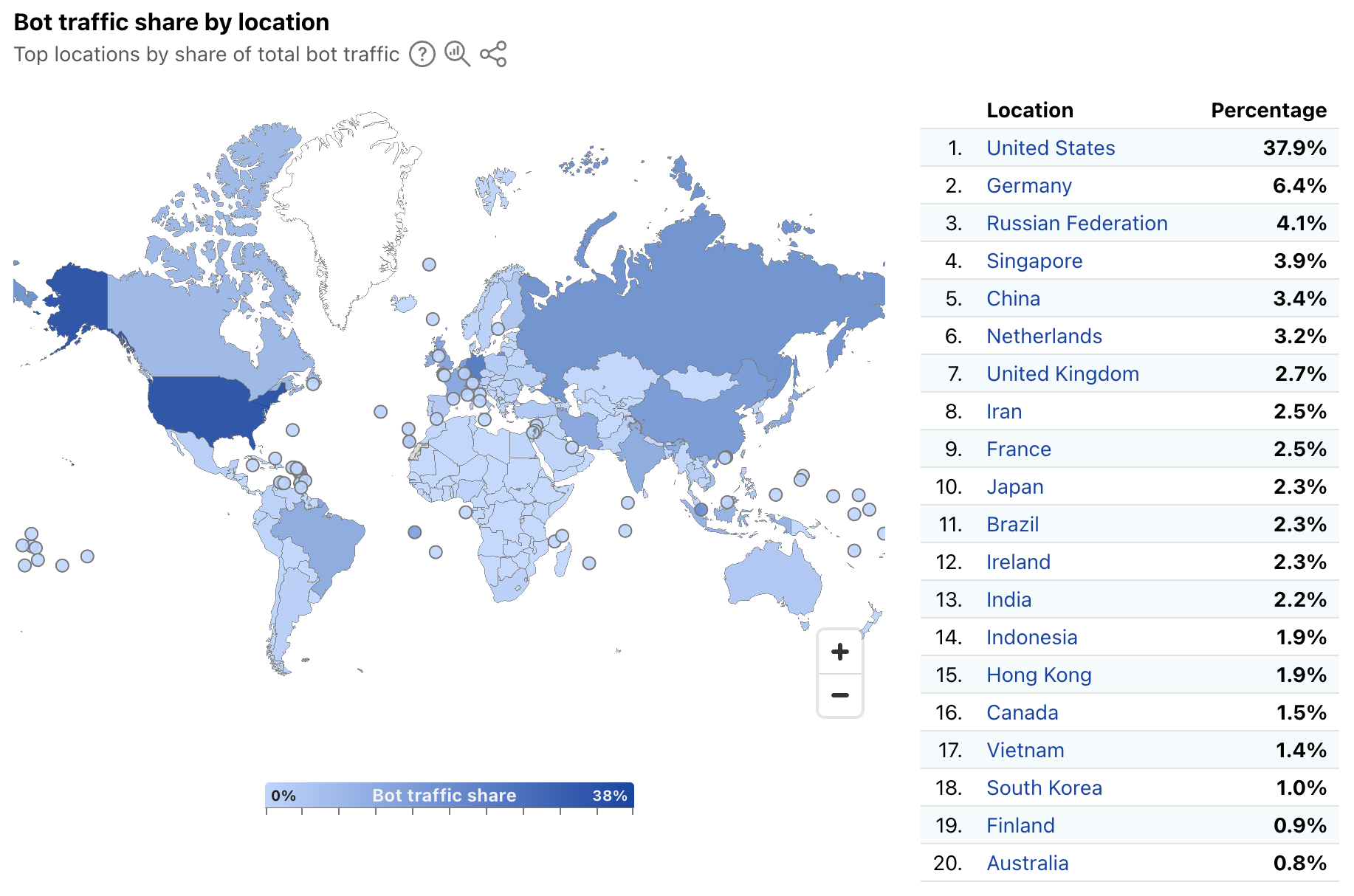

2023年と2024年の「Cloudflare Radar Year in Review(1年を振り返って)」マイクロサイトには「ボットトラフィックの送信元」のセクションがあり、自動化されているか、されている可能性が高いトラフィックの送信元上位とCloudflareが判断したロケーションとネットワークが表示されています。しかし、ここで示すのは1月から11月末までのトラフィックを集計したデータであり、発表されるのも年に1回だけです。

これらの洞察をよりタイムリーにお届けするために、新しいRadarボットページで確認できるようにしました。上述したDDoS攻撃関連の新コンテンツと同様に、前世界ビューには、全ボットトラフィックに占める比率が高い発信源ロケーションを示したコロプレスマップと表が含まれています。(同様のトラフィック特性マップと表がトラフィック概要ページにもありますが、そちらはそのロケーションの総トラフィックに占めるボットトラフィックの割合でランク付けしていることにご注意してください。)上記リンク先のYear in Reviewのデータと同様、最も発信するボットトラフィックの比率が最も高いのは引き続き米国です。

さらに、全世界ビューにはボットトラフィック中のAS別内訳もあり、Year in Reviewのツリーマップと似た感じになっています。前述の通り、クラウドプラットフォームプロバイダーがボットトラフィックのかなりの部分を占めています。

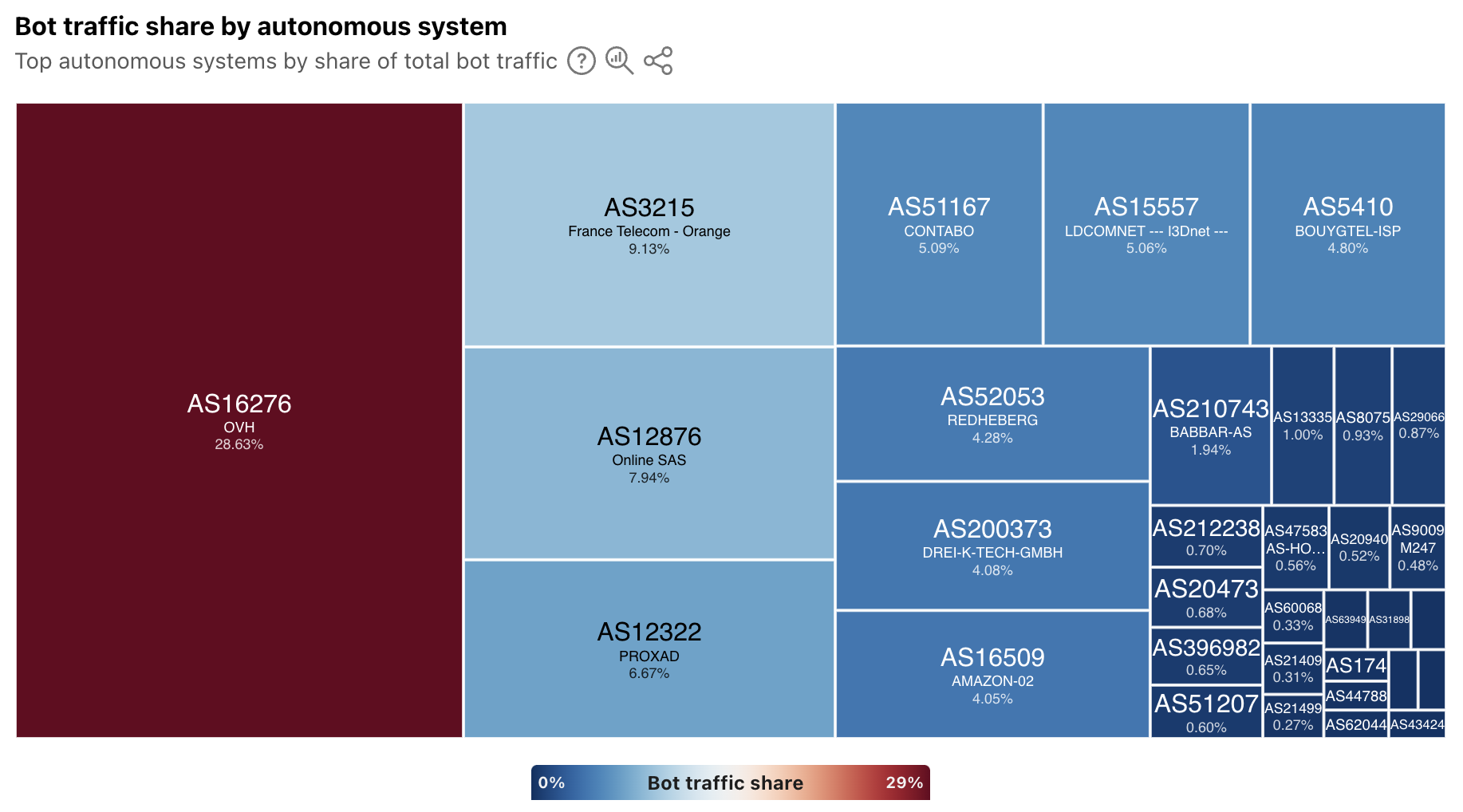

ロケーションレベルでは、選択した国や地域によって、ボットトラフィックの主な発信源が、クラウド・ホスティングプロバイダーであったり、消費者向け・企業向けネットワークプロバイダーであったり、その組み合わせであったりします。例えば、下の例はフランスでの内訳ですが、4つのASNが同国のボットトラフィックの半分強を占めています。そのうち2つ(AS16276とAS12876)はクラウド・ホスティングプロバイダーに属し、2つ(AS3215とAS12322)はネットワークプロバイダーに属します。

また、検証済みボットのリストはRadarの新しいボットページに移動しました。表示されるデータと機能は変わりません。前のページへのリンクは新しいページに自動的にリダイレクトされます。

まとめ

Cloudflareのダッシュボードは、お客様のサイトやアプリケーション全体におけるセキュリティトレンド、アプリケーション層攻撃、ネットワーク層攻撃、ボット活動に関する個別ビューを提供します。これらのビューは個々のお客様のレベルでも有用ですが、全世界レベル、ロケーションレベル、ネットワークレベルの集約ビューは、トレンドや活動に関するマクロレベルの視点を提供します。Cloudflare Radarで見ることができるこれらの集計ビューは、お客様がご自分の観測データを全体と比較して理解するのに役立つだけでなく、業界が対策の必要があるかもしれない新たな脅威を理解するのにも役立ちます。

前述のグラフやデータの基となるデータは、Radar API(アプリケーション層、ネットワーク層、ボット、漏洩認証情報)からご覧いただけます。また、RadarのData ExplorerとAIアシスタントを使って、ロケーション、ネットワーク、期間別の詳細データをインタラクティブに閲覧することもできます。そして、いつものように、RadarとData Explorerのチャートやグラフはダウンロードして共有でき、ご自身のブログ記事、Webサイト、ダッシュボードに埋め込むこともできます。

セキュリティ、攻撃、ボットに関する当社のグラフをソーシャルメディアで共有される際は、@CloudflareRadarと@1111Resolver(X)、noc.social/@cloudflareradar(Mastodon)、radar.cloudflare.com(Bluesky)のタグを必ず付与してください。質問やコメントがございましたら、ソーシャルメディアまたはメールでご連絡ください。