Komputer kuantum sedang dikembangkan secara aktif yang pada akhirnya akan memiliki kemampuan untuk memecahkan kriptografi yang kita andalkan untuk mengamankan komunikasi modern. Terobosan terkini dalam komputasi kuantum telah menggarisbawahi kerentanan kriptografi konvensional terhadap serangan ini. Sejak 2017, Cloudflare telah menjadi yang terdepan dalam mengembangkan, menstandardisasi, dan menerapkan kriptografi pascakuantum untuk menahan serangan komputer kuantum.

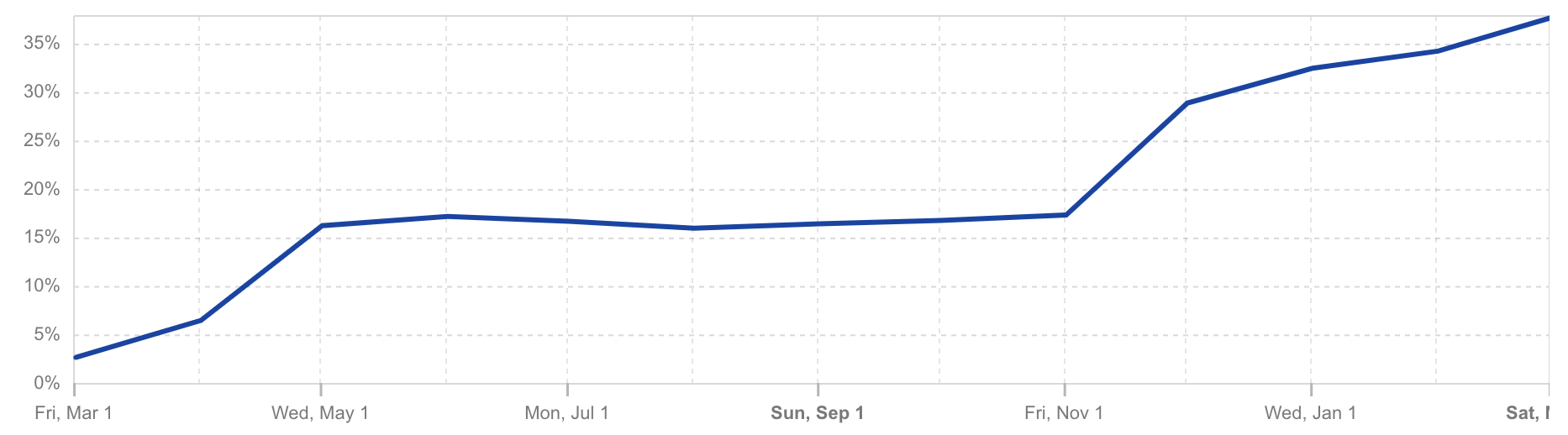

Misi kami sederhana: kami ingin setiap pelanggan Cloudflare memiliki jalur yang jelas menuju keamanan kuantum. Cloudflare menyadari urgensi ini, jadi kami berkomitmen untuk mengelola proses rumit dalam meningkatkan algoritma kriptografi, sehingga Anda tidak perlu mengkhawatirkannya. Kita tidak hanya berbicara tentang melakukannya. Lebih dari 35% lalu lintas HTTPS non-bot yang menyentuh Cloudflare saat ini adalah keamanan pascakuantum.

Institut Nasional Standar dan Teknologi (NIST) juga mengakui urgensi transisi ini. Pada tanggal 15 November 2024, NIST membuat pengumuman penting dengan menetapkan garis waktu untuk menghentikan RSA dan Elliptic Curve Cryptography (ECC), algoritma kriptografi konvensional yang mendukung hampir setiap bagian Internet saat ini. Menurut pengumuman NIST, algoritma ini akan ditinggalkan pada tahun 2030 dan dilarang sepenuhnya pada tahun 2035.

Di Cloudflare, kami tidak menunggu hingga tahun 2035 atau bahkan 2030. Kami percaya privasi adalah hak asasi manusia yang fundamental, dan kriptografi tingkat lanjut harus dapat diakses oleh semua orang tanpa kompromi. Tidak seorang pun seharusnya diharuskan membayar ekstra untuk keamanan pascakuantum. Itulah sebabnya setiap pengunjung web yang mengakses situs web yang dilindungi oleh Cloudflare saat ini mendapat manfaat dari kriptografi pascakuantum, saat menggunakan pengunjung browser web utama seperti Chrome, Edge, atau Firefox. (Dan kami gembira melihat persentase kecil lalu lintas Safari (seluler) di data Radar kami.) Lebih dari sepertiga lalu lintas manusia yang melewati Cloudflare saat ini sudah menikmati peningkatan keamanan ini, dan kami memperkirakan porsi ini akan meningkat seiring lebih banyak browser dan klien yang ditingkatkan untuk mendukung kriptografi pascakuantum.

Meskipun langkah besar telah dilakukan untuk melindungi lalu lintas web manusia, tidak semua aplikasi adalah aplikasi web. Dan setiap organisasi memiliki aplikasi internal (baik web maupun lainnya) yang tidak mendukung kriptografi pascakuantum.

Bagaimana sebaiknya organisasi meningkatkan lalu lintas jaringan perusahaan yang sensitif untuk mendukung kriptografi pascakuantum?

Di situlah pengumuman hari ini muncul. Kami gembira mengumumkan fase pertama kesiapan kuantum ujung ke ujung dari platform Zero Trust kami, yang memungkinkan pelanggan melindungi lalu lintas jaringan perusahaan mereka dengan kriptografi pascakuantum. Organisasi dapat menyalurkan lalu lintas jaringan perusahaan mereka melalui platform Zero Trust Cloudflare, melindunginya dari musuh kuantum tanpa perlu repot memutakhirkan masing-masing aplikasi, sistem, atau koneksi jaringan perusahaan secara individual.

Lebih khusus lagi, organisasi dapat menggunakan platform Zero Trust kami untuk mengarahkan komunikasi dari perangkat pengguna akhir (melalui browser web atau perangkat klien Cloudfare WARP) untuk mengamankan aplikasi yang terhubung dengan Cloudflare Tunnel, untuk mendapatkan keamanan kuantum ujung ke ujung, dalam kasus penggunaan berikut:

Tanpa klien Cloudflare Akses: Solusi Akses Jaringan Zero Trust (ZTNA) tanpa klien kami memverifikasi identitas pengguna dan konteks perangkat untuk setiap permintaan HTTPS ke aplikasi perusahaan dari browser web. Akses Tanpa Klien sekarang dilindungi ujung ke ujung dengan kriptografi pascakuantum.

Cloudflare klien perangkat WARP: Pada pertengahan tahun 2025, pelanggan yang menggunakan klien perangkat WARP akan memiliki semua lalu lintasnya (apa pun protokolnya) yang disalurkan melalui koneksi yang dilindungi oleh kriptografi pascakuantum. Klien WARP mengamankan perangkat perusahaan dengan secara pribadi mengalihkan lalu lintasnya ke jaringan global Cloudflare, di mana Gateway menerapkan penyaringan web tingkat lanjut dan Access menegakkan kebijakan untuk akses aman ke aplikasi.

Cloudflare Gateway: Gateway Web Aman (SWG) kami — yang dirancang untuk memeriksa dan memfilter lalu lintas TLS guna memblokir ancaman dan komunikasi yang tidak sah — kini mendukung TLS dengan kriptografi pascakuantum.

Di bagian selanjutnya dari postingan ini, kita akan mengeksplorasi ancaman yang ditimbulkan komputasi kuantum dan tantangan yang dihadapi organisasi dalam transisi ke kriptografi pascakuantum. Kami juga akan mendalami rincian teknis tentang bagaimana platform Zero Trust kami mendukung kriptografi pascakuantum saat ini dan berbagi beberapa rencana untuk masa depan.

Mengapa beralih ke kriptografi pascakuantum dan mengapa sekarang?

Ada dua alasan utama untuk mengadopsi kriptografi pascakuantum sekarang:

1. Tantangan untuk menghentikan penggunaan kriptografi

Sejarah menunjukkan bahwa memperbarui atau menghapus algoritma kriptografi yang ketinggalan zaman dari sistem aktif sangatlah sulit. Misalnya, meskipun fungsi hash MD5 dianggap tidak aman pada tahun 2004 dan sudah lama ditinggalkan, fungsi tersebut masih digunakan dengan protokol autentikasi perusahaan RADIUS hingga tahun 2024. Pada bulan Juli 2024, Cloudflare berkontribusi pada penelitian yang mengungkap serangan pada RADIUS yang mengeksploitasi ketergantungannya pada MD5. Contoh ini menggarisbawahi tantangan besar dalam memperbarui sistem lama — kesulitan dalam mencapai ketangkasan kripto — yang akan sama sulitnya ketika tiba saatnya beralih ke kriptografi pascakuantum. Jadi masuk akal untuk memulai proses ini sekarang.

2. Ancaman “panen sekarang, dekripsi nanti”

Meskipun komputer kuantum tidak memiliki cukup qubit untuk memecahkan kriptografi konvensional saat ini, musuh dapat memanen dan menyimpan komunikasi terenkripsi atau mencuri kumpulan data dengan tujuan mendekripsinya setelah teknologi kuantum matang. Jika data terenkripsi Anda saat ini dapat menjadi kewajiban dalam 10 hingga 15 tahun, perencanaan untuk masa depan pascakuantum sangatlah penting. Untuk alasan ini, kami telah mulai bekerja sama dengan beberapa bank, Penyedia Layanan Internet, dan pemerintahan paling inovatif di seluruh dunia saat mereka memulai perjalanan menuju keamanan kuantum.

Pemerintah AS sudah mengatasi risiko ini. Pada tanggal 16 Januari 2025, Gedung Putih mengeluarkan Perintah Eksekutif 14144 tentang Penguatan dan Promosi Inovasi dalam Keamanan Siber Nasional. Perintah ini mengharuskan lembaga pemerintah untuk “memperbarui daftar kategori produk secara berkala, yang berisi produk yang mendukung kriptografi pascakuantum (PQC) yang tersedia secara luas…. Dalam waktu 90 hari sejak kategori produk dimasukkan ke dalam daftar … lembaga harus mengambil langkah-langkah untuk menyertakan persyaratan bahwa produk mendukung PQC dalam setiap permintaan produk dalam kategori tersebut.”

Di Cloudflare, kami telah meneliti, mengembangkan, dan menstandardisasi kriptografi pascakuantum sejak 2017. Strategi kami sederhana:

Cukup salurkan lalu lintas Anda melalui koneksi Cloudflare yang aman terhadap kuantum untuk segera melindungi terhadap serangan panen-sekarang-dekripsi-nanti, tanpa beban memutakhirkan sendiri setiap pustaka kriptografi.

Mari kita lihat lebih dekat bagaimana migrasi ke kriptografi pascakuantum terbentuk di Cloudflare.

Migrasi dua fase ke kriptografi pascakuantum

Di Cloudflare, kami sebagian besar berfokus pada migrasi protokol TLS (Transport Layer Security) 1.3 ke kriptografi pascakuantum. TLS terutama mengamankan komunikasi untuk aplikasi web, tetapi juga digunakan secara luas untuk mengamankan email, pesan, koneksi VPN, DNS, dan banyak protokol lainnya. Hal ini menjadikan TLS sebagai protokol ideal untuk difokuskan saat migrasi ke kriptografi pascakuantum.

Migrasi melibatkan pembaruan dua komponen penting TLS 1.3: tanda tangan digital yang digunakan dalam sertifikat dan mekanisme perjanjian kunci. Kami telah membuat kemajuan signifikan pada kesepakatan utama, tetapi migrasi ke tanda tangan digital pascakuantum masih dalam tahap awal.

Tahap 1: Migrasi perjanjian kunci

Protokol perjanjian kunci memungkinkan dua pihak untuk secara aman membuat kunci rahasia bersama yang dapat mereka gunakan untuk mengamankan dan mengenkripsi komunikasi mereka. Saat ini, sebagian besar vendor telah sepakat untuk melakukan transisi TLS 1.3 guna mendukung protokol pertukaran kunci pascakuantum yang dikenal sebagai ML-KEM (Module-lattice based Key-Encapsulation Mechanism Standar). Ada dua alasan utama untuk memprioritaskan migrasi perjanjian utama:

Kinerja: ML-KEM berkinerja baik dengan protokol TLS 1.3, bahkan untuk koneksi jaringan jangka pendek.

Keamanan: Kriptografi konvensional rentan terhadap serangan “panen sekarang, dekripsi nanti”. Dalam model ancaman ini, musuh menyadap dan menyimpan komunikasi terenkripsi saat ini dan kemudian (di masa mendatang) menggunakan komputer kuantum untuk mendapatkan kunci rahasia, sehingga membahayakan komunikasi. Pada Maret 2025, lebih dari sepertiga lalu lintas web manusia yang mencapai jaringan Cloudflare dilindungi dari serangan ini oleh TLS 1.3 dengan pertukaran kunci ML-KEM hibrid.

Bagian lalu lintas permintaan HTTPS manusia yang dienkripsi pascakuantum dilihat oleh Cloudflare menurut Cloudflare Radar dari 1 Maret 2024 hingga 1 Maret 2025. (Diambil pada 13 Maret 2025.)

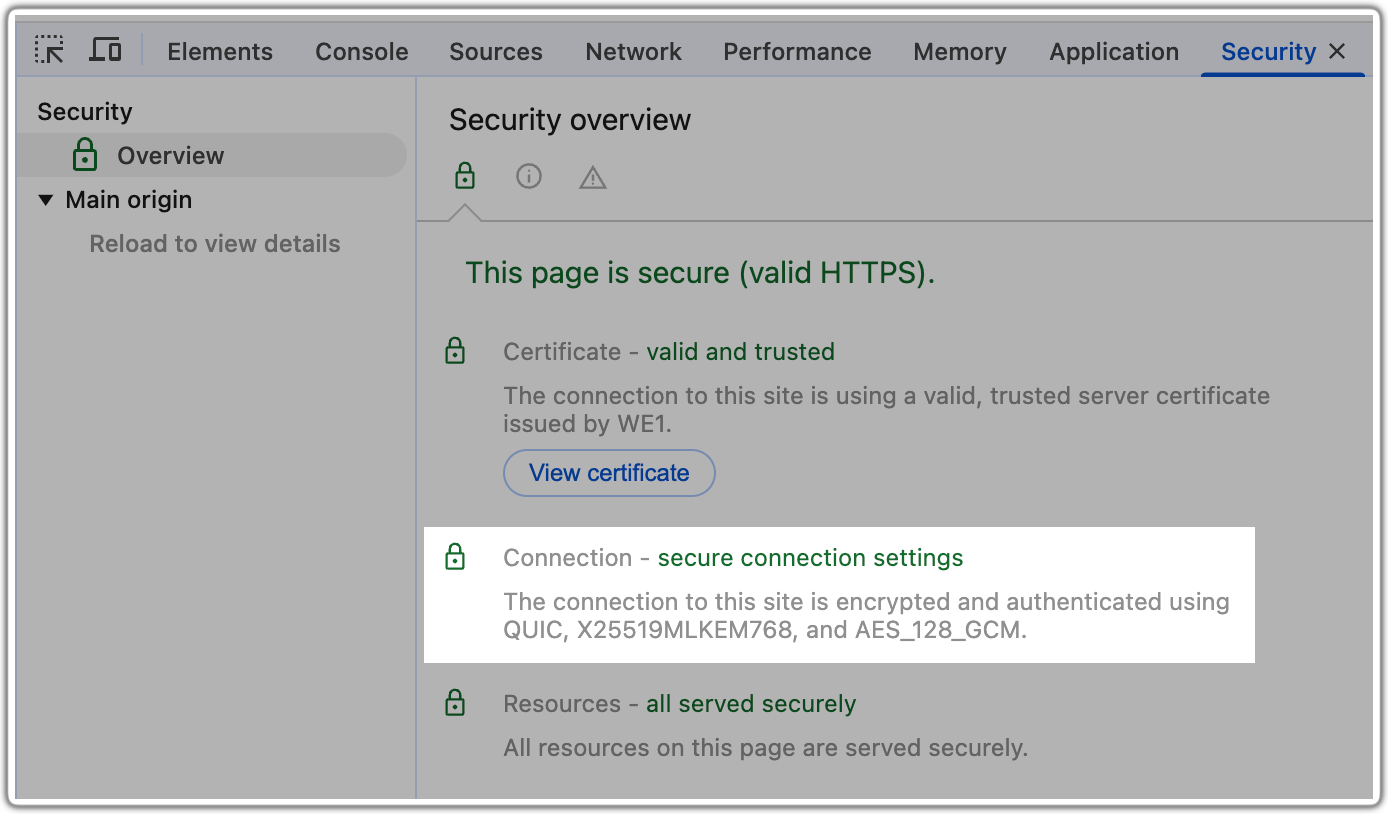

Berikut ini cara memeriksa apakah browser Chrome Anda menggunakan ML-KEM untuk persetujuan kunci saat mengunjungi situs web: Pertama, Periksa halaman, lalu buka tab Keamanan, dan terakhir cari X25519MLKEM768 seperti yang ditunjukkan di sini:

Ini menunjukkan bahwa browser Anda menggunakan protokol perjanjian kunci ML-KEM yang dikombinasikan denganelliptic curve cryptography konvensional pada kurva X25519. Ini memberikan perlindungan kriptografi konvensional yang telah teruji dan benar (X25519) bersama dengan perjanjian kunci pascakuantum baru (ML-KEM).

Tahap 2: Migrasi tanda tangan digital

Tanda tangan digital digunakan dalam sertifikat TLS untuk memvalidasi keaslian koneksi — memungkinkan klien memastikan bahwa ia benar-benar berkomunikasi dengan server, dan bukan dengan musuh yang menyamar sebagai server.

Namun, tanda tangan digital pascakuantum secara signifikan lebih besar, dan dengan demikian lebih lambat, daripada tanda tangan digital sejenisnya saat ini. Dampak terhadap kinerja ini telah memperlambat adopsi mereka, terutama karena mereka memperlambat koneksi TLS yang berumur pendek.

Untungnya, tanda tangan pascakuantum tidak diperlukan untuk mencegah serangan panen-sekarang-dekripsi-nanti. Sebaliknya, mereka terutama melindungi terhadap serangan oleh musuh yang secara aktif menggunakan komputer kuantum untuk merusak koneksi TLS aktif. Kita masih punya waktu sebelum komputer kuantum mampu melakukan ini, sehingga migrasi tanda tangan digital menjadi prioritas yang lebih rendah.

Meskipun demikian, Cloudflare secara aktif terlibat dalam menstandardisasi tanda tangan pascakuantum untuk sertifikat TLS. Kami juga bereksperimen dengan penerapannya pada koneksi TLS jangka panjang dan mengeksplorasi pendekatan baru untuk mencapai autentikasi pascakuantum tanpa mengorbankan kinerja. Sasaran kami adalah memastikan bahwa tanda tangan digital pascakuantum siap digunakan secara luas ketika komputer kuantum mampu secara aktif menyerang koneksi TLS langsung.

Cloudflare Zero Trust + PQC: keamanan yang siap menghadapi masa depan

Platform Cloudflare Zero Trust menggantikan perimeter keamanan perusahaan lama dengan jaringan global Cloudflare, membuat akses ke Internet dan sumber daya perusahaan lebih cepat dan aman bagi tim di seluruh dunia. Hari ini, kami dengan bangga mengumumkan bahwa platform Zero Trust dari Cloudflare melindungi data Anda dari ancaman kuantum saat data tersebut melintasi Internet publik. Ada tiga kasus penggunaan utama yang aman terhadap kuantum yang didukung oleh platform Zero Trust kami dalam fase pertama kesiapan kuantum ini.

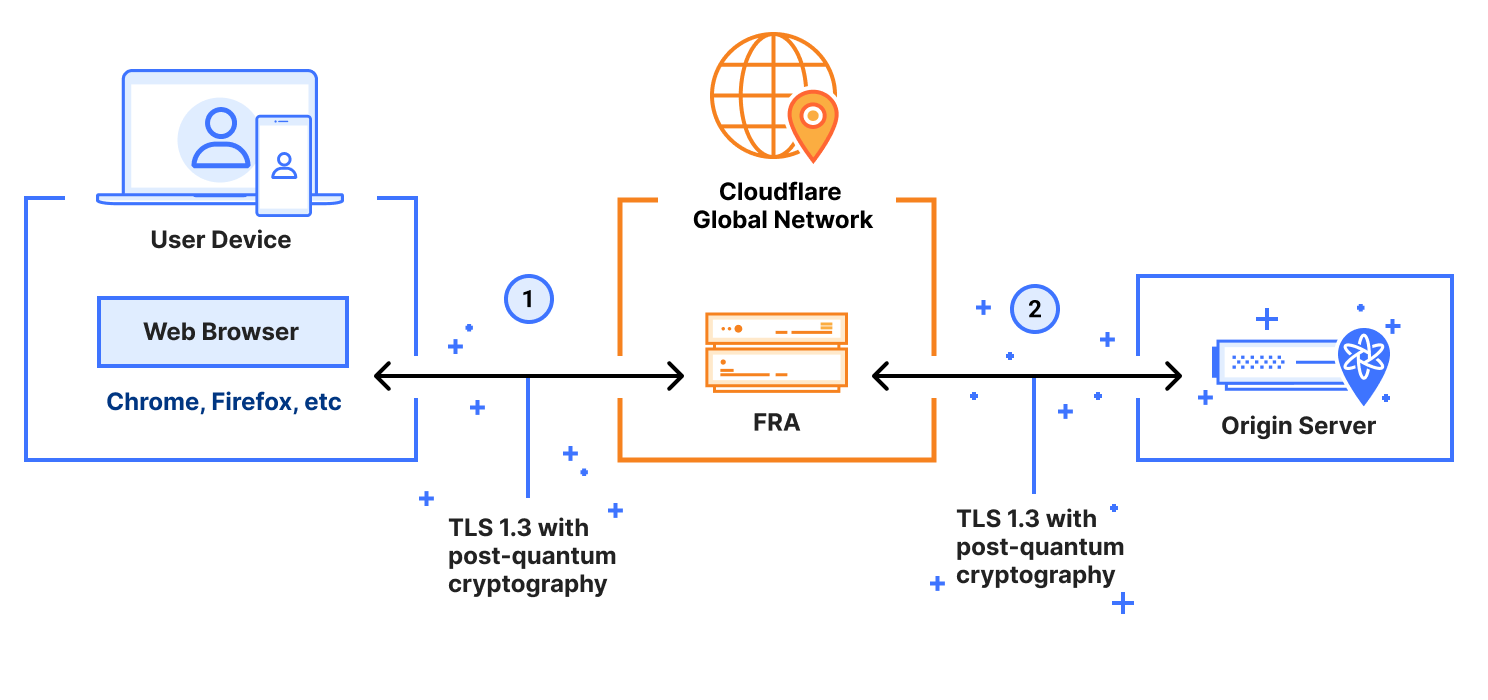

Akses tanpa klien yang aman secara kuantum

Tanpa klienCloudflare Access kini melindungi lalu lintas Internet organisasi ke aplikasi web internal dari ancaman kuantum, meskipun aplikasi itu sendiri belum bermigrasi ke kriptografi pascakuantum. ("Akses tanpa klien" adalah metode mengakses sumber daya jaringan tanpa memasang aplikasi klien khusus pada perangkat pengguna. Sebaliknya, pengguna terhubung dan mengakses informasi melalui browser web.)

Beginilah cara kerjanya saat ini:

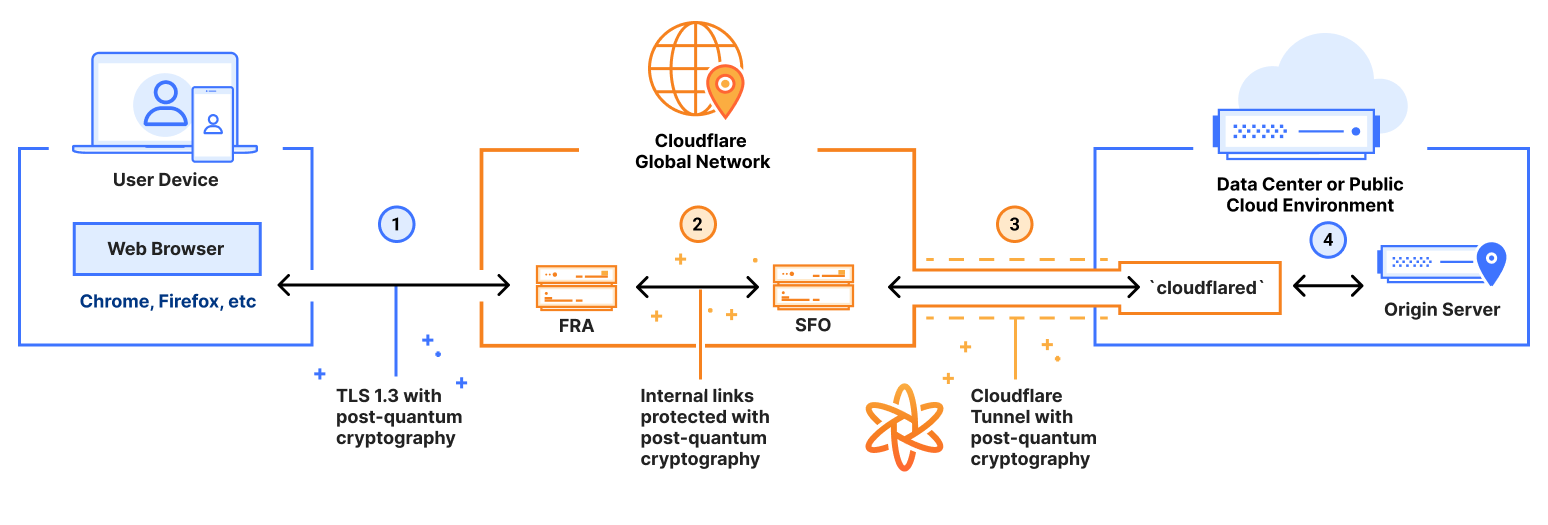

Koneksi PQ melalui browser: (Berlabel (1) pada gambar.) Selama browser web pengguna mendukung perjanjian kunci pascakuantum, koneksi dari perangkat ke jaringan Cloudflare diamankan melalui TLS 1.3 dengan perjanjian kunci pascakuantum.

PQ dalam jaringan global Cloudflare: (Berlabel (2) pada gambar) Jika pengguna dan server asal berjauhan secara geografis, maka lalu lintas pengguna akan memasuki jaringan global Cloudflare di satu lokasi geografis (misalnya Frankfurt), dan keluar di tempat lain (misalnya San Fransisco). Saat lalu lintas ini berpindah dari satu pusat data ke pusat data lain di dalam jaringan global Cloudflare, lompatan melalui jaringan ini diamankan melalui TLS 1.3 dengan perjanjian kunci pascakuantum.

PQ Cloudflare Tunnel: (Berlabel (3) pada gambar) Pelanggan membuat Cloudflare Tunnel dari pusat data atau cloud publik mereka — tempat aplikasi web perusahaan mereka dihosting — ke jaringan Cloudflare. Saluran ini diamankan menggunakan TLS 1.3 dengan perjanjian kunci pascakuantum, yang melindunginya dari serangan panen-sekarang-dekripsi-nanti.

Secara keseluruhan, Akses tanpa klien memberikan keamanan kuantum ujung ke ujung untuk mengakses aplikasi HTTPS perusahaan, tanpa mengharuskan pelanggan untuk meningkatkan keamanan aplikasi web perusahaan.

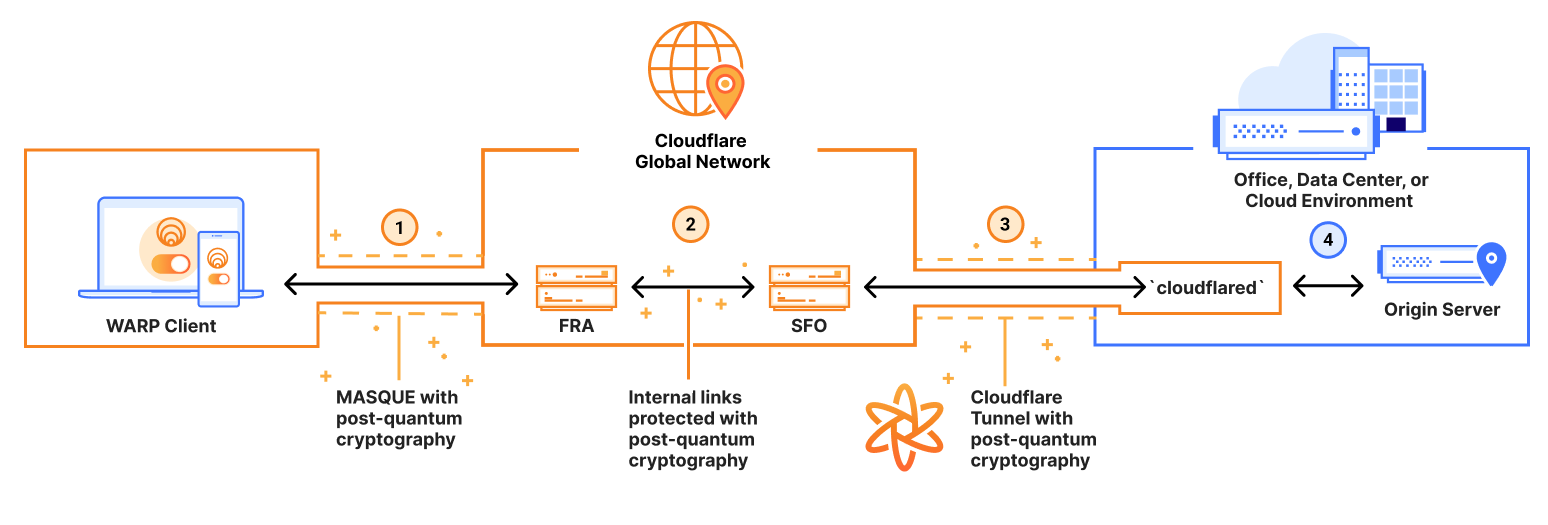

Zero Trust yang Aman secara Kuantum dengan konfigurasi Cloudflare’s WARP Client-to-Tunnel (sebagai pengganti VPN)

Pada pertengahan tahun 2025, organisasi akan dapat melindungi protokol apa pun, bukan hanya HTTPS, dengan tunneling melalui platform Zero Trust Cloudflare dengan kriptografi pascakuantum, sehingga memberikan keamanan kuantum saat lalu lintas berjalan melintasi Internet dari perangkat pengguna akhir ke kantor perusahaan/pusat data/lingkungan data.

Platform Cloudflare, Zero Trust, sangat ideal untuk menggantikan VPN tradisional, dan memungkinkan arsitektur Zero Trust dengan kebijakan autentikasi dan otorisasi modern. Cloudflare’s WARP Client-to-Tunnel merupakan konfigurasi jaringan yang populer untuk platform Zero Trust kami: organisasi menerapkan Cloudflare perangkat klien WARP milik pada perangkat pengguna akhir mereka, lalu menggunakan untuk terhubung ke kantor Cloudflare Tunnel perusahaan, cloud, atau lingkungan data pusat mereka.

Berikut rinciannya:

Koneksi PQ melalui klien WARP (hadir pada pertengahan tahun 2025): (Berlabel (1) pada gambar) Klien WARP menggunakan protokol MASQUE untuk terhubung dari perangkat ke jaringan global Cloudflare . Kami tengah berupaya untuk menambahkan dukungan guna membangun koneksi MASQUE ini dengan TLS 1.3 dengan perjanjian kunci pascakuantum, dengan target tanggal penyelesaian pada pertengahan tahun 2025.

PQ dalam jaringan global Cloudflare: (Berlabel (2) pada gambar) Saat lalu lintas berpindah dari satu pusat data ke pusat data lainnya dalam jaringan global Cloudflare, setiap lompatan yang melewati jaringan Cloudflare sudah diamankan dengan TLS 1.3 dengan perjanjian kunci pascakuantum.

PQ Cloudflare Tunnel: (Berlabel (3) pada gambar) Seperti disebutkan di atas, Cloudflare Tunnel sudah mendukung perjanjian kunci pascakuantum.

Setelah peningkatan pascakuantum mendatang pada perangkat klien WARP selesai, pelanggan dapat merangkum lalu lintas mereka dalam terowongan yang aman terhadap kuantum, yang secara efektif mengurangi risiko serangan panen-sekarang-dekripsi-nanti tanpa perlu upaya keras untuk meningkatkan jaringan atau aplikasi mereka secara individual. Dan ini memberikan perlindungan menyeluruh untuk protokol apa pun yang dapat dikirim melalui terowongan ini, bukan hanya untuk HTTPS!

SWG yang aman secara kuantum (PQC ujung ke ujung untuk akses ke aplikasi web pihak ketiga)

Secure Web Gateway (SWG) digunakan untuk mengamankan akses ke situs web pihak ketiga di Internet publik dengan menyadap dan memeriksa lalu lintas TLS .

Cloudflare Gateway sekarang menjadi SWG yang aman kuantum untuk lalu lintas HTTPS. Selama situs web pihak ketiga yang diperiksa mendukung perjanjian kunci pascakuantum, maka SWG Cloudflare juga mendukung perjanjian kunci pascakuantum. Hal ini berlaku terlepas dari onramp yang digunakan pelanggan untuk masuk ke jaringan Cloudflare (misalnya browser web , klien perangkat WARP , WARP Connector, Magic WAN), dan hanya memerlukan penggunaan browser yang mendukung perjanjian kunci pascakuantum.

Fitur HTTPS SWG Cloudflare Gateway melibatkan dua koneksi TLS pascakuantum, sebagai berikut:

Koneksi PQ melalui browser: (Berlabel (1) pada gambar) Koneksi TLS dimulai dari browser pengguna ke pusat data di jaringan Cloudflare yang melakukan pemeriksaan TLS. Selama browser web pengguna mendukung perjanjian kunci pascakuantum, koneksi ini diamankan oleh TLS 1.3 dengan perjanjian kunci pascakuantum.

Koneksi PQ ke server asal: (Berlabel (2) pada gambar) Koneksi TLS dimulai dari pusat data di jaringan Cloudflare ke server asal, yang biasanya dikontrol oleh pihak ketiga. Koneksi dari SWG Cloudflare saat ini mendukung perjanjian kunci pascakuantum, selama server asal pihak ketiga juga sudah mendukung perjanjian kunci pascakuantum. Anda dapat mengujinya hari ini dengan menggunakan https://pq.cloudflareresearch.com/ sebagai server asal pihak ketiga Anda.

Secara keseluruhan, SWG Cloudflare siap kuantum untuk mendukung akses aman ke situs web pihak ketiga mana pun yang siap kuantum saat ini atau di masa mendatang. Dan ini berlaku terlepas dari onramp yang digunakan untuk mendapatkan lalu lintas pengguna akhir ke jaringan global Cloudflare!

Masa depan pascakuantum: Platform Cloudflare Zero Trust memimpin jalan

Melindungi pelanggan kami dari ancaman kuantum yang muncul bukan sekadar prioritas — tetapi tanggung jawab kami. Sejak 2017, Cloudflare telah memelopori kriptografi pascakuantum melalui penelitian, standardisasi, dan implementasi strategis di seluruh ekosistem produk kami.

Hari ini menandai sebuah tonggak sejarah: Kami meluncurkan fase pertama perlindungan aman kuantum untuk platform Zero Trust kami. Akses tanpa klien yang aman secara kuantum dan Gateway web aman akan segera tersedia, dengan konfigurasi jaringan WARP client-to-tunnel yang akan hadir pada pertengahan tahun 2025. Seiring dengan kemajuan teknologi terkini di bidang kriptografi pascakuantum, komitmen kami terhadap inovasi berkelanjutan memastikan bahwa organisasi Anda tetap unggul dalam menghadapi ancaman masa depan. Biarkan kami yang mengurusi kelincahan kripto sehingga Anda tidak perlu repot.

Untuk mempelajari lebih lanjut tentang bagaimana kelincahan kripto bawaan Cloudflare dapat membuat bisnis Anda siap menghadapi masa depan, kunjungi halaman web Kriptografi Pascakuantum kami.