C'est aujourd'hui que se termine la Security Week 2025 et, après une semaine riche en articles de blog sur des sujets variés, nous sommes ravis de vous présenter les dernières nouveautés concernant les produits de sécurité des données de Cloudflare.

Cette annonce nous amène à découvrir la plateforme SASE de Cloudflare, Cloudflare One, utilisée par les équipes informatiques et de sécurité des entreprises pour gérer la sécurité de leurs collaborateurs, leurs applications et leurs outils tiers en un seul endroit.

À compter d'aujourd'hui, les utilisateurs de Cloudflare One peuvent désormais utiliser le produit CASB (Cloud Access Security Broker) pour intégrer et analyser Amazon Web Services (AWS) S3 et Google Cloud Storage, à la recherche de problèmes liés à la stratégie de sécurité et de prévention des pertes de données (DLP). Créez un compte gratuit pour en savoir plus.

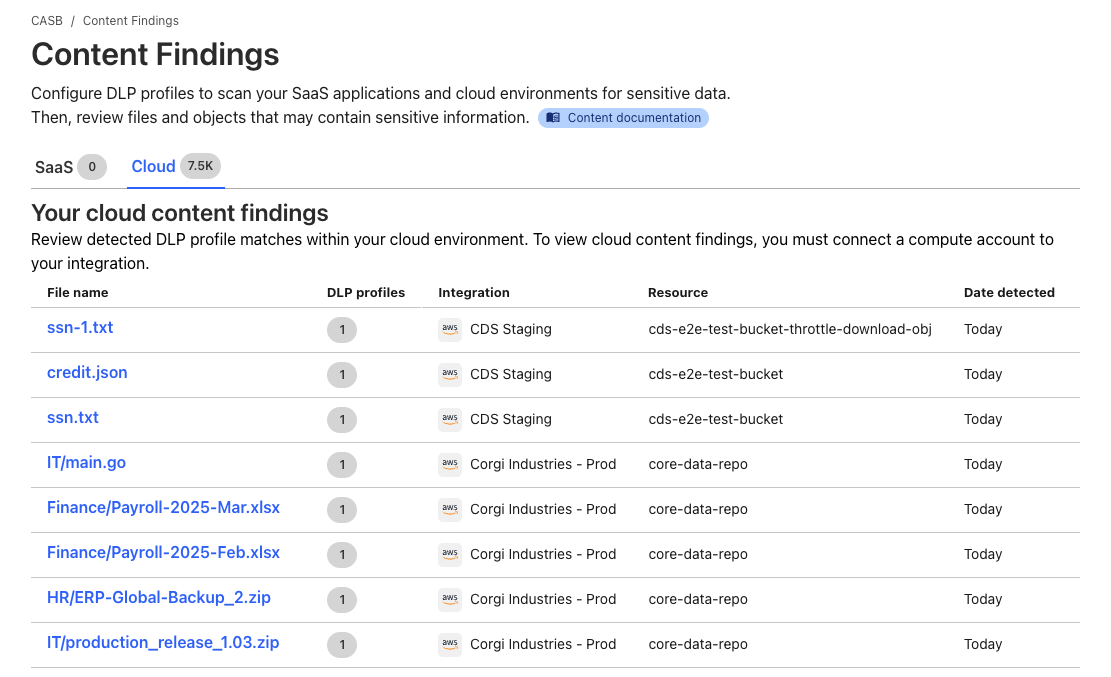

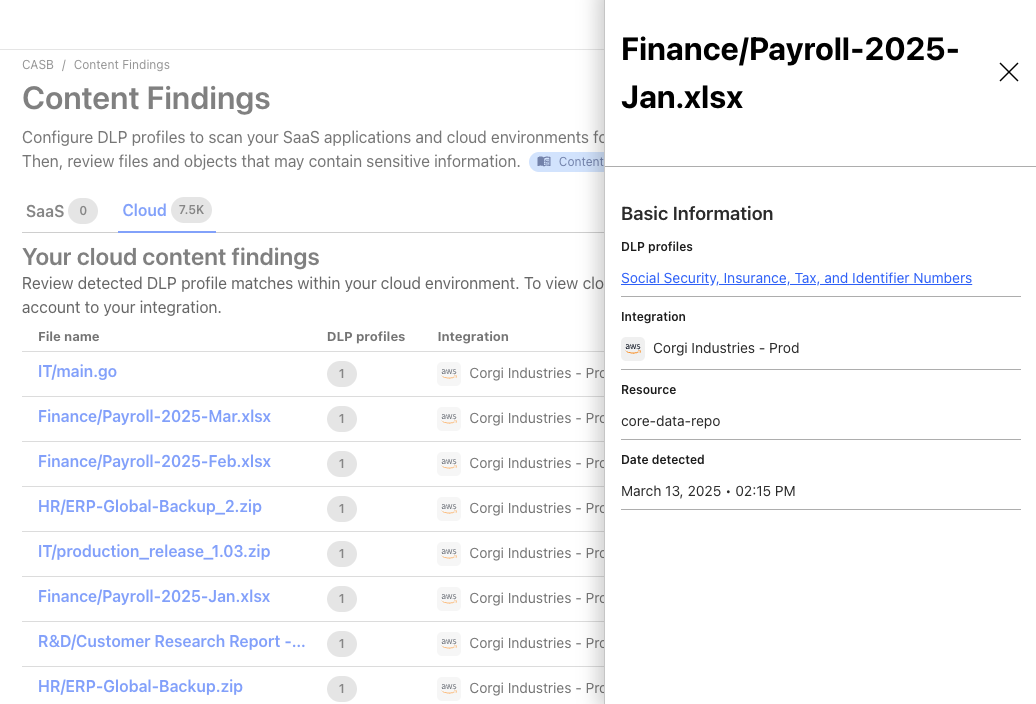

En procédant à des analyses à la fois ponctuelles et continues, les utilisateurs peuvent identifier des erreurs de configuration liées à la gestion de l'identité et des accès (IAM), aux buckets et aux paramétrages d'objets, et détecter les informations sensibles telles que les numéros de sécurité sociale, les numéros de carte de crédit ou toute autre logique utilisant des expressions régulières dans les objets de stockage cloud.

Solution Cloud de prévention des pertes de données (DLP)

Au cours des dernières années, nos clients (principalement des équipes informatiques et de sécurité) nous ont dit combien ils appréciaient la simplicité et l'efficacité de CASB en tant que produit de sécurité SaaS. La quantité d'intégrations qu'il permet, sa facilité de configuration et la rapidité avec laquelle il identifie les problèmes sur les plateformes SaaS les plus populaires, comme les fichiers partagés publiquement dans Microsoft 365 et les données sensibles exposées dans Google Workspace, ont fait de ce produit une solution incontournable pour bon nombre d'entre eux.

Cependant, tandis que nous collaborions avec nos clients, il nous est apparu de manière de plus en plus évidente que les risques liés aux données au repos non surveillées ou exposées vont bien au-delà des simples environnements SaaS. Les informations sensibles, qu'il s'agisse de propriété intellectuelle, de données clients ou d'identifiants personnels, peuvent nuire à la réputation d'une entreprise et à ses obligations envers ses clients si elles tombent dans de mauvaises mains. Pour un grand nombre de nos clients, la sécurité des données stockées chez des fournisseurs de cloud tels que comme AWS et GCP est encore plus essentielle que la sécurité des données dans leurs outils SaaS.

C'est pourquoi nous avons étendu le CASB de Cloudflare pour y inclure la fonctionnalité Cloud DLP (prévention des pertes de données), et permettre ainsi aux utilisateurs d'analyser des objets dans des buckets Amazon S3 et Google Cloud Storage à la recherche de correspondances de données sensibles.

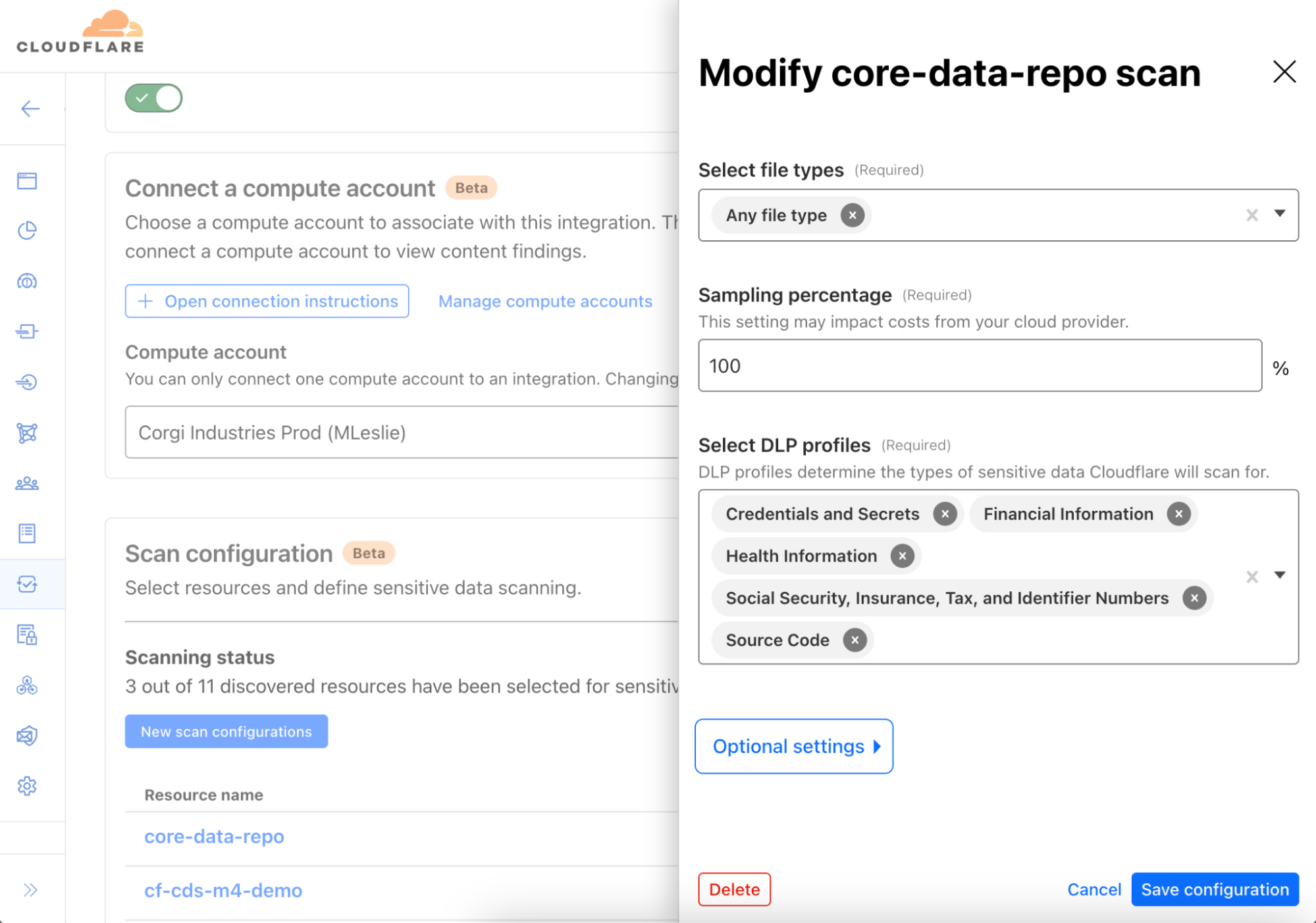

Avec Cloudflare DLP, vous pouvez faire votre choix parmi des profils de détection prédéfinis pour rechercher des types de données courants (tels que des numéros de sécurité sociale ou des numéros de carte de crédit) ou créer vos propres profils personnalisés à l'aide d'expressions régulières. Dès qu'un objet correspondant à un profil DLP est détecté, vous pouvez en explorer les détails, comprendre le contexte du fichier, savoir qui en est propriétaire et plus encore. Ces capacités proposent les informations nécessaires pour protéger rapidement les données et prévenir leur exposition en temps réel.

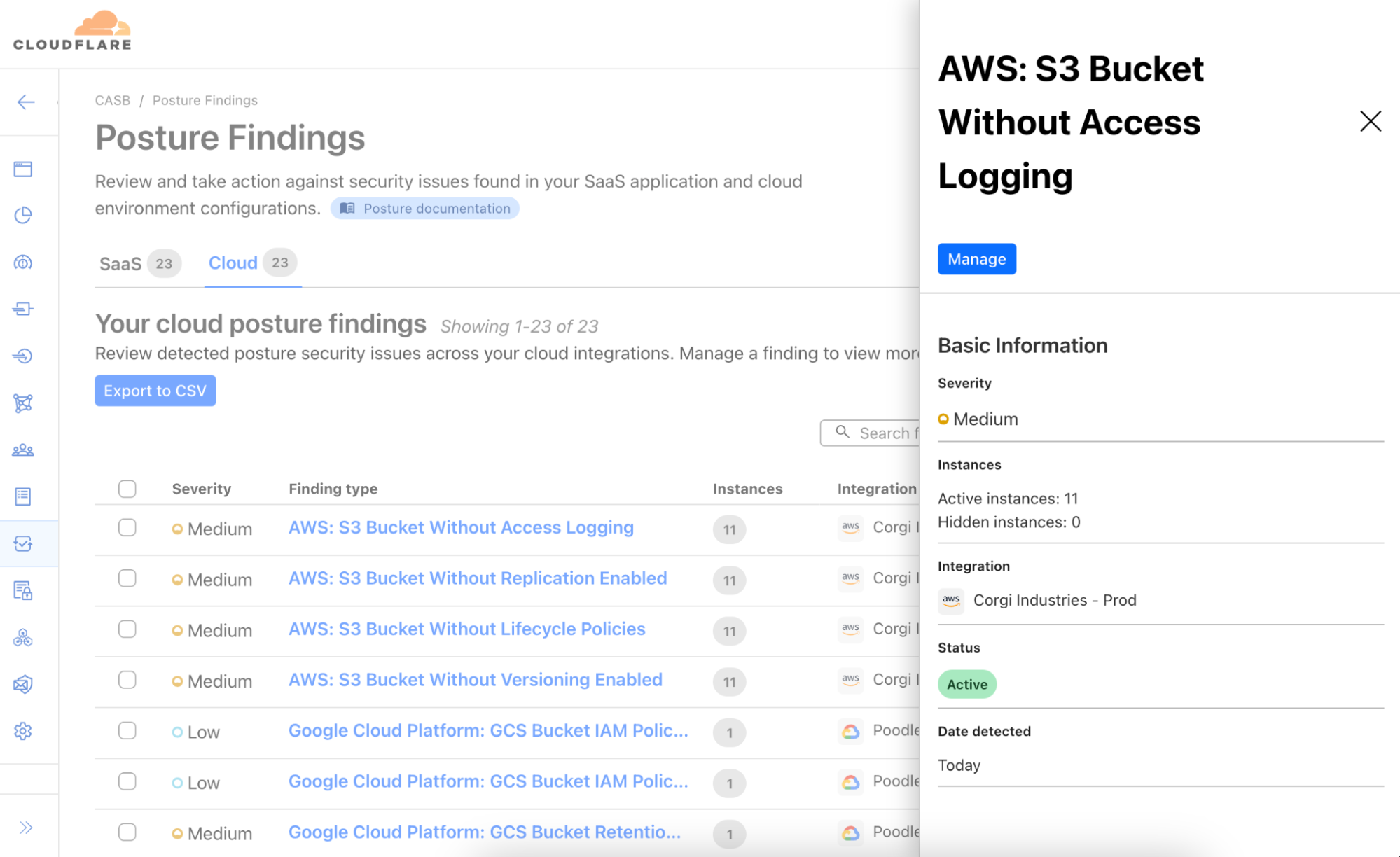

Comme pour toutes les intégrations de CASB, cette nouvelle fonctionnalité s'accompagne également de fonctions de gestion du niveau de sécurité, ce qui signifie que peu importe que vous utilisiez AWS ou GCP, nous vous aiderons à identifier les erreurs de configuration et autres problèmes de sécurité du cloud susceptibles de rendre vos données vulnérables, comme les buckets qui sont accessibles au public ou pour lesquels certains des paramètres de journalisation essentiels sont désactivés, les clés d'accès nécessitant une rotation ou les utilisateurs pour lesquels il n'est pas prévu d'authentification multifactorielle (MFA). Tout est compris.

Simple par défaut, configurable où vous le souhaitez

Les solutions CASB et DLP de Cloudflare sont par défaut simples à utiliser, il est donc facile de se lancer immédiatement. Elles sont également hautement configurables, vous offrant la flexibilité nécessaire pour affiner les profils d'analyse et les adapter à vos besoins spécifiques.

Vous pouvez, par exemple, définir des buckets de stockage ou des types de fichiers à analyser ou encore échantillonner uniquement un certain pourcentage des objets pour l'analyse. L'analyse s'exécute également au sein de votre environnement cloud, ainsi vos données n'ont jamais besoin de quitter votre infrastructure. Ce mode de fonctionnement garantit la sécurité de votre stockage cloud et la maîtrise de vos coûts, tout en vous permettant d'adapter la solution à des besoins propres à votre entreprise en matière de conformité et de sécurité.

Pour l'avenir, notre feuille de route comprend également l'extension de la prise en charge à d'autres environnements de stockage cloud, tels qu'Azure Blob Storage et Cloudflare R2, afin d'étendre encore notre stratégie de sécurité multicloud complète. Restez à l'écoute pour plus d'informations !

Fonctionnement

Dès le départ, nous savions que les fonctionnalités de DLP dans les environnements cloud ne pourraient être mises en œuvre qu'avec une conception efficace et évolutive, permettant la détection en temps réel de l'exposition de données sensibles.

Une architecture serverless pour un traitement rationalisé

Dès la conception de la solution, il a été décidé de partir d'une architecture serverless pour que la découverte des données sensibles soit absolument à la fois efficace et évolutive. Voici comment cela fonctionne :

Compte de calcul: l'ensemble du processus s'exécute au sein d'un compte cloud appartenant à votre organisation, appelé compte de calcul. Avec une telle conception, vos données ne quittent pas votre périmètre, vous évitez ainsi les frais de trafic cloud sortant coûteux. Le compte de calcul peut être lancé en moins de 15 minutes à l'aide d'un modèle Terraform fourni.

Fonction de contrôleur: chaque minute, une fonction de contrôleur légère et serverless de votre environnement cloud communique avec les API de Cloudflare, afin de récupérer les derniers paramètres de DLP et les derniers profils de sécurité de votre compte Cloudflare One.

Processus de robot d'indexation: le contrôleur déclenche une tâche de découverte d'objets, qui est traitée par une deuxième fonction serverless connue sous le nom de robot d'indexation. Le robot d'indexation interroge les comptes de stockage cloud, comme AWS S3 ou Google Cloud Storage, via une API pour identifier les nouveaux objets. La solution Redis est utilisée au sein du compte de calcul pour savoir quels objets doivent encore être évalués.

Recherche de données sensibles: les objets nouvellement découverts sont transmis via une file d'attente à une troisième fonction serverless, appelée Scanner. Cette fonction télécharge les objets et diffuse leur contenu au moteur DLP du compte de calcul, qui recherche les correspondances avec les profils DLP prédéfinis ou personnalisés.

Découvertes et alertes: si une correspondance DLP est identifiée, les métadonnées de l'objet, telles que les détails et les informations de propriété, sont publiées dans une file d'attente. Ces données sont ingérées par un service hébergé par Cloudflare et présentées dans le tableau de bord Cloudflare sous forme de conclusions, donnant aux équipes de sécurité la visibilité nécessaire pour prendre des mesures rapides.

Conception évolutive et sécurisée

Le pipeline DLP vous permet de garantir que vos données sensibles ne quittent jamais votre environnement cloud. Il s'agit là d'une approche privilégiant la confidentialité. Toutes les communications entre le compte de calcul et les API Cloudflare sont à l'initiative du contrôleur, ce qui signifie également qu'il n'est pas nécessaire d'effectuer une configuration supplémentaire pour autoriser le trafic d'entrée.

Premiers pas

Pour commencer, contactez l'équipe chargée de votre compte pour en savoir davantage sur cette nouvelle fonctionnalité de sécurité des données et notre feuille de route. Si vous souhaitez essayer cette solution de votre côté, vous pouvez vous connecter au tableau de bord Cloudflare One (créez un compte gratuit ici si vous n'en disposez pas) et accéder à la page CASB, afin de configurer votre première intégration.