Les ordinateurs quantiques sont en cours de développement, et ils auront à terme la capacité de décrypter la cryptographie sur laquelle nous nous reposons pour sécuriser les communications modernes. Les récentes percées dans le domaine de l'informatique quantique ont souligné la vulnérabilité de la cryptographie conventionnelle face à ces attaques. Depuis 2017, Cloudflare est à l'avant-garde du développement, de la normalisation et de la mise en œuvre de la cryptographie post-quantique capable de résister aux attaques par ordinateurs quantiques.

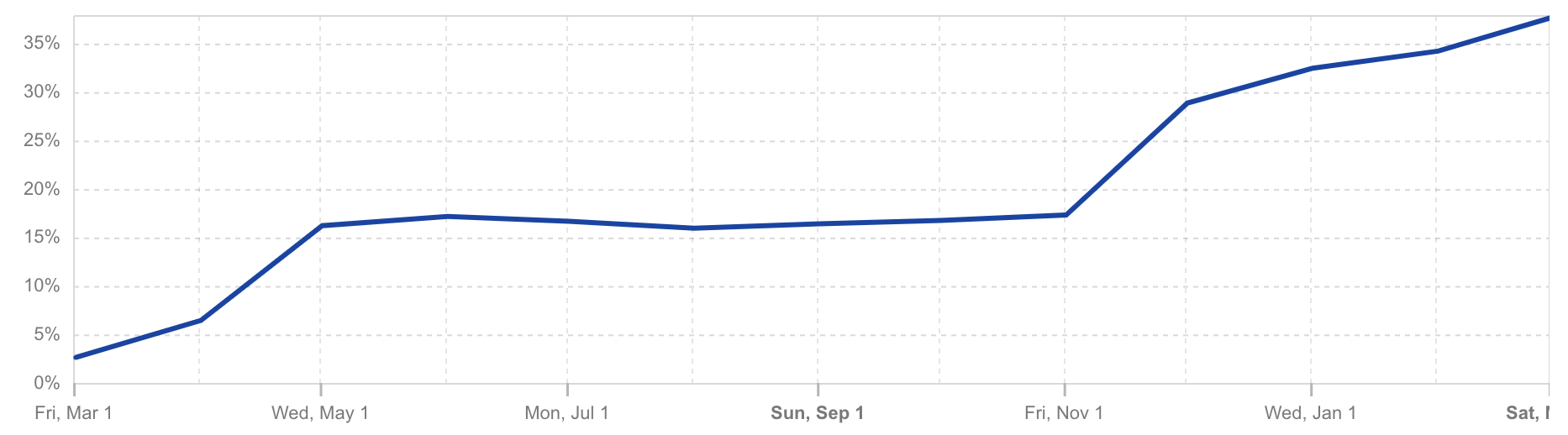

Notre mission est simple : nous voulons que chaque client de Cloudflare ait une voie toute tracée vers la sécurité quantique. Cloudflare est consciente de l'urgence, c'est pourquoi nous nous engageons à gérer le processus complexe de mise à niveau des algorithmes cryptographiques, afin que vous n'ayez pas à vous en soucier. Ce ne sont pas des paroles en l'air. Plus de 35 % du trafic HTTPS non lié aux bots qui transite aujourd'hui par Cloudflare bénéficie d'une sécurité post-quantique.

Le National Institute of Standards and Technology (NIST) reconnaît également l'urgence de cette transition. Le 15 novembre 2024, le NIST a fait une annonce historique en établissant un calendrier de retrait progressif des technologies RSA et Elliptic Curve Cryptography (ECC), les algorithmes de chiffrement traditionnels qui sous-tendent presque tous les aspects de l'Internet aujourd'hui. Selon l'annonce du NIST, ces algorithmes seront devenus obsolètes d'ici 2030 et totalement interdits d'ici 2035.

Chez Cloudflare, nous n'attendrons pas jusqu'en 2035, encore moins 2030. Nous pensons que la confidentialité est un droit humain fondamental et que la cryptographie avancée devrait être accessible à tous, sans compromis. Personne ne devrait avoir à payer un supplément pour la sécurité post-quantique. C'est pourquoi tous les visiteurs qui accèdent aujourd'hui à un site web protégé par Cloudflare bénéficient de la cryptographie post-quantique lorsqu'ils utilisent un des principaux navigateurs, comme Chrome, Edge ou Firefox. (Et nous sommes ravis de voir un petit pourcentage du trafic (mobile) de Safari dans nos données Radar.) Plus d'un tiers du trafic humain transitant par Cloudflare aujourd'hui bénéficie déjà de cette sécurité renforcée et nous nous attendons à ce que cette part augmente à mesure que de nouveaux navigateurs et clients seront mis à niveau de façon à prendre en charge la cryptographie post-quantique.

De grands progrès ont été réalisés dans la protection du trafic web humain, mais toutes les applications ne sont pas systématiquement des applications web. En outre, chaque entreprise dispose d'applications internes (web ou non) qui ne prennent pas en charge la cryptographie post-quantique.

Comment les organisations doivent-elles procéder pour mettre à niveau du trafic sensible de leur réseau d'entreprise afin qu'il puisse prendre en charge la cryptographie post-quantique ?

C'est là que l'annonce d'aujourd'hui est importante. Nous sommes très heureux d'annoncer la première phase du processus de préparation à l'informatique quantique de bout en bout de notre plateforme Zero Trust qui permettra à nos clients de protéger le trafic de leur réseau d'entreprise à l'aide de la cryptographie post-quantique. Les entreprises peuvent tunnelliser le trafic de leur réseau d'entreprise via la plateforme Zero Trust de Cloudflare et le protéger contre les adversaires quantiques, sans avoir à mettre à niveau individuellement chaque application, système ou connexion réseau de l'entreprise.

Plus concrètement, les entreprises peuvent se servir de notre plateforme Zero Trust pour acheminer les communications des appareils de leurs utilisateurs finaux (via un navigateur web ou le client sur appareil de Cloudflare WARP) afin de sécuriser les applications connectées à Cloudflare Tunnel et bénéficier d'une sécurité quantique de bout en bout, dans le cadre des utilisations suivantes :

Accès sans clientde Cloudflare: notre solution d'accès réseau Zero Trust (ZTNA, Zero Trust Network Access) sans client vérifie l'identité de l'utilisateur et le contexte de l'appareil pour chaque requête HTTPS envoyée depuis un navigateur web aux applications d'entreprise. L'accès sans client est désormais protégé de bout en bout par la cryptographie post-quantique.

Le client sur appareil WARPde Cloudflare : d'ici la mi-2025, tout le trafic (quel que soit le protocole) sera tunnellisé pour les clients utilisant le client sur appareil WARP via une connexion protégée par la cryptographie post-quantique. Le client WARP sécurise les appareils de l'entreprise en acheminant de manière privée leur trafic vers le réseau mondial de Cloudflare où Gateway applique un filtrage web avancé et Access applique des politiques pour un accès sécurisé aux applications.

Cloudflare Gateway: notre passerelle web sécurisée (SWG, Secure Web Gateway), conçue pour inspecter et filtrer le trafic TLS dans le but de bloquer les menaces et les communications non autorisées, prend désormais en charge le protocole TLS avec la cryptographie post-quantique.

Dans la suite de cet article, nous explorerons la menace que constitue l'informatique quantique et les difficultés auxquelles sont confrontées les entreprises lors de leur transition vers la cryptographie post-quantique. Nous aborderons également les détails techniques de la manière dont notre plateforme Zero Trust prend en charge la cryptographie post-quantique aujourd'hui et communiquerons nos projets pour l'avenir.

Pourquoi passer à la cryptographie post-quantique, et pourquoi le faire maintenant ?

Il existe deux raisons principales d'adopter dès maintenant la cryptographie post-quantique :

1. Les difficultés liées à l'abandon de la cryptographie

L’histoire nous a montré qu’il est extrêmement difficile de mettre à jour ou de supprimer des algorithmes cryptographiques obsolètes dans des systèmes actifs. Pour exemple, bien que la fonction de hachage MD5 ait été considérée comme non sécurisée en 2004 et obsolète depuis longtemps, elle était toujours utilisée avec le protocole d’authentification d’entreprise RDIUS, et ce depuis 2024. En juillet 2024, Cloudflare a contribué à une étude qui a révélé une attaque contre RDIUS exploitant sa dépendance à l'égard de MD5. Cet exemple souligne la gageure que représente la mise à jour des systèmes existants, à savoir la difficulté à parvenir à l'agilité cryptographique, qui sera tout aussi difficile à mettre en œuvre lorsqu'il s'agira de passer à la cryptographie post-quantique. Il est donc logique d'engager ce processus dès maintenant.

2. La menace « Collecter maintenant, déchiffrer plus tard »

Même si les ordinateurs quantiques ne disposent pas de suffisamment de qubits pour percer la cryptographie conventionnelle aujourd'hui, les adversaires peuvent récupérer et stocker des communications chiffrées ou voler des ensembles de données avec l'intention de les déchiffrer une fois la technologie quantique mature. Si vos données chiffrées aujourd’hui peuvent devenir un point faible dans 10 à 15 ans, la planification d’un avenir post-quantique est essentielle. C'est pourquoi nous avons déjà commencé à travailler avec des banques, des FAI et des gouvernements parmi les plus innovants du monde entier et qui en sont au démarrage de leur transition vers la sécurité quantique.

Le gouvernement américain s'attelle déjà à ces risques. Le 16 janvier 2025, la Maison-Blanche a publié le décret présidentiel 14144 consacré au renforcement et à la promotion de l'innovation dans le domaine de la cybersécurité de la nation. Ce décret exige des agences gouvernementales qu'elles « mettent régulièrement à jour une liste de catégories de produits dans lesquelles les produits prenant en charge la connexion post-quantique (PQC) sont largement disponibles… Dans les 90 jours suivant l'inscription d'une catégorie de produits sur la liste ... les agences doivent prendre des mesures permettant d'inclure dans toute consultation de produits de cette catégorie l'exigence que les produits prennent en charge la cryptographie post-quantique. »

Chez Cloudflare, nous travaillons à la recherche, au développement et à la normalisation de la cryptographie post-quantique depuis 2017. Notre stratégie est simple :

Il suffit de tunnelliser votre trafic à travers des connexions à l'épreuve de l'informatique quantique de Cloudflare pour bénéficier d'une protection immédiate contre les attaques du type Collecter maintenant, déchiffrer plus tard, sans avoir à mettre à niveau chaque bibliothèque cryptographique.

Examinons de plus près la manière dont la migration vers la cryptographie post-quantique se déroule chez Cloudflare.

Une migration en deux phases vers la cryptographie post-quantique

Chez Cloudflare, nous nous sommes en grande partie concentrés sur la migration du protocole TLS (Transport Layer Security) 1.3 vers la cryptographie post-quantique. Le protocole TLS sécurise principalement les communications des applications web, mais il est également largement utilisé pour sécuriser le courrier électronique, la messagerie, les connexions VPN, le DNS et de nombreux autres protocoles. Le TLS constitue donc un protocole idéal sur lequel se concentrer lors de la migration vers la cryptographie post-quantique.

La migration implique la mise à jour de deux composants essentiels de TLS 1.3 : les signatures numériques utilisées dans les certificats et les mécanismes d'accord de clé. Nous avons réalisé des progrès considérables concernant les accords de clé, mais la migration vers les signatures numériques post-quantiques n'en est qu'à ses balbutiements.

Phase 1 : migration de l'accord de clé

Les protocoles d'accord de clé permettent à deux parties d'établir en toute sécurité une clé secrète partagée qu'ils peuvent utiliser pour sécuriser et chiffrer leurs communications. Aujourd’hui, les fournisseurs ont largement convergé vers la transition de TLS 1.3 pour prendre en charge un protocole d’échange de clés post-quantique appelé ML-KEM (Module-lattice based Key-Encapsulation Standard). Il existe deux raisons principales de faire de la migration de l'accord de clé une priorité :

Performances : ML-KEM fonctionne bien avec le protocole TLS 1.3, même pour les connexions réseau de courte durée.

Sécurité: la cryptographie conventionnelle est vulnérable aux attaques de type « collecter maintenant, déchiffrer plus tard ». Dans ce modèle de menace, un adversaire intercepte et stocke les communications chiffrées aujourd'hui et plus tard (à l'avenir) utilise un ordinateur quantique pour obtenir la clé secrète, ce qui compromet la communication. En mars 2025, plus d'un tiers du trafic web humain atteignant le réseau Cloudflare est protégé contre ces attaques par TLS 1.3 avec l'échange de clés hybride ML-KEM.

Proportion du trafic de requêtes HTTPS humaines chiffrée de manière post-quantique selon les observations de Cloudflare sur Cloudflare Radar entre le 1er mars 2024 et le 1er mars 2025. (Capture du 13 mars 2025.)

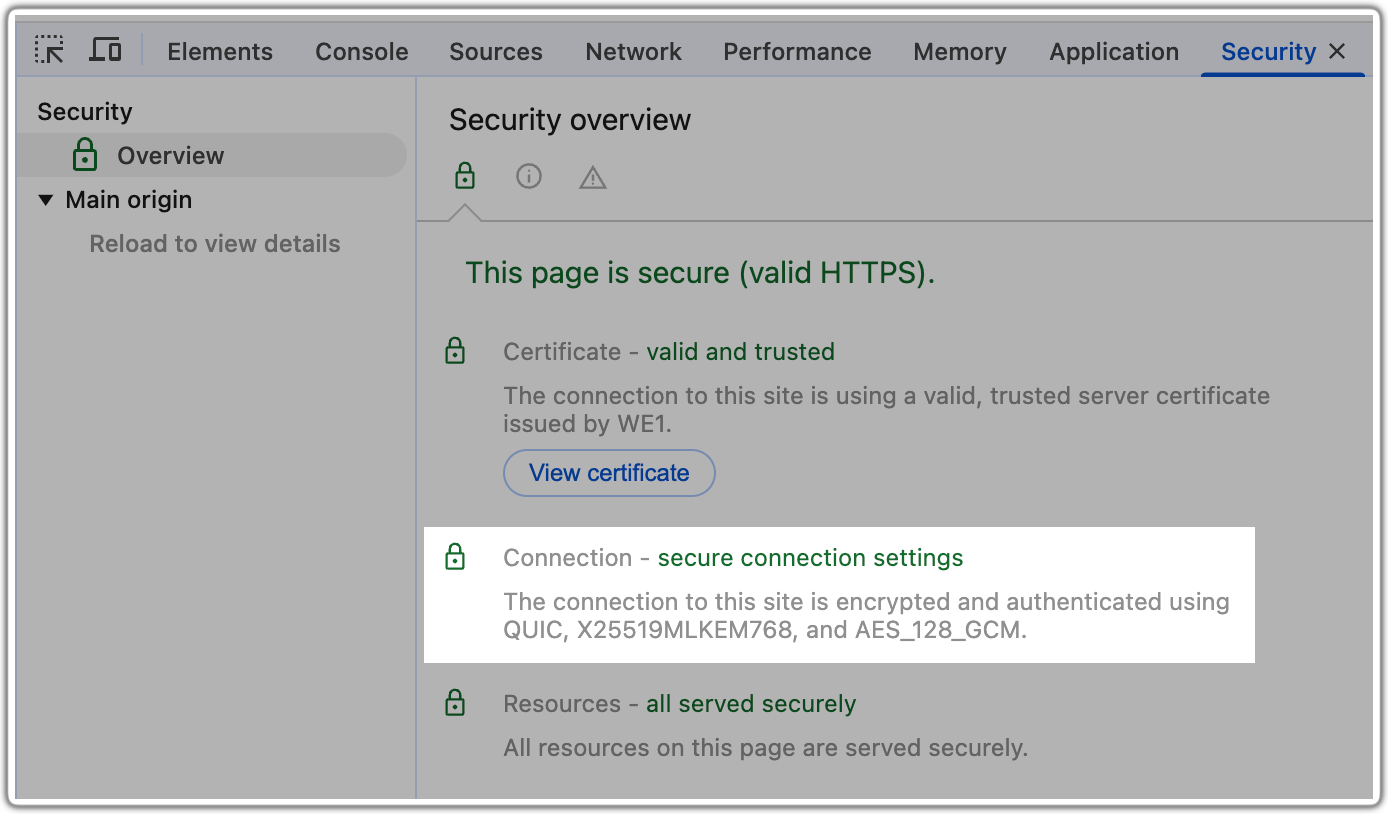

Voici la procédure à suivre pour vérifier si votre navigateur Chrome utilise ML-KEM pour l'accord de clé lorsque vous visitez un site web : tout d'abord, inspectez la page, puis ouvrez l'onglet Sécurité, et enfin, cherchez X25519MLKEM768 comme indiqué ici :

Cela indique que votre navigateur utilise le protocole d'accord de clé ML-KEM conjointement avec l'elliptic curve cryptography conventionnelle sur la courbe X25519. Cette approche assure la protection de la cryptographie conventionnelle ayant fait ses preuves (X25519), en plus du nouvel accord de clé post-quantique (ML-KEM).

Phase 2 : migration des signatures numériques

Les signatures numériques sont utilisées dans les certificats TLS pour valider l'authenticité des connexions, permettant ainsi au client d'être certain qu'il communique bien avec le serveur et non avec un pirate qui se fait passer pour le serveur.

Cependant, les signatures numériques post-quantiques sont considérablement plus volumineuses et donc plus lentes que leurs équivalents actuels. Cette incidence sur les performances a ralenti l'adoption de la solution, notamment en raison de la lenteur des connexions TLS.

Heureusement, les signatures post-quantiques ne sont pas nécessaires pour empêcher les attaques du type Collecter maintenant, déchiffrer plus tard. Au lieu de cela, elles protègent avant tout contre les attaques lancées par un pirate qui utilise activement un ordinateur quantique pour altérer une connexion TLS réelle. Il nous reste encore un certain temps avant que les ordinateurs quantiques ne soient en mesure de le faire, ce qui fait de la migration des signatures numériques une moindre priorité.

Cloudflare est toutefois activement investie dans la normalisation des signatures post-quantiques pour les certificats TLS. Nous expérimentons également leur déploiement sur des connexions TLS durables et explorons de nouvelles méthodes permettant d'atteindre l'authentification post-quantique sans sacrifier les performances. Notre objectif est de faire en sorte que les signatures numériques post-quantiques soient prêtes à être utilisées de manière généralisée lorsque les ordinateurs quantiques pourront attaquer activement des connexions TLS réelles.

Cloudflare Zero Trust + PQC : une sécurité évolutive

La plateforme Zero Trust Cloudflare Zero Trust remplace les périmètres de sécurité traditionnels des entreprises par le réseau mondial de Cloudflare afin de rendre Internet et les ressources de l'entreprise plus rapides et plus sûrs pour toutes les équipes du monde entier. Nous sommes très heureux d'annoncer aujourd'hui que la plateforme Zero Trust de Cloudflare protège vos données contre les menaces quantiques lorsqu'elles transitent sur l'Internet public. Trois scénarios d'utilisation clé en matière de sécurité quantique sont pris en charge par notre plateforme Zero Trust lors de la première phase de la préparation à l'informatique quantique.

Accès sans client à l'épreuve de l'informatique quantique

Cloudflare Accesssans client protège désormais le trafic Internet d’une organisation vers les applications web internes contre les menaces quantiques, même si les applications elles-mêmes n’ont pas encore migré vers la cryptographie post-quantique. (L'accès sans client est une méthode permettant d'accéder aux ressources du réseau sans installer d'application client dédiée sur l'appareil de l'utilisateur. Il suffit aux utilisateurs de se connecter et d'accéder aux informations par un navigateur web).

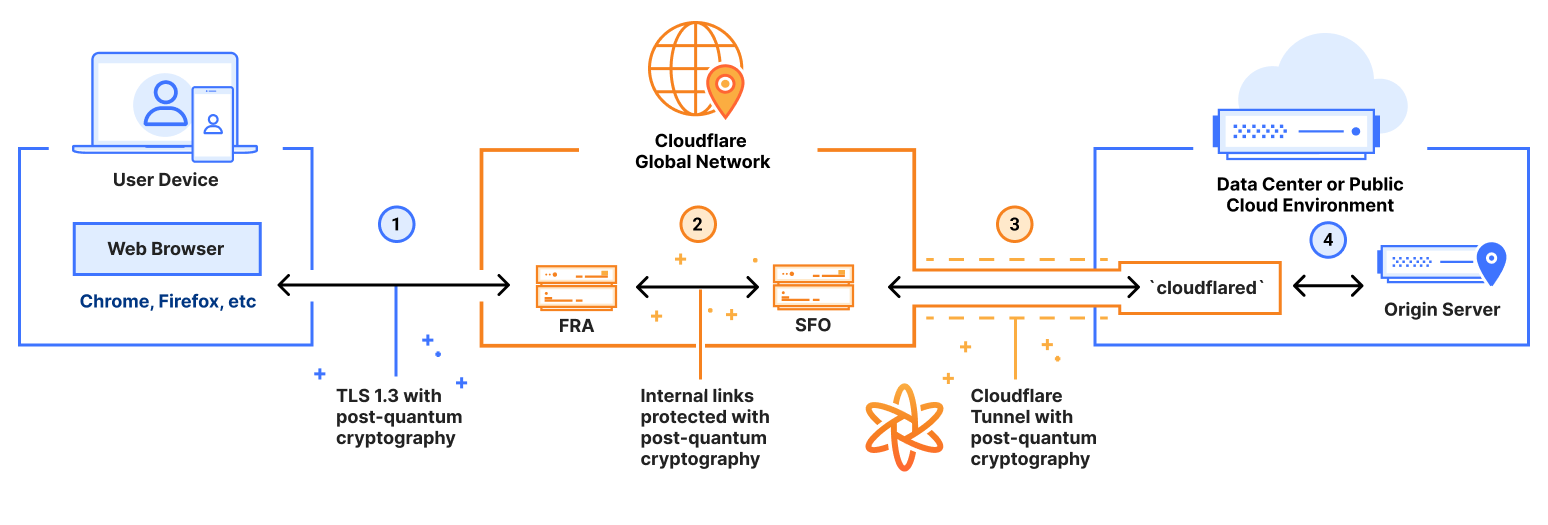

Voici comment cela fonctionne aujourd'hui :

Connexion post-quantique via un navigateur : (indiquée (1) dans la figure.) Tant que le navigateur web de l'utilisateur prend en charge l'accord de clé post-quantique, la connexion de l'appareil au réseau de Cloudflare est sécurisée via TLS 1.3 avec un accord de clé post-quantique.

Informatique post-quantique au sein du réseau mondial de Cloudflare : (identifié (2) dans la figure) Si l'utilisateur et le serveur d'origine sont géographiquement éloignés, le trafic de l'utilisateur entrera dans le réseau mondial de Cloudflare en un seul emplacement géographique (par exemple Francfort), et le quittera depuis un autre (p. ex. San Francisco). Lorsque ce trafic passe d'un datacenter à un autre au sein du réseau mondial de Cloudflare, ces sauts au travers du réseau sont sécurisés via TLS 1.3 avec un accord de clé post-quantique.

Cloudflare Tunnel avec informatique post-quantique : (identifié (3) dans la figure) Les clients établissent un Cloudflare Tunnel depuis leur datacenter ou cloud public, où est hébergée leur application web d'entreprise, vers le réseau de Cloudflare. Ce tunnel est sécurisé avec le protocole TLS 1.3 et un accord de clé post-quantique, afin de garantir une protection contre les attaques de type Collecte maintenant, déchiffrer plus tard.

En résumé, l’accès sans client offre une sécurité quantique de bout en bout pour l’accès aux applications HTTPS de l’entreprise, sans exiger des clients qu’ils mettent à niveau la sécurité des applications web de l’entreprise.

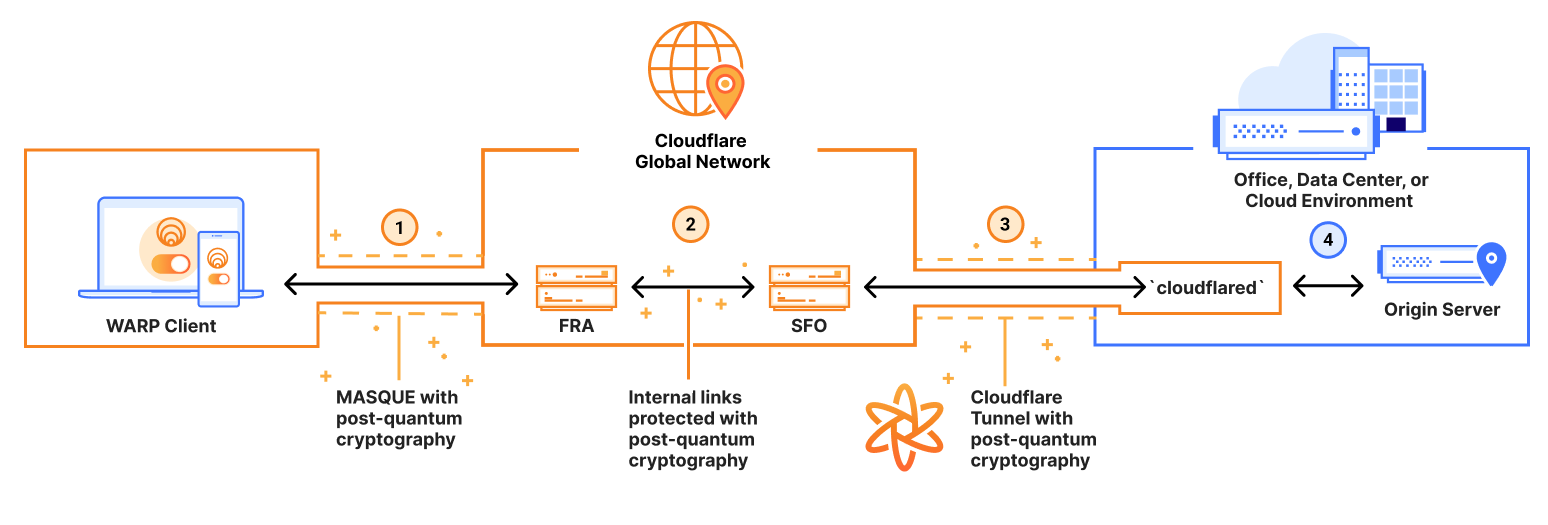

Sécurité Zero Trust à l'épreuve de l'informatique quantique avec la configuration client-tunnel WARP de Cloudflare (en remplacement du VPN)

D'ici la mi-2025, les entreprises seront en mesure de protéger n'importe quel protocole, pas uniquement le HTTPS, en le tunnellisant via la plateforme Zero Trust de Cloudflare à l'aide de la cryptographie post-quantique ; elles pourront ainsi assurer une sécurité quantique lorsque le trafic circule sur Internet, depuis l'appareil de l'utilisateur final vers le réseau de l'entreprise dans les bureaux/datacenters/environnement cloud.

La plateforme Zero Trust de Cloudflare est idéale pour remplacer les VPN traditionnels et mettre en place des architectures Zero Trust avec des politiques d'authentification et d'autorisation modernes. La solution client-tunnel WARP de Cloudflare constitue une configuration réseau populaire pour notre plateforme Zero Trust : les entreprises déploient le client pour appareils Cloudflare WARP sur les appareils de leurs utilisateurs finaux, puis utilisent Cloudflare Tunnel pour se connecter à l'environnement de leur bureau d'entreprise, de cloud ou de leurs datacenters.

En voici les détails :

Connexion post-quantique via le client WARP (prochainement, à la mi-2025) : (identifié (1) dans la figure) Le client WARP utilise le protocole MASQUE pour se connecter de l'appareil au réseau mondial de Cloudflare. Nous travaillons à l'ajout de la prise en charge de cette connexion MASQUE avec TLS 1.3 à l'aide d'un accord de clé post-quantique, notre objectif étant de le proposer au milieu de l'année 2025.

Informatique post-quantique au sein du réseau mondial de Cloudflare : (identifié (2) dans la figure) Lorsque le trafic passe d'un datacenter à un autre au sein du réseau mondial de Cloudflare, chaque saut effectué sur le réseau de Cloudflare est déjà sécurisé avec le protocole TLS 1.3 et un accord de clé post-quantique.

Cloudflare Tunnel avec informatique post-quantique : (Identifié (3) dans la figure) Comme nous l'avons indiqué ci-dessus, Cloudflare Tunnel prend déjà en charge l'accord de clé post-quantique.

Une fois apportées les améliorations post-quantiques à venir par le client sur appareil WARP, les clients pourront encapsuler leur trafic dans des tunnels à l'épreuve de l'informatique quantique et atténuer ainsi efficacement le risque d'attaques du type Collecter maintenant, déchiffrer plus tard, en s'épargnant la tâche complexe de mise à niveau individuelle de leurs réseaux ou leurs applications. Cette approche assure une protection complète pour n'importe quel protocole pouvant être acheminé par ces tunnels, pas uniquement pour le HTTPS !

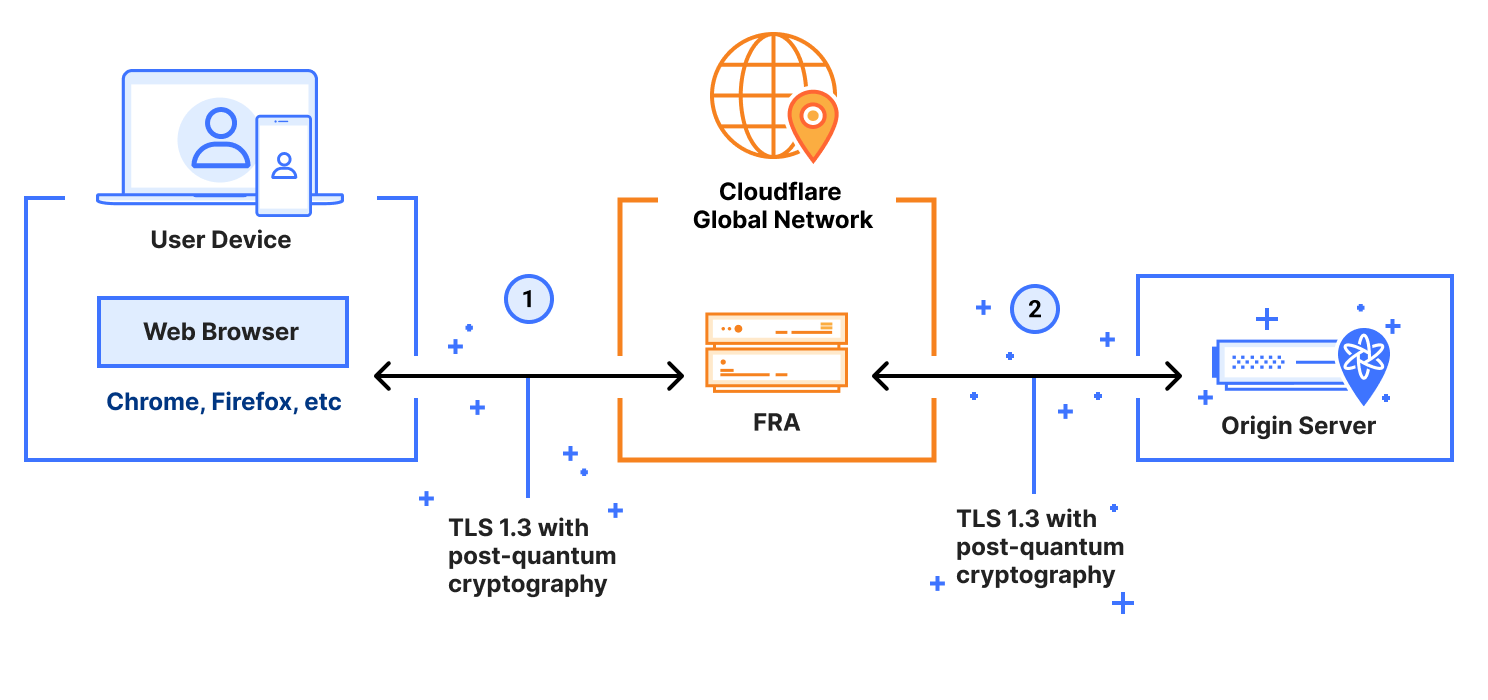

SWG à l'épreuve de l'informatique quantique (Cryptographie post-quantique de bout en bout pour l'accès aux applications web tierces)

Une passerelle web sécurisée (SWG) est utilisée pour sécuriser l'accès aux sites web tiers sur l'Internet public en interceptant et en inspectant le trafic TLS.

Cloudflare Gateway est désormais une SWG à l'épreuve de l'informatique quantique pour le trafic HTTPS. Tant que le site web tiers inspecté prend en charge l'accord de clé post-quantique, la SWG de Cloudflare prend également en charge l'accord de clé post-quantique. Cette baisse demeure indépendante de l'accès direct (on-ramp) utilisé par le client pour accéder au réseau de Cloudflare (c'est-à-dire, le navigateur web, le client sur appareil WARP, WARP Connector, Magic WAN) et ne nécessite que l'utilisation d'un navigateur prenant en charge les accords de clé post-quantique.

La fonctionnalité HTTPS SWG de Cloudflare Gateway implique deux connexions TLS post-quantiques, comme suit :

Connexion post-quantique via navigateur : (identifiée (1) dans la figure) Une connexion TLS est établie entre le navigateur de l'utilisateur et un datacenter du réseau Cloudflare qui effectue l'inspection TLS. Tant que le navigateur web de l'utilisateur prend en charge l'accord de clé post-quantique, cette connexion est sécurisée par le protocole TLS 1.3 avec l'accord de clé post-quantique.

Connexion post-quantique au serveur d'origine : (identifié (2) dans la figure) Une connexion TLS est établie depuis un datacenter situé sur le réseau de Cloudflare vers le serveur d'origine, généralement contrôlé par un tiers. La connexion provenant de la SWG de Cloudflare prend actuellement en charge l'accord de clé post-quantique, tant que le serveur d'origine du tiers prend également en charge l'accord de clé post-quantique. Vous pouvez tester cela dès aujourd'hui en utilisant https://pq.cloudflareresearch.com/ comme serveur d'origine tiers.

La SWG de Cloudflare est prête pour l'informatique quantique et peut prendre en charge l'accès sécurisé à n'importe quel site web tiers qui est prêt pour l'informatique quantique, aujourd'hui comme à l'avenir. Et cela reste le cas, indépendamment de l'accès direct (on-ramp) utilisé pour acheminer le trafic des utilisateurs finaux vers le réseau mondial de Cloudflare !

L'avenir post-quantique : la plateforme Zero Trust de Cloudflare ouvre la voie

Protéger nos clients contre les menaces quantiques émergentes n'est pas seulement une priorité, c'est notre responsabilité. Depuis 2017, Cloudflare est le pionnier de la cryptographie post-quantique grâce à la recherche, à la normalisation et à la mise en œuvre stratégique sur l'ensemble de son écosystème de produits.

Aujourd'hui constitue une étape importante : nous lançons la première phase de la protection à l'épreuve de l'informatique quantique pour notre plateforme Zero Trust. L'accès sans client à l'épreuve de l'informatique quantique et la passerelle web sécurisée (Secure Web Gateway) sont disponibles dès maintenant, avec des configurations réseau client-tunnel pour WARP, prévues pour la mi-2025. Tandis que nous continuons de faire évoluer les technologies de pointe en matière de cryptographie post-quantique, notre engagement en faveur de l'innovation constante garantit à notre entreprise une longueur d'avance sur les menaces de demain. Soulagez votre esprit de toute préoccupation liée à l'agilité cryptographique, nous nous en chargeons.

Pour en savoir plus sur la manière dont l'agilité cryptographique intégrée de Cloudflare peut parer votre entreprise pour l'avenir, rendez-vous sur notre page web consacrée à la cryptographie post-quantique.