Au cours du mois dernier, plusieurs fournisseurs de VoIP (Voice over Internet Protocol, téléphonie par voix sur IP) ont subi des attaques par déni de service distribué (DDoS) provenant d'entités se revendiquant du groupe REvil. Ces attaques multivectorielles combinaient à la fois des attaques sur la couche 7 visant des sites web HTTP et des points de terminaison d'API essentiels, mais aussi des attaques sur les couches 3/4 à l'encontre de l'infrastructure serveur des plateformes de VoIP. Dans certains cas, ces attaques ont entraîné des répercussions importantes sur les services de VoIP des cibles et la disponibilité de leurs sites web/API.

Le réseau Cloudflare est capable de protéger et d'accélérer efficacement les infrastructures voix et vidéo grâce à notre portée mondiale, à notre suite sophistiquée de filtrage du trafic, à notre point de vue unique sur les schémas d'attaque et à notre corpus d'information sur les menaces.

Si votre entreprise ou vous-même vous retrouvez sous le coup d'une attaque DDoS, d'une attaque avec demande de rançon et/ou d'une tentative d'extorsion, sollicitez une assistance immédiate afin de protéger vos propriétés Internet. Nous vous recommandons de ne pas payer la rançon et de signaler l'incident aux autorités locales.

Voix (et vidéo, emojis, conférences, mèmes de chats et cours à distance) sur IP

Le terme « téléphonie par voix sur protocole Internet » (Voice over IP, VoIP) est utilisé pour décrire un groupe de technologies autorisant la communication multimédia par Internet. C'est elle qui rend possibles vos appels FaceTime avec vos amis, vos cours en distanciel via Zoom et même certains des appels « normaux » passés avec votre téléphone mobile.

Les principes à l'œuvre derrière la VoIP sont similaires aux appels numériques traditionnels effectués à l'aide de réseaux à commutation de circuits. La différence principale réside dans le fait que le média encodé (la voix ou la vidéo) est partitionné en petits ensembles de bits transférés via Internet en tant que contenu de paquets IP, selon des protocoles de médias spécifiquement définis.

Comparativement à la « commutation de circuits » traditionnelle, la « commutation des paquets » composant les données vocales entraîne une utilisation bien plus efficace des ressources réseau. En résultat, les appels en VoIP peuvent se montrer bien plus économiques que les appels passés via le « bon vieux réseau téléphonique classique » (parfois abrégé en anglais sous l'acronyme POTS, pour Plain Old Telephone Service). Le passage à la VoIP peut réduire les coûts de télécommunications des entreprises de plus de 50 %. Il n'est donc pas étonnant de constater qu'une entreprise sur trois a déjà adopté les technologies de VoIP. Flexible et évolutive, la technologie VoIP s'est révélée particulièrement utile pour permettre aux individus de communiquer à distance pendant la pandémie malgré les mesures de confinement.

Largement adopté, le Session Initiation Protocol (SIP) constitue l'un des protocoles clés derrière la plupart des appels en VoIP. Défini à l'origine dans la RFC-2543 (1999), le SIP a été conçu afin de servir de protocole flexible et modulaire pour l'établissement d'appels (« sessions »), qu'il s'agisse d'appels vocaux ou vidéo, entre deux interlocuteurs ou plusieurs.

La vitesse est essentielle pour la VoIP

La communication en temps réel entre individus doit véhiculer une impression de naturalité, d'immédiateté et de réactivité. La vitesse constitue donc l'un des aspects les plus importants d'un bon service de VoIP. L'utilisateur fait alors l'expérience d'une communication audio au son naturel et d'une vidéo haute définition, sans décalage ni saccades. La perception qu'ont les utilisateurs de la qualité d'un appel est généralement mesurée et suivie avec précision à l'aide de divers indicateurs, comme l'Évaluation de la qualité vocale perçue (Perceptual Evaluation of Speech Quality) et la Note d'opinion moyenne (Mean opinion score). Si le SIP et les autres protocoles de VoIP peuvent être mis en œuvre à l'aide du TCP ou de l'UDP en tant que protocoles sous-jacents, c'est habituellement l'UDP qui est choisi, car il s'avère plus rapide à traiter par les routeurs et les serveurs.

Non fiable et sans état, le protocole UDP ne s'accompagne d'aucune garantie en termes de qualité de service (QoS, Quality of Service). Les routeurs et les serveurs utilisent donc généralement moins de mémoire et de puissance de calcul pour gérer les paquets UDP. Ils peuvent ainsi traiter davantage de paquets par seconde. Le traitement plus rapide des paquets entraîne un assemblage plus rapide du contenu de ces derniers (le média encodé donc) et, en définitive, une meilleure qualité d'appel.

Conformément au principe du « plus c'est rapide, mieux c'est », les serveurs de VoIP essaieront de traiter les paquets aussi vite que possible, sur la base du « premier arrivé, premier servi ». Comme l'UDP est sans état, il ne sait pas quels paquets appartiennent à des appels existants et lesquels tentent d'établir un nouvel appel. Ces détails sont contenus dans les en-têtes SIP sous la forme de requêtes et de réponses, qui ne seront pas traitées avant d'avancer dans la pile réseau.

Lorsque le débit de paquets par seconde augmente au-delà de la capacité du routeur ou du serveur, le principe du « plus c'est rapide, mieux c'est » se transforme au final en désavantage. Une fois sa capacité atteinte, un système traditionnel à commutation de circuits refusera les nouvelles connexions u et essaiera de maintenir les connexions existantes sans dégradation de ces dernières. Toutefois, enfermé dans sa logique de traitement d'autant de paquets que possible, un serveur de VoIP ne pourra pas traiter l'ensemble des paquets ou des appels une fois sa capacité dépassée. Ce cas de figure se révèle alors générateur de latence et de perturbations pour les appels en cours, tandis que l'établissement ou la réception de nouveaux appels se solde par des tentatives infructueuses.

Sans protection appropriée en place, la logique visant à proposer une expérience d'appel de qualité supérieure le plus rapidement possible s'accompagne d'un coût en termes de sécurité, dont les auteurs d'attaques ont appris à tirer avantage.

Les serveurs de VoIP sous le feu d'attaques DDoS

Les acteurs malveillants peuvent tirer parti des protocoles UDP et SIP pour submerger les serveurs de VoIP non protégés sous des flots de paquets UDP spécialement conçus pour ce faire. L'un des moyens par lesquels les pirates peuvent surcharger les serveurs de VoIP consiste à faire semblant d'établir des appels. Chaque fois qu'une requête malveillante d'établissement d'appel est envoyée à la victime, son serveur utilise de la puissance de calcul et de la mémoire pour authentifier la demande. Si l'acteur malveillant peut générer suffisamment de requêtes d'établissement d'appel, il peut alors submerger le serveur de la victime et l'empêcher de traiter des appels légitimes. Il s'agit là d'une technique DDoS classique appliquée au protocole SIP.

L'attaque par réflexion SIP constitue une variation de cette technique. Comme pour la technique précédente, cette dernière met en œuvre des requêtes malveillantes d'établissement d'appel. Toutefois, dans cette variante, le pirate n'adresse pas directement le trafic malveillant à la victime. À la place, il envoie ce dernier à plusieurs milliers de serveurs SIP involontaires sélectionnés aléatoirement sur l'ensemble du réseau Internet et usurpe la source du trafic malveillant afin qu'elle corresponde à l'adresse de la victime prévue. Les milliers de serveurs SIP commencent alors à envoyer des réponses non sollicitées à la victime, qui doit utiliser des ressources informatiques pour en discerner le caractère légitime ou non. Cette situation peut priver le serveur victime des ressources nécessaires au traitement des appels légitimes et ainsi entraîner un événement de déni de service de grande envergure pour les utilisateurs. Sans la protection appropriée en place, les services de VoIP peuvent se révéler extrêmement sensibles aux attaques DDoS.

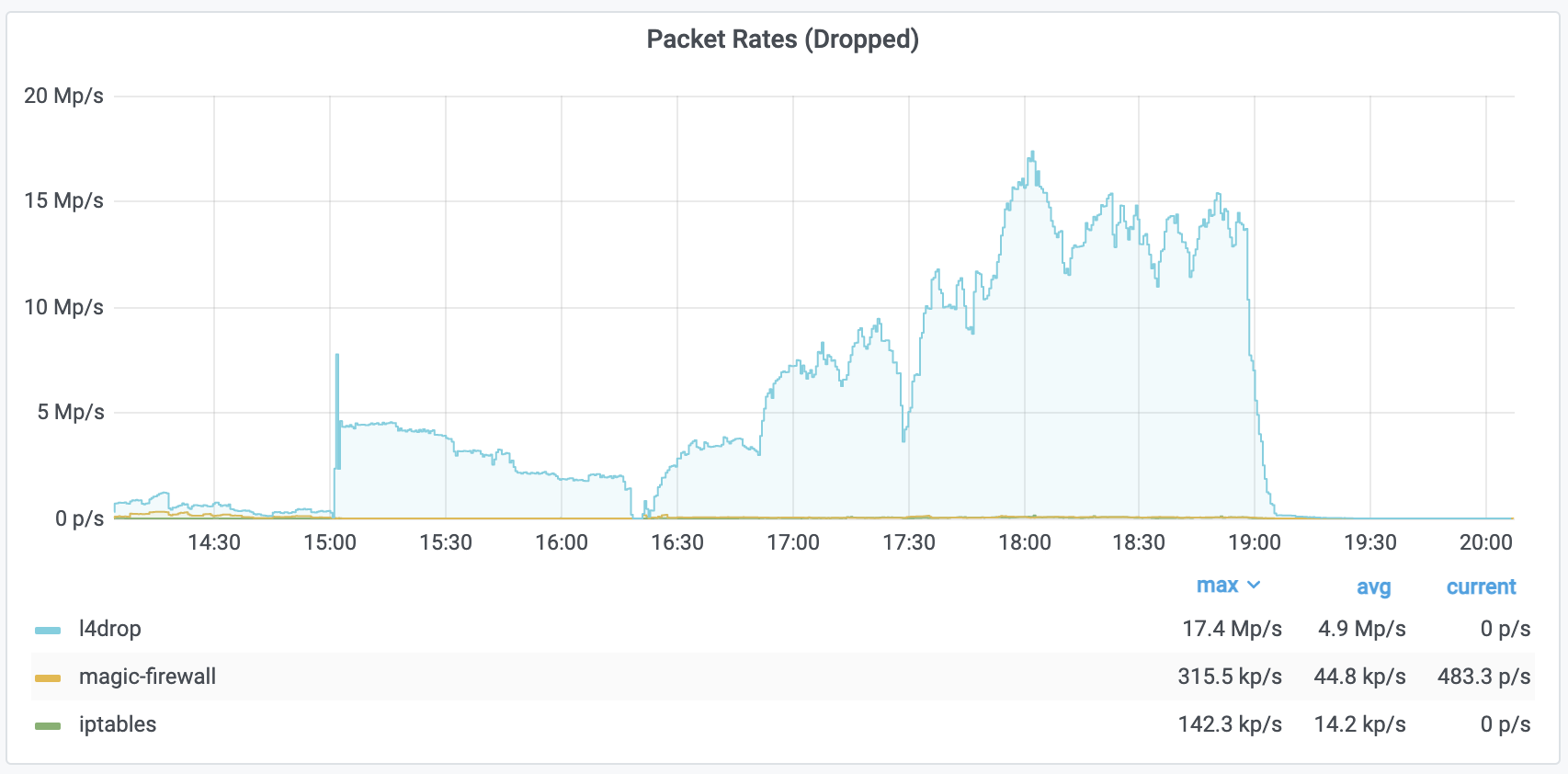

Le graphique ci-dessous montre une récente attaque DDoS UDP multivectorielle qui s'est abattue sur une infrastructure VoIP protégée par le service Magic Transit de Cloudflare. Le pic de l'attaque s'élevait à tout juste un peu plus de 70 Gb/s et 16 millions de paquets par seconde. S'il ne s'agissait pas de l'attaque la plus impressionnante que nous ayons déjà observée, les attaques de cette taille peuvent avoir des répercussions considérables sur une infrastructure sans protection. Cette attaque spécifique a duré un peu plus de 10 heures avant d'être automatiquement détectée et atténuée.

Les deux graphiques ci-dessous présentent des attaques similaires observées la semaine dernière à l'encontre d'infrastructures SIP. Sur le premier, nous pouvons remarquer l'utilisation de plusieurs protocoles pour lancer l'attaque, le gros du trafic provenant d'une réflexion DNS (usurpé) et d'autres vecteurs courants d'amplification et de réflexion. Le pic de ces attaques culminait à plus de 130 Gb/s et 17,4 millions de paquets par seconde.

Protéger les services de VoIP sans sacrifier les performances

La vitesse représente l'un des facteurs les plus importants à prendre en compte pour assurer un service de VoIP de qualité. Plus la latence est faible, mieux c'est. La solution Magic Transit de Cloudflare peut vous permettre de protéger votre infrastructure stratégique de VoIP, sans affecter la latence ni la qualité des appels.

Associée à la taille et à l'échelle de notre réseau, l'architecture Anycast de Cloudflare peut minimiser et même améliorer la latence du trafic routé via Cloudflare plutôt que par l'Internet public. Consultez notre récent article publié à l'occasion de la Speed Week de Cloudflare pour plus de détails sur son fonctionnement. Vous y trouverez également des résultats de tests révélant un accroissement des performances de 36 % en moyenne, sur l'ensemble du globe, pour le réseau d'un de nos véritables clients, utilisateur de Magic Transit.

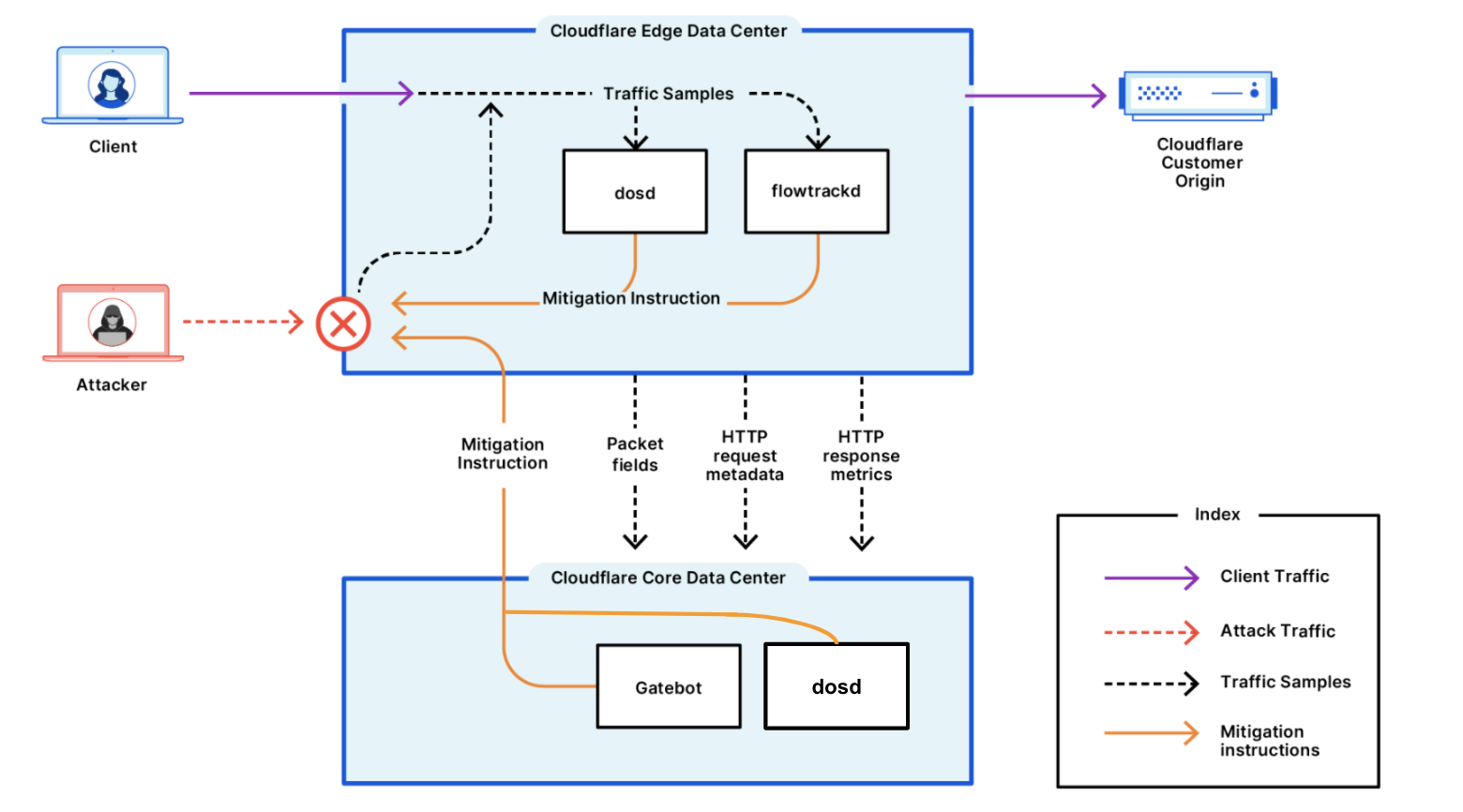

Chaque paquet ingéré dans un datacenter Cloudflare est également analysé (afin d'y déceler d'éventuels signes d'attaques DDoS) à l'aide de plusieurs couches de détection hors réseau pour éviter la latence. Une fois une attaque détectée, la périphérie génère une empreinte en temps réel correspondant aux caractéristiques des paquets composant l'attaque. L'empreinte est ensuite traitée par la fonctionnalité eXpress Data Path (XDP) du noyau Linux afin d'éliminer rapidement les paquets hostiles, à la vitesse du réseau, sans infliger de dégâts collatéraux aux paquets légitimes. Nous avons en outre récemment déployé de nouvelles règles d'atténuation spécifiques conçues pour inspecter le trafic UDP afin de déterminer s'il s'agit de trafic SIP légitime.

La détection et l'atténuation s'effectuent de manière autonome au sein de chaque serveur de la périphérie de Cloudflare. Aucun « centre de nettoyage » (scrubbing center) limité en termes de capacité et de portée de déploiement n'entre dans l'équation. De plus, des informations relatives aux menaces sont partagées automatiquement sur notre réseau, en temps réel, afin de permettre aux autres serveurs périphériques d'« apprendre » de l'attaque.

Les détections à la périphérie sont, en outre, totalement configurables. Les clients utilisateurs du service Magic Transit de Cloudflare peuvent utiliser l'ensemble de règles géré relatif aux attaques DDoS sur les couches 3/4 pour affiner et optimiser les paramètres de leur protection anti-DDoS. Enfin, ils peuvent également concevoir des règles de pare-feu personnalisées au niveau des paquets (dont l'inspection des paquets en profondeur) grâce à Magic Firewall afin de mettre en place un modèle de sécurité positive.

Permettre aux individus de communiquer à distance

Cloudflare s'est donné pour mission de contribuer à bâtir un meilleur Internet. Une grande partie de cette mission consiste à s'assurer que les utilisateurs du monde entier puissent communiquer sans interruption avec leurs amis, leur famille et leurs collègues, en particulier pendant cette période dominée par la pandémie de COVID. Notre réseau jouit d'une position unique pour contribuer à maintenir le caractère connecté du monde, que ce soit en aidant les développeurs à concevoir des systèmes de communication en temps réel ou en préservant la présence en ligne des fournisseurs de VoIP.

Grâce à la vitesse de notre réseau et à notre technologie de protection contre les attaques DDoS, autonome et active en permanence, les fournisseurs de VoIP peuvent continuer à s'occuper de leurs clients sans sacrifier les performances ni devoir céder aux exigences des criminels adeptes des attaques DDoS avec demande de rançon.

Discutez avec un spécialiste Cloudflare si vous souhaitez en apprendre plus sur le sujet.

Vous êtes victime d'une attaque ? Contactez notre assistance téléphonique pour parler immédiatement à l'un de nos agents.