Se están desarrollando activamente computadoras cuánticas que eventualmente tendrán la capacidad de descifrar la criptografía de la que dependemos para asegurar las comunicaciones modernas. Los recientes avances en la informática cuántica han puesto de manifiesto la vulnerabilidad de la criptografía convencional a estos ataques. Desde 2017, Cloudflare ha estado a la vanguardia del desarrollo, la estandarización y la implementación de la criptografía poscuántica para resistir los ataques de las computadoras cuánticas.

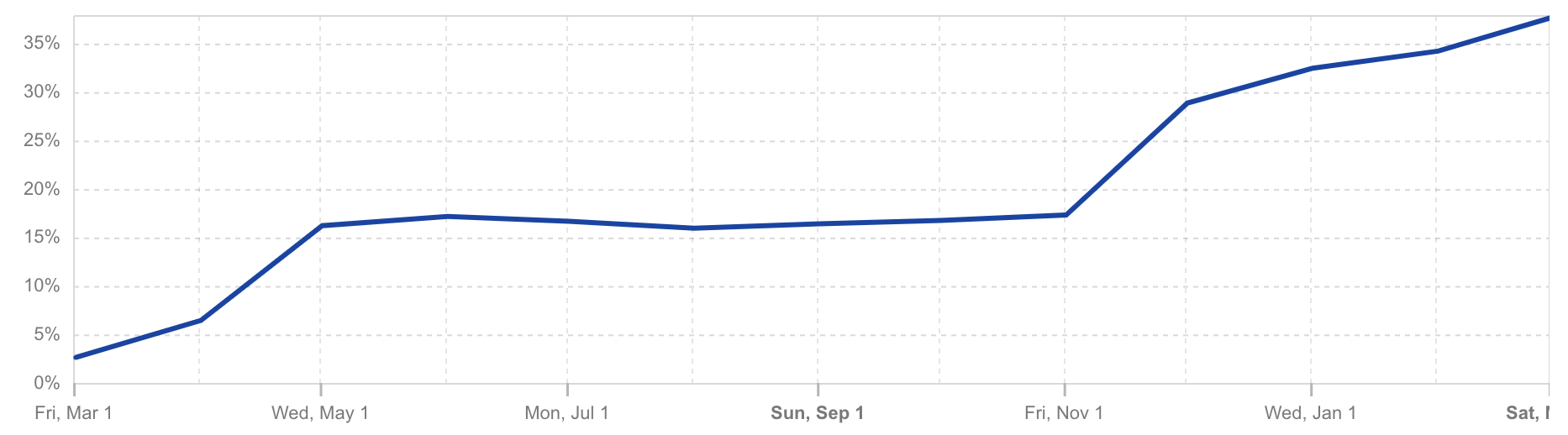

Nuestra misión es simple: queremos que cada cliente de Cloudflare tenga una idea clara para lograr la seguridad cuántica. Cloudflare reconoce la urgencia, por lo tanto, nos comprometemos a gestionar el complejo proceso de actualización de algoritmos criptográficos, para que no tengas que preocuparte por ello. No solo estamos hablando de hacerlo. Más del 35 % del tráfico HTTPS que no es de bots que llega a Cloudflare en la actualidad es seguro a nivel poscuántico.

El Instituto Nacional de Estándares y Tecnología (NIST) también reconoce la urgencia de esta transición. El 15 de noviembre de 2024, el NIST hizo un anuncio histórico al establecer un cronograma para eliminar gradualmente el RSA y la Elliptic Curve Cryptography (ECC), los algoritmos criptográficos convencionales que sustentan casi todas las partes de Internet en la actualidad. Según el anuncio del NIST, estos algoritmos quedarán obsoletos en 2030 y no se permitirán en 2035.

En Cloudflare, no esperamos hasta 2035 o incluso hasta 2030. Creemos que la privacidad es un derecho humano fundamental, y la criptografía avanzada debe ser accesible para todos sin riesgos. No se debe exigir a nadie que pague más por la seguridad poscuántica. Por eso, cualquier visitante que acceda hoy a un sitio web protegido por Cloudflare se beneficia de la criptografía poscuántica, cuando utiliza un navegador importante como Chrome, Edge o Firefox. (Y nos complace ver un pequeño porcentaje de tráfico (móvil) de Safari en nuestros datos de Radar). Más de un tercio del tráfico humano que pasa hoy en día a través de Cloudflare ya tiene esta seguridad mejorada, y esperamos que este porcentaje aumente a medida que más navegadores y clientes se actualicen y admitan la criptografía poscuántica.

Si bien se han logrado grandes avances para proteger el tráfico web humano, no todas las aplicaciones son aplicaciones web. Y cada organización tiene aplicaciones internas (tanto web como de otro tipo) que no son compatibles con la criptografía poscuántica.

¿Cómo deberían actualizar las organizaciones el tráfico confidencial de su red corporativa para admitir la criptografía poscuántica?

Aquí es donde entra en juego el anuncio de hoy. Nos complace anunciar la primera fase de la preparación cuántica de extremo a extremo de nuestra Plataforma Zero Trust, que permite a los clientes proteger su tráfico de red corporativa con criptografía poscuántica. Las organizaciones pueden tunelizar el tráfico de su red corporativa a través de la Plataforma Zero Trust de Cloudflare, protegiéndola contra los adversarios cuánticos sin la molestia de tener que actualizar individualmente todas y cada una de las aplicaciones, sistemas o conexiones de red corporativas.

Más concretamente, las organizaciones pueden utilizar nuestra plataforma Zero Trust para enrutar las comunicaciones desde los dispositivos de los usuarios finales (a través del navegador web o del cliente de dispositivo WARP de Cloudflare) para proteger las aplicaciones conectadas con Cloudflare Tunnel, y obtener seguridad cuántica de extremo a extremo, en los siguientes casos de uso:

Acceso sin cliente de Cloudflare: nuestra solución de Acceso a la red Zero Trust (ZTNA) sin cliente verifica la identidad del usuario y el contexto del dispositivo para cada solicitud HTTPS a aplicaciones corporativas desde un navegador web. El acceso sin cliente ahora está protegido de extremo a extremo con criptografía poscuántica.

Cliente de dispositivo WARP de Cloudflare: a mediados de 2025, todo el tráfico de los clientes que utilicen el cliente de dispositivo WARP (independientemente del protocolo) se canalizará a través de una conexión protegida por criptografía poscuántica. El cliente WARP protege los dispositivos corporativos enrutando de forma privada su tráfico a la red global de Cloudflare, donde Gateway aplica un filtrado web avanzado y Access aplica políticas que garantizan el acceso a las aplicaciones.

Gateway de Cloudflare: nuestra puerta de enlace web segura (SWG), diseñada para inspeccionar y filtrar el tráfico TLS con el fin de bloquear amenazas y comunicaciones no autorizadas, ahora es compatible con TLS con criptografía poscuántica.

En las secciones restantes de esta publicación, analizaremos la amenaza que representa la computación cuántica y los desafíos que enfrentan las organizaciones en la transición a la criptografía poscuántica. También analizaremos los detalles técnicos sobre cómo nuestra plataforma Zero Trust en la actualidad es compatible con la criptografía poscuántica y compartiremos algunos planes para el futuro.

¿Por qué hacer la transición a la criptografía poscuántica y por qué ahora?

Hay dos razones clave para adoptar la criptografía poscuántica ahora:

1. El desafío de desaprobar la criptografía

La historia demuestra que actualizar o eliminar algoritmos criptográficos obsoletos de los sistemas activos es sumamente difícil. Por ejemplo, aunque la función hash MD5 se consideró insegura en 2004 y se desaprobó hace mucho tiempo, todavía se usaba con el protocolo de autenticación empresarial RADIUS en 2024. En julio de 2024, Cloudflare contribuyó a una investigación que reveló un ataque a RADIUS que explotó su dependencia de MD5. Este ejemplo subraya el enorme desafío de actualizar los sistemas heredados — esta dificultad para lograr la criptoagilidad — que será igual de exigente cuando llegue el momento de la transición a la criptografía poscuántica. Entonces, tiene sentido comenzar este proceso ahora.

2. La amenaza de "recolección actual y descifrado futuro"

Si bien las computadoras cuánticas carecen de suficientes qubits para descifrar la criptografía convencional en la actualidad, los atacantes pueden recopilar y almacenar comunicaciones encriptadas o robar conjuntos de datos con la intención de descifrarlos una vez que la tecnología cuántica se desarrolle. Si tus datos encriptados actuales pueden convertirse en un inconveniente en 10 o 15 años, es fundamental planificar un futuro poscuántico. Por esta razón, ya hemos comenzado a trabajar con algunos de los bancos, proveedores de servicios de Internet y gobiernos más innovadores de todo el mundo para lograr la seguridad cuántica.

El gobierno de EE. UU. ya está abordando estos riesgos. El 16 de enero de 2025, la Casa Blanca emitió el Decreto Ejecutivo 14144 para fortalecer y promocionar la innovación en la ciberseguridad del país. Este decreto exige que las agencias de gobierno “actualicen periódicamente una lista de categorías de productos en la que los productos compatibles con la criptografía poscuántica (PQC) estén ampliamente disponibles... En un plazo de 90 días desde la inclusión de una categoría de producto en la lista... las agencias deben tomar medidas para incluir en cualquier solicitud de productos de esa categoría el requisito de que los productos sean compatibles con PQC.”

En Cloudflare, estamos investigando, desarrollando y estandarizando la criptografía poscuántica desde 2017. Nuestra estrategia es simple:

Simplemente tuneliza tu tráfico a través de las conexiones cuánticas seguras de Cloudflare para protegerte de inmediato contra los ataques de recolección actual y descifrado futuro, sin la carga de tener que actualizar tú mismo cada biblioteca criptográfica.

Demos un vistazo más de cerca a cómo se está gestando la migración a la criptografía poscuántica en Cloudflare.

Una migración en dos fases a la criptografía poscuántica

En Cloudflare, nos hemos centrado principalmente en migrar el protocolo TLS (Transport Layer Security) 1.3 a la criptografía poscuántica. TLS protege principalmente las comunicaciones de las aplicaciones web, pero también se utiliza mucho para proteger el correo electrónico, la mensajería, las conexiones VPN, el DNS y muchos otros protocolos. Esto hace que TLS sea un protocolo ideal en el que centrarse al migrar a la criptografía poscuántica.

La migración implica la actualización de dos componentes críticos de TLS 1.3: las firmas digitales utilizadas en los certificados y los mecanismos de acuerdo de claves. Hemos logrado avances significativos en el acuerdo clave, pero la migración a las firmas digitales poscuánticas aún está en sus primeras etapas.

Fase 1: Migración del acuerdo de claves

Los protocolos de acuerdo de claves permiten que dos partes establezcan de forma segura una clave secreta compartida que pueden utilizar para proteger y cifrar sus comunicaciones. En la actualidad, los proveedores han coincidido en gran medida en la transición de TLS 1.3 para admitir un protocolo de intercambio de claves poscuántico conocido como ML-KEM (Módulo entramado basado en un estándar de mecanismo de encapsulación clave). Hay dos razones principales para priorizar la migración del acuerdo clave:

Rendimiento: el estándar ML-KEM funciona bien con el protocolo TLS 1.3, incluso para conexiones de red de corta duración.

Seguridad: la criptografía convencional es vulnerable a los ataques de "recolección actual y descifrado futuro". En este modelo de amenaza, un atacante intercepta y almacena las comunicaciones encriptadas hoy y más tarde (en el futuro) utiliza una computadora cuántica para obtener la clave secreta, poniendo en riesgo la comunicación. En marzo de 2025, más de un tercio del tráfico web humano que llega a la red de Cloudflare está protegido contra estos ataques por TLS 1.3 con intercambio de claves híbrido ML-KEM.

Porcentaje cifrado poscuántico del tráfico de solicitudes HTTPS humanas observado por Cloudflare según Cloudflare Radar del 1 de marzo de 2024 al 1 de marzo de 2025. (Capturado el 13 de marzo de 2025).

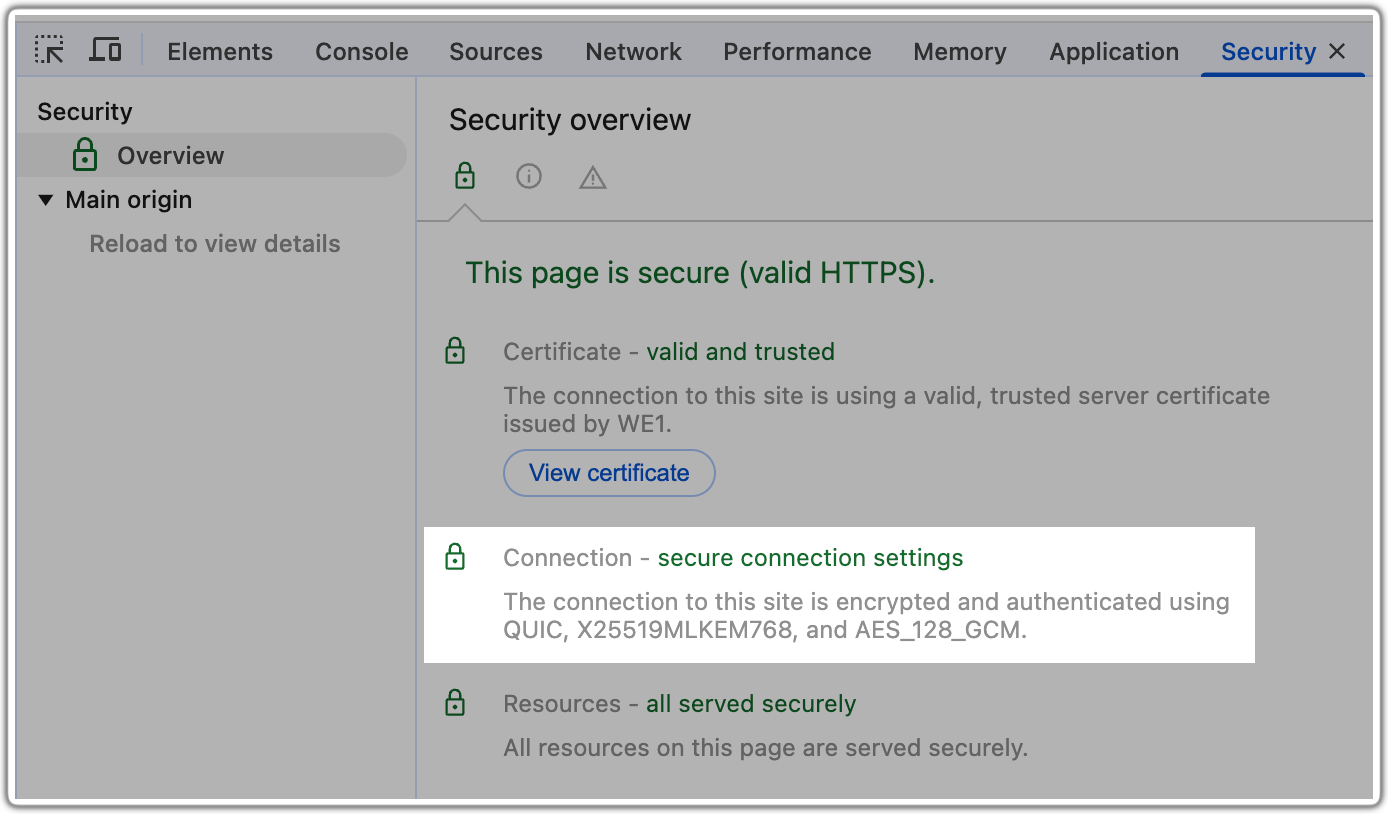

A continuación, te indicamos cómo comprobar si tu navegador Chrome utiliza ML-KEM para el acuerdo de claves al visitar un sitio web: Primero, inspecciona la página, luego abre la pestaña Seguridad y, por último, busca X25519MLKEM768 como se muestra aquí:

Esto indica que tu navegador está utilizando el protocolo de acuerdo de claves ML-KEM combinado con la elliptic curve cryptography convencional en la curva X25519. Esto protege la criptografía convencional auténtica (X25519) junto con el nuevo acuerdo de clave poscuántica (ML-KEM).

Fase 2: Migración de firmas digitales

Las firmas digitales se utilizan en los certificados TLS para validar la autenticidad de las conexiones, lo que permite al cliente estar seguro de que realmente se está comunicando con el servidor, y no con un atacante que se hace pasar por el servidor.

Sin embargo, las firmas digitales poscuánticas son significativamente más grandes y, por lo tanto, más lentas que sus contrapartes actuales. Este impacto en el rendimiento ha ralentizado su adopción, sobre todo porque ralentizan las conexiones TLS de corta duración.

Afortunadamente, las firmas poscuánticas no son necesarias para evitar los ataques de recolección actual y descifrado futuro. Estas protegen principalmente contra los ataques de alguien que está utilizando activamente una computadora cuántica para manipular una conexión TLS activa. Todavía tenemos algo de tiempo antes de que las computadoras cuánticas puedan hacer esto, lo que hace que la migración de las firmas digitales sea una prioridad menor.

Sin embargo, Cloudflare participa activamente en la estandarización de las firmas poscuánticas para los certificados TLS. También estamos experimentando con su implementación en conexiones TLS de larga duración y explorando nuevos enfoques para lograr la autenticación postcuántica sin sacrificar el rendimiento. Nuestro objetivo es garantizar que las firmas digitales poscuánticas estén listas para un uso generalizado cuando las computadoras cuánticas puedan atacar activamente las conexiones TLS activas.

Cloudflare Zero Trust + PQC: seguridad preparada para el futuro

La plataforma Zero Trust de Cloudflare reemplaza los perímetros de seguridad corporativos heredados por la red global de Cloudflare, lo que agiliza y protege el acceso a Internet y a los recursos corporativos para los equipos de trabajo de todo el mundo. Hoy, nos complace anunciar que la plataforma Zero Trust de Cloudflare protege tus datos de las amenazas cuánticas mientras se desplazan por la Internet pública . Hay tres casos de uso clave de seguridad cuántica compatibles con nuestra plataforma Zero Trust en esta primera fase de preparación cuántica.

Acceso sin cliente con seguridad cuántica

Acceso sin clientede Cloudflare ahora protege el tráfico de Internet de una organización de las aplicaciones web internas contra las amenazas cuánticas, incluso si las propias aplicaciones aún no han migrado a la criptografía poscuántica. ("Acceso sin cliente" es un método para acceder a los recursos de la red sin instalar una aplicación de cliente exclusiva en el dispositivo del usuario.Los usuarios se conectan y acceden a la información a través de un navegador web).

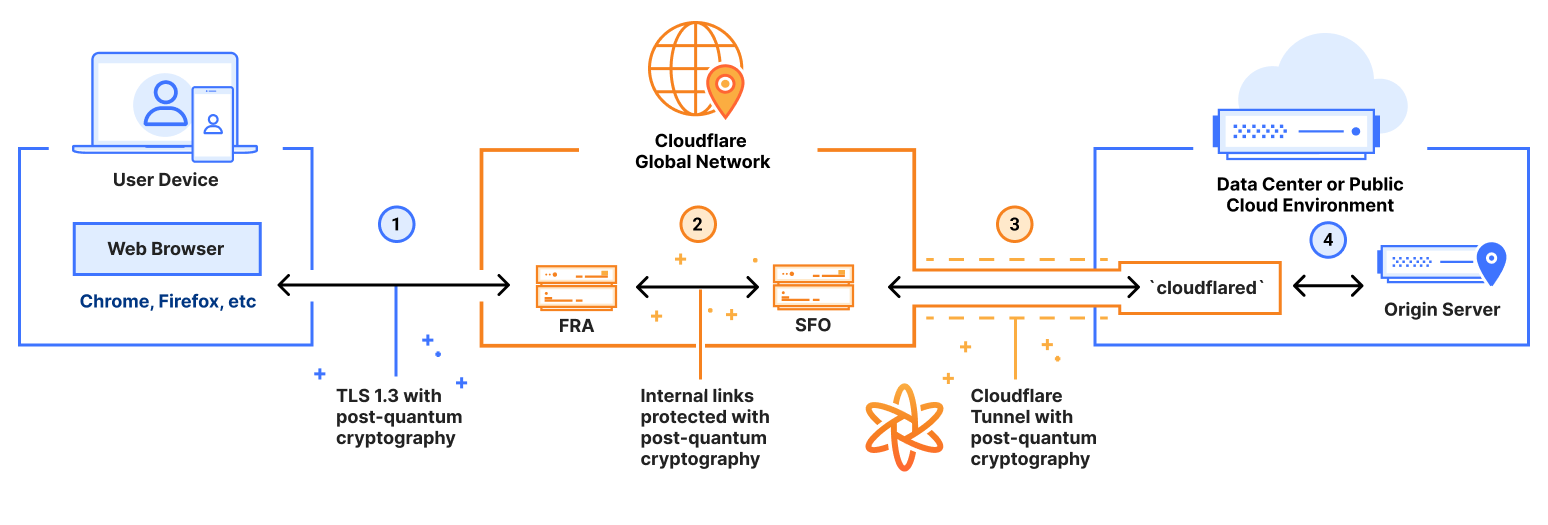

Así es como funciona hoy:

Conexión PQ a través del navegador: (etiquetado con (1) en la figura). Siempre que el navegador web del usuario sea compatible con el acuerdo de clave poscuántica, la conexión del dispositivo a la red de Cloudflare está protegida mediante TLS 1.3 con acuerdo de clave poscuántica.

PQ dentro de la red global de Cloudflare: (etiquetado con (2) en la figura) Si el usuario y el servidor de origen están geográficamente distantes, el tráfico del usuario ingresará a la red global de Cloudflare en una ubicación geográfica (p. ej. Frankfurt) y saldrá en otra (p. ej., San Francisco). A medida que este tráfico se traslada de un centro de datos a otro dentro de la red global de Cloudflare, estos saltos a través de la red están protegidos mediante TLS 1.3 con acuerdo de clave poscuántica.

PQ Cloudflare Tunnel: (etiquetado con (3) en la figura) Los clientes establecen un Cloudflare Tunnel desde su centro de datos o nube pública, donde se aloja su aplicación web corporativa, hasta la red de Cloudflare. Este túnel está protegido mediante TLS 1.3 con acuerdo de clave poscuántica, lo que lo protege de los ataques de recolección actual y descifrado futuro.

En conjunto, el acceso sin cliente ofrece seguridad cuántica de extremo a extremo para acceder a las aplicaciones HTTPS corporativas, sin necesidad de que los clientes actualicen la seguridad de las aplicaciones web corporativas.

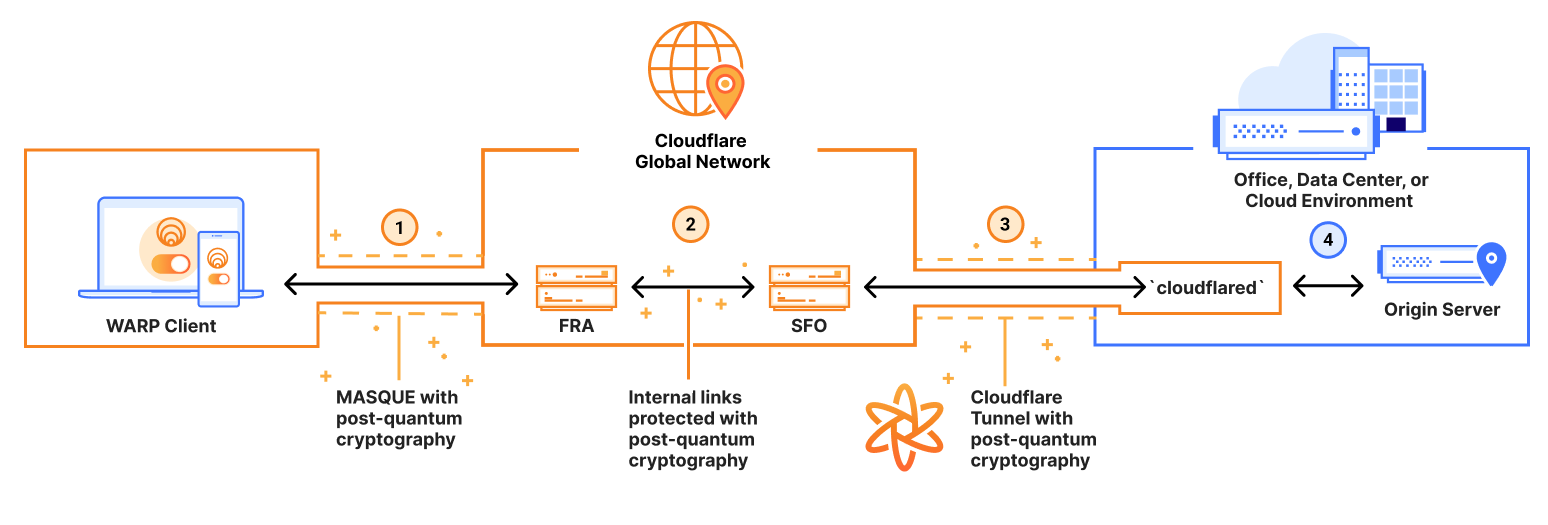

Zero Trust con seguridad cuántica con configuración de cliente WARP a túnel de Cloudflare (como reemplazo de VPN)

A mediados de 2025, las organizaciones podrán proteger cualquier protocolo, no solo HTTPS, mediante la tunelización a través de la plataforma Zero Trust de Cloudflare con criptografía poscuántica, brindando así seguridad cuántica a medida que el tráfico se desplaza por Internet desde el dispositivo del usuario final hasta la oficina corporativa, el centro de datos o el entorno de nube.

La plataforma Zero Trust de Cloudflare es ideal para sustituir las VPN tradicionales y habilitar las arquitecturas Zero Trust con políticas modernas de autenticación y autorización. El cliente WARP a túnel de Cloudflare es una configuración de red popular para nuestra plataforma Zero Trust: las organizaciones implementan el cliente de dispositivo WARP de Cloudflare en los dispositivos de sus usuarios finales y luego usan Cloudflare Tunnel para conectarse a sus entornos de oficina corporativa, nube o centro de datos.

Estos son los detalles:

Conexión PQ a través de cliente WARP (disponible a mediados de 2025): (etiquetado con (1) en la figura) El cliente WARP utiliza el protocolo MASQUE para conectarse desde el dispositivo a la red global de Cloudflare. Estamos trabajando para agregar soporte para establecer esta conexión MASQUE con TLS 1.3 con acuerdo de clave poscuántica, con una fecha de finalización prevista para mediados de 2025.

PQ dentro de la red global de Cloudflare: (etiquetado con (2) en la figura) A medida que el tráfico se desplaza de un centro de datos a otro dentro de la red global de Cloudflare, cada salto que da a través de la red de Cloudflare ya está protegido con TLS 1.3 con acuerdo de clave poscuántica.

PQ Cloudflare Tunnel: (etiquetado con (3) en la figura) Como se mencionó anteriormente, Cloudflare Tunnel ya es compatible con el acuerdo de clave poscuántica.

Una vez que se completen las próximas mejoras poscuánticas en el cliente de dispositivo WARP, los clientes podrán encapsular su tráfico en túneles cuánticos seguros, mitigando de manera efectiva el riesgo de ataques de recolección actual y descifrado futuro sin necesidad de actualizar individualmente sus redes o aplicaciones . Y esto brinda una protección integral para cualquier protocolo que se pueda enviar a través de estos túneles, ¡no solo para HTTPS!

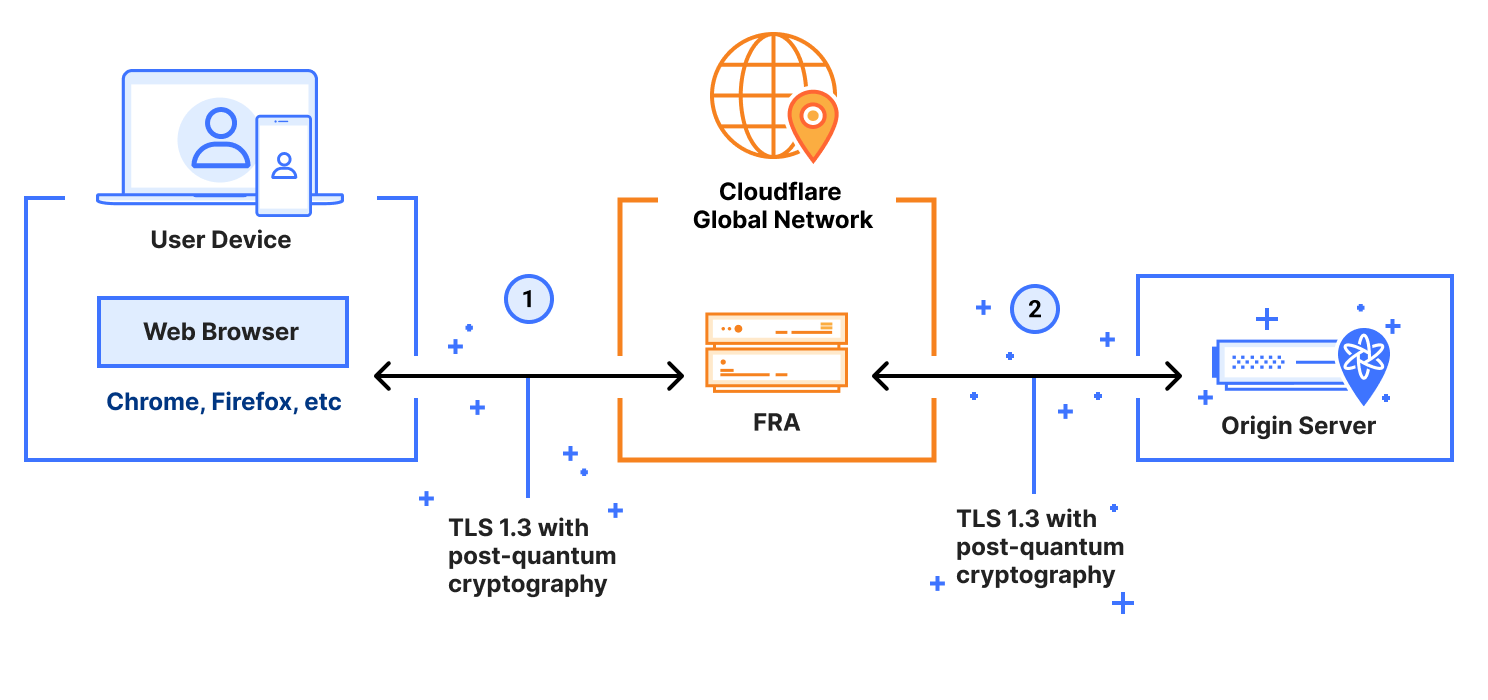

SWG con seguridad cuántica (PQC de extremo a extremo para acceder a aplicaciones web de terceros)

Una puerta de enlace web segura (SWG) se utiliza para proteger el acceso a sitios web de terceros en la Internet pública al interceptar e inspeccionar el tráfico TLS.

Cloudflare Gateway es ahora una SWG con seguridad cuántica para el tráfico HTTPS. Siempre que el sitio web de terceros que se esté inspeccionando sea compatible con el acuerdo de clave poscuántica, la SWG de Cloudflare también es compatible con el acuerdo de clave poscuántica. Esto es así independientemente de la vía de acceso que el cliente utilice para acceder a la red de Cloudflare (es decir, navegador web, cliente de dispositivo WARP, conector WARP, Magic WAN), y solo requiere el uso de un navegador que admita el acuerdo de clave poscuántica.

La función HTTPS SWG de Cloudflare Gateway implica dos conexiones TLS poscuánticas, de la siguiente manera:

Conexión PQ a través del navegador: (etiquetado con (1) en la figura) Se inicia una conexión TLS desde el navegador del usuario a un centro de datos en la red de Cloudflare que realiza la inspección TLS . Siempre que el navegador web del usuario admita el acuerdo de clave poscuántica, esta conexión está protegida por TLS 1.3 con acuerdo de clave poscuántica.

Conexión de PQ al servidor de origen: (etiquetada con (2) en la figura) Una conexión TLS se inicia desde un centro de datos de la red de Cloudflare hasta el servidor de origen, que suele estar controlado por un tercero. La conexión de SWG de Cloudflare admite actualmente el acuerdo de clave poscuántica, siempre que el servidor de origen del tercero también admita el acuerdo de clave poscuántica. Puedes probarlo hoy mismo utilizandohttps://pq.cloudflareresearch.com/ como tu servidor de origen de terceros.

En conjunto, el SWG de Cloudflare está preparado para la tecnología cuántica y admitir el acceso seguro a cualquier sitio web de terceros que esté preparado para la tecnología cuántica en la actualidad o en el futuro. ¡Y esto es así independientemente del acceso utilizado para llevar el tráfico de los usuarios finales a la red global de Cloudflare!

El futuro poscuántico: la plataforma Zero Trust de Cloudflare está a la vanguardia

Proteger a nuestros clientes de las amenazas cuánticas emergentes no es solo una prioridad, es nuestra responsabilidad. Desde 2017, Cloudflare es pionero en la criptografía poscuántica a través de la investigación, la estandarización y la implementación estratégica en todo nuestro ecosistema de productos.

El día de hoy marca un hito: lanzamos la primera fase de protección cuántica segura para nuestra plataforma Zero Trust. El acceso sin cliente con seguridad cuántica y la puerta de enlace web segura ya están disponibles, y las configuraciones de red de cliente a túnel WARP estarán disponibles a mediados de 2025. A medida que avanzamos en la criptografía poscuántica de vanguardia, nuestro compromiso con la innovación continua garantiza que tu organización se mantenga a la vanguardia de las amenazas del mañana. Deja que nosotros nos ocupemos de la criptoagilidad para que tú no tengas que hacerlo.

Para obtener más información sobre cómo la criptoagilidad integrada de Cloudflare puedes preparar tu negocio para el futuro, visita nuestra página web sobre criptografía poscuántica.