Wenn Sie Sicherheits-, Netzwerk- oder IT-Verantwortlicher sind, haben Sie wahrscheinlich schon die Begriffe Zero Trust, Secure Access Service Edge (SASE) und Secure Service Edge (SSE) gehört, die einen neuen Ansatz für die Architektur von Unternehmensnetzwerken beschreiben. Diese Frameworks prägen eine Welle von Technologien, die die Art und Weise, wie Unternehmensnetzwerke aufgebaut und betrieben werden, grundlegend verändern werden. Allerdings werden die Begriffe oft synonym und widersprüchlich verwendet. Leicht kann man sich in einem Meer von Buzzwords verlieren und die Ziele dahinter aus den Augen verlieren: eine sicherere, schnellere und zuverlässigere Erfahrung für Ihre Endbenutzer, Anwendungen und Netzwerke. Heute werden wir jedes dieser Konzepte – Zero Trust, SASE und SSE – aufschlüsseln und die entscheidenden Komponenten erläutern, die zum Erreichen dieser Ziele erforderlich sind. Eine immer aktuelle Version dieses Inhalts finden Sie in unserem Learning Center hier.

Was ist Zero Trust?

Zero-Trust ist ein IT-Sicherheitsmodell mit einer strikten Identitätsprüfung für alle Personen und Geräte, die auf Ressourcen in einem privaten Netzwerk zugreifen möchten. Dabei kommt es nicht darauf an, ob sie sich innerhalb oder außerhalb des Netzwerkperimeters befinden. Dies steht im Gegensatz zum traditionellen Sicherheitsmodell, bei dem Benutzer auf Ressourcen zugreifen können, sobald ihnen der Zugang zum Netzwerk gewährt wurde - auch bekannt als „Burg- und Graben-Architektur“ (Castle-and-Moat-Architektur).

Vereinfacht ausgedrückt: Die traditionelle IT-Netzwerksicherheit vertraut jedem und allem innerhalb des Netzwerks. Eine Zero Trust-Architektur traut niemandem und nichts. Sie können hier mehr über Zero Trust-Sicherheit erfahren.

Was ist Secure Access Service Edge (SASE)?

Gartner hat SASE als Rahmen für die Implementierung einer Zero Trust-Architektur in jedem Unternehmen eingeführt. SASE kombiniert softwaredefinierte Netzwerkfunktionen mit einer Reihe von Funktionen für die Netzwerksicherheit, die alle von einer einzigen Cloud-Plattform aus bereitgestellt werden. Auf diese Weise ermöglicht SASE den Mitarbeitern, sich zu authentifizieren und von überall aus eine sichere Verbindung zu internen Ressourcen herzustellen. Gleichzeitig erhalten Unternehmen in ihrem internen Netzwerk eine bessere Kontrolle über eingehende(n)/ausgehende(n) Traffic und Daten.

Die Secure Access-Komponente von SASE umfasst die Definition von Zero Trust-Sicherheitsrichtlinien für Benutzergeräte und Anwendungen sowie für den Datenverkehr in Zweigstellen, Rechenzentren und der Cloud. Durch die Service Edge-Komponente kann der gesamte Datenverkehr unabhängig von seinem Standort die Secure Access-Kontrollen passieren – ohne dass ein Backhauling zu einem zentralen „Hub“ erforderlich ist, wo diese Kontrollen durchgesetzt werden. Sie können hier mehr über SASE erfahren.

Was bedeutet Security Service Edge (SSE)?

SSE, ebenfalls von Gartner geprägt, ist eine Teilmenge der SASE-Funktionalität, die sich speziell auf die Durchsetzung der Sicherheit konzentriert. Sie ist oft ein erster Schritt auf dem Weg zu einer vollständigen SASE-Implementierung, die die SSE-Sicherheitskontrollen auf das Wide Area Network (WAN) des Unternehmens ausweitet und softwaredefinierte Netzwerkfunktionen wie Traffic Shaping und Quality of Service umfasst. Sie können hier mehr über SSE erfahren.

Was macht SASE aus?

Die meisten verfügbaren Definitionen von SASE listen eine Reihe von Sicherheitsfunktionen wie Zero Trust Network Access (ZTNA) und Cloud Access Security Broker (CASB) auf und konzentrieren sich darauf, was eine SASE-Plattform leisten muss. Die Sicherheitsfunktionen sind ein wichtiger Bestandteil, aber diese Definitionen sind unvollständig: Sie beschreiben nicht, wie die Funktionen erreicht werden, was ebenso wichtig ist.

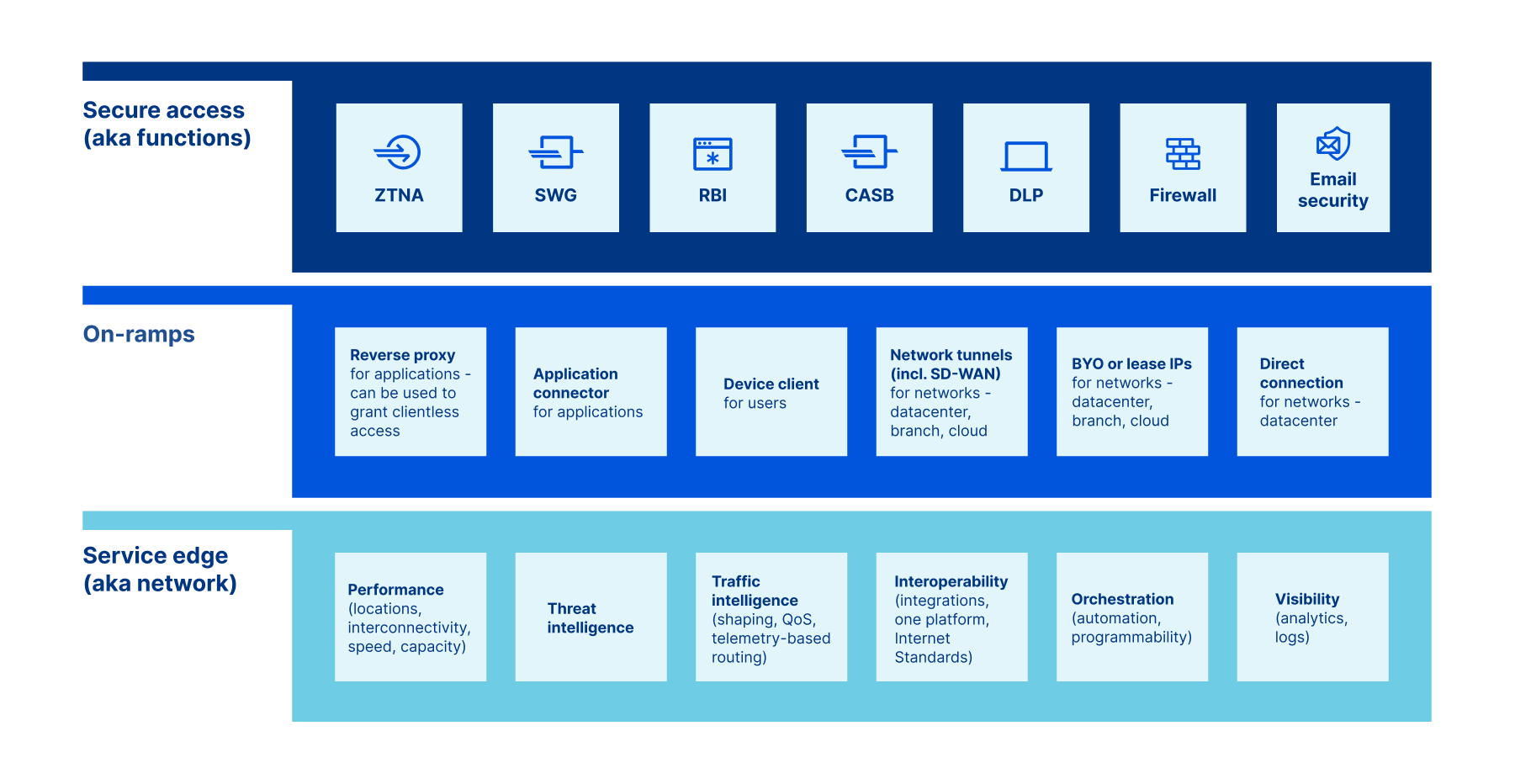

Die vollständige Definition von SASE baut auf dieser Liste von Sicherheitsfunktionen auf und umfasst drei verschiedene Aspekte: Secure Access, On-Ramps und Service-Edge.

Cloudflare One: eine umfassende SASE-Plattform

Cloudflare One ist eine vollständige SASE-Plattform, die eine holistische Reihe von sicheren Zugangsfunktionen mit flexiblen On-Ramps kombiniert, um jede beliebige Traffic-Quelle und jedes beliebige Ziel zu verbinden. Das alles wird über das globale Netzwerk von Cloudflare bereitgestellt, das als blitzschnelle und zuverlässige Service-Edge fungiert. Für Unternehmen, die mit SSE als ersten Schritt auf dem Weg zu SASE beginnen möchten, bietet Cloudflare One ebenfalls eine Lösung. Es ist komplett flexibel zusammensetzbar, d.h. die Komponenten können einzeln eingesetzt werden, um unmittelbare Anwendungsfälle zu adressieren und in Ihrem eigenen Tempo auf eine vollständige SASE-Architektur umzustellen.

Lassen Sie uns die einzelnen Komponenten einer SASE-Architektur genauer aufschlüsseln und erklären, wie Cloudflare One sie bereitstellt.

Secure Access: Sicherheitsfunktionen

Secure Access-Funktionen wirken auf Ihren Datenverkehr ein, um Ihre Benutzer, Anwendungen, Ihr Netzwerk und Ihre Daten zu schützen. In einem Input/Prozess/Output (IPO)-Modell, können Sie sich den sicheren Zugang als die Prozesse vorstellen, die Ihren Datenverkehr überwachen und darauf reagieren.

Zero-Trust-Netzwerkzugriff (ZTNA)

Zero Trust Network Access ist die Technologie, die es ermöglicht, ein Zero-Trust-Sicherheitsmodell zu implementieren. Dabei muss sich jeder Benutzer und jedes Gerät streng verifizieren, bevor der Zugriff auf interne Ressourcen genehmigt wird. Im Vergleich zu herkömmlichen virtuellen privaten Netzwerken (Virtual Private Networks – VPNs), die den Zugriff auf ein gesamtes lokales Netzwerk auf einmal gewähren, gewährt ZTNA nur den Zugriff auf die spezifische angeforderte Anwendung und verweigert den Zugriff auf Anwendungen und Daten standardmäßig.

ZTNA kann mit anderen Funktionen für die Anwendungssicherheit wie Web Application Firewalls, DDoS-Schutz und Bot-Management zusammenarbeiten, um einen umfassenden Schutz für Anwendungen im öffentlichen Internet zu bieten. Mehr über ZTNA erfahren Sie hier.

Cloudflare One umfasst eine ZTNA-Lösung, Cloudflare Access, die im clientbasierten oder clientlosen Modus arbeitet, um den Zugriff auf selbstgehostete und SaaS-Anwendungen zu gewähren.

Cloudflare One includes a ZTNA solution, Cloudflare Access, which operates in client-based or clientless modes to grant access to self-hosted and SaaS applications.

Cloudflare One includes a ZTNA solution, Cloudflare Access, which operates in client-based or clientless modes to grant access to self-hosted and SaaS applications.

Secure Web Gateway (SWG)

Ein Secure Web Gateway wird zwischen einem Unternehmensnetzwerk und dem Internet eingesetzt, um Sicherheitsrichtlinien durchzusetzen und Unternehmensdaten zu schützen. Unabhängig davon, ob der Datenverkehr von einem Benutzergerät, einer Zweigstelle oder einer Anwendung ausgeht, bieten SWGs mehrere Schutzschichten, darunter URL-Filterung, Malware-Erkennung und -Blockierung sowie Anwendungskontrolle. Immer mehr Firmennetzwerk-Traffic wird von privaten Netzwerken auf das Internet verlagert. Darum ist der Einsatz von SWG so wichtig, um die Geräte, Netzwerke und Daten des Unternehmens vor einer Vielzahl von Sicherheitsbedrohungen zu schützen.

SWGs können gemeinsam mit anderen Tools wie Web Application Firewalls und Netzwerk-Firewalls eingesetzt werden, um sowohl eingehenden als auch ausgehenden Traffic-Fluss in einem Unternehmensnetzwerk zu sichern. Sie können auch mit Remote-Browserisolierung (RBI) integriert werden, um zu verhindern, dass Malware und andere Angriffe auf Unternehmensgeräte und -netzwerke eindringen, ohne den Benutzerzugang zu Internetressourcen vollständig zu blockieren. Mehr über SWG erfahren Sie hier.

Cloudflare One includes a SWG solution, Cloudflare Gateway, which provides DNS, HTTP, and Network filtering for traffic from user devices and network locations.

Cloudflare One includes a SWG solution, Cloudflare Gateway, which provides DNS, HTTP, and Network filtering for traffic from user devices and network locations.

Cloudflare One umfasst eine SWG-Lösung, Cloudflare Gateway, die DNS-, HTTP- und Netzwerkfilterung für den Datenverkehr von Benutzergeräten und Netzwerkstandorten bietet.

Remote Browser Isolation (RBI)

Bei Browserisolierung handelt es sich um eine Technologie, die das Surfen sicher macht, indem sie den Ladevorgang von Webseiten von den Geräten des Nutzers trennt, die die Webseiten anzeigen. Dies verhindert, dass sich Malware-Infektionen und andere Cyberangriffe sowohl auf die Geräte der Nutzer als auch auf interne Netzwerke auswirken.

Cloudflare One includes Browser Isolation. In contrast to legacy remote browser approaches, which send a slow and clunky version of the web page to the user, Cloudflare Browser Isolation draws an exact replica of the page on the user’s device, and then delivers that replica so quickly that it feels like a regular browser.

Cloudflare One includes Browser Isolation. In contrast to legacy remote browser approaches, which send a slow and clunky version of the web page to the user, Cloudflare Browser Isolation draws an exact replica of the page on the user’s device, and then delivers that replica so quickly that it feels like a regular browser.

RBI arbeitet mit anderen Funktionen für den sicheren Zugriff zusammen. So können Sicherheitsteams beispielsweise Secure Web Gateway-Richtlinien konfigurieren, um den Datenverkehr zu bekannten oder potenziell verdächtigen Websites automatisch zu isolieren. Mehr über Browserisolierung erfahren Sie hier.

Cloudflare One umfasst Browserisolierung. Veraltete Remote-Browser-Ansätze senden eine langsame und schwerfällige Version einer Webseite an den Benutzer. Im Gegensatz dazu erstellt Cloudflare Browserisolierung eine exakte Nachbildung der Seite für das Gerät des Nutzers und zeigt diese so schnell an, dass der Anwender das Gefühl hat, er sei mit einem normalen Browser im Internet unterwegs.

Cloud Access Security Broker (CASB)

Ein Cloud Access Security Broker scannt, erkennt und überwacht kontinuierlich Sicherheitsprobleme in SaaS-Anwendungen. Unternehmen nutzen CASB für:

Cloudflare One includes an API-driven CASB which gives comprehensive visibility and control over SaaS apps, so you can easily prevent data leaks and compliance violations.

Cloudflare One includes an API-driven CASB which gives comprehensive visibility and control over SaaS apps, so you can easily prevent data leaks and compliance violations.

Datensicherheit – z.B. Sicherstellen, dass eine falsche Datei oder ein falscher Ordner nicht öffentlich in Dropbox freigegeben wird

Benutzeraktivität – z.B. Alarmierung bei verdächtigen Änderungen der Benutzerberechtigungen in Workday um 2:00 Uhr morgens

Fehlkonfigurationen – z.B. Verhindern, dass Zoom-Aufzeichnungen öffentlich zugänglich werden

Compliance – z.B. Verfolgen und Melden, wer Bitbucket-Zweigberechtigungen geändert hat

Schatten-IT – z.B. Erkennen von Benutzern, die sich mit ihrer geschäftlichen E-Mail-Adresse für eine nicht genehmigte App angemeldet haben

API-gesteuerte CASBs nutzen API-Integrationen mit verschiedenen SaaS-Anwendungen und können innerhalb von wenigen Minuten verbunden werden. CASB kann auch in Verbindung mit RBI eingesetzt werden, um unerwünschte Verhaltensweisen bei genehmigten und nicht-genehmigten SaaS-Anwendungen zu erkennen und zu verhindern, z. B. die Möglichkeit, Dateien herunterzuladen oder Text aus Dokumenten zu kopieren. Mehr über CASB erfahren Sie hier.

DLP capabilities for Cloudflare One are coming soon. These will include the ability to check data against common patterns like PII, label and index specific data you need to protect, and combine DLP rules with other Zero Trust policies.

DLP capabilities for Cloudflare One are coming soon. These will include the ability to check data against common patterns like PII, label and index specific data you need to protect, and combine DLP rules with other Zero Trust policies.

Cloudflare One enthält eine API-gesteuerte CASB, die umfassende Transparenz und Kontrolle über SaaS-Anwendungen bietet. Somit können Sie Datenlecks und Compliance-Verstöße ganz einfach verhindern.

Data Loss Prevention (DLP)

Cloudflare One includes Magic Firewall, a firewall-as-a-service that allows you to filter any IP traffic from a single control plane and (new!) enforce IDS policies across your traffic.

Cloudflare One includes Magic Firewall, a firewall-as-a-service that allows you to filter any IP traffic from a single control plane and (new!) enforce IDS policies across your traffic.

Tools zum Schutz vor Datenverlust (Data Loss Prevention – DLP) erkennen und verhindern die Exfiltration von Daten (Daten, die ohne Genehmigung des Unternehmens verschoben werden) oder die Zerstörung von Daten. Viele DLP-Lösungen analysieren den Netzwerk-Traffic und interne „Endgeräte“, um den Verlust von vertraulichen Informationen wie Kreditkartennummern und personenbezogenen Daten zu erkennen. DLP verwendet eine Reihe von Techniken zur Aufspürung sensibler Daten, darunter Data Fingerprinting, Keyword Matching, Pattern Matching und File Matching. Mehr über DLP erfahren Sie hier.

DLP-Funktionen für Cloudflare One sind in Kürze verfügbar. Dazu gehört die Möglichkeit, Daten auf allgemeine Muster wie PII zu prüfen, bestimmte Daten, die Sie schützen müssen, zu kennzeichnen und zu indizieren und DLP-Regeln mit anderen Zero Trust-Richtlinien zu kombinieren.

Firewall as a Service

Cloudflare One includes Area 1 email security, which crawls the Internet to stop phishing, Business Email Compromise (BEC), and email supply chain attacks at the earliest stages of the attack cycle. Area 1 enhances built-in security from cloud email providers with deep integrations into Microsoft and Google environments and workflows.

Cloudflare One includes Area 1 email security, which crawls the Internet to stop phishing, Business Email Compromise (BEC), and email supply chain attacks at the earliest stages of the attack cycle. Area 1 enhances built-in security from cloud email providers with deep integrations into Microsoft and Google environments and workflows.

Firewall-as-a-Service, auch als Cloud-Firewall bezeichnet, filtert potenziell bösartigen Datenverkehr heraus, ohne dass eine physische Hardware-Präsenz im Kundennetzwerk erforderlich ist. Mehr über Firewall-as-a-Service erfahren Sie hier.

Cloudflare One beinhaltet Magic Firewall, eine Firewall-as-a-Service, mit der Sie jeden IP-Datenverkehr von einer einzigen Kontrollebene aus filtern und (neu!) IDS-Richtlinien für Ihren Datenverkehr durchsetzen können.

E-Mail-Sicherheit

Bei der E-Mail-Sicherheit geht es darum, E-Mail-basierte Cyberangriffe und unerwünschte Kommunikation zu verhindern. Es umfasst den Schutz von E-Mail-Posteingängen vor Übernahmen, den Schutz von Domains vor Spoofing, das Stoppen von Phishing-Angriffen, die Verhinderung von Betrug, das Blockieren der Zustellung von Malware, das Filtern von Spam, und die Verwendung von Verschlüsselung zum Schutz der Inhalte von E-Mails vor Unbefugten.

Die Tools für E-Mail-Sicherheit können in Verbindung mit anderen Secure Access-Funktionen, einschließlich DLP und RBI, verwendet werden. So können beispielsweise potenziell verdächtige Links in E-Mails in einem isolierten Browser aufgerufen werden, ohne dass Fehlalarme auftreten. Mehr über E-Mail-Sicherheit erfahren Sie hier.

Cloudflare One beinhaltet Area 1 E-Mail-Sicherheit, die das Internet durchforstet, um Phishing, Kompromittierung von Geschäfts-E-Mails (Business Email Compromise, BEC) und Angriffe auf die E-Mail-Supply-Chain bereits in den frühesten Stadien des Angriffszyklus zu stoppen. Area 1 verbessert die integrierte Sicherheit von Cloud-E-Mail-Anbietern durch tiefe Integrationen in Microsoft- und Google-Umgebungen und -Workflows.

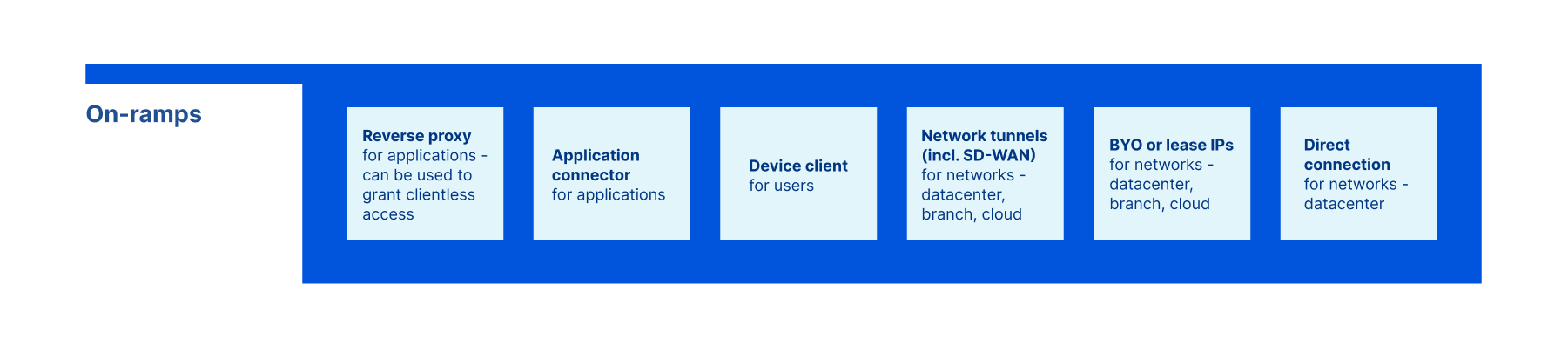

On-Ramps: Verbinden Sie sich

Um Secure Access-Funktionen auf Ihren Datenverkehr anzuwenden, benötigen Sie Mechanismen, um diesen Traffic von seiner Quelle (sei es ein entferntes Benutzergerät, eine Zweigstelle, ein Rechenzentrum oder eine Cloud) zur Service Edge (siehe unten) zu leiten, wo diese Funktionen ausgeführt werden. On-Ramps sind diese Mechanismen - die Inputs und Outputs im IPO-Modell, oder anders gesagt, die Wege, auf denen Ihr Datenverkehr von Punkt A nach Punkt B gelangt, nachdem Filter angewendet wurden.

Reverse-Proxy (für Anwendungen)

Ein Reverse-Proxy sitzt vor Webservern und leitet Clients (z.B. Webbrowsern) an diese Webserver weiter. Reverse-Proxys werden gewöhnlich implementiert, um Sicherheit, Performance und Zuverlässigkeit zu erhöhen. In Verbindung mit Identitäts- und Endpunktsicherheitsanbietern kann ein Reverse-Proxy verwendet werden, um den Netzwerkzugriff auf webbasierte Anwendungen zu ermöglichen.

Cloudflare One umfasst einen der weltweit meistgenutzten Reverse-Proxies, der täglich über 1,39 Milliarden DNS-Anfragen verarbeitet.

Anwendungskonnektor (für Anwendungen)

Für private oder nicht-webbasierte Anwendungen können IT-Teams einen schlanken Daemon in ihrer Infrastruktur installieren und eine reine Outbound-Verbindung zur Service-Edge herstellen. Diese Anwendungskonnektoren ermöglichen die Konnektivität zu HTTP-Webservern, SSH-Servern, Remote-Desktops und anderen Anwendungen/Protokollen, ohne die Anwendungen potenziellen Angriffen auszusetzen.

Cloudflare One enthält Cloudflare Tunnel. Benutzer können einen schlanken Daemon installieren, der einen verschlüsselten Tunnel zwischen ihrem Ursprungs-Webserver und dem nächstgelegenen Rechenzentrum von Cloudflare erstellt, ohne öffentliche eingehende Ports zu öffnen.

Geräte-Client (für Benutzer)

Um den Datenverkehr von Geräten, einschließlich Laptops und Telefonen, zur Filterung und zum Zugriff auf das private Netzwerk an die Service-Edge zu leiten, können Benutzer einen Client installieren. Dieser Client oder „Roaming Agent“ fungiert als Forward-Proxy, um einen Teil oder den gesamten Datenverkehr vom Gerät zur Service-Edge zu leiten.

Cloudflare One beinhaltet den WARP Geräte-Client, der von Millionen von Nutzern weltweit verwendet wird und für iOS, Android, ChromeOS, Mac, Linux und Windows verfügbar ist.

Eigene IPs einbringen oder mieten (für Zweigstellen, Rechenzentren und Clouds)

Je nach den Möglichkeiten des Netzwerks/der Service-Edge eines SASE-Anbieters können Unternehmen ihre eigenen IPs einbringen oder IPs mieten, um die gesamte Netzwerkkonnektivität über BGP-Ankündigung zu ermöglichen.

Cloudflare One bietet BYOIP und geleaste IP-Optionen, die beide Werbebereiche in unserem gesamten Anycast-Netzwerk umfassen.

Netzwerktunnel (für Zweigstellen, Rechenzentren und Clouds)

Die meisten Hardware- oder virtuellen Hardware-Geräte, die an den physischen Netzwerkgrenzen sitzen, unterstützen einen oder mehrere Arten von Industriestandard-Tunnelmechanismen wie GRE und IPsec. Diese Tunnel können von Zweigstellen, Rechenzentren und öffentlichen Clouds zur Service-Edge aufgebaut werden, um Konnektivität auf Netzwerkebene zu ermöglichen.

Cloudflare One bietet Anycast GRE- und IPsec-Tunneloptionen, die wie herkömmliche Punkt-zu-Punkt-Tunnel konfiguriert werden, aber automatische Konnektivität mit dem gesamten Anycast-Netzwerk von Cloudflare gewährleisten, um die Verwaltung und Redundanz zu erleichtern. Diese Optionen ermöglichen auch eine einfache Konnektivität von bestehenden SD-WAN-Geräten, die eine einfach zu verwaltende oder vollständig automatisierte Tunnelkonfiguration ermöglichen können.

Direktverbindung (für Zweigstellen und Rechenzentren)

Eine letzte On-Ramp-Option für Netzwerke mit hohem Zuverlässigkeits- und Kapazitätsbedarf ist die direkte Anbindung an die Service-Edge, entweder mit einer physischen Cross-Connect/Last-Mile-Verbindung oder einer virtuellen Verbindung über einen Virtual Fabric Provider.

Cloudflare One enthält Cloudflare Network Interconnect (CNI), mit dem Sie sich über eine direkte physische Verbindung oder eine virtuelle Verbindung über einen Partner mit dem Netzwerk von Cloudflare verbinden können. Cloudflare for Offices bringt CNI direkt zu Ihrem physischen Standort für eine noch einfachere Konnektivität.

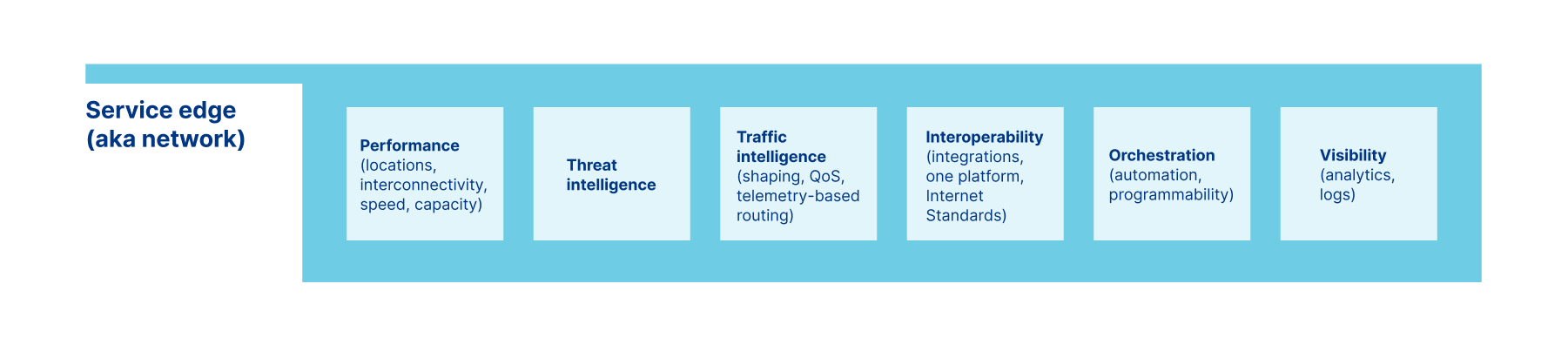

Service-Edge: das Netzwerk, das alles steuert

Secure Access-Funktionen brauchen einen Ort zum Arbeiten. Bei der konventionellen Perimeter-Architektur war dieser Ort ein Gestell mit Hardware-Boxen in einem Unternehmensbüro oder Rechenzentrum. Mit SASE ist es ein verteiltes Netzwerk, das sich so nah wie möglich an den Benutzern und Anwendungen befindet, wo auch immer in der Welt sie sich befinden. Aber nicht alle Service-Edges sind gleich: Damit eine SASE-Plattform ein gutes Erlebnis für Ihre Benutzer, Anwendungen und Netzwerke bietet, muss das zugrunde liegende Netzwerk schnell, intelligent, interoperabel, programmierbar und transparent sein. Schauen wir uns die einzelnen Funktionen der Plattform im Detail an.

Performance: Standorte, Interkonnektivität, Geschwindigkeit, Kapazität

In der Vergangenheit mussten IT-Teams oft schwierige Kompromisse zwischen Sicherheit und Performance eingehen. Hierzu gehörte etwa die Frage, ob und welcher Datenverkehr zur Sicherheitsfilterung an eine zentrale Stelle weitergeleitet (Backhauling) werden sollte und welche Sicherheitsfunktionen aktiviert werden sollten, um ein Gleichgewicht zwischen Durchsatz und Verarbeitungsaufwand herzustellen. Mit SASE sind diese Kompromisse nicht mehr erforderlich, solange die Service-Edge folgende Anforderungen erfüllt:

Geografisch verstreut: Es ist wichtig, dass die Service-Edge-Standorte so nah wie möglich an den Standorten Ihrer Benutzer und Anwendungen liegen, was zunehmend bedeutet, dass sie potenziell überall auf der Welt liegen.

Vernetzt: Ihre Service-Edge muss mit anderen Netzwerken verbunden sein, einschließlich wichtiger Transit-, Cloud- und SaaS-Anbieter, um eine zuverlässige und schnelle Verbindung zu den Zielen zu gewährleisten, an die Sie den Datenverkehr letztlich weiterleiten.

Schnell: Da die Erwartungen an die Benutzerfreundlichkeit immer weiter steigen, muss Ihr Service mit der Entwicklung Schritt halten. Die wahrgenommene Anwendungsperformance wird von vielen Faktoren beeinflusst, von der Verfügbarkeit einer schnellen Internetverbindung auf der letzten Meile bis hin zu den Auswirkungen von Sicherheitsfiltern und Verschlüsselungs-/Entschlüsselungsschritten. Daher müssen SASE-Anbieter einen ganzheitlichen Ansatz zur Messung und Verbesserung der Netzwerkperformance verfolgen.

Hohe Kapazität: Mit einem SASE-Architekturmodell sollten Sie sich nie mehr Gedanken über die Kapazitätsplanung für Ihre Sicherheitsfunktionen machen müssen. Die Frage, „wie groß die Box sein soll“, gehört der Vergangenheit an. Das bedeutet, dass Ihre Service-Edge an jedem Standort, an dem Ihr Netzwerk-Traffic landen kann, über genügend Kapazität verfügen muss und die Fähigkeit, den Datenverkehr intelligent auszugleichen, um diese Kapazität effizient über die Service-Edge zu nutzen.

Cloudflare One basiert auf dem globalen Netzwerk von Cloudflare, das sich über 270 Städte in über 100 Ländern erstreckt und mehr als 10.500 miteinander verbundene Netzwerke mit mehr als 140 Tbit/s Kapazität bietet.

Traffic-Informationen: Shaping, QoS, telemetriebasiertes Routing

Neben den inhärenten Performance-Attributen eines Netzwerks/einer Service-Edge ist es auch wichtig, den Datenverkehr auf der Grundlage der Eigenschaften Ihres individuellen Netzwerks beeinflussen zu können. Techniken wie Traffic-Shaping, Quality of Service (QoS) und telemetriebasiertes Routing können die Performance des Datenverkehrs über die Security Service Edge weiter verbessern, indem sie die Bandbreite für kritische Anwendungen priorisieren und Überlastungen, Latenzzeiten und andere Probleme auf Zwischenpfaden umgehen.

Cloudflare One enthält Argo Smart Routing, das den Datenverkehr der Schichten 3-7 optimiert, um Staus, Paketverluste und andere Probleme im Internet intelligent zu umgehen. Weitere Funktionen für Traffic-Shaping und QoS sind auf der Roadmap von Cloudflare One vorgesehen.

Bedrohungsdaten

Um die Secure Access-Funktionen zu betreiben, benötigt Ihre Service Edge einen ständig aktualisierten Informationsfluss, der bekannte und neue Angriffstypen auf allen Ebenen des OSI-Stacks umfasst. Die Fähigkeit, Bedrohungsdaten von Drittanbietern einzubinden, ist ein guter Anfang, aber native Bedrohungsdaten aus dem Traffic, der über die Service-Edge fließt, sind sogar noch leistungsfähiger.

Cloudflare One enthält Bedrohungsdaten, die von den mehr als 20 Millionen Internetwebsites im Cloudflare-Netzwerk gesammelt werden. Diese Daten fließen kontinuierlich in unsere Richtlinien für den sicheren Zugang ein, damit unsere Kunden vor neuen Bedrohungen geschützt sind.

Interoperabilität: Integrationen, Standards und Kompatibilität

Ihre SASE-Plattform wird viele der Komponenten Ihrer alten Netzwerkarchitektur ersetzen, aber Sie können auch einige Ihrer bestehenden Tools beibehalten und in Zukunft neue einführen. Ihre Service-Edge muss mit Ihren bestehenden Konnektivitätsanbietern, Hardware und Tools kompatibel sein, um eine reibungslose Migration zu SASE zu ermöglichen.

Gleichzeitig sollte die Service-Edge Ihnen auch dabei helfen, neuen Technologien und Sicherheitsstandards wie TLS 1.3 und HTTP3 voraus zu sein. Außerdem sollte sie vollständig zusammensetzbar sein, d. h. jeder Dienst sollte zusammenarbeiten, um bessere Ergebnisse zu erzielen, als es eine Reihe von Einzellösungen allein könnte.

Cloudflare One lässt sich mit Plattformen wie Identitätsanbietern und Lösungen für den Schutz von Endpunkten, SD-WAN-Appliances, Interconnection-Anbietern, und Tools für Security Information and Event Management (SIEMs) integrieren. Vorhandene Sicherheits- und IT-Tools können mit minimalem Integrationsaufwand neben Cloudflare One verwendet werden.

Cloudflare ist auch führend bei der Weiterentwicklung von Internet- und Netzwerkstandards. Alle neuen Webstandards und Protokolle wurden wahrscheinlich von unserem Forschungsteam beeinflusst.

Cloudflare One ist außerdem vollständig zusammensetzbar, so dass Sie mit einem Anwendungsfall beginnen und zusätzliche Funktionen hinzufügen können. Somit erreichen Sie einen „1+1=3“-Effekt für Ihr Netzwerk.

Orchestrierung: Automatisierung und Programmierbarkeit

Die Bereitstellung und Verwaltung Ihrer SASE-Konfiguration kann nach der Skalierung über einige wenige Benutzer, Anwendungen und Standorte hinaus komplex werden. Ihre Service-Edge sollte vollständige Automatisierung und Programmierbarkeit bieten, einschließlich der Möglichkeit, Ihre Infrastruktur als Code mit Tools wie Terraform zu verwalten.

Cloudflare One bietet vollständige API- und Terraform-Unterstützung für die einfache Bereitstellung und Verwaltung der Konfiguration.

Sichtbarkeit: Analytics und Protokolle

Ihr Team sollte vollen Einblick in den gesamten Datenverkehr haben, der durch die Service-Edge geleitet wird. Beim klassischen Perimeter-Sicherheitsmodell konnten IT- und Sicherheitsteams Einblicke erhalten, indem sie Netzwerkabgriffe an den wenigen Stellen konfigurierten, an denen der Datenverkehr in das Unternehmensnetzwerk ein- und ausging. Anwendungen werden immer seltener im Rechenzentrum ausgeführt, viele Benutzer arbeiten nun außerhalb des Büros. Darum wurde es viel schwieriger, auf diese Daten zuzugreifen. Mit einer SASE-Architektur, bei der Ihr gesamter Datenverkehr über eine Service-Edge mit einer einzigen Steuerungsebene geleitet wird, erhalten Sie diese Transparenz zurück – sowohl über vertraute Formate wie Flussdaten und Paketaufzeichnungen als auch über umfangreiche Protokolle und Analytics.

Alle Secure Access-Komponenten von Cloudflare One generieren umfangreiche Analysen und Protokolle, die direkt im Cloudflare One Dashboard ausgewertet oder in SIEM-Tools für erweiterte Analysen weitergeleitet werden können.

Beginnen Sie Ihre Umstellung auf SASE mit Cloudflare One

Im Laufe der nächsten Woche werden wir neue Features bekanntgeben, die die Möglichkeiten der Cloudflare One-Plattform erweitern. Das macht es Ihrem Team noch einfacher, Ihre Vision von SASE zu verwirklichen. Sie können die Homepage unserer Innovation Week verfolgen oder uns kontaktieren, um noch heute damit zu beginnen.