Am heutigen Tag endet unsere Security Week 2025. Nach einer spannenden Woche mit Blog-Beiträgen zu verschiedensten Themen möchten wir Ihnen berichten, was es bei den Datensicherheitsprodukten von Cloudflare Neues gibt.

Da wäre zunächst einmal unsere SASE-Plattform, Cloudflare One, mit der IT-Sicherheitsabteilungen den Schutz von Mitarbeitenden, Anwendungen und Drittanbieter-Tools an einem einzigen Ort verwalten können.

Ab sofort besteht die Möglichkeit, Cloudflare One mithilfe des CASB (Cloud Access Security Broker) bei Amazon Web Services (AWS) S3 und Google Cloud Storage zu integrieren und die dort genutzten Speicher nach Problemen zu durchsuchen, die mit Sicherheitsmaßnahmen und der Verhinderung von Datenverlusten (Data Loss Prevention – DLP) in Verbindung stehen. Um es selbst auszuprobieren, erstellen Sie einfach ein kostenloses Konto.

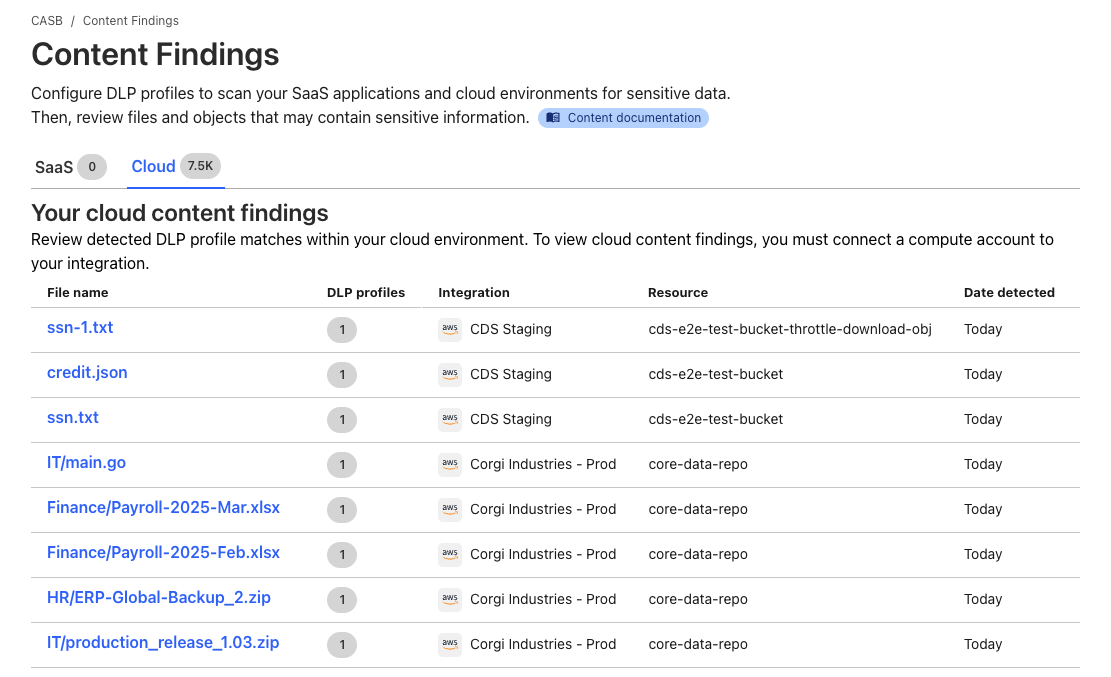

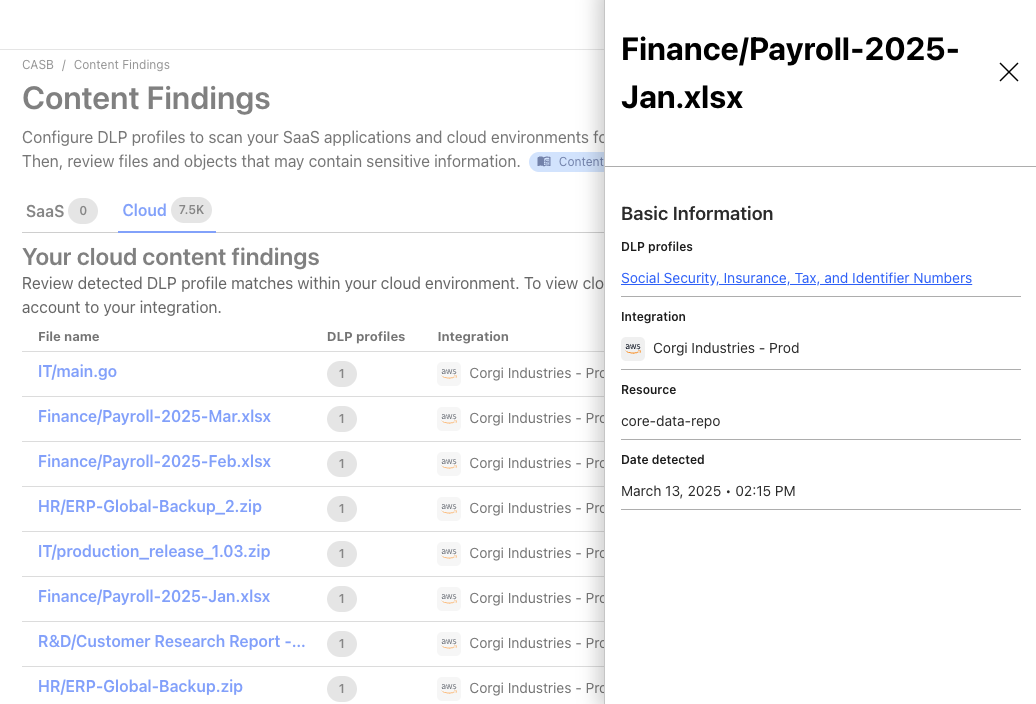

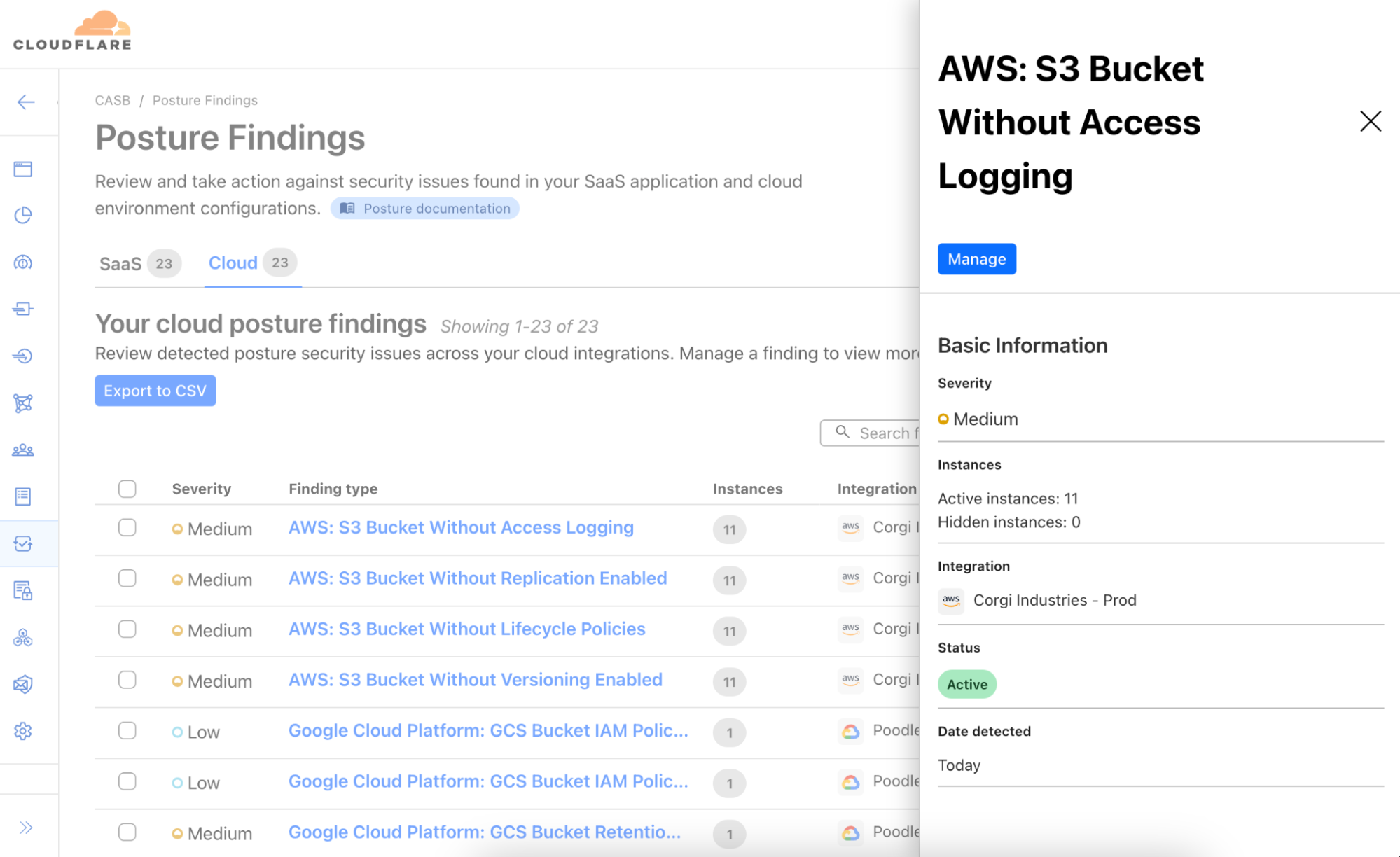

Durch zeitpunktbezogenes oder kontinuierliches Durchsuchen können Fehlkonfigurationen bei der Identitäts- und Zugriffsverwaltung (Identity and Access Management – IAM), in Buckets und in Objekteinstellungen zutage befördert werden. Außerdem lassen sich damit sensible Daten wie Sozialversicherungs- oder Kreditkartennummern und andere Muster, die reguläre Ausdrücke verwenden, in cloudbasierten Speicher-Objekten aufspüren.

Cloud DLP

In den letzten Jahren haben uns Kunden – vor allem aus dem Bereich IT-Sicherheit – berichtet, dass sie die Einfachheit und Effektivität von CASB als SaaS-Sicherheitsprodukt schätzen. Weil die Lösung eine große Zahl von Integrationen unterstützt, leicht einzurichten ist und man damit kritische Probleme – beispielsweise öffentlich zugängliche Dateien bei Microsoft 365 und offengelegte sensible Daten bei Google Workspace – bei beliebten SaaS-Plattformen schnell erkennen kann, ist sie für viele inzwischen die erste Wahl.

Im Gespräch mit unseren Kunden hat sich aber auch gezeigt, dass eine fehlende Überwachung oder eine Offenlegung gespeicherter Daten keineswegs nur in SaaS-Umgebungen eine Gefahr darstellt. Geraten sensible Informationen – etwa urheberrechtlich geschützte Inhalte, Daten von Kunden oder solche, die eine persönliche Identifizierung ermöglichen – in die falschen Hände, droht Unternehmen ein Imageschaden. Außerdem werden Sie damit unter Umständen den ihren Kunden gegenüber eingegangenen Verpflichtungen nicht gerecht. Vielen unserer Kunden ist die Sicherheit der bei Cloud-Anbietern wie AWS und GCP gespeicherten Daten noch wichtiger als die Absicherung der Daten, die sich in ihren eigenen SaaS-Tools befinden.

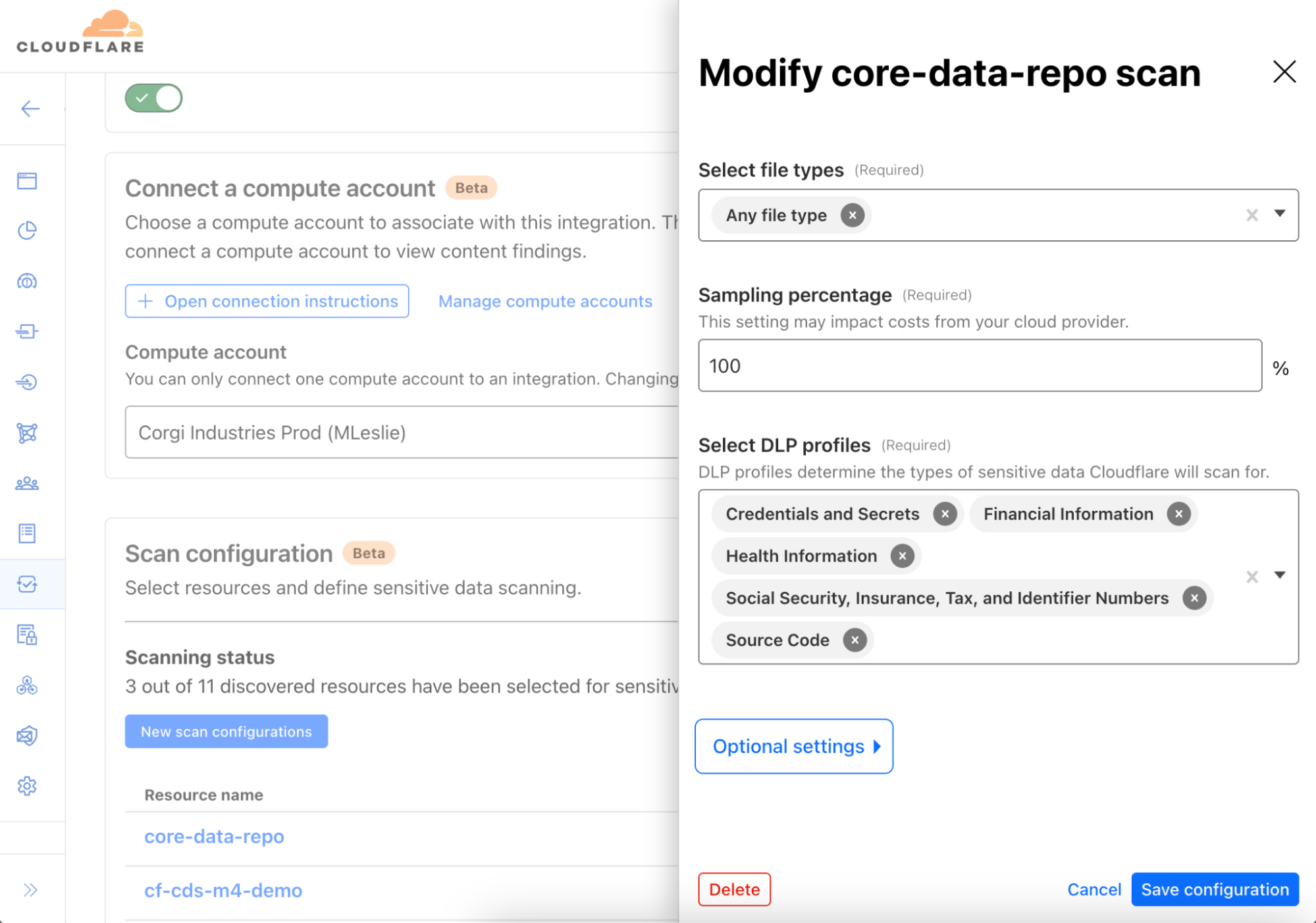

Aus diesem Grund wurde der CASB von Cloudflare um die Funktion Cloud DLP (Data Loss Prevention) erweitert, die Objekte in Buckets von Amazon und Google Cloud Storage nach Übereinstimmungen mit sensiblen Daten durchsuchen kann.

Cloudflare DLP bietet eine Auswahl an vorerstellten Erkennungsprofilen, anhand derer sich nach gängigen Datentypen (wie Sozialversicherungs- oder Kreditkartennummern) lässt. Es besteht aber auch die Möglichkeit, eigene benutzerdefinierte Profile mit regulären Ausdrücken zu schaffen. Wird ein Objekt gefunden, das einem DLP-Profil entspricht, kann man sich unter anderem den Kontext der Datei oder ihren Eigentümer genauer anschauen. Mit den dabei erlangten Erkenntnissen lassen sich Daten schnell schützen und ungewollte Offenlegungen in Echtzeit verhindern.

Wie alle CASB-Integrationen bietet auch diese neue Funktion verschiedene Optionen zur Verwaltung der Sicherheitsvorkehrungen. Unabhängig davon, ob AWS oder GCP verwendet wird, lassen sich damit Fehlkonfigurationen und andere Sicherheitsprobleme in der Cloud leichter erkennen, die Daten gefährlich werden könnten. Dazu zählen Buckets, die öffentlich zugänglich sind oder bei denen wichtige Protokollierungsfunktionen deaktiviert wurden, ebenso wie veraltete Zugriffsschlüssel oder Nutzer, für die noch keine Multi-Faktor-Authentifizierung (MFA) eingerichtet wurde.

Einfach in der Handhabung und bei Bedarf individuell konfigurierbar

Die CASB- und DLP-Produkte von Cloudflare sind so bedienungsfreundlich gestaltet, dass man sofort loslegen kann. Aufgrund ihrer weitreichenden Konfigurierbarkeit können die für die Durchsuchung genutzten Profile aber auch an Ihre individuellen Anforderungen angepasst werden.

Beispielsweise kann festgelegt werden, welche Speicher-Buckets oder Dateitypen durchsucht werden sollen. Es lässt sich sogar bestimmen, dass nur ein bestimmter Prozentsatz der Objekte zur Analyse ausgewählt wird. Darüber hinaus erfolgt die Durchsuchung in Ihrer eigenen Cloud-Umgebung, sodass Ihre Daten immer innerhalb Ihrer Infrastruktur verbleiben. Auf diese Weise ist Ihr Cloud-Speicher stets geschützt und Sie behalten Ihre Kosten im Griff. Gleichzeitig können Sie die Lösung auf die konkreten Compliance- und Sicherheitsanforderungen Ihres Unternehmens abstimmen.

Im Rahmen eines weiteren Ausbaus unserer umfassenden Multi-Cloud-Sicherheitsstrategie planen wir, die Unterstützung des Produkts auf weitere Cloud-Speicherumgebungen wie Azure Blob Storage und Cloudflare R2 auszuweiten. Schauen Sie einfach ab und zu bei unserem Blog vorbei, um zu erfahren, was es bei uns Neues gibt!

So funktioniert’s

Uns war von vornherein klar, dass eine Bereitstellung von DLP-Funktionen in Cloud-Umgebungen eine effiziente und skalierbare Struktur erfordert, mit der sensible Daten in Echtzeit aufgespürt werden können.

Serverless-Architektur für eine optimierte Verarbeitung

Um eine effiziente und skalierbare Erkennung sensibler Daten gewährleisten zu können, haben wir uns frühzeitig für eine Serverless-Architektur entschieden. Diese stützt sich auf die folgenden Eckpfeiler:

Rechenleistungskonto: Der gesamte Prozess läuft innerhalb eines Ihrem Unternehmen zugeordneten Cloud-Kontos ab, dem Rechenleistungskonto („Compute Account“). So wird sichergestellt, dass Ihre Daten den von Ihnen festgelegten Bereich nicht verlassen und hohe Gebühren für ausgehenden Cloud-Traffic vermieden werden. Es steht eine Terraform-Vorlage zur Verfügung, mit der das Rechenleistungskonto innerhalb einer knappen Viertelstunde eingerichtet werden kann.

Controller-Funktion: Eine schlanke, serverlose Controller-Funktion in Ihrer Cloud-Umgebung kommuniziert jede Minute mit den API von Cloudflare, um die jeweils neuesten DLP-Konfigurationen und Sicherheitsprofile von Ihrem Cloudflare One-Konto abzurufen.

Crawler-Prozess: Der Controller gibt eine Objekterkennung in Auftrag, die von einer zweiten Serverless-Funktion, dem Crawler, ausgeführt wird. Der Crawler fragt Cloud-Speicher-Konten wie AWS S3 oder Google Cloud Storage über die API ab, um neue Objekte aufspüren zu können. Innerhalb des Rechenleistungskontos wird mit Redis verfolgt, welche Objekte noch ausgewertet werden müssen.

Suche nach sensiblen Daten: Neu aufgespürte Objekte werden über eine Warteschlange an eine dritte Serverless-Funktion – den Scanner – gesendet. Dieser lädt die Objekte herunter und übermittelt ihren Inhalt an die DLP-Engine im Rechenleistungskonto, die nach Übereinstimmungen mit vor- oder benutzerdefinierten DLP-Profilen sucht.

Generieren von Ergebnissen und Warnmeldungen: Wird eine DLP-Übereinstimmung gefunden, werden Metadaten über das Objekt, zum Beispiel Angaben zu Kontext und Eigentümer, in eine Warteschlange eingespeist. Anschließend werden diese Daten von einem von Cloudflare gehosteten Dienst erfasst und im Cloudflare-Dashboard angezeigt. So erhalten IT-Sicherheitsabteilungen den nötigen Überblick, um schnell Maßnahmen ergreifen zu können.

Skarlierbarkeit und Sicherheit

Die Gesamtheit der DLP-Prozesse und -Tools sorgt dafür, dass sensible Daten Ihre Cloud-Umgebung niemals verlassen. Bei diesem Ansatz steht Datenschutz an erster Stelle. Da die gesamte Kommunikation zwischen Rechenleistungskonto und Cloudflare-API durch den Controller angestoßen wird, müssen zur Zulassung eingehenden Datenverkehrs keine zusätzlichen Konfigurationen vorgenommen werden.

Erste Schritte

Wenn Sie direkt loslegen oder mehr über diese neue Funktion zur Gewährleistung von Datensicherheit und unsere weiteren Pläne erfahren möchten, wenden Sie sich einfach an Ihre Ansprechpartnerin oder Ihren Ansprechpartner bei Cloudflare. Um sie selbst auszuprobieren und Ihre erste Integration einzurichten, können Sie sich beim Cloudflare One-Dashboard anmelden (sollten Sie noch kein Konto haben, können Sie hier eines kostenlos anlegen) und dann die CASB-Seite aufrufen.