Im vergangenen Monat wurden mehrere Voice-over-Internet-Protocol (VoIP)-Anbieter mittels Distributed Denial of Service (DDoS)--Angriffen von Unternehmen angegriffen, die sich als REvil ausgaben. Die Multi-Vektor-Angriffe kombinierten sowohl L7-Angriffe, die auf kritische HTTP-Websites und API-Endpunkte abzielten, als auch L3/4-Angriffe auf die VoIP-Server-Infrastruktur. In einigen Fällen führten diese Angriffe zu einer erheblichen Beeinträchtigung der VoIP-Dienste und der Verfügbarkeit von Websites und APIs.

Das Netzwerk von Cloudflare ist in der Lage, Sprach- und Videoinfrastrukturen effektiv zu schützen und zu beschleunigen, da wir über eine globale Reichweite, eine ausgefeilte Suite zur Traffic-Filterung und eine einzigartige Perspektive auf Angriffsmuster und Bedrohungsinformationen verfügen.

Wenn Sie oder Ihr Unternehmen Ziel von DDoS-Attacken, Ransom-Angriffen und/oder Erpressungsversuchen geworden sind, sollten Sie sofort Hilfe suchen, um Ihre Internetwebsites zu schützen. Wir empfehlen Ihnen, das Lösegeld nicht zu zahlen und den Vorfall den örtlichen Polizeibehörden zu melden.#

Sprache (und Video, Emojis, Konferenzen, Katzen-Memes und Fernunterricht) über IP

Voice over IP (VoIP) ist ein Begriff, der eine Gruppe von Technologien beschreibt, die die Kommunikation von Multimedia über das Internet ermöglichen. Diese Technologie ermöglicht Ihren FaceTime-Anruf mit Ihren Freunden, Ihre Fernunterrichtsstunden über Zoom und sogar einige „normale“ Anrufe, die Sie von Ihrem Mobiltelefon aus tätigen.

Die Prinzipien hinter VoIP ähneln den traditionellen digitalen Anrufen über leitungsvermittelte Netzwerke. Der wesentliche Unterschied besteht darin, dass die kodierten Medien, z.B. Sprache oder Video, in kleine Bit-Einheiten unterteilt werden, die als Nutzlast (Payloads) von IP-Paketen gemäß speziell definierten Medienprotokollen über das Internet übertragen werden.

Diese „Paketvermittlung“ von Sprachdaten führt im Vergleich zur traditionellen „Leitungsvermittlung“ zu einer viel effizienteren Nutzung der Netzwerkressourcen. Infolgedessen können Anrufe über VoIP sehr viel kostengünstiger sein als Anrufe über den POTS („plain old telephone service“). Die Umstellung auf VoIP kann die VoIP Telekommunikationskosten für Unternehmen um mehr als 50 % senken. Daher ist es nicht verwunderlich, dass bereits jedes dritte Unternehmen VoIP-Technologien einsetzt. VoIP ist flexibel, skalierbar und hat sich als besonders nützlich erwiesen, um Menschen während der Pandemie in einem Remote-Setting zusammenzubringen.

Ein wichtiges Protokoll hinter den meisten VoIP-Anrufen ist das weit verbreitete Session Initiation Protocol (SIP). SIP wurde ursprünglich in RFC-2543 (1999) definiert und als flexibles und modulares Protokoll für die Initiierung von Anrufen („Sitzungen“) entwickelt, egal ob es sich um Sprach- oder Videoanrufe, Zwei- oder Mehrparteiengespräche handelt.

Bei VoIP zählt die Geschwindigkeit

Echtzeitkommunikation zwischen Menschen muss sich natürlich anfühlen, unmittelbar und prompt erfolgen. Darum muss ein guter VoIP-Dienst vor allem eines sein: schnell. Der Nutzer empfindet dies als natürlich klingende Sprache und hochauflösendes Video, ohne Verzögerung oder Stottern. Die von den Nutzern wahrgenommene Gesprächsqualität wird in der Regel genau gemessen und anhand von Metriken wie Perceptual Evaluation of Speech Quality (Wahrnehmungsbewertung der Sprachqualität) und Mean Opinion Scores. Während SIP und andere VoIP-Protokolle mit TCP oder UDP als zugrundeliegende Protokolle implementiert werden können, wird in der Regel UDP gewählt, weil es für Router und Server schneller zu verarbeiten ist.

UDP ist ein unzuverlässiges, zustandsloses Protokoll, das keine Quality of Service (QoS)-Garantien bietet. Das bedeutet, dass die Router und Server in der Regel weniger Speicher und Rechenleistung für die Verarbeitung von UDP-Paketen benötigen und daher mehr Pakete pro Sekunde verarbeiten können. Eine schnellere Verarbeitung der Pakete führt zu einer schnelleren Zusammenstellung der Nutzdaten der Pakete (der kodierten Medien) und damit zu einer besseren Anrufqualität.

Gemäß dem Leitsatz „schneller ist besser“, versuchen VoIP-Server, die Pakete so schnell wie möglich nach dem Prinzip „Wer zuerst kommt, mahlt zuerst“ zu verarbeiten. Da UDP zustandslos ist, weiß es nicht, welche Pakete zu bestehenden Anrufen gehören und welche versuchen, einen neuen Anruf zu initiieren. Diese Details befinden sich in den SIP-Headern in Form von Anfragen und Antworten, die erst weiter oben im Netzwerk-Stack verarbeitet werden.

Wenn die Rate der Pakete pro Sekunde die Kapazität des Routers oder Servers übersteigt, wird der Leitsatz „schneller ist besser“ Ein herkömmliches leitungsvermitteltes System lehnt neue Verbindungen ab, wenn seine Kapazität erreicht ist, und versucht, die bestehenden Verbindungen ohne Beeinträchtigung aufrechtzuerhalten. Ein VoIP-Server ist in seinem Wettlauf, so viele Pakete wie möglich zu verarbeiten, jedoch nicht in der Lage, alle Pakete oder alle Anrufe zu verarbeiten, wenn seine Kapazität überschritten wird. Dies führt zu Latenzzeiten und Unterbrechungen bei laufenden Anrufen sowie zu fehlgeschlagenen Versuchen, neue Anrufe zu tätigen oder zu empfangen.

Ohne einen angemessenen Schutz geht der Wettlauf um ein hervorragendes Anruferlebnis zu Lasten der Sicherheit, was Angreifer auszunutzen gelernt haben.

DDoS-Angriffe auf VoIP-Server

Angreifer können sich UDP und das SIP-Protokoll zunutze machen, um ungeschützte VoIP-Server mit einer Flut speziell präparierter UDP-Pakete zu überlasten. Eine Möglichkeit für Angreifer, VoIP-Server zu überlasten, besteht darin, vorzutäuschen, dass sie Anrufe initiieren. Jedes Mal, wenn eine böswillige Anfrage zur Anrufeinleitung an das Opfer gesendet wird, verbraucht der Server Rechenleistung und Speicher, um die Anfrage zu authentifizieren. Wenn der Angreifer genügend Anrufe generieren kann, kann er den Server des Opfers überwältigen und ihn daran hindern, legitime Anrufe zu bearbeiten. Dies ist eine klassische DDoS-Technik, die auf SIP angewendet wird.

Eine Abwandlung dieser Technik ist ein SIP-Reflection-Angriff. Wie bei der vorherigen Technik werden bösartige Anfragen zur Anrufeinleitung verwendet. Bei dieser Variante sendet der Angreifer den bösartigen Datenverkehr jedoch nicht direkt an das Opfer. Stattdessen sendet der Angreifer sie an viele Tausende von zufälligen, unwissenden SIP-Servern im gesamten Internet und täuscht die Quelle des bösartigen Datenverkehrs als die Quelle des beabsichtigten Opfers vor. Dies führt dazu, dass Tausende von SIP-Servern anfangen, unaufgeforderte Antworten an das Opfer zu senden, das dann Rechenressourcen einsetzen muss, um zu erkennen, ob diese legitim sind. Auch dies kann dem Opferserver die Ressourcen entziehen, die er für die Verarbeitung legitimer Anrufe benötigt, was zu einem weit verbreiteten Denial-of-Service-Ereignis für Nutzer führt. Ohne den richtigen Schutz können VoIP-Dienste äußerst anfällig für DDoS-Angriffe sein.

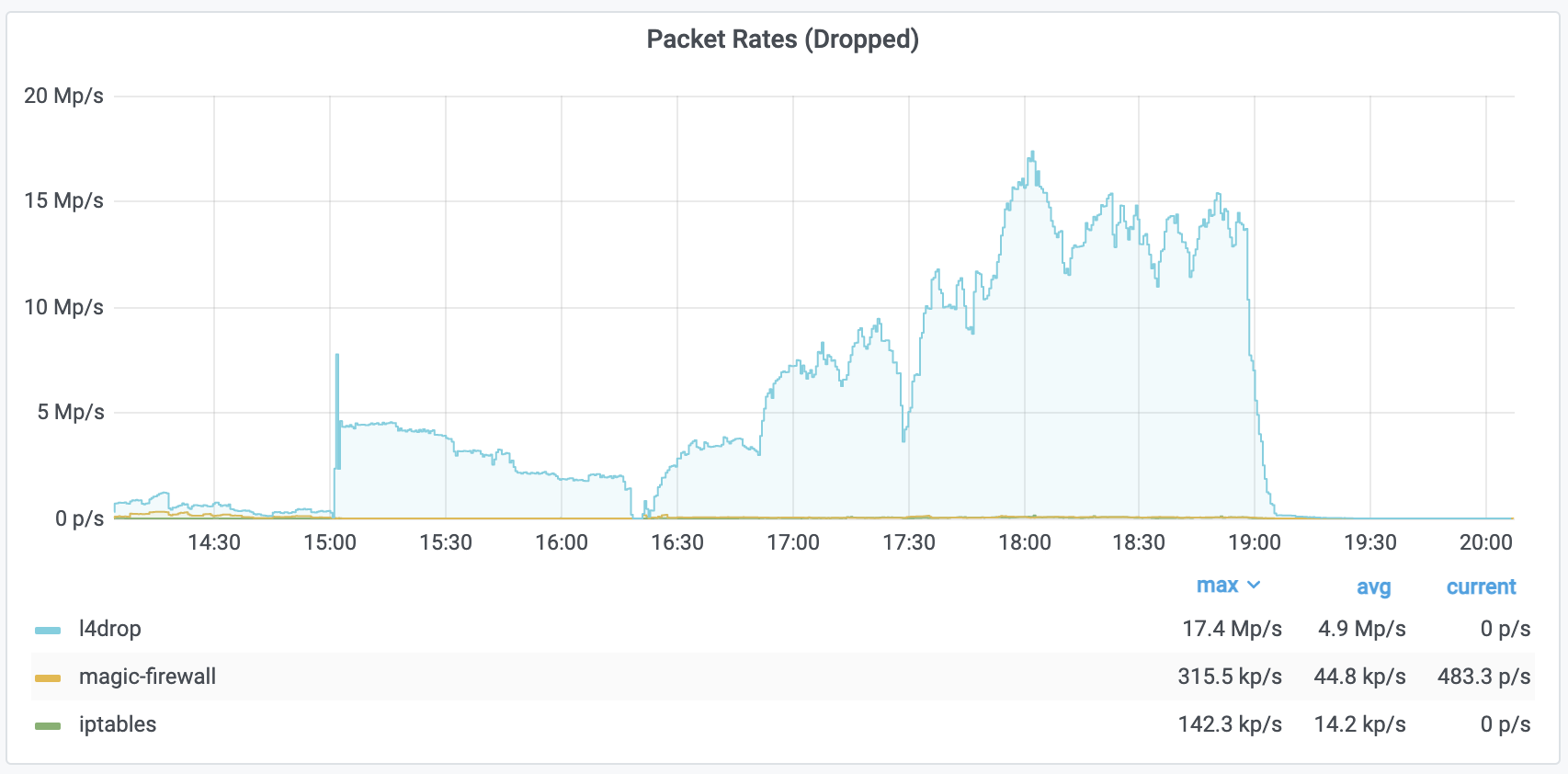

Die nachstehende Grafik zeigt einen kürzlich erfolgten Multi-Vektor-UDP-DDoS-Angriff, der auf die VoIP-Infrastruktur abzielte, die durch den Magic Transit-Service von Cloudflare geschützt ist. Der Angriff erreichte einen Spitzenwert von knapp über 70 Gbit/s und 16 Millionen Pakete pro Sekunde. Es handelt sich zwar nicht um den größten Angriff, den wir je gesehen haben, aber Angriffe dieser Größenordnung können große Auswirkungen auf ungeschützte Infrastrukturen haben. Dieser spezielle Angriff dauerte etwas mehr als 10 Stunden und wurde automatisch erkannt und abgewehrt.

Nachfolgend finden Sie zwei weitere Grafiken ähnlicher Angriffe, die letzte Woche auf die SIP-Infrastruktur erfolgten. Im ersten Diagramm sehen wir, dass mehrere Protokolle für den Angriff verwendet werden, wobei der Großteil des Datenverkehrs von (gefälschten) DNS-Reflection und anderen gängigen Verstärkungs- und Reflection-Vektoren stammt. Diese Angriffe erreichten Spitzenwerte von über 130 Gbit/s und 17,4 Mio. Pakete pro Sekunde.

Schutz von VoIP-Diensten ohne Abstriche bei der Performance

Einer der wichtigsten Faktoren für die Bereitstellung eines hochwertigen VoIP-Dienstes ist die Geschwindigkeit. Je geringer die Latenz, desto besser. Der Magic Transit-Service von Cloudflare kann dazu beitragen, kritische VoIP-Infrastrukturen zu schützen, ohne die Latenz und die Anrufqualität zu beeinträchtigen.

Die Anycast-Architektur von Cloudflare, gepaart mit der Größe und Skalierbarkeit unseres Netzwerks, minimiert die Latenzzeiten und kann diese im Vergleich zum öffentlichen Internet für den über Cloudflare gerouteten Datenverkehr sogar verbessern. In unserem aktuellen Beitrag aus der Cloudflare Speed Week finden Sie weitere Details zur Funktionsweise, darunter auch Testergebnisse, die für ein echtes Kundennetzwerk, das Magic Transit nutzt, eine Performance-Verbesserung von durchschnittlich 36 % weltweit belegen.

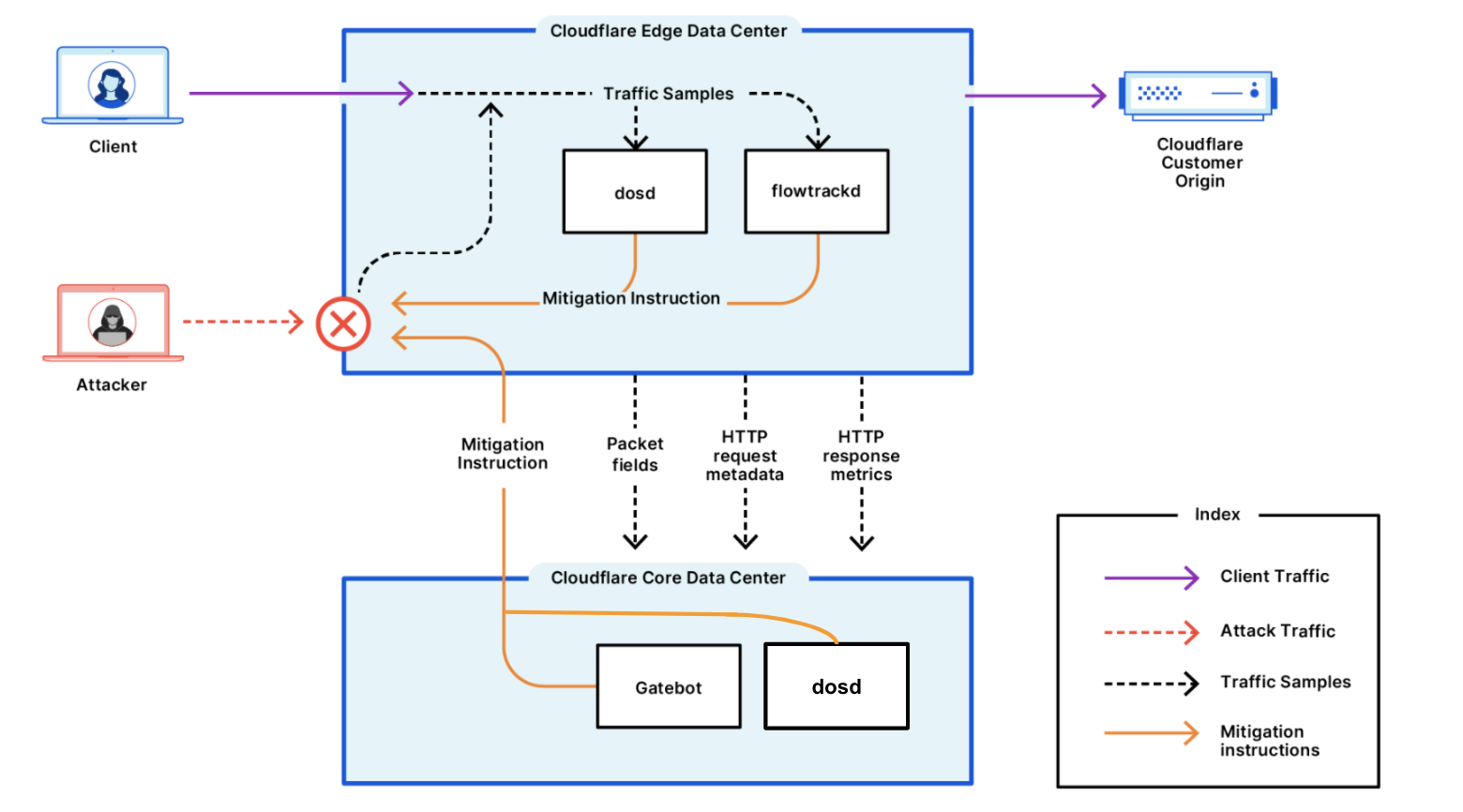

Darüber hinaus wird jedes Paket, das in einem Cloudflare-Rechenzentrum eintrifft, auf DDoS-Angriffe analysiert, wobei mehrere Ebenen der Out-of-Path-Erkennung zum Einsatz kommen, um Latenzzeiten zu vermeiden. Sobald ein Angriff erkannt wird, erstellt der Edge einen Echtzeit-Fingerabdruck, der mit den Merkmalen der Angriffspakete übereinstimmt. Der Fingerabdruck wird dann im eXpress Data Path (XDP) des Linux-Kernels abgeglichen, um Angriffspakete schnell und mit Leitungsgeschwindigkeit zu verwerfen, ohne legitime Pakete zu beschädigen. Außerdem haben wir vor kurzem zusätzliche spezielle Abwehrregeln eingeführt, um den UDP-Datenverkehr daraufhin zu überprüfen, ob es sich um gültigen SIP-Datenverkehr handelt.

Die Erkennung und Abschwächung erfolgt autonom innerhalb jedes einzelnen Cloudflare-Edge-Servers, es kommt eben kein „Scrubbing-Center“ mit begrenzter Kapazität und beschränktem Einsatzbereich zum Einsatz. Darüber hinaus werden Bedrohungsinformationen automatisch und in Echtzeit in unserem Netzwerk ausgetauscht, um andere Edge-Server über den Angriff zu „unterrichten“.

Edge-Erkennungen sind außerdem vollständig konfigurierbar. Kunden von Cloudflare Magic Transit können das L3/4 DDoS Managed Ruleset verwenden, um ihre DDoS-Schutzeinstellungen abzustimmen und zu optimieren, und außerdem mithilfe der Magic Firewall benutzerdefinierte Firewall-Regeln auf Paketebene (einschließlich Deep Packet Inspection) erstellen, um ein positives Sicherheitsmodell durchzusetzen.

Menschen zusammenbringen, per Fernzugriff

Cloudflare hat es sich zur Aufgabe gemacht, ein besseres Internet zu schaffen. Ein großer Teil dieser Mission besteht darin, dafür zu sorgen, dass Menschen auf der ganzen Welt ungestört mit ihren Freunden, ihrer Familie und ihren Kollegen kommunizieren können – insbesondere in den Zeiten von COVID. Unser Netzwerk ist einzigartig positioniert um sicherzustellen, dass die Welt verbunden bleibt; sei es, indem wir Entwicklern helfen, Systeme zur Echtzeitkommunikation zu entwickeln, oder dafür sorgen, dass VoIP-Anbieter online bleiben.

Die Geschwindigkeit unseres Netzwerks und unsere stets aktive, autonome DDoS-Schutztechnologie helfen VoIP-Anbietern, ihre Kunden weiterhin zu bedienen, ohne dass sie Performance-Einbußen hinnehmen oder sich DDoS-Erpressern beugen müssen.

Sprechen Sie jetzt mit einem Cloudflare-Mitarbeitenden und erfahren Sie mehr.

Sie werden angegriffen? Kontaktieren Sie unsere Hotline, um sofort mit jemandem zu sprechen.