การใช้งานแอปพลิเคชัน SaaS เพิ่มขึ้นอย่างมากในช่วงทศวรรษที่ผ่านมา จากข้อมูลของ Gartner พบว่า การใช้จ่ายทั่วโลกที่เกี่ยวกับ SaaS ในปี 2021 อยู่ที่ 145 พันล้านดอลลาร์และคาดว่าจะสูงถึง 171 พันล้านดอลลาร์ในปี 2022 ประโยชน์หลักของแอปพลิเคชัน SaaS คือแอปพลิเคชันนี้ง่ายต่อการเริ่มต้น เปิดให้ใช้ฟรีหรือมีค่าใช้จ่ายไม่มาก ซึ่งเหมาะสมกับทั้งผู้ใช้และผู้นำ ลองใช้เครื่องมือใหม่ ๆ โดยไม่มีข้อผูกมัดหรือกระบวนการจัดซื้อจัดจ้างได้ง่าย ๆ แต่ความสะดวกสบายในลักษณะนี้ยังสร้างความท้าทายให้กับ CIO และทีมรักษาความปลอดภัย เพราะแอปพลิเคชัน SaaS จำนวนมากเหมาะกับงานบางอย่าง แต่ไม่มีการควบคุมความปลอดภัยหรือการมองเห็นภาพรวมที่จำเป็น พนักงานสามารถเริ่มต้นใช้แอปพลิเคชัน SaaS ร่วมกับงานประจำวันได้ง่ายโดยที่ทีมไอทีไม่ทันได้สังเกตด้วยซ้ำ ซึ่งแอปพลิเคชันที่ "ไม่ได้รับอนุมัติ" เหล่านี้มักถูกเรียกว่า Shadow IT

บ่อยครั้งที่ CIO จะมองไม่เห็นว่าพนักงาน SaaS ของตนใช้แอปพลิเคชันใดอยู่ แม้ว่าพวกเขาจะมองเห็น แต่อาจจะไม่สามารถปิดกั้นผู้ใช้จากการใช้แอปพลิเคชันที่ไม่ได้รับอนุมัติได้โดยง่าย หรือในทางกลับกัน อาจไม่สามารถให้การเข้าถึงแอปพลิเคชันที่ได้รับการอนุมัติได้อย่างง่ายดาย

การมองเห็นภาพรวมการใช้งานแอปพลิเคชัน

CIO และทีมจะตรวจสอบการใช้งานแอปพลิเคชันในองค์กรของตนได้ง่ายขึ้นในกรณีที่อยู่ภายในสำนักงาน มีกลไกในการตรวจสอบการรับส่งข้อมูล DNS ขาออกและ HTTP ผ่านอุปกรณ์ Wi-Fi ของสำนักงานและตรวจหาแอปพลิเคชันที่ไม่ได้รับอนุมัติ และเมื่ออยู่ภายในสำนักงาน ทีมไอทียังสามารถสังเกตเห็นเพื่อนร่วมงานที่ใช้แอปพลิเคชัน SaaS ใหม่ หรืออาจได้ยินพวกเขาพูดถึงแอปพลิเคชันใหม่เหล่านี้ เมื่อผู้ใช้ย้ายไปทำงานระยะไกลเนื่องจากสถานการณ์การแพร่ระบาดของ COVID-19 และปัจจัยอื่น ๆ บริษัทไม่สามารถดำเนินการเช่นนี้ได้อีก และการบันทึกข้อมูลจากเครือข่ายก็ไม่มีประสิทธิภาพ เมื่อไม่มีเครือข่ายส่วนกลาง จุดเน้นของการตรวจสอบแอปพลิเคชันจึงจำเป็นต้องเปลี่ยนไปที่อุปกรณ์ของผู้ใช้แทน

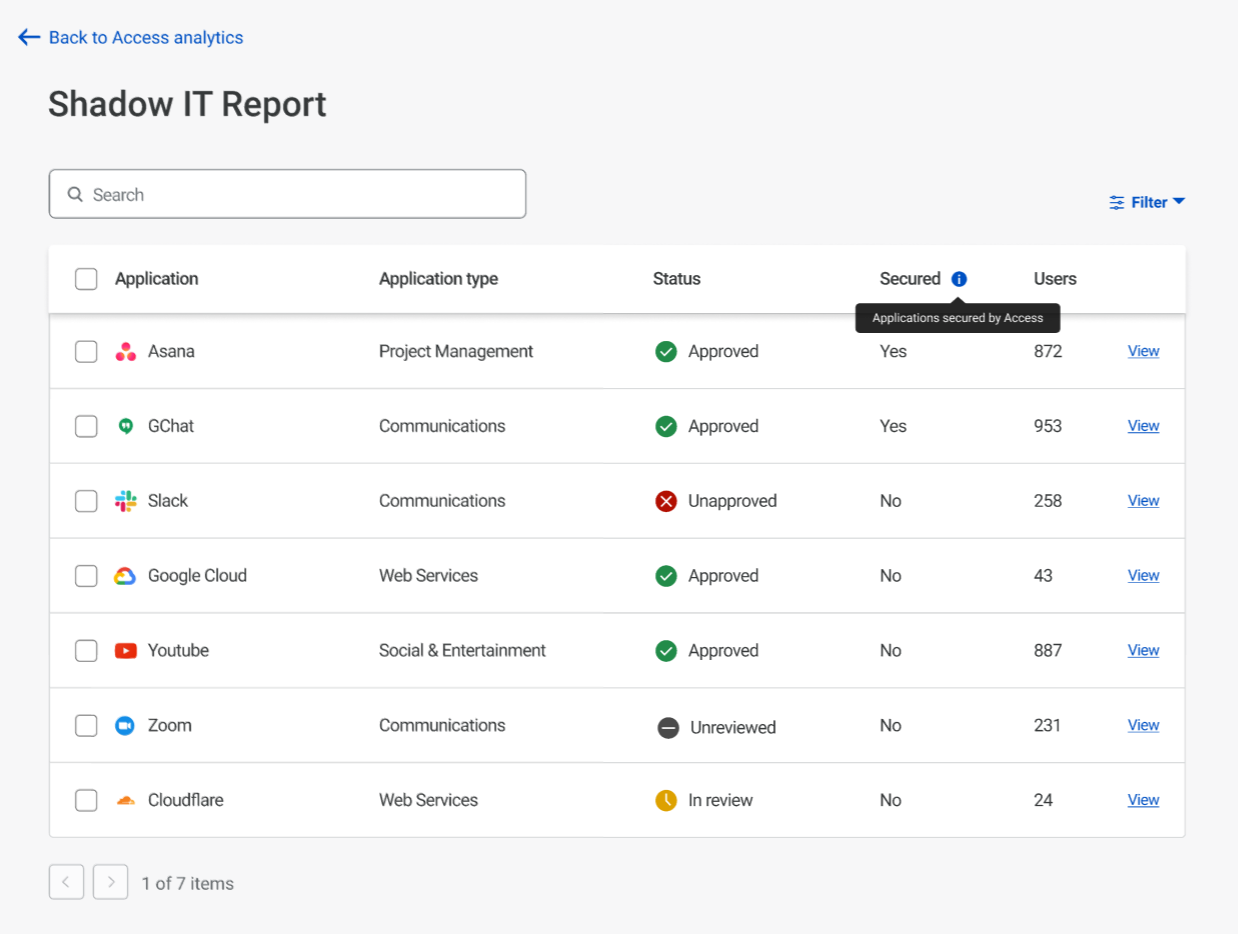

เรารู้สึกตื่นเต้นที่จะประกาศการอัปเดตของ Cloudflare for Teams ที่แก้ไขความท้าทายสำหรับ Shadow IT แพลตฟอร์ม Zero Trust ของเราเสนอกรอบการทำงานเพื่อระบุแอปพลิเคชันใหม่ ปิดกั้นแอปพลิเคชัน และจัดเตรียมตำแหน่งที่ตั้งเพียงตำแหน่งเดียวสำหรับแอปพลิเคชันที่ได้รับอนุมัติ Cloudflare Gateway ช่วยให้ผู้ดูแลระบบสามารถตรวจสอบการรับส่งข้อมูลของผู้ใช้และตรวจจับการใช้งานแอปพลิเคชันใหม่ได้ รายงาน Shadow IT ของเราจะแสดงรายการแอปพลิเคชันใหม่และอนุญาตให้อนุมัติหรือปฏิเสธแอปพลิเคชันแต่ละรายการ

สิ่งเหล่านี้จะทำให้ CIO เข้าใจได้แบบเชิงลึกว่ามีแอปพลิเคชันใดที่กำลังถูกใช้ในธุรกิจของตน และช่วยให้พวกเขาคิดแผนเพื่ออนุญาตและปิดกั้นแอปพลิเคชันตามสถานะการอนุมัติในองค์กร

การปิดกั้นแอปพลิเคชันแบบตรงเป้า

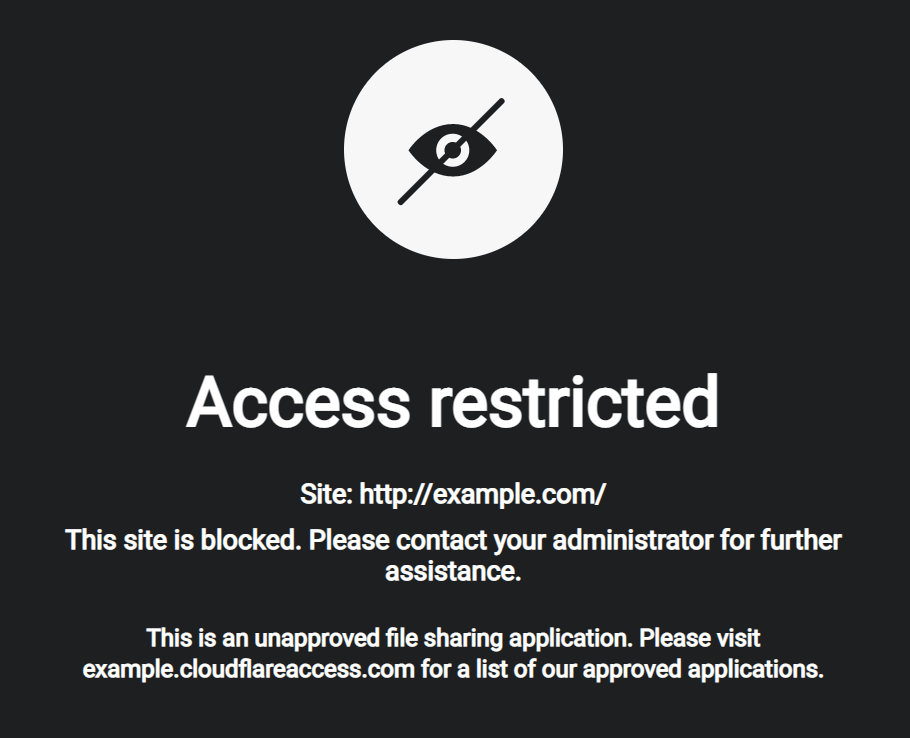

เมื่อทราบรายชื่อแอปพลิเคชัน "เงา" แล้ว ขั้นตอนต่อไปคือการใช้ข้อความแสดงข้อผิดพลาดที่มีความหมายเพื่อปิดกั้นแอปพลิเคชันเหล่านี้และนำทางผู้ใช้ไปยังแอปพลิเคชันที่ได้รับอนุมัติ จุดที่ควรให้ความสำคัญคือ ไม่ควรทำให้ผู้ใช้รู้สึกว่าตนเองทำผิด แต่ควรส่งเสริมและจัดหาแอปพลิเคชันที่เหมาะสมเพื่อให้พวกเขานำไปใช้ประโยชน์

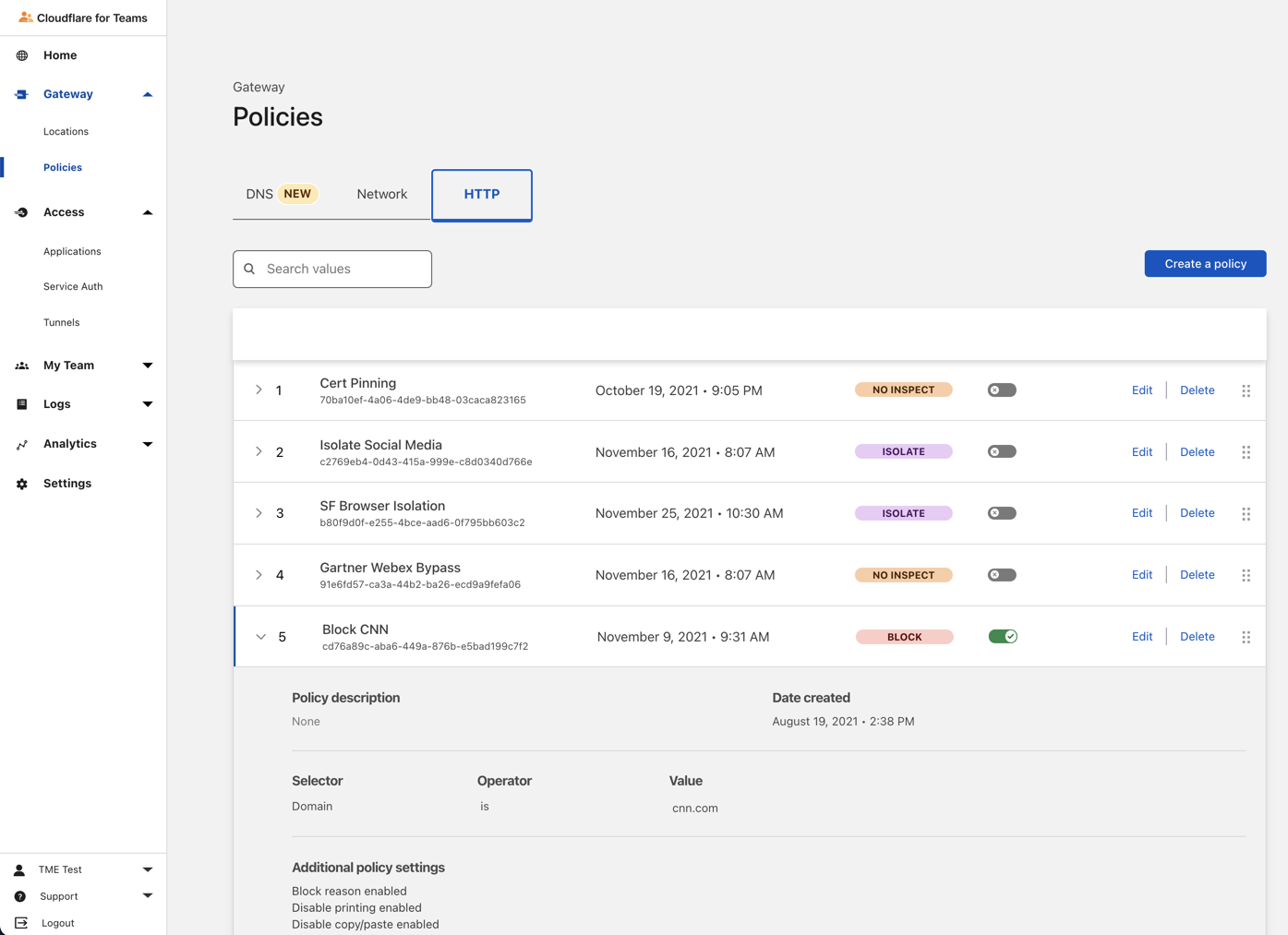

Cloudflare Gateway ช่วยให้ทีมสามารถกำหนดค่านโยบายเพื่อปิดกั้นแอปพลิเคชันที่ไม่ได้รับอนุมัติ และแนะนำผู้ใช้ได้อย่างแน่นอนว่าควรใช้ตัวเลือกใดแทนแอปพลิเคชันนั้น ส่วนผู้ดูแลระบบ Gateway สามารถกำหนดค่านโยบายเฉพาะแอปพลิเคชัน เช่น "ปิดกั้นแอปพลิเคชันการแชร์ไฟล์ทั้งหมด ยกเว้น Google Drive" ทั้งนี้ Tenant control นำมาใช้ได้เพื่อจำกัดการเข้าถึงอินสแตนซ์เฉพาะของแอปพลิเคชันที่กำหนดเพื่อป้องกันการใช้บัญชีส่วนตัวของเครื่องมือเหล่านี้

ปกป้องแอปพลิเคชันที่ได้รับอนุมัติของคุณ

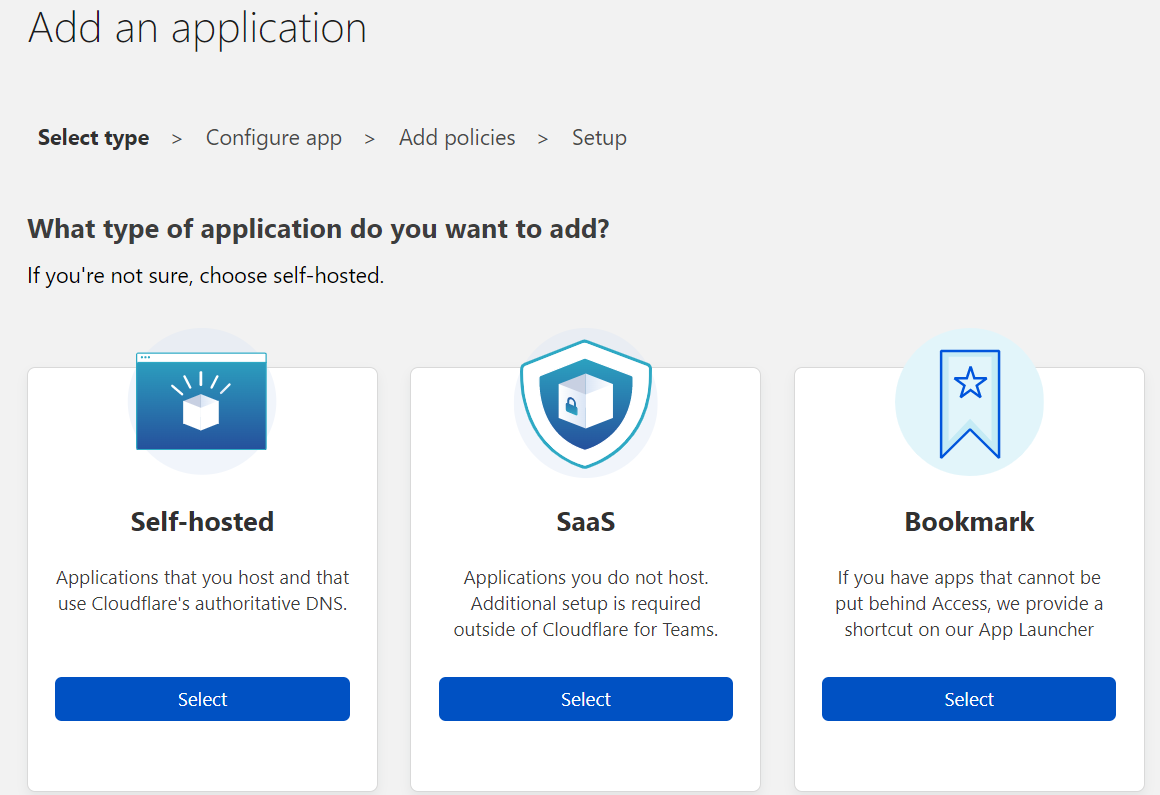

ขั้นตอนต่อไปคือการปกป้องแอปพลิเคชันที่คุณต้องการให้ผู้ใช้ของคุณใช้ เพื่อปกป้องแอปพลิเคชัน SaaS ของคุณอย่างเต็มรูปแบบ สิ่งสำคัญที่ต้องทำคือ การรักษาความปลอดภัยของการอนุญาตเบื้องต้น ขณะที่เส้นทางการตรวจสอบกิจกรรมของผู้ใช้ต้องมีความชัดเจนอยู่ตลอดเวลา Cloudflare Access for SaaS ช่วยให้ผู้ดูแลระบบสามารถปกป้องด่านหน้าของแอปพลิเคชัน SaaS และตรวจสอบตัวตนของผู้ใช้ การตรวจสอบสิทธิ์แบบหลายปัจจัย รูปแบบอุปกรณ์ และตำแหน่งที่ตั้งก่อนที่จะอนุญาตการเข้าถึง จากนั้น Gateway จะจัดเตรียมเส้นทางการตรวจสอบที่ชัดเจนสำหรับกิจกรรมของผู้ใช้ทั้งหมดภายในแอปพลิเคชัน เพื่อให้เห็นภาพที่ชัดเจนในกรณีที่เกิดการละเมิดหรือเหตุการณ์ด้านความปลอดภัยอื่นๆ

การดำเนินการเช่นนี้ช่วยให้ CIO และทีมของตนกำหนดได้ว่าผู้ใช้รายใดอาจเข้าถึงหรือไม่สามารถเข้าถึงแอปพลิเคชันเฉพาะได้ แทนที่จะสร้างรายการเข้าถึงแบบกว้าง พวกเขาสามารถกำหนดได้อย่างแม่นยำว่าผู้ใช้รายใดต้องการเครื่องมือเฉพาะเพื่อทำงานให้เสร็จ ซึ่งเป็นประโยชน์ทั้งด้านความปลอดภัยและค่าลิขสิทธิ์

แสดงแอปพลิเคชันที่ผู้ใช้ของคุณต้องการ

ความท้าทายขั้นสุดท้ายคือการทำให้ผู้ใช้เห็นชัดเจนว่าแอปพลิเคชันใดที่พวกเขาเข้าถึงและไม่สามารถเข้าถึงได้ พนักงานใหม่มักใช้เวลาสองสามสัปดาห์แรกเพื่อค้นหาแอปพลิเคชันใหม่ ๆ ที่จะช่วยให้พวกเขาทำงานได้รวดเร็วขึ้น

เราต้องการให้การจัดหาที่เดียวสำหรับผู้ใช้เพื่อเข้าถึงแอปพลิเคชันที่ได้รับอนุมัติทั้งหมดของตนทำได้โดยไม่ยุ่งยาก เราได้เพิ่มบุ๊กมาร์กและการควบคุมการมองเห็นแอปพลิเคชันให้กับตัวเรียกใช้งานแอปพลิเคชัน Access เพื่อให้ง่ายยิ่งขึ้น

เมื่อแอปพลิเคชันทั้งหมดของคุณพร้อมใช้งานผ่านตัวเรียกใช้งานแอปพลิเคชัน เราจะบันทึกกิจกรรมของผู้ใช้ทั้งหมดในแอปพลิเคชันเหล่านี้ และยิ่งไปกว่านั้น แอปพลิเคชันเหล่านี้จำนวนมากจะโฮสต์อยู่บน Cloudflare ซึ่งจะนำไปสู่การปรับปรุงประสิทธิภาพโดยรวมได้

เริ่มต้นใช้ตัวเรียกใช้งานแอปพลิเคชัน Access ได้ง่ายและฟรีสำหรับผู้ใช้ 50 คนแรก! ตัดสินใจวันนี้ได้ที่แดชบอร์ด Cloudflare for Teams