ที่ Cloudflare เราเชื่อว่าคุณไม่ควรต้องผ่อนปรนเรื่องความเป็นส่วนตัวเพื่อแลกกับความปลอดภัย ปีที่แล้ว เราได้เปิดตัว Cloudflare Gateway ซึ่งเป็นเว็บเกตเวย์ที่ปลอดภัยและครอบคลุม ซึ่งมาพร้อมการควบคุมการเรียกดู Zero Trust ในตัวสำหรับองค์กรของคุณ และสำหรับวันนี้ เรารู้สึกตื่นเต้นที่จะได้แบ่งปันชุดคุณสมบัติความเป็นส่วนตัวล่าสุดที่มีให้สำหรับผู้ดูแลระบบเพื่อบันทึกและตรวจสอบกิจกรรมตามความต้องการของทีมของคุณ

การปกป้ององค์กรของคุณ

Cloudflare Gateway ช่วยให้องค์กรสามารถแทนที่ไฟร์วอลล์แบบเดิม พร้อม ๆ กับที่ยังใช้การควบคุม Zero Trust สำหรับผู้ใช้ของตนได้ เกตเวย์พบคุณในทุกที่ที่ผู้ใช้ของคุณอยู่ และอนุญาตให้ผู้ใช้เชื่อมต่ออินเทอร์เน็ตหรือแม้แต่เครือข่ายส่วนตัวของคุณที่ทำงานบน Cloudflare ผลที่ได้คือการรักษาความปลอดภัยของคุณมีขอบเขตกว้างขวางขึ้นโดยไม่ต้องซื้อหรือบำรุงรักษาสิ่งใดๆ เพิ่มเติม

องค์กรยังได้รับประโยชน์จากการปรับปรุงประสิทธิภาพการทำงานของผู้ใช้นอกเหนือจากแค่ลบ backhaul ของการรับส่งข้อมูลไปยังสำนักงานหรือศูนย์ข้อมูลเพียงอย่างเดียว เครือข่ายของ Cloudflare นำเสนอตัวกรองความปลอดภัยที่ใกล้ชิดกับผู้ใช้ยิ่งกว่าเดิมในกว่า 250 เมืองทั่วโลก ลูกค้าเริ่มต้นการเชื่อมต่อโดยใช้บริการแปลง DNS ที่เร็วที่สุดในโลก เมื่อเชื่อมต่อแล้ว Cloudflare จะกำหนดเส้นทางการรับส่งข้อมูลอย่างชาญฉลาดผ่านเครือข่ายของเราด้วยเครือข่ายเลเยอร์ 4 และตัวกรอง HTTP เลเยอร์ 7

ในการเริ่มต้น ผู้ดูแลระบบต้องปรับใช้ไคลเอนต์ของ Cloudflare (WARP) บนอุปกรณ์ของผู้ใช้ ไม่ว่าอุปกรณ์เหล่านั้นจะเป็น macOS, Windows, iOS, Android, ChromeOS หรือ Linux หลังจากนั้น ไคลเอนต์จะส่งการรับส่งข้อมูลเลเยอร์ 4 ขาออกทั้งหมดไปยัง Cloudflare พร้อมกับข้อมูลยืนยันตัวตนของผู้ใช้บนอุปกรณ์

เมื่อเปิดใช้พร็อกซีและการถอดรหัสลับ TLS แล้ว Cloudflare จะบันทึกการรับส่งข้อมูลทั้งหมดที่ส่งผ่านเกตเวย์และแสดงข้อมูลนี้ในแดชบอร์ดของ Cloudflare ในรูปแบบของไฟล์บันทึกดิบและการวิเคราะห์แบบสรุปรวม แต่ในบางกรณี ผู้ดูแลระบบอาจไม่ต้องการเก็บไฟล์บันทึกหรือให้สิทธิ์เข้าถึงกับสมาชิกทุกคนในทีมรักษาความปลอดภัย

เหตุผลอาจแตกต่างกันไป แต่ผลลัพธ์สุดท้ายล้วนเหมือนกัน นั่นคือ ผู้ดูแลระบบต้องการความสามารถในการควบคุมวิธีการรวบรวมข้อมูลของผู้ใช้และผู้ที่สามารถตรวจสอบบันทึกเหล่านั้นได้

โซลูชันรุ่นเก่ามักจะให้แค่ค้อนตุลาการทื่อๆ อันเดียวที่เลือกได้แค่เอาหรือไม่เอา แก่ผู้ดูแลระบบ องค์กรสามารถเปิดใช้งานการบันทึกทั้งหมด หรือไม่ก็ปิดใช้งานการบันทึกทั้งหมดเลย หากไม่มีการบันทึก บริการเหล่านั้นจะไม่บันทึกข้อมูลที่สามารถระบุถึงตัวบุคคลได้ (PII) เมื่อหลีกเลี่ยง PII แล้ว ผู้ดูแลระบบก็ไม่ต้องกังวลถึงเรื่องการควบคุมหรือสิทธิ์การเข้าถึง แต่เขาจะสูญเสียความสามารถในการมองภาพรวมทั้งหมดเพื่อตรวจสอบเหตุการณ์ด้านความปลอดภัย

การขาดความเข้าใจในภาพรวมทำให้เกิดความยุ่งยากมากขึ้นเมื่อทีมจำเป็นต้องแก้ไขปัญหาในตั๋วขอความช่วยเหลือจากลูกค้าเพื่อตอบคำถาม เช่น "ทำไมฉันจึงถูกบล็อก", "ทำไมคำขอนั้นจึงไม่ผ่าน" หรือ "ส่วนนี้ไม่ควรถูกบล็อกใช่ไหม" หากไม่มีไฟล์บันทึกที่เกี่ยวข้องกับเหตุการณ์เหล่านี้ ทีมของคุณก็จะไม่สามารถช่วยเหลือผู้ใช้ปลายทางวินิจฉัยปัญหาเหล่านี้ได้

การปกป้องข้อมูลของคุณ

นับตั้งแต่นี้ ทีมของคุณจะมีตัวเลือกเพิ่มเติมเพื่อใช้ตัดสินใจประเภทของข้อมูลของไฟล์บันทึกของ Cloudflare Gateway และบุคคลในองค์กรของคุณที่สามารถตรวจสอบข้อมูลในประเภทนั้นได้ เรากำลังแนะนำการเข้าถึงแดชบอร์ดตามบทบาทสำหรับหน้าการบันทึกและการวิเคราะห์ รวมถึงการบันทึกเหตุการณ์ที่เลือก ซึ่งด้วยสิทธิ์เข้าถึงตามบทบาท ผู้ที่มีสิทธิ์เข้าถึงบัญชีของคุณจะมีข้อมูล PII ที่กันออกจากมุมมองแดชบอร์ดโดยค่าเริ่มต้น

เรารู้สึกตื่นเต้นที่ได้ช่วยองค์กรต่าง ๆ สร้างการควบคุมการจัดการการใช้งาน Cloudflare Gateway ที่มีสิทธิพิเศษน้อยที่สุด สมาชิกในทีมรักษาความปลอดภัยยังคงสามารถจัดการนโยบายหรือตรวจสอบการโจมตีโดยรวมได้ แต่บางเหตุการณ์กำหนดให้ต้องมีการสอบสวนเพิ่มเติม หลังการเปิดตัวในวันนี้ ทีมของคุณจะสามารถมอบหมายความสามารถในการตรวจสอบและค้นหาโดยใช้ PII ให้กับสมาชิกคนใดคนหนึ่งในทีม

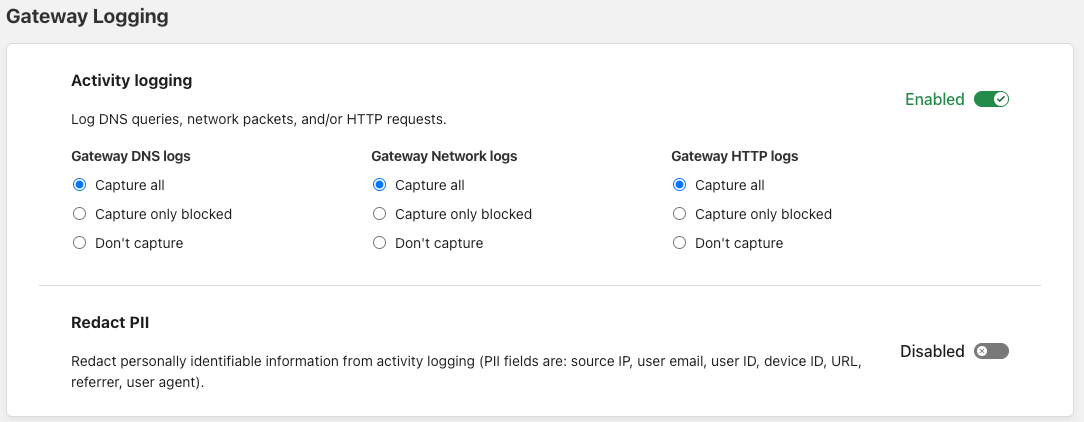

เราทราบว่าลูกค้าบางรายต้องการลดไฟล์บันทึกที่จัดเก็บไว้ทั้งหมด เรารู้สึกตื่นเต้นที่จะได้ช่วยแก้ปัญหานั้นด้วย โดยตอนนี้ ผู้ดูแลระบบสามารถเลือกระดับของการบันทึกที่ต้องการให้ Cloudflare จัดเก็บในนามของตน ผู้ดูแลระบบยังสามารถควบคุมระดับการบันทึกนี้สำหรับแต่ละองค์ประกอบ, DNS, เครือข่าย หรือ HTTP และแม้แต่จะเลือกบันทึกแค่เหตุการณ์การบล็อกเท่านั้น

การตั้งค่านั้นไม่ได้หมายความว่าคุณสูญเสียบันทึกทั้งหมด เพียงแค่ Cloudflare จะไม่จัดเก็บบันทึกเหล่านั้น การบันทึกแบบเลือกที่รวมกับบริการ Logpush ที่เผยแพร่ก่อนหน้านี้ ทำให้ผู้ใช้สามารถหยุดจัดเก็บบันทึกบน Cloudflare และเปิดใช้งาน Logpush ไปยังปลายทางที่เลือกไว้ในตำแหน่งของตนได้อีกด้วย

วิธีเริ่มต้นใช้งาน

ลูกค้า Cloudflare Gateway เริ่มต้นได้ด้วยการเยี่ยมชมแดชบอร์ด Cloudflare for Teams และไปที่การตั้งค่า > เครือข่าย ตัวเลือกแรกในหน้านี้จะเป็นการระบุการตั้งค่าที่คุณจะใช้กับการบันทึกกิจกรรม ซึ่งตามค่าเริ่มต้นนั้น Gateway จะบันทึกเหตุการณ์ทั้งหมด รวมถึงการสืบค้น DNS, คำขอ HTTP และเซสชันเครือข่าย ส่วนในหน้าการตั้งค่าเครือข่าย คุณจะปรับเปลี่ยนประเภทเหตุการณ์ที่ต้องการบันทึกได้ และสำหรับแต่ละองค์ประกอบของ Gateway คุณจะพบสามตัวเลือก ได้แก่:

- บันทึกทั้งหมด

- บันทึกรายการที่ถูกปิดกั้นเท่านั้น

- ไม่ต้องบันทึก

นอกจากนี้ คุณจะพบตัวเลือกในการแก้ไข PII ทั้งหมดจากไฟล์บันทึกซึ่งเป็นค่าเริ่มต้น ซึ่งจะเป็นการแก้ไขข้อมูลใด ๆ ที่สามารถนำมาใช้เพื่อระบุผู้ใช้ที่อาจรวมถึงชื่อผู้ใช้ อีเมลผู้ใช้,ID ผู้ใช้, ID อุปกรณ์, IP ต้นทาง, URL, ผู้ส่งต่อ และเอเจนต์ผู้ใช้

เรายังรวมบทบาทใหม่ไว้ในแดชบอร์ด Cloudflare ซึ่งให้รายละเอียดที่ดีขึ้นเมื่อแบ่งพาร์ติชันการเข้าถึงผู้ดูแลระบบไปยังส่วนประกอบของ Access หรือ Gateway บทบาทใหม่เหล่านี้จะมีผลใช้งานในเดือนมกราคม 2022 และสามารถแก้ไขได้จากบัญชีองค์กรโดยไปที่หน้าแรกของบัญชี → สมาชิก

หากคุณยังไม่พร้อมที่จะสร้างบัญชี แต่ต้องการสำรวจบริการ Zero Trust ของเรา แนะนำให้ดูการสาธิตเชิงโต้ตอบ ที่คุณชมแพลตฟอร์มได้ด้วยตนเองพร้อมฟังคำแนะนำแบบบรรยายเกี่ยวกับกรณีการใช้งานที่สำคัญ ซึ่งรวมถึงการตั้งค่าการกรอง DNS และ HTTP ด้วย Cloudflare Gateway

แล้วยังไงต่อ

จากที่เราดำเนินการมา เรารู้สึกตื่นเต้นที่ได้เพิ่มคุณสมบัติความเป็นส่วนตัวเข้ามามากขึ้นเรื่อยๆ ซึ่งจะช่วยให้คุณและทีมของคุณสามารถควบคุมสภาพแวดล้อมของคุณอย่างละเอียดยิ่งขึ้น คุณสมบัติที่ประกาศในวันนี้เหมาะสำหรับผู้ใช้ในทุกแผน ทีมของคุณสามารถติดตามลิงก์นี้เพื่อเริ่มต้นทันที