”Undvik att lita i blindo, verifiera alltid.”

Nästan alla som vi talar med nuförtiden förstår och håller med om denna grundläggande princip som kännetecknar Zero Trust. Vad är det då som stoppar folk? Det största klagomålet vi hör: de är helt enkelt osäkra på var de ska börja. Säkerhetsverktyg och nätverksinfrastruktur har ofta varit etablerade i många år, och en grumlig implementeringsresa som omfattar applikationer som människor förlitar sig på för att göra sitt arbete varje dag kan te sig skrämmande.

Även om ett universellt svar saknas instämmer flertalet av våra kunder med att avlastningen av viktiga applikationer från deras konventionella VPN till en molnbaserad Zero Trust Network Access (ZTNA)-lösning som Cloudflare Access är en utmärkt utgångspunkt och innebär en tillgänglig, meningsfull uppgradering för deras verksamhet.

GartnerⓇ har i själva verket förutspått att ”åtminstone 70 % av nya fjärråtkomstinstallationer i huvudsak kommer att tillhandahållas genom ZTNA snarare än VPN-tjänster lagom till 2025, upp från mindre än 10 % vid slutet av 2021.”1 Genom att prioritera ett ZTNA-projekt kan verksamma inom IT och säkerhet bättre skydda sina företag från angrepp som utpressningstrojaner samtidigt som de förbättrar sina medarbetares dagliga arbetsflöden. Avvägningen mellan säkerhet och användarupplevelse innebär en obsolet syn på världen; organisationer kan verkligen förbättra båda om de väljer att gå ZTNA-vägen.

Du kan börja här med Cloudflare Access kostnadsfritt, och i den här guiden visar vi dig varför och hur.

Varför ingen gillar sin VPN

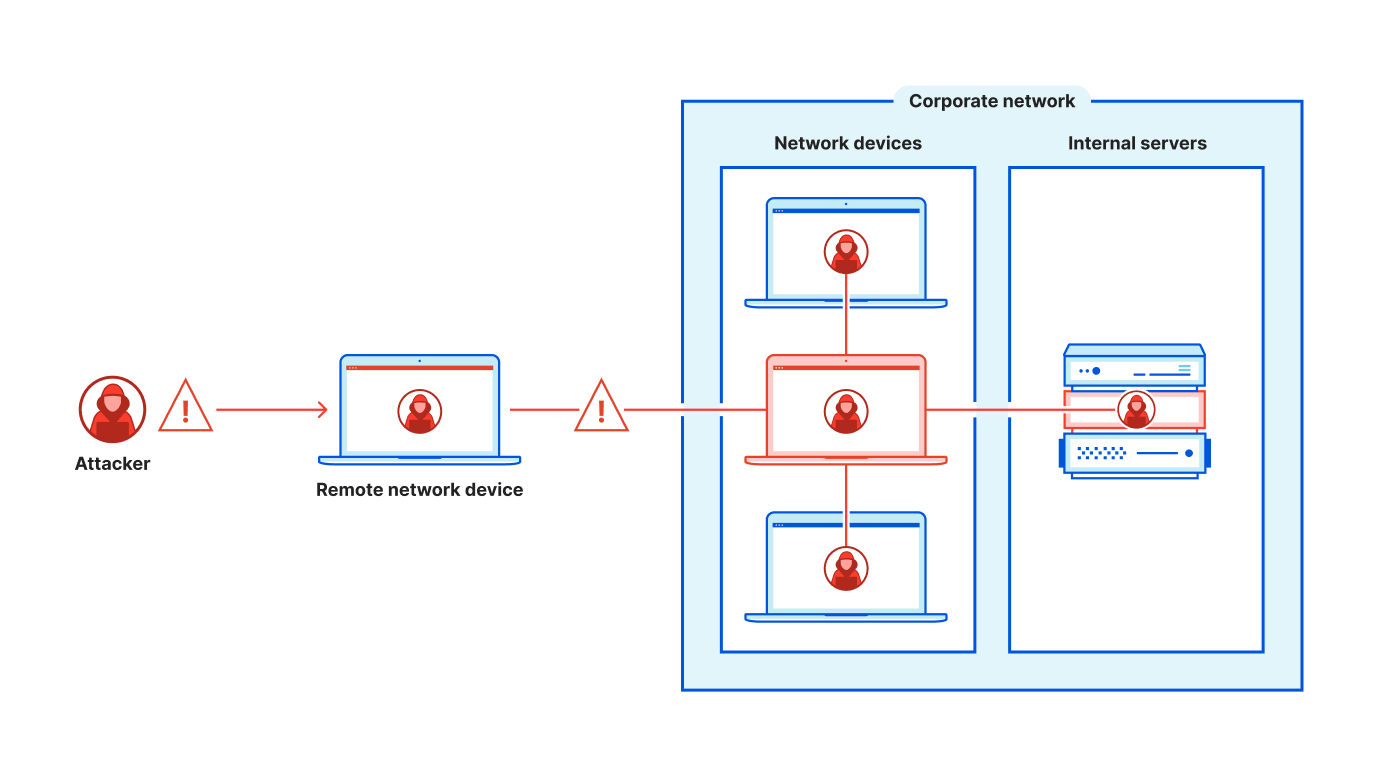

Åtkomst på nätverksnivå och det standardmässiga förtroende som beviljas av VPN:er skapar säkerhetsluckor som kan förhindras genom att bjuda in till möjligheten att röra sig lateralt inom ditt nätverk. Angripare kan inträda ditt nätverk genom en mindre känslig startpunkt efter att ha stulit identifieringsuppgifter och sedan passera genom för att hitta mer affärskritisk information att exploatera. Mot bakgrund av ökande angrepp är hotet här för verkligt – och vägen för att förmildra för tillgänglig – för att ignorera.

VPN-prestanda verkar samtidigt ha fastnat i 90-talet... och inte på ett roligt, nostalgiskt sätt. Medarbetare lider igenom långsamma och opålitliga anslutningar som helt enkelt inte byggts för dagens omfattning av fjärråtkomst. Under ”Great Reshuffle”-eran och i det befintliga rekryteringslandskapet har tillhandahållande av en undermålig upplevelse för team baserat på föråldrad teknik inte en särskilt bra ROI. Och när verksamma inom IT/säkerhet har massvis med andra arbetstillfällen inom räckhåll kanske de inte vill stå ut med manuella uppgifter som kan undvikas och som härstammar från en obsolet teknikstack. Från både säkerhets- och användarvänlighetsperspektiv är vägen mot ersättande av VPN väl värd ansträngningen.

Gör least-privilege access till standard

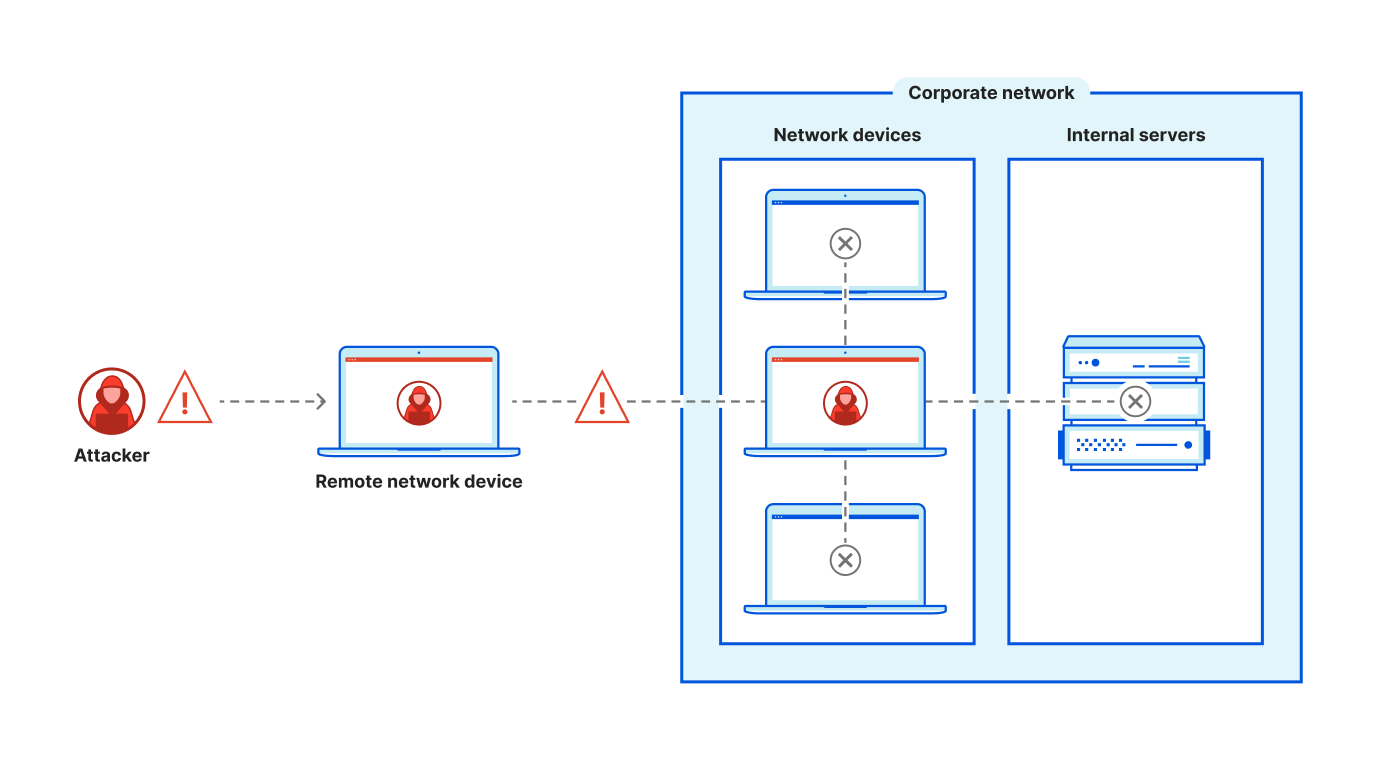

Istället för att verifiera en användare och ge åtkomst till allt på ditt företagsnätverk ger en ZTNA-implementering eller ”programvarudefinierad perimeter” åtkomst per resurs och eliminerar på ett effektivt sätt möjligheten att röra sig lateralt. Varje åtkomstförsök utvärderas mot Zero Trust-regler som baseras på identitet, enhetsställning, geolokalisering, och annan kontextuell information. Användare utvärderas fortlöpande på nytt i samband med att kontexten ändras, och samtliga händelser loggas för att bidra till att förbättra synlighet inom ramen för applikationer av samtliga slag.

I egenskap av medgrundare till Udaan har Amod Malviya uppmärksammat att ”VPN:er är frustrerande och leder till oräkneliga bortslösade cykler för medarbetare och den IT-personal som stödjer dem. Konventionella VPN:er kan vidare invagga individer i en slags falsk känsla av säkerhet. Med Cloudflare Access har vi en betydligt mer pålitlig, intuitiv, säker lösning som drivs på baserat på varje användare och varje åtkomst. Jag ser på det som verifiering 2.0 – till och med 3.0”.

Bättre säkerhet och användarupplevelse har inte alltid samexisterat, men ZTNA:s fundamentala arkitektur förbättrar verkligen båda i jämförelse med traditionella VPN:er. Oavsett om dina användare nyttjar Office 365 eller din skräddarsydda, on-prem HR-app, behandlas varje inloggningsupplevelse på samma sätt. När Zero Trust-regler kontrolleras bakom kulisserna känns varje app helt plötsligt som en SaaS-app för dina slutanvändare. Precis som våra vänner på OneTrust uttryckte när de implementerade ZTNA: ”medarbetare kan ansluta sig till de verktyg de behöver på ett så enkelt sätt att teams inte ens känner till att Cloudflare driver backend. Det fungerar bara.”

Sammansättning av en ZTNA-projektplan

VPN:er är så nedgrävda i en organisations infrastruktur att fullständigt ersättande av en sådan kan ta ansenlig tid i anspråk beroende på antal användare och applikationer som tjänas. Det finns emellertid fortfarande ett väsentligt affärsvärde i att göra stegvisa framsteg. Du kan migrera bort från din VPN i din egen takt och låta ZTNA och din VPN samexistera ett tag, men det är viktigt att du åtminstone sätter igång.

Fundera över vilken eller vilka två applikationer bakom din VPN som skulle vara mest värdefull(a) för ett ZTNA-pilotprojekt, exempelvis en som gett upphov till kända klagomål eller åtskilliga IT-ärenden. Överväg i annat fall interna appar som används i väsentlig omfattning eller som besöks av särskilt kritiska eller högriskanvändare. Om du har hårdvaruuppgraderingar eller licensförnyelser som är nära förestående och planerade för din(a) VPN(:er) kan appar bakom den åtföljande infrastrukturen också vara förnuftiga alternativ för ett moderniseringspilotprojekt.

I samband med att du påbörjar planeringen av ditt projekt är det viktigt att du involverar rätt intressenter. För ditt ZTNA-pilotprojekt bör ditt huvudsakliga team åtminstone involvera en identitetsadmin och/eller admin som hanterar interna appar som används av medarbetare, samt en nätverksadmin som förstår din organisations trafikflöden i enlighet med hur de förhåller sig till din VPN. Dessa perspektiv bidrar till att holistiskt överväga konsekvenserna av ditt projekts införande, särskilt om omfattningen känns dynamisk.

Verkställande av en övergångsplan för en pilotapp.

Steg 1: anslut din interna app till Cloudflares nätverk

Zero Trusts instrumentpanel guidar dig igenom ett fåtal enkla steg för att installera din app-anslutare, inga virtuella maskiner behövs. Inom minuter kan du skapa en tunnel för din applikationstrafik- och rutt baserat på offentliga värdnamn eller dina privata nätverksrutter. Instrumentpanelen tillhandahåller en rad kommandon för att kopiera och klistra in i din kommandorad för att möjliggöra inledande routningsinställningar .

En pilotwebbapp kan vara den mest enkla platsen att starta här, men du kan också utvidga till SSH, VNC, RDP, eller interna IP-adresser och värdnamn genom samma arbetsflöde. När din tunnel är i full gång har du skapat medlet som dina användare kan använda för att komma åt dina resurser och har i princip eliminerat möjligheten att röra sig lateralt inom ditt nätverk. Din applikation är inte synlig för internet, och minskar din angreppsyta avsevärt.

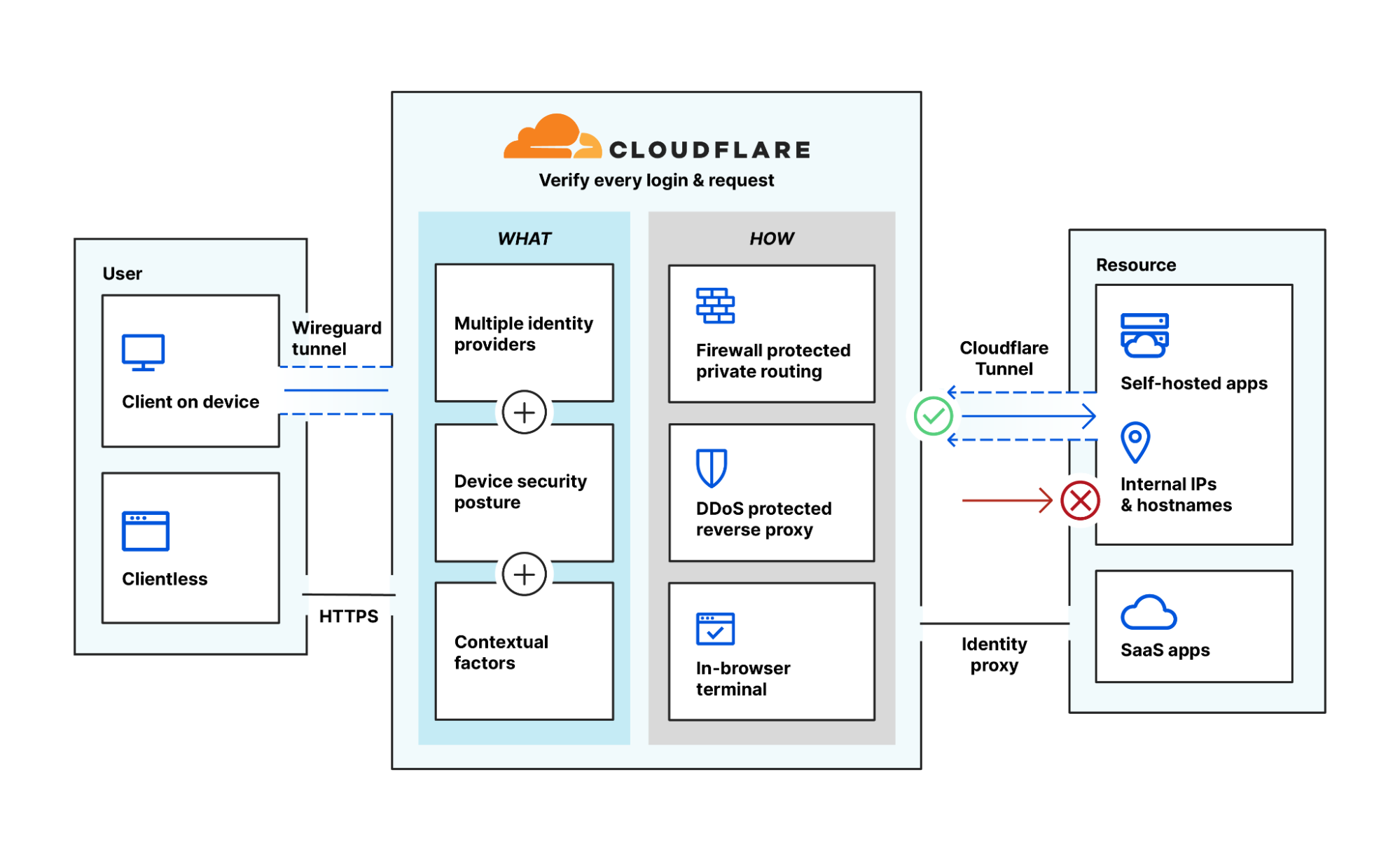

Steg 2: integrera identitets- och endpointskydd

Cloudflare Access fungerar som ett aggregationsskikt för dina befintliga säkerhetsverktyg. Med support för mer än ett dussin identitetsleverantörer (IdP:ar) som Okta, Microsoft Azure AD, Ping Identity, eller OneLogin kan du länka flera samtidiga IdP:ar eller separata hyresgäster från en IdP. Detta kan vara särskilt praktiskt för företag som genomgår fusioner eller förvärv eller som kanske genomgår compliance-uppdateringar, exempelvis införlivar en separat FedRAMP-tenant.

I en ZTNA-implementering kan bägge verktyg bejaka sina styrkor med denna koppling. IdP inrymmer användarbutiker och utför identitetsverifieringskontrollen, samtidigt som Cloudflare Access kontrollerar de bredare Zero Trust-regler som slutligen tar ställning till behörighetsfrågor med avseende på en rad olika resurser.

Administratörer kan på ett liknande sätt integrera vanliga endpointskyddsleverantörer som Crowdstrike, SentinelOne, Tanium eller VMware Carbon Black för att införliva enhetens ställning in i Zero Trust-regeluppsättningen. Åtkomstbeslut kan införliva riskvärderingar som avser enhetsställning för snävare detaljnivå.

Du kan hitta genvägsmetoder till detta steg om du planerar att använda enklare autentisering såsom engångs-pins eller sociala identitetsleverantörer med externa användare som partner eller leverantörer. I takt med att ditt ZTNA-införande fortskrider kan du när som helst införliva ytterligare IdP:er eller endpointskyddsleverantörer utan att ändra ditt grundläggande upplägg. Varje integration bli endast ett tillskott till din källförteckning av kontextuella signaler till ditt förfogande.

Steg 3: Konfigurera Zero Trust-regler

Beroende på din säkerhetsnivå för varje app kan du skräddarsy dina Zero Trust-policyer att på ett lämpligt sätt begränsa tillgång till behöriga användare med användning av kontextuella signaler. En lågrisks-app kan exempelvis helt enkelt kräva e-postadresser som slutar med ”@bolag.se” och en framgångsrik SMS- eller e-postmultifaktorautentisering (MFA). Appar med högre risk kan specifikt kräva hard-token-MFA:er plus en kontroll av enhetsställning eller annan anpassad valideringskontroll med användning av externa API:er.

I synnerhet MFA kan vara svår att implementera med traditionella on-prem-appar som konventionellt använder traditionella verktyg för enkel inloggning. Användningen av Cloudflare Access som en reverse proxy bidrar till att tillhandahålla ett aggregationsskikt för att förenkla lansering av MFA till samtliga dina resurser, oavsett var de bor.

Steg 4: Testa kundlös åtkomst direkt

Efter att en app har anslutits till Cloudflare och din önskade nivå av verifieringsregler har konfigurerats kan slutanvändare, i de flesta fall, testa webb, SSH, eller VNC-åtkomst utan att använda en enhetskund. Eftersom inga nedladdningar eller hantering av mobilenheter (MDM) behövs kan detta bidra till att accelerera antagande av ZTNA för viktiga appar, och vara i synnerhet praktiskt för att möjliggöra åtkomst för tredje parter.

Observera att en enhetskund fortfarande kan användas för att låsa upp andra användningsfall som att skydda SMB eller thick-client-applikationer, med verifiering av enhetsställning, eller möjliggörande av privat routing. Cloudflare Access kan hantera all godtycklig L4-7 TCP- eller UDP-trafik, och genom broar till WAN-as-a-service kan det avlasta VPN användningsfall som ICMP eller server-to-client initierad protokolltrafik som VoIP också.

I detta skedet av pilotappen är ZTNA i full gång! Högt prioriterade appar kan avlastas från din VPN en i taget i den takt som känns bekväm för att bidra till att modernisera din åtkomstssäkerhet. Att utvidga och helt ersätta en VPN är dock två mycket skilda saker.

Vägen mot fullständigt ersättande av VPN

Även om ett antal toppresurskandidater för VPN-avlastning kan vara tydliga förditt företag kan den totala omfattningen vara överväldigande och tusentals interna IP-adresser och domäner kan möjligen behöva beaktas. Du kan konfigurera lokala domän fallback-entries inom Cloudflare Access för att peka på din interna uppslagningstjänst för utvalda interna värdnamn.. Detta kan hjälpa dig att mer effektivt tillåta åtkomst till resurser som tillgängliggörs genom ditt intranät.

Det kan också vara svårt för admins att i detalj förstå den fullständiga räckvidden av deras befintliga VPN-användning. Bortsett från frågor som rör potentiell synlighet, kan den fullständiga omfattningen av applikationer och användare vara i dynamisk förändring, i synnerhet i stora organisationer. Du kan använda private network discovery-rapporten inom Cloudflare Access för att passivt kontrollera trafikstatus på ditt nätverk över tid. För upptäckta appar som kräver mer skydd hjälper Access arbetsflöden dig att skärpa Zero Trust-regler i enlighet med behov.

Bägge dessa funktioner kan bidra till att minska ångesten kring att fullständigt inaktivera en VPN. Genom att börja bygga ditt privata nätverk utöver Cloudflares nätverk för du din organisation ett steg närmare till att åstadkomma Zero Trust-säkerhet.

Den affärseffekt som du dina kunder ser

Avlastning av applikationer från din VPN och en förskjutning mot ZTNA kan ha mätbara fördelar för din verksamhet, även på kort sikt. Många av våra kunder kan vittna om förbättringar i deras IT-teams effektivitet, snabbare introduktion av medarbetare och minskad tid som behöver läggas ned på åtkomstrelaterade hjälpärenden. Efter att ha implementerat Cloudflare Access minskade, eTeacher Group den tid de lade ner på att introducera nya medarbetare med 60 %, vilket hjälpte samtliga team att sätta fart snabbare.

Även om du planerar att samexistera med din VPN i enlighet med en långsammare moderniseringsrytm kan du fortfarande spåra IT-ärenden för de specifika appar du har bytt till ZTNA för att hjälpa till att kvantifiera effekten. Har det allmänna antalet ärenden minskat? Har tiden för att hitta en lösning minskat? Med tiden kan du även samarbeta med HR för kvalitativ feedback genom medarbetarenkäter. Känner sig medarbetare stärkta av sina befintliga verktyg? Känner de att deras produktivitet har förbättrats eller klagomål blivit hanterade?

Förbättringar som avser säkerhetshållning kan givetvis också bidra till att lindra risken för kostsamma dataöverträdelser och deras bestående, skadliga effekter på ett varumärkes anseende. Att precisera snäva förhållanden mellan orsak och verkan för varje liten förbättrings kostnadsnytta kanske känns som mer av en konstform än vetenskap här eftersom det finns för många variabler att uppskatta. Att minska beroendet av din VPN är dock ett utmärkt steg mot att minska din angreppsyta och bidrar till din makro-ROI, oavsett hur länge din Zero Trust-resa varar.

Starta klockan mot att ersätta din VPN

Vår besatthet av produktenkelhet har redan hjälpt många av våra kunder att sjösätta sina VPN:er, och vi är ivriga att göra mer.

Du kan starta här med Cloudflare Access kostnadsfritt för att börja utvidga din VPN. Följ stegen som anges ovan med dina prioriterade ZTNA-testfall, och för att få en känsla av bredare timing kan du också skapa din egen Zero Trust-vägkarta för att lista ut vilket projekt som bör komma härnäst.

För en fullständig sammanfattning av Cloudflare One Week och senaste nytt ber vi dig kolla in vårt sammanfattande webbinar.

___

1Nat Smith, Mark Wah, Christian Canales. (2022, April 08). Emerging Technologies: Adoption Growth Insights for Zero Trust Network Access. GARTNER är ett registrerat varumärke och servicemärke som tillhör Gartner, Inc. och/eller dess dotterbolag i USA och internationellt och används här med tillstånd. Alla rättigheter förbehållna.