Pirms gada mēs publicējām savu pirmo lietotņu drošības ziņojumu. 2023. gada drošības nedēļā mēs sniedzam atjauninātu statistiku un tendences par ierobežoto datplūsmu, robotu un API datplūsmu un kontu pārņemšanas uzbrukumiem.

Pēdējā gada laikā Cloudflare ir ievērojami palielinājies. Netcraft 2023. gada februārī atzīmēja, ka 2023. gada sākumā Cloudflare kļuva par visbiežāk izmantoto tīmekļa serveru pakalpojumu sniedzēju viena miljona lielāko tīmekļa vietņu vidū un turpina augt, sasniedzot 21,71 % tirgus daļu, kas ir lielāka nekā 19,4 % 2022. gada februārī.

Pateicoties šai nepārtrauktai izaugsmei, Cloudflare vidēji apstrādā vairāk nekā 45 miljonus HTTP pieprasījumu sekundē (salīdzinājumā ar 32 miljoniem pagājušajā gadā) un vairāk nekā 61 miljonu HTTP pieprasījumu sekundē maksimumstundās. Pieaug arī tīklā apstrādāto DNS pieprasījumu skaits, sasniedzot aptuveni 24,6 miljonus pieprasījumu sekundē. Visa šī datplūsma sniedz mums līdz šim nebijušu pārskatu par interneta tendencēm.

Pirms iedziļināties, mums ir jādefinē termini.

Definīcija

Šajā ziņojumā tiks lietoti šādi termini:

- Ierobežotā datplūsma: jebkurš pamanāms HTTP* pieprasījums, kam Cloudflare ir piemērojis darbību "apturēt". Tās ietver šādas darbības: BLOCK, CHALLENGE, JS_CHALLENGE un MANAGED_CHALLENGE. Tas neietver pieprasījumus, kuriem ir piemērotas šādas darbības: LOG, SKIP, ALLOW. Atšķirībā no pagājušā gada mēs neiekļaujam pieprasījumus, kuriem mūsu DDoS aizsardzības sistēma piemēroja darbības CONNECTION_CLOSE un FORCE_CONNECTION_CLOSE, jo tehniski tās tikai palēnina savienojuma uzsākšanu. Tās arī veidoja salīdzinoši nelielu pieprasījumu procentuālo daļu. Turklāt esam uzlabojuši CHALLENGE darbības veida aprēķinus, lai nodrošinātu, ka tikai neatrisinātie izsaukumi tiek ieskaitīti kā ierobežoti. Sīkāku darbību aprakstu var atrast mūsu izstrādātāju dokumentācijā.

- Bot datplūsma/automatizētā datplūsma: jebkurš HTTP* pieprasījums, ko Cloudflare Bot Management identificē kā bota radītu. Tas ietver pieprasījumus ar bota reitingu no 1 līdz 29 (ieskaitot). Tas nav mainīts salīdzinājumā ar pagājušā gada ziņojumu.

- API datplūsma: jebkurš HTTP* pieprasījums ar XML vai JSON atbildes satura tipu. Ja atbildes satura tips nav pieejams, piemēram, ierobežotu pieprasījumu gadījumā, tā vietā tiek izmantots ekvivalents Accept satura tips (ko norāda lietotāja aģents). Pēdējā minētajā gadījumā API datplūsma netiks pilnībā ņemta vērā, taču tas joprojām ir labs attēlojums informācijas meklēšanas vajadzībām.

Ja vien nav norādīts citādi, šajā publikācijā aptvertais periods ir 12 mēneši no 2022. gada marta līdz 2023. gada februārim ieskaitot.

Visbeidzot, lūdzu, ņemiet vērā, ka dati ir aprēķināti, pamatojoties tikai uz Cloudflare tīklā novēroto datplūsmu, un tie ne vienmēr atspoguļo vispārējās HTTP datplūsmas tendences internetā.

*Kad mēs runājam par HTTP datplūsmu, ar to saprotam gan HTTP, gan HTTPS.

Globālā datplūsmas statistika

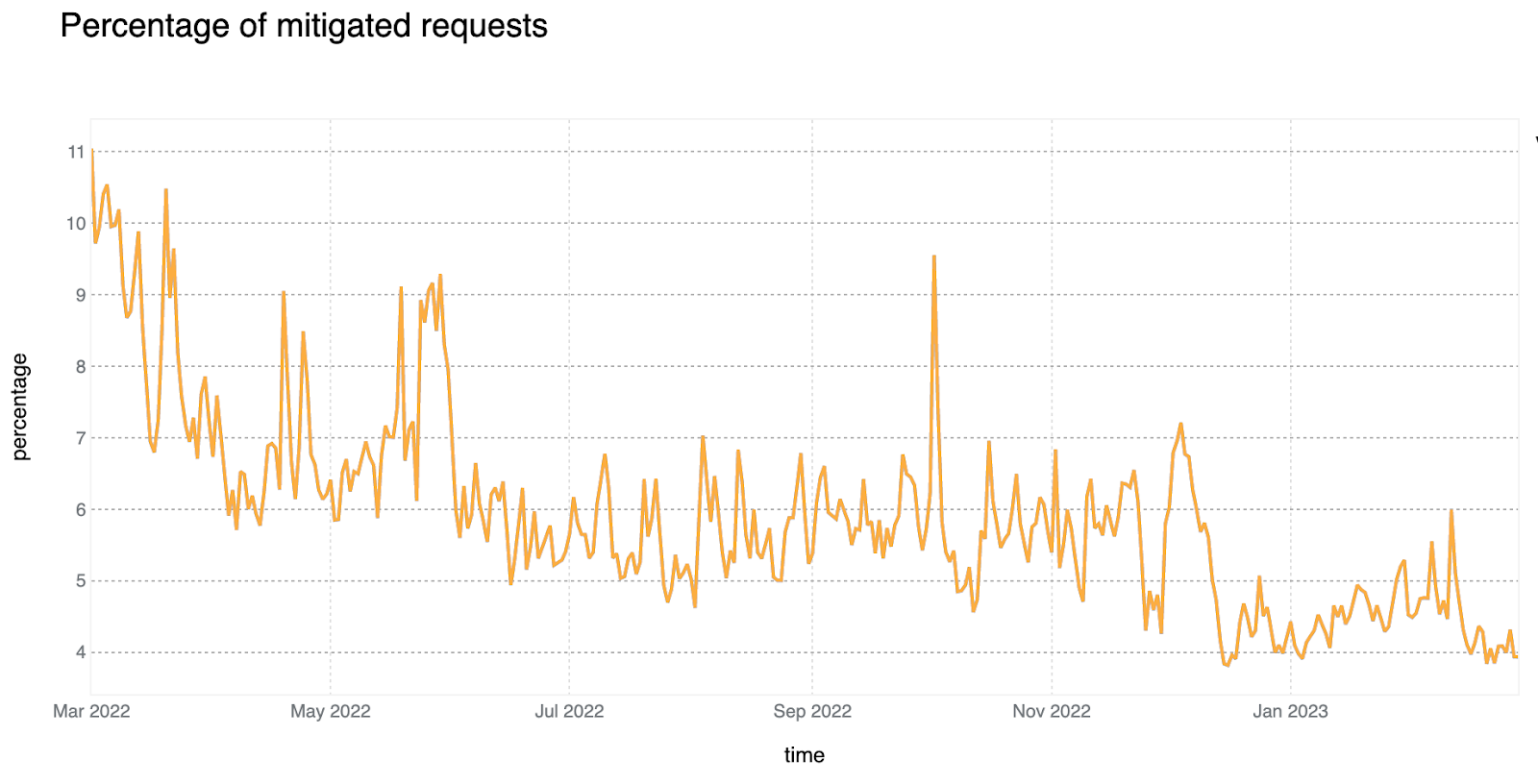

Vidēji 6 % no ikdienas HTTP pieprasījumiem ir ierobežoti.

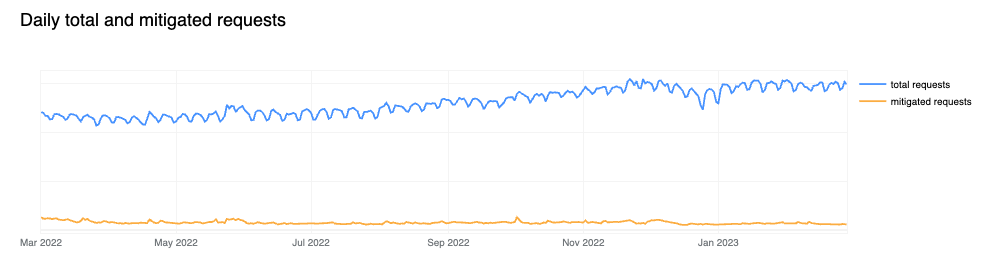

Aplūkojot visus HTTP pieprasījumus, kas pārsūtīti, izmantojot Cloudflare tīkla starpniekserveri, konstatējām, ka ierobežoto pieprasījumu īpatsvars ir samazinājies līdz 6 %, kas ir par diviem procentpunktiem mazāk nekā pagājušajā gadā. Aplūkojot periodu no 2023. gada sākuma līdz šodienai, redzam, ka ierobežoto pieprasījumu īpatsvars ir samazinājies vēl vairāk - līdz 4-5 %. Lielie kāpumi, kas redzami tālāk redzamajā grafikā, piemēram, jūnijā un oktobrī, bieži korelē ar lieliem DDoS uzbrukumiem, kas ir ierobežoti tikai uz Cloudflare. Interesanti atzīmēt, ka, lai gan ierobežotās datplūsmas īpatsvars laika gaitā ir samazinājies, ierobežoto pieprasījumu kopējais apjoms ir bijis relatīvi stabils, kā redzams otrajā diagrammā, kas norāda uz kopējās neto datplūsmas pieaugumu globālā mērogā, nevis ļaunprātīgās datplūsmas absolūtu samazinājumu.

BLOCK darbība tika tieši piemērota 81 % ierobežoto HTTP pieprasījumu, bet pārējiem pieprasījumiem ierobežojumi tika sadalīti starp dažādām CHALLENGE darbībām.

DDoS uzbrukumu ierobežojumi veido vairāk nekā 50 % no visas ierobežotās datplūsmas.

Cloudflare nodrošina dažādas drošības funkcijas, ko klienti var konfigurēt, lai aizsargātu savas lietojumprogrammas. Nav pārsteidzoši, ka DDoS mazināšana joprojām ir lielākais faktors, kas ierobežo HTTP pieprasījumus 7. slānī (lietojumlīmenī). Tikai pagājušajā mēnesī (2023. gada februārī) mēs ziņojām par lielāko mums zināmo DDoS uzbrukumu ierobežoto HTTP pieprasījumu/sekundē ziņā (šis konkrētais uzbrukums nav redzams iepriekš redzamajos grafikos, jo tie ir apkopoti par katru dienu un pats uzbrukums ilga tikai ~ 5 minūtes).

Tomēr ierobežoto Cloudflare WAF pieprasījumu skaits kopš pagājušā gada ir ievērojami palielinājies, un tagad tas veido gandrīz 41 % no ierobežotajiem pieprasījumiem. To daļēji var skaidrot ar mūsu WAF tehnoloģijas attīstību, kas ļauj mums atklāt un bloķēt plašāku uzbrukumu klāstu.

Atsauces tabulas formāts:

| Avots | Procentuālā daļa % |

|---|---|

| DDoS Mitigation/ DDoS Mazināšana | 52% |

| WAF | 41% |

| IP reputation/IP reputācija | 4% |

| Access Rules/ Piekļuves noteikumi | 2% |

| Citi | 1% |

Lūdzu, ņemiet vērā, ka, atšķirībā no pagājušā gada, iepriekš minētajā tabulā mēs tagad grupējam savus produktus saskaņā ar mūsu mārketinga materiāliem un 2022. gada Radara pārskatā izmantotajām grupām. Tas galvenokārt attiecas uz mūsu WAF produktu, kas sastāv no WAF Custom Rules, WAF Rate Limiting Rules un WAF Managed Rules. Pagājušā gada pārskatā šīs trīs funkcijas veidoja 31 % ierobežojumu.

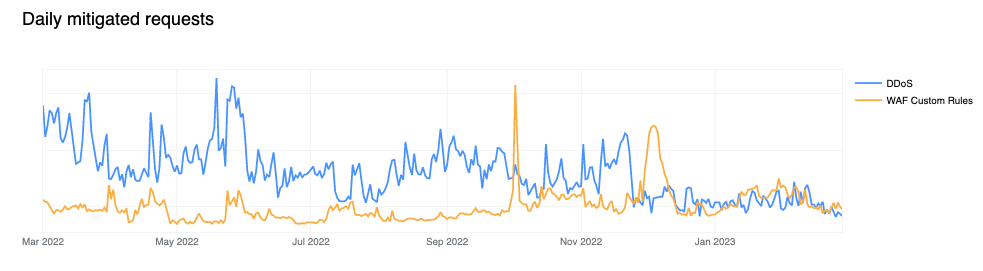

Lai izprastu ierobežoto WAF pieprasījumu pieaugumu laika gaitā, mēs varam ielūkoties vienu līmeni dziļāk, kur kļūst skaidrs, ka Cloudflare klienti arvien vairāk paļaujas uz WAF Custom Rules (iepriekš saukti par Firewall Rules), lai ierobežotu ļaunprātīgu datplūsmu vai ieviestu biznesa loģikas blokus. Aplūkojiet, kā oranžā līnija (firewallrules) zemāk redzamajā diagrammā laika gaitā pakāpeniski pieaug, savukārt zilā līnija (l7ddos) ir ar skaidru tendenci samazināties.

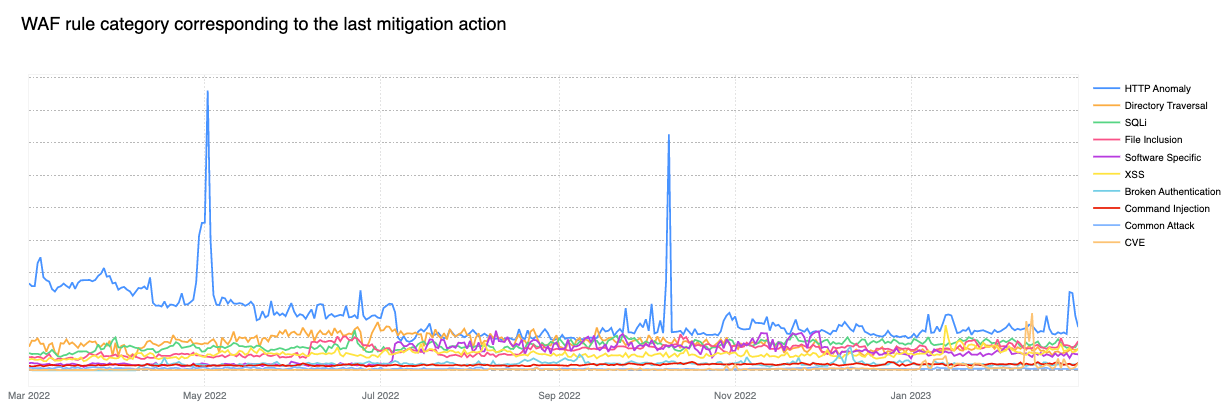

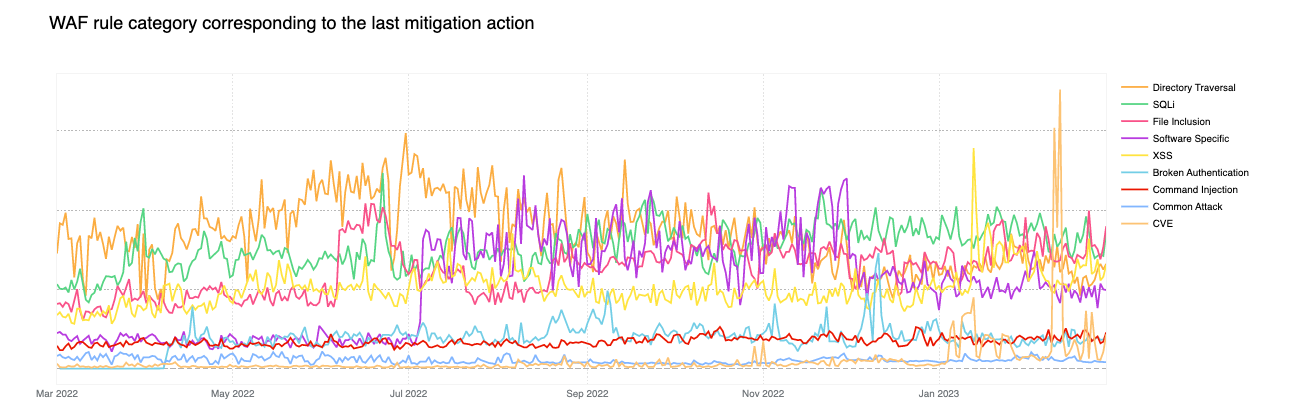

HTTP anomālija ir visbiežāk sastopamais 7. slāņa uzbrukuma vektors, kas ierobežo WAF.

2023. gada martā HTTP anomāliju īpatsvars samazinājās par gandrīz 25 procentpunktiem, jo 2023. gada martā šī datplūsma ar WAF pārvaldāmo noteikumu palīdzību tika samazināta par 30 %. HTTP anomāliju piemēri ir kļūdaini metožu nosaukumi, nulles baitu zīmes galvenēs, nestandarta porti vai nulles satura garums POST pieprasījumos. To var izskaidrot ar to, ka botnetiem, kas atbilst HTTP anomāliju signatūrām, lēni mainās datplūsmas modeļi.

Noņemot no grafika HTTP anomālijas līniju, redzam, ka 2023. gada sākumā uzbrukumu vektoru sadalījums izskatās daudz līdzsvarotāks.

Atsauces tabulas formāts (10 galvenās kategorijas):

| Avots | Procentos % (par pēdējiem 12 mēnešiem) |

|---|---|

| HTTP Anomaly | 30% |

| Directory Traversal | 16% |

| SQLi | 14% |

| File Inclusion | 12% |

| Software Specific | 10% |

| XSS | 9% |

| Broken Authentication | 3% |

| Command Injection | 3% |

| Common Attack | 1% |

| CVE | 1% |

Īpaši jāatzīmē oranžās līnijas kāpums, kas novērots 2023. gada februāra beigās (CVE kategorija). Šis kāpums ir saistīts ar pēkšņu pieaugumu divos mūsu WAF Pārvaldītajos Noteikumos:

- Drupal - Anomaly:Header:X-Forwarded-For (id: d6f6d394cb01400284cfb7971e7aed1e)

- Drupal - Anomaly:Header:X-Forwarded-Host (id: d9aeff22f1024655937e5b033a61fbc5)

Šie divi noteikumi ir arī pretrunā ar CVE-2018-14774, kas norāda, ka pat salīdzinoši vecas un zināmas ievainojamības joprojām bieži tiek izmantotas ļaunprātīgai potenciāli nelabotas programmatūras izmantošanai.

Informācija par robotu datplūsmu

Pēdējo divpadsmit mēnešu laikā Cloudflare Bot Management risinājumā ir veikti ievērojami ieguldījumi. Jaunas funkcijas, piemēram, pielāgojama heiristikas funkcija, uzlabota JavaScript noteikšana, automātiska mašīnmācīšanās modeļa atjaunināšana un Turnstile, Cloudflare bezmaksas CAPTCHA aizstājējs, katru dienu uzlabo cilvēku un robotu datplūsmas klasifikāciju.

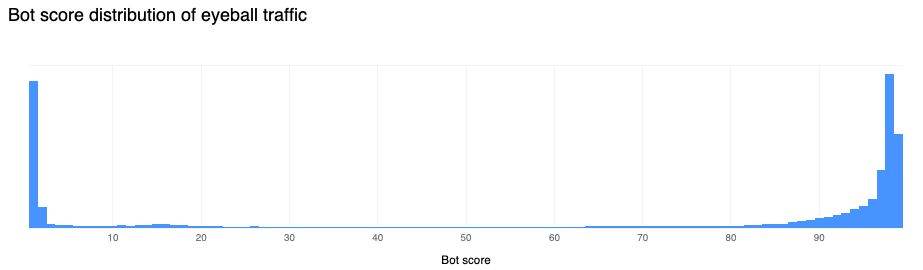

Mūsu pārliecība par klasifikācijas rezultātiem ir ļoti augsta. Ja uzzīmējam 2023. gada februāra pēdējās nedēļas robotu datplūsmas procentuālo sadalījumu, redzam ļoti skaidru sadalījumu, kurā lielākā daļa vaicājumu tiek klasificēti kā noteikti no robotiem (mazāk nekā 30) vai noteikti no cilvēkiem (vairāk nekā 80), un lielākā daļa vaicājumu faktiski ir novērtēti ar 2 vai vairāk nekā 95.

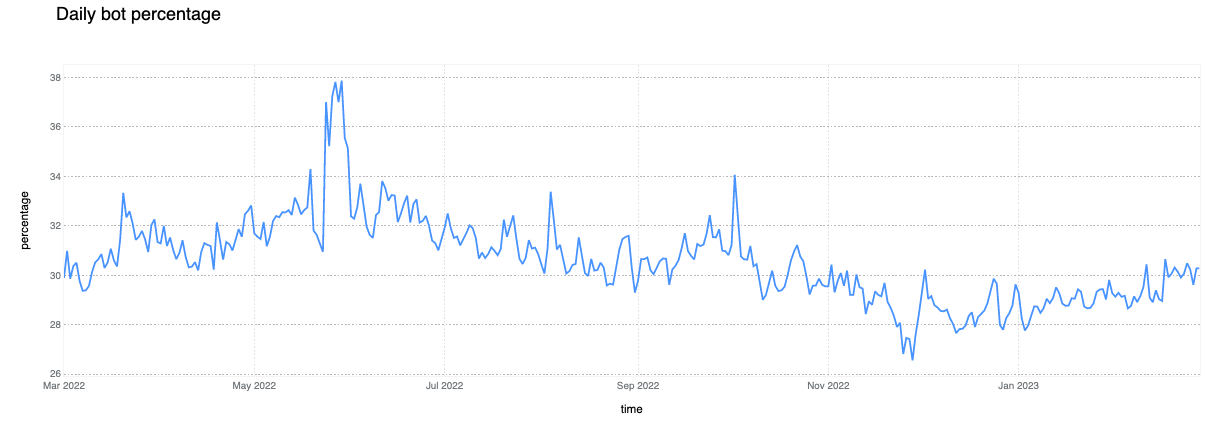

30 % HTTP datplūsmas ir automatizēta

2023. gada februāra pēdējā nedēļā 30 % Cloudflare HTTP datplūsmas tika klasificēta kā automatizēta, kas atbilst aptuveni 13 miljoniem HTTP pieprasījumu sekundē Cloudflare tīklā. Tas ir par 8 procentpunktiem mazāk nekā tajā pašā periodā pērn.

Aplūkojot tikai robotu datplūsmu, tika konstatēts, ka tikai 8 % datplūsmu radīja pārbaudīti roboti, kas ir 2 % no kopējās datplūsmas. Cloudflare uztur sarakstu ar zināmiem labiem (pārbaudītiem) botiem, lai klienti varētu viegli atšķirt tādus labi uzturošos botus kā Google un Facebook no potenciāli mazāk zināmiem vai nevēlamiem botiem. Pašlaik šajā sarakstā ir 171 robots.

16% nepārbaudītu robotu HTTP datplūsmas ir ierobežota.

Nepārbaudītā robotu datplūsmā bieži vien ir iekļauti ievainojamību skeneri, kas nepārtraukti meklē ekspluatantus internetā, tāpēc gandrīz viena sestdaļa šīs datplūsmas ir ierobežota, jo daži klienti vēlas ierobežot informāciju, ko šādi rīki var potenciāli iegūt.

Lai gan verificēti roboti, piemēram, googlebot un bingbot, parasti tiek uzskatīti par noderīgiem un lielākā daļa klientu vēlas tos atļaut, mēs redzam, ka arī neliela daļa (1,5 %) verificēto robotu datplūsmas ir ierobežota. Tas ir tāpēc, ka daži vietņu administratori nevēlas, lai tiktu pārmeklētas noteiktas vietnes daļas, un klienti bieži paļaujas uz Custom Rules WAF, lai īstenotu šo biznesa loģiku.

Visbiežāk klienti izmanto šo pieprasījumu bloķēšanu (13 %), lai gan daži klienti ir iestatījuši darbību IZVĒLĒT (3 %), lai nodrošinātu, ka nepieciešamības gadījumā var izpildīt visus viltus pozitīvos pieprasījumus no cilvēkiem.

Interesanti ir arī atzīmēt, ka gandrīz 80 % no visas ierobežotās datplūsmas tiek klasificēta kā robotu datplūsma, kā redzams attēlā zemāk. Daži var pamanīt, ka 20 % no ierobežotās datplūsmas, kas klasificēta kā cilvēku datplūsma, joprojām ir ārkārtīgi liela, taču lielāko daļu cilvēku datplūsmas ierobežojumu rada WAF pielāgotie noteikumi, un bieži vien tas ir saistīts ar to, ka klienti savās lietojumprogrammās īsteno bloķēšanu valsts līmenī vai citu saistītu juridisku bloķēšanu. Tas ir izplatīts, piemēram, saistībā ar ASV uzņēmumiem, kas bloķē piekļuvi Eiropas lietotājiem GDPR atbilstības apsvērumu dēļ.

API datplūsmas statistika

API55% dinamiskās (kešatmiņā neesošās) datplūsmas ir saistīta ar API.

Tāpat kā mūsu botu pārvaldības risinājumā, arī API galapunktu drošības rīkos mēs ieguldām daudz līdzekļu. Tas ir tāpēc, ka liela daļa HTTP datplūsmas ir saistīta ar API. Patiesībā, ja rēķina tikai tos HTTP pieprasījumus, kas sasniedz avotu un netiek saglabāti kešatmiņā, līdz pat 55 % datplūsmas ir saistīta ar API, kā definēts iepriekš. Šī ir tā pati metodoloģija, kas izmantota pagājušā gada ziņojumā, un 55 % rādītājs gadu no gada nemainās.

Ja aplūkojam tikai kešētajos HTTP pieprasījumos (pieprasījumi ar kešēšanas statusu HIT, UPDATING, REVALIDATED un EXPIRED), pārsteidzoši konstatējam, ka gandrīz 7 % ir saistīti ar API. Mūsdienu API galapunktu implementācijas un starpniekserveri, tostarp mūsu pašu API vārtu/ kešēšanas funkciju komplekts, faktiski ļauj izmantot ļoti elastīgu kešēšanas loģiku, kas ļauj gan lietotāja atslēgas kešēšanu, gan ātras kešatmiņas atkārtotas pārbaudes (piemēram, katru sekundi), ļaujot izstrādātājiem samazināt servera galapunktu slodzi.

Iekļaujot kopskaitā kešētos līdzekļus un citus pieprasījumus, piemēram, novirzīšanu, šis skaitlis samazinās, bet joprojām veido 25 % no datplūsmas. Turpmāk sniegtajā grafikā redzami abi API datplūsmas skati:

- Dzeltenā līnija: % no API datplūsmas visiem HTTP pieprasījumiem. Kopsummā tiks iekļauti novirzieni, kešētie resursi un visi pārējie HTTP pieprasījumi;

- Zilā līnija: % no API datplūsmas salīdzinājumā ar dinamisko datplūsmu, kas atgriež tikai HTTP 200 OK atbildes kodu;

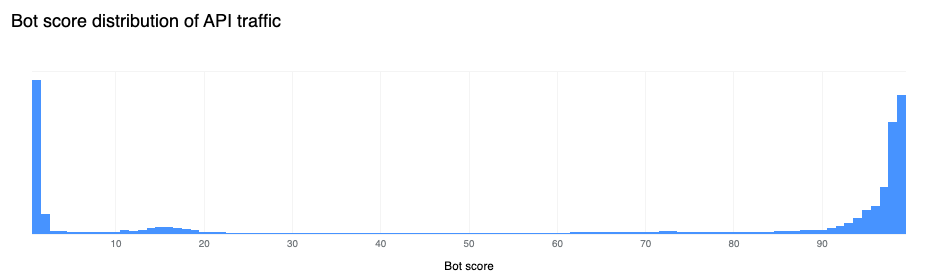

65% globālās API datplūsmas rada pārlūkprogrammas.

Mūsdienās tīmekļa lietojumprogrammu skaits, kas izveidotas pēc principa "API pirmais", arvien pieaug. Tas nozīmē, ka sākotnēji tiek ielādēts tikai HTML lapas skeleta izkārtojums, bet lielākā daļa dinamisko komponentu un datu tiek ielādēti, izmantojot atsevišķus API izsaukumus (piemēram, AJAX). Tā tas ir arī Cloudflare paneļa gadījumā. Šo pieaugošo īstenošanas paradigmu var redzēt, analizējot robotu datplūsmas procentuālo daļu salīdzinājumā ar API datplūsmu. Nākamajā attēlā redzams, ka lielu daļu API datplūsmas ģenerē lietotāja vadītas pārlūkprogrammas, ko mūsu sistēma klasificē kā "cilvēku", un gandrīz divas trešdaļas datplūsmas ir koncentrētas "cilvēku" diapazona augšdaļā.

Ierobežotās API datplūsmas aprēķināšana ir sarežģīta, jo mēs nenododam pieprasījumu izcelsmes serveriem un tāpēc nevaram paļauties uz atbildē norādītā satura veidu. Piemērojot to pašu aprēķinu, kas tika izmantots pagājušajā gadā, nedaudz vairāk nekā 2 % API datplūsmas ir ierobežota, salīdzinot ar 10,2 % pagājušajā gadā.

HTTP anomālija pārspēj SQLi kā visizplatītākais uzbrukuma vektors API galapunktiem

Salīdzinot ar pagājušo gadu, HTTP anomālijas tagad ir pārspējušas SQLi kā vispopulārākais uzbrukumu vektors pret API galapunktiem (ņemiet vērā, ka zilā līnija bija augstāka diagrammas sākumā, kad tika publicēts pagājušā gada ziņojums). Uzbrukumu vektori API datplūsmai nav konsekventi visa gada garumā, un salīdzinājumā ar globālo HTTP datplūsmu tie ir atšķirīgāki. Piemēram, pamaniet, ka 2023. gada sākumā bija vērojams failu ievadīšanas mēģinājumu pieaugums.

Konta pārņemšanas uzbrukumu izpēte

Kopš 2021. gada marta Cloudflare kā daļu no sava WAF ir nodrošinājusi pilnvaru noplūdes atklāšanu. Tas ļauj klientiem saņemt paziņojumu (izmantojot HTTP pieprasījuma galveni) ikreiz, kad tiek atklāts autentifikācijas pieprasījums ar lietotājvārda/paroles pāri, par kuru ir zināms, ka tas ir noplūdis. Tas parasti ir ļoti efektīvs signāls, lai atklātu botnetus, kas veic brutāla spēka uzbrukumus, lai pārņemtu kontu.

Klienti šo signālu izmanto arī tad, kad mēģina pieteikties, izmantojot derīgu lietotājvārda/paroles pāri, lai veiktu divfaktoru autentifikāciju, atjaunotu paroles vai dažos gadījumos uzlabotu pieteikšanās mēģinājumus, ja lietotājs nav pilnvarotais akreditācijas datu īpašnieks.

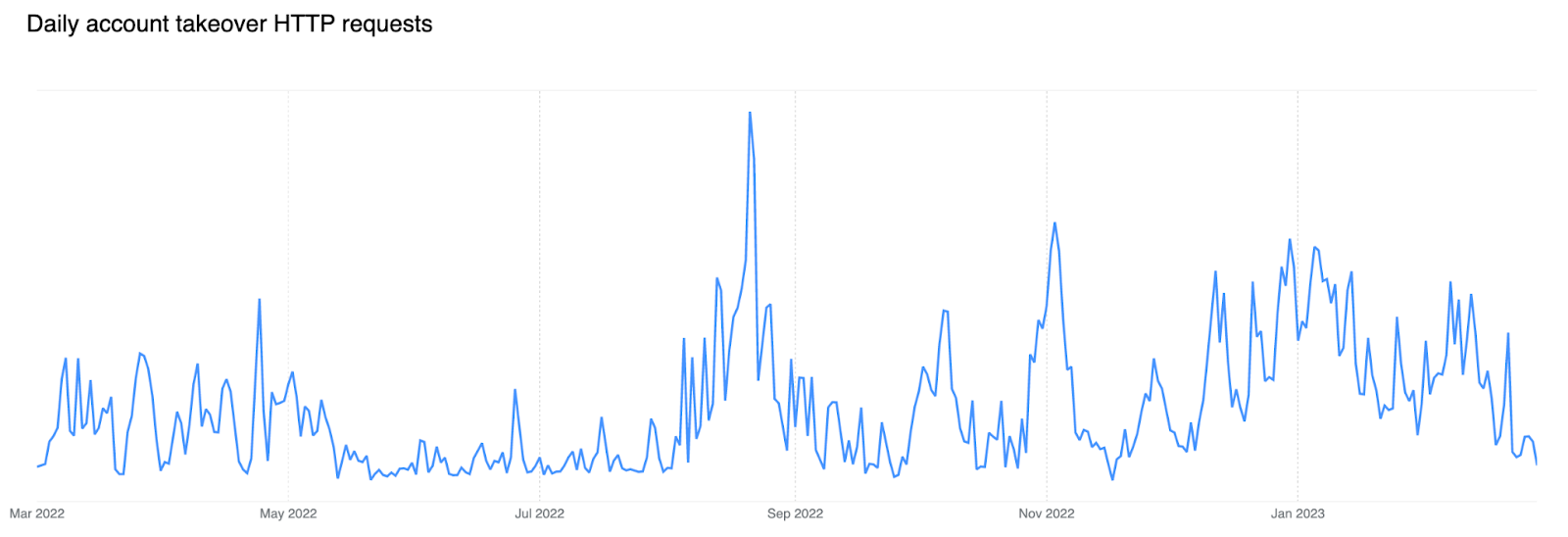

Ar brutālu spēku veiktu kontu pārņemšanas uzbrukumu skaits pieaug

Ja aplūkojam atbilstības pieprasījumu tendenci pēdējo 12 mēnešu laikā, redzam, ka, sākot ar 2022. gada otro pusi, to skaits palielinās, kas norāda uz krāpniecisku darbību pieaugumu pret galapunktiem. Lielu brutāla spēka uzbrukumu laikā mēs esam novērojuši atbilstību HTTP pieprasījumiem ar akreditācijas datu noplūdi ar ātrumu virs 12 KB minūtē.

Mūsu pilnvaru noplūdes atklāšanas funkcijai ir noteikumi, kas atbilst autentifikācijas pieprasījumiem šādām sistēmām:

- Drupal

- Ghost

- Joomla

- Magento

- Plone

- WordPress

- Microsoft Exchange

- Üldised reeglid, mis vastavad üldistele lõpp-punkti autentimisvormingutele

Tas ļauj salīdzināt uzbrucēju darbības, kas parasti izpaužas kā robotu tīkli, kuri cenšas "uzlauzt" potenciāli apdraudētus kontus.

Microsoft Exchange ir pakļauts vairāk uzbrukumiem nekā WordPress

Lielākoties tā popularitātes dēļ varētu sagaidīt, ka WordPress būs lietojumprogramma, kas ir visvairāk pakļauta riskam un/vai kurai ir vislielākā brutālā spēka kontu pārņemšanas datplūsma. Tomēr, analizējot iepriekš uzskaitīto atbalstīto sistēmu noteikumu atbilstību, redzam, ka pēc mūsu tipiskajiem parakstiem visbiežākā atbilstība ir Microsoft Exchange.

Lielākā daļa lietojumprogrammu, kas tiek pakļautas brutāla spēka uzbrukumiem, parasti ir vērtīgi aktīvi, un Exchange konti, kas, kā rāda mūsu dati, ir visticamākais mērķis, atspoguļo šo tendenci.

Ja mēs aplūkojam akreditācijas datu noplūdes datplūsmu atkarībā no izcelsmes valsts, ASV ar ievērojamu pārsvaru ieņem vadošo pozīciju. Iespējams, ievērojams ir fakts, ka, ņemot vērā tīkla lielumu, starp galvenajiem pretendentiem nav Ķīnas. Vienīgais izņēmums ir Ukraina, kas 2022. gada pirmajā pusē pirms kara sākuma bija vadībā - dzeltenā līnija attēlā zemāk.

Raugoties nākotnē

Ņemot vērā tīmekļa datplūsmas apjomu, ko nodrošina Cloudflare, mēs novērojam visdažādākos uzbrukumus. Apdraudējumu ainava nepārtraukti attīstās, sākot ar HTTP anomālijām, SQL injekciju un krustenisko vietnes skriptu (XSS) uzbrukumiem un beidzot ar pārņemšanas mēģinājumiem un ļaunprātīgiem botiem. Tāpēc ir ļoti svarīgi, lai ikviens uzņēmums, kas darbojas tiešsaistē, ieguldītu līdzekļus uzbrukumu pamanāmības, atklāšanas un mazināšanas tehnoloģijās, lai nodrošinātu savu lietojumprogrammu un, vēl svarīgāk, galalietotāju datu drošību.

Mēs ceram, ka šī ziņojuma rezultāti jums ir šķituši interesanti un ka tie ir ļāvuši jums vismaz nedaudz saprast, kāds ir programmatūras drošības stāvoklis internetā. Internetā ir daudz uzbrucēju, un nekas neliecina par to, ka drošība tiešsaistē kļūs vieglāka.

Mēs jau plānojam atjaunināt šo ziņojumu, iekļaujot tajā papildu datus un analītiskos datus par mūsu produktu portfeli. Sekojiet līdzi Cloudflare Radar, lai biežāk saņemtu ziņojumus par lietotņu drošību un analīzi.