Cloudflare piedāvā daudzas drošības funkcijas, piemēram, WAF, botu pārvaldību, DDoS, Zero Trust, nulles uzticamības un citas! Šis produktu komplekts tiek piedāvāts noteikumu veidā, lai nodrošinātu pamata aizsardzību pret bieži sastopamiem ievainojamības uzbrukumiem. Šie noteikumi parasti tiek konfigurēti un uzraudzīti katram domēnam atsevišķi, kas ir ļoti vienkārši, ja runa ir par vienu, diviem, varbūt trim domēniem (vai to, ko mēs Cloudflare saucam par "zonām").

Zonas līmeņa pārbaudes dažkārt nav laikietilpīgas

Ja esat Cloudflare klients un jūsu pārvaldībā ir desmitiem, simtiem vai pat tūkstošiem domēnu, jūs stundām ilgi strādāsiet ar katru no šiem domēniem atsevišķi, pārraugot un konfigurējot visas drošības funkcijas. Mēs zinām, ka tas ir apgrūtinoši, jo īpaši mūsu uzņēmumu klientiem. Tāpēc pagājušā gada septembrī mēs paziņojām par kontu WAF, kurā varat izveidot vienu drošības noteikumu un piemērot to visām zonu konfigurācijām vienlaicīgi!

Konta WAF ieraksti vienkāršo drošības konfigurāciju izvietošanu. Ievērojot to pašu filozofiju, mēs vēlamies dot saviem klientiem iespējas, nodrošinot šo konfigurāciju redzamību vai, vēl labāk, visas HTTP datplūsmas redzamību.

Šodien Cloudflare piedāvā holistisku pārskatu par drošības komplektu, ieviešot kontu drošības analītiku un kontu drošības notikumus. Tagad varat uzraudzīt datplūsmu visos domēnos, ātrāk iegūt statistiku un ietaupīt vairākas stundas sava laika.

Kā klienti šodien var redzēt drošības datplūsmu?

Līdz šim, lai apskatītu konta analītiku vai notikumus, klienti vai nu izmantoja piekļuvi katrai zonai atsevišķi, lai pārbaudītu notikumus un analītikas paneļus, vai arī izmantoja zonas GraphQL Analytics API vai žurnālus, lai apkopotu datus un nosūtītu tos vēlamajam glabāšanas pakalpojumu sniedzējam, kur varēja apkopot, apkopot un attēlot grafikus, lai iegūtu statistiku no visām konta zonām - ja nebija pieejami pieejamie paneļi.

Iepazīstinām ar drošības analīzes un notikumu kontu

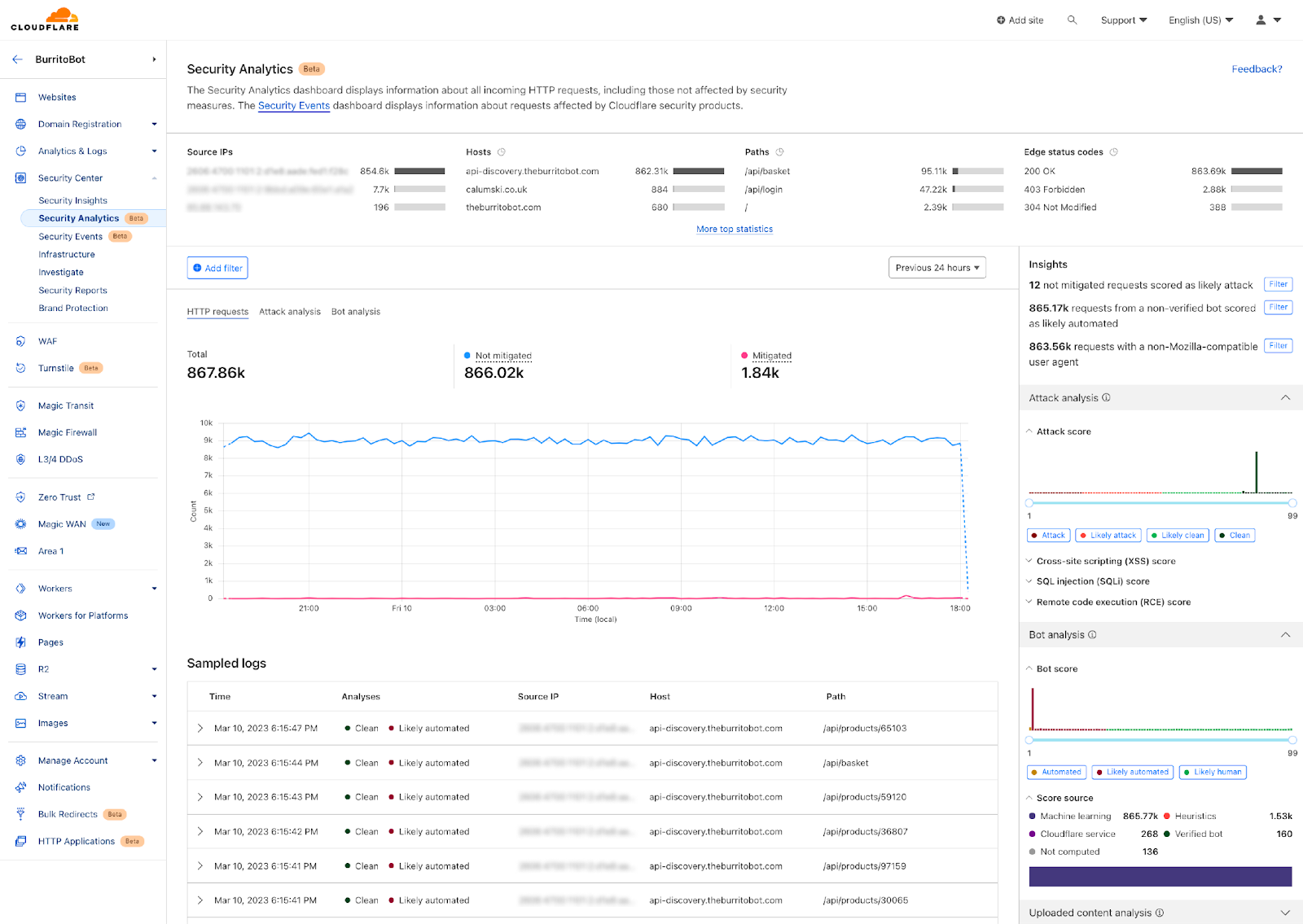

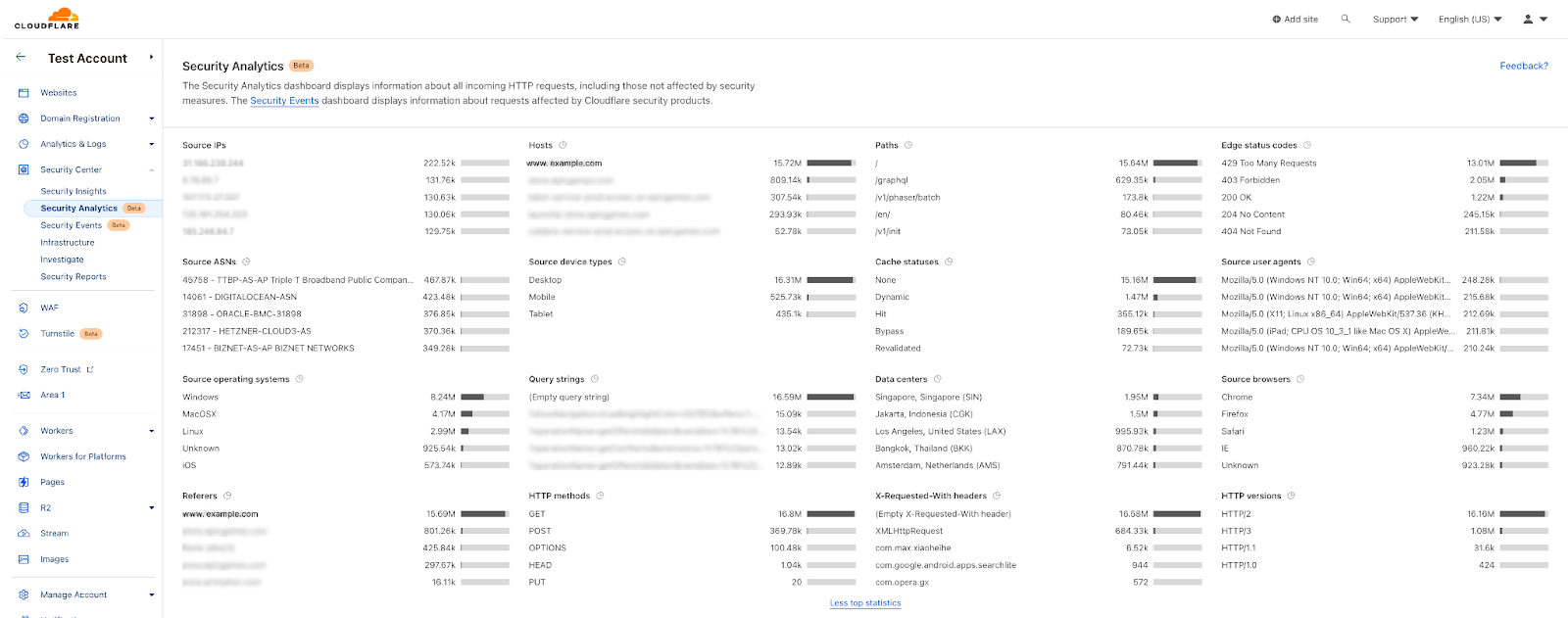

Jaunie skati ir uz drošību vērsti, uz datiem balstīti paneļi - līdzīgi kā zonas līmeņa skatos, abos ir līdzīgi dati, piemēram, selektīvi žurnāli un augšējie filtri pēc daudziem avota parametriem (piemēram, IP adreses, saimnieks, valsts, ASN u. c.).

Galvenā atšķirība starp abiem ir tā, ka Konta drošības notikumi koncentrējas uz katras jūsu zonas pašreizējām konfigurācijām, kas atvieglo ierobežotu vaicājumu (noteikumu atbilstības) skatīšanu. Šis solis ir svarīgs, lai atšķirtu reālus draudus no viltus pozitīviem gadījumiem, kā arī lai uzturētu optimālu drošības konfigurāciju.

Daļa no drošības notikumu iespējām ir tā, ka tiek parādīti notikumi "pēc pakalpojuma", kurā uzskaitītas ar drošību saistītas darbības katrai drošības funkcijai (piemēram, WAF, ugunsmūra noteikumi, API vairogs) un notikumi "pēc darbības" (piemēram, atļaut, bloķēt, apstrīdēt).

Savukārt konta drošības analīze sniedz plašāku pārskatu par visu HTTP datplūsmu visās konta zonās neatkarīgi no tā, vai šī datplūsma ir ierobežota, t. i., vai ar drošības konfigurācijas palīdzību ir veikti pasākumi, lai nepieļautu, ka pieprasījums sasniedz jūsu zonu, vai nē. Tas ir svarīgi, lai precizētu drošības konfigurāciju, atrastu iespējamos viltus pozitīvos signālus vai pievienotu jaunas zonas.

Skats nodrošina arī ātrus filtrus vai informāciju par, mūsuprāt, interesantiem gadījumiem, kurus ir vērts izpētīt, lai atvieglotu lietošanu. Daudzas skata sastāvdaļas ir līdzīgas nesen ieviestajam Security Analytics zonu līmenim.

Lai iepazītos ar sastāvdaļām un to mijiedarbību, aplūkosim reālu piemēru.

Analītikas ceļvedis datplūsmas kāpumu izpētei

Lai izpētītu cēloņus un pārbaudītu, kas iztrūkst konfigurācijās, iesakām sākt ar Analytics, jo tā parāda ierobežoto un neierobežoto datplūsmu, bet, lai detalizēti apskatītu ierobežotos pieprasījumus un pārbaudītu viltus pozitīvos rezultātus, jāpāriet uz drošības notikumiem. Tieši to mēs darīsim šajā rokasgrāmatā, sākot ar Analytics, atrodot straujo pieaugumu un pārbaudot, vai ir nepieciešami papildu ierobežojoši pasākumi.

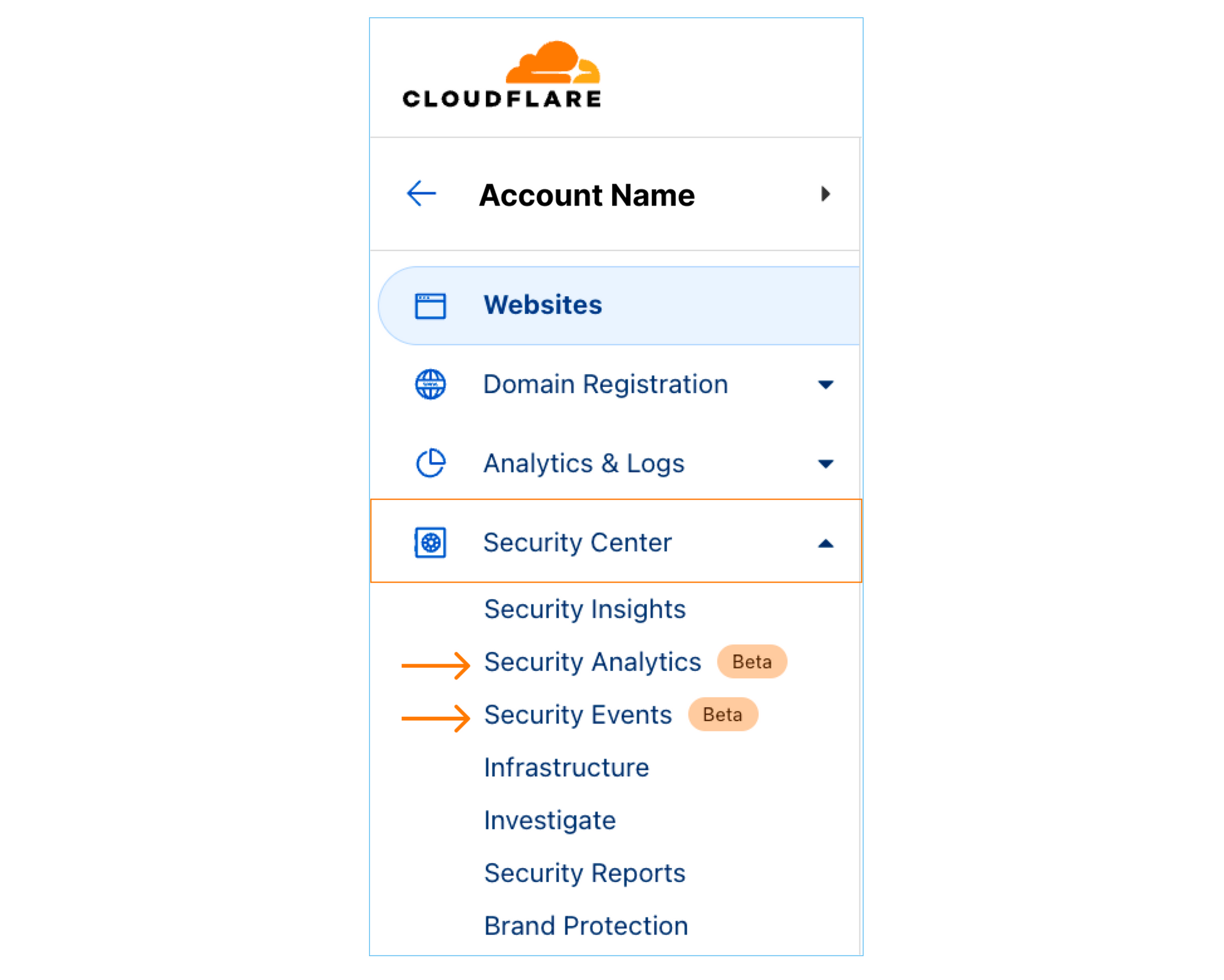

1. solis: Lai piekļūtu jaunajiem skatījumiem, pierakstieties savā Cloudflare paneļa panelī un izvēlieties kontu, kuru vēlaties uzraudzīt. Sānu joslā sadaļā Drošības centrs atradīsiet sadaļu Drošības analīze un Drošības notikumi.

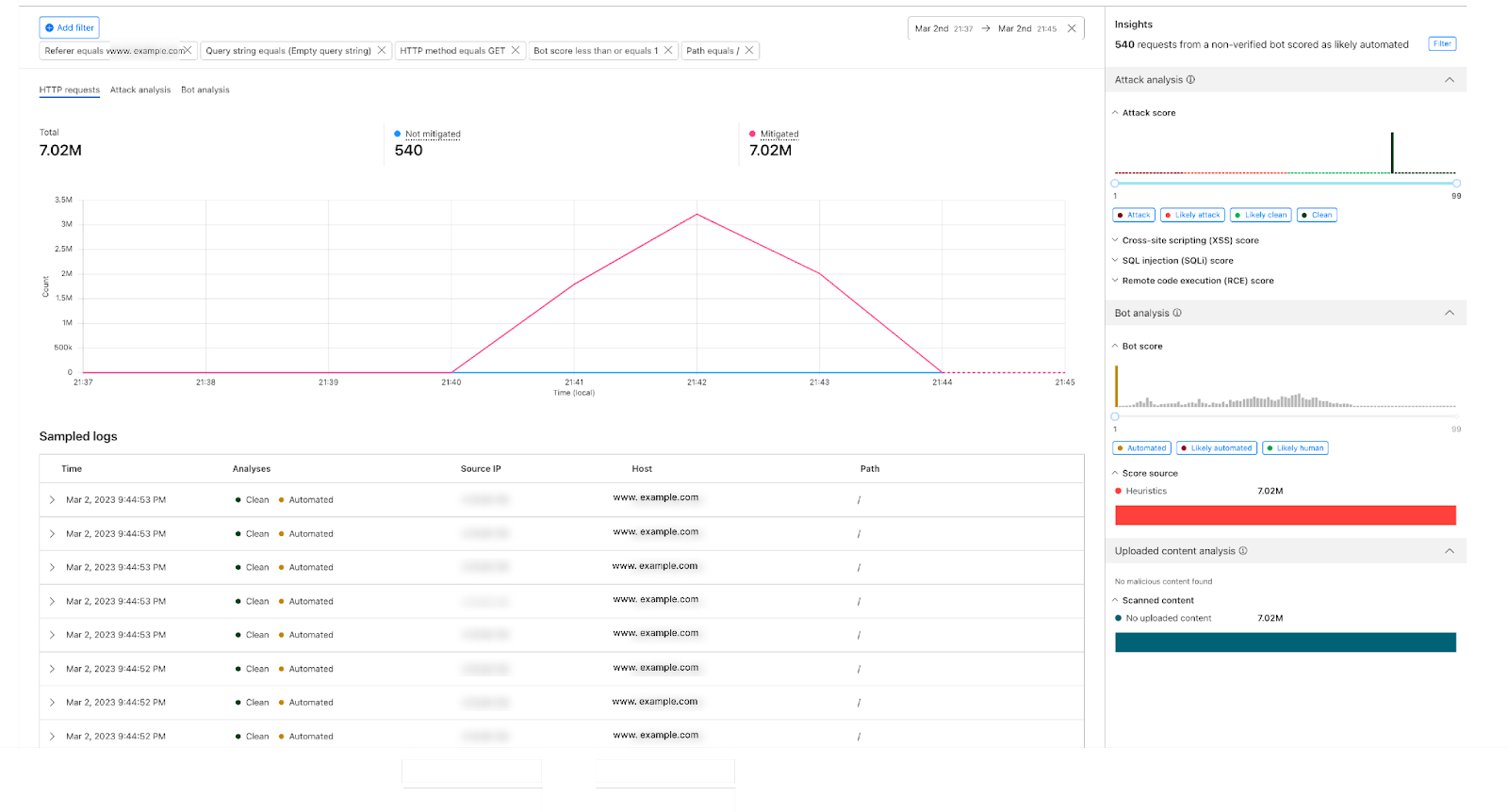

2. solis: Ja jūsu analītikas panelī ir novērots ievērojams datplūsmas pieaugums salīdzinājumā ar parasto, pastāv liela iespēja, ka tas ir 7. līmeņa DDoS uzbrukums. Kad to pamanīsiet, palieliniet grafikā redzamo laika intervālu.

Izvēršot mezglu N analītiskās lapas augšpusē, mēs varam veikt daudzus novērojumus:

Mēs varam apstiprināt, ka tas ir DDoS uzbrukums, jo datplūsmas maksimums nenāk no vienas IP adreses, bet gan ir sadalīts starp vairākām avota IP adresēm. "Edge status code" norāda, ka šim uzbrukumam ir piemērots ātruma ierobežošanas noteikums, un tā ir GET metode, izmantojot HTTP/2.

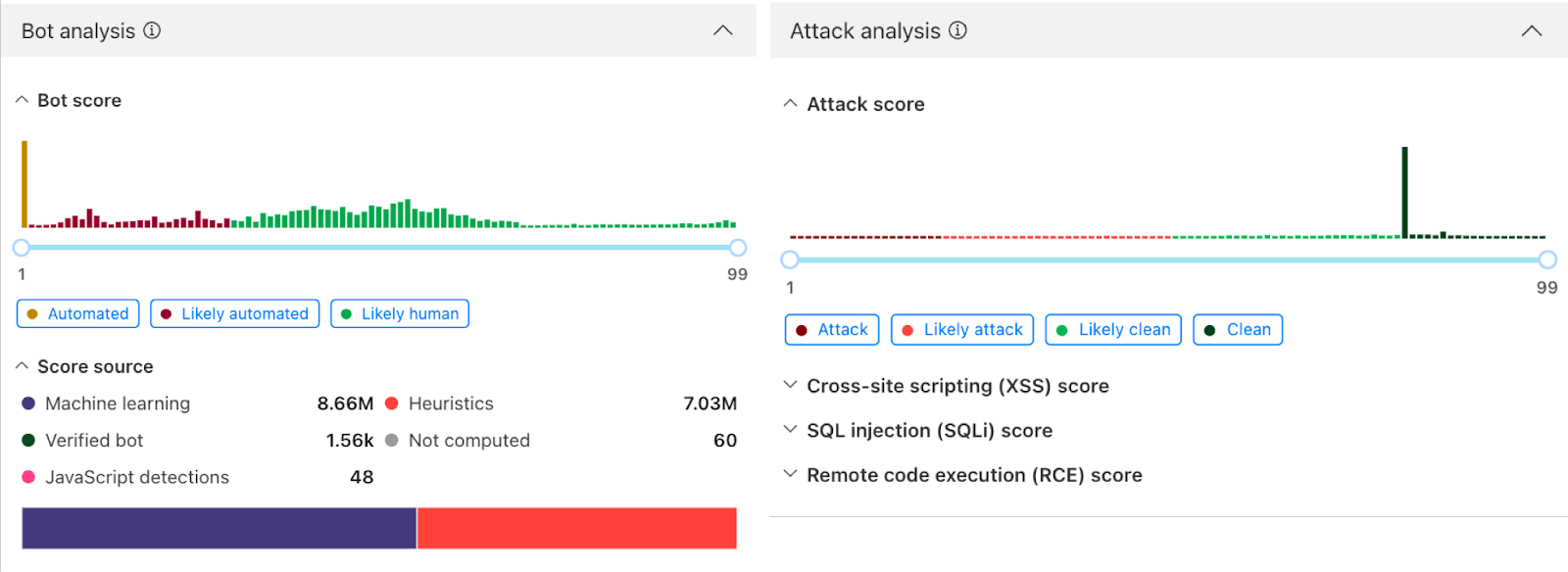

Aplūkojot analītikas labajā pusē, redzam "Uzbrukuma analīze", kas norāda, ka šie pieprasījumi bija tīri no XSS, SQLi un parastiem RCE uzbrukumiem. Bot Analysis" parāda, ka šī ir automatizēta datplūsma "Bot Scores" izplatījumā; šie divi produkti izmeklēšanas procesam pievieno vēl vienu līmeni. Šeit mēs varam viegli secināt, ka uzbrucējs sūta tīrus pieprasījumus, izmantojot liela apjoma uzbrukumu no vairākām IP adresēm, lai padarītu tīmekļa lietojumprogrammu nepieejamu.

3. solis: Attiecībā uz šo uzbrukumu mēs redzam, ka mums ir noteikumi, lai to mazinātu, un, pateicoties redzamībai, mums ir brīvība vajadzības gadījumā pielāgot konfigurāciju, lai sevi labāk aizsargātu. Mēs varam filtrēt šo uzbrukumu pēc pirkstu nospieduma, piemēram:

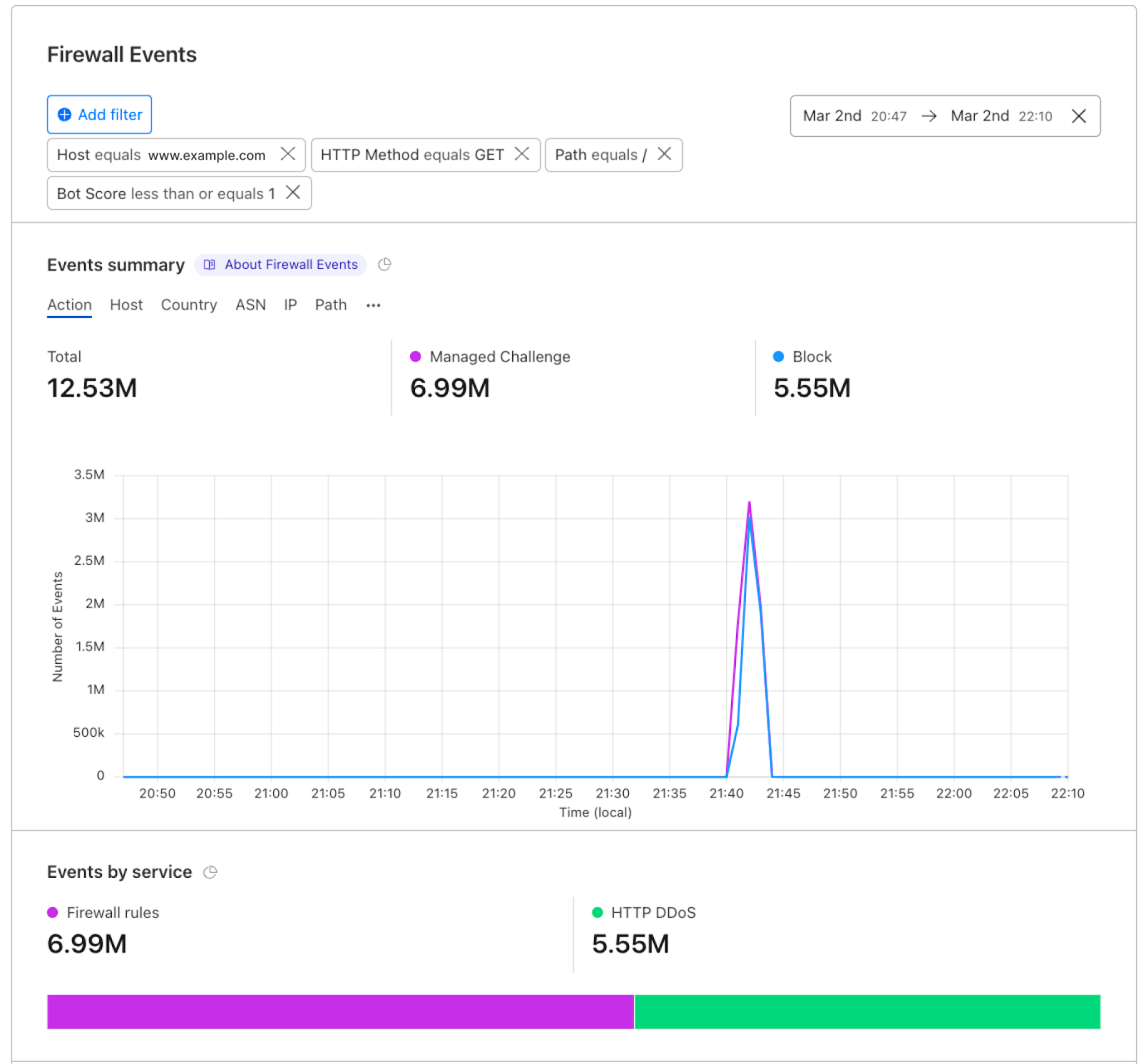

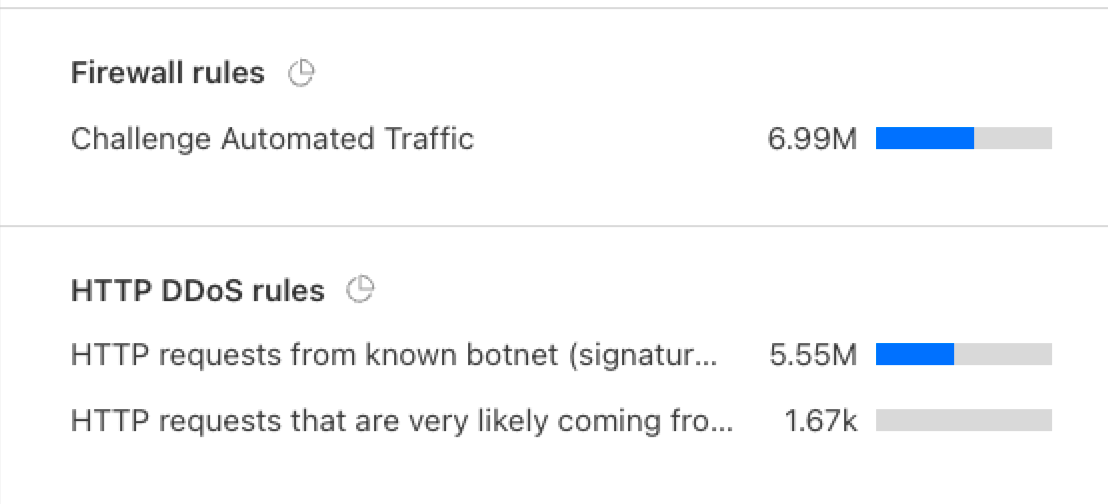

4. solis: Pārejot uz drošības notikumiem, lai tuvinātu mūsu ierobežojumus šajā gadījumā lēciena modelis tiek ierobežots, izmantojot divas darbības: Pārvaldīts izaicinājums un Bloķēt.

Ierobežojums tika noteikts: Svarīgākajos notikumos ir parādīti precīzi noteikumi.

Kas saņem jaunus skatījumus?

Sākot ar šo nedēļu, visiem mūsu korporatīvajiem klientiem būs pieejama kontu drošības analīze un drošības notikumi. Mēs iesakām izmantot konta botu pārvaldību, WAF uzbrukumu vērtējumu un konta WAF, lai iegūtu piekļuvi pilnam pārskatam un darbībām.

Kas tālāk?

Jaunā kontu drošības analīze un notikumi aptver Cloudflare tīkla ģenerētos metadatus par visiem domēniem vienuviet. Nākamajā periodā mēs nodrošināsim labāku pieredzi, lai vienkāršā veidā ietaupītu mūsu klientu laiku. Pašlaik mēs veicam beta testēšanu, tāpēc, lūdzu, autorizējieties vadības panelī, pārbaudiet rezultātus un dariet mums zināmu savu viedokli.