Prieš metus paskelbėme pirmąją programėlių saugumo ataskaitą. 2023 m. saugumo savaitėje pateikiame atnaujintus statistinius duomenis ir tendencijas apie ribojamą srautą, botų ir API srautą bei paskyros perėmimo atakas.

Per praėjusius metus "Cloudflare" smarkiai išaugo. Bendrovė "Netcraft" pažymėjo, kad 2023 m. vasario mėn. pradžioje "Cloudflare" tapo dažniausiai naudojamu žiniatinklio serverių tiekėju tarp milijono populiariausių svetainių ir toliau auga, pasiekdama 21,71 % rinkos dalį, palyginti su 19,4 % 2022 m. vasario mėn.

Dėl šio nuolatinio augimo "Cloudflare" vidutiniškai apdoroja daugiau kaip 45 mln. HTTP užklausų per sekundę (pernai buvo 32 mln.), o piko metu - daugiau kaip 61 mln. užklausų per sekundę. Tinklo tvarkomų DNS užklausų skaičius taip pat auga ir siekia maždaug 24,6 mln. užklausų per sekundę. Visi šie srautai suteikia mums precedento neturintį vaizdą apie interneto tendencijas.

Prieš pradedant nagrinėti, reikia apibrėžti sąvokas.

Apibrėžimas.

Šioje ataskaitoje bus vartojamos šios sąvokos:

- Apribotas duomenų srautas: bet kokia pastebima HTTP* užklausa, kuriai "Cloudflare" pritaikė sustabdymo veiksmą. Tai apima šiuos veiksmus: BLOCK, CHALLENGE, JS_CHALLENGE ir MANAGED_CHALLENGE. Tai neapima užklausų, kurioms taikomi šie veiksmai: LOG, SKIP, ALLOW. Skirtingai nei praėjusiais metais, neįtraukiame užklausų, kurioms mūsų apsaugos nuo DDoS sistema taikė veiksmus CONNECTION_CLOSE ir FORCE_CONNECTION_CLOSE, nes techniškai jie tik sulėtina ryšio inicijavimą. Be to, jie sudarė palyginti nedidelę užklausų dalį. Be to, patobulinome CHALLENGE tipo veiksmų skaičiavimą, kad tik neišspręsti skambučiai būtų skaičiuojami kaip apriboti. Išsamų veiksmų aprašymą galite rasti mūsų kūrėjų dokumentuose.

- Botų srautas / automatinis srautas: bet kokia HTTP* užklausa, kurią "Cloudflare Bot Management" nustatė kaip sukurtą boto. Tai apima užklausas, kurių boto reitingas yra nuo 1 iki 29 imtinai. Šis rodiklis nepakito, palyginti su praėjusių metų ataskaita.

- API duomenų srautas: bet kokia HTTP* užklausa su XML arba JSON atsakymo turinio tipu. Jei atsakymo turinio tipas nepasiekiamas, pavyzdžiui, riboto naudojimo užklausoms, vietoj jo naudojamas lygiavertis Accept turinio tipas (nurodytas naudotojo agento). Pastaruoju atveju API srautas nebus visiškai apskaitytas, tačiau jis vis tiek yra geras atvaizdavimas informacijos paieškos tikslais.

Jei nenurodyta kitaip, šiame leidinyje vertinamas 12 mėnesių laikotarpis nuo 2022 m. kovo mėn. iki 2023 m. vasario mėn. imtinai.

Galiausiai atkreipkite dėmesį, kad duomenys apskaičiuoti remiantis tik "Cloudflare" tinkle užfiksuotu srautu ir nebūtinai atspindi bendras HTTP srauto internete tendencijas.

*When referring to HTTP traffic we mean both HTTP and HTTPS.

Pasaulinė eismo statistika

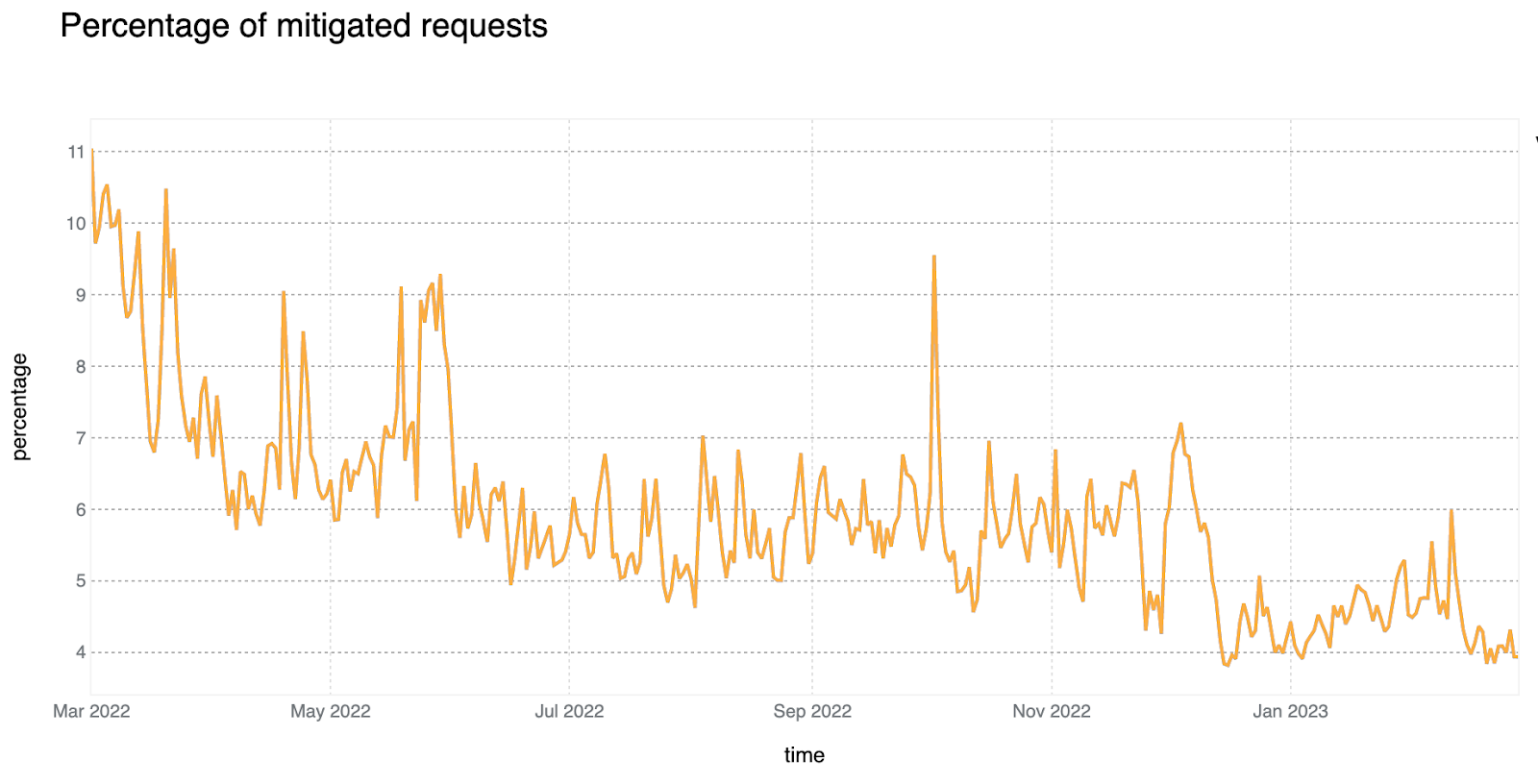

Vidutiniškai 6 % kasdienių HTTP užklausų yra ribotos

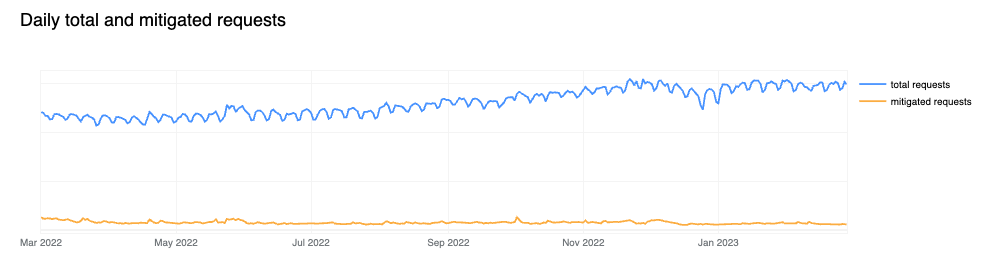

Nagrinėdami visas HTTP užklausas, perduodamas per "Cloudflare" tinklo tarpinį serverį, nustatėme, kad ribojamų užklausų dalis sumažėjo iki 6 %, t. y. dviem procentiniais punktais mažiau nei pernai. Nagrinėdami laikotarpį nuo 2023 m. pradžios iki šiandienos matome, kad ribojamų užklausų dalis sumažėjo dar labiau - iki 4-5 %. Toliau pateiktoje diagramoje matomi dideli šuoliai, tokie kaip birželio ir spalio mėnesiais, dažnai koreliuoja su didelėmis DDoS atakomis, kurios apsiriboja "Cloudflare". Įdomu pastebėti, kad nors riboto duomenų srauto procentinė dalis laikui bėgant mažėjo, bendras riboto duomenų srauto užklausų kiekis buvo palyginti stabilus, kaip parodyta antroje diagramoje, o tai rodo, kad bendras grynasis duomenų srautas visame pasaulyje didėjo, o ne absoliučiai mažėjo kenkėjiškas duomenų srautas.

81 % HTTP užklausų, kurioms taikomi apribojimai, buvo tiesiogiai taikomas veiksmas BLOCK, o likusioms užklausoms apribojimai buvo paskirstyti įvairiais veiksmais CHALLENGE.

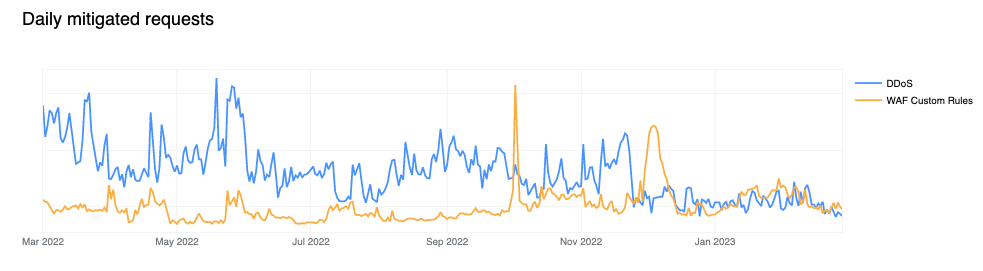

DDoS atakų apribojimai sudaro daugiau nei 50 % viso apriboto duomenų srauto

"Cloudflare" teikia įvairias saugumo funkcijas, kurias klientai gali konfigūruoti savo programoms apsaugoti. Nenuostabu, kad DDoS mažinimas vis dar yra svarbiausias veiksnys, ribojantis HTTP užklausas iki 7 sluoksnio (taikomojo sluoksnio). Tik praėjusį mėnesį (2023 m. vasario mėn.) pranešėme apie didžiausią mums žinomą DDoS ataką pagal apribotų HTTP užklausų per sekundę skaičių (ši konkreti ataka nematoma pirmiau pateiktuose grafikuose, nes jie apibendrinti kasdien, o pati ataka truko tik ~5 minutes).

Tačiau nuo praėjusių metų apribotų "Cloudflare WAF" užklausų skaičius gerokai padidėjo ir dabar sudaro beveik 41 % apribotų užklausų. Tai iš dalies galima paaiškinti mūsų WAF technologijos patobulinimais, kurie leidžia aptikti ir blokuoti įvairesnes atakas.

Lentelės formatas - nuoroda:

| Šaltinis. | Procentas % |

|---|---|

| DDoS Mitigation/ DDoS poveikio mažinimas | 52% |

| WAF | 41% |

| IP reputation /IP reputacija | 4% |

| Access Rules /Prieigos taisyklės | 2% |

| Kita | 1% |

Atkreipkite dėmesį, kad pirmiau pateiktoje lentelėje, skirtingai nei praėjusiais metais, dabar savo produktus grupuojame pagal rinkodaros medžiagą ir 2022 m. radarų apžvalgoje naudotas grupes. Tai daugiausia susiję su mūsų WAF produktu, kurį sudaro WAF Custom Rules, WAF Rate Limiting Rules ir WAF Managed Rules. Praėjusių metų ataskaitoje šios trys funkcijos sudarė 31 % apribojimų.

Kad suprastume, kaip laikui bėgant daugėja apribotų WAF užklausų, galime pažvelgti vienu lygmeniu giliau, kur tampa aišku, kad "Cloudflare" klientai vis dažniau pasikliauja WAF pasirinktinėmis taisyklėmis (anksčiau vadintomis ugniasienės taisyklėmis), siekdami apriboti kenkėjišką duomenų srautą arba priversti vykdyti verslo logikos blokus. Pažiūrėkite, kaip toliau pateiktoje diagramoje oranžinė linija (firewallrules) laikui bėgant palaipsniui didėja, o mėlyna linija (l7ddos) turi aiškią tendenciją mažėti.

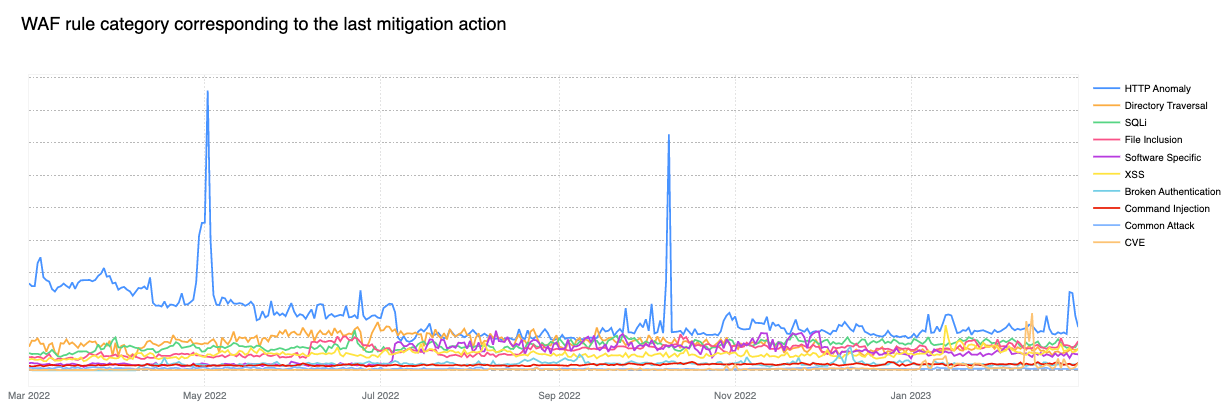

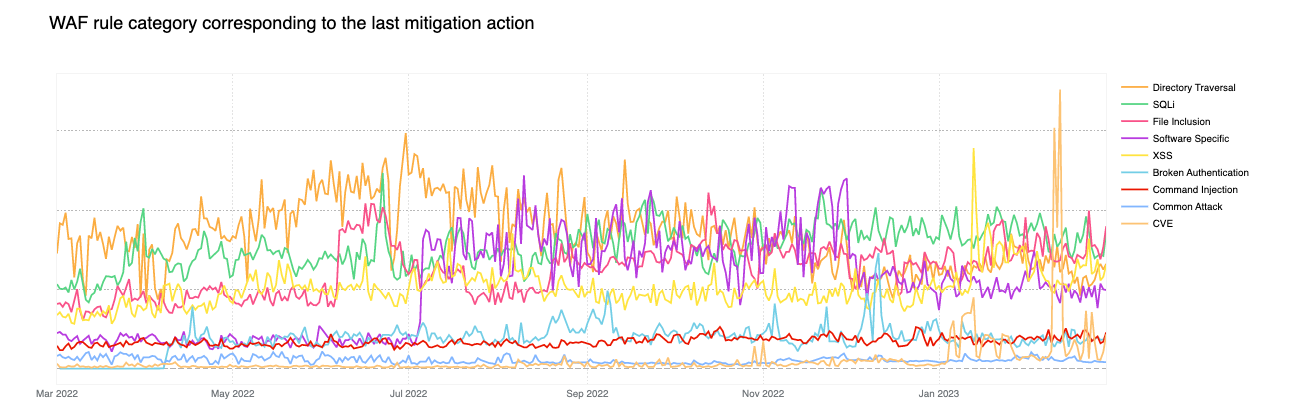

HTTP anomalija yra dažniausias 7 sluoksnio atakų vektorius, kuris riboja WAF.

2023 m. kovo mėn. HTTP anomalijų dalis sumažėjo beveik 25 procentiniais punktais, nes 2023 m. kovo mėn. naudojant WAF valdomas taisykles šis srautas buvo sumažintas 30 %. HTTP anomalijų pavyzdžiai: netinkamai suformuoti metodų pavadinimai, nulinio baito simboliai antraštėse, nestandartiniai prievadai arba nulinis turinio ilgis POST užklausose. Tai galima paaiškinti tuo, kad HTTP anomalijų požymius atitinkantys botnetai lėtai keičia duomenų srauto modelius.

Iš diagramos pašalinus HTTP anomalijos liniją, matome, kad 2023 m. pradžioje atakų vektorių pasiskirstymas atrodo daug tolygesnis.

Lentelės formatas (10 svarbiausių kategorijų):

| Šaltinis | Procentai % (per pastaruosius 12 mėnesių) |

|---|---|

| HTTP Anomaly | 30% |

| Directory Traversal | 16% |

| SQLi | 14% |

| File Inclusion | 12% |

| Software Specific | 10% |

| XSS | 9% |

| Broken Authentication | 3% |

| Command Injection | 3% |

| Common Attack | 1% |

| CVE | 1% |

Ypač atkreiptinas dėmesys į 2023 m. vasario mėn. pabaigoje pastebėtą oranžinės linijos šuolį (CVE kategorija). Šis šuolis atsirado dėl staigaus dviejų mūsų WAF valdomų taisyklių padidėjimo:

- Drupal - Anomaly:Header:X-Forwarded-For (id: d6f6d394cb01400284cfb7971e7aed1e)

- Drupal - Anomaly:Header:X-Forwarded-Host (id: d9aeff22f1024655937e5b033a61fbc5)

Šios dvi taisyklės taip pat prieštarauja CVE-2018-14774, kuri rodo, kad net palyginti senos ir žinomos pažeidžiamosios vietos vis dar dažnai tampa potencialiai neištaisytos programinės įrangos piktavališko išnaudojimo objektu.

Informacija apie botų srautą

Per pastaruosius dvylika mėnesių į "Cloudflare Bot Management" sprendimą buvo investuota daug lėšų. Naujos funkcijos, tokios kaip pritaikoma euristika, patobulintas "JavaScript" aptikimas, automatinis mašininio mokymosi modelio atnaujinimas ir "Cloudflare" nemokamas CAPTCHA pakaitalas "Turnstile", kasdien gerina žmonių ir robotų srauto klasifikavimą.

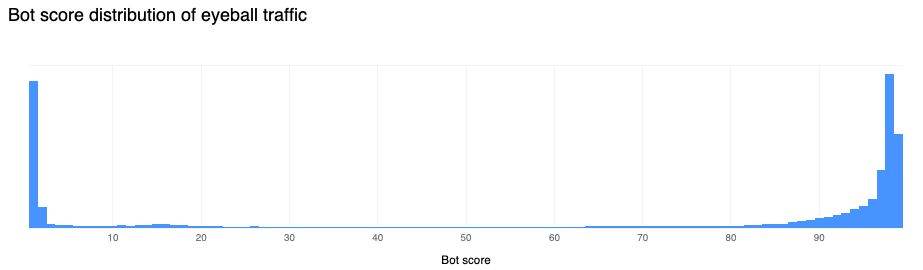

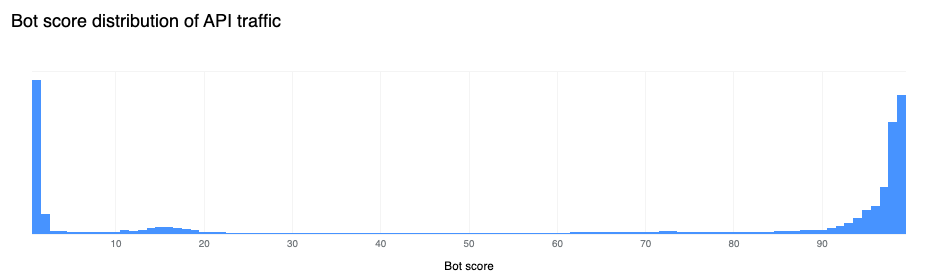

Mūsų pasitikėjimas klasifikavimo rezultatais yra labai didelis. Jei nubraižytume 2023 m. vasario mėn. paskutinės savaitės botų srauto procentinę dalį, pamatytume labai aiškų pasiskirstymą, kai dauguma užklausų yra klasifikuojamos kaip neabejotinai gautos iš botų (mažiau nei 30) arba neabejotinai gautos iš žmonių (daugiau nei 80), o dauguma užklausų iš tikrųjų yra įvertintos 2 arba daugiau nei 95.

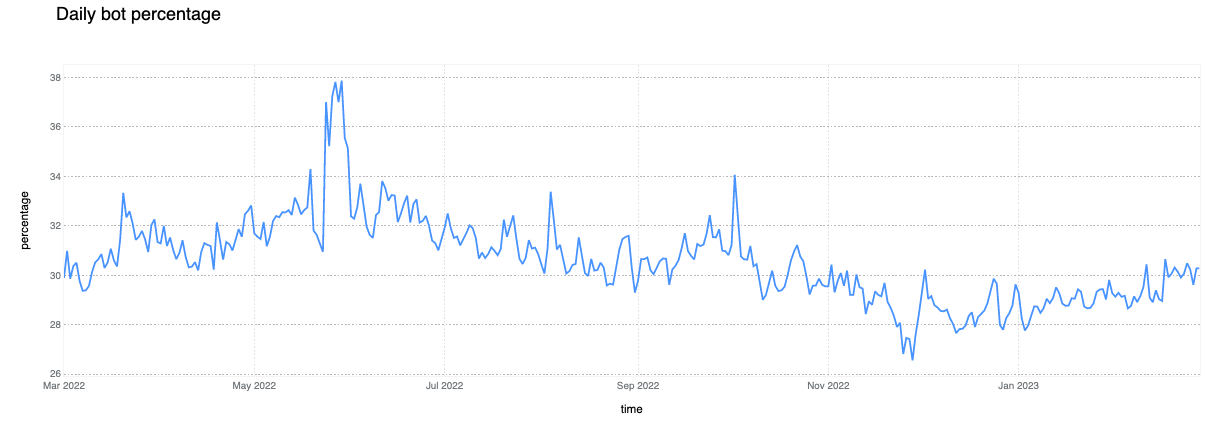

30 % HTTP srauto yra automatizuotas

Paskutinę 2023 m. vasario mėn. savaitę 30 % "Cloudflare" HTTP srauto buvo klasifikuojama kaip automatinis, o tai reiškia, kad "Cloudflare" tinkle buvo atliekama maždaug 13 mln. HTTP užklausų per sekundę. Palyginti su tuo pačiu praėjusių metų laikotarpiu, šis skaičius sumažėjo 8 procentiniais punktais.

Nagrinėdami tik botų srautą, nustatėme, kad tik 8 % srauto generavo patikrinti botai, o tai sudaro 2 % viso srauto. Cloudflare" tvarko žinomų gerų (patikrintų) botų sąrašą, kad klientai galėtų lengvai atskirti gerai besielgiančius botų tiekėjus, tokius kaip "Google" ir "Facebook", nuo galimai mažiau žinomų ar nepageidaujamų botų. Šiuo metu sąraše yra 171 botas.

16 % nepatikrintų robotų HTTP srauto yra ribojamas

Nepatikrintas botų srautas dažnai apima pažeidžiamumų skenerius, kurie nuolat ieško išnaudojimo internete, todėl beveik šeštadalis šio srauto yra ribojamas, nes kai kurie klientai pageidauja apriboti informacijos, kurią tokios priemonės gali gauti, kiekį.

Nors patikrinti robotai, pavyzdžiui, "googlebot" ir "bingbot", paprastai laikomi naudingais ir dauguma klientų nori juos leisti, taip pat matome, kad nedidelė dalis (1,5 %) patikrintų robotų srauto yra ribojama. Taip yra todėl, kad kai kurie svetainių administratoriai nenori, kad tam tikros jų svetainių dalys būtų nuskaitytos, o klientai dažnai pasikliauja WAF pasirinktinėmis taisyklėmis, kad užtikrintų šią verslo logiką.

Dažniausiai klientai naudoja veiksmą BLOKUOTI šias užklausas (13 %), nors yra klientų, kurie konfigūruoja veiksmą IŠVYKDYTI (3 %), kad užtikrintų, jog prireikus būtų galima įvykdyti bet kokias klaidingai teigiamas žmonių užklausas.

Taip pat įdomu pastebėti, kad beveik 80 % viso ribojamo srauto priskiriama botų srautui, kaip parodyta toliau pateiktame paveikslėlyje. Kai kas gali pastebėti, kad 20 % ribojamo srauto, klasifikuojamo kaip žmonių, vis dar yra labai daug, tačiau didžiąją dalį žmonių srauto ribojimo sukuria WAF pasirinktinės taisyklės ir dažnai dėl to, kad klientai savo programose įdiegia šalies lygmens blokavimą arba kitą susijusį teisinį blokavimą. Tai įprasta, pavyzdžiui, kai JAV įmonės blokuoja prieigą Europos naudotojams dėl atitikties GDPR reikalavimams.

API srauto statistika

55 % dinaminio (ne talpyklose saugomo) duomenų srauto yra susiję su API

Kaip ir botų valdymo sprendime, daug investuojame į API galinių taškų apsaugos įrankius. Taip yra todėl, kad didelė dalis HTTP srauto yra susijusi su API. Tiesą sakant, jei skaičiuosite tik tas HTTP užklausas, kurios pasiekia šaltinį ir yra neišsaugotos, iki 55 % srauto yra susiję su API, kaip apibrėžta anksčiau. Tai ta pati metodika, naudota praėjusių metų ataskaitoje, ir 55 % rodiklis kasmet nesikeičia.

Jei vertinsime tik HTTP užklausas, įrašytas į spartinančiąją atmintinę (užklausos, kurių spartinančiosios atmintinės būsenos yra HIT, UPDATING, REVALIDATED ir EXPIRED), pastebėsime, kad netikėtai beveik 7 % jų yra susijusios su API. Šiuolaikinės API galinių taškų įgyvendinimo priemonės ir tarpininkai, įskaitant mūsų pačių API vartų / spartinimo funkcijų rinkinį, iš tikrųjų leidžia taikyti labai lanksčią spartinimo logiką, leidžiančią ir vartotojo rakto spartinimą, ir greitą spartinimo patikrinimą (pavyzdžiui, kas sekundę), todėl kūrėjai gali sumažinti serverio galinių taškų apkrovą.

Į bendrą skaičių įtraukus talpyklos turtą ir kitas užklausas, pavyzdžiui, nukreipimus, šis skaičius sumažėja, bet vis tiek sudaro 25 % srauto. Toliau pateiktoje diagramoje pateikiame abu API srauto vaizdus:

- Geltona linija: API srauto % visų HTTP užklausų. Į ją bus įtraukti nukreipimai, spartieji ištekliai ir visos kitos HTTP užklausos;

- Mėlyna linija: % API srauto, palyginti su dinaminiu srautu, kuris grąžina tik 200 OK HTTP atsakymo kodą;

65 % pasaulinio API srauto generuoja naršyklės

Šiandien vis daugiau interneto programų kuriama pagal principą "pirmiausia API". Tai reiškia, kad iš pradžių įkeliamas tik HTML puslapio maketas, o dauguma dinaminių komponentų ir duomenų įkeliami per atskirus API skambučius (pvz., AJAX). Taip yra ir pačios "Cloudflare" prietaisų skydelio atveju. Šią augančią įgyvendinimo paradigmą galima pastebėti analizuojant botų srauto procentinę dalį, palyginti su API srautu. Toliau pateiktame paveikslėlyje matome, kad didelę dalį API srauto generuoja naudotojo valdomos naršyklės, kurias mūsų sistema klasifikuoja kaip "žmogaus", o beveik du trečdaliai srauto sutelkta "žmogaus" diapazono viršuje.

Apskaičiuoti ribotą API srautą yra sudėtinga, nes mes neperduodame užklausos į pradinius serverius, todėl negalime remtis atsakymo turinio tipu. Taikant tą patį praėjusiais metais naudotą skaičiavimą, šiek tiek daugiau nei 2 % API srauto yra ribotas, palyginti su 10,2 % praėjusiais metais.

HTTP anomalija pranoko SQLi kaip dažniausiai pasitaikantis atakų prieš API galinius taškus vektorius

Palyginti su praėjusiais metais, dabar HTTP anomalijos aplenkė SQLi kaip populiariausias atakų prieš API galinius taškus vektorius (atkreipkite dėmesį, kad praėjusių metų ataskaitos pradžioje mėlyna linija buvo aukštesnė). API duomenų srauto atakų vektoriai nėra pastovūs visus metus ir pasižymi didesniais svyravimais, palyginti su visuotiniu HTTP duomenų srautu. Pavyzdžiui, atkreipkite dėmesį į bandymų įkelti failą šuolį 2023 m. pradžioje.

Paskyros perėmimo atakų nagrinėjimas

Nuo 2021 m. kovo mėn. "Cloudflare" teikia įgaliojimų nutekėjimo aptikimo funkciją kaip savo WAF dalį. Tai leidžia klientams gauti pranešimą (per HTTP užklausos antraštę), kai tik aptinkama autentifikavimo užklausa su vartotojo vardo ir slaptažodžio pora, kuri, kaip žinoma, yra nutekinta. Paprastai tai yra itin veiksmingas signalas, leidžiantis aptikti botnetus, kurie vykdo grubios jėgos atakas, siekdami perimti paskyrą.

Klientai taip pat naudoja šį signalą, kai bando prisijungti su galiojančia vartotojo vardo ir slaptažodžio pora dviejų veiksnių autentifikavimui, slaptažodžio atstatymui arba kai kuriais atvejais stipresniems prisijungimo bandymams, jei naudotojas nėra teisėtas įgaliojimų savininkas.

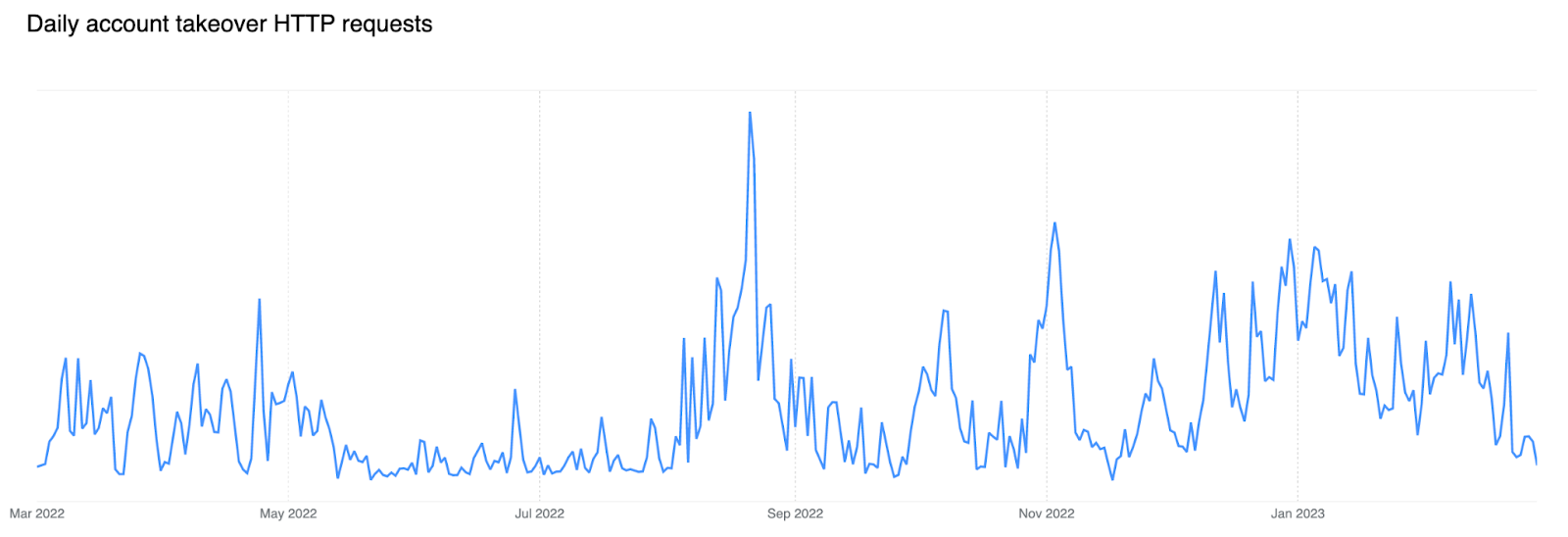

Vis dažniau vykdomos grubios paskyros perėmimo atakos

Jei pažvelgtume į susijusių užklausų tendenciją per pastaruosius 12 mėnesių, matytume, kad nuo 2022 m. antrojo pusmečio jų padaugėjo, o tai rodo, kad daugėja nesąžiningos veiklos prieš galutinius taškus. Didelių brutalios jėgos atakų metu stebėjome atitikimus HTTP užklausoms su įgaliojimų nutekėjimu, kurių sparta viršijo 12 KB per minutę.

Mūsų įgaliojimų nutekėjimo aptikimo funkcija turi taisykles, kurios atitinka šių sistemų autentifikavimo užklausas:

- Drupal

- Ghost

- Joomla

- Magento

- Plone

- WordPress

- Microsoft Exchange

- Bendros taisyklės, atitinkančios bendrus autentiškumo patvirtinimo galinio taško formatus

Tai leidžia palyginti užpuolikų veiksmus, kurie paprastai būna botnetų, bandančių "nulaužti" galimai pažeistas paskyras, pavidalu.

"Microsoft Exchange" patiria daugiau atakų nei "WordPress“

Daugiausia dėl jos populiarumo galima tikėtis, kad "WordPress" yra programa, kuriai kyla didžiausia rizika ir (arba) kuri turi didžiausią brutalios jėgos paskyros perėmimo srautą. Tačiau analizuodami pirmiau išvardytų palaikomų sistemų taisyklių atitikmenis, matome, kad po mūsų tipinių parašų dažniausias atitikmuo yra "Microsoft Exchange".

Dauguma taikomųjų programų, kurios patiria "brute force" atakas, paprastai yra didelės vertės turtas, o "Exchange" paskyros, kurios, kaip rodo mūsų duomenys, yra labiausiai tikėtinas taikinys, atspindi šią tendenciją.

Jei pažvelgtume į duomenų nutekėjimo srautą pagal šaltinio šalį, JAV pirmauja didele persvara. Galbūt verta atkreipti dėmesį į tai, kad tarp pagrindinių pretendentų nėra Kinijos, atsižvelgiant į jos tinklo dydį. Vienintelė išimtis yra Ukraina, kuri pirmavo 2022 m. pirmąjį pusmetį prieš prasidedant karui - toliau pateiktame paveikslėlyje ji pažymėta geltona linija.

Žvelgiant į ateitį

Atsižvelgdami į "Cloudflare" perduodamo žiniatinklio srauto apimtį, matome įvairių atakų. Grėsmės nuolat kinta: nuo HTTP anomalijų, SQL injekcijų ir kryžminio svetainių skriptavimo (XSS) atakų iki užgrobimo bandymų ir kenkėjiškų botų. Todėl labai svarbu, kad bet kuri internete veikianti įmonė investuotų į atakų matomumo, aptikimo ir mažinimo technologijas, kad užtikrintų savo programų ir, dar svarbiau, galutinių naudotojų duomenų saugumą.

Tikimės, kad šios ataskaitos rezultatai jums pasirodė įdomūs ir kad ji leido bent šiek tiek susipažinti su programinės įrangos saugumo internete būkle. Internete yra daugybė užpuolikų, ir nėra jokių ženklų, kad interneto saugumas taptų lengvesnis.

Jau dabar planuojame atnaujinti šią ataskaitą, papildydami ją papildomais duomenimis ir analitiniais duomenimis apie mūsų produktų portfelį. Sekite "Cloudflare Radar", kad dažniau gautumėte programėlių saugumo ataskaitas ir analizę.