"Cloudflare" siūlo daugybę saugumo funkcijų, tokių kaip WAF, botų valdymas, DDoS, Zero Trust ir dar daugiau! Šis produktų rinkinys siūlomas kaip taisyklės, skirtos pagrindinei apsaugai nuo įprastų pažeidžiamumo atakų. Šios taisyklės paprastai konfigūruojamos ir stebimos pagal kiekvieną domeną, o tai labai paprasta, kai kalbame apie vieną, du, gal tris domenus (arba tai, ką mes "Cloudflare" vadiname "zonomis").

Zonos lygmens peržiūros kartais neefektyviai išnaudoja laiką

Jei esate "Cloudflare" klientas, turintis dešimtis, šimtus ar net tūkstančius valdomų domenų, valandų valandas praleisite peržiūrinėdami šiuos domenus vieną po kito, stebėdami ir konfigūruodami visas saugumo funkcijas. Žinome, kad tai vargina, ypač mūsų įmonių klientus. Todėl praėjusių metų rugsėjį paskelbėme paskyros WAF, kurioje galite sukurti vieną saugumo taisyklę ir taikyti ją visoms savo zonų konfigūracijoms vienu metu!

Paskyros WAF įrašai supaprastina saugumo konfigūracijų diegimą. Vadovaudamiesi ta pačia filosofija, norime suteikti savo klientams daugiau galimybių, suteikdami galimybę matyti šias konfigūracijas, o dar geriau - matyti visą HTTP srautą.

Šiandien "Cloudflare" siūlo holistinį saugumo priemonių rinkinio vaizdą, pradėjusi naudoti paskyros saugumo analizę ir paskyros saugumo įvykius. Dabar galite stebėti srautą visuose savo domenuose, greičiau gauti statistinius duomenis ir sutaupyti valandų valandas savo laiko.

Kaip šiandien klientai gali matyti saugumo srautą?

Iki šiol, norėdami peržiūrėti paskyros analizę ar įvykius, klientai arba naudodavosi prieiga prie kiekvienos zonos atskirai, kad patikrintų įvykius ir analizės prietaisų skydelius, arba naudodavosi zonos GraphQL Analytics API ar žurnalais, kad surinktų duomenis ir nusiųstų juos pageidaujamam saugojimo paslaugų teikėjui, kur galėtų rinkti, apibendrinti ir sudaryti grafikus, kad gautų statistinius duomenis iš visų savo paskyros zonų, jei nebuvo pateikti iš anksto paruošti prietaisų skydeliai.

Saugumo analizės ir įvykių paskyros pristatymas

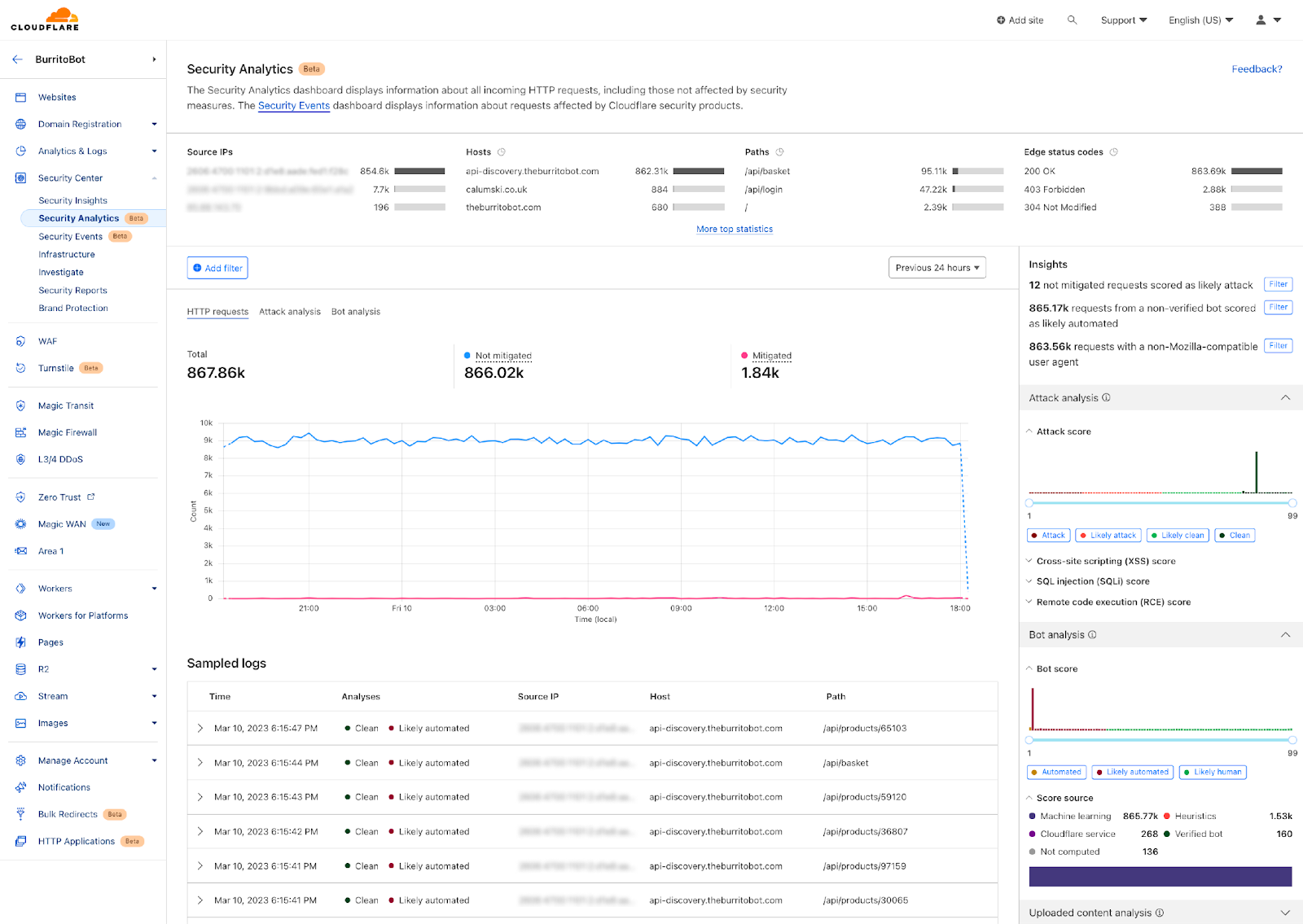

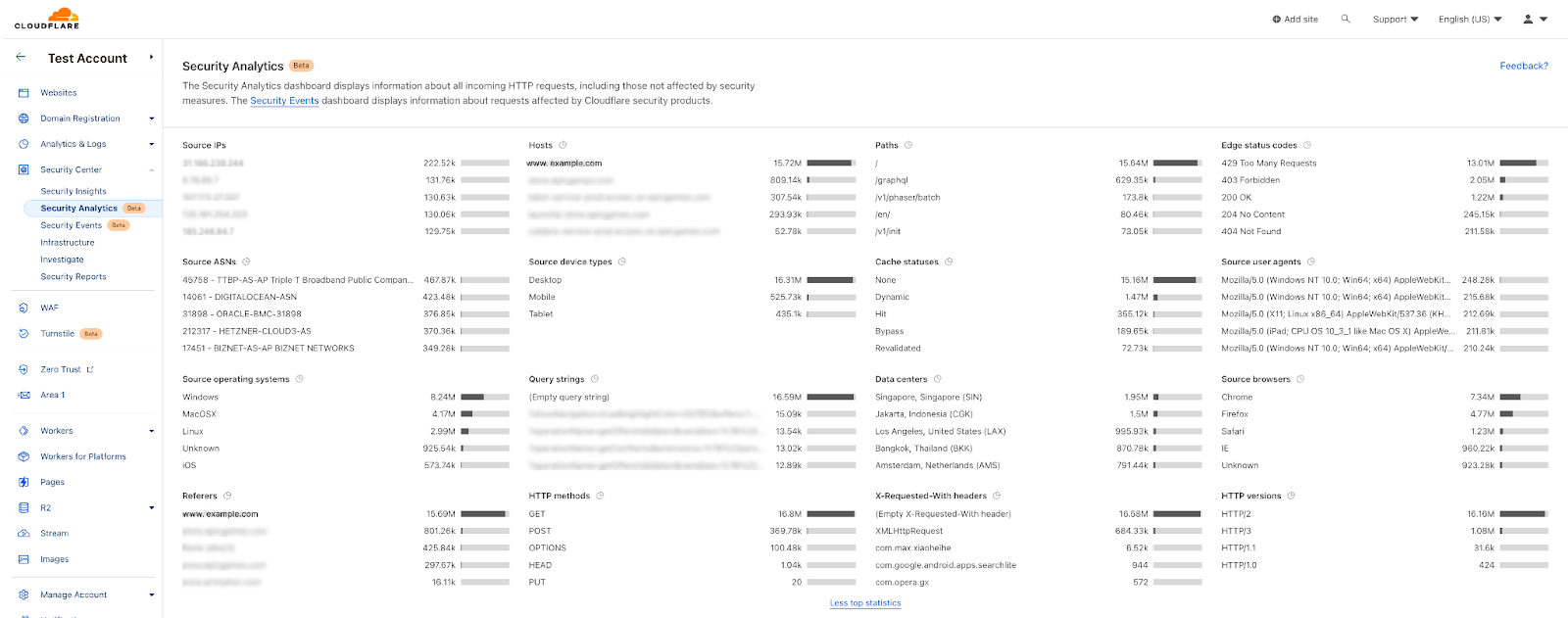

Naujosios peržiūros yra į saugumą orientuotos, duomenimis pagrįstos prietaisų skydeliai - panašios į zonų lygmens peržiūras, abiejose pateikiami panašūs duomenys, pvz.: atrankiniai žurnalai ir viršutiniai filtrai pagal daugelį šaltinio parametrų (pvz., IP adresus, kompiuterį, šalį, ASN ir t. t.).

Pagrindinis skirtumas tarp jų yra tas, kad "Account Security Events" daugiausia dėmesio skiriama dabartinėms kiekvienos jūsų zonos konfigūracijoms, todėl lengviau peržiūrėti ribotas užklausas (taisyklių atitikimus). Šis žingsnis svarbus norint atskirti realias grėsmes nuo klaidingai teigiamų atvejų, taip pat siekiant palaikyti optimalią saugumo konfigūraciją.

Dalis "Security Events" galimybių yra tai, kad joje rodomi įvykiai "pagal paslaugą", kurioje išvardijami su saugumu susiję kiekvienos saugumo funkcijos (pvz., WAF, ugniasienės taisyklės, API skydas) veiksmai ir įvykiai "pagal veiksmą" (pvz., leisti, blokuoti, užginčyti).

Kita vertus, "Account Security Analytics" pateikia platesnį viso HTTP srauto visose paskyros zonose vaizdą, neatsižvelgiant į tai, ar šis srautas yra ribojamas, t. y. ar saugumo konfigūracijoje buvo imtasi priemonių, kad užklausa nepasiektų jūsų zonos, ar ne. Tai svarbu, kai reikia tikslinti saugumo konfigūraciją, rasti galimus klaidingus teigiamus rezultatus arba pridėti naujų zonų.

Peržiūroje taip pat pateikiami greiti filtrai arba informacija apie, mūsų manymu, įdomius atvejus, kuriuos verta ištirti, kad būtų lengviau naudoti. Daugelis rodinio komponentų yra panašūs į neseniai pristatytą "Security Analytics" zonų lygį.

Norėdami susipažinti su komponentais ir jų sąveika, pažvelkime į realų pavyzdį.

"Analytics" vadovas srauto šuoliams tirti

Srauto šuoliai pasitaiko daugelyje klientų paskyrų; norėdami ištirti priežastį ir patikrinti, ko trūksta konfigūracijose, rekomenduojame pradėti nuo "Analytics", nes joje rodomas ribojamas ir neribojamas srautas, o norėdami išsamiai peržiūrėti ribojamas užklausas ir patikrinti visus klaidingus teigiamus rezultatus, turite pereiti prie "Security Events". Būtent tai ir darysime šiame vadove, pradėdami nuo "Analytics", rasime šuolį ir patikrinsime, ar reikia papildomų ribojamųjų priemonių.

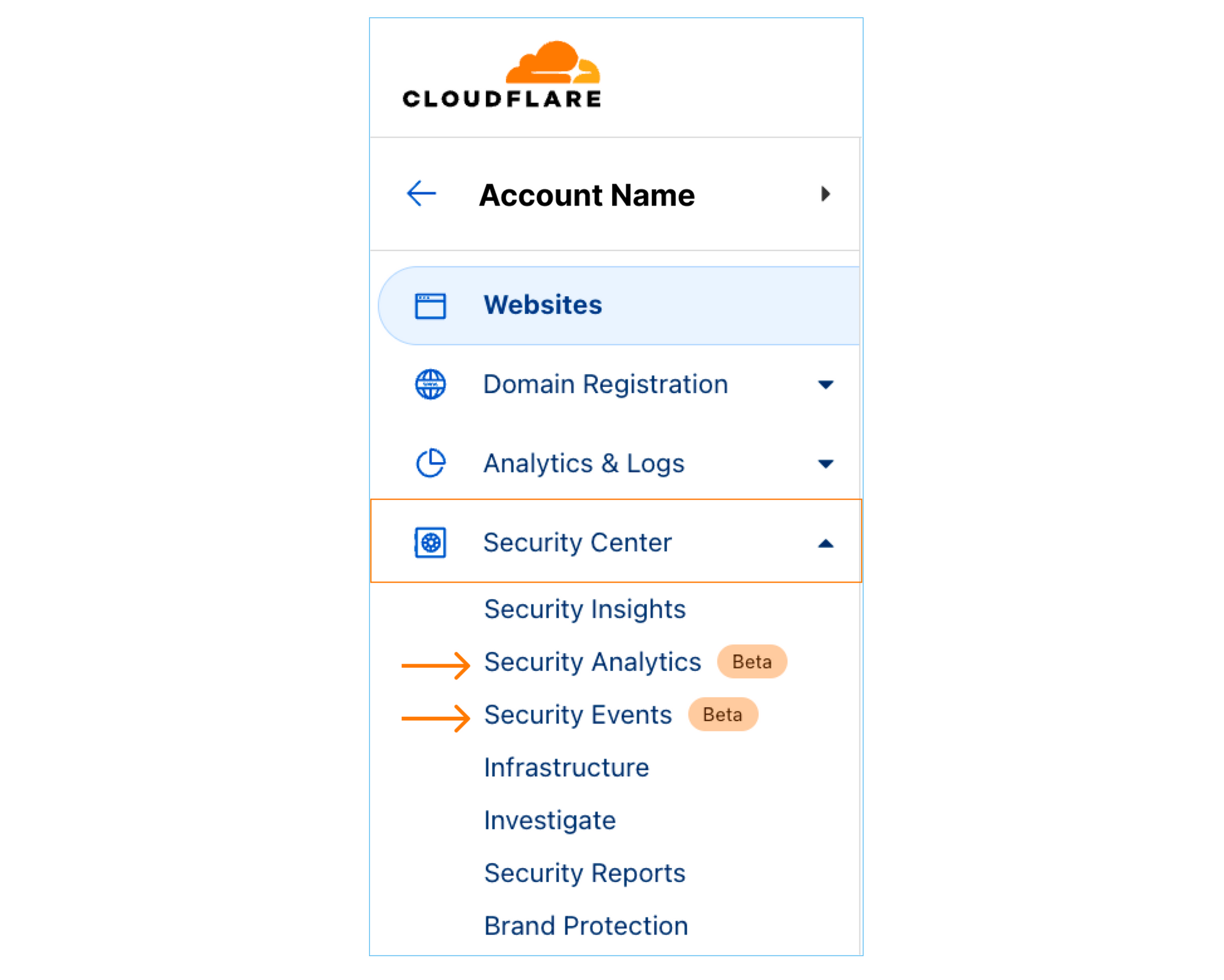

1 žingsnis: Jei norite pasiekti naująsias peržiūras, prisijunkite prie "Cloudflare" prietaisų skydelio ir pasirinkite paskyrą, kurią norite stebėti. Šoninėje juostoje prie Saugumo centro rasite Saugumo analizė ir Saugumo įvykiai.

2 žingsnis: Jei "Analytics" prietaisų skydelyje pastebėjote didelį duomenų srauto šuolį, palyginti su įprastu srautu, didelė tikimybė, kad tai 7 lygio DDoS ataka. Pastebėję ją, grafike padidinkite laiko intervalą.

Išplėtę analitikos puslapio viršuje esantį mazgą N, galime padaryti daug pastebėjimų:

Galime patvirtinti, kad tai DDoS ataka, nes srauto pikas gaunamas ne iš vieno IP adreso, o iš kelių šaltinio IP adresų. "Edge status code" rodo, kad šiai atakai buvo pritaikyta spartos ribojimo taisyklė, ir tai yra GET metodas per HTTP/2.

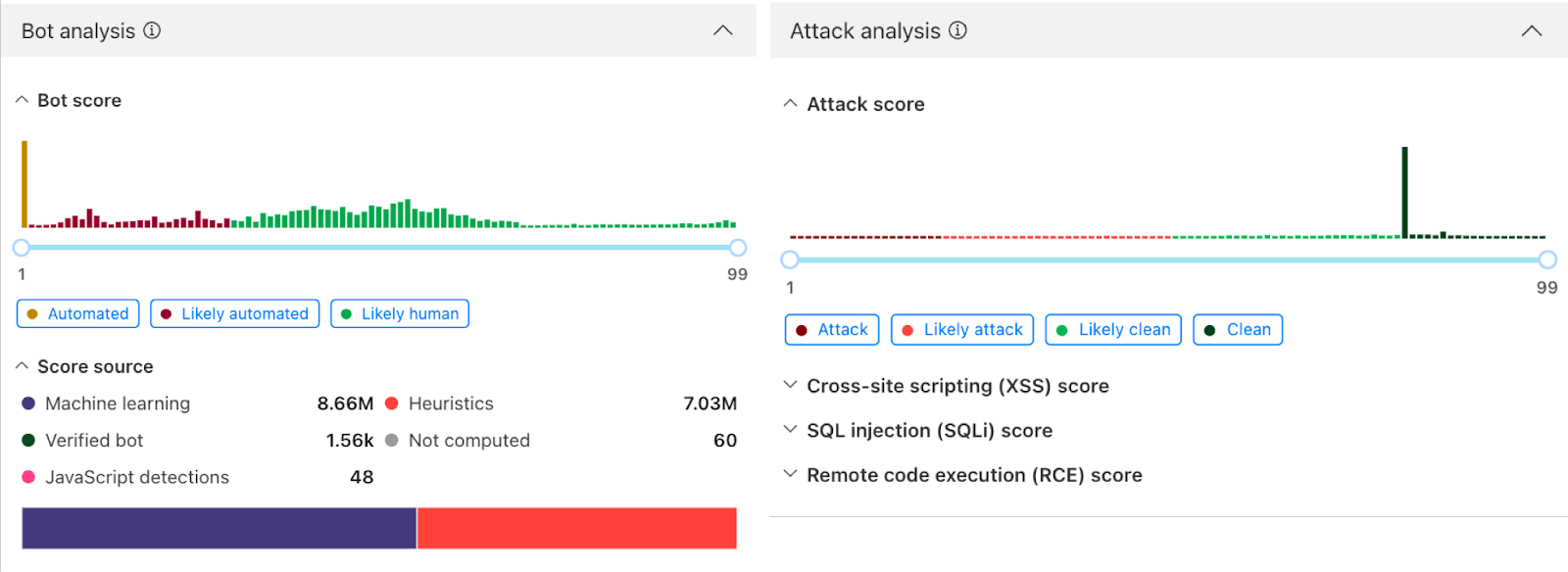

Pažvelgę į dešinę analizės pusę, matome "Atakos analizė", kuri rodo, kad šios užklausos buvo švarios nuo XSS, SQLi ir įprastų RCE atakų. Iš "Bot Analysis" matyti, kad tai yra automatinis srautas "Bot Scores" platinime; šie du produktai tyrimo procesą papildo dar vienu sluoksniu. Šiuo atveju galime lengvai padaryti išvadą, kad užpuolikas siunčia švarias užklausas naudodamas didelės apimties ataką iš kelių IP adresų, kad žiniatinklio programa taptų neprieinama.

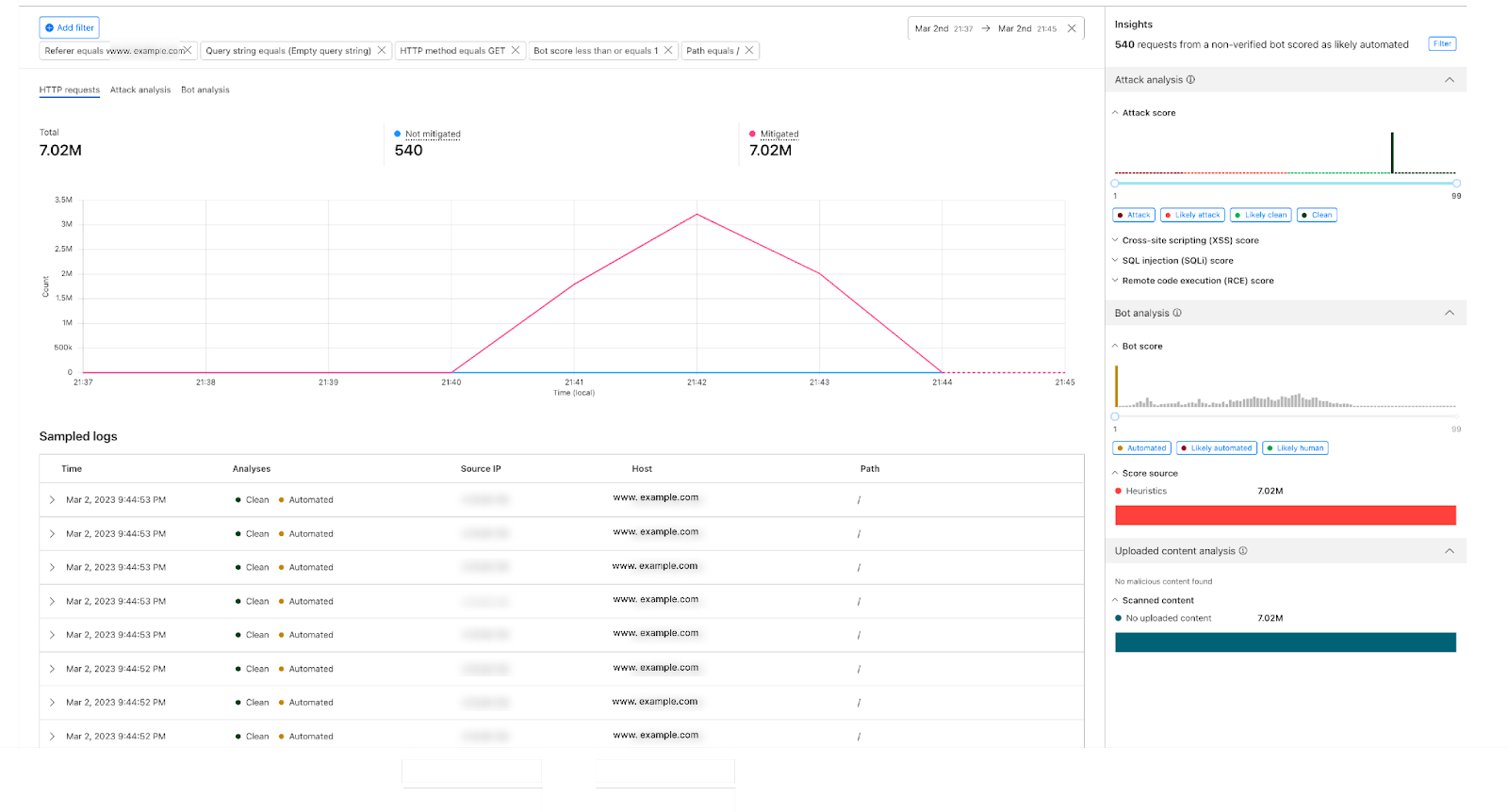

3 veiksmas: matome, kad šiai atakai sušvelninti turime taisyklių, o matomumo dėka galime laisvai keisti konfigūracijas, kad prireikus geriau apsisaugotume. Šią ataką galime filtruoti pagal pirštų atspaudus, pavyzdžiui: pridėkite nuorodą `www.example.com`, kuri gauna daug užklausų, pridėkite filtrą pagal kelią, lygų `/`, HTTP metodą, užklausos eilutę, ir automatinio srauto filtrą su boto rezultatais, ir pamatysime:

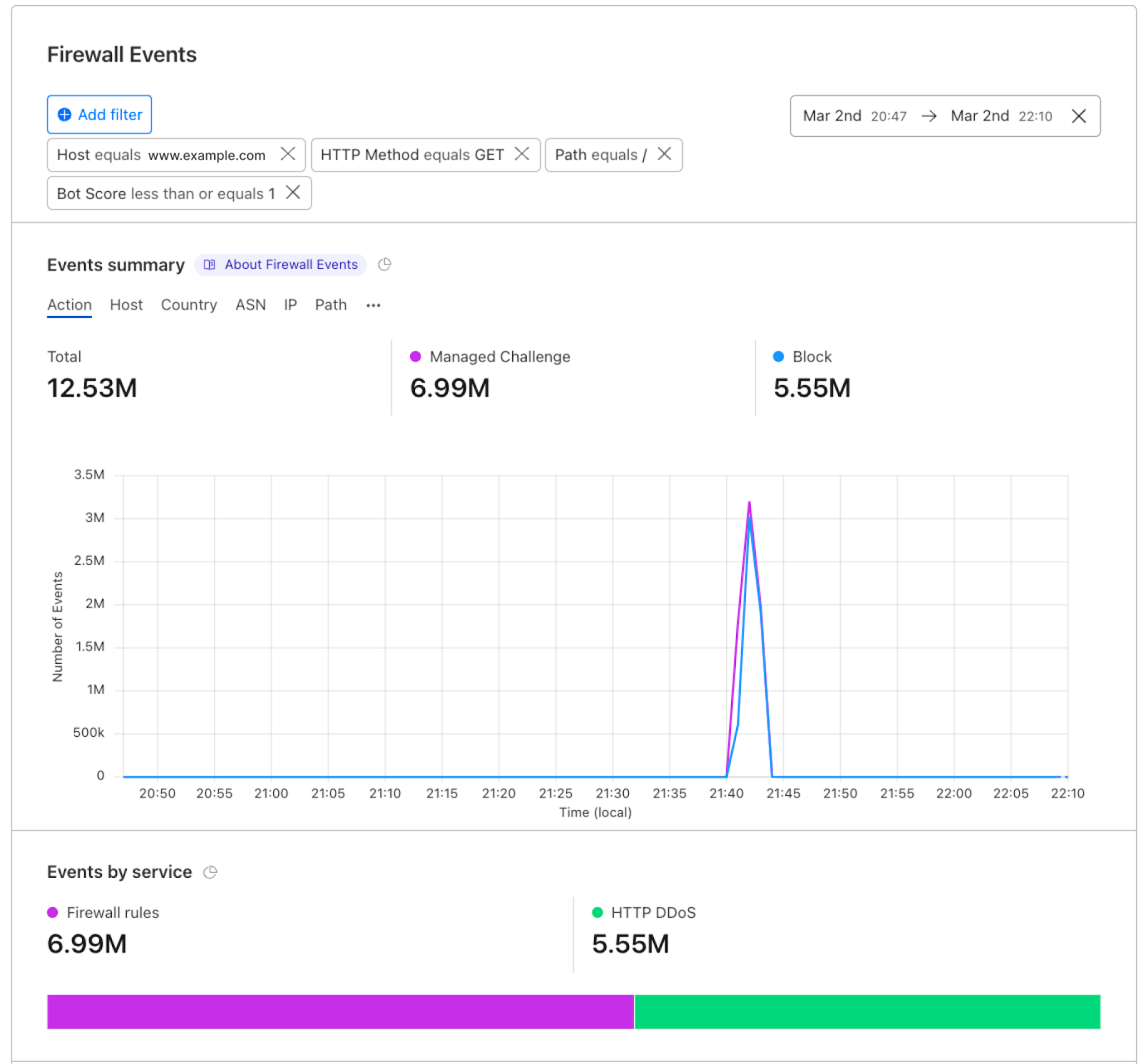

4 veiksmas: Pereinant prie saugumo įvykių ir norint priartinti mūsų apribojimus, šiuo atveju šuolio modelis apribojamas naudojant du veiksmus: valdomą iššūkį ir bloką.

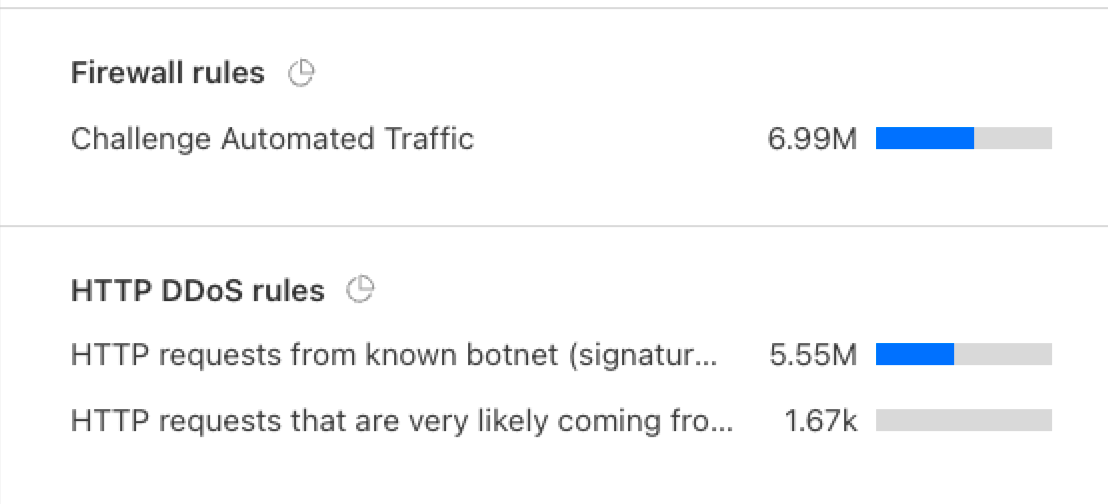

Apribojimas buvo taikomas: Tikslios taisyklės rodomos svarbiausiuose įvykiuose.

Kas gauna naujų peržiūrų?

Nuo šios savaitės visi mūsų įmonių klientai galės naudotis paskyros saugumo analize ir saugumo įvykiais. Rekomenduojame turėti paskyros "Bot Management", "WAF Attack Score" ir "Account WAF", kad turėtumėte prieigą prie viso vaizdo ir veiksmų.

Kas toliau?

Naujoji paskyros saugumo analizė ir įvykiai apima "Cloudflare" tinklo generuojamus visų domenų metaduomenis vienoje vietoje. Ateinančiu laikotarpiu suteiksime geresnę patirtį, kad klientams būtų paprasčiau taupyti laiką. Šiuo metu atliekame beta testavimą, todėl prisijunkite prie prietaisų skydelio, patikrinkite rezultatus ir praneškite mums, ką manote.