귀하의 팀이 사용하는 SaaS 애플리케이션은 생각보다 더 많을지도 모릅니다. 사용자들이 대체 서비스에 가입하고 데이터를 새로운 위치에 저장하면 관리자가 사용이 허가된 애플리케이션을 검사하고 승인하는 데 쓰는 시간은 헛되이 낭비될 수도 있습니다. 오늘부터 귀사는 Cloudflare for Teams를 이용해 클릭 두 번만으로 미승인 SaaS 애플리케이션을 감지하고 차단할 수 있습니다.

섀도우 IT 사용량 증가

SaaS 애플리케이션은 IT 부서의 시간과 예산을 절감해줍니다. 도구를 호스팅하는 서버에 비용을 투자하고 이 도구를 모니터링하고 업그레이드하고 문제 해결할 직원을 채용하는 대신, 조직은 신용카드 하나로 SaaS 애플리케이션에 가입하고, 다시는 호스팅이나 유지 보수에 관한 걱정을 하지 않을 수 있습니다.

하지만 이러한 편리함엔 데이터 제어 문제가 따르게 마련입니다. 이러한 SaaS 애플리케이션은 귀사가 제어하는 환경 외부에 존재합니다. 중요한 데이터가 제삼자의 관리하에 놓이기 때문에 이것이 귀하의 팀에게 쉬운 동일한 이유가 잠재적인 문제일 수 있습니다. 대부분의 조직은 사용 중인 SaaS 애플리케이션에 대한 신중한 감사를 통해 이를 억제합니다. IT 부서는 업종과 규제 영향에 따라 사용하는 애플리케이션을 평가, 승인 및 범주화합니다.

하지만 사용자가 고의적으로 또는 의도치 않게 이러한 승인 과정을 우회할 수 있습니다. 예를 들어, 귀사에서 OneDrive를 사용 중인데 Google Drive에 더 익숙한 사용자가 있다면 이 사용자는 작업 파일을 Google Drive에 저장할 수도 있습니다. IT 부서는 이 일을 파악하지 못하고 결국 사용자는 이렇게 해도 된다고 생각할 수 있습니다. 그러다가 이 사용자가 역시 Google Drive에 가입한 조직 내 다른 사용자들과 파일을 공유하기 시작하고, 갑자기 허가받지 않은 애플리케이션에 중요한 정보를 저장하는 일이 생기기 시작합니다. 이것이 “섀도우 IT”이며 이러한 여기에는 애플리케이션과 애플리케이션 유형에 관한 데이터도 포함됩니다.은 조직이 마련해 둔 제어 수단을 본질적으로 혼란스럽게 만듭니다.

섀도우 IT 감지

Cloudflare Gateway는 모든 인터넷 종속 트래픽을 Cloudflare 네트워크로 라우팅함으로써 사용자가 알려지지 않은 보안 위협에 노출되지 않도록 세부 제어를 강화합니다. 또한, 이제는 IT 팀이 귀사 환경 내에서 사용 중인 SaaS 애플리케이션을 쉽고 정확하게 파악함으로써 확신을 가지고 관리할 수 있도록 해줍니다.

Gateway를 켜는 것만으로 조직의 모든 HTTP 요청이 Gateway 활동 로그에 감사 및 보안용으로 기록됩니다. 활동 로그에서 사용자, 작업 및 요청에 관한 유용한 정보를 확인할 수 있습니다. 여기에는 애플리케이션과 애플리케이션 유형에 관한 데이터도 포함됩니다. 위 예에서는 애플리케이션 유형은 Collaboration(협업) 및 Online Meeting(온라인 미팅)이고, 애플리케이션은 Google Drive입니다.

이 단계가 되면 Gateway가 활동 로그의 HTTP 요청을 분석하고, 담당 팀의 추가 작업 없이도 이러한 잡다해 보이는 애플리케이션을 조치 가능 인사이트로 범주화하고 정렬함으로써 섀도우 IT를 감지해냅니다.

섀도우 IT 발견 소개

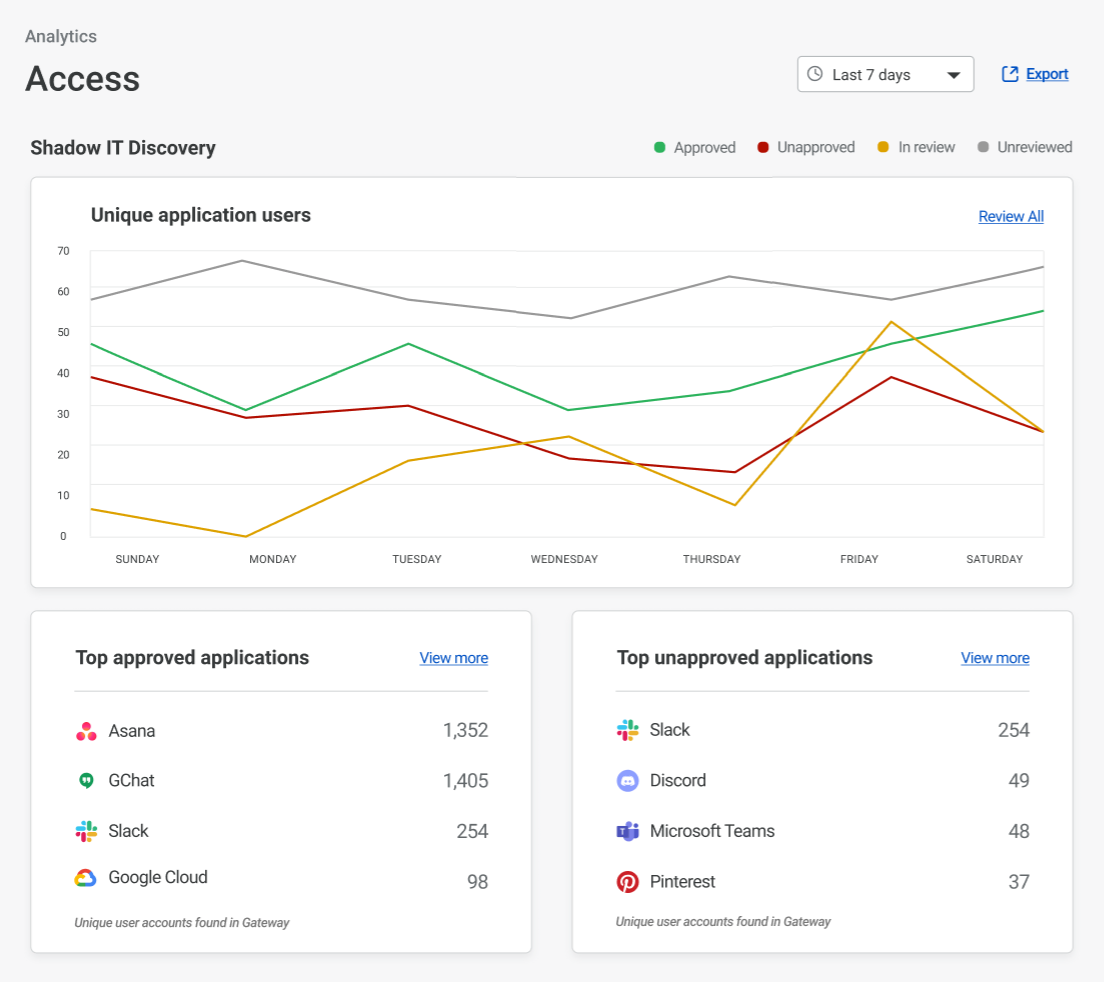

섀도우 IT 발견 기능을 통해 Cloudflare for Teams는 먼저 조직에서 사용하는 모든 애플리케이션을 분류합니다. 이 기능은 우선 “observation(관찰)” 모드로 작동하여 모든 애플리케이션을 분석하는데, 기본적으로는 “Unreviewed(미검토)”로 분류합니다.

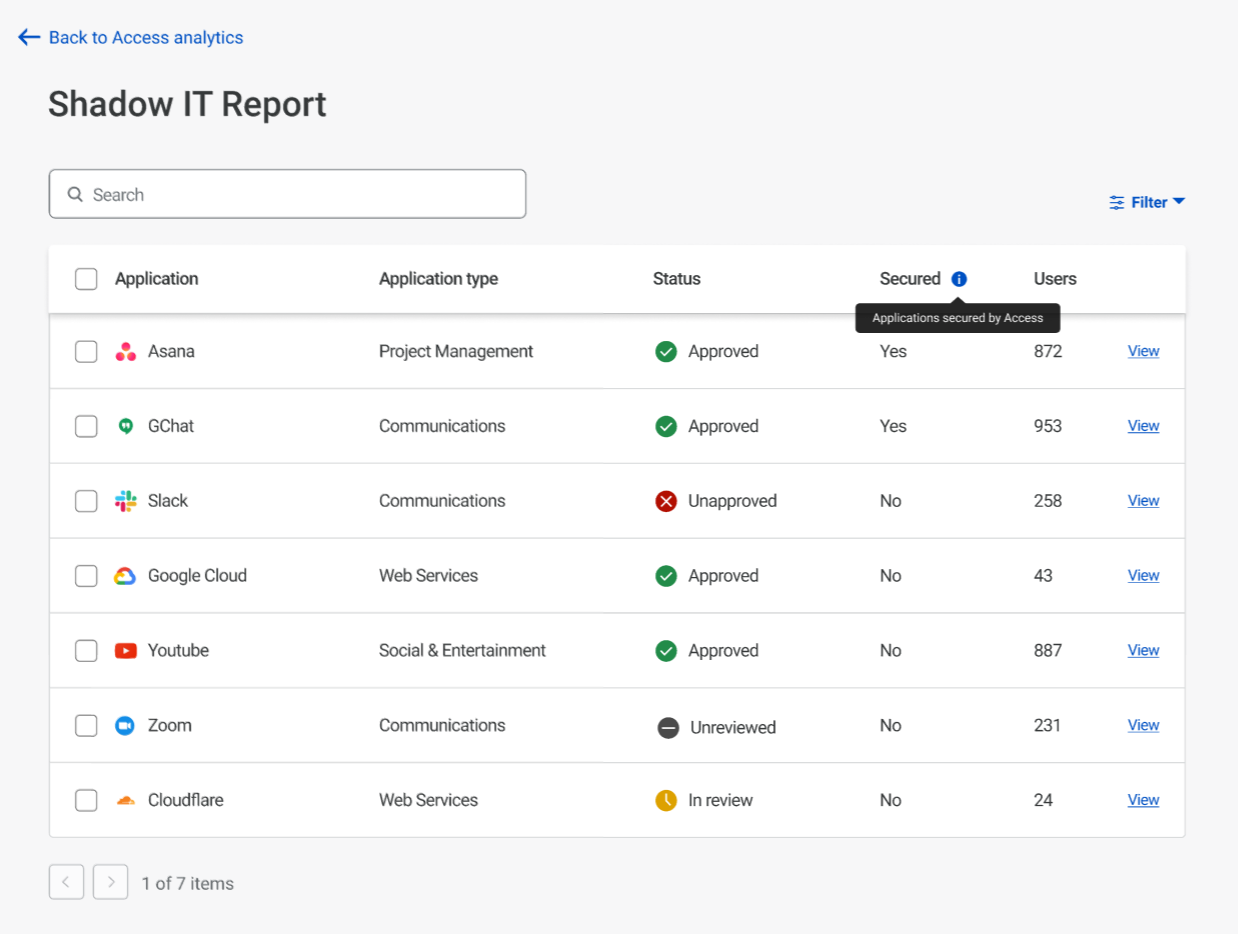

그러면 담당 팀이 발견한 애플리케이션을 검토하고, 클릭 몇 번이면 애플리케이션을 하나씩 또는 대량으로 Approved(승인) 또는 Unapproved(미승인)으로 분류할 수 있습니다.

이렇게 관리자는 사용자가 액세스하는 주요 승인 애플리케이션과 미승인 애플리케이션을 쉽게 추적함으로써 보안 상태를 보다 정확하게 파악할 수 있습니다. 또한, 보다 세부적인 뷰로 들어가면 일괄 작업을 통해 새로 발견한 여러 애플리케이션을 한꺼번에 옮길 수도 있습니다. 그리고 이 뷰에서 사용자는 애플리케이션 유형을 필터링하여 조직 내 중복 항목을 쉽게 확인할 수 있습니다.

당사가 추가하고 싶었던 또 다른 기능은 귀사에서 사용 중인 애플리케이션이 이미 Cloudflare Access를 통해 보호되고 있는지를 빠르게 알려주는 기능입니다. 이 정보는 'Secured(보호됨)' 열에서 확인할 수 있습니다. 애플리케이션이 Access로 보호되는 상태가 아니라면 지금 바로 Access for SaaS를 이용해 보호를 시작할 수 있습니다. (이번 주에 두 가지 새로운 튜토리얼도 추가했습니다!)

애플리케이션을 미승인으로 지정해도 Cloudflare for Teams가 이를 완전히 차단하는 것은 아닙니다. 어떤 조직에서는 애플리케이션을 미승인으로 지정하고 액세스를 완전히 차단하기 전에 사용자를 통해 체크인해야 한다는 것을 압니다. 팀이 준비가 되면 Gateway 규칙을 적용하여 앞으로 해당 애플리케이션에 대한 액세스를 차단할 수 있습니다.

IT 비용 절감

당사는 IT 팀이 미승인 앱을 걱정하지 않아도 된다는 점이 기쁘고 특정 승인 애플리케이션에 너무 많은 비용을 썼다는 걱정을 했던 팀과 대화도 했습니다.

당사는 이 부분에도 도움을 주고 싶습니다. 오늘 출시한 기능은 다양한 시간 간격으로 특정 애플리케이션에 액세스하는 고유 사용자 수를 집계합니다. IT 팀은 이 데이터를 이용해서 라이센스 대비 사용량을 확인하고, 필요에 따라 적절한 라이센스 규모를 결정할 수 있습니다.

이 기능이 없을 때는 대부분의 관리자는 물론 당사의 내부 IT 팀원들도 매일 밤 잠도 못 자면서 사용자가 제어를 우회해 회사 데이터를 공격의 위험에 빠트리진 않을지 전전긍긍해야 했습니다. 뿐만 아니라 전체 조직을 위한 소프트웨어 라이센스를 조달하느라 재정적인 어려움을 겪은 관리자들도 많습니다. 섀도우 IT 발견을 통해 당사는 귀하의 팀이 조달 주기 초반에 인기 애플리케이션을 예측하고, 평가 프로세스를 좀 더 일찍 시작할 수 있도록 지원합니다.

다음 단계

당사는 섀도우 IT 발견을 발표하게 되어 매우 기쁩니다. 귀사에서 어떻게 활용할지 무척 기대됩니다. 시작하려면 Cloudflare for Teams 클라이언트 사용해 조직에 대한 HTTP 필터링을 배포하십시오. 앞으로 미승인 애플리케이션을 차단하는 자동화 기능도 Gateway에 추가할 예정이며, 그 밖에 또 어떤 기능이 필요한지 다양한 의견 주시면 감사하겠습니다.