지난주는 Cloudflare의 개발자 주간이었습니다. 개발자 주간 동안 Cloudflare는 Workers에 대한 다수의 개선을 포함하는 멋진 신제품을 다수 개선 사항을 포함하여 멋진 신제품을 출시했습니다. Workers의 앱 배포를 좋아하는 것은 고객과 Cloudflare 엔지니어링 팀 모두 마찬가지입니다. 또한 Workers는 Cloudflare Radar에서 보여드리는 인터넷 트래픽 및 공격 동향의 기본 자료를 제공합니다. 오늘 Cloudflare는 새로운 Radar DDoS 보고서 페이지를 선보이게 되어 기쁘게 생각합니다. 이는Jupyter, Clickhouse, Workers를 기초로 작성된 Cloudflare 최초의 자동화된 데이터 노트북입니다.

지난 달에 Cloudflare는 자율적인 에지 DDoS(Distributed Denial of Service) 방어 시스템을 선보이면서 이를 통해 성능에 영향을 주지 않으면서 와이어 속도로 공격을 중단할 수 있는 방법을 설명했습니다. 이는 Cloudflare 네트워크의 에지에서 실행되며, 트래픽을 비동기적으로 분석하여 성능에 영향을 주지 않고 공격이 감지되면 즉시 완화 규칙을 라인에 푸시합니다. 이 모든 것이 자율적으로 수행됩니다. 즉, 중앙 집중화된 합의가 필요하지 않습니다.

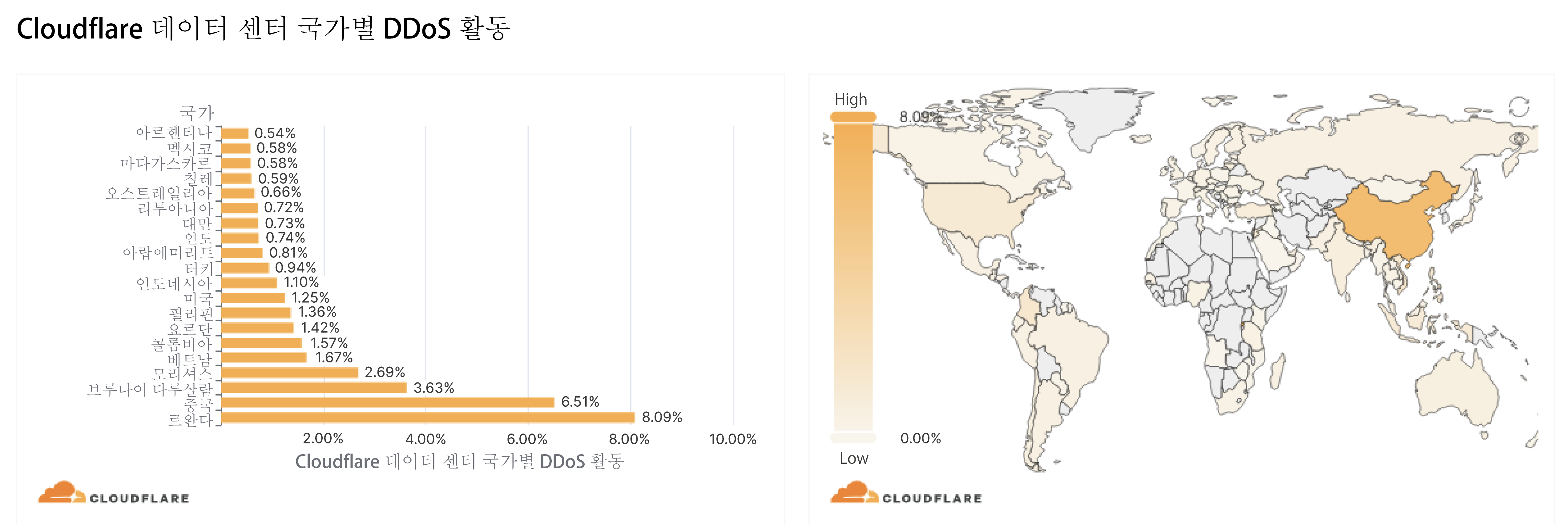

오늘 Cloudflare는 2021년 1분기에 Cloudflare의 시스템이 완화한 공격을 기초로 한 DDoS에 대한 통찰력과 동향을 공유하고자 합니다. 공격을 분석할 때 계산하는 "DDoS 활동" 비율은 전체 트래픽(공격 트래픽 + 깨끗한 트래픽) 중 공격 트래픽의 비율을 말합니다. 이를 통해 데이터 포인트를 정규화하고 예를 들어 트래픽이 많고 따라서 공격도 많은 데이터 센터로의 편향을 피할 수 있게 됩니다.

핵심 요약

응용 프로그램 계층 DDoS 공격

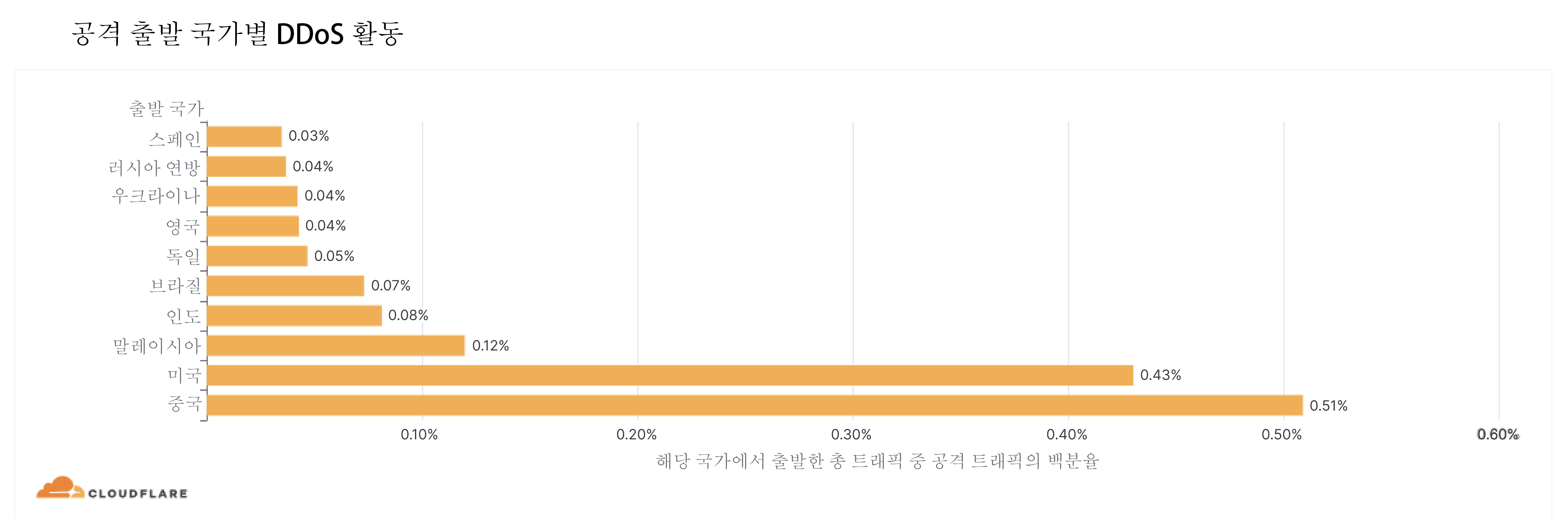

- 2021년 1분기에 HTTP 공격의 비율이 가장 높은 국가는 중국이었으며, 미국, 말레이시아, 인도가 뒤를 이었습니다.

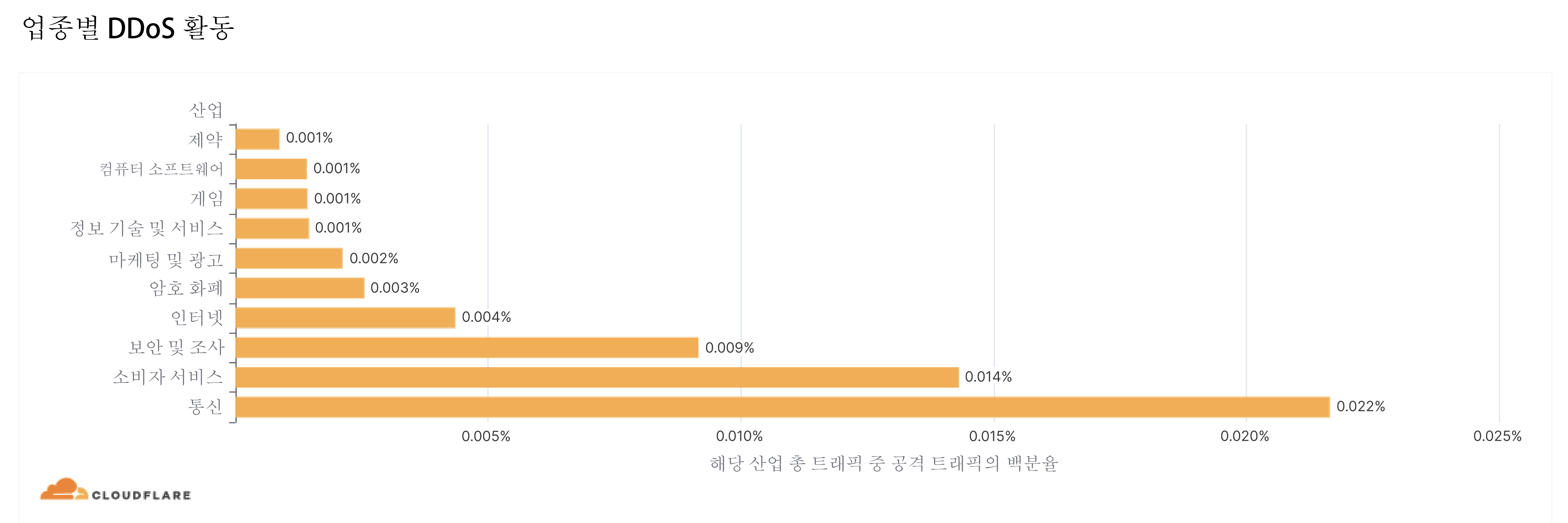

- 통신업계가 공격을 가장 많이 받았으며 소비자 서비스, 보안 및 조사, 인터넷, 암호화폐가 뒤를 이었습니다.

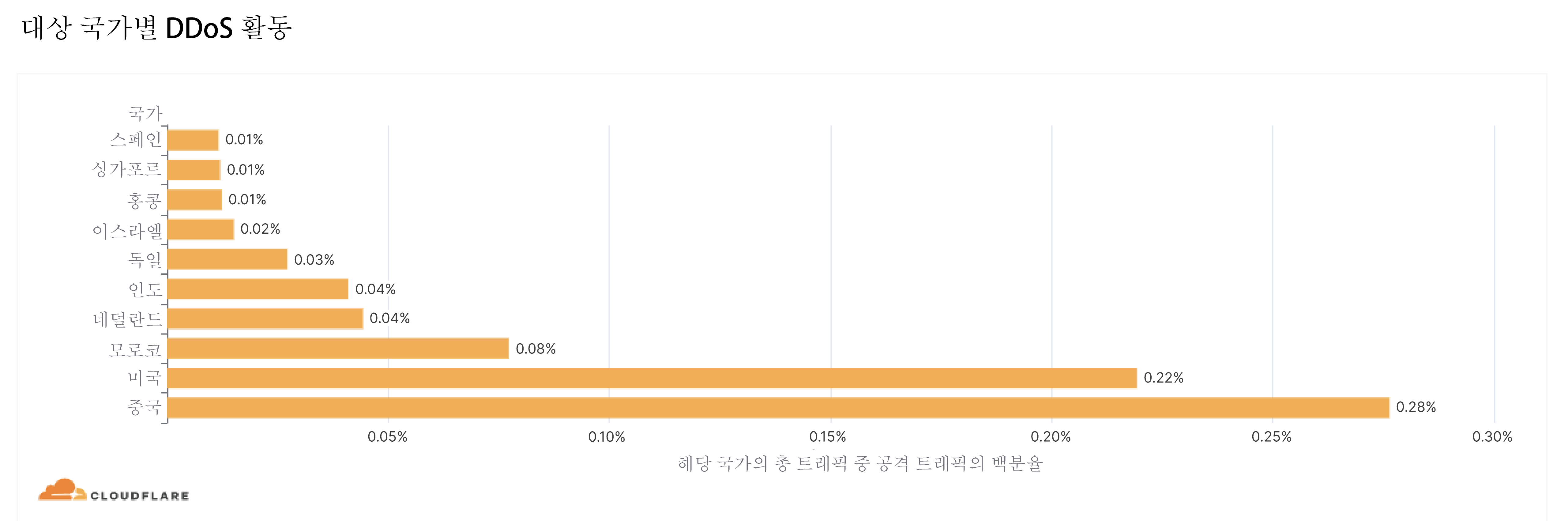

- 가장 공격을 많이 받은 인터넷 자산은 중국, 미국, 모로코에 기반을 둔 기업들의 자산이었습니다.

네트워크 계층 DDoS 공격

- Cloudflare 네트워크에서 가장 DDoS 활동이 높았던 곳은 르완다, 중국, 브루나이의 데이터 센터였습니다.

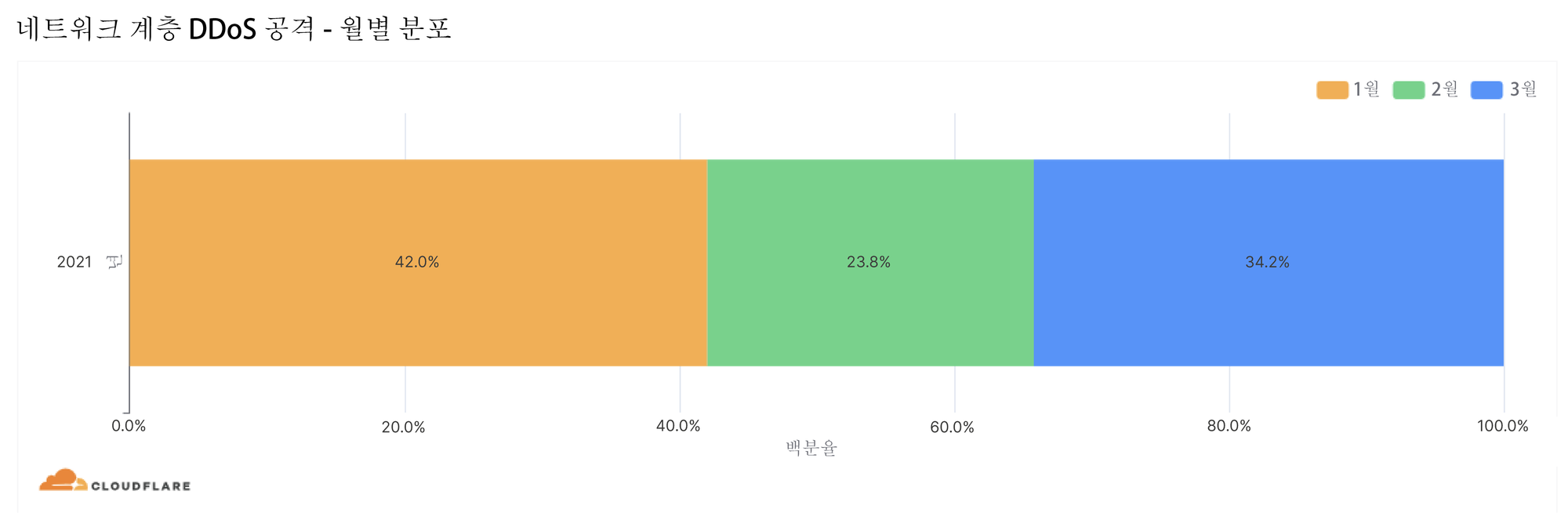

- 1분기에 발생한 공격의 약 44% 는 1월에 발생했습니다.

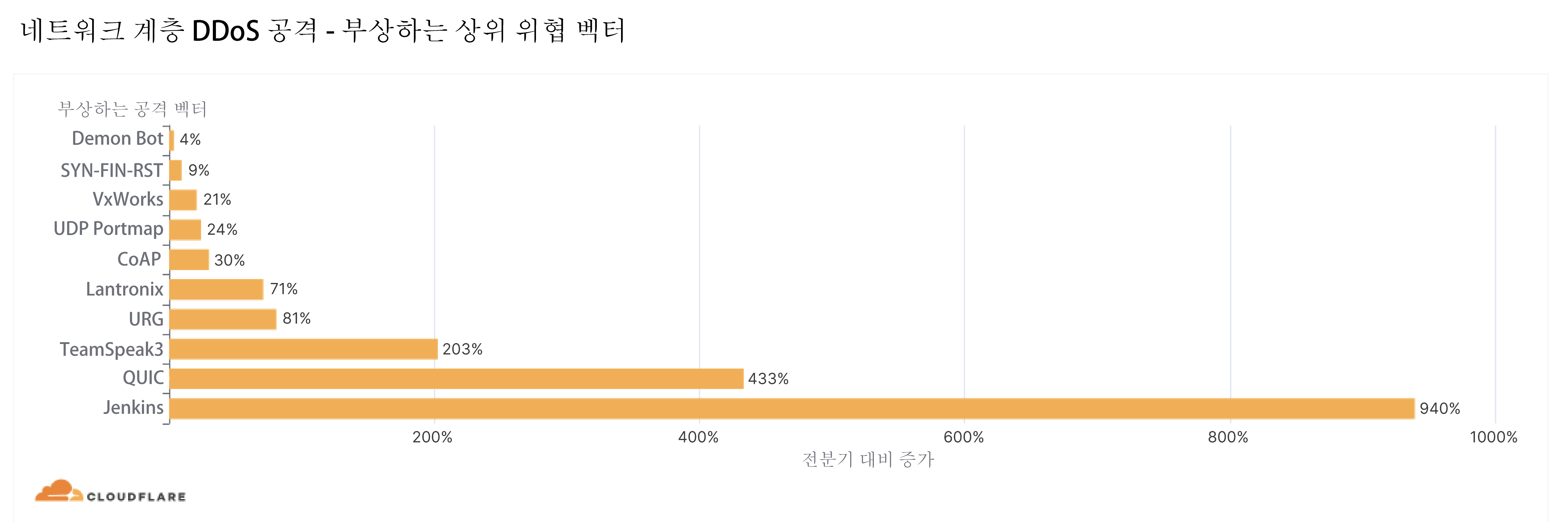

- Jenkins 서버와 TeamSpeak3 서버에 대한 위협이 크게 늘어났으며, 전기 대비 각각 940%, 203% 증가했습니다.

- 또한 QUIC 폭주 버전의 협상 패킷도 새로운 위협으로 증가했으며, 이들은 Cloudflare의 인프라를 파괴하려는 시도였을 수도 있습니다.

응용 프로그램 계층 DDoS 공격

응용 프로그램 계층 DDoS 공격 또는 HTTP DDoS 공격은 HTTP 서버가 요청을 처리할 수 없도록 시도하는 공격입니다. 서버가 처리할 수 있는 것보다 요청이 많다면, 서버는 정상적인 요청을 거부하거나 충돌하게 됩니다.

업종별 DDoS 공격 활동

DDoS 활동을 고객의 업종별로 분류하면 통신업계가 1분기에 가장 표적이 많이 되었음을 알 수 있습니다. 이는 2020년 4분기의 6위에서 크게 뛰어오른 것입니다. 이어서 2위에는 소비자 서비스 산업, 3위에는 보안 및 조사 산업이 자리했습니다.

공격 출발 국가별 DDoS 활동

네트워크 계층 공격과는 달리, HTTP 공격에서는 소스 IP를 스푸핑할 수 없습니다. 연결을 설정해야 하기 때문입니다. 따라서 클라이언트의 소스 IP 위치를 검색하면 공격이 출발한 국가를 파악할 수 있습니다. 특정 국가의 DDoS 활동 비율이 높다면 해당 국가 내부에 대형 봇넷이 작동하고 있음을 의미합니다. 2020년 4분기와 2021년 1분기 모두 중국이 1위였고 미국이 근소하게 뒤를 이었습니다.

대상 국가별 DDoS 활동

가장 공격을 많이 받는 국가를 파악하기 위해 Cloudflare 고객의 대금 청구 국가별로 DDoS 활동을 분석했습니다. 공격의 출발지와 마찬가지로 중국과 미국이 각각 1, 2위를 차지하고 있습니다. 흥미로운 것은 이전 분기에는 인도가 중국보다 앞선 것인데, 이는 2020년 4분기에 있었던 인도의 선거로 인한 것으로 생각됩니다.

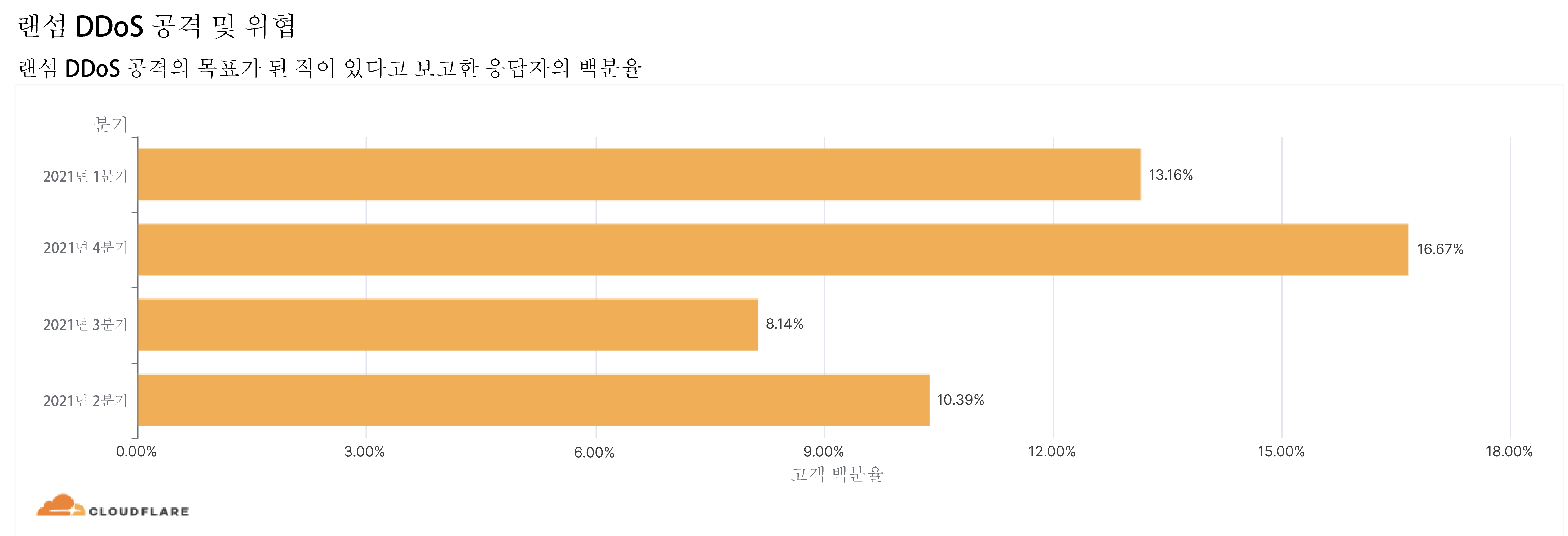

랜섬 공격

Enterprise 요금제가 아닌 요금제의 고객이 DDoS 공격의 목표가 된 경우가 가장 많았습니다. 하지만 공격의 양만 많은 것이 아니고 이러한 고객들은 랜섬 DDoS 공격(RDDoS)도 가장 높은 것으로 신고했습니다. 2021 년 1 분기에 DDoS 설문 조사에 참여한 Cloudflare 고객 중 DDoS 공격을 받은 고객의 13%가 RDDoS 공격에 의해 돈을 강탈당했거나 사전 위협을 받았다고 했습니다. 이 가운데 62%는 Pro 요금제, 33%는 Business 요금제 고객이었습니다. 이는 Lazarus Group이라고 주장하는 단체에 의해 표적이 되었으나 Cloudflare가 온보딩하고 보호한 한 Fortune 500대 기업을 포함하여 강탈당한 고객이 17%에 달했던 2020년 4분기의 동향이 계속된 것입니다.

네트워크 계층 DDoS 공격

응용 프로그램 계층 공격은 최종 사용자가 액세스하려고 하는 서비스를 운영하는 응용 프로그램(OSI 모델의 계층 7)을 대상으로 하지만, 네트워크 계층 공격은 노출된 네트워크 인프라(예: 인라인 라우터 및 기타 네트워크 서버)와 인터넷 링크 자체를 목표로 합니다.

공격 횟수

월별로 살펴보면, 1분기 중에는 1월에 공격이 가장 많아서 1분기 총 공격의 42%가 1월에 발생했습니다. 이어서 3월에는 34.2%, 2월에는 23.8%가 발생했습니다.

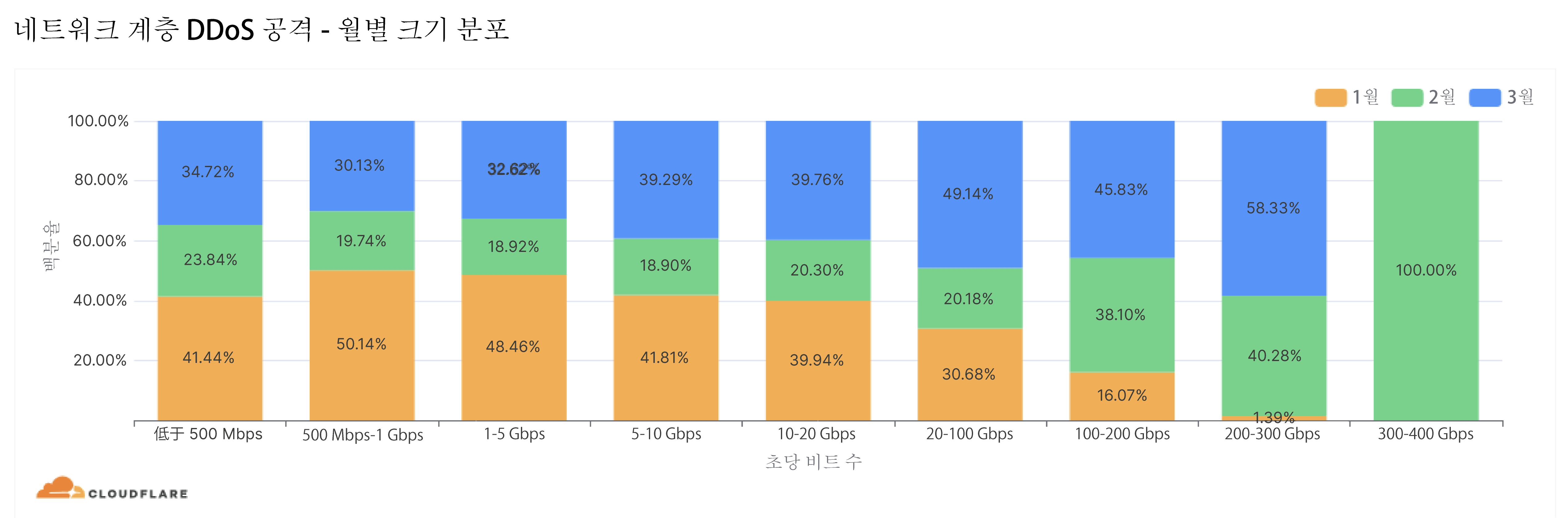

하지만, 2월에는 300-400Gbps에 달하는 1분기 최대의 공격이 목격되었습니다.

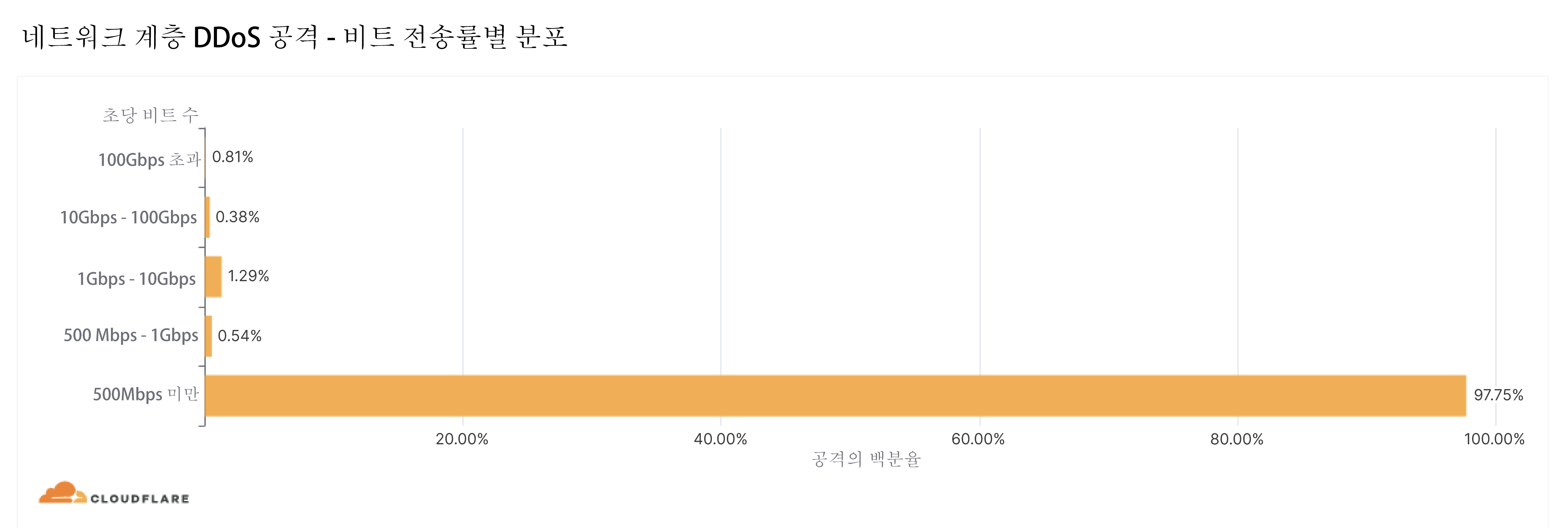

공격의 크기

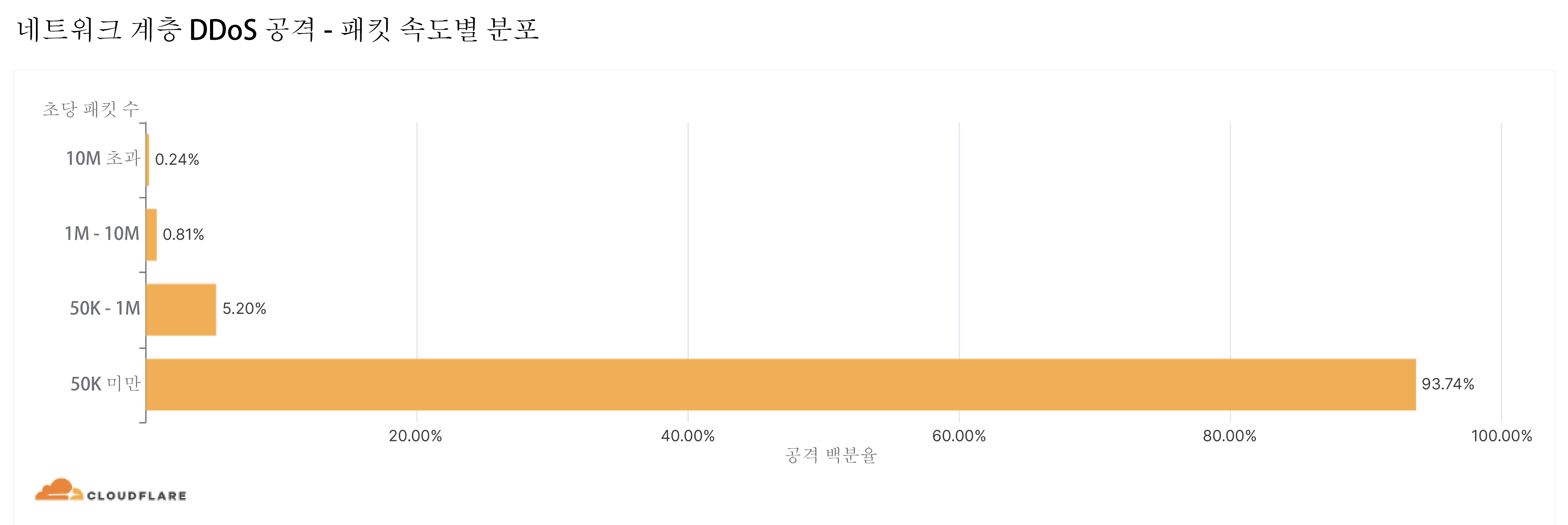

L3/4 DDoS 공격의 규모를 측정하는 방법은 여러 가지입니다. 우선, 공격의 트래픽 규모를 비트 전송률(초당 기가비트 수)로 측정하는 방법이 있습니다. 또 다른 방법은 패킷 전송률(초당 패킷 수)로 패킷 개수를 측정하는 것입니다. 비트 전송률이 높은 공격은 인터넷 링크를 포화시키려는 시도이며 패킷 전송률이 높은 공격은 라우터나 기타 인라인 하드웨어 장치를 마비시키려는 시도입니다.

2021년 1분기에 관찰된 대다수(97% 이상)의 L3/4 공격은 1mpps 및 500Mbps 미만이었습니다.

이는 작년 내내 관찰된 것과 동일합니다. 하지만 이러한 공격이 무해한 것은 아닙니다.

500Mbps 미만의 '소규모' 공격이라도 클라우드 기반 DDoS 보호 서비스로 보호되지 않는 인터넷 자산에 큰 장애를 가져오기에는 충분합니다. ISP가 제공하는 업링크의 대역폭 용량이 1Gbps에 크게 미달하는 조직이 많기 때문입니다. 공개된 네트워크 인터페이스가 합법적인 트래픽도 처리한다고 가정한다면 500Mbps 미만의 공격으로도 인터넷 자산을 쉽게 무너뜨릴 수 있습니다.

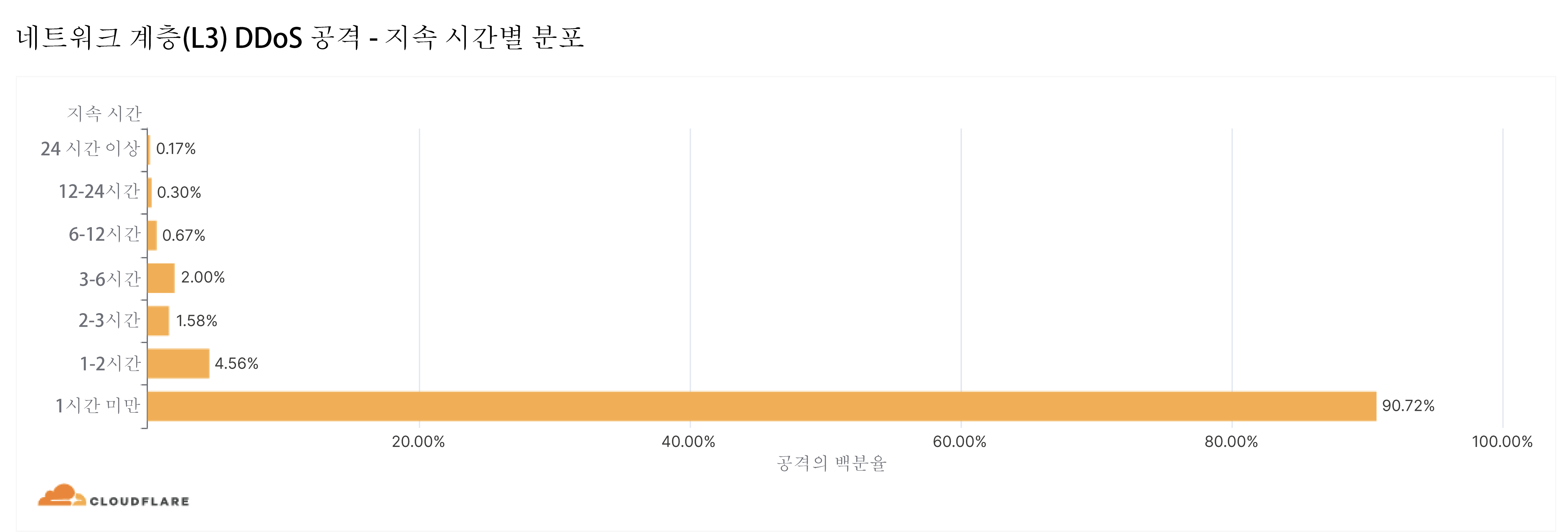

공격 지속 시간

90% 이상의 공격은 지속 시간이 1시간 미만이었습니다. 이처럼 짧은 공격은 DDoS 감지 시스템에 감지되지 않으면서 피해를 주려는 것일 수 있습니다. 수동 분석과 완화에 의존하는 DDoS 서비스는 이러한 공격 유형에 무용지물일 수 있습니다. 분석자가 공격 트래픽을 파악하기도 전에 공격이 끝나기 때문입니다.

또는 공격 목표의 사이버 보안 상태를 조사하기 위해 짧은 공격을 이용하기도 합니다. 다크 웹에서 널리 제공되는 부하 테스트 도구나 자동화된 DDoS 도구 같은 것은 짧은 SYN 폭주 같은 공격을 생성한 후 이어서 다른 공격 벡터를 사용하는 짧은 공격을 감행할 수 있습니다. 공격자는 이렇게 공격 목표의 보안 상태를 파악한 후 지속 시간이 길고 전송률이 높은 대규모 공격을 감행할지 여부를 판단합니다.

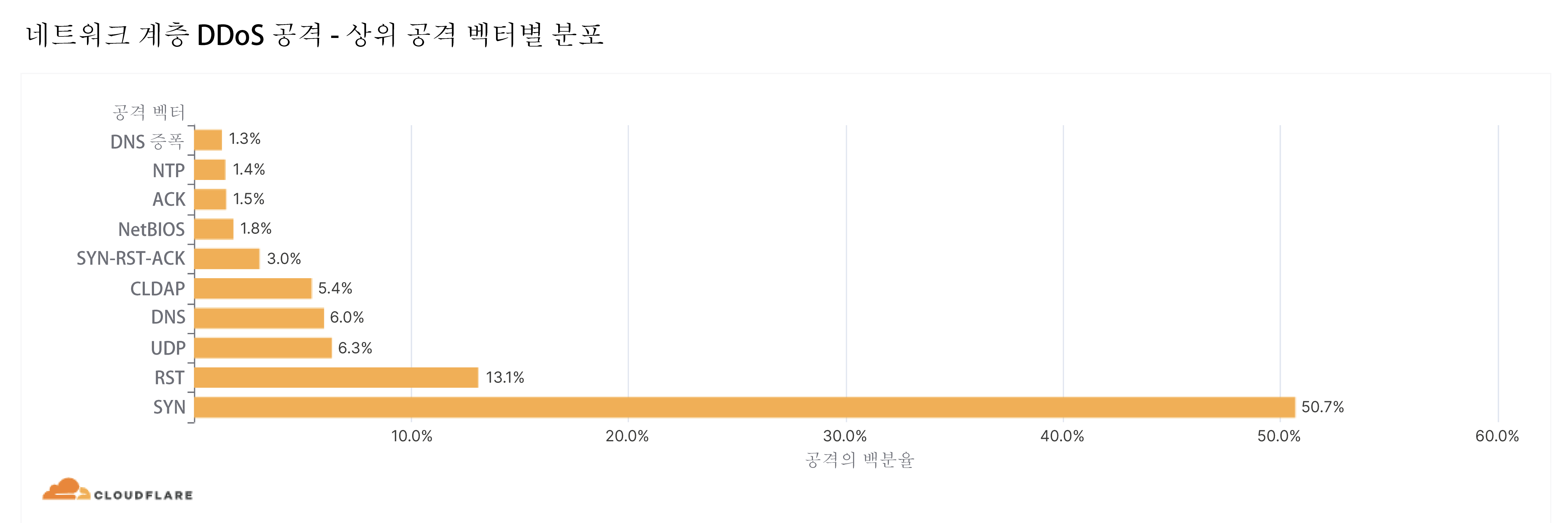

공격 벡터

공격 벡터는 공격자가 사용하는 공격 방법을 말합니다. 2021년 1분기에 가장 많이 사용된 공격 벡터는 SYN 공격이었으며 RST, UDP, DNS 증폭 공격이 그 뒤를 이었습니다.

SYN 플러드공격이란 무엇입니까? TCP 연결의 기반을 악용하는 DDoS 공격입니다. 클라이언트와 서버 간의 상태 저장 TCP 연결은 3방향 TCP 핸드셰이크로 시작합니다. 클라이언트가 동기화 플래그(SYN)와 함께 최초 연결 요청 패킷을 보내면, 서버는 동기화된 확인 응답 플래그(SYN-ACK)를 포함하는 패킷으로 응답하고 마지막으로, 클라이언트가 확인 응답(ACK) 패킷으로 응답합니다. 이 시점에서 연결이 설정되고 연결이 닫힐 때까지 데이터를 교환할 수 있습니다. 공격자가 이 상태 저장 프로세스를 악용하여 서비스 이벤트를 거부하도록 하는 것입니다.

공격자는 반복적으로 SYN 패킷을 전송함으로써 TCP 연결 상태를 추적하는 서버 또는 라우터의 연결 테이블을 압도하려고 시도합니다. 라우터는 SYN-ACK 패킷으로 응답하고 연결별로 특정 양의 메모리를 할당한 후 클라이언트가 최종 ACK로 응답하기를 기다리지만, 이는 오지 않습니다. 라우터의 메모리를 차지하는 연결이 충분히 많아지면, 라우터는 합법적인 클라이언트들에 대해 더 이상 메모리를 할당할 수 없으므로 라우터가 적법한 클라이언트 연결을 처리하지 못하게 되어 서비스 거부 이벤트가 발생하는 것입니다.

마찬가지로, RST 증폭 폭주 공격은 현재 세션에서 수신 패킷을 찾는 데 사용되는 시스템 자원을 고갈시킴으로써 대상 서버를 소모합니다.

새롭게 부상하는 위협

SYN 공격이 가장 널리 쓰였지만, Jenkins 서버를 표적으로 하는 공격이 무려 940%나 증가했습니다. Jenkins는 무료 오픈 소스 자동화 서버로서, 엔지니어링 팀의 소프트웨어 개발에 도움이 됩니다. 이 서버의 예전 버전(Jenkins 2.218 이전 버전)에는 DDoS 공격을 불러일으킬 수 있는 취약성이 있습니다. 이 취약성은 Jenkins 2.219에서 UDP 멀티캐스트/브로드캐스트 메시지를 기본적으로 비활성화함으로써 해결됐지만, 아직도 UDP 기반 서비스를 실행하는 취약한 장치가 많이 노출되어 있어 볼류메트릭 증폭 공격에 이용되고 있습니다.

또한, UDP에서 실행되는 새로운 기본적으로 암호화된 인터넷 전송 프로토콜인 QUIC 프로토콜에서도 L3/4 DDoS 공격이 433% 증가했습니다. 서버는 클라이언트에게 보내는 버전 협상 패킷을 통해 자신이 지원하는 QUIC 버전을 클라이언트에 알려줍니다. UDP는 상태를 저장하지 않으므로 공격자는 소스 IP 주소를 스푸핑하여 버전 협상 패킷을 흉내낼 수 있으며 이를 통해 클라이언트를 압도하기 쉽습니다.

Cloudflare를 표적으로 하는 공격은 특정 고객을 대상으로 하지 않고 사용 중인 버전을 다운그레이드함으로써 Cloudflare 인프라에 영향을 주려는 것일 수도 있습니다. QUIC 증폭 공격에 대한 자세한 정보를 참조하십시오.

세 번째로 부상한 위협 벡터는 TeamSpeak로 이는 UDP에서 실행되어 게이머들이 실시간으로 대화하는 데 도움이 되는 독점적인 VoIP(voice-over-Internet Protocol) 기술입니다. 이 위협은 전분기 대비 203% 증가했습니다. 단순한 채팅이 아니라 실제 대화가 가능하면 게임 팀의 효율은 현저하게 높아지기 때문에 이기기 쉬워집니다. TeamSpeak 서버를 대상으로 하는 DDoS 공격은 실시간 멀티플레이어 게임 중에 상대 팀의 통신 경로를 방해하여 팀의 성과에 영향을 주려고 경쟁 팀이 실행하는 경우도 있습니다.

Cloudflare 데이터 센터 국가별 DDoS 활동

네트워크 계층 DDoS 공격의 국가별 분포를 살펴보면, 르완다, 중국, 브루나이에서 L3/4 DDoS 공격이 가장 많이 관찰되었습니다. 응용 프로그램 계층 DDoS 분석과 달리, 공격자는 DDoS 공격의 출발지를 감추기 위해 소스 IP 주소를 스푸핑할 수 있으며, 대개 스푸핑합니다. 따라서 L3/4 DDoS 공격을 분석할 때는 소스 IP의 위치가 아니라 Cloudflare 에지 데이터 센터의 위치별로 트래픽을 구분합니다. Cloudflare는 공격이 관찰된 Cloudflare 데이터 센터의 위치별로 공격 데이터를 표시하여 스푸핑된 IP 문제를 극복할 수 있습니다. Cloudflare는 전 세계 200여 개 도시에 데이터 센터를 확보하고 있어 지리적 정확도를 달성할 수 있습니다.

모든 지역 및 국가를 보려면 Radar DDoS Report 대시보드의 대화형 지도을 이용하시기 바랍니다.

더 나은 인터넷 구축 지원

Cloudflare는 DDoS 공격의 영향을 잊어버릴 수 있는 더 나은 인터넷을 구축하는 데 도움이 된다는 사명을 갖고 설립되었습니다. 지난 10년 동안 크기나 종류와 무고나하게 고객의 인터넷 자산을 보호하고자 하는 Cloudflare의 노력에는 흔들림이 없었습니다. CCP Games와 Panasonic은 Cloudflare의 DDoS 방어 효과를 누린 고객들입니다.

Cloudflare는 최근 Forrester WaveTM: DDoS Mitigation Solutions (2021년 1분기) 의 리더로 선정되었습니다. 보고서의 무료 사본을 다운로드 하실 수 있습니다.

Forrester의 보안 및 위험 부문 수석 분석가인 David Holmes가 쓴 보고서에 따르면 "Cloudflare는 에지에서 빠르게 DDoS를 방어하며, 참조된 고객들은 Cloudflare의 에지 네트워크를 응용 프로그램 보호 및 전달의 강력한 방법으로 보고 있습니다."

고객 및 업계 분석가들이 Cloudflare DDoS 방어를 높이 인정하는 데는 세 가지 주요 이유가 있습니다.

- Cloudflare의 네트워크 아키텍처: Cloudflare는 스크러빙 센터를 운영하지 않습니다. 스크러빙 센터는 DDoS 방어에 부적절한 모델이라고 믿기 때문입니다. 스크러빙 센터는 지체를 가져오고 구축 및 실행 비용이 너무 큽니다. 대신, Cloudflare는 네트워크 내 모든 데이터 센터의 모든 서버가 DDoS 방어 기능을 실행합니다. Cloudflare의 Anycast 기반 아키텍처로 인해 Cloudflare는 총 용량이 DDoS 스크러빙 용량이 되며 이는 59Tbps로 시장에서 가장 큽니다. 즉, Cloudflare는 공격의 출발점에서 가장 가까운 곳에서 DDoS 공격을 감지하고 완화할 수 있습니다. 또한, Cloudflare의 글로벌 위협 인텔리전스는 인터넷의 면역 체계처럼 작용하여 인체의 면역 체계와 마찬가지로 기계 학습 모델을 이용해 모든 고객에 대한 공격을 통해 학습하며 이를 이용해 모든 고객에 대한 공격을 완화합니다.

- 빠른 성능: Cloudflare의 고객은 지속적으로 강력한 보안을 원한다고 하지만 성능을 저하시키면 안 됩니다. Cloudflare는 처음부터 공격의 결과로 지연 시간이라는 대가를 치루지 않도록 설계되었습니다. Cloudflare는 Anycast 아키텍처를 사용하므로 공격의 출발지와 가장 가까운 곳에서 공격을 완화하고 트래픽을 경로가 아닌 곳에서 분석하여, DDoS 완화 솔루션으로 인해 합법적 트래픽에 대기 시간이 발생하지 않도록 할 수 있습니다. 규칙은 비용 효율적인 완화를 위해 Linux 스택 내 최적의 위치에 적용되므로 성능 저하가 없습니다. Cloudflare 네트워크에 대한 성능 테스트 결과 Cloudflare Magic Transit으로 트래픽을 라우팅할 때 대기 시간이 3ms 감소하고 패킷 손실은 거의 0이었습니다.

- Cloudflare의 지원: Cloudflare의 Enterprise 요금제 고객 계정에는 모두 전담 팀(계정 담당 임원, 솔루션 엔지니어, 고객 성공 관리자 포함)이 배정되어 온보딩 부터 고객 구성의 최적화를 위한 영역을 파악하는 데 도움을 드립니다.

1년 365일 가동되는 Cloudflare의 글로벌 "해바라기" 팀은 Enterprise 요금제 고객이 급한 지원 요청을 할 경우에 대비해 언제든 전화를 받고 즉각적으로 인간이 응대합니다.

Wikimedia Foundation의 CTO인 Grant Ingersoll의 말에 따르면, "Cloudflare는 신뢰할 수 있는 인프라와 역량 및 대응성이 우수한 인력을 갖추고 있습니다. 가장 큰 공격도 막아낼 수 있는 위치를 확보하고 있습니다."

Cloudflare의 DDoS 솔루션에 대한 자세한 정보는Cloudflare에 문의하기 또는 시작하기를 참조하시기 바랍니다.