오늘, CrowdStrike와의 새로운 통합 기능 여러 가지를 발표하게 되어 기쁩니다. 이번 통합은 Cloudflare의 광범위한 네트워크와 Zero Trust 제품군을 CrowdStrike의 EDR(엔드포인트 위협 감지 및 대응) 및 인시던트 복원 서비스와 결합합니다.

Cloudflare는 고객의 기존 기술 스택과 Cloudflare 솔루션을 쉽게 통합할 수 있다고 생각합니다. Cloudflare는 파트너십 및 통합을 통해 고객이 Cloudflare의 솔루션을 파트너 솔루션과 함께 사용하기 더 쉽게 하여, 고객의 보안 상태를 더욱 강화하고 더 많은 가치를 창출합니다. CrowdStrike와의 파트너십은 이러한 노력에 걸맞는 예시입니다.

Cloudflare와 CrowdStrike는 IT 및 보안 팀의 Zero Trust 도입을 간소화할 수 있도록 함께 노력하고 있습니다. 이와 같이 확장된 파트너십으로 공통 고객은 다양한 통합을 이용하여 위협을 더욱 빠르게 식별하고, 조사하며, 복원할 수 있습니다.

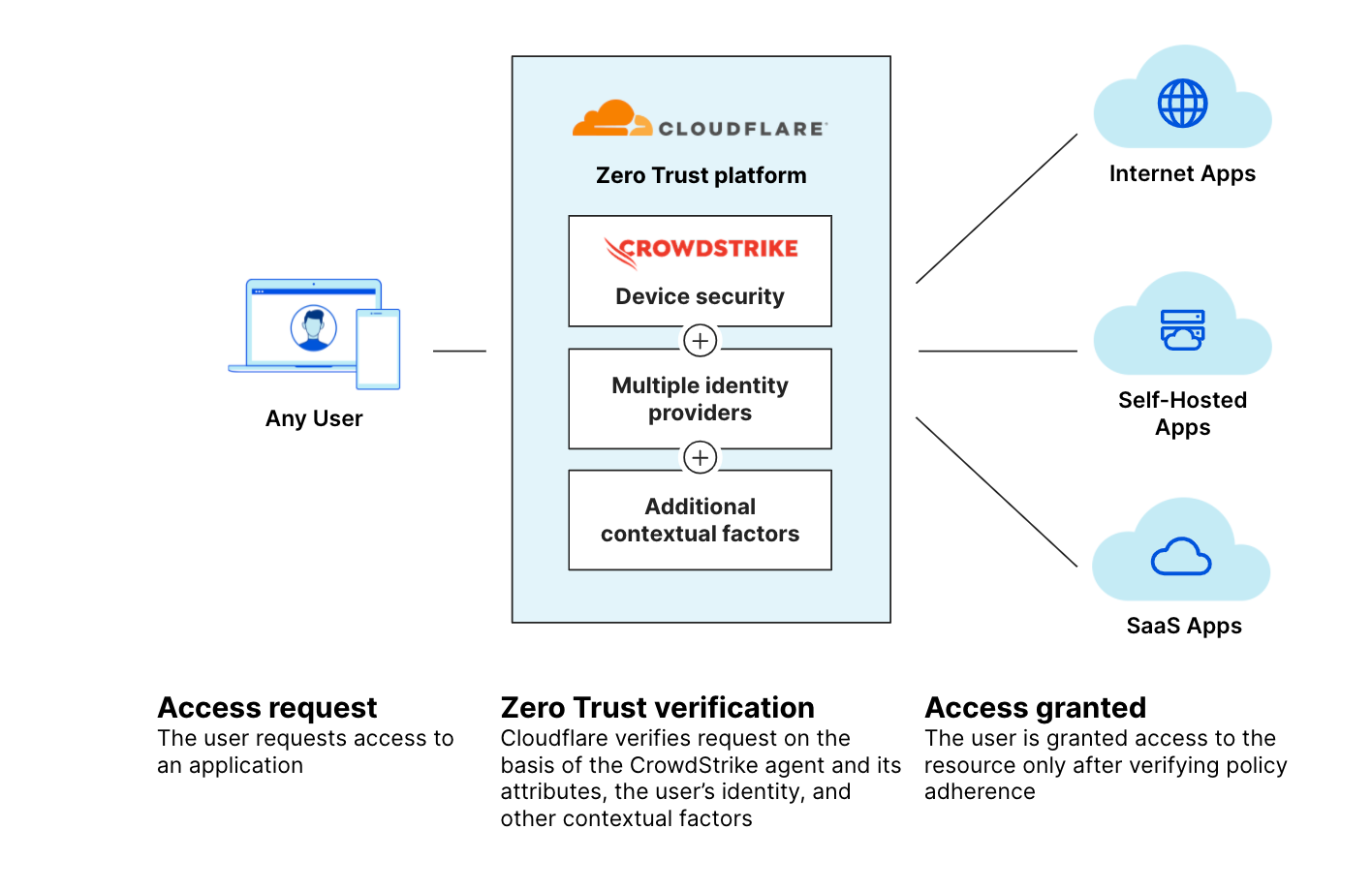

첫째, Cloudflare의 Zero Trust 서비스와 지속적인 실시간 장치 상태 평가를 제공해주는 CrowdStrike Falcon Zero Trust Assessment (ZTA)를 통합하여, 고객은 내부 또는 외부 응용 프로그램에 액세스를 허용하기 전에 장치 상태를 확인할 수 있습니다.

둘째, Cloudflare는 2021년 12월에 CrowdXDR Alliance에 합류하여 보안 원격 측정과 고객이 더 수월하게 위협을 식별하고 완화하도록 도울 기타 통찰을 CrowdStrike와 공유했습니다. Cloudflare의 전역 네트워크는 100개국 이상 250개가 넘는 도시에 걸쳐 있으며, 매일 평균 760억 건의 사이버 위협을 차단하고 있습니다. 이는 고객에게 탁월한 통찰을 제공하여 보안 팀이 조직을 더 잘 보호하도록 돕습니다. Cloudflare는 CrowdXDR Alliance에 합류하여 Cloudflare의 전역 네트워크 보안 신호를 CrowdStrike의 선도적인 엔드포인트 보호와 함께 사용하여 네트워크 어디에서나 서로의 고객이 사이버 공격을 중지하도록 도울 수 있게 됩니다.

셋째, CrowdStrike는 Cloudflare의 사고 대응 파트너 중 하나로, 빠르고 효과적인 지원을 제공해줍니다. CrowdStrike의 사고 대응 팀은 하루도 빠짐없이 활발한 공격 상황을 처리하여 고객이 공격을 완화하고 웹 자산과 네트워크를 온라인 상태로 돌리도록 돕습니다. Cloudflare와 CrowdStrike의 파트너십을 통해 공격을 받는 시나리오를 신속하게 복원하여 조직을 공격자에게서 보호할 수 있습니다.

회사에서 위협을 식별하고 조사하며 해결하는 속도에 따라 결국 그 회사의 앞날이 크게 좌우됩니다. CrowdStrike Services와 Cloudflare의 파트너십에 따라 회사에서는 공격을 받을 때 신속하게 조치를 취하고 노출을 억제하는 역량을 갖출 수 있으므로 최대한 신속하게 정상 상태로 비즈니스를 회복하고 복구할 수 있습니다.

- Thomas Etheridge, 수석 부사장, CrowdStrike Services

CrowdStrike 엔드포인트 보안과 Cloudflare Zero Trust 서비스의 만남

통합을 수행하는 방법을 자세히 알아보기 전에, Cloudflare의 Zero Trust 서비스를 먼저 요약해 보겠습니다.

Cloudflare Access 및 Gateway

Cloudflare Access는 사용자가 응용 프로그램에 액세스할 수 있을지 여부를 결정합니다. 이 기능은 Cloudflare의 전역 네트워크를 사용하여 ID, 장치 상태, 위치, 다단계 방법, 기타 작업 수행에 필요한 여러 속성에 대하여 모든 요청이나 연결을 확인합니다. Access는 모든 요청과 연결을 로그에 기록하기도 하여 관리자에게 고가시성을 제공합니다. 결론은, 고객이 레거시 VPN 사용을 중단할 수 있게 한다는 것입니다.

Cloudflare Gateway는 사용자가 기타 상황에서 인터넷에 연결할 때 보호합니다. 트래픽을 중앙 위치로 되돌리는 대신, 트래픽을 최종 대상 위치로 가속화하기 전 보안, 필터링, 로깅 계층 하나 이상을 적용하는 근처 Cloudflare 데이터 센터로 사용자를 연결합니다.

CrowdStrike와의 Zero Trust 통합

Cloudflare 고객은 이제 엔드포인트에 CrowdStrike 에이전트가 있다는 점에 기반하여 Access 및 Gateway 정책을 구축할 수 있습니다. Cloudflare는 Zero Trust 클라이언트와 함께 CrowdStrike에서 사용자의 장치 주변에 제공하는 고급 원격 측정 기능을 활용할 수 있습니다.

CrowdStrike의 Zero Trust Assessment (ZTA)는 위치, 네트워크, 사용자에 관계없이 조직의 모든 엔드포인트에 걸쳐 지속적인 실시간 보안 상태 평가를 제공합니다. ZTA 점수로 장치 상태나 규정 준수 확인에 기반한 조건부 정책을 시행하여 위험을 완화할 수 있습니다. 연결 요청이 발생할 때마다 이러한 정책을 평가하므로 변화하는 장치 상태에 조건부 액세스를 적용할 수 있습니다.

이러한 통합으로 조직은 기존의 Cloudflare Access 및 Gateway 정책을 기반으로, 사용자에게 액세스를 부여하기 전에 최소 ZTA 점수나 버전이 충족되도록 할 수 있습니다. 전체 Zero Trust 플랫폼에 걸쳐 이러한 정책이 기능하므로 조직은 이를 사용해 브라우저 격리, 테넌트 제어, 바이러스 백신이나 Cloudflare 배포의 모든 부분을 호출할 강력한 규칙을 구축할 수 있습니다.

"CrowdStrike Falcon 플랫폼은 검증된 액세스 제어를 통해 고객을 보호하며, 공격 표면을 줄이고 Zero Trust 여정을 간소화, 강화, 가속화하도록 고객을 돕습니다. Cloudflare와 파트너십을 확장하여 모든 엔드포인트와 기업 네트워크 전반에 걸쳐 공통 고객의 Zero Trust 보안 상태를 더욱 수월하게 강화할 수 있게 되었습니다."

- Michael Sentonas, 최고 기술 책임자, CrowdStrike

통합을 수행하는 방법

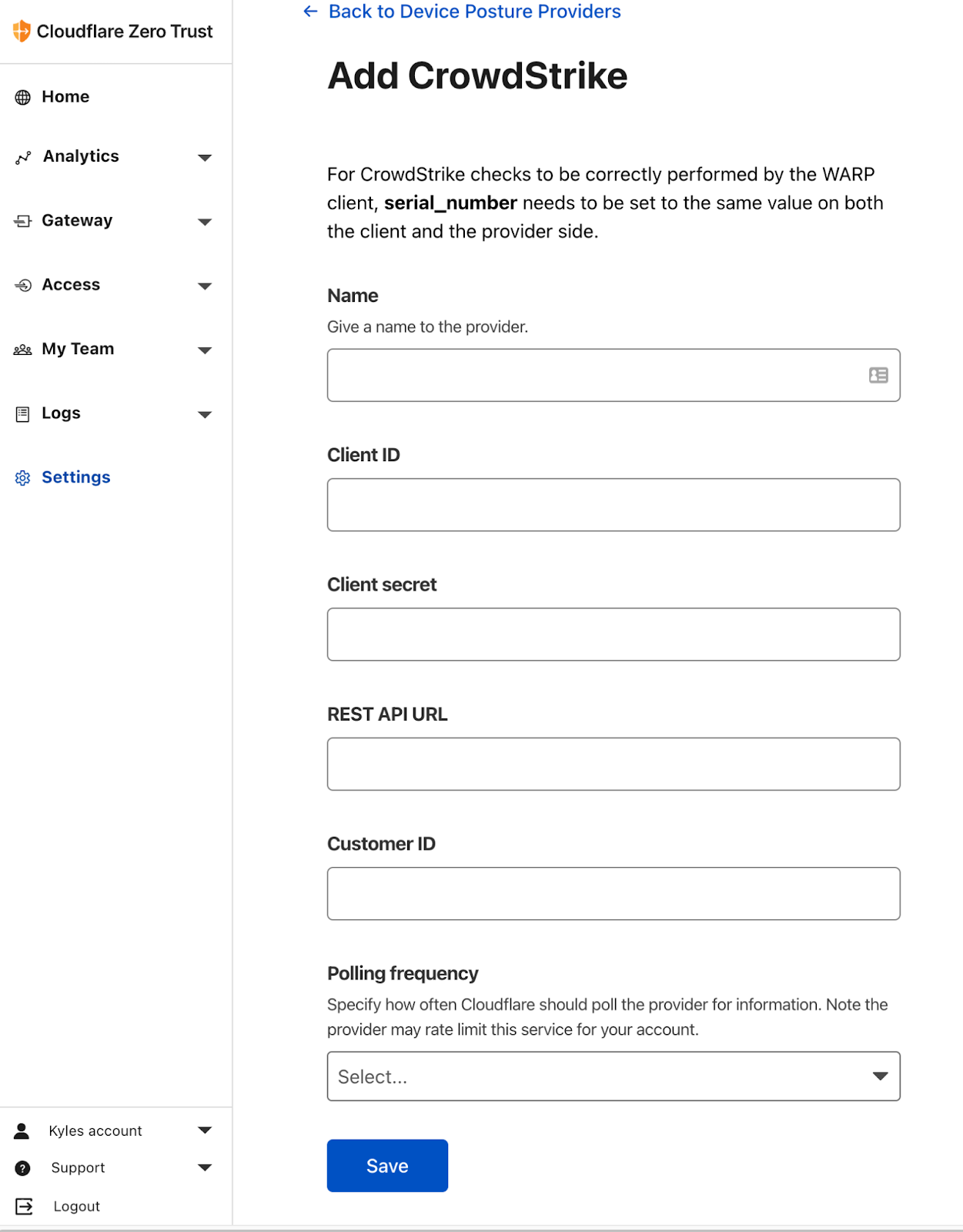

Cloudflare의 Zero Trust 제품군을 사용하는 고객은 Cloudflare Zero Trust 대시보드 내 설정(Settings) → 장치(Devices) → 장치 상태 공급자(Device Posture Providers)에서 장치 상태 공급자로 CrowdStrike를 추가할 수 있습니다. CrowdStrike 대시보드에 필요한 세부 정보는 클라이언트 ID(Client ID), 클라이언트 암호(Client Secret), REST API URL, 고객 ID(Customer ID)입니다.

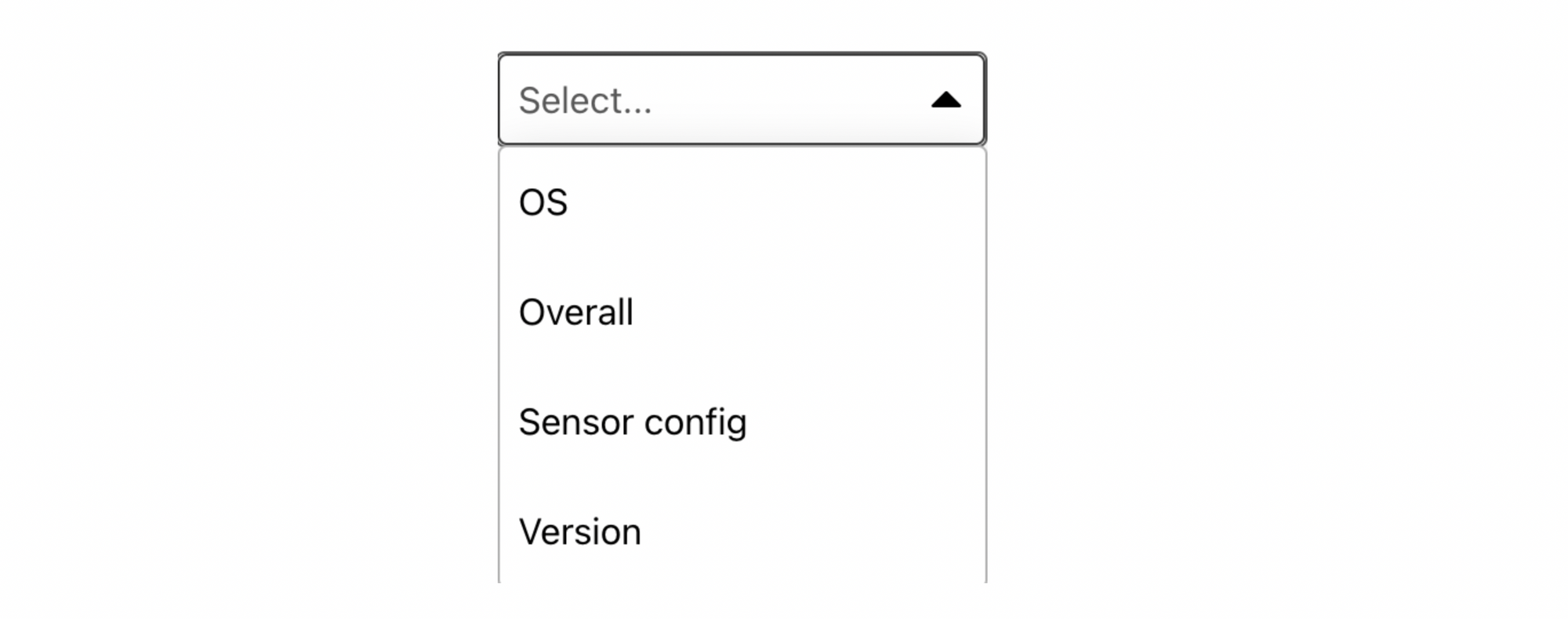

CrowdStrike Posture Provider를 생성한 고객은 사용자의 장치가 ZTA 점수 특정 임계값을 충족하게 하는 특정 장치 상태 확인을 생성할 수 있습니다.

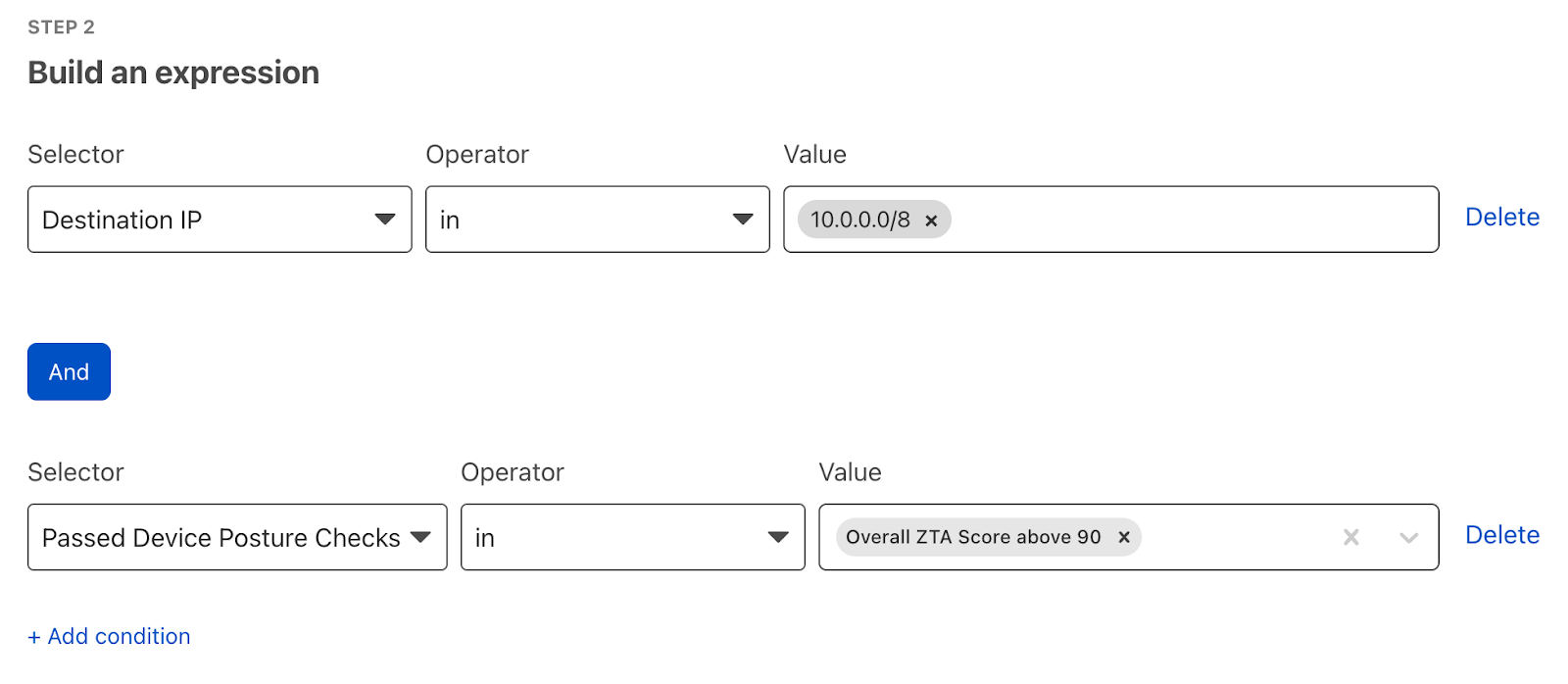

그러면 조건부 Access 및 Gateway 정책을 생성하는 데 이러한 규칙을 사용해 응용 프로그램, 네트워크, 사이트에 대한 액세스를 허용하거나 거부할 수 있습니다. 관리자는 악의적이거나 안전하지 않은 장치를 사용하는 사용자 또는 사용자 그룹을 차단하거나 격리할 수 있습니다.

다음은 무엇일까요?

앞으로 몇 개월간, 고객이 Cloudflare 로그와 Falcon 원격 측정에 상관 관계를 생성해 정교한 위협을 적시에 감지하고 완화할 수 있게 하여 CrowdStrike와의 통합을 강화할 예정입니다.

현재 Cloudflare Zero Trust 제품을 사용하고 있으며 CrowdStrike와의 통합에 관심이 있으시다면 Cloudflare의 문서를 확인하여 사용할 수 있는 방법을 알아보세요. 자세히 알아보고 싶거나 추가적인 질문이 있을 경우 양식을 작성하거나 Cloudflare CSM 또는 AE와 연락하세요. 기꺼이 도와드리겠습니다.