ここ数年、「ゼロトラスト」という言葉が大きな注目を集めてきました。ゼロトラストとはForrester社の生み出した造語です。そもそも、ゼロトラストの核にあるのは、アクセス環境が外部か内部かを区別せず、ユーザーやロールなどを一切信頼しないネットワークアーキテクチャおよびセキュリティフレームワークです。

ゼロトラストモデル下では、ネットワークは認証され、許可されたユーザーとデバイスのみにアプリケーションとデータを提供するだけでなく、組織がアクセスした対象を可視化し、動作の分析をもとに制御を適用できるようにします。このモデルが人気を博した背景には、VPNシステムの誤用、悪用、搾取により起きた侵害、ネットワーク上の他システムへアクセスするためにエンドユーザーデバイスが悪用された不正行為、また、アクセスの悪用、あるいは悪意のあるコードを展開するためのソフトウェアリポジトリの侵害といった、サードパーティによる問題など、様々な不正行為をメディアがセンセーショナルに取り上げたという事実があります。これは、後に、社内システムでのさらなるアクセスを提供するためにも、ネットワークの境界内で環境にマルウェアや潜在的なランサムウェアを仕込むためにも使用できます。

初めてCISOにゼロトラストの話しを持ちかけたときには、流行りの「バズワード」らしく、ゼロトラストのソリューションを提供する様々なサイバーセキュリティベンダーから勧誘のメールがCISOのもとに押し寄せました。最近では、もう一つ、SASE(Secure Access Services Edge)という言葉がもてはやされています。こちらはGartner社のリリースしたフレームワークで、こうした言葉がこの混乱に油を注ぎました。

その後、2020年にコロナ禍に見舞われ、それに伴い、ロックダウンやテレワークという現実が立ちはだかりました。また、この一連の流れを、アクセス用インフラストラクチャを最新化するための様々なプロジェクトを迅速化する一つの機会ととらえた企業もあれば、調達プロセスや早期の技術的決定などが原因で、より戦略的なアプローチを取らざるをえなかったり、自社のアプローチを再考する機会も、パンデミックの初期のように、リモートでフルタイムをこなさなければならなくなった従業員のエクスペリエンスへの影響を配慮する機会もなく、結局はより多くのライセンスや容量を追加し、既存のリモートアクセス用インフラストラクチャを増強しただけの企業もありました。

そこで私たちは、アジア太平洋地域の企業の状況を検証し、以下について掘り下げるのに良い機会ではないかと考えました。

- ビジネスにおけるパンデミックの影響

- 現在のITセキュリティアプローチと課題

- ゼロトラストの認識、採用、実装

- ゼロトラストの採用を推進する要因と課題

2021年8月、CloudflareではThe Leading Edgeという調査会社に、こうしたトピックに触れるアンケート調査の実施を依頼しました。この調査は、オーストラリア、インド、日本、マレーシア、シンガポールの5か国で実施されました。対象となったのは、従業員数500名以上の企業のITおよびサイバーセキュリティ部門の意思決定者とインフルエンサーで、参加者数は1006名を超えました。

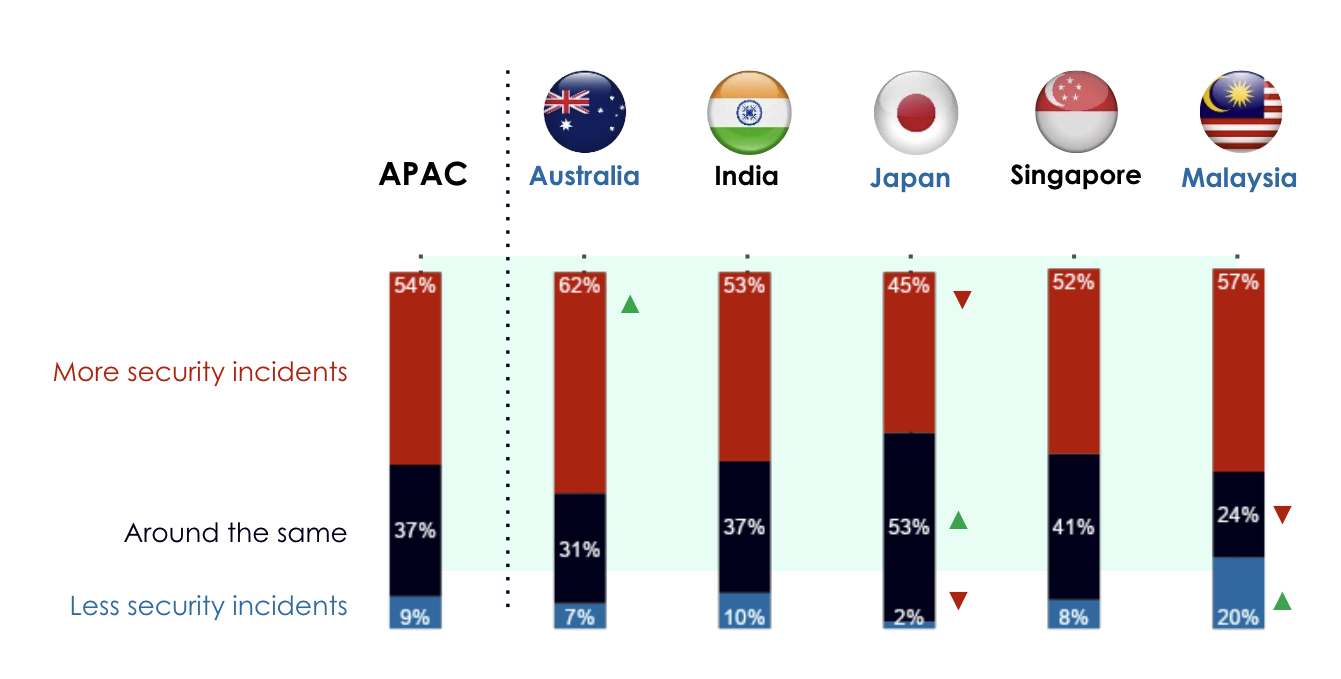

たとえば、企業の54%が、2021年にはセキュリティインシデントが前年に比べて増加したと回答しています。一方、セキュリティインシデントに直面した回答者の83%が、結果的にIT関連のセキュリティプロシージャの大々的な変更を強いられたと答えています。

APAC全体の結果だけでも非常に興味深いものですが、この5か国それぞれに固有の特徴を見ていくのも面白いのではないかと考えました。早速見てみましょう。

オーストラリア

オーストラリアの企業は新型コロナウイルス感染症で最も影響の大きかった分野としてITセキュリティのアプローチを指摘しました。回答者203人のうち、87%が企業のITセキュリティ体制に中から高度の影響があったと回答しています。オーストラリアの2大都市(シドニーおよびメルボルン)では、2021年の後半だけでも、ロックダウンが100日以上に及びました。ロックダウンの長期化で、テレワークする従業員、デバイスを新しいリスクに晒すことなく、作業の生産性を最大化することが課題だったと、回答者の48%が答えたこともうなずけます。

オーストラリアの組織の94%が、勤務形態として出社と在宅の組み合わせを取り入れること、効果的で一貫性のあるセキュリティアプローチを組み込むことは非常に困難だと回答しています。こうした結果と、回答者の62%が去年に比べてセキュリティインシデントが増大したと答えた事実を総合すると、オーストラリアのITおよびサイバーセキュリティ関連の意思決定者とインフルエンサーが去年一年を通じて、セキュリティ体制の改善に取り組んできたと問題なく見なすことができます。しかし、回答者の40%がそうしたプロジェクトの適切な資金レベルを確保するのに苦労したと回答しています。

今回の調査を見ると、オーストラリアが他の4か国に比べ、ゼロトラストの実装でかなり進んでいる印象です。ゼロトラストをすでに導入している組織の45%が、4年から1年前までにゼロトラストの導入を開始していたと回答しました。オーストラリアの企業は、クラウド導入でも先陣を切り、2010年代の初頭にはすでにIaaSを積極的に活用していたことで知られています。

インド

レポートの他の国と比較すると、インドはテレワークが非常に困難な環境であることが見えてきます。その理由としては、国全体で見ればインターネットのスピードは大幅に改善されているものの、インターネット接続が安定していないこと、地方の一部地域では停電が頻繁に発生することなどが挙げられます。意外にも、インドの組織で最大の課題として報告されたのは、より新しいセキュリティ機能があれば役立った可能性がある、というものでした。そうした状況からも、レガシーのセキュリティアプローチが、依然としてインド国内に広く行きわたっていることが分かります。同様に、回答者の37%が、アクセステクノロジーが複雑過ぎると回答しました。そこからも、同組織において、より新しいセキュリティ機能が役立つ可能性があったことを裏付けています。

ユーザーがアプリケーションへアクセスする手段の変化に対する懸念事項について質問したところ、アプリケーションがVPNまたはIPアドレスの管理のみで保護されていることを、回答者の59%が指摘し、最大の懸念事項であることが分かりました。この結果からも、ユーザーやデバイスに制御を適用できる点で、ゼロトラストが将来的に、IT戦略とよくマッチするであろうことが分かります。

社内のITおよびセキュリティ関連の人材不足および削減が非常に大きな課題であると、回答者の65%が指摘していることも、もう1つ興味深い点であり、ゼロトラストを活かせる部分だといえます。現在市場に出回っているほとんどのセキュリティテクノロジーでは、構築、維持、運用に特別なスキルが必要で、適切なゼロトラストのアプローチでアクセスを簡略化することが、こうしたチームの生産性を高めるうえで非常に役立つはずです。

日本

5か国すべての調査結果を見てみると、パンデミックが始まった時点で、日本のみ、他の国々に見られた課題に直面していなかったことが分かりました。企業は2020年のほぼ全期間を通じ、通常通りに事業を続けました。影響が他の国々と一致しないのは、このためだと考えられます。それでもやはり、日本で調査に加わった回答者の51%が、程度の差こそあれ、自社のITセキュリティアプローチに影響があったと回答しました。この数値は他国に比べて低いものですが、依然として影響が大きかったことを示しています。

また、日本の組織もセキュリティインシデント数の増加があったと回答しています。この結果から、パンデミックの影響は他国に比べてさほど深刻ではなかったものの、回答者の45%がセキュリティイベントの増加、63%がセキュリティインシデントの結果としてITセキュリティプロシージャの変更を強いられたと回答しています。

マレーシア

マレーシアでは、今回の結果から組織のITセキュリティアプローチに対するパンデミックの影響が2番目に深刻だった(80%)ことが分かりました。また、従業員が自宅のネットワークを使用した割合(94%)と業務に個人のデバイスを使用した割合(92%)の両方が最高値となりました。セキュリティの観点から見ると、この状況は組織のセキュリティ体制に大きな影響を及ぼし、組織の攻撃領域を著しく増大させます。

リスク面では、マレーシアの組織のうち65%が従業員のデバイスの管理について懸念を示したことからも、デバイス管理の欠如が際立ちました。その他の領域で注目すべき点としては、アプリケーションとデータが公のインターネットに晒されていること、そして、アプリケーション内での作業者のアクティビティが可視化できていないことなどがありました。

回答者の57%が、前年に比べてセキュリティインシデントの増加があったと回答し、89%がセキュリティインシデント、もしくは環境への攻撃試行の結果として、ITのセキュリティプロシージャを大幅に変更しなければならなかったと回答しています。

シンガポール

シンガポールでは、ITとサイバーセキュリティ部門の意思決定者とインフルエンサーの79%が、ITのセキュリティアプローチにパンデミックが影響したと回答し、5社のうち2社が、パンデミックの影響の直接的な結果として、より新しいセキュリティ機能を使えていれば役に立っただろうと回答しています。また、組織の52%が2020年に比べセキュリティインシデントが増加したと答え、半数の組織で、フィッシング攻撃の増加が見られました。

シンガポールの組織ではまた、パンデミックの直接的な結果として、ITセキュリティ関連の支出が大きく増大したことに影響を受けており、企業の62%が、セキュリティの投資を増やしたと回答しました。こうした組織が直面した課題の一部は、アプリケーションが公のインターネットに直接晒されていること、サードパーティのアクセスにあまり目が届かないこと、アプリケーションがほぼユーザー名とパスワードだけで保護されていることなどが関連していました。

家庭用高速インターネットの普及で有名なシンガポールですが、調査に参加した組織の40%が、VPN経由のアプリケーションでの遅延や接続の遅さを問題として挙げたことにはかなり驚かされました。この結果から、1つのロケーションにトラフィックが集中する問題は、地理的にさほど広くない地域で、帯域幅に必ずしも問題がないシンガポールのようなケースでも、アプリケーションのパフォーマンスに影響を与えることが分かりました。

ITセキュリティの仕事は止まらない

アジア太平洋地域全体で、ITのセキュリティ体制やゼロトラストの採用状況など、国ごとに違いはあるものの、最も顕著な類似点は以下のとおりです。

- サイバー攻撃は引き続き増加している

- フレキシブルな勤務形態はこの先も続く

- 熟練した社内ITセキュリティ人材はまれなリソース

- ゼロトラストについてステークホルダーへの周知を図る必要がある

これらの課題を解決するのは容易ではありません。また、これらに加えて、従業員のエクスペリエンスの改善、運用の複雑性の軽減、サードパーティによるアクティビティの可視化、セキュリティインシデントの増大に起因するコントロールの厳密化など、ITに対して極めて大きな責任を負っています。

Cloudflareが力を発揮できるのはそこです。Cloudflareでは従業員がパンデミックの最中、安全に働けるように支援しただけでなく、ユーザーがCloudflare Accessを通じてアプリケーションにアクセスする場合には、ITセキュリティの運用を合理化するために世界中の組織を支援したり、SaaSアプリケーションやブラウザ分離などの制御を含むSecure Web Gatewayサービスで、インターネットでのアクティビティを保護したりしてきました。そのすべてで、可能な限り最高のユーザーエクスペリエンスも確保されています。

皆様のお話しをお待ちしています!