ネットワーク層へのDDoS攻撃は増加の一途をたどっており、セキュリティチームは、自社のL3 DDoS軽減戦略を再考するようになっています。Magic Transitは、常時稼働またはオンデマンドのCloudflareネットワークをお客様のネットワークの前に置くことにより、お客様のネットワーク全体をDDoS攻撃から保護します。本日、オンデマンドMagic Transitのお客様の体験を向上させる新機能、フローベースのモニタリングを発表します。フローベースのモニタリングにより、脅威を検出し、攻撃を受けているときにお客様に通知できるため、お客様はMagic Transit を有効にして保護することができます。

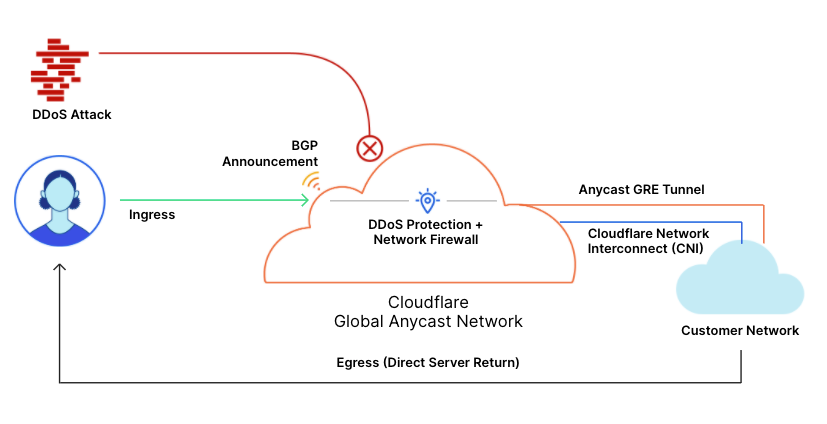

Magic Transitは、IPレイヤーでネットワークを保護し、高速化するCloudflareのソリューションです。Magic Transitでは、DDoS攻撃対策、トラフィックの高速化、その他のネットワーク機能をCloudflareの全データセンターからサービスとして提供することができます。Cloudflareのグローバルネットワーク(200以上の都市にまたがる59Tbpsの容量)と、エッジでの軽減に要する時間が3秒未満であるおかげで、パフォーマンスを損なうことなく、最大かつ最も高度な攻撃からも保護することができます。Macig Transitについての詳細はこちらをご参照ください。

Magic Transitをオンデマンドで使用する

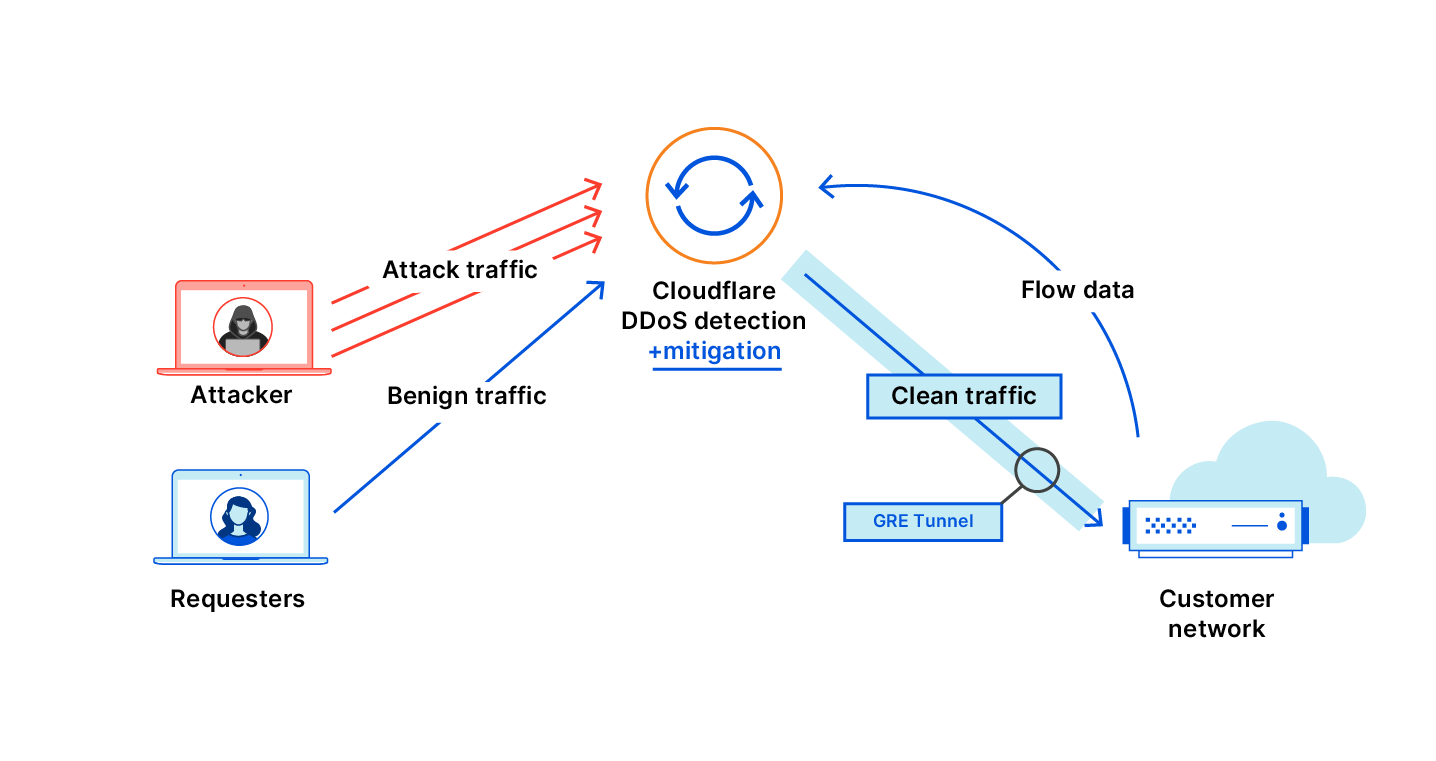

Magic Transitでは、Cloudflareはお客様のIPプレフィックスをBGP経由でインターネットに広報します。これは、トラフィックをDDoS攻撃対策のために、当社のネットワークに引きつけるためです。お客様は、Magic Transitを常時稼働かオンデマンドのいずれかで利用することができます。常時稼働では、お客様のIPを広報し、いつでも攻撃を軽減します。一方、オンデマンドでは、ネットワークが攻撃を受けているときだけ、お客様が広告をオンにします。しかし、オンデマンドには問題があります。お客様のトラフィックがCloudflareのネットワークを経由してルーティングされていない場合に、お客様が攻撃を受けていることに気付いてからMagic Transitを有効にして攻撃を軽減しようとする頃には、攻撃はすでにビジネスに影響を与えている可能性があります。

オンデマンドのフローベースのモニタリング

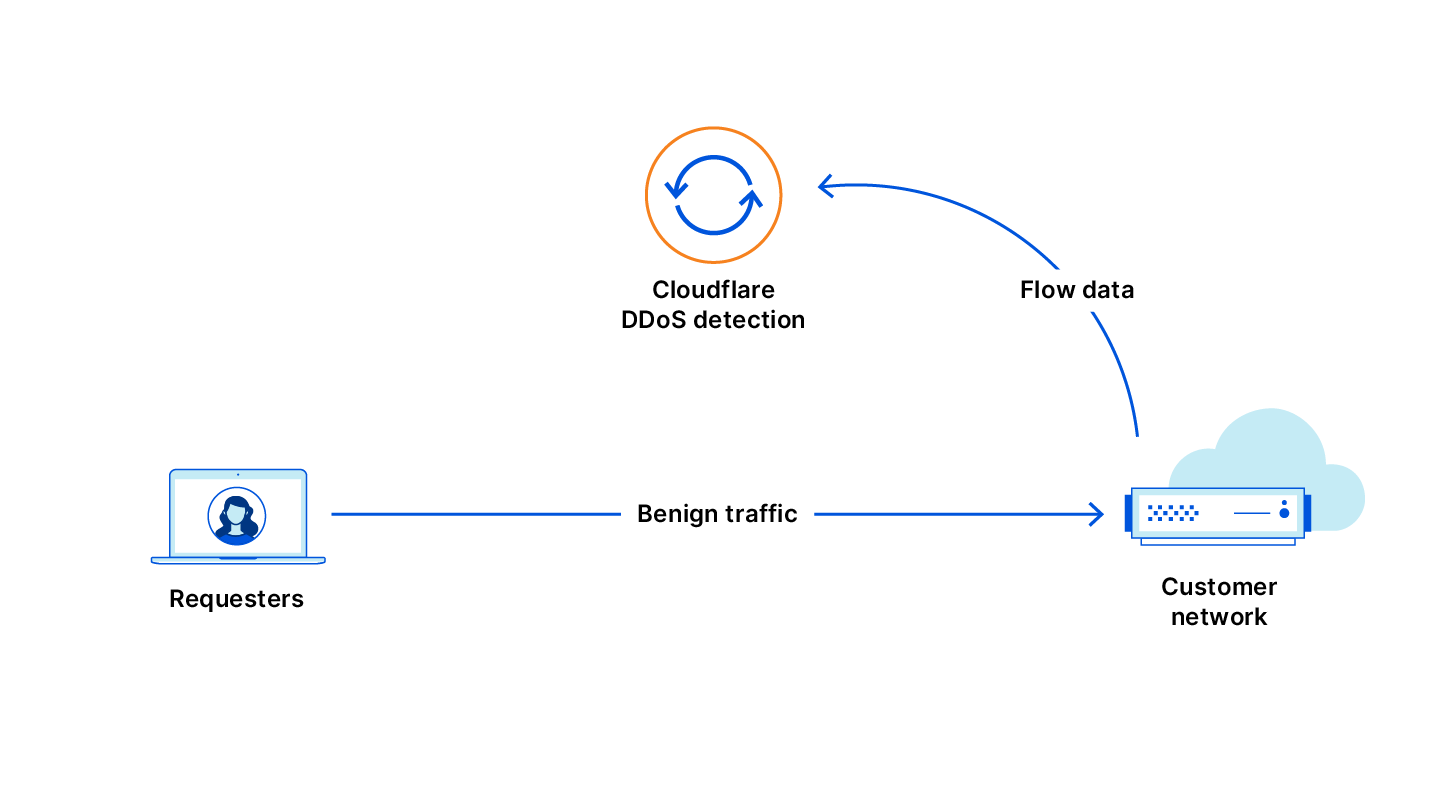

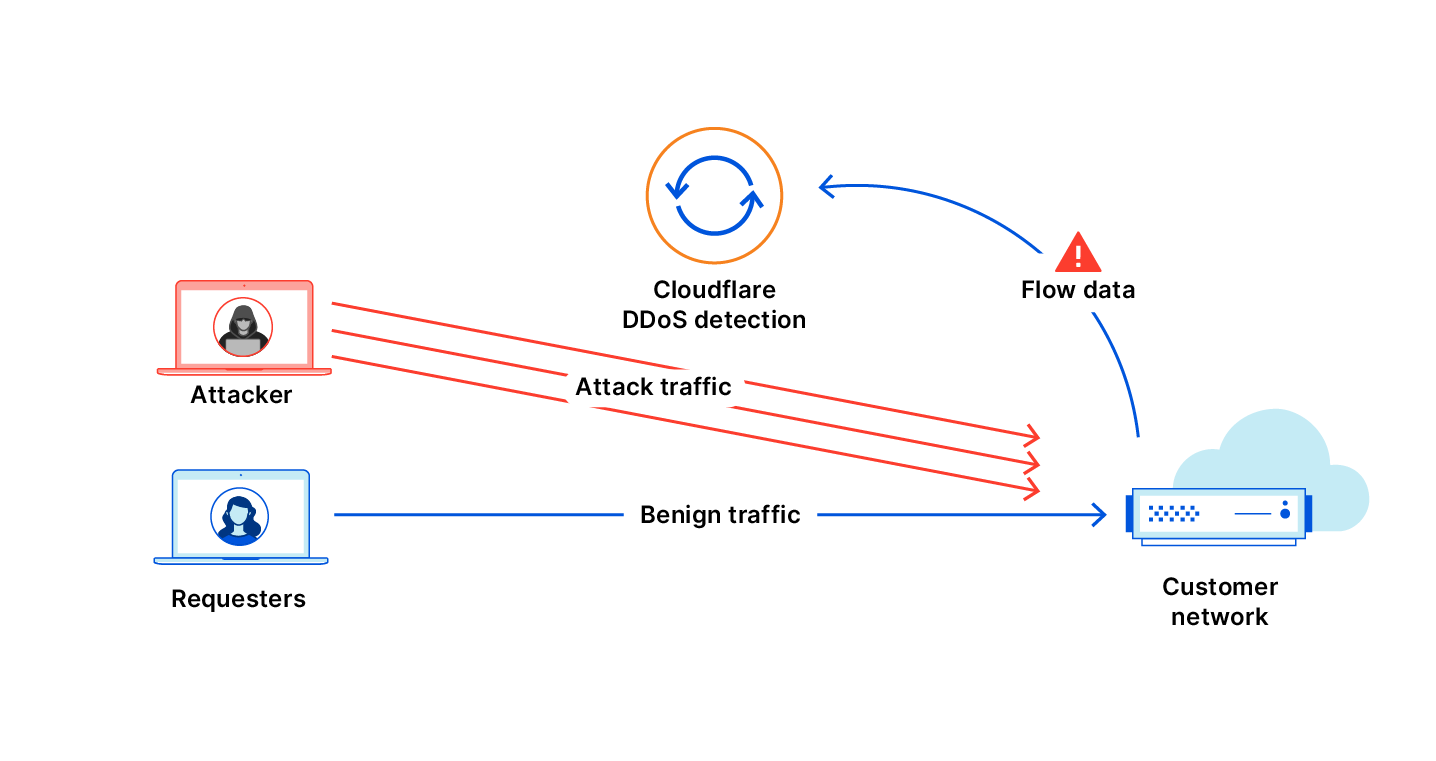

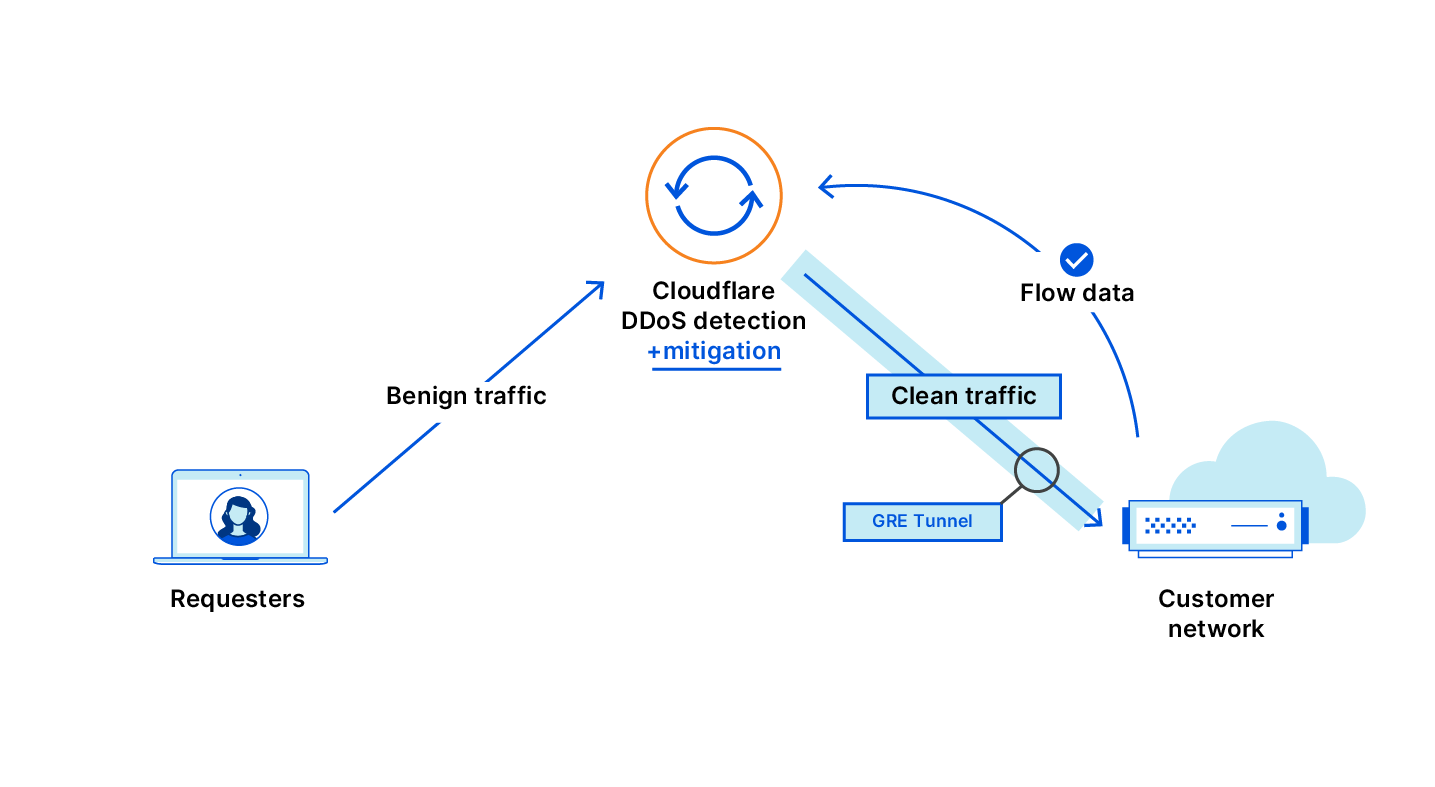

フローベースのモニタリングでは、Cloudflareがデータセンターからのトラフィックフローに基づいて攻撃を検出し、お客様に通知できるようにすることで、オンデマンドの問題を解決します。Cloudflareに向けてNetFlowまたはsFlow(近日公開)を継続的に送信するようにルーターを設定できます。Cloudflareではフローデータを取り込み、帯域幅消費型DDoS攻撃のためにこれを分析します。

攻撃を検出すると、攻撃に関する情報を自動的に通知します(メール、Webhook、PagerDuty)。

Magic TransitでIP広告を手動で有効化するか(CloudflareダッシュボードまたはAPIを介して有効化することができます)、または自動で、軽減するまでの時間を最小限に抑えることができます。Magic Transitが有効になり、トラフィックがCloudflareを通過すると、GREトンネルを介してネットワークに戻るクリーンなトラフィックのみをお客様は受け取ります。

Magic Transit オンデマンドでフローベースのモニタリングを使用することで、チームに安心感をもたらします。ビジネスに打撃を受けてからはじめて攻撃に応答するのではなく、たった1回の簡単なセットアップを完了しておくだけで、あとは攻撃を受けたときにCloudflareがお客様に通知(そして、ネットワークの保護を自動的に開始)してくれます。Magic Transitを有効化すると、Cloudflareのグローバルネットワークと業界をリードするDDoS軽減策がお客様をカバーします。ユーザーは通常どおりビジネスを継続でき、パフォーマンスへの影響はありません。

フローベースのモニタリングワークフローの例:Acme Corpでは、軽減するまでの時間が短縮されました

Magic Transit オンデマンドおよびフローベースのモニタリングに関するお客様の導入事例とワークフローについて見てみましょう。Acme Corpのネットワークは、最近、大規模なランサムDDoS 攻撃を受け、外部向けアプリケーションと内部アプリケーションの両方でダウンタイムが発生しました。再び影響を受けることがないように、Acme ネットワークチームはオンデマンドのMagic Transit をセットアップすることにしました。同社は、攻撃が発生した場合にインターネットに自分のIPスペースを広告する権限をCloudflareに付与し、エニーキャスト GRE トンネルを使用して、Cloudflareからクリーンなトラフィックをネットワークに戻すことができます。最後に、各データセンターでルーターを設定して NetFlow データをCloudflare エニーキャスト IPに送信します。

Cloudflareは、送信元のデータセンターに近い場所でAcmeのNetFlowデータを受信し(エニーキャストのおかげです)、DDoS攻撃のために分析します。トラフィックが攻撃のThresholds(しきい値)を超えると、CloudflareはAcmeのNOCチームのために、PagerDuty incidentを自動的にトリガーします。これにより、BGPを使って、AcmeのIPプレフィクスがインターネットに広報されはじめます。攻撃を含むAcmeのトラフィックは、数分以内にCloudflareを通過し始め、攻撃はエッジでブロックされます。クリーンなトラフィックは、GREトンネルを介して Acmeにルーティングされ、エンドユーザーがサービス中断を経験することはありません。エンドユーザーは、Acmeが攻撃されたことを知ることさえありません。攻撃が沈静化すると、AcmeのチームはワンクリックでCloudflareからプレフィックスを回収し、トラフィックを通常のパスに戻すことができます。

開始する

Magic Transitとフローベースのモニタリングに関する詳細については、今すぐ当社までお問い合わせください。