インターネットの利用体験は、時間の経過とともに改善され続けており、速度、安全性、信頼性がより高まってきました。ところが、職場ではおそらく、このインターネットに相当するものの、より使い勝手の悪い別のネットワークを使用しなければならないでしょう。インターネットの改善が進む一方で、企業やその従業員は独自のプライベートネットワークにとどまっていたのです。

こういったネットワークでは、チームは独自のアプリケーションをホストして独自のデータを格納し、プライベートの世界に城を築いて堀で囲むようにして、そのすべてを保護していました。このモデルでは、VPNアプライアンスとオンプレミス型ファイアウォールのハードウェアを使って社内管理リソースを隠していました。このエクスペリエンスは、ユーザーだけでなく管理者にとってもひどいものでした。インターネットのほかの部分のパフォーマンスと信頼性は高まる一方で、ビジネスユーザーは、異世界に足止めされていたのです。

この従来のアプローチでは、チームが望むほどの安全性と速度は得られていませんでしたが、企業の境界はしばしの間、おおむね機能していました。しかし、クラウド配信型アプリケーションの台頭に伴い、その崩壊が始まります。企業は城と堀で囲っていたソフトウェアをSaaS版へと移行し、ユーザーの仕事にはパブリックインターネットへの接続が必要となりました。予測のつかない高度な手法を使ってインターネットを危険な場所にする攻撃者が蔓延る中、各企業は絶え間ないリスクをもたらす新世界へと踏み込むことになったのです。

エンタープライズセキュリティはどのように対応したのでしょうか。新しい問題を従来のソリューションで解決しようとし、プライベートな企業ネットワーク専用に設計された機器にインターネットを強制接続したのです。SaaSアプリケーションの速度と可用性の恩恵を受ける代わりに、ユーザーはプライベートネットワークを悲惨なものにしたレガシー機器を通じてインターネットバインドトラフィックをバックホールすることになりました。

その後、チームは帯域幅使用料金の増加を目の当たりにします。支社からインターネットへのトラフィックが増えたことで、高額な専用リンクによるトラフィック量が増えてしまったのです。管理者は、ユーザーが使用するプライベートネットワークと、インターネット全体への接続を管理しなければならなくなりました。同じハードウェアを使って、です。トラフィック量が増えるとさらにハードウェアが必要となり、このサイクルは持続できないほどにふくれあがってしまいました。

Cloudflareは最初の製品によって、無料ユーザーからネット上最大規模のサイトを持つ一部のお客様まで、様々なお客様のハードウェアスタックをCloudflareのネットワークに取り換えることで、こういったサイトの保護と速度改善を実現しました。ほぼあらゆる企業が自ら構築できないほどの規模でキャパシティを提供し、200か所を超える世界各都市にデータセンターを導入することで、ユーザーの拠点にかかわらずCloudflareネットワークを使用できるようにしたのです。

当社は、各サイトが独自の成長に合わせてインターネット上のインフラストラクチャを保護する方法を拡張できる、ユニークなネットワークを構築しましたが、それでも内部的には、企業とその従業員は、独自のプライベートネットワークの使用を続けざるを得ませんでした。

機器の交換によって組織がインフラストラクチャを保護できるようにしたのと同じ方法を、社内のチームとデータにも適用できます。より素早く安全なインターネットをチームにも提供すべく、今日、Cloudflareは自社ネットワークと自社で培ってきたものすべてを応用した新しいプラットフォームを発表することになりました。

Cloudflare for Teamsは、ユーザーのパフォーマンスを損なうことなくすべての接続を保護することで、エンタープライズ、デバイス、およびデータを保護する製品です。インフラストラクチャのセキュリティ保護にもたらされた速度、信頼性、保護を、チームがインターネット上で行うすべての作業にまで拡張することができます。

従来型の企業セキュリティ

すべての組織には、ネットワークレベルで解決する必要のある共通した問題が3つあります。

- チームメンバーによる社内管理アプリケーションへのアクセスを保護すること

- インターネット上の脅威からチームメンバーを保護すること

- 両方の環境に存在する企業データを保護すること

これらの各課題には、すべてのチームにとって深刻なリスクがあります。いずれかを妥協すれば、企業全体が脆弱化してしまうのです。

社内管理アプリケーション

最初の社内管理アプリケーションに関する課題の解決は、そういった内部リソースの周りに境界を構築することから始められました。管理者はプライベートネットワークにアプリケーションを展開し、社外からはクライアントVPNエージェントを使い、オンサイトのVPNアプライアンスを通じてそのネットワークに接続するようにしました。

業務がやりにくくなったので、このやり方はユーザーには嫌われました。それは現在でも変わっていません。たとえば、顧客訪問で移動する営業チームのメンバーは、会議の内容を確認するだけのために、タクシーの後部座席から携帯電話でVPNクライアントを起動しなければならず、また、リモート勤務のエンジニアの場合は、開発者ツールへの接続が毎回中央のVPNアプライアンスを介してバックホールされるのをひたすら待たなければならなかったのです。

このモデルは、管理者とセキュリティ チームにも影響しました。ユーザーが一旦プライベートネットワークに接続すると、通常は、認証を行わずとも複数のリソースにアクセスできるようになっていたのです。マンションの入口を通過できたからといって、マンション内の各住戸に出入りできてよいわけではありません。ところが、プライベートネットワークの場合、その境界内のセキュリティを強化するには(仮にそれが可能だったとしても)複雑なマイクロセグメンテーションが必要でした。

インターネットに内在する脅威

パブリックインターネット上のSaaSツールとパブリッククラウド内のアプリケーションに接続するユーザーを保護するという2つ目の課題においては、セキュリティチームが、城と堀の外に出たユーザーを既知の脅威や潜在的なゼロデイ攻撃から保護する必要がありました。

企業の多くはどのように対応したのでしょうか。支社やリモートユーザーからのすべてのトラフィックを本社経由にし、プライベートネットワークの保護に使用したハードウェアを使って、少なくともユーザーがアクセスする範囲のインターネットの周囲に境界を構築しようとしました。たとえば、アジアの支社から発信されるインターネットバインドトラフィックは、宛先がすぐ近所であったとしても、すべてヨーロッパの中央システムを介して戻されることになりました。

組織には安定した接続が必要であったほか、音声や動画といった特定の機能を優先させる必要があったため、通信事業者に料金を支払い、専用のマルチプロトコルラベルスイッチング(MPLS)リンクをサポートしました。MPLSの採用により、トラフィックにラベルスイッチングを適用してIPルックアップを実行せずにダウンストリームルーターが転送できるようになったため、パフォーマンスを向上させることはできましたが、目が飛び出るほどお金がかかりました。

データの保護

データの安全性を維持するという3つ目の課題を解決するのは厄介でした。組織は、企業ネットワーク上のプライベートツールとSalesforceやOffice 365といったSaaSアプリケーション間を移動するデータを一貫した方法で保護する必要があったのです。

その答えは何だったのでしょうか。他の方法と同じです。チームはMPLSリンクを介してデータを検査できる場所にトラフィックをバックホールすることにしたため、レイテンシーが高まり、メンテナンスが必要なハードウェア数も増加しました。

何が変わったのか

SaaSアプリケーションが中小企業だけでなくフォーチュン500社の新しい定番となったことから、社内トラフィックと社外トラフィックのバランスが変化し始めました。現在では、ユーザーはほとんどの作業をインターネットで行い、Office 365などのツールが続々と採用されています。こういったツールの人気がさらに高まるにつれ、堀から出ていくデータやパブリックインターネットに存在するデータが増えています。

ユーザーの行動にも変化がありました。ユーザーはオフィスを離れて、マネージドとアンマネージドの両者複数のデバイスから作業するようになりました。チームはより分散し、境界は限界まで広がっています。

これにより従来のアプローチが失敗

企業セキュリティに対する従来のアプローチは、城と堀のモデルをさらに押し広げました。ですがこのモデルを、インターネットを使ったユーザーの今日の作業傾向に合わせて拡張することは、単純に不可能です。

社内管理アプリケーション

プライベートネットワークはユーザーの悩みの種であるだけでなく、維持するのも面倒です。VPNにはアップグレードや拡張が伴う高額な機器が必要で、オフィスを離れるユーザーが増えるにつれて、その機器の規模も拡張しなければなりません。

その結果、ユーザーがVPNと奮闘してITヘルプデスクにチケットが溜まる一方で、管理者とセキュリティチームはこのアプローチに開いた穴を塞ぐ作業に追われてしまいます。

インターネットに内在する脅威

組織は当初、SaaS ツールに移行することで経費を節約していましたが、トラフィックが増加し、帯域幅の請求書が増加するにつれて、さらに資金を投入するはめになりました。

それに加えて、脅威も進化していきます。本社に送り返されるトラフィックは、ハードウェアゲートウェイを使用したスキャンとフィルタリングの静的モデルで保護されていましたが、これらのオンプレミス型機器がまだ阻止できていない新種の脅威に対しては、依然として脆弱でした。

データの保護

両方の環境でデータを保護するための費用も増加しました。セキュリティ チームは、オンプレミスのハードウェアを介して支社のトラフィックをバックホールすることで、インターネットバインドトラフィック内の脅威やデータロスを検査しようとしましたが、速度は低下し、帯域幅使用料金が増加してしまいました。

さらに危ういことに、データは永久的に城と堀のモデルの外に存在することになったのです。組織は、境界をバイパスしてSaaSアプリケーションを直接標的とした攻撃に対する脆弱性を増してしまいました。

Cloudflareはこういった問題をどのように解決するのか

Cloudflare for Teamsは、Cloudflare AccessとCloudflare Gatewayの2つの製品で構成されています。

Accessは昨年ローンチされたもので、うれしいことに、この製品をCloudflare for Teamsに組み込むことになりました。Cloudflare Accessは、企業のセキュリティチームが直面する最初の課題である社内管理アプリケーションの保護を解決するために構築されました。

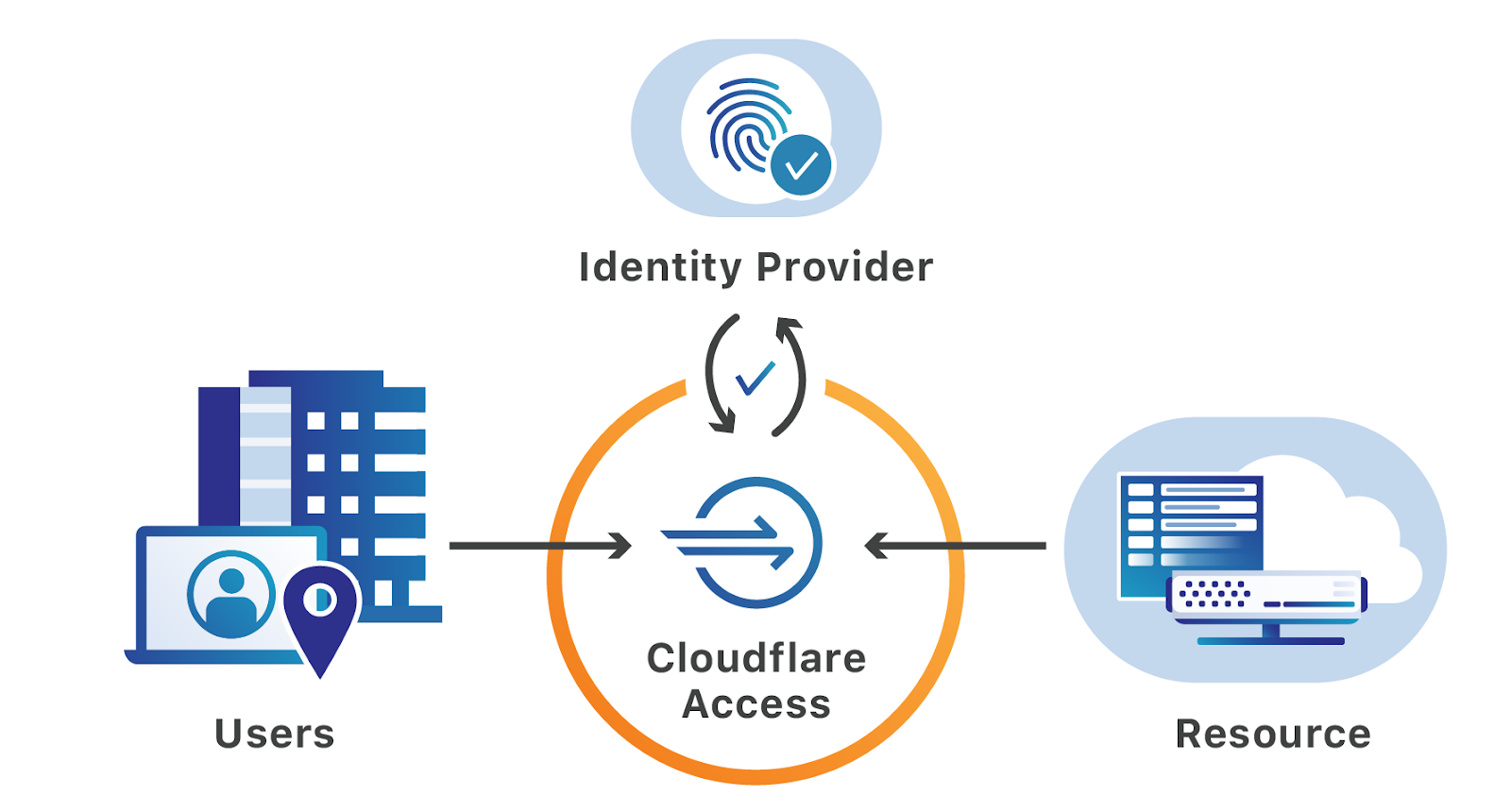

Cloudflare Accessは、企業VPNをCloudflareのネットワークに置き換えます。プライベートネットワークに社内ツールを配置する代わりに、Cloudflareのネットワークを使ってハイブリッドクラウドやマルチクラウドのモデルを含むあらゆる環境にツールを展開し、一貫して保護できるようになります。

Accessを展開する場合、企業のファイアウォールに新しい穴を開ける必要はありません。チームは、インフラストラクチャ内で実行してアプリケーションとマシンをCloudflareに接続する、「Argo Tunnel」と呼ばれる安全なアウトバウンド接続を介してリソースに接続します。このトンネルはCloudflareネットワークに対してアウトバウンドのみの呼び出しを行うため、複雑なファイアウォールのルールを、すべてのインバウンド接続を無効にするというルールに単純化できます。

その上で管理者は、認証するユーザーとAccessで保護されたツールへのアクセス権を決定するルールを構築できます。こういったリソースが、ビジネスオペレーションを実行する仮想マシンであるかJiraやiManageといった社内Webアプリケーションであるかを問わず、ユーザーが接続する必要がある場合には、Cloudflareを通過することになります。

ユーザーがAccessの背後にあるツールに接続する必要がある場合は、チームのSSOで認証するように求められ、認証が有効な場合は、ペースを崩すことなくすぐにアプリケーションに接続されます。社内管理アプリはすぐにSaaS製品のように動作し、シームレスで使い慣れたログインエクスペリエンスを得られます。

バックグラウンドでは、これらの社内ツールに対するすべてのリクエストが、まず、アイデンティティを基準としたポリシーを適用したCloudflareに到達します。アプリへの各リクエストについては、管理者にさらに可視性を与え、従来のVPNよりも高いセキュリティを提供するために、Accessによってアイデンティティが評価され、ログに記録されます。

全体的な認証チェックは、世界200都市にある各Cloudflareデータセンターで実施されます。ユーザーは、本社にトラフィックをバックホールする場合に比べ、勤務している場所からより素早く接続できます。

Accessは、管理者の時間節約にも役立ちます。IT チームは、複雑でエラーが発生しやすいネットワークポリシーを構成する代わりに、アイデンティティプロバイダーを使用して認証を実施するポリシーを構築し、セキュリティリーダーは、1枚のガラスペインで社内アプリケーションにアクセスできるユーザーを制御し、1つのソースで包括的なログを監査することができます。

昨年、VPNを完全に排除できるように、チームがAccessを使用する方法を拡張する機能をリリースしました。RDPとSSHのサポートを追加し、静的キーに替わる短期間の証明書のサポートをリリースしました。ただし、チームは、BoxやOffice 365といったSaaSアプリケーションなど、チームの制御下にあるインフラストラクチャでは実行されないアプリケーションも使用します。この課題を解決するために、Cloudflare Gatewayという新製品をリリースすることになりました。

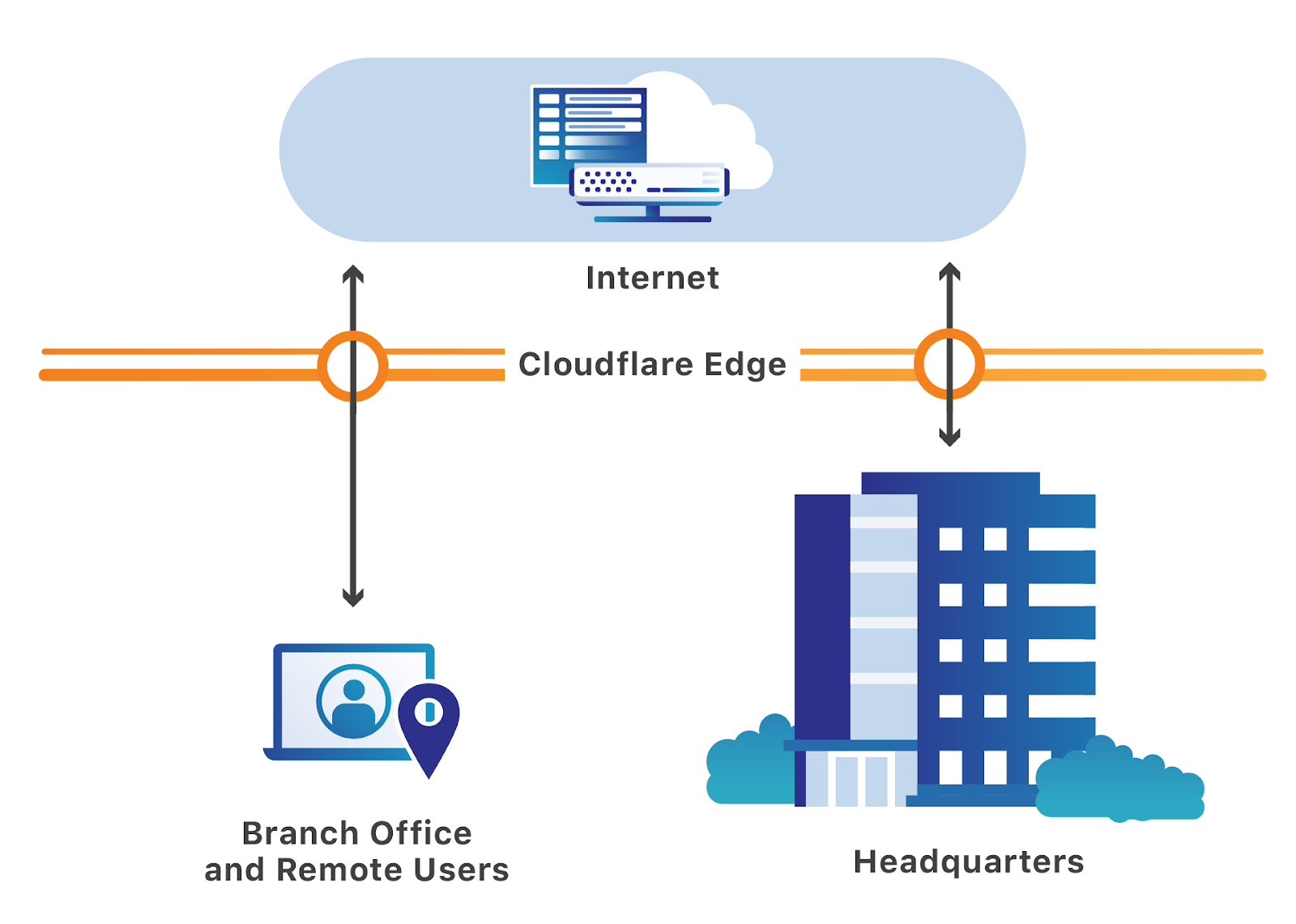

Cloudflare Gatewayは、すべてのアウトバウンドトラフィックの最初の宛先をチームの所在地に近いCloudflareデータセンターにすることで、チームを保護します。この製品は、オンサイトのレガシーハードウェアを介してインターネットに接続するのではなく、ユーザーとインターネットの間にCloudflareのグローバルネットワークを配置します。

Cloudflare Gatewayの最初の機能は、世界最速のDNSリゾルバーとCloudflareの脅威インテリジェンスを組み合わせることで、ユーザーがフィッシング詐欺やマルウェアサイトに遭遇するのを防ぐことから始まります。Gatewayのリゾルバーは、わずか数分でオフィスネットワークとユーザーデバイスに展開でき、構成が完了すると、Gatewayは潜在的なマルウェアやフィッシングサイトを能動的にブロックすると同時に、管理者が構成するポリシーに基づいてコンテンツフィルターを適用します。

ただし、脅威は正常なホスト名に隠れていることもあります。より高度な脅威からユーザーを保護するために、GatewayはURLを監査し、有効になっている場合は、デバイスやオフィスネットワークが侵害される前にパケットを検査して潜在的な攻撃を見つけます。その後、このディープパケットインスペクションを適用することで、データが偶発的に、または悪意をもってエクスポートされるのを防止することができます。

組織は、Gatewayの高度な脅威防止を次の2つのモデルで追加できます。

- GREトンネルを介してオフィスネットワークをCloudflareセキュリティファブリックに接続するモデル

- フォワードプロキシクライアントをモバイルデバイスに配布するモデル

最初のモデルはCloudflare Magic Transitを使って実現されるもので、エンタープライズは現在のワークフローを中断することなくGatewayに移行することができます。オフィス トラフィックを一元化されたオンプレミス型ハードウェアにバックホールする代わりに、トラフィックをGREトンネル経由でCloudflareにポイントします。アウトバウンドトラフィックがCloudflareに到達すると、Gatewayは接続のパフォーマンスに影響を与えることなく、ファイルタイプの制御、インラインインスペクション、データ損失保護を適用できます。同時に、Magic Transitは、インバウンド攻撃から企業のIPネットワークを保護します。

ユーザーがオフィスを離れる場合、Gatewayのクライアントアプリケーションによって同じレベルのインターネットセキュリティが提供されます。デバイスからのすべての接続は、最初に、Gatewayが脅威防止ポリシーを適用できるCloudflareを通過します。Cloudflareは、ユーザーエクスペリエンスを損なうことなく、またWireGuardプロトコルなどの新しい技術を構築して、Cloudflareで需要の高いフォワードプロキシ単体製品であるCloudflare Warpの機能を統合することなく、こうしたセキュリティを提供することもできます。

いずれの環境でも、攻撃の最も一般的な矛先の1つはブラウザです。ゼロデイの脅威は、コードを実行する手段としてブラウザを使用することで、デバイスに侵入してきます。

既存のブラウザ分離ソリューションは、1)ピクセルプッシュと2)DOM再構築のいずれかのアプローチでこの課題の解決を試みます。どちらの方法でも、代償はパフォーマンスとセキュリティです。ピクセルプッシュは速度を低下させる一方で、セッションをユーザーにストリーミングするコストも増加します。DOM再構築は、潜在的に有害なコンテンツをユーザーに送信する前に削除しようとする方法ですが、この場合、既知の脆弱性に依存しているため、分離ツールが解決すべきゼロデイの脅威にさらされたままとなります。

Cloudflare Gatewayは、ゼロデイの脅威からユーザーを保護するだけでなく、インターネットの閲覧を高速化することもできる、常時オンのブラウザ分離機能を備えています。このソリューションは、特許取得済みのアプローチを適用して、デバイス上のエージェントを必要とせずにブラウザがレンダリングできるベクターコマンドを送信します。代わりに、ユーザーのブラウザセッションはCloudflareデータセンターで実行され、そこでGatewayによって各セッションの終了時にインスタンスが破壊されるため、パフォーマンスを損なうことなくユーザーデバイスをマルウェアから保護することができます。

リモートブラウザセッションは、展開すると、200か所にあるCloudflareのデータセンターの1つで実行し、従来のアプローチを妥協することなく、より高速で安全なインターネットナビゲーションモデルにユーザーを接続します。このブラウザ分離アプローチの詳細については、このトピックに関するダレン・レミントンのブログ記事をお読みください。

Cloudflareを採用する理由

インフラストラクチャをより安全にし、Webプロパティを高速化するために、Cloudflareは世界最大規模の最も高度なネットワークを構築しました。Cloudflare for Teamsは、正にそのプラットフォームを基盤とし、その特有のメリットをすべて備えています。

高速

セキュリティを考える際にはパフォーマンスも忘れてはけません。Cloudflareのインフラストラクチャ製品は、より優れた保護を提供すると同時に、速度の向上も図られています。これは、Cloudflareが構築したネットワークによって実現していることで、その分布とネットワークに関するデータがリクエストと接続を最適化できるためです。

Cloudflare for Teamsは、そのネットワークとルート最適化を使用して、エンド ユーザーに同じ速度を提供します。さらに、Cloudflareは、この新しいプラットフォームに搭載される、業界トップのコンポーネントを構築しました。これらのコンポーネントはすべてCloudflareのネットワークとスケールを活用して、ユーザーのパフォーマンスを向上させます。

GatewayのDNSフィルタリング機能は、世界最速のリゾルバー(DNSPerfによる)であるCloudflareの1.1.1.1パブリックDNSリゾルバーを基礎としています。接続全体を保護するために、Cloudflare for Teamsは、Warpの基盤である技術を導入します。Warpは新しいタイプのVPNで、競合他社よりも一貫して優れた評価を得ているVPNです。

圧倒的なスケーラビリティ

Cloudflareの30 TBpsのネットワーク容量は、ほぼあらゆるエンタープライズのニーズに合わせて拡張することが可能です。お客様は、組織のニーズを満たせるだけのハードウェアを購入することを気に掛けることなく、Cloudflareに置き換えることができます。

所在地にかかわらずユーザーの傍に

Cloudflareのネットワークは、世界90か国を超える200都市で運営されており、ユーザーの所在地にかかわらず、Cloudflareのセキュリティとパフォーマンスをユーザーの手元に届けています。

そのネットワークは、ロンドンやニューヨークなどのグローバル本社だけでなく、これまで十分なサービスが不足していた地域も網羅されています。

Cloudflareデータセンターは、先進国のインターネット利用人口の99%に、世界のインターネット利用人口の94%に向けて、100ミリ秒以内という速さで運用しています。すべてのエンドユーザーは、かつては本社のユーザーだけが利用できていたパフォーマンスを得たように感じられることでしょう。

管理者がより使いやすく

セキュリティ製品がわかりにくい場合、チームのミスがインシデントにつながります。Cloudflareのソリューションは単純で簡単に導入できます。この市場のほとんどのセキュリティプロバイダーは、最初に機能を構築し、ユーザビリティや実装を考慮していません。

Cloudflare Accessは1時間未満で導入できます。Gatewayの機能は、そのダッシュボードとワークフローの上に構築されます。Cloudflare for Teamsは、インフラストラクチャを保護するツールと同じ使いやすさを新しい製品にも提供し、ユーザー、デバイス、データを保護します。

より優れた脅威インテリジェンス

Cloudflareのネットワークはすでに2,000万を超えるインターネットプロパティを保護し、毎日720億個のサイバー脅威をブロックしています。製品の構築には、平均毎秒1100万件のHTTPリクエストを保護して得られた脅威データを使用しています。

今後の予定

Cloudflare Accessは現在提供中の製品です。今すぐ、チームのVPNをCloudflareのネットワークに置き換え始めることができます。Cloudflare Gatewayの特定の機能はベータ版で提供されており、今後徐々にその他の機能を追加する予定です。サインアップすると、Gatewayに関する通知をお受け取りいただけます。