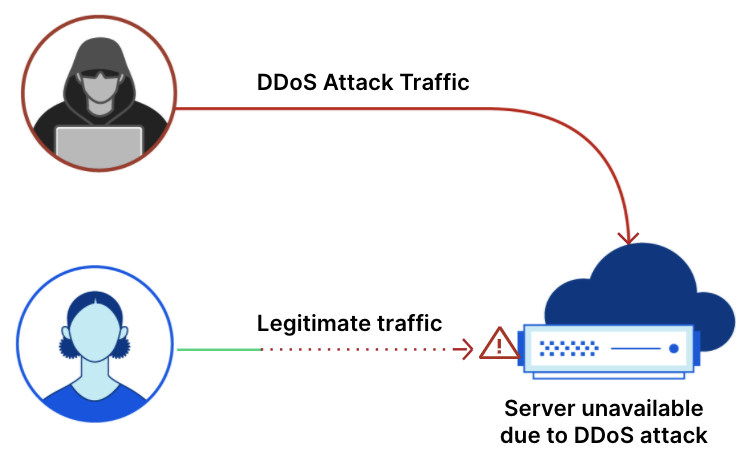

Selama sebulan terakhir, beberapa penyedia Voice over Internet Protocol (VoIP) telah menjadi target serangan Distributed Denial of Service (DDoS) dari entitas yang mengaku sebagai REvil. Serangan multi-vektor ini mengombinasikan kedua serangan L7 yang menargetkan situs web HTTP yang sangat penting dan titik akhir API, serta serangan L3/4 yang menargetkan infrastruktur server VoIP. Dalam beberapa kasus, berbagai serangan ini mengakibatkan dampak signifikan pada layanan dan situs web VoIP /ketersediaan API.

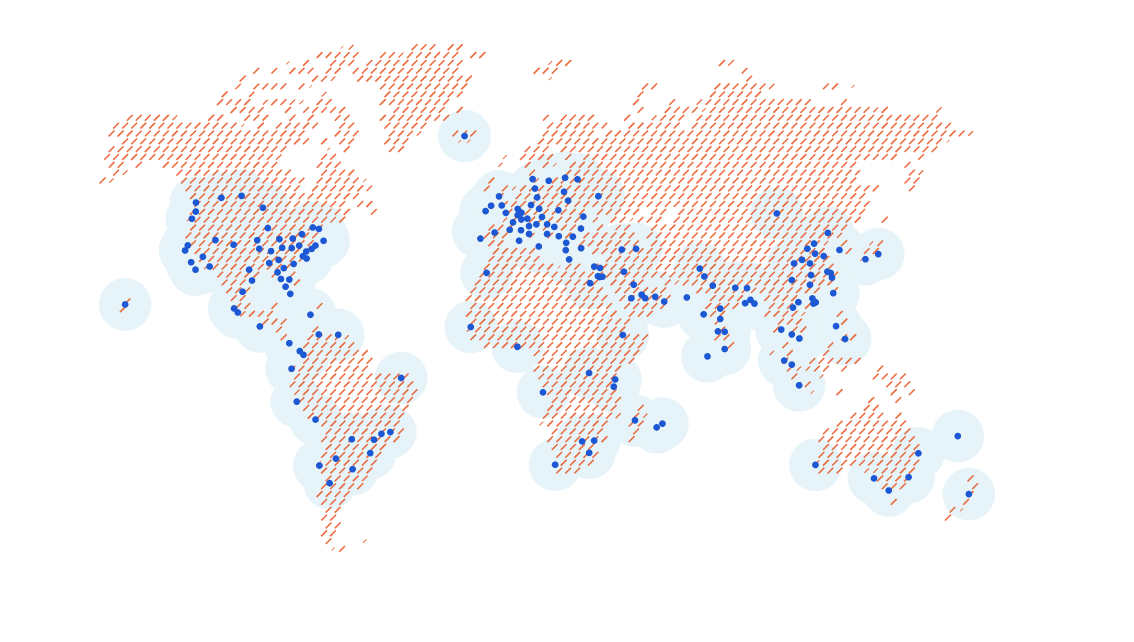

Jaringan Cloudflare mampu secara efektif melindungi dan mempercepat infrastruktur suara dan video karena jangkauan global kami, rangkaian penyaringan traffic yang canggih, dan perspektif unik pada pola serangan dan kecerdasan ancaman.

Jika Anda atau organisasi Anda telah menjadi target serangan DDoS, serangan tebusan, dan/atau upaya pemerasan, segera cari bantuan untuk melindungi properti Internet Anda. Kami merekomendasikan untuk tidak membayar uang tebusan, dan segera melaporkan ke institusi penegak hukum setempat.

Suara (dan video, emoji, konferensi, meme kucing, dan ruang kelas jarak jauh) melalui IP

Voice over IP (VoIP) adalah istilah yang digunakan untuk menggambarkan sekelompok teknologi yang memungkinkan komunikasi multimedia melalui Internet. Teknologi ini memungkinkan panggilan FaceTime dengan teman-teman Anda, pelajaran kelas virtual melalui Zoom, dan bahkan panggilan "biasa" yang dilakukan dari ponsel Anda.

Prinsip-prinsip di balik VoIP mirip dengan panggilan digital tradisional melalui jaringan yang dialihkan sirkuit. Perbedaan utamanya adalah media yang dikodekan, misalnya, suara atau video, dipartisi menjadi beberapa unit kecil bit yang ditransfer melalui Internet sebagai muatan paket IP sesuai dengan protokol media yang ditentukan secara khusus.

“Pengalihan paket” data suara ini, dibandingkan dengan “pengalihan sirkuit” tradisional, menghasilkan penggunaan sumber daya jaringan yang jauh lebih efisien. Akibatnya, panggilan melalui VoIP bisa jauh lebih hemat biaya daripada panggilan yang dilakukan melalui POTS ("layanan telepon lama biasa"). Beralih ke VoIP dapat mengurangi biaya telekomunikasi untuk bisnis sebesar lebih dari 50%, jadi tidak mengherankan bahwa satu dari tiga bisnis telah mengadopsi teknologi VoIP. VoIP itu fleksibel, terukur, dan sangat berguna untuk menyatukan orang dari jarak jauh selama pandemi.

Protokol utama di balik sebagian besar panggilan VoIP banyak diadopsi oleh Session Initiation Protocol (SIP). SIP awalnya didefinisikan dalam RFC-2543 (1999) dan dirancang untuk berfungsi sebagai protokol yang fleksibel dan modular untuk memulai panggilan (“sesi”), baik suara atau video, atau dua pihak atau multipihak.

Kecepatan adalah kunci untuk VoIP

Komunikasi waktu riil antara orang-orang harus terasa alami, cepat, dan responsif. Oleh karena itu, salah satu fitur terpenting dari layanan VoIP yang baik adalah kecepatan. Pengguna merasakannya dengan pengalaman audio yang terdengar alami dan video definisi tinggi, tanpa lag atau stutter. Persepsi pengguna tentang kualitas panggilan biasanya diukur dan dilacak dengan cermat menggunakan metrik seperti Perceptual Evaluation of Speech Quality dan Mean Opinion Scores. Sementara SIP dan protokol VoIP lainnya dapat diimplementasikan dengan menggunakan TCP atau UDP sebagai protokol yang mendasarinya, UDP biasanya dipilih karena lebih cepat bagi router dan server untuk memprosesnya.

UDP adalah protokol yang tidak dapat diandalkan, stateless, dan tidak memiliki jaminan Quality of Service (QoS). Artinya, router dan server biasanya menggunakan lebih sedikit memori dan daya komputasi untuk memproses paket UDP dan karenanya dapat memproses lebih banyak paket per detik. Memproses paket lebih cepat menghasilkan perakitan lebih cepat dari muatan paket (media yang dikodekan), dan karenanya kualitas panggilan yang lebih baik.

Dengan pedoman lebih cepat lebih baik, server VoIP akan berusaha memproses paket secepat mungkin dengan basis pertama-datang-pertama-dilayani. Karena UDP itu stateless, ia tidak mengetahui paket mana yang termasuk dalam panggilan yang ada dan yang mencoba untuk memulai panggilan baru. Detail tersebut ada di header SIP dalam bentuk permintaan dan respons yang tidak diproses hingga lebih jauh ke tumpukan jaringan.

Ketika kecepatan paket per detik meningkat melebihi kapasitas router atau server, pedoman lebih cepat lebih baik berubah menjadi kerugian. Sementara sistem yang dialihkan sirkuit tradisional akan menolak koneksi baru ketika kapasitasnya tercapai dan berusaha untuk mempertahankan koneksi yang ada tanpa gangguan, server VoIP, dalam perlombaannya untuk memproses paket sebanyak mungkin, tidak akan mampu menangani semua paket atau semua panggilan ketika kapasitasnya terlampaui. Hal ini menyebabkan latensi dan gangguan untuk panggilan yang sedang berlangsung, dan upaya yang gagal untuk membuat atau menerima panggilan baru.

Tanpa perlindungan yang tepat, perlombaan untuk pengalaman panggilan yang luar biasa dapat berisiko keamanan yang dipelajari penyerang untuk dimanfaatkan.

Server VoIP DDoSing

Penyerang dapat memanfaatkan UDP dan protokol SIP untuk menembus server VoIP yang tidak terlindungi dengan paket UDP yang dibuat khusus. Salah satu cara penyerang menembus server VoIP adalah dengan berpura-pura memulai panggilan. Setiap kali permintaan inisiasi panggilan berbahaya dikirim ke korban, server mereka menggunakan daya komputasi dan memori untuk mengautentikasi permintaan tersebut. Jika penyerang dapat menghasilkan inisiasi panggilan yang cukup, mereka dapat menembus server korban dan mencegahnya memproses panggilan yang sah. Ini adalah teknik DDoS klasik yang diterapkan pada SIP.

Variasi pada teknik ini adalah serangan refleksi SIP. Seperti teknik sebelumnya, permintaan inisiasi panggilan berbahaya juga digunakan. Namun, dalam variasi ini, penyerang tidak mengirimkan traffic berbahaya ke korban secara langsung. Sebaliknya, penyerang mengirimnya ke ribuan server SIP secara acak tanpa disadari di seluruh Internet, dan mereka memalsukan sumber traffic berbahaya untuk menjadi sumber korban yang dituju. Itu menyebabkan ribuan server SIP mulai mengirim balasan yang tidak diminta kepada korban, yang kemudian harus menggunakan sumber daya komputasi untuk membedakan apakah itu sah. Ini juga dapat membuat server korban kekurangan sumber daya yang diperlukan untuk memproses panggilan yang sah, yang mengakibatkan penolakan layanan secara luas bagi pengguna. Tanpa perlindungan yang tepat, layanan VoIP bisa sangat rentan terhadap serangan DDoS.

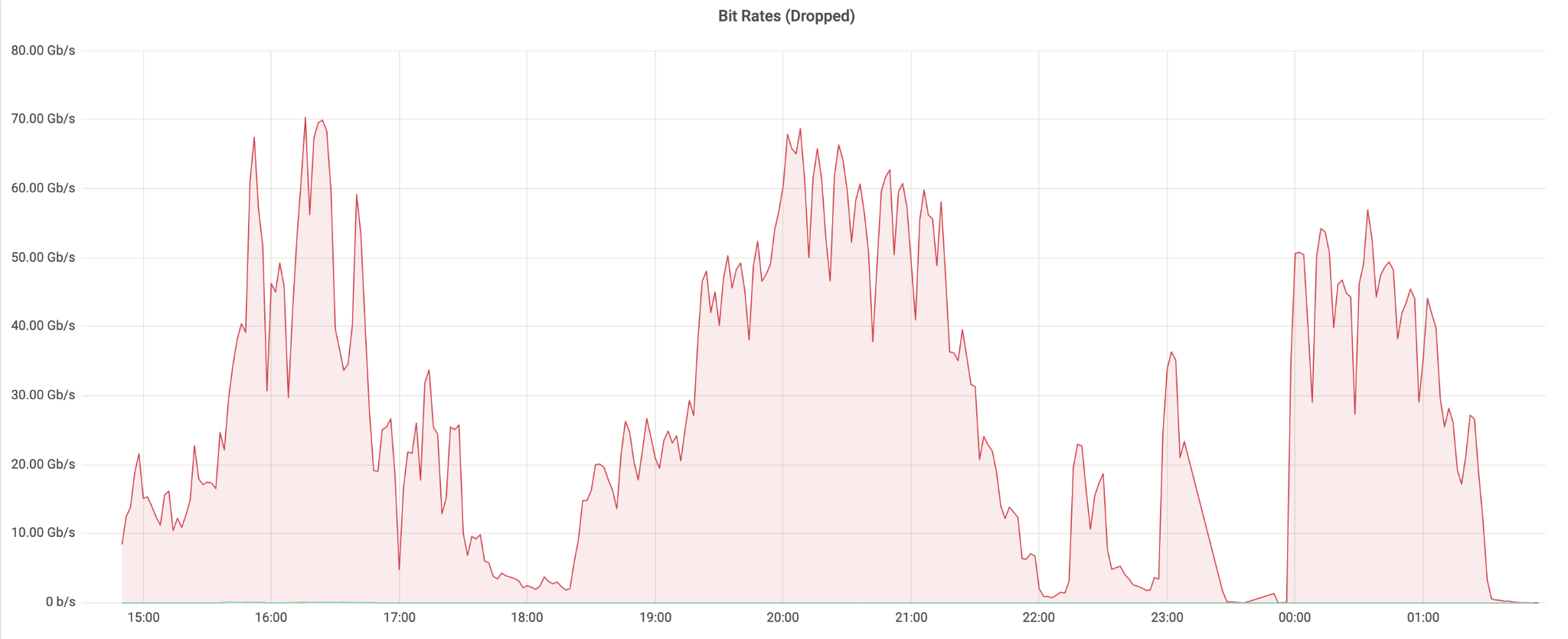

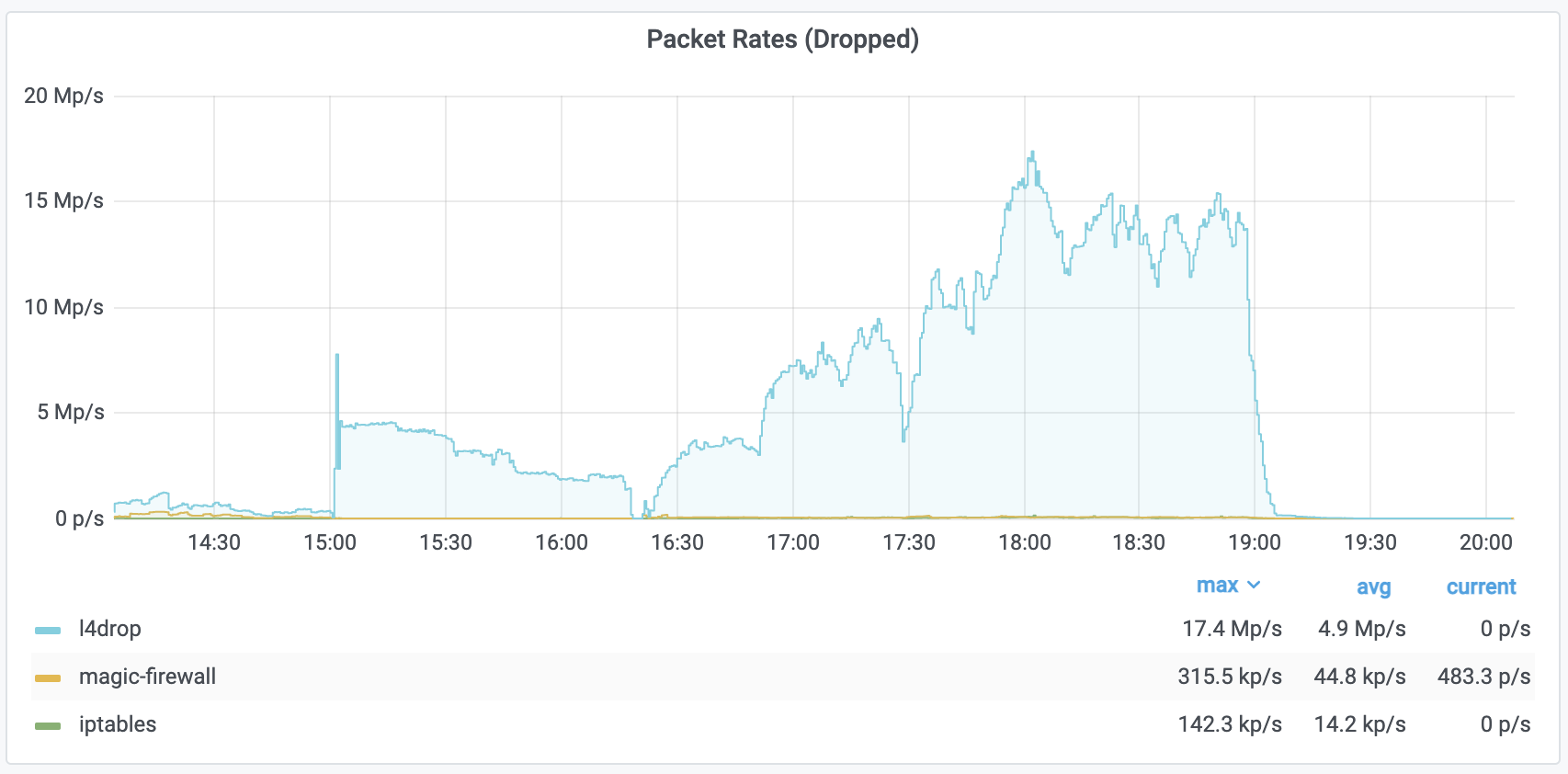

Grafik di bawah ini menunjukkan serangan UDP DDoS multi-vektor baru-baru ini yang menargetkan infrastruktur VoIP yang dilindungi oleh layanan Magic Transit dari Cloudflare. Serangan memuncak tepat di atas 70 Gbps dan 16 juta paket per detik. Meskipun ini bukan serangan terbesar yang pernah kami lihat, serangan sebesar ini dapat berdampak besar pada infrastruktur yang tidak terlindungi. Serangan khusus ini berlangsung 10 jam lebih sedikit dan secara otomatis terdeteksi dan dimitigasi.

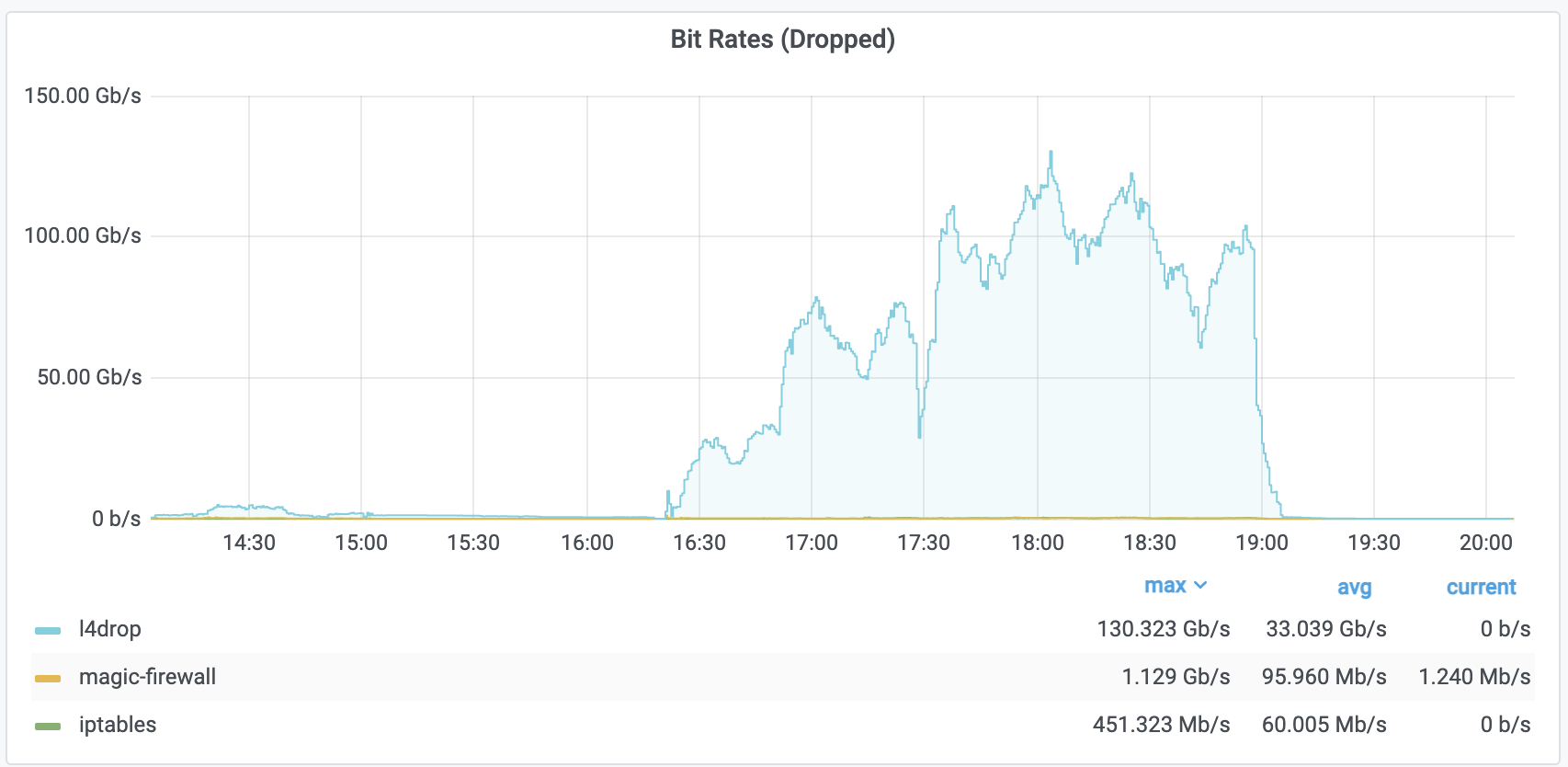

Di bawah ini adalah dua grafik tambahan dari serangan serupa yang terlihat minggu lalu terhadap infrastruktur SIP. Pada bagan pertama kita melihat banyak protokol yang digunakan untuk meluncurkan serangan, dengan sebagian besar traffic berasal dari refleksi DNS (palsu) dan amplifikasi umum dan vektor refleksi lainnya. Serangan ini mencapai lebih dari 130 Gbps dan 17,4 juta pps.

Melindungi layanan VoIP tanpa mengorbankan kinerja

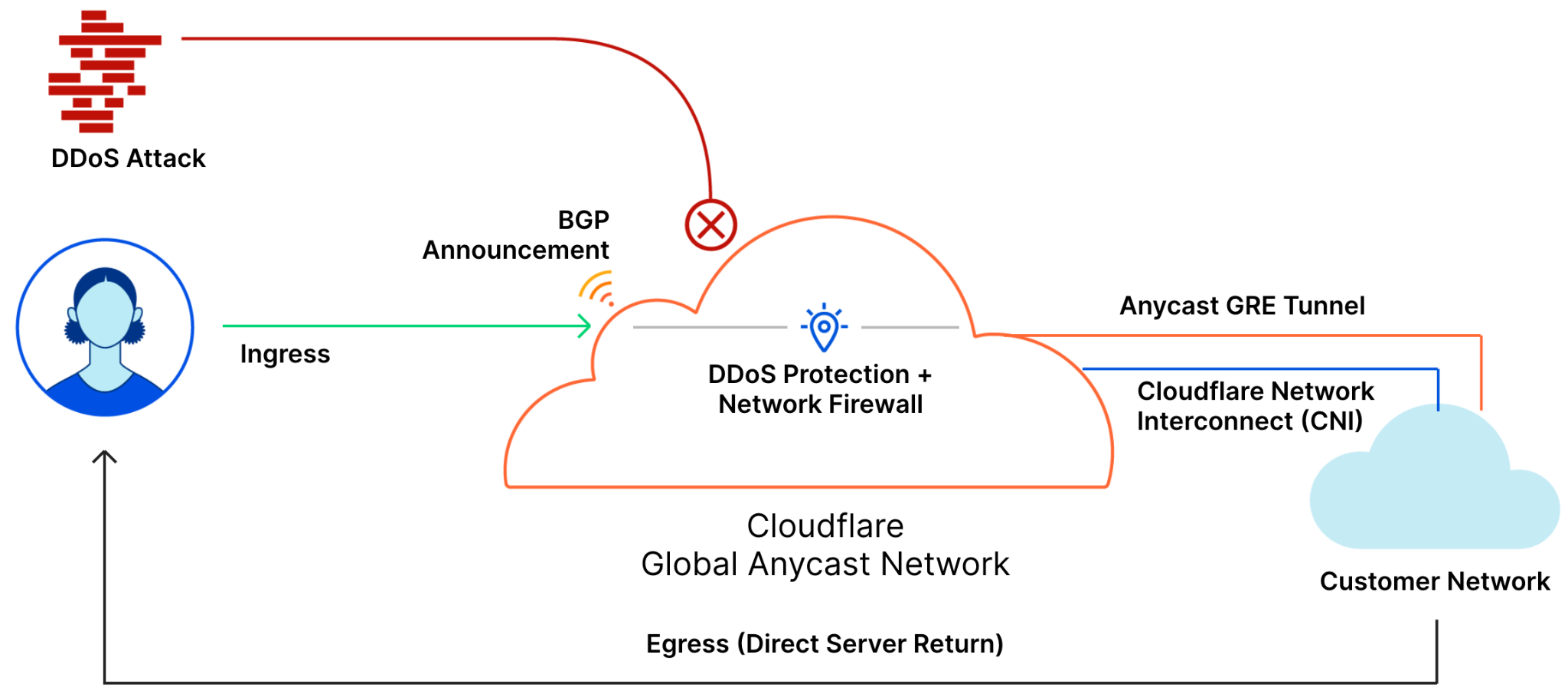

Salah satu faktor terpenting untuk memberikan layanan VoIP yang berkualitas adalah kecepatan. Semakin rendah latensi, semakin baik. Layanan Magic Transit dari Cloudflare dapat membantu melindungi infrastruktur VoIP penting tanpa memengaruhi latensi dan kualitas panggilan.

Arsitektur Anycast dari Cloudflare, ditambah dengan ukuran dan skala jaringan kami, meminimalkan dan bahkan dapat meningkatkan latensi untuk traffic yang dirutekan melalui Cloudflare versus Internet publik. Lihat pos terbaru kami dari Cloudflare’s Speed Week untuk detail lebih lanjut tentang cara kerjanya, termasuk hasil pengujian yang menunjukkan peningkatan kinerja rata-rata sebesar 36% di seluruh dunia untuk jaringan pelanggan riil menggunakan Magic Transit.

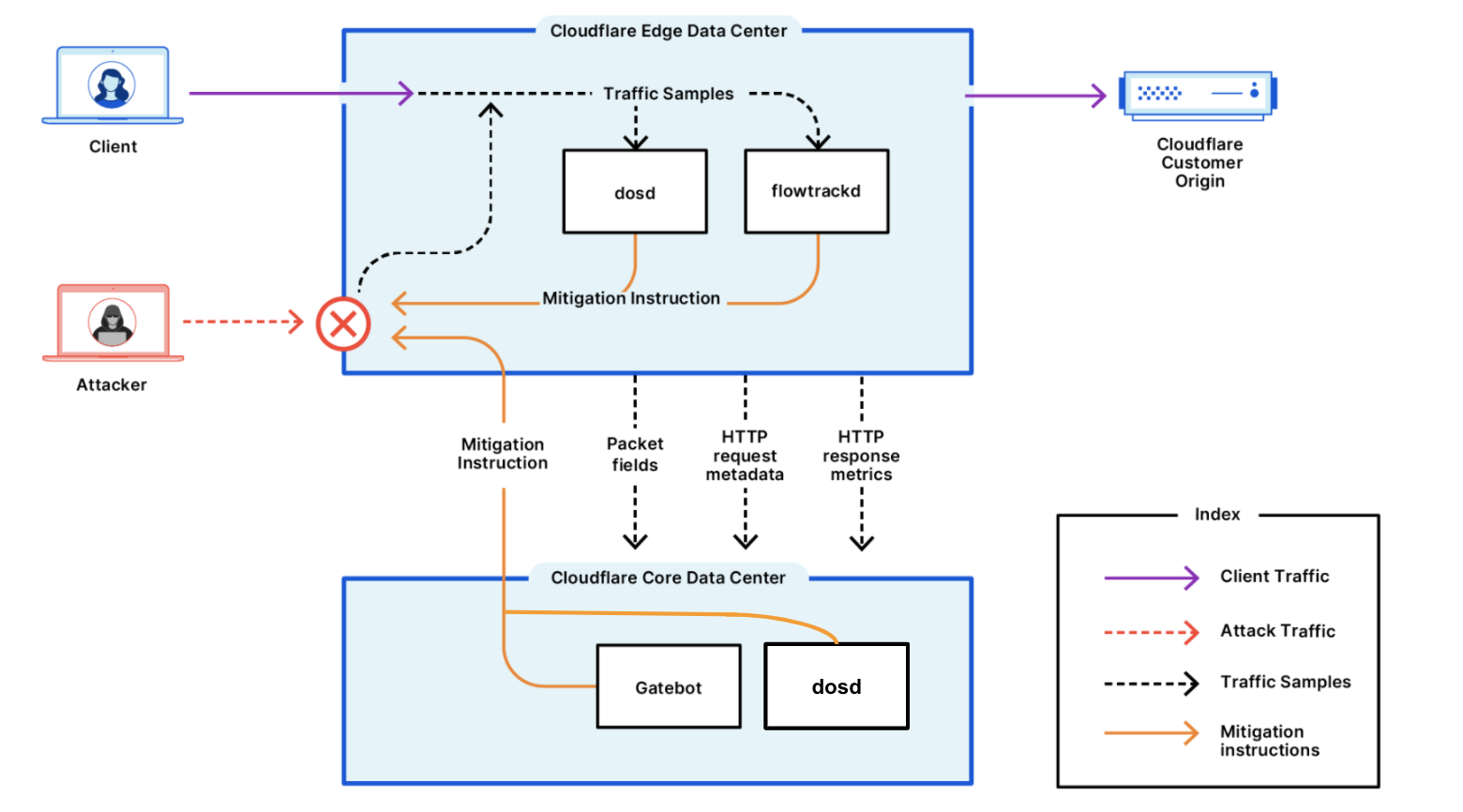

Selanjutnya, setiap paket yang diserap di pusat data Cloudflare dianalisis untuk serangan DDoS menggunakan beberapa lapisan deteksi di luar jalur untuk menghindari latensi. Setelah serangan terdeteksi, tepi menghasilkan sidik jari waktu riil yang cocok dengan karakteristik paket serangan. Sidik jari kemudian dicocokkan di eXpress Data Path (XDP) kernel Linux untuk segera menjatuhkan paket serangan pada kecepatan kabel tanpa menimbulkan kerusakan kolateral pada paket yang sah. Kami juga baru-baru ini memberlakukan aturan mitigasi khusus tambahan untuk memeriksa traffic UDP untuk menentukan apakah itu traffic SIP yang valid.

Deteksi dan mitigasi dilakukan secara mandiri dalam setiap server tepi Cloudflare — tidak ada “scrubbing center” dengan kapasitas terbatas dan cakupan penerapan terbatas dalam persamaan. Selain itu, kecerdasan ancaman secara otomatis dibagikan ke seluruh jaringan kami secara waktu riil untuk 'mengajarkan' server tepi lain tentang serangan tersebut.

Deteksi tepi juga sepenuhnya dapat dikonfigurasi. Pelanggan Cloudflare Magic Transit dapat menggunakan L3/4 DDoS Managed Ruleset untuk menyetel dan mengoptimalkan pengaturan perlindungan DDoS mereka, dan juga membuat aturan firewall tingkat paket khusus (termasuk inspeksi paket mendalam) menggunakan Magic Firewall untuk menerapkan model keamanan positif.

Menyatukan orang, dari jarak jauh

Misi Cloudflare adalah membantu membangun Internet yang lebih baik. Sebagian besar dari misi itu adalah memastikan bahwa orang-orang di seluruh dunia dapat berkomunikasi dengan teman, keluarga, dan kolega mereka tanpa gangguan — terutama selama masa COVID ini. Jaringan kami diposisikan secara unik untuk membantu menjaga dunia tetap terhubung, baik itu dengan membantu pengembang membangun sistem komunikasi waktu riil atau dengan membuat penyedia VoIP tetap online.

Kecepatan jaringan kami dan teknologi perlindungan DDoS otonom kami yang selalu aktif membantu penyedia VoIP untuk terus melayani pelanggan mereka tanpa mengorbankan kinerja atau harus menyerah pada pemeras DDoS yang meminta tebusan.

Bicaralah dengan spesialis Cloudflare untuk mempelajari lebih lanjut.

Diserang? Hubungi hotline kami dan segera beritahu kami.