Kebocoran dan pembajakan rute Protokol Batas Gerbang atau Border Gateway Protocol (BGP) dapat merusak hari Anda — BGP secara perancangan memang tidak aman, dan informasi perutean yang salah dan tersebar di Internet dapat sangat mengganggu dan berbahaya bagi fungsi normal jaringan pelanggan, dan Internet pada umumnya. Saat ini, kami dengan senang hati mengumumkan Deteksi Kebocoran Rute, fitur peringatan jaringan baru yang memberi tahu pelanggan saat prefiks yang dimilikinya dan terpasang ke Cloudflare mengalami kebocoran, yaitu diiklankan oleh pihak yang tidak berwenang. Deteksi Kebocoran Rute membantu melindungi rute Anda di Internet: fitur ini memberi tahu Anda saat lalu lintas Anda menuju ke tempat yang tidak seharusnya, yang merupakan indikator kemungkinan serangan, dan mengurangi waktu untuk memitigasi kebocoran dengan informasi tepat waktu untuk melengkapi Anda.

Pada blog ini, kami akan menjelaskan apa yang dimaksud kebocoran rute, cara kerja Deteksi Kebocoran Rute Cloudflare, dan apa yang kami lakukan untuk membantu melindungi Internet dari kebocoran rute.

Apa itu kebocoran rute dan mengapa kita harus peduli?

Kebocoran rute terjadi ketika suatu jaringan di Internet memberi tahu seluruh jaringan Internet untuk merutekan lalu lintas melalui jaringan mereka, meskipun secara normal lalu lintas itu tidak seharusnya menuju ke sana. Contoh yang sangat baik dari itu berikut dampak yang dapat ditimbulkannya adalah sebuah insiden di bulan Juni 2019, yaitu satu ISP kecil di Pennsylvania mulai mengiklankan rute untuk sebagian Internet termasuk Cloudflare, Amazon, dan Linode. Bagian cukup besar dari lalu lintas yang ditujukan untuk berbagai jaringan itu salah dirutekan ke jaringan ISP itu, membocorkan prefiks dari Cloudflare, Amazon, dan Linode, serta menyebabkan kemacetan dan kesalahan jaringan tak dapat dicapai bagi pengguna akhir. Kebocoran rute cenderung terjadi karena sesi peering atau router pelanggan yang mengalami kesalahan konfigurasi, bug perangkat lunak di router pelanggan atau pihak ketiga, serangan man-in-the-middle, ataupun pelanggan atau pihak ketiga yang berbahaya.

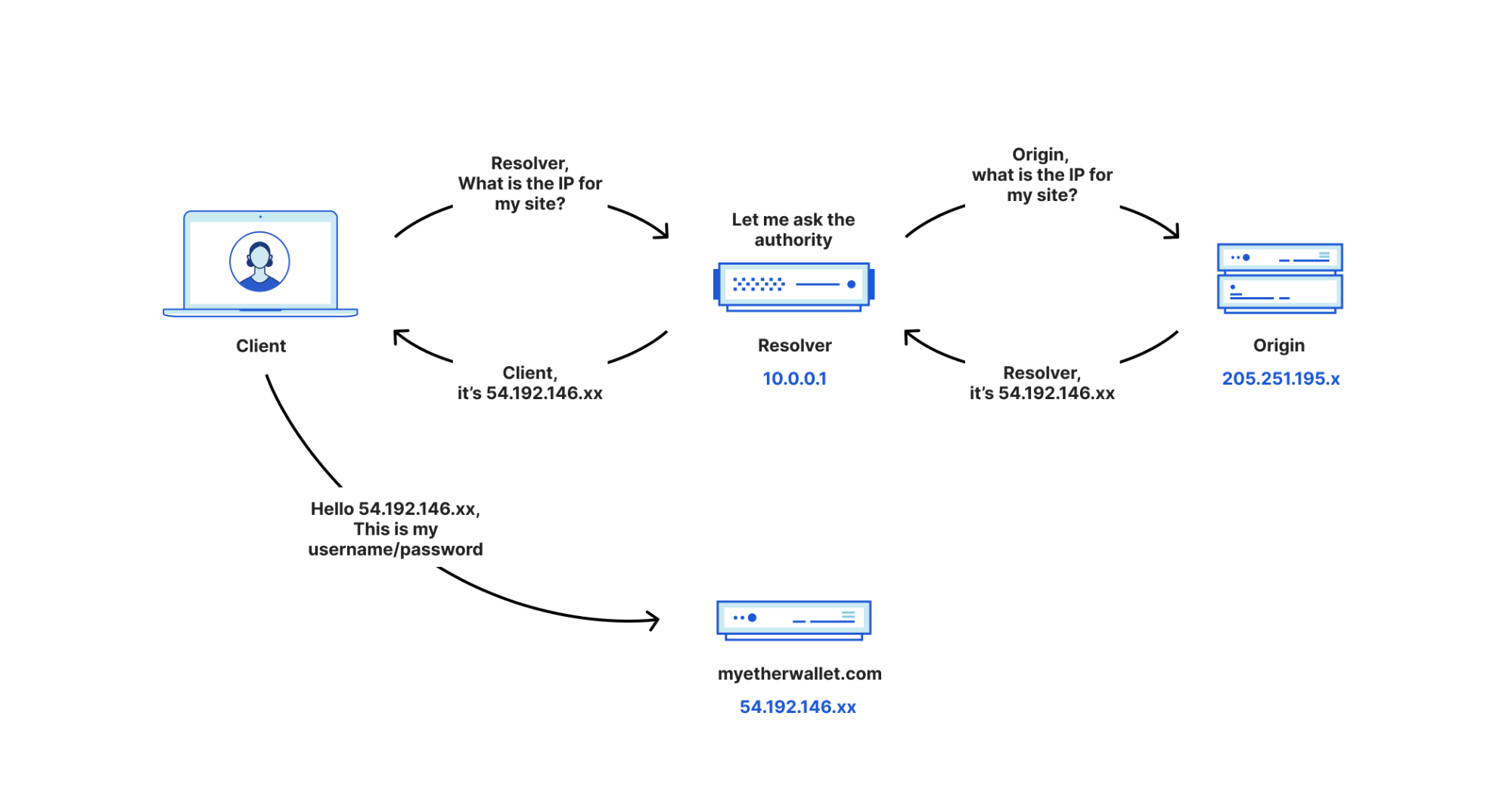

Beberapa kebocoran rute tidak berbahaya. Tetapi beberapa kebocoran rute lain dapat berbahaya dan memiliki dampak keamanan yang sangat nyata. Penyerang dapat mengiklankan rute tertentu demi tujuan cepat untuk mengarahkan pengguna ke jaringannya dan melakukan hal-hal seperti mencuri mata uang kripto dan data penting lainnya, atau mencoba menerbitkan sertifikat SSL/TLS yang dapat digunakan untuk menirukan berbagai domain. Dengan mengiklankan rute yang lebih spesifik, penyerang dapat menipu Anda untuk mengakses situs yang tidak Anda tuju, dan jika situs tersebut terlihat tepat sama dengan situs yang Anda harapkan, tanpa sadar Anda dapat memasukkan data pribadi sehingga berisiko terkena serangan. Berikut diagram yang menunjukkan lalu lintas tanpa kebocoran rute:

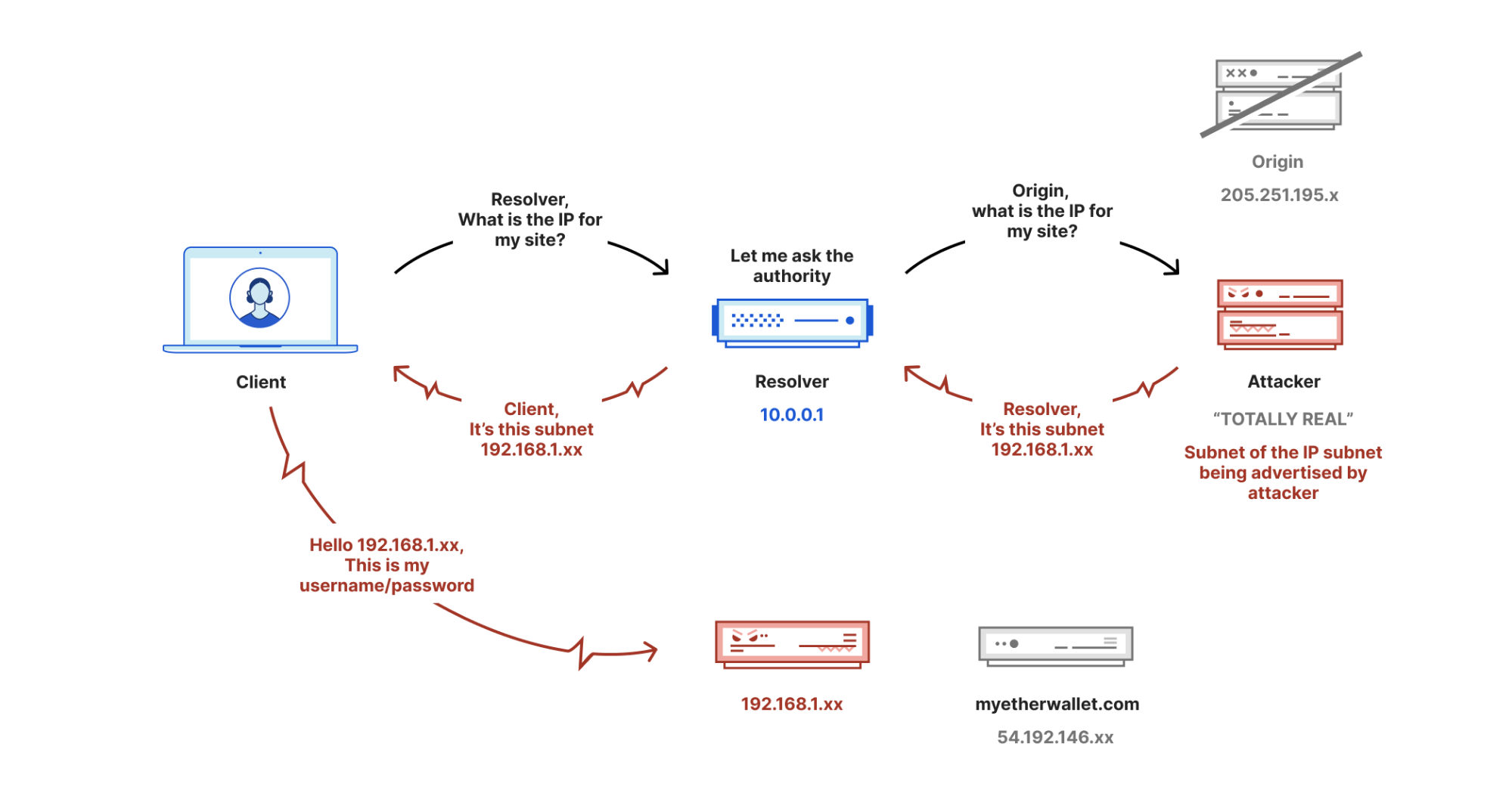

Dan berikut lalu lintas setelah kebocoran rute:

Jadi, selain membuat pengguna kesal karena banyak lalu lintas Internet yang melalui jalur yang tidak dapat menanganinya, kebocoran rute dapat mengakibatkan kebocoran data yang sangat nyata.

Deteksi Kebocoran Rute dari Cloudflare memungkinkan Anda menerima notifikasi dengan cepat saat rute Anda bocor sehingga Anda tahu saat potensi serangan sedang terjadi.

Bagaimana Deteksi Kebocoran Rute dari Cloudflare melindungi jaringan saya?

Cara membuat konfigurasi Deteksi Kebocoran Rute

Untuk membuat konfigurasi Deteksi Kebocoran Rute, Anda harus menjadi pelanggan Cloudflare yang telah "membawa alamat IP Anda sendiri" (BYOIP)—termasuk pelanggan Magic Transit (L3), Spectrum (L4), dan WAF (L7). Hanya prefiks yang diiklankan oleh Cloudflare yang memenuhi syarat untuk Deteksi Kebocoran Rute.

Membuat konfigurasi Deteksi Kebocoran Rute dapat dilakukan dengan menyiapkan pesan di tab Notifikasi di akun Anda.

Cloudflare kemudian akan mulai memantau semua prefiks terpasang Anda untuk memeriksa kebocoran dan pembajakan. Cloudflare akan mengirimi Anda peringatan saat hal-hal itu terjadi melalui email atau alat panggilan khusus seperti PagerDuty.

Sistem notifikasi peringatan Cloudflare mendukung webhook, email, dan PagerDuty, sehingga tim Anda selalu mendapat informasi terbaru di seluruh media yang diinginkan tim Anda dengan perubahan rute jaringan dan agar tim dapat merespons dan mengambil tindakan korektif bila diperlukan.

Contoh skenario serangan

Pihak berbahaya mencoba menggunakan rute untuk memperoleh akses ke data pelanggan dan mulai mengiklankan subnet dari prefiks terpasang untuk salah satu pelanggan Magic Transit kami. Serangan itu, jika tidak ditemukan dan diperbaiki dengan cepat, dapat berdampak besar pada pelanggan. Saat penyerang mulai mengiklankan prefiks tanpa sepengetahuan pelanggan, pembaruan BGP dan perubahan rute mulai terjadi dengan cepat di tabel perutean global—biasanya dalam waktu 60 detik.

Mari kita melihat bagaimana pelanggan dapat menerapkan Deteksi Kebocoran Rute. Pelanggan Acme Corp. memiliki prefiks IP 203.0.113.0/24. Acme telah memasang 203.0.113.0/24 ke Cloudflare, dan Cloudflare memberi tahu seluruh Internet bahwa prefiks ini dapat dijangkau melalui jaringan Cloudflare.

Begitu Acme mengaktifkan Deteksi Kebocoran Rute, Cloudflare secara terus-menerus memantau informasi perutean di Internet untuk 203.0.113.0/24. Target kami adalah mendeteksi kebocoran dalam waktu lima menit setelah informasi perutean yang salah menyebar di Internet.

Melihat kembali ke skenario serangan. Pihak berbahaya yang mencoba menyerang jaringan Acme membajak iklan untuk 203.0.113.0/24, mengalihkan pengguna yang sah dari jalur jaringan tujuan ke Acme (melalui jaringan Cloudflare) dan malah dialihkan ke sebuah faksimile dari jaringan Acme yang dimaksudkan untuk menangkap informasi dari pengguna tanpa disadari.

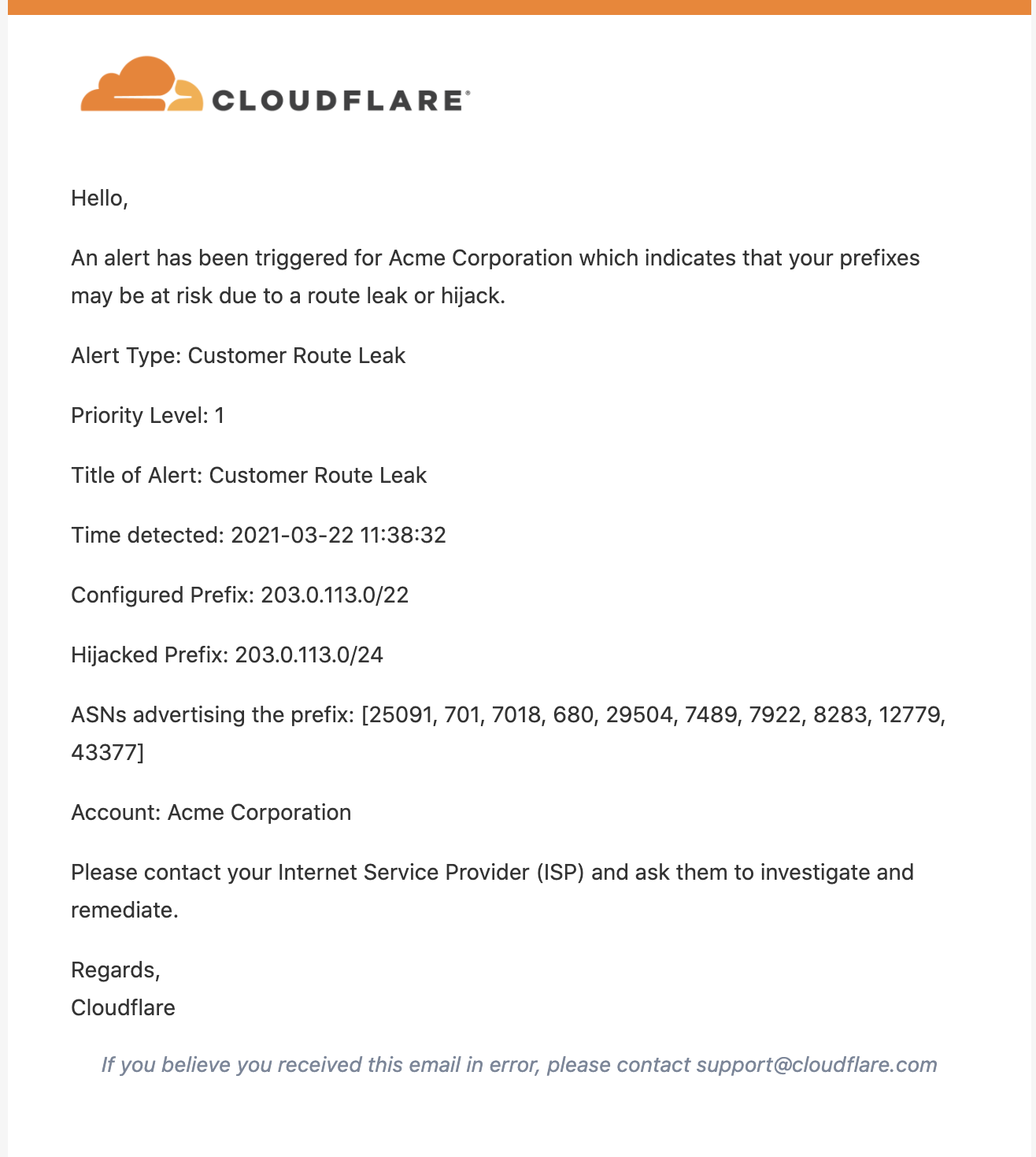

Karena Acme telah mengaktifkan Deteksi Kebocoran Rute, sebuah peringatan dikirim ke administrator Acme.

Peringatan tersebut mencakup semua ASN yang melihat prefiks yang diiklankan oleh pihak yang berpotensi berbahaya itu. Acme dapat memperingatkan penggunanya bahwa mereka mungkin berisiko terkena serangan pencurian data dan mereka harus waspada terhadap perilaku yang mencurigakan.

Acme juga dapat dengan cepat menghubungi penyedia layanan yang tercantum dalam peringatan agar berhenti memperhatikan rute yang bernilai lebih kecil. Saat ini, proses memitigasi kebocoran rute merupakan proses yang sangat manual, yang memerlukan dihubunginya penyedia layanan secara langsung menggunakan informasi kontak yang dipublikasikan di database publik. Di masa mendatang, kami berencana membangun fitur yang mengotomatiskan proses pencarian bantuan dan mitigasi ini untuk lebih mengurangi waktu memitigasi peristiwa kebocoran rute yang mungkin berdampak pada pelanggan kami.

Bagaimana Cloudflare mendeteksi kebocoran rute?

Cloudflare menggunakan beberapa sumber data perutean untuk membuat sintesis dari cara Internet melihat rute ke pelanggan BYOIP kami. Cloudflare kemudian memperhatikan tampilan ini untuk melacak setiap perubahan mendadak yang terjadi di Internet. Jika kami dapat mengorelasikan berbagai perubahan itu dengan tindakan yang telah kami ambil, maka kami tahu bahwa perubahan itu tidak berbahaya dan merupakan hal yang wajar. Akan tetapi, jika kami tidak melakukan perubahan apa pun, kami segera mengambil tindakan untuk memberi tahu Anda bahwa rute dan pengguna Anda mungkin sedang mengalami risiko.

Saluran penyerapan dari luar ke dalam Cloudflare

Sumber data utama Cloudflare berasal dari repositori yang dipelihara secara eksternal seperti feed RIS RIPE, RouteViews, dan feed BMP publik Caida. Penting untuk menggunakan beberapa pandangan eksternal dari tabel perutean Internet agar dapat seakurat mungkin saat membuat kesimpulan tentang keadaan Internet. Cloudflare melakukan panggilan API ke berbagai sumber tersebut untuk menyerap data dan menganalisis perubahan pada rute BGP. Berbagai feed ini memungkinkan kami menyerap data perutean untuk seluruh Internet. Cloudflare memfilter semua itu hingga ke prefiks Anda yang sebelumnya telah Anda masukkan ke Cloudflare.

Setelah data ini diserap dan difilter, Cloudflare memulai pembaruan referensi silang ke tabel perutean global dengan metrik yang menunjukkan kemungkinan pembajakan, seperti jumlah ASN yang langsung melihat rute Anda, jumlah pembaruan BGP yang terjadi selama periode waktu singkat , dan jumlah subnet yang diiklankan. Jika jumlah ASN yang langsung melihat rute Anda atau jumlah pembaruan berubah drastis, itu dapat berarti prefiks Anda sedang bocor. Jika satu subnet dari prefiks yang Anda iklankan mengalami jumlah perubahan yang drastis dalam tabel perutean global, ada kemungkinan prefiks Anda sedang bocor di suatu tempat.

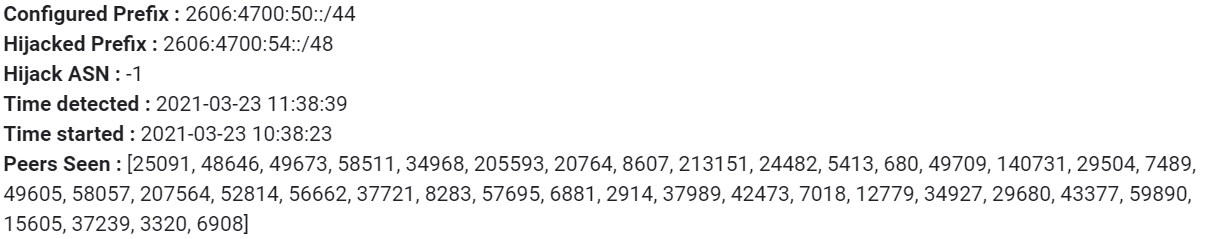

Cloudflare sudah membuat konfigurasi ini pada prefiks kami sendiri saat ini. Berikut adalah contoh dari apa yang kami lihat ketika sistem kami memutuskan ada sesuatu yang salah:

Cloudflare memiliki rentang prefiks 2606:4700:50::/44 karena merupakan subnet dari salah satu rentang yang tercantum di situs kami di sini. Dalam satu jam, kami melihat seseorang mencoba mengiklankan subnet pada rentang tersebut ke 38 jaringan lain. Untungnya, karena kami telah menyebarkan RPKI, kami tahu bahwa sebagian besar jaringan akan menolak iklan rute dari penyerang ini daripada menerimanya.

Apa yang dapat saya lakukan untuk mencegah kebocoran rute di masa mendatang?

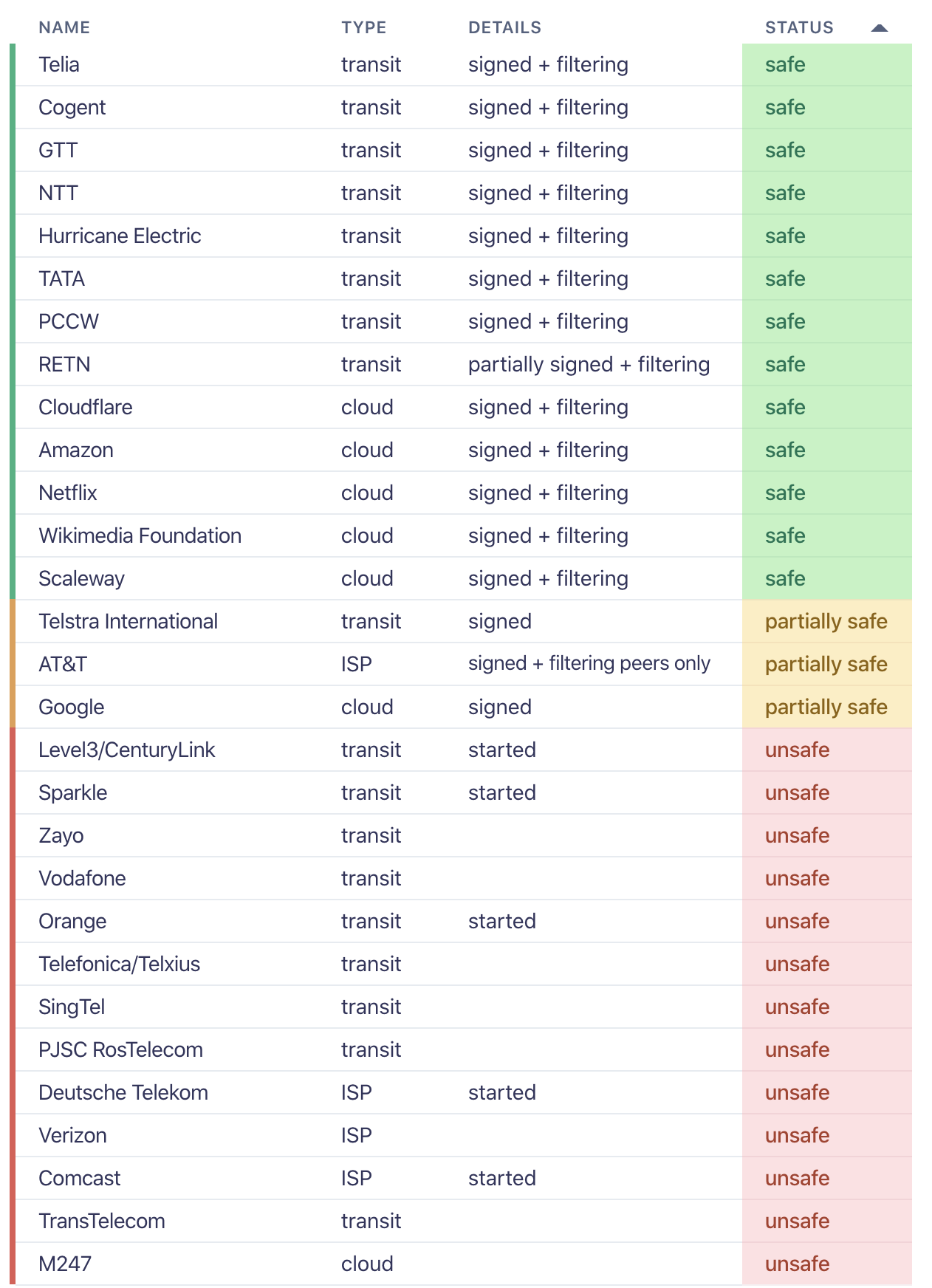

Cara terbaik untuk mencegah kebocoran rute adalah dengan menyebarkan RPKI di jaringan Anda, dan mendesak penyedia Internet Anda untuk melakukannya juga. RPKI memungkinkan Anda dan penyedia Anda untuk menandatangani rute yang Anda iklankan ke Internet sehingga tak ada seorang pun yang dapat mencurinya. Jika seseorang mengiklankan rute RPKI Anda, penyedia mana pun yang mendukung RPKI tidak akan meneruskan rute itu ke pelanggan lain sehingga memastikan kebocoran yang diupayakan itu ditahan sedekat mungkin dengan si penyerang.

Cloudflare dengan dukungan terus-menerus untuk RPKI telah membuahkan hasil dalam tiga bulan terakhir saja. Penyedia seperti Amazon, Google, Telstra, Cogent, dan bahkan Netflix telah mulai mendukung RPKI dan memfilter serta menghapus prefiks yang tidak valid. Bahkan, lebih dari 50% penyedia Internet teratas kini mendukung RPKI dalam beberapa cara:

Deteksi Kebocoran Rute Cloudflare dikombinasikan dengan semakin banyak penyedia yang menerapkan RPKI membantu memastikan kehilangan data dan waktu henti akibat kebocoran rute menjadi bagian dari masa lalu. Jika Anda pelanggan Cloudflare Magic Transit atau BYOIP, coba buat konfigurasi peringatan kebocoran rute di dasbor Anda hari ini. Jika Anda bukan pelanggan Magic Transit atau BYOIP, hubungi tim penjualan kami untuk memulai proses menjaga jaringan Anda tetap aman — hingga ke rutenya.