CloudflareのDDoSレポート第17版へようこそ。本版では、2024年第1四半期中にCloudflareネットワークで観測された主な調査結果に基づき、DDoS脅威の状況をまとめています。

DDoS攻撃とは?

まず、簡単におさらいしておきましょう。DDoS攻撃は分散型サービス妨害攻撃の略で、Webサイトやモバイルアプリなどのインターネットサービスをダウンさせたり中断させたりし、ユーザーが利用できないようにすることを目的としたサイバー攻撃の一種です。DDoS攻撃は通常、被害者のサーバーの処理能力を超えるトラフィックであふれさせることで行われます。

DDoS攻撃やその他の種類の攻撃の詳細は、弊社ラーニングセンターをご覧ください。

過去レポートの閲覧

以前発行したDDoS脅威レポートは、Cloudflareのブログより簡単に参照いただけます。また、弊社で開設しているインタラクティブなハブ、Cloudflare Radarでもご覧いただけます。Radarでは、絞り込み機能により、インターネットのトラフィック、攻撃、テクノロジーのグローバルトレンド情報とその洞察を絞り込んで見つけられ、特定の国や業界、ネットワークについてクローズアップして情報を得られます。世界中のインターネットの動向の調査を可能にする、学者、データ科学者、その他Web愛好家のための無料APIも用意しています。

本レポートの作成方法の詳細は、「メソドロジー」を参照してください。

2024年第1四半期の主な洞察

2024年第1四半期の主な洞察は、以下の通りです。

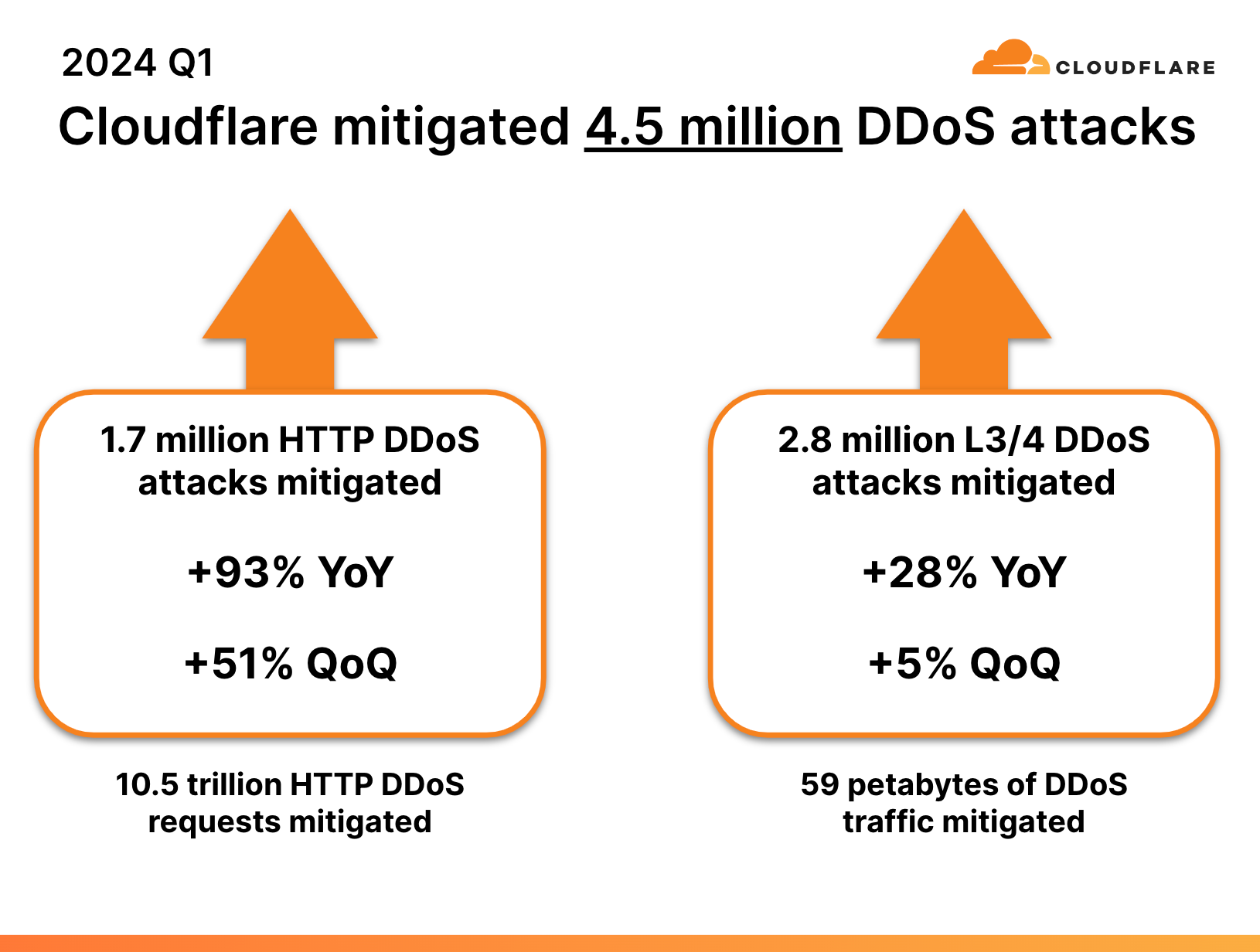

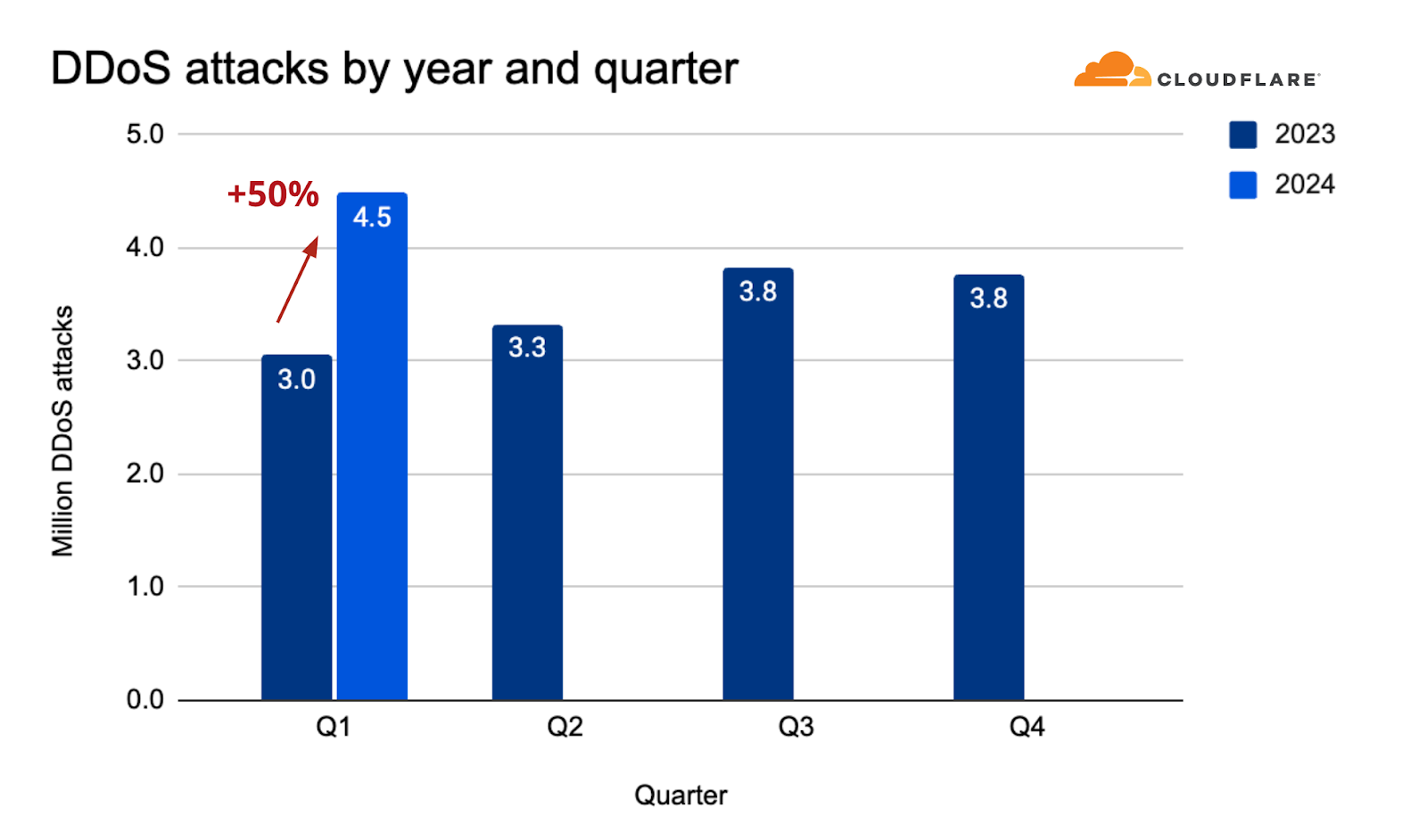

- 2024年は、驚異的な数字と共に幕開けとなりました。Cloudflareの自律システムは、今年の第1四半期に450万件以上のDDoS攻撃を軽減しました。この数字は、前年比で50%の増加に当たります。

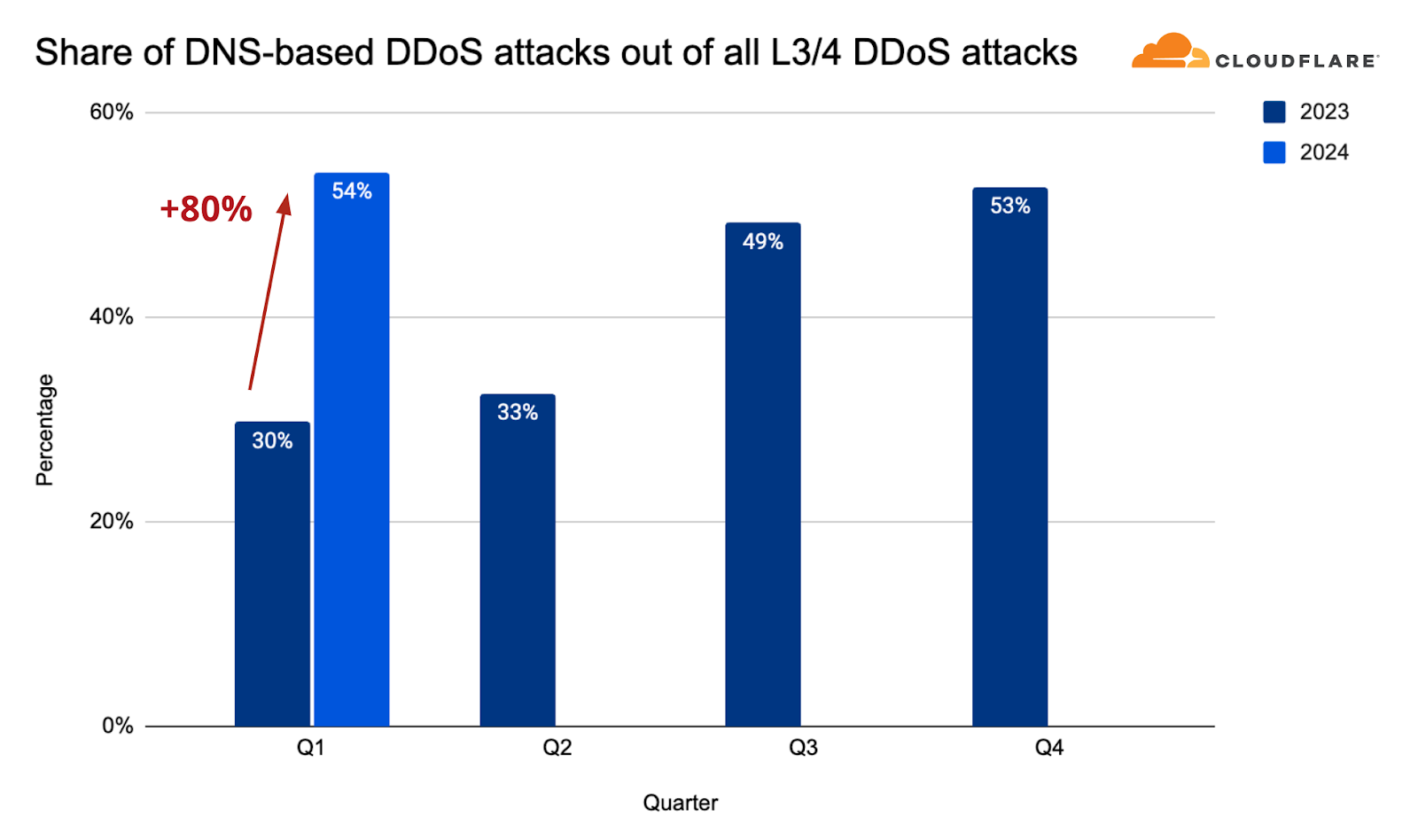

- DNSベースのDDoS攻撃は前年比で80%増となり、依然として最も顕著な攻撃ベクトルとなっています。

- スウェーデンへのDDoS攻撃は、NATO加盟後に466%と大幅に増加し、2023年のフィンランドのNATO加盟時に観察されたパターンが踏襲されています。

驚異的な数字と共に幕開けとなった2024年

この記事の執筆時点で2024年第1四半期が過ぎたばかりとなる中、すでに弊社の自動防御は450万件のDDoS攻撃を軽減しています。この数値は、2023年に軽減したすべてのDDoS攻撃の32%に相当します。

攻撃タイプ別に見た場合、HTTP DDoS攻撃が前年比で93%増、前四半期比で51%増となりました。ネットワークレイヤーでのDDoS攻撃(L3/4 DDoS攻撃)は、前年比28%増、前四半期比5%増となりました。

HTTP DDoS攻撃とL3/4 DDoS攻撃の合計数を比較すると、2024年第1四半期には件数が前年比50%増、前四半期比18%増となったことが分かります。

弊社システムは、第1四半期に合計10.5兆件のHTTP DDoS攻撃リクエストを軽減しました。また、ネットワークレイヤーだけで、59ペタバイトを超えるDDoS攻撃トラフィックを軽減しました。

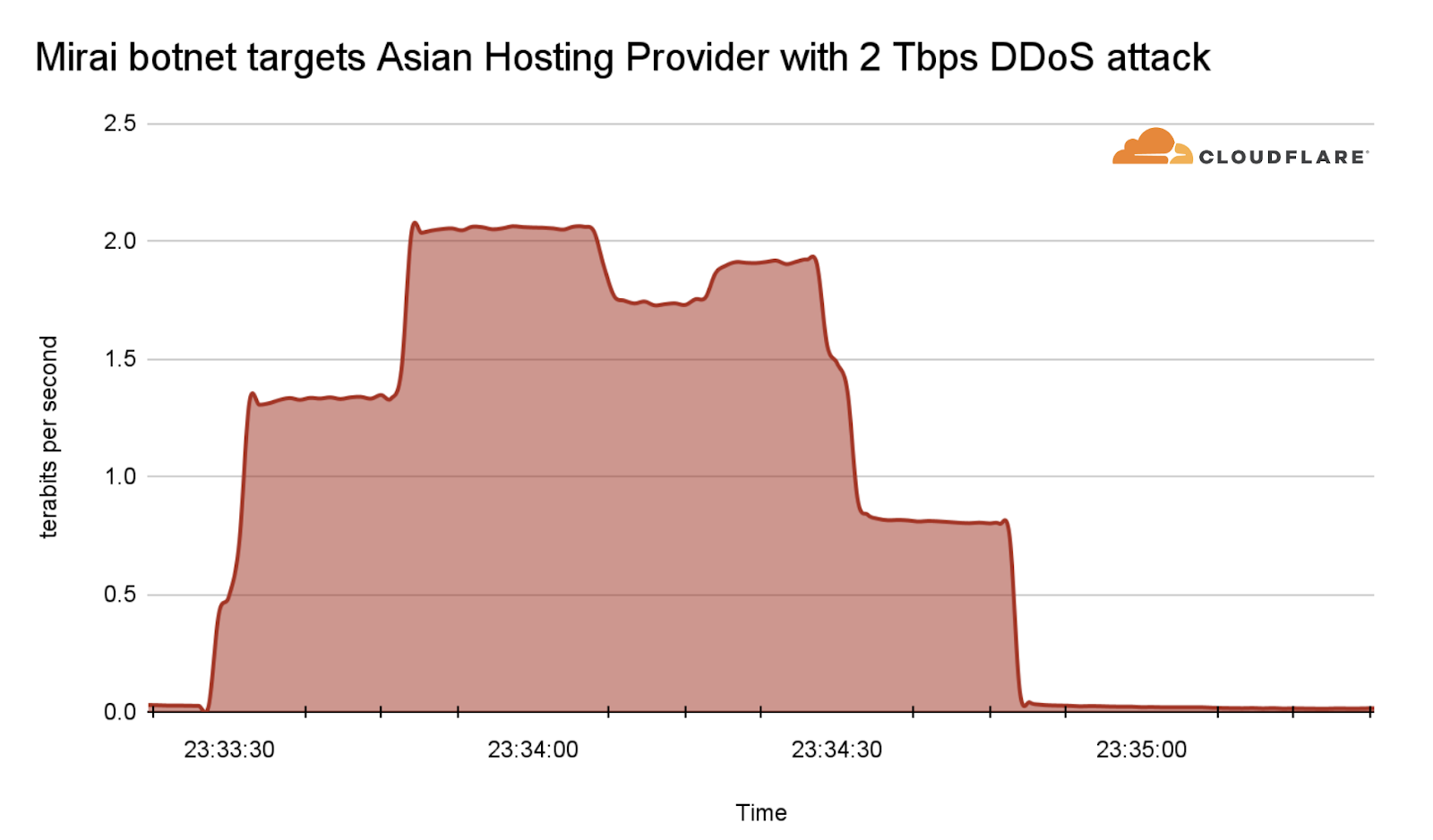

ネットワークレイヤーのDDoS攻撃は、その多くが毎秒1テラビットを超える攻撃であり、ほぼ毎週行われていました。2024年に弊社が軽減した最大の攻撃は、Mirai派生型のボットネットによるものでした。この攻撃は2 Tbpsに達し、Cloudflare Magic Transitで保護されたアジアのホスティングプロバイダーを標的としていました。Cloudflareのシステムは、これらの攻撃を自動的に検出、そして軽減してきました。

大規模なDDoS攻撃でその悪名をとどろかせているMiraiボットネットは、主に感染したIoTデバイスで構成されていました。DNSサービスプロバイダーを標的とし、2016年に米国全体でインターネットアクセスを著しく混乱させたのが顕著な実例となっています。約8年が経った今でも、Mirai攻撃は依然として非常に頻繁に発生しています。HTTP DDoS攻撃の100件に4件、L3/4 DDoS攻撃の100件に2件はMirai派生型ボットネットによるものとなっています。「派生型」との呼び方は、Miraiのソースコードが公開されていることにより、長年にわたって当初のものに多くの変更が行われてきた背景によるものです。

DNS攻撃が80%急増

2024年3月、弊社は最新のDDoS防御システムの1つとしてAdvanced DNS Protectionシステムを導入しました。このシステムは既存システムを補完するものであり、最高水準の高度さのDNSベースのDDoS攻撃から保護するように設計されています。

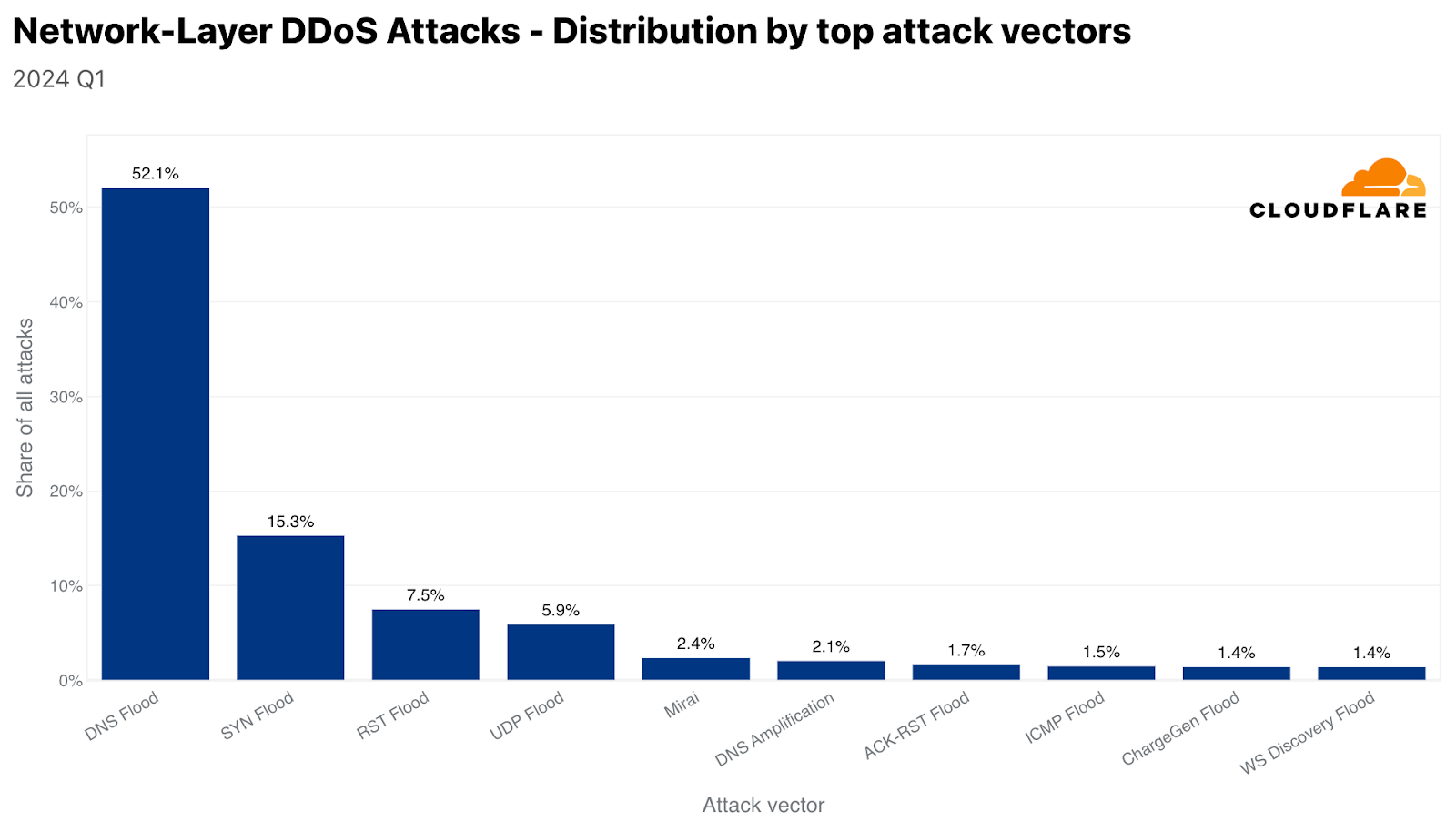

この新システムへの投資判断は、突然のものではありませんでした。DNSベースのDDoS攻撃は最も顕著な攻撃ベクトルとなっており、ネットワークレイヤーへの全攻撃の中での割合が増加し続けています。2024年第1四半期、DNSベースのDDoS攻撃の割合は前年比で80%増加し、約54%にまで成長しました。

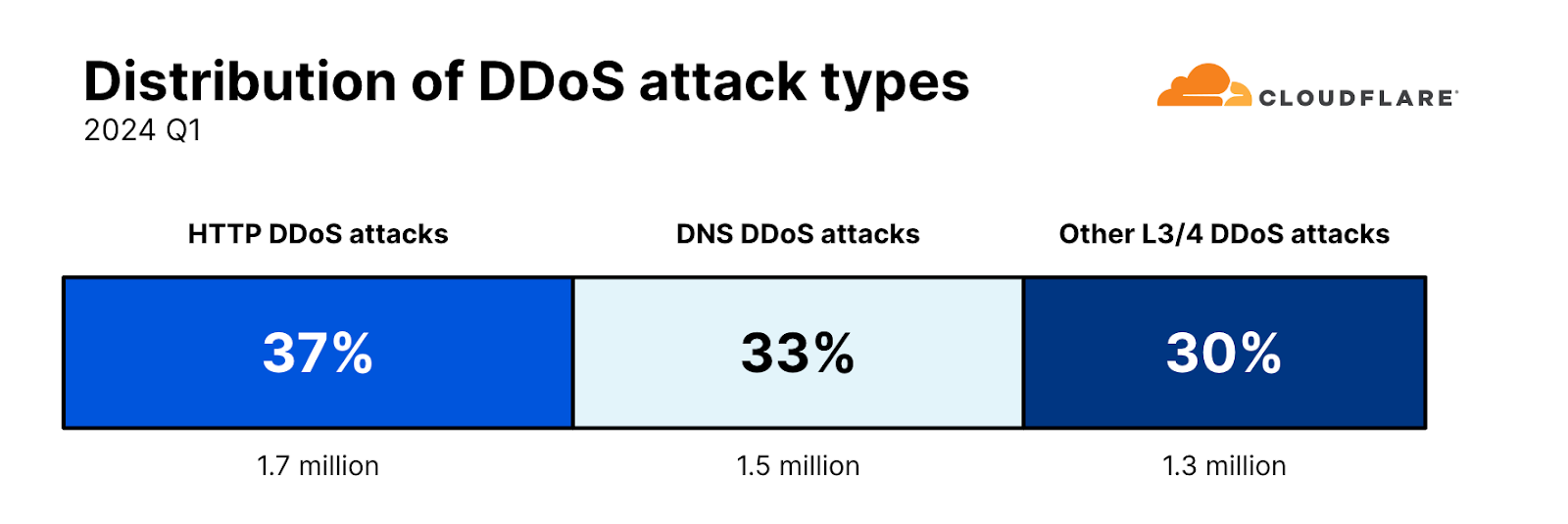

DNS攻撃が急増する一方、あらゆるタイプのDDoS攻撃が全体的に増加していることにより、各攻撃タイプの割合は2023年最終四半期の前回のレポートで見られる通り37%にとどまっている点が注目に値します。DDoS攻撃全体のうち、HTTP DDoS攻撃は37%のままとなっており、DNS DDoSが33%、残りの30%がSYNフラッドやUDPフラッドなど、他のあらゆるタイプのL3/4攻撃となっています。

実際、SYNフラッドはL3/4攻撃の中で2番目に多い攻撃となっています。3位に来たのは、RSTフラッドと呼ばれるもう1つのタイプのTCPベースのDDoS攻撃でした。UDPフラッドは、6%を占め4位になりました。

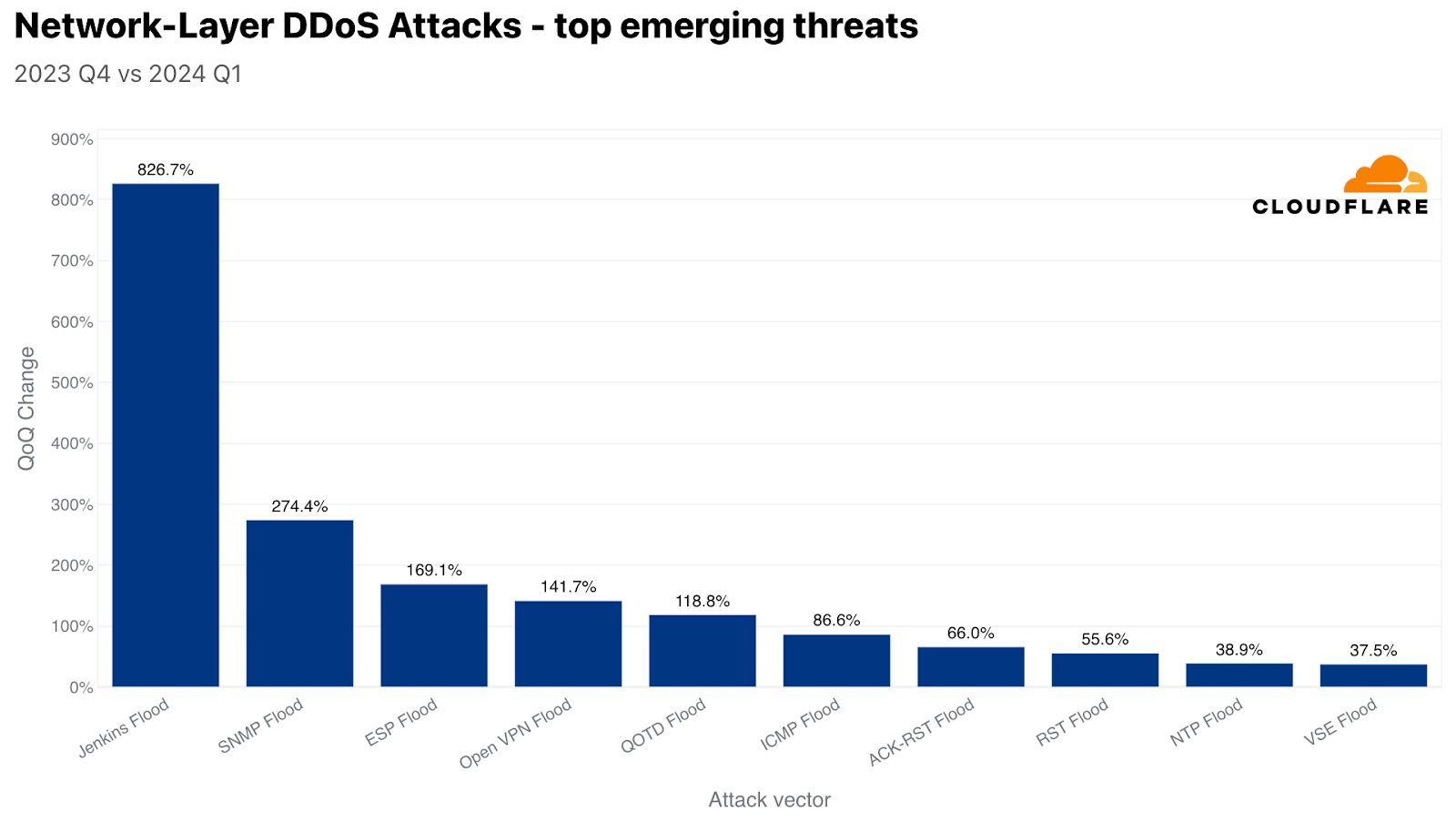

最もよく見られる攻撃ベクトルの分析時、最大の増加が見られたものの必ずしも上位10位に入っていない攻撃ベクトルもチェックしています。最も増加が激しい攻撃ベクトル(新興する脅威)の中では、Jenkinsフラッドが前四半期比826%以上と最大の増加率を記録しました。

Jenkinsフラッドは、Jenkins自動化サーバーの脆弱性、特にUDPマルチキャスト/ブロードキャストサービスおよびDNSマルチキャストサービスを悪用するDDoS攻撃です。攻撃者は、Jenkinsサーバーの公開UDPポートに小さく作成したリクエストを送信し、不当に大量のデータで応答するように仕向けます。これにより、トラフィック量が大幅に増幅されることで標的のネットワークが圧倒され、サービスの中断につながる可能性があります。Jenkinsは2020年にこの脆弱性(CVE-2020-2100)に対応し、それ以降のバージョンでは既定値としてこのサービスを無効にすることにより対応済みとなりました。しかし、4年が経過した現在でもこの脆弱性はDDoS攻撃に悪用され続ける状況が続いています。

HTTP/2 CONTINUATIONフラッド

もう一つの攻撃ベクトルとして、HTTP/2 Continuationフラッドがあります。この攻撃ベクトルは、研究者のBartek Nowotarski氏によって発見され、2024年4月3日に公開された脆弱性によって存在することになりました。

HTTP/2 Continuationフラッドの脆弱性は、HEADERSと複数のCONTINUATIONフレームを不適切に処理するHTTP/2プロトコルの実装を狙ったものです。脅威アクターは、END_HEADERSフラグを持たずにCONTINUATIONフレームシーケンスを送信するため、メモリ不足クラッシュやCPU枯渇といったサーバー問題が発生する可能性があります。HTTP/2 Continuationフラッドでは、1台のマシンでもHTTP/2を使用するWebサイトとAPIを停止させられます。しかも、HTTPアクセスログにリクエストが表示されないため、検出が困難なのが課題となっています。

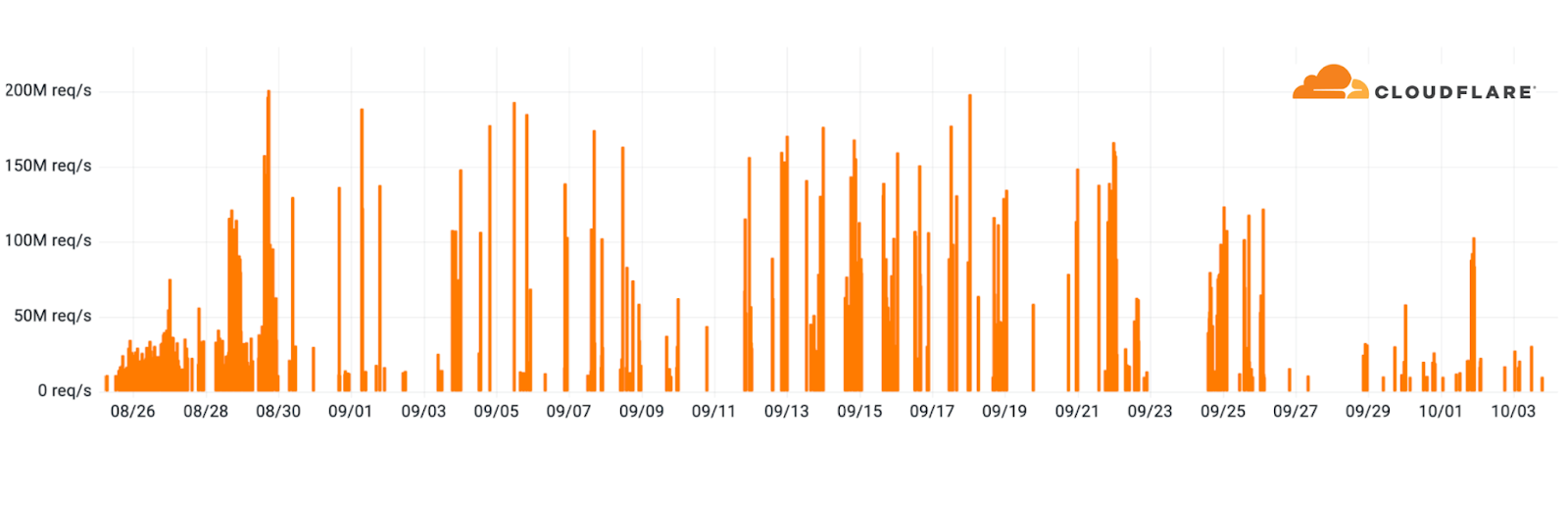

この脆弱性は、これまで知られてきたHTTP/2 Rapid Resetが観測史上最大級のHTTP/2 DDoS攻撃キャンペーンを引き起こす結果となった一方、これよりも深刻な被害をもたらす可能性があります。このキャンペーン中、何千もの超帯域幅消費DDoS攻撃がCloudflareを標的としました。その攻撃は、毎秒数百万リクエストと強力なものでした。Cloudflareが記録したこのキャンペーンにおける平均攻撃速度は、3,000万rpsでした。およそ89%の攻撃がピーク時に1億rpsを超え、最大で2億100万rpsを記録しました。2023年第3四半期版DDoS脅威レポートで、より詳しい内容を公開しています。

Cloudflareのネットワーク、HTTP/2の実装、WAF/CDNサービスをご利用のお客様は、この脆弱性の影響を受けることがありません。さらに、この脆弱性を悪用した脅威アクターは現在確認されていません。

この脆弱性の影響を受けるHTTP/2の数々の実装において、複数のCVEが割り当てられています。Bleeping Computerでも取り上げられた、カーネギーメロン大学のChristopher Cullen氏が発表したCERTアラートに、これらのCVEが列挙されています。

| 影響を受けたサービス | CVE | 詳細 |

|---|---|---|

| Node.js HTTP/2サーバー | CVE-2024-27983 | HTTP/2フレームをいくつか送信すると、競合状態とメモリリークが発生し、サービス拒否イベントにつながる可能性があります。 |

| Envoyのoghttpコーデック | CVE-2024-27919 | ヘッダーマップの制限を超えたときにリクエストをリセットしない場合、無制限のメモリ消費の原因となり、サービス拒否イベントにつながる可能性があります。 |

| Tempesta FW | CVE-2024-2758 | 当該のレート制限は、空のCONTINUATIONフレームフラッドに対しては完全に効果的ではなく、サービス拒否イベントにつながる可能性があります。 |

| amphp/http | CVE-2024-2653 | CONTINUATIONフレームを制限のないバッファに収集するため、ヘッダーのサイズ制限を超えるとメモリ不足(OOM)でクラッシュするリスクがあり、サービス拒否イベントにつながる可能性があります。 |

| Goのnet/httpとnet/http2パッケージ | CVE-2023-45288 | 攻撃者が故意に大きいヘッダーセットを送信できるようにすることで過剰なCPU消費を引き起こし、サービス拒否イベントにつながる可能性があります。 |

| nghttp2ライブラリ | CVE-2024-28182 | CONTINUATIONフレームワークを受信し続けるnghttp2ライブラリを使用した実装が含まれ、適切なストリームリセットコールバックがない場合、サービス拒否イベントにつながる可能性があります。 |

| Apache Httpd | CVE-2024-27316 | END_HEADERSフラグが設定されていない大量のCONTINUATIONフレームが送信される可能性があり、結果としてリクエストが適切に終了せず、サービス拒否イベントにつながる可能性があります。 |

| Apache Traffic Server | CVE-2024-31309 | HTTP/2 CONTINUATIONフラッドがサーバーで過剰なリソース消費を引き起こし、サービス拒否イベントにつながる可能性があります。 |

| Envoy(バージョン 1.29.2以前) | CVE-2024-30255 | 大量のサーバーリソースを消費すると、CONTINUATIONフレームワークが溢れてCPUが枯渇し、サービス拒否イベントにつながる可能性があります。 |

攻撃対象となった業種上位

弊社では、攻撃の統計分析時、弊社システムに記録されているお客様の業種に基づきし最も攻撃された業界を特定します。2024年第1四半期、北米でHTTP DDoS攻撃を受けた上位の業種はマーケティングと広告業界でした。アフリカとヨーロッパでは、情報技術およびインターネット業界が最も攻撃を受けました。中東では、最も攻撃された業界はコンピューターソフトウェアでした。アジアで最も攻撃を受けたのは、ゲーミングおよびギャンブル業界でした。南米では、銀行·金融サービス·保険BFSI業界となりました。最後に、オセアニアでは、電気通信業界が標的となりました。

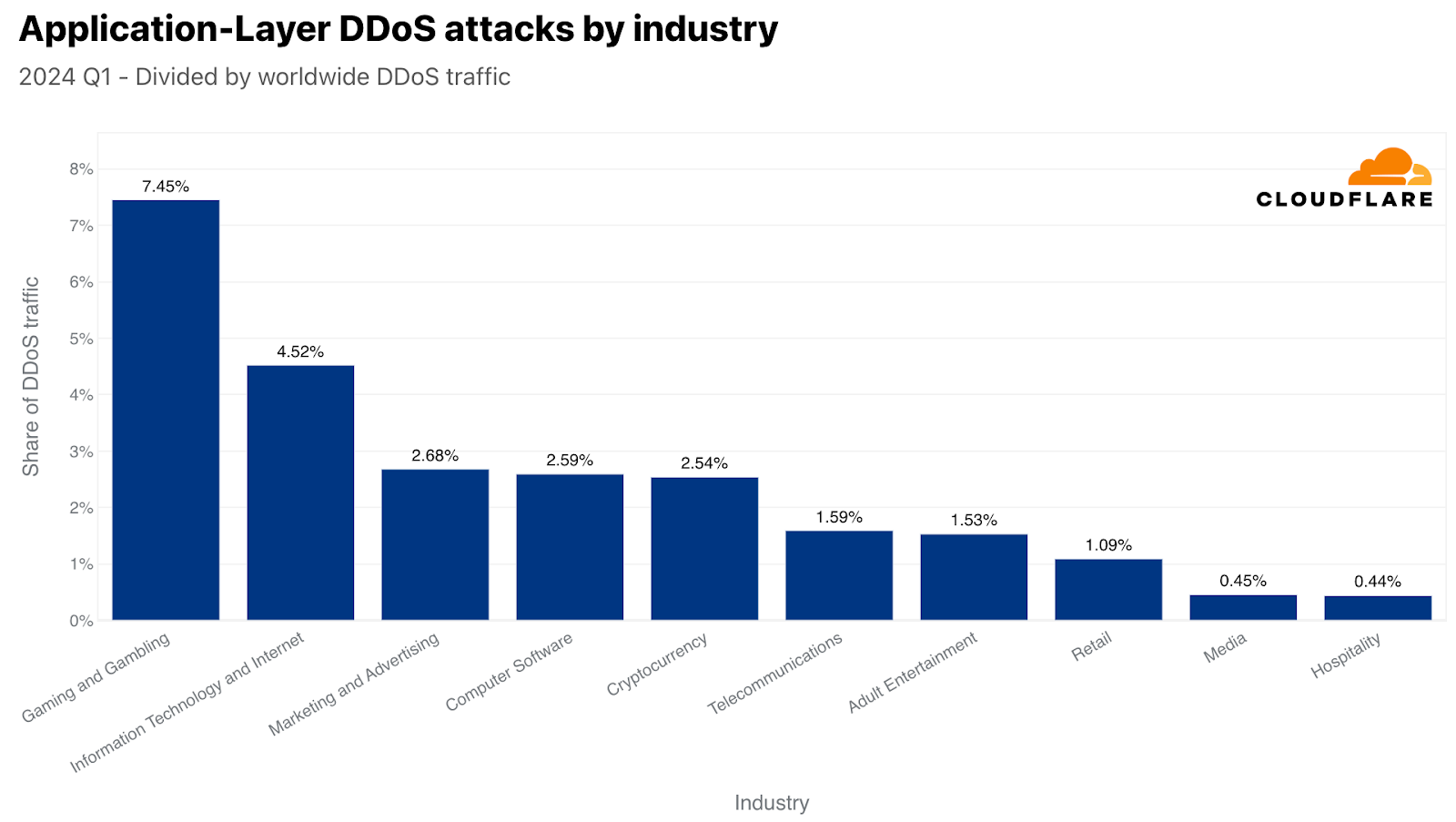

世界的には、HTTP DDoS攻撃で最も標的とされたのはゲーミングおよびギャンブル業界でした。Cloudflareが軽減したDDoSリクエストの100件中7件強が、ゲーミングおよびギャンブル業界を標的としていました。次いで2位は情報技術·インターネット業界、3位はマーケティング·広告でした。

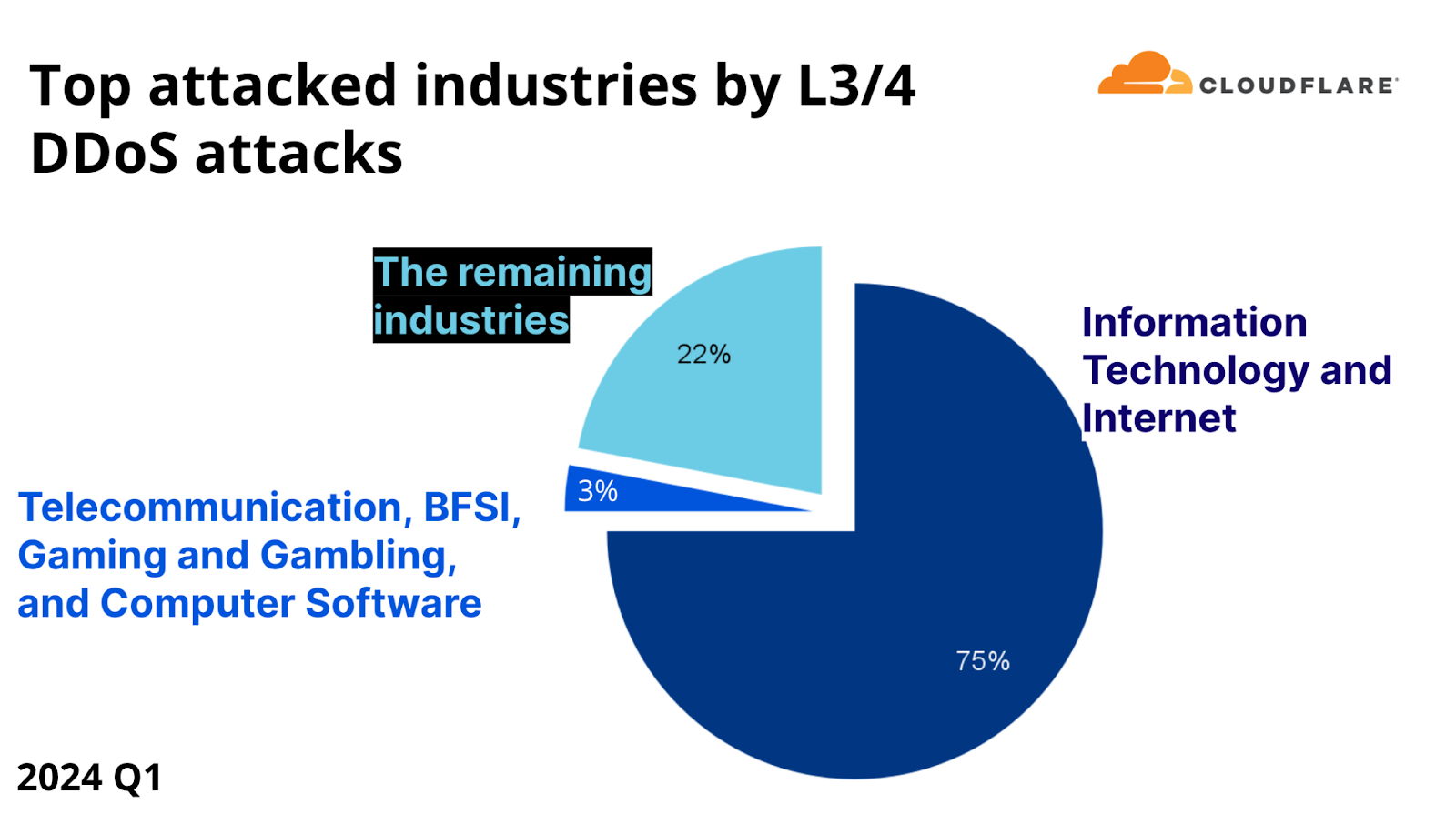

ネットワークレイヤーのDDoS攻撃バイト数は全体の75%を占め、情報技術およびインターネット業界が最大の標的となりました。この割合の大きさの理由の1つに、情報技術およびインターネット企業が攻撃の「スーパーアグリゲーター」であり、実際にエンドカスタマーを標的とするDDoS攻撃を受けている点が挙げられます。次いで、電気通信業界、銀行·金融サービス·保険BFSI業界、ゲーミングおよびギャンブル業界、コンピューターソフトウェア業界が3%を占めました。

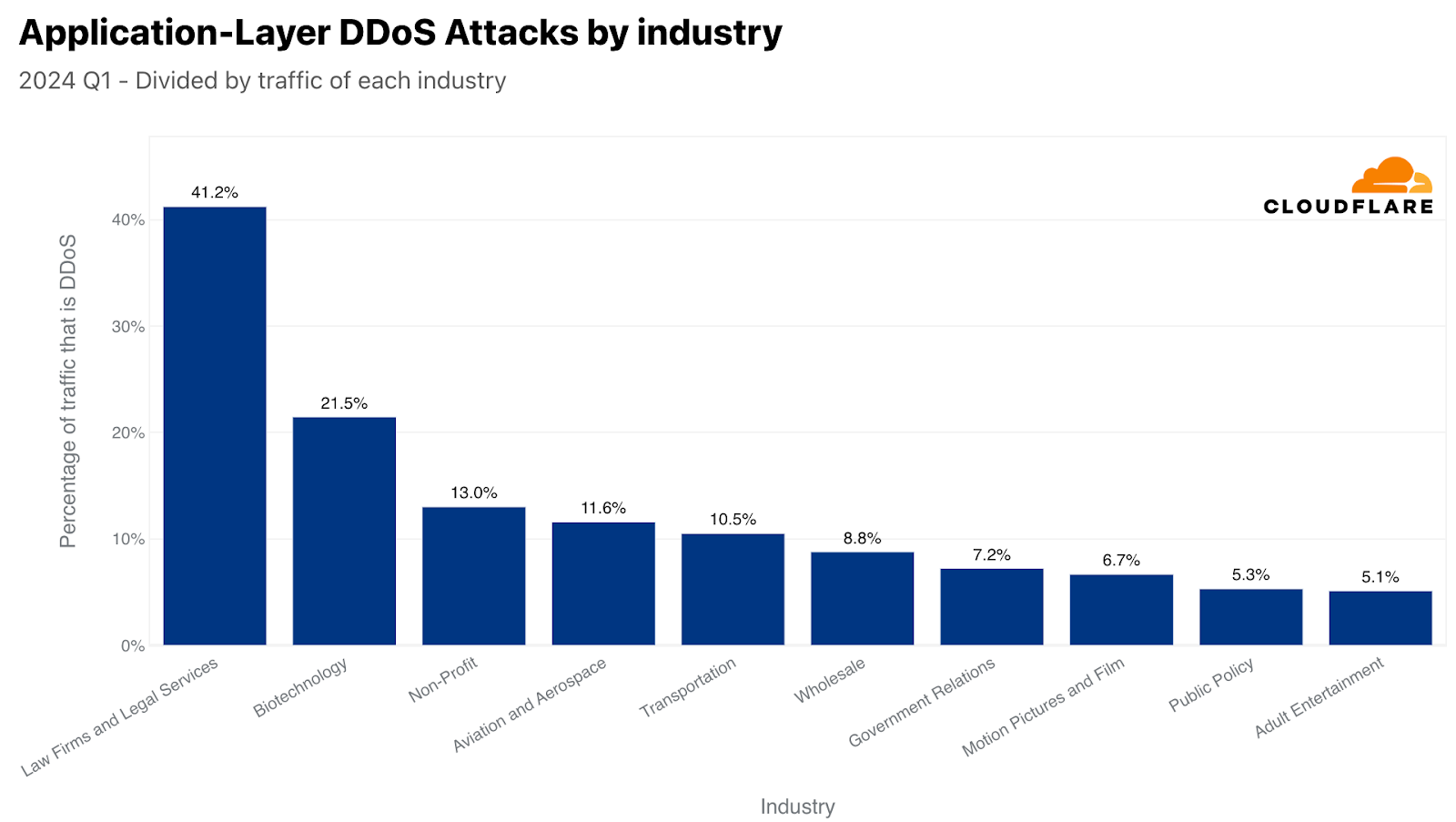

攻撃トラフィックをある業界の総トラフィックで割り戻してデータを平準化すると、まったく異なる状況が見えてきます。HTTPの面では、トラフィックの40%以上がHTTP DDoS攻撃トラフィックであり、最も攻撃された業界は法律事務所と法務サービスでした。バイオテクノロジー業界では、HTTP DDoS攻撃トラフィックの20%を占め、2位となりました。3位は非営利団体で、HTTP DDoS攻撃割合は13%でした。4位から上位10位までは、航空·宇宙、運輸、卸売、政府関係、映画、公共政策、アダルトエンターテイメントと続きました。

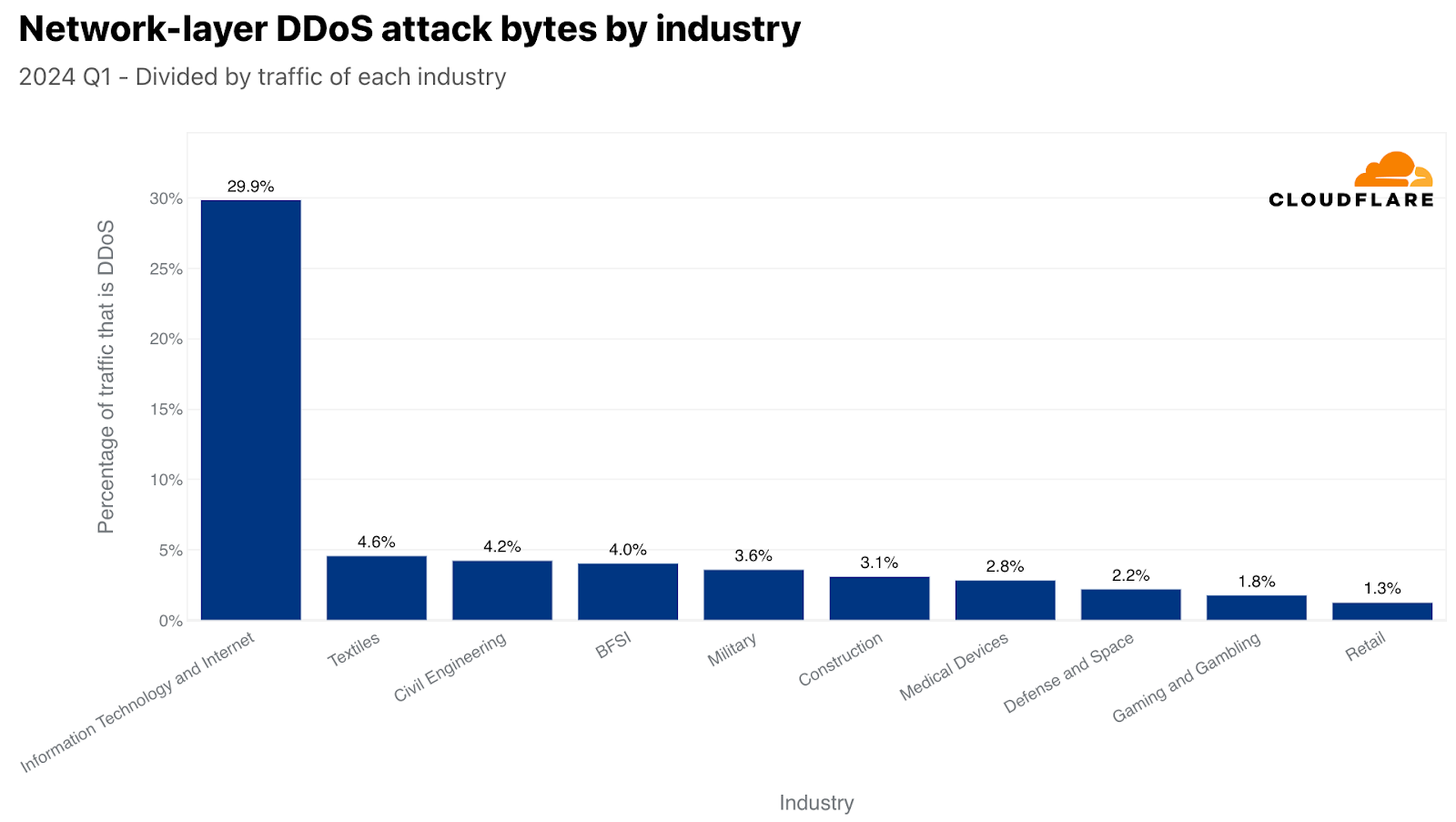

ネットワークレイヤーに話を戻すと、平準化後の数値からみると情報技術とインターネットでトラフィックのほぼ3分の1が攻撃となっており、L3/4 DDoS攻撃によって最も標的とされる業界の筆頭となりました。2位はテキスタイルで、攻撃率は4%でした。3位は土木、続いて銀行金融サービス·保険BFSI、軍事、建設、医療機器、防衛·宇宙、ゲーミング·ギャンブル、小売でトップ10が占められました。

DDoS攻撃の最大の発信元

HTTP DDoS攻撃のソースを分析する際、弊社ではソースIPアドレスを見てこれらの攻撃の発信場所を特定しています。攻撃の大きな発信源である国および地域では、仮想プライベートネットワーク(VPN)の背後にボットネットノードが存在する可能性が高いこと、または攻撃者が自らの身元を難読化するために使用するプロキシエンドポイントが存在する可能性が高いことが示されています。

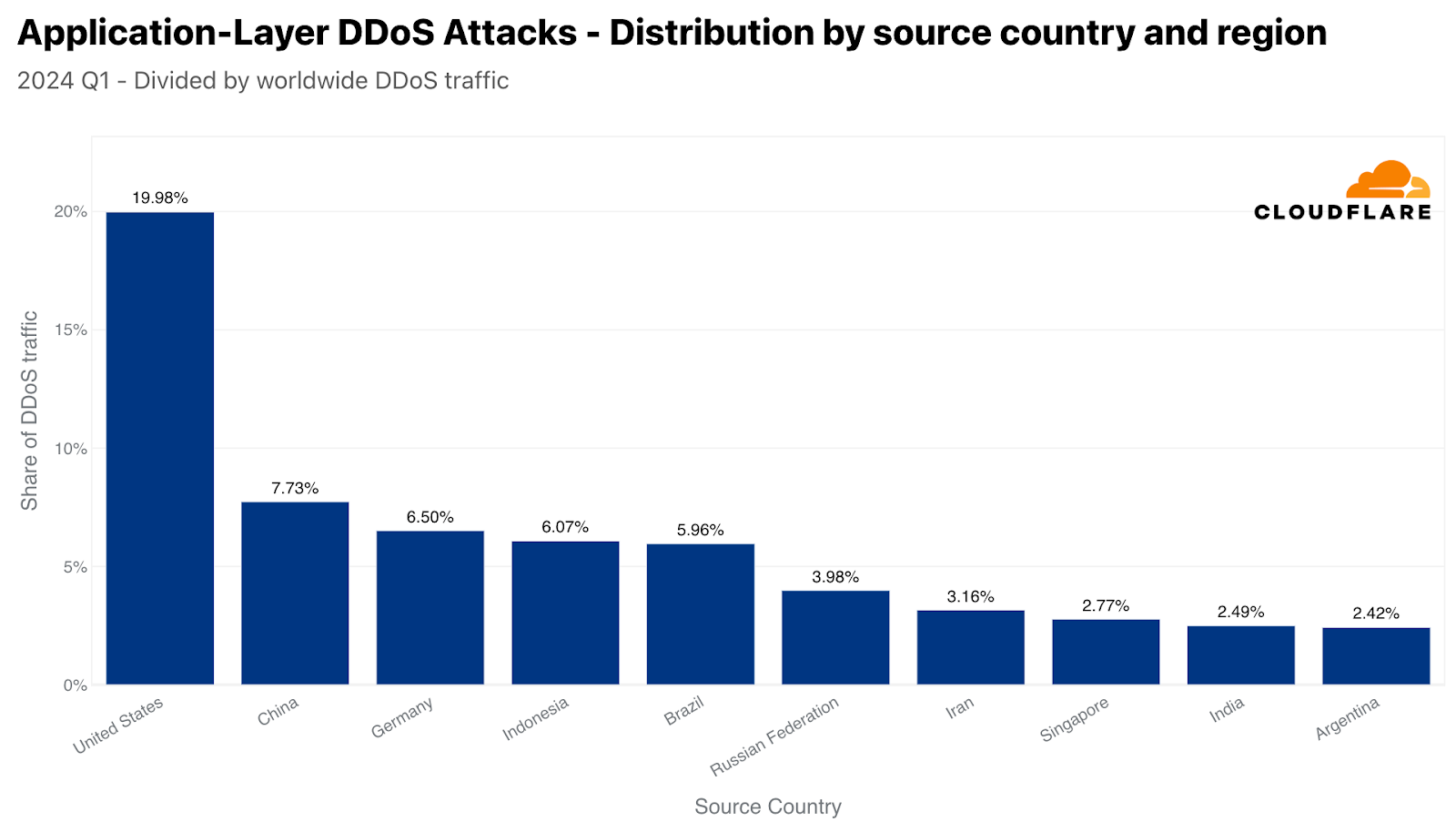

2024年第1四半期の前半、DDoS攻撃リクエスト全体の5分の1が米国のIPアドレスから発信されており、HTTP DDoS攻撃トラフィックの最大の発生源となっていました。2位は中国、続いてドイツ、インドネシア、ブラジル、ロシア、イラン、シンガポール、インド、アルゼンチンとなりました。

ネットワークレイヤーでは、送信元IPアドレスはスプーフィングされます。そこで、IPアドレスを使用してソースを把握する代わりに、攻撃トラフィックが取り込まれたデータセンターの場所を使用します。Cloudflareは世界310都市以上にわたり世界的にサービスを展開しているため、地理的な正確性を把握できるのです。

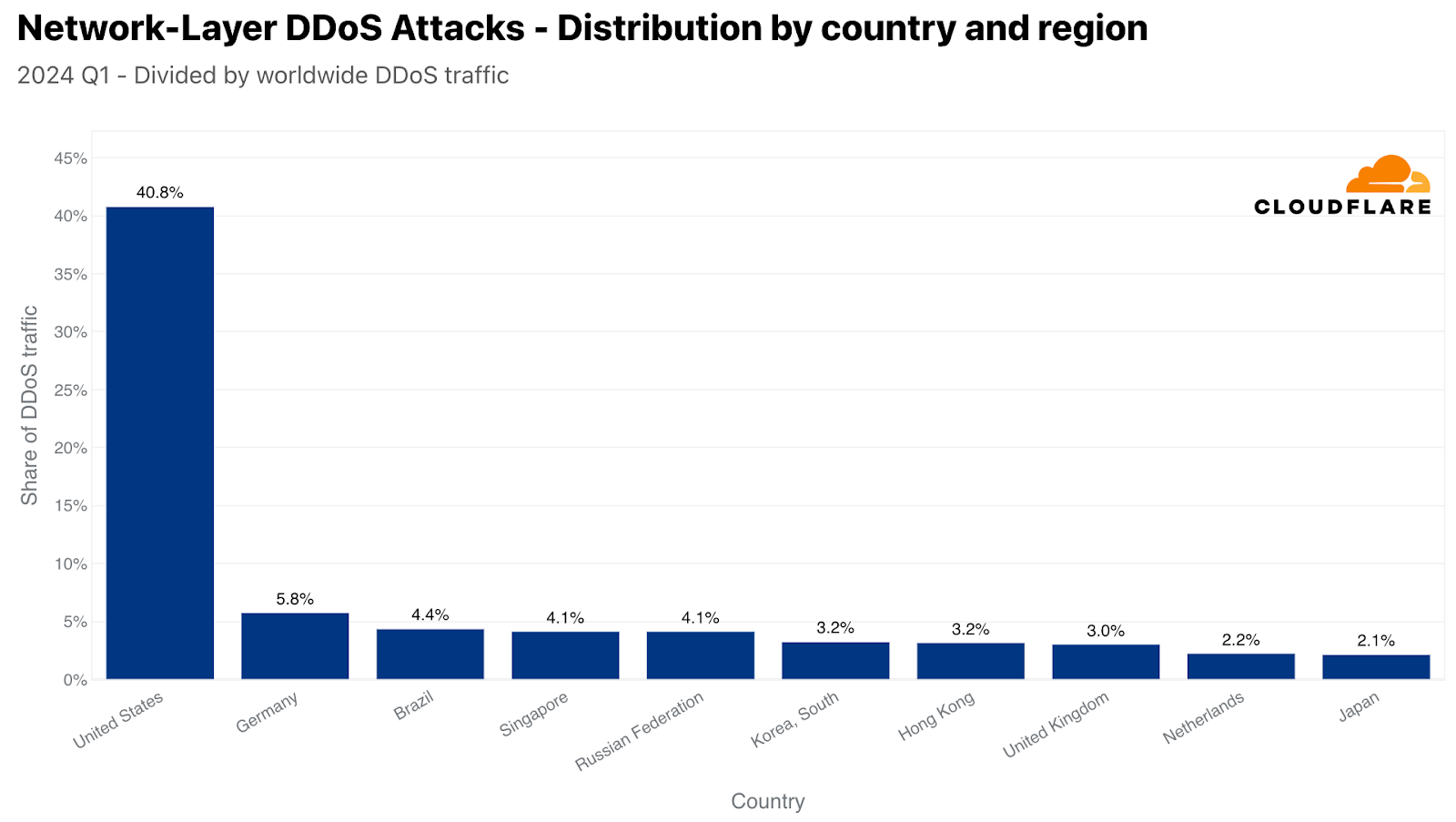

弊社のデータセンターのロケーションから判断することで、2024年第1四半期にL3/4 DDoS攻撃トラフィックの40%以上が米国データセンターで取り込まれ、米国がL3/4攻撃の最大の発信元となっていることがわかります。それには遠く及ばないものの、ドイツが6%、さらにブラジル、シンガポール、ロシア、韓国、香港、英国、オランダ、日本と続いています。

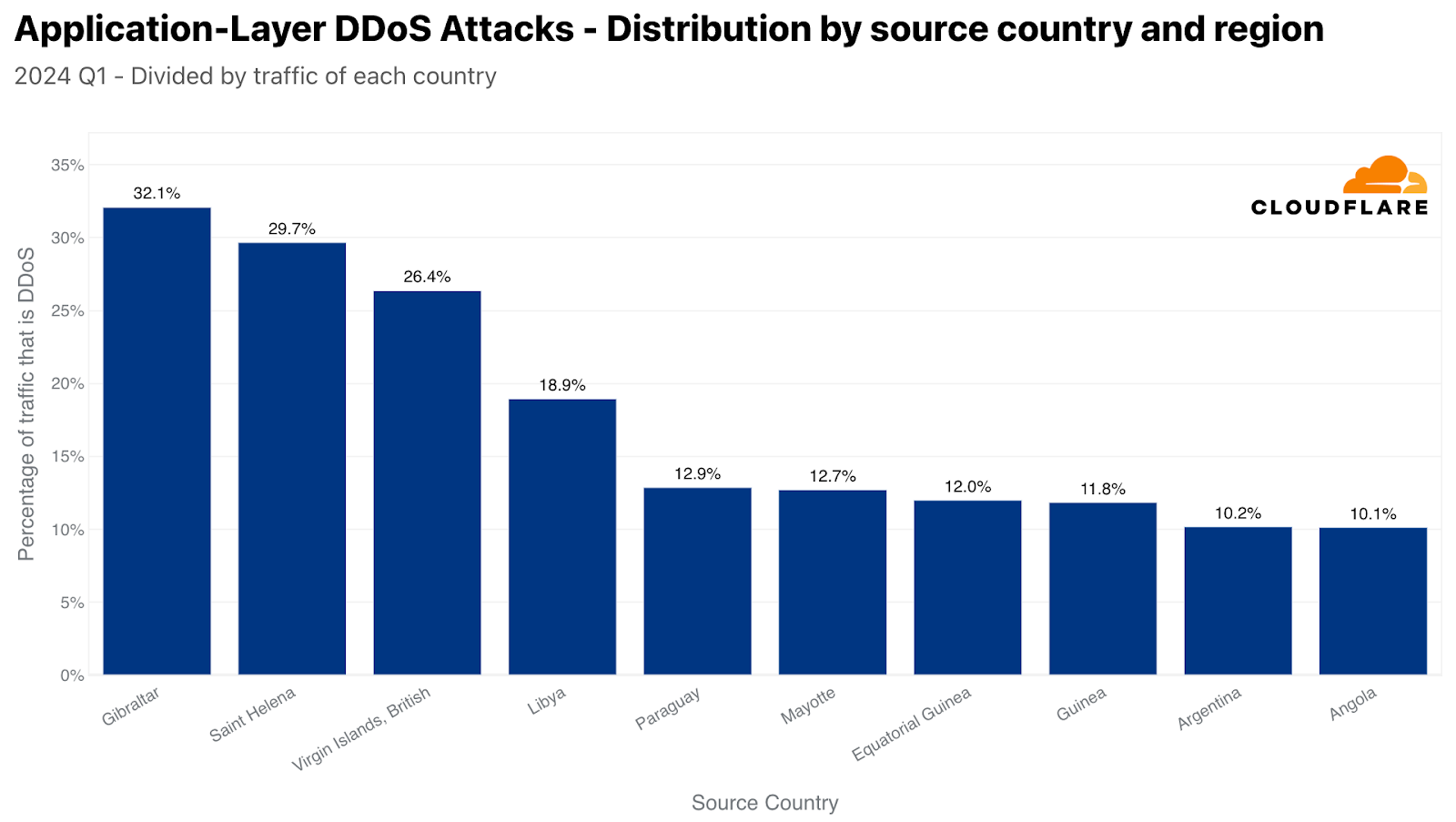

攻撃トラフィック数を特定の国または地域への総トラフィック数で割り戻してデータを平準化すると、まったく異なる様相となります。ジブラルタルから発信されたHTTPトラフィックのほぼ3分の1がDDoS攻撃トラフィックであり、割合で見た場合の最大の発信元となっています。2位はセントヘレナ、以下、英領バージン諸島、リビア、パラグアイ、マヨット、赤道ギニア、アルゼンチン、アンゴラと続きました。

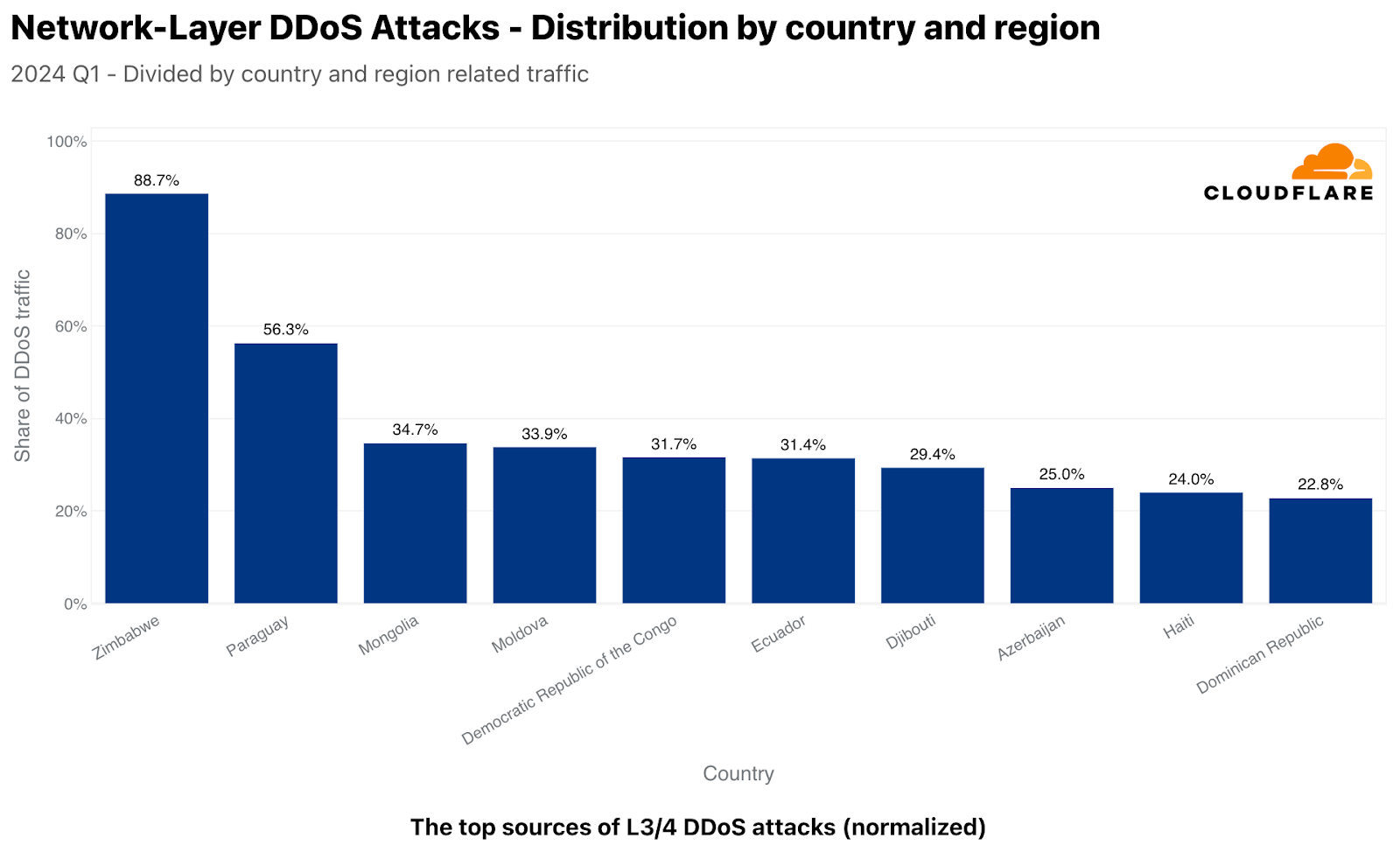

ネットワークレイヤーに戻って平準化すると、様相は大きく変わります。ジンバブエを拠点とするデータセンターで受信したトラフィックのほぼ89%がL3/4 DDoS攻撃でした。パラグアイでは56%を超え、モンゴルでは攻撃割合が35%近くに達しました。その他、モルドバ、コンゴ民主共和国、エクアドル、ジブチ、アゼルバイジャン、ハイチ、ドミニカ共和国などが上位を占めました。

最も攻撃の対象となった場所

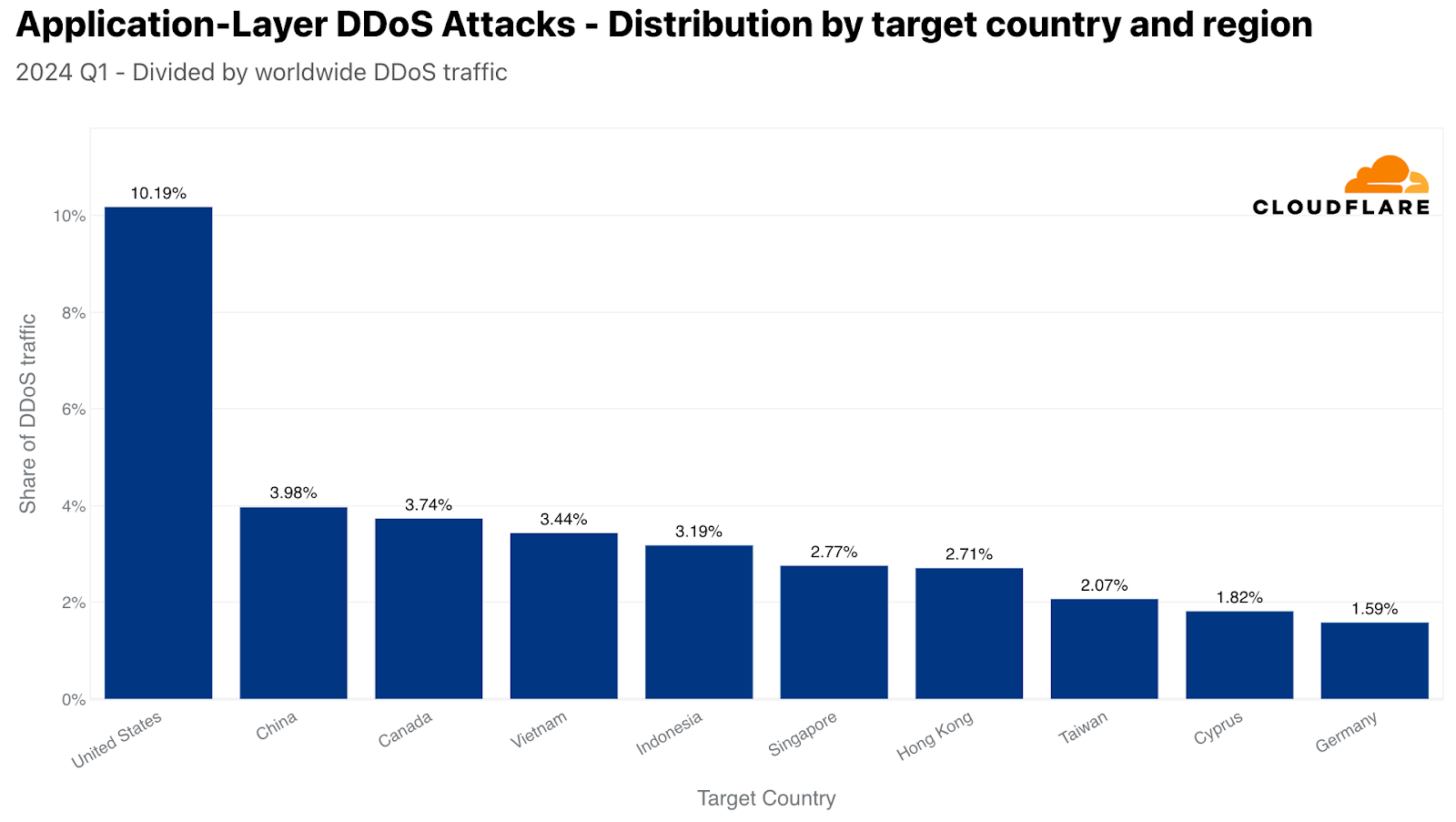

弊社のお客様に対するDDoS攻撃の分析時、請求先の国から「攻撃を受けた国または地域」を判断します。2024年第1四半期、HTTP DDoS攻撃で最も対象となったのは米国でした。Cloudflareが軽減したDDoSリクエストのおよそ10件に1件が米国を標的としていました。2位は中国、以降カナダ、ベトナム、インドネシア、シンガポール、香港、台湾、キプロス、ドイツと続きました。

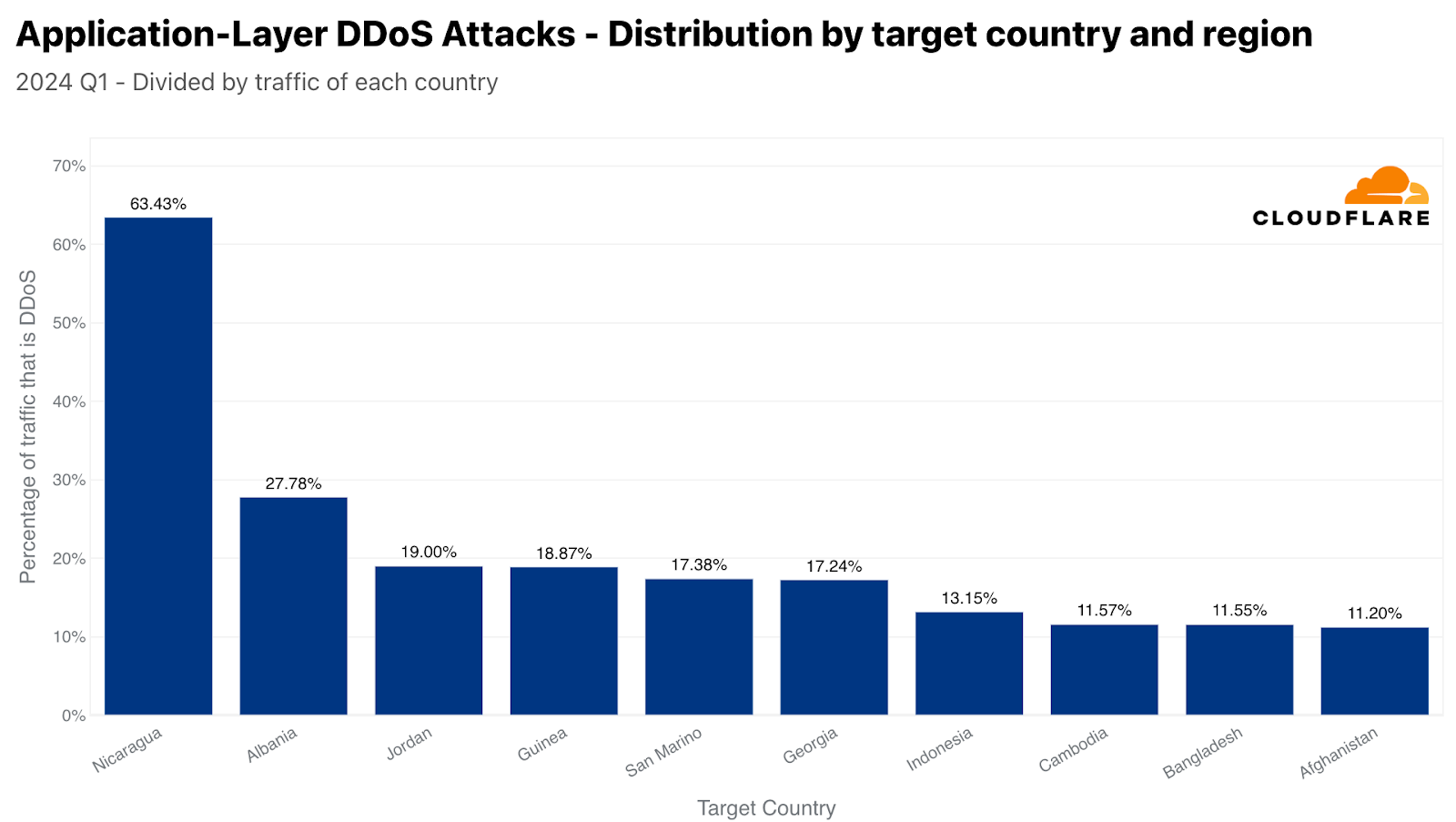

攻撃トラフィック数を特定の国または地域への総トラフィック数で割り戻してデータを平準化すると、順位は大幅に変化します。ニカラグアへのHTTPトラフィックの63%以上がDDoS攻撃トラフィックであり、最も攻撃された場所となっています。2位はアルバニア、以降ヨルダン、ギニア、サンマリノ、グルジア、インドネシア、カンボジア、バングラデシュ、アフガニスタンと続きました。

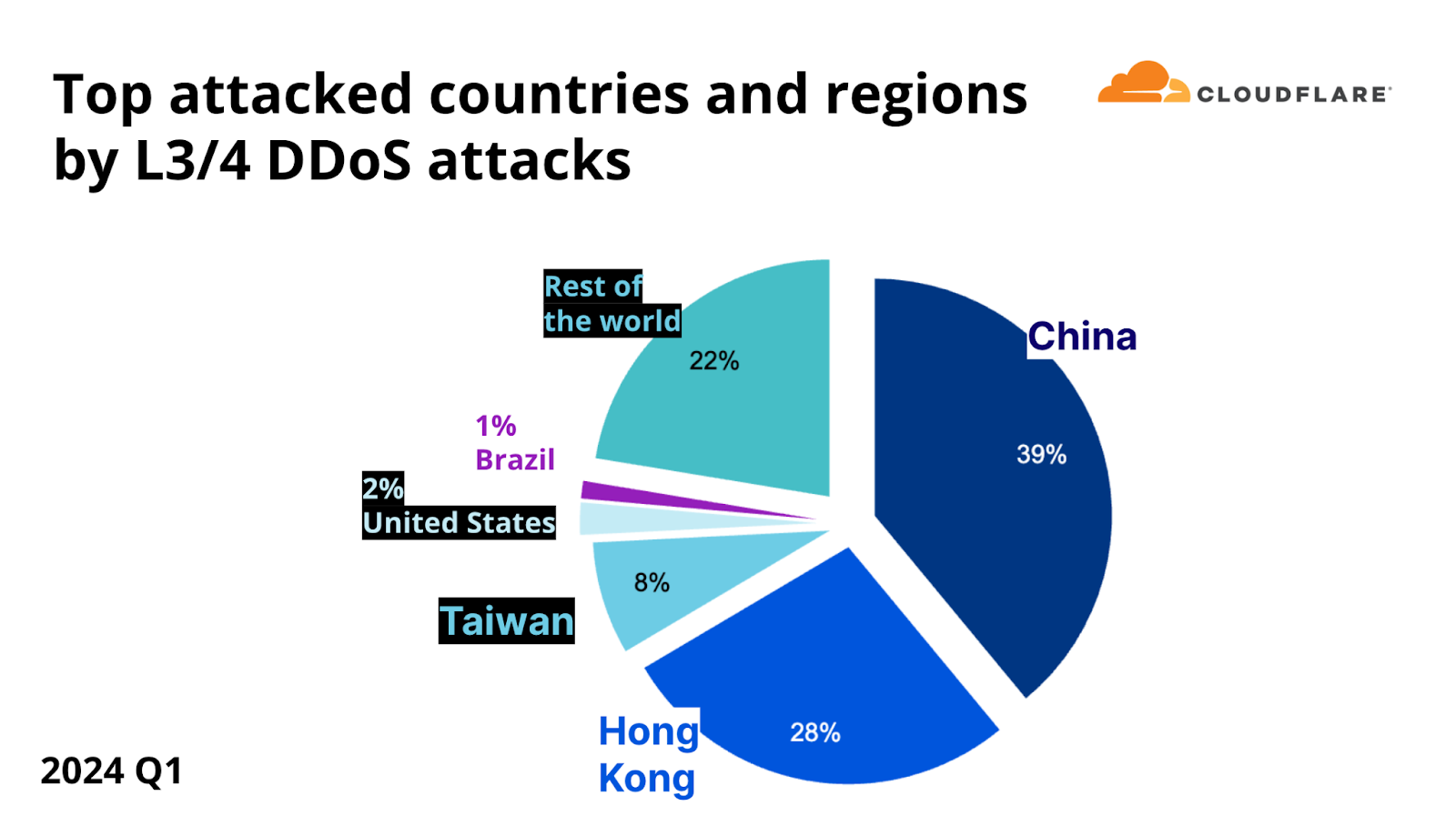

ネットワークレイヤーでは、2024年第1四半期にCloudflareが軽減した全DDoSバイトの39%がCloudflareの中国のお客様を標的としたものであり、中国が攻撃対象の第1位となりました。2位は香港、続いて台湾、米国、ブラジルとなっています。

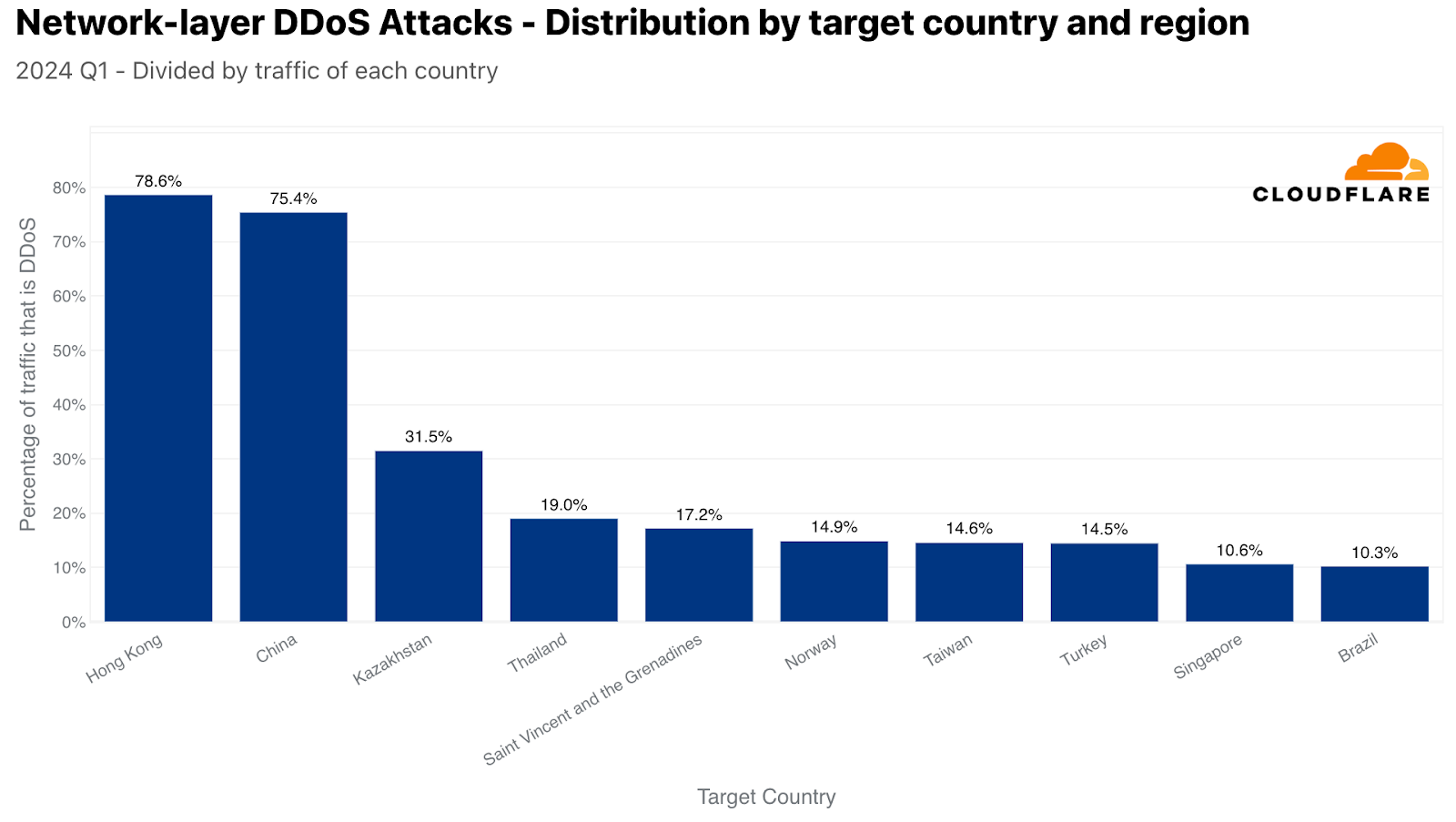

ネットワークレイヤーを再び見てみると、平準化後には香港が最も標的となった場所でした。香港向けトラフィック全体の78%以上をL3/4 DDoS攻撃トラフィックが占めていました。2位は中国でDDoS割合は75%、次いでカザフスタン、タイ、セントビンセントおよびグレナディーン諸島、ノルウェー、台湾、トルコ、シンガポール、ブラジルと続きました。

Cloudflareは攻撃のタイプ、規模、持続時間にかかわらず、お客様を支援いたします

Cloudflareの使命は、より良いインターネット、つまり、安全かつ高性能、そして誰もがアクセスできるインターネットの構築の支援です。HTTP DDoS攻撃の10件に4件が10分以上、およそ10件に3件が1時間以上にわたるものとなっている中、攻撃の規模は大きなものとなります。しかし、攻撃の10件に1件の割合となている毎秒10万リクエストであれ、さらには攻撃1,000回にわずか4回しか見られないケースとなる1秒あたり100万リクエストを超える場合であれ、Cloudflareの防御は破られるものではありません。

2017年に定額制のDDoS攻撃対策を提供しはじめて以来、Cloudflareは、すべての組織にエンタープライズグレードのCloudflareDDoS攻撃対策を無償で提供するとの約束を堅持してきました。弊社の高度な技術と堅牢なネットワークアーキテクチャが、攻撃を防ぐだけでなく、妥協のないパフォーマンスも維持しています。