Pencurian data, atau kehilangan data, bisa menjadi pengalaman berat yang sangat memakan waktu dan mahal yang menyebabkan kerugian finansial, asosiasi negatif pada merek, dan sangsi dari hukum yang berfokus pada privasi. Sebagai contoh, sebuah insiden di mana informasi pengetahuan Litbang yang sensitif yang dimiliki jaringan dan meteran listrik pintar dari sistem kontrol industri sebuah perusahaan utilitas listrik Amerika Utara dicuri melalui serangan yang diduga berasal dari dalam jaringan. Akses tanpa otorisasi ke data dari sebuah perusahaan utilitas dapat mengakibatkan serangan pada jaringan listrik pintar atau mati listrik.

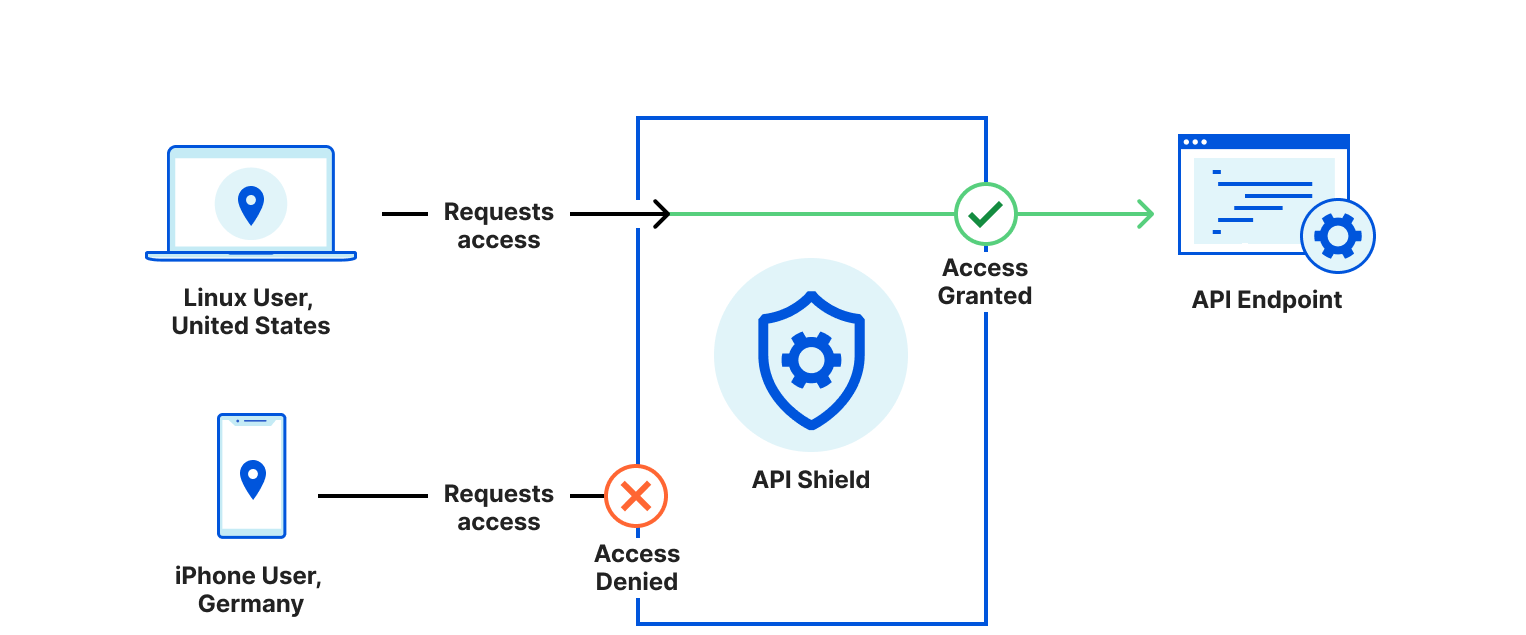

Pada contoh lain, seorang peneliti keamanan menemukan titik akhir API yang terekspos dan tidak dikenal (tidak terdokumentasi) untuk Gateway Cadangan Tesla yang mungkin telah digunakan untuk mengekspor data atau melakukan perubahan tanpa otorisasi. Hal itu mungkin akan memiliki konsekuensi fisik yang sangat nyata apabila titik akhir API yang tidak memiliki autentikasi itu digunakan oleh penyerang untuk merusak baterai atau jaringan listrik yang terhubung.

Kedua contoh ini menekankan pentingnya mempertimbangkan ancaman internal dan eksternal saat memikirkan tentang cara melindungi jaringan dari pencurian data. Ancaman orang-dalam tidak harus pengguna yang dengan sengaja melakukan tindakan merugikan: menurut Laporan Ancaman Orang-Dalam Tahun 2019 dari Fortinet, 71% dari beberapa organisasi yang disurvei merasa khawatir tentang pengguna ceroboh yang menyebabkan pelanggaran tidak disengaja dan 65% khawatir tentang pengguna yang mengabaikan kebijakan, tetapi tanpa niat jahat. Penyerang yang berhasil melakukan peretasan Twitter pada tahun 2020 untuk mengakses akun orang terkemuka dimulai dengan serangan rekayasa sosial terhadap karyawannya. Penyerang kemudian meningkatkan serangan dengan alat administratif internal untuk mengubah pengaturan pada akun-akun pelanggan, termasuk membuat pos atas nama mereka atau membuat modifikasi pada email dan 2FA mereka.

Di permukaan mungkin terlihat seperti penipuan Bitcoin, tetapi penyerang juga mengunduh dan mencuri data dari tujuh akun. Jika akun pengguna internal berhasil diserang melalui upaya vishing (bentuk serangan rekayasa sosial yang menggunakan phishing berbasis suara), maka menambahkan kunci yang sulit atau menerapkan izin akun yang terperinci ke peralatan administratif dapat menghalangi jangkauan penyerang. Di Security Week nanti kami menjelaskan peretasan Twitter itu dari sudut serangan pengambilalihan akun dan bagaimana hal itu sebenarnya dapat dimitigasi.

Pencurian data tidak memerlukan teknik canggih atau alat yang tidak dikenal. Pengguna yang terkena phishing digabung kebijakan yang terlalu permisif pada titik ujung, bukan sebaliknya terhadap suatu akun, dapat memberikan akses yang diperlukan penyerang untuk mencuri data. Memblokir domain berbahaya pada solusi perlindungan email adalah langkah yang diandalkan banyak tim keamanan untuk merespons serangan rekayasa sosial. Tetapi bagaimana jika sumber daya berbahaya dibagikan secara lateral dan bukan dari sumber eksternal ke sumber internal? Domain berbahaya dapat dibagikan di antara karyawan dalam obrolan atau melalui beberapa bentuk komunikasi lain yang bukan email. Hal ini dapat meninggalkan celah yang tidak menguntungkan bagi tim keamanan saat melindungi pengguna dan data internal.

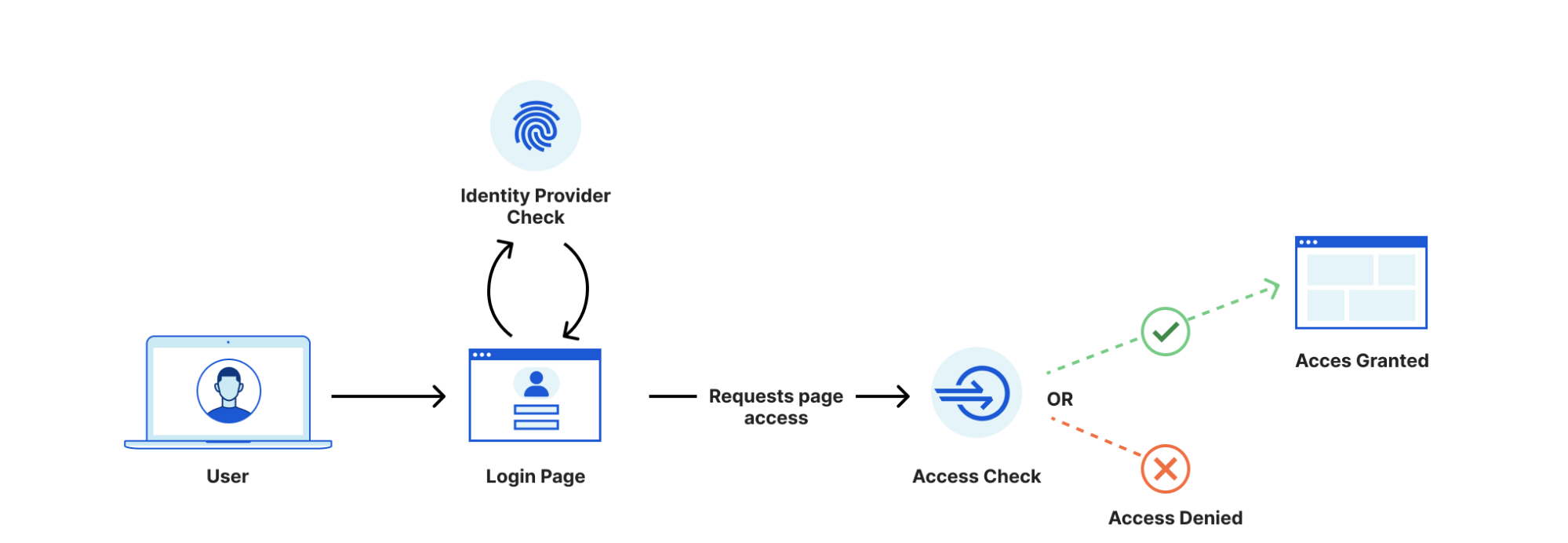

Kami selalu menekankan penggunaan pendekatan banyak layer untuk pencegahan dan pemantauan. Untuk alat internal, kami memiliki kontrol akses yang berbasis peran dan berbasis risiko. Kami menempatkan aplikasi kami di belakang Access untuk layer otorisasi tambahan di atas autentikasi. Penambahan aplikasi SaaS di belakang Access memungkinkan kami menghubungkan pengguna secara aman dengan apa pun yang mereka butuhkan baik yang terletak di lokal ataupun di cloud. Dengan tenaga kerja jarak jauh, Access memungkinkan kami membuat konfigurasi kebijakan berdasarkan lokasi, jenis perangkat, postur perangkat, dan metode MFA. Saat kami beralih ke lingkungan tanpa VPN, Access bertindak pada tempatnya sebagai terowongan yang aman. Tim deteksi dan respons kami memantau log Access dan log aplikasi SaaS untuk mencari anomali. Dalam waktu dekat kami akan menambahkan pembuatan log pada Access dalam aplikasi SaaS, yang selanjutnya akan meningkatkan log dan membuatnya kontekstual.

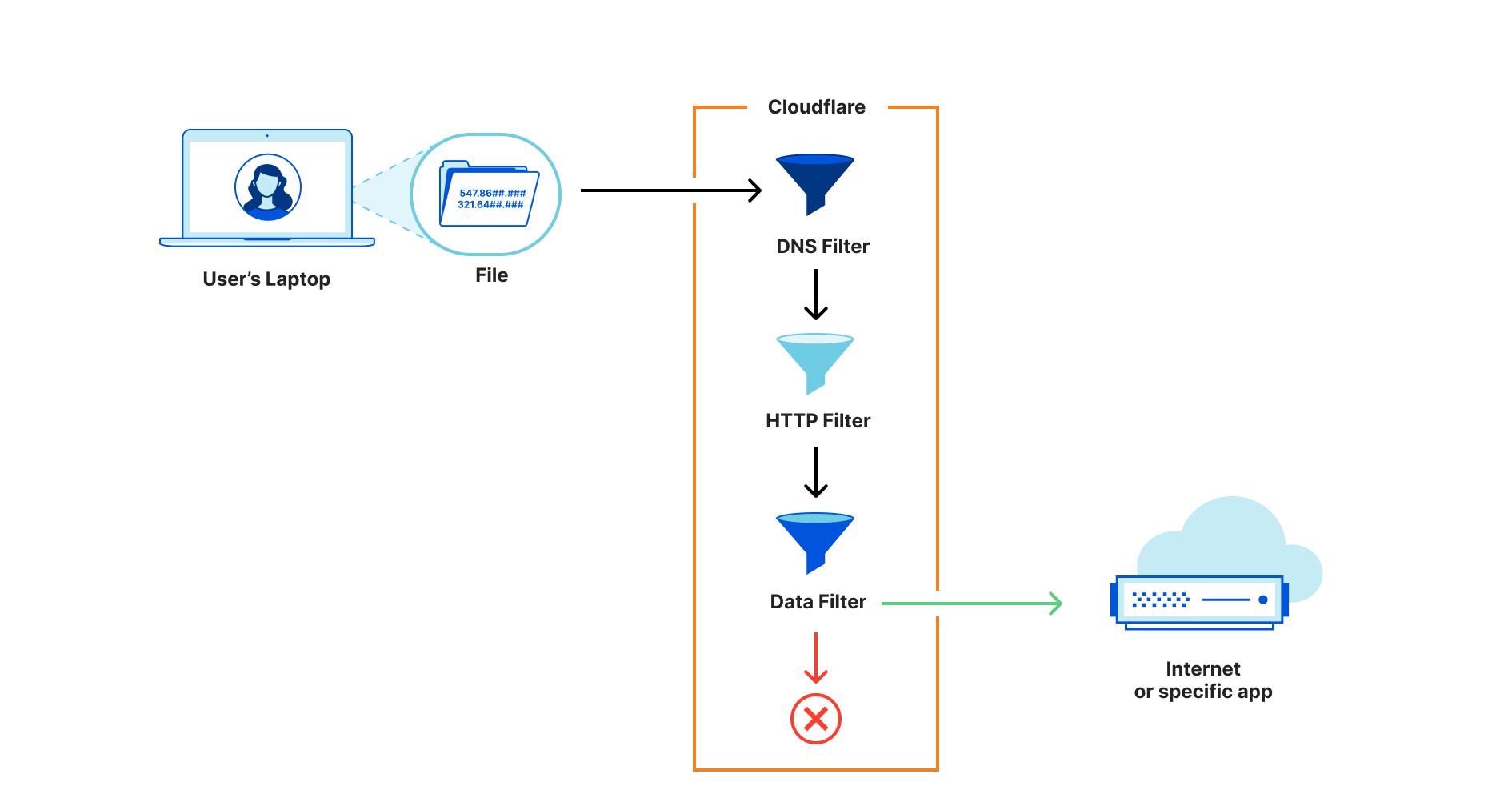

Melindungi titik ujung menggunakan Cloudflare juga mencakup sebuah klien yang digunakan untuk menerapkan kebijakan. Aturan firewall Gateway dapat digunakan dengan Access untuk mengambil pendekatan yang lebih menyeluruh pada layer L4 (jaringan) dan L7 (HTTP). Kami menggunakan lokasi Gateway untuk membatasi kueri DNS ke domain berbahaya.

Dengan para karyawan yang bekerja jarak jauh, perusahaan tidak dapat menjalankan kebijakan jaringan bagi mereka di titik egress atau keluar kantor perusahaan. Dengan menggunakan klien desktop WARP kami dan Gateway di titik ujung pengguna kami, tim keamanan dapat memiliki visibilitas ke dalam log DNS dengan kemampuan menjalankan kebijakan yang sebelumnya pernah bisa digunakan di kantor perusahaan dengan sambil menjaga privasi. Gateway berfungsi sebagai penerjemah DNS pada perangkat perusahaan. Hal itu tidak hanya memungkinkan tim merespons insiden dan mengidentifikasi akar masalah secara lebih efisien, tetapi juga membantu pencegahan dengan mengidentifikasi mesin yang diserang karena telah membuka domain berbahaya. WARP memastikan bahwa lalu lintas DNS terenkripsi untuk melindungi privasi dari pengguna.

Alat Isolasi Browser kami memberikan perlindungan pada layer yang paling dekat dengan pengguna dan tempat mereka mungkin menghabiskan sebagian besar waktunya mengakses aplikasi berbasis cloud. Alat itu menjadi berguna baik untuk pencegahan maupun merespons. Alat itu dapat digunakan untuk menghilangkan akses ke aplikasi SaaS tertentu, mencegah pengguna menyalin/menempel, membatasi pencetakan, dan memblokir pengunduhan file. Dengan kata lain, data yang di-hos di layanan cloud dapat dilindungi di banyak titik penting yang akan membuatnya lebih sulit untuk dicuri. Melalui kebijakan, Isolasi Browser dapat dibuat konfigurasi untuk masing-masing domain, pengguna dan atau kategori situs web yang luas. Isolasi Browser juga memungkinkan alat perespons untuk dengan cepat mengidentifikasi titik ujung yang mungkin telah diserang karena mengunjungi domain yang dikenal berbahaya atau mengunduh file tertentu melalui browser.

Di sinilah model Zero Trust benar-benar berperan. Jika Anda belum pernah mendengarnya sebelumnya, berikut adalah pengantar yang sangat baik. Cloudflare Access adalah bagian penting dari kumpulan peralatan Cloudflare One yang membantu organisasi menerapkan model Zero Trust di jaringannya. Kami menggunakan Cloudflare Access untuk mengelola pendekatan yang seragam untuk kebijakan sumber daya internal. Sebagai Teknisi Keamanan di tim Deteksi dan Respons yang menanggapi insiden yang mengharuskan kami membuat perubahan akses yang berlaku di seluruh perusahaan, aplikasi Cloudflare Access dan Cloudflare Access for SaaS membuat kami mampu secara efisien mendorong kebijakan dan berfokus pada butir prioritas yang lebih tinggi tanpa harus khawatir tentang perubahan di tingkat aplikasi. Mengelola akses di satu titik pusat untuk aplikasi yang jika tidak harus dikelola secara tersendiri dapat meningkatkan waktu respons kita secara drastis.

Beralih ke layer API, API Shield Cloudflare bertindak sebagai titik primer untuk mengelola kontrol keamanan API. Bayangkan perangkat IoT yang terekspos melalui berbagai API, seperti Gateway Tesla. API Shield menyediakan pendekatan banyak layer untuk membatasi eksposur data secara tidak disengaja. Sebagai contoh, skema dapat divalidasi untuk meminimalkan kemungkinan sebuah sistem di hilir diserang oleh input yang tidak terduga; permintaan ke titik ujung dapat dibatasi untuk klien yang memegang sertifikat SSL/TLS klien yang valid; dan lalu lintas tidak diinginkan yang berasal dari sumber seperti proxy Open SOCKS dapat disaring, bersama dengan permintaan yang berasal dari perangkat atau wilayah yang seharusnya tidak berkomunikasi dengan API. Pengumuman hari ini mencakup kemampuan baru pengaburan data, dan nantinya di minggu ini kami akan mengumumkan cara untuk menemukan API "bayangan" yang mungkin tidak disadari oleh tim keamanan Anda serta menemukan aktivitas panggilan yang tidak wajar.

Sebagai teknisi Deteksi dan Respons, terdapat berbagai insiden pada masalah keamanan yang mengharuskan kami memahami dengan segera cara kerja dari akses untuk berbagai sistem ini. Sistem berbeda dikelola secara berbeda dan peran-peran tidak selalu didefinisikan secara seragam. Hal itu sangat menyulitkan untuk merespons dengan segera dan sering kali kami harus berdiskusi dengan pemilik sistem untuk lebih memahami akses itu. Menggunakan perlindungan banyak layer yang disediakan oleh Cloudflare One, Isolasi Browser, dan API Shield, tim keamanan ditempatkan pada posisi yang memungkinkan mereka berfokus pada pencegahan daripada bereaksi.