Magic Transit protège les réseaux entiers de ses clients, quels que soient le port ou le protocole, des attaques DDoS et fournit des performances et une fiabilité intégrées. Aujourd'hui, nous sommes heureux de mettre les possibilités de Magic Transit à disposition de tous les clients, quelle que soit la taille de leur réseau, des réseaux à domicile aux locaux professionnels équipés et aux vastes propriétés dans le cloud, en proposant un espace IP en tant que service, protégé par Magic Transit et géré par Cloudflare.

Qu'est-ce que Magic Transit ?

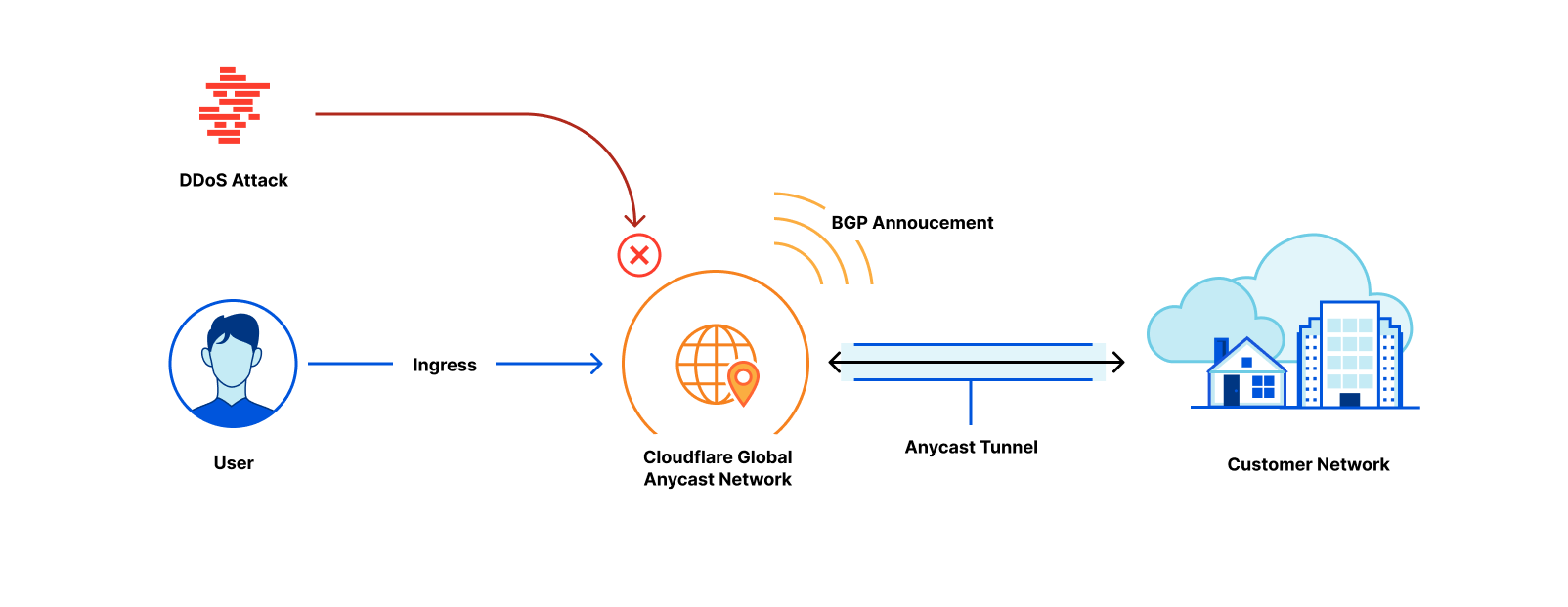

Magic Transit étend la puissance du réseau global de Cloudflare aux clients, en absorbant tout le trafic à destination de votre réseau au plus près de sa source. Une fois que le trafic arrive à l'emplacement du réseau Cloudflare le plus proche, il passe au travers d'une pile de protections de sécurité qui comprend le service d'atténuation des attaques DDoS et le pare-feu cloud, tous deux à la pointe du marché. Les outils d'analyse du réseau, alertes et rapports détaillés vous offrent une grande visibilité sur l'ensemble de votre trafic et des schémas d'attaque. Le trafic légitime est transmis vers votre réseau à l'aide de tunnels GRE Anycast ou IPsec, ou à l'aide de Cloudflare Network Interconnect. Magic Transit comprend l'équilibrage de charge et le basculement automatique entre tunnels grâce auxquels le trafic est orienté dans les itinéraires les plus sûrs possible, depuis n'importe où dans le monde.

Le côté « Magique » se trouve dans notre architecture Anycast : chaque serveur au sein de notre réseau exécute chaque service Cloudflare, le trafic peut donc être traité où qu'il se trouve. Cela signifie que l'entière capacité de notre réseau, à savoir plus de 121 Tb/s au moment de la publication de l'article, est disponible pour bloquer même la plus massive des attaques. Il permet également d'énormes bénéfices en matière de performances par rapport aux solutions traditionnelles de « centre de nettoyage » qui acheminent le trafic vers des emplacements spécialisés pour procéder au traitement. Par ailleurs, il rend l'intégration plus facile pour les ingénieurs réseau : un tunnel unique vers Cloudflare connecte automatiquement l'infrastructure réseau à l'ensemble de notre réseau qui s'étend sur 250 villes dans le monde entier.

Nouveautés

Par le passé, Magic Transit exigeait des clients qu'ils arrivent avec leurs propres adresses IP (au minimum un bloc IP de classe C, ou /24) pour utiliser ce service. Cela tient au fait que /24 est le préfixe le plus court pouvant être affiché via BGP sur l'Internet public, et c'est ce qui permet d'attirer le trafic pour les réseaux clients.

Toutefois, tous les clients ne disposent pas d'un tel espace IP ; nous avons discuté avec nombre d'entre vous qui souhaitez une protection de couche IP pour un réseau plus petit que ce que nous étions en mesure de présenter pour vous sur Internet. Aujourd'hui, nous élargissons la disponibilité de Magic Transit aux clients disposant de petits réseaux en offrant un espace IP géré par Cloudflare et protégé par Magic Transit. À partir de maintenant, vous pouvez diriger votre trafic réseau vers des adresses IP statiques dédiées et bénéficier de tous les avantages offerts par Magic Transit, y compris une protection contre les attaques DDoS, une visibilité, des performances et une résilience qui figurent parmi les plus puissants.

Passons en revue différents nouveaux moyens qui vous permettent de mettre à profit Magic Transit pour protéger et accélérer n'importe quel réseau.

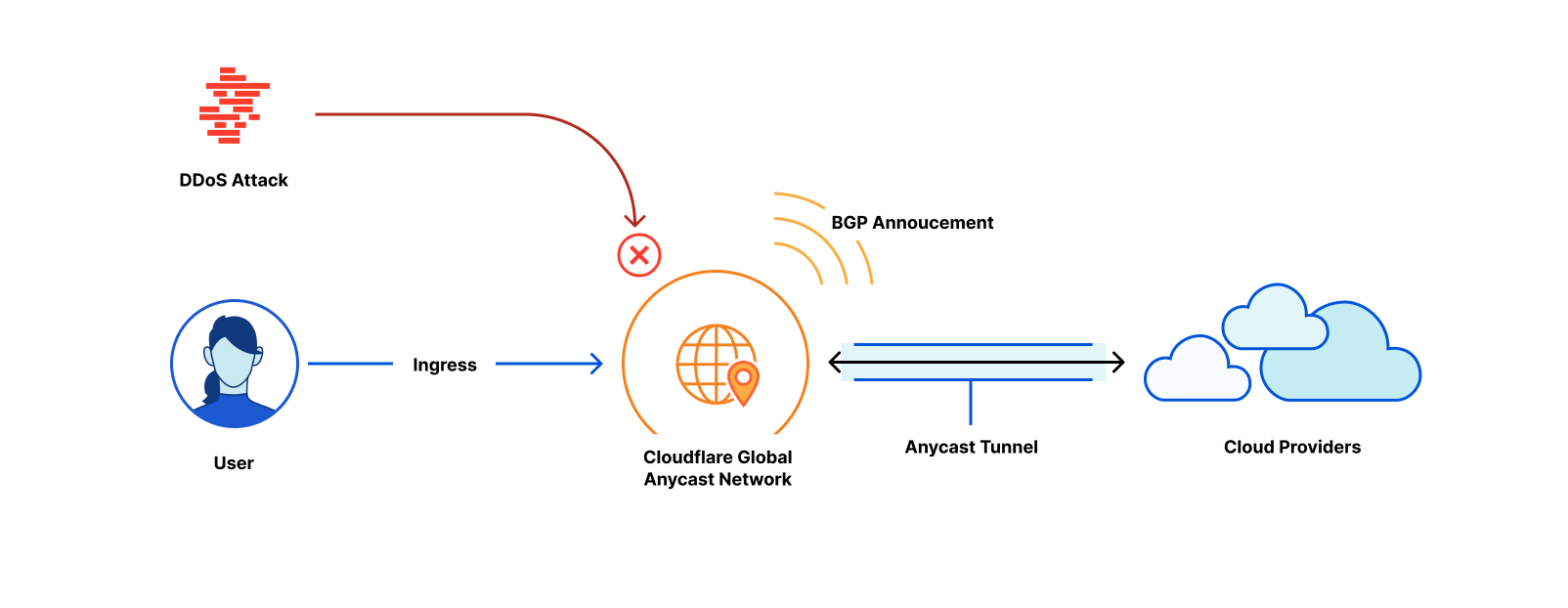

Sécurité harmonisée entre les clouds

Les organisations adoptant une stratégie hybride ou à plusieurs clouds ont dû batailler pour gérer des contrôles de sécurité cohérents entre les différents environnements. Là où ils géraient un seul équipement de pare-feu dans un datacenter, les équipes de sécurité travaillent désormais avec des myriades de contrôles pour différents fournisseurs (physiques, virtuels et dans le cloud), tous caractérisés par différentes fonctionnalités et mécanismes de contrôle.

Cloudflare constitue un panneau de contrôle unique au sein de votre déploiement cloud hybride, grâce auquel vous pouvez gérer des politiques de sécurité depuis un seul endroit, parvenir à une protection uniforme dans l'ensemble de votre environnement et obtenir une visibilité précise sur votre trafic et les schémas d'attaque.

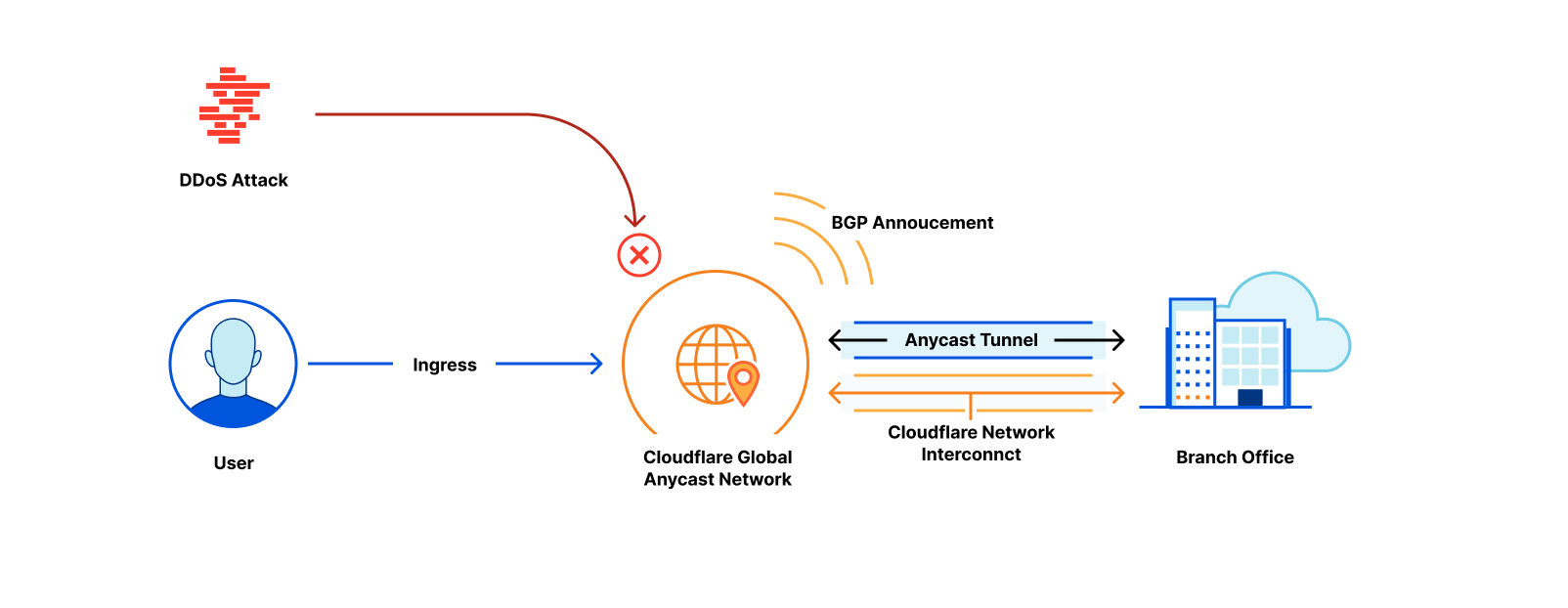

Protection des agences de toute taille

À mesure que la variété et la fréquence des attaques DDoS augmente, les attaquants deviennent de plus en plus créatifs en ce qui concerne les angles d'attaques ciblant les organisations. Au cours des quelques dernières années, nous avons assisté à une hausse constante des attaques ciblant une infrastructure d'entreprise y compris contre leurs applications internes. Tandis que la partie dépendant d'Internet des réseaux d'entreprise continue de prendre de l'ampleur, les organisations ont besoin d'une protection constante sur l'ensemble de leur réseau.

Désormais, vous pouvez faire en sorte que n'importe quel emplacement du réseau (agences régionales, boutiques, sites éloignés, lieux accueillant des événements, etc.) soit couvert avec un espace IP Magic Transit. Les organisations peuvent également remplacer les pare-feux physiques traditionnels situés à ces emplacements avec notre pare-feu cloud intégré, qui filtre le trafic bidirectionnel et propage les modifications dans le monde entier en quelques secondes.

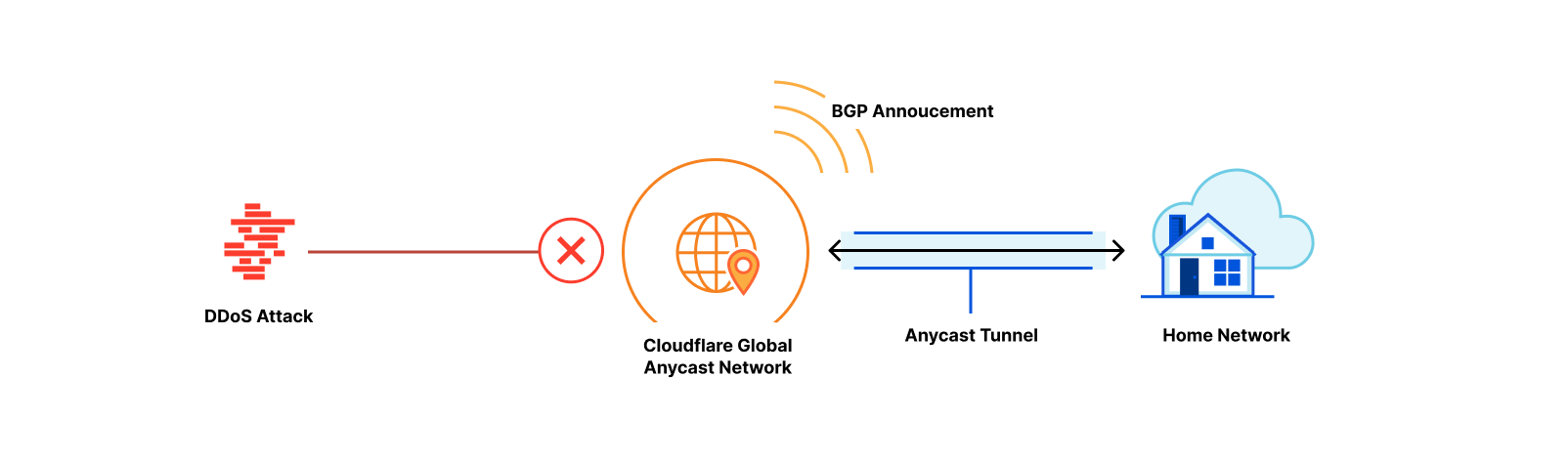

Maintenir les diffusions actives sans se préoccuper des fuites d'IP

Généralement, les attaques DDoS ciblent un réseau ou une application spécifique dans le but de nuire à la disponibilité d'une ressource Internet. Il n'est pas nécessaire que vous hébergiez quoi que ce soit pour être attaqué, de nombreux joueurs et diffuseurs l'ont découvert à leurs dépens. Dans le cas des adresses IP publiques associées à un réseau domestique, il est facile de provoquer une fuite, ce qui donne aux attaquants la possibilité de cibler directement une diffusion en direct et de la mettre hors service.

En tant que diffuseur, vous pouvez désormais acheminer le trafic depuis votre réseau domestique dans une adresse IP protégée par Magic Transit. Vous n'avez donc plus à vous soucier d'une fuite de votre adresse IP : les attaquants qui vous ciblent verront le trafic bloqué à l'emplacement Cloudflare qui leur est le plus proche, loin de votre réseau domestique. Et ne vous inquiétez pas, tout cela se produit sans incidence sur votre jeu : grâce au réseau de Cloudflare interconnecté et réparti dans le monde entier, vous pouvez être protégé sans sacrifier les performances.

Commencez dès aujourd'hui

Cette solution est disponible aujourd'hui ; consultez des informations supplémentaires ou contactez l'équipe chargée de votre compte pour vous lancer.