Au cours du premier trimestre 2020, notre mode de vie a changé en l'espace de quelques semaines. Nous sommes devenus plus que jamais dépendants des services en ligne. Les employés qui en ont la possibilité peuvent ainsi travailler depuis leur domicile et les étudiants de tous âges et de tous niveaux suivre des cours en ligne. Nous avons redéfini ce que signifie « rester connecté ». Plus le public dépend des connexions, plus les occasions de susciter le chaos et de déstabiliser notre mode de vie deviennent potentiellement intéressantes pour les pirates informatiques. Sans surprise, nous avons ainsi constaté une augmentation du nombre d'attaques au cours du premier trimestre 2020 (du 1er janvier 2020 au 31 mars 2020), en particulier après l'entrée en vigueur de plusieurs décrets de mise en place d'un confinement émanant de divers gouvernements (à partir de la deuxième moitié du mois de mars).

Au cours du second trimestre 2020 (du 1er avril 2020 au 30 juin 2020), cette tendance à la hausse des attaques DDoS s'est poursuivie et même accélérée :

- Le nombre d'attaques DDoS sur les couches 3 et 4 observées sur notre réseau a doublé par rapport à celui du premier trimestre.

- L'échelle des plus grandes attaques DDoS sur les couches 3 et 4 a augmenté de manière considérable. Nous avons d'ailleurs observé certaines des attaques les plus importantes jamais enregistrées sur notre réseau.

- Nous avons constaté une augmentation de la répartition géographique des attaques, ainsi que du nombre de vecteurs d'attaque déployés.

Le nombre d'attaques DDoS mondiales visant les couches 3 et 4 a doublé au cours du deuxième trimestre

Gatebot constitue le système de protection anti-DDoS principal de Cloudflare. Il détecte et atténue automatiquement les attaques DDoS distribuées à l'échelle mondiale. Une attaque DDoS mondiale désigne une attaque que nous observons dans plusieurs de nos datacenters périphériques. Ces attaques sont habituellement menées par des pirates dotés d'outils sophistiqués, comme des botnets regroupant un nombre de bots allant de dizaines de milliers à plusieurs millions.

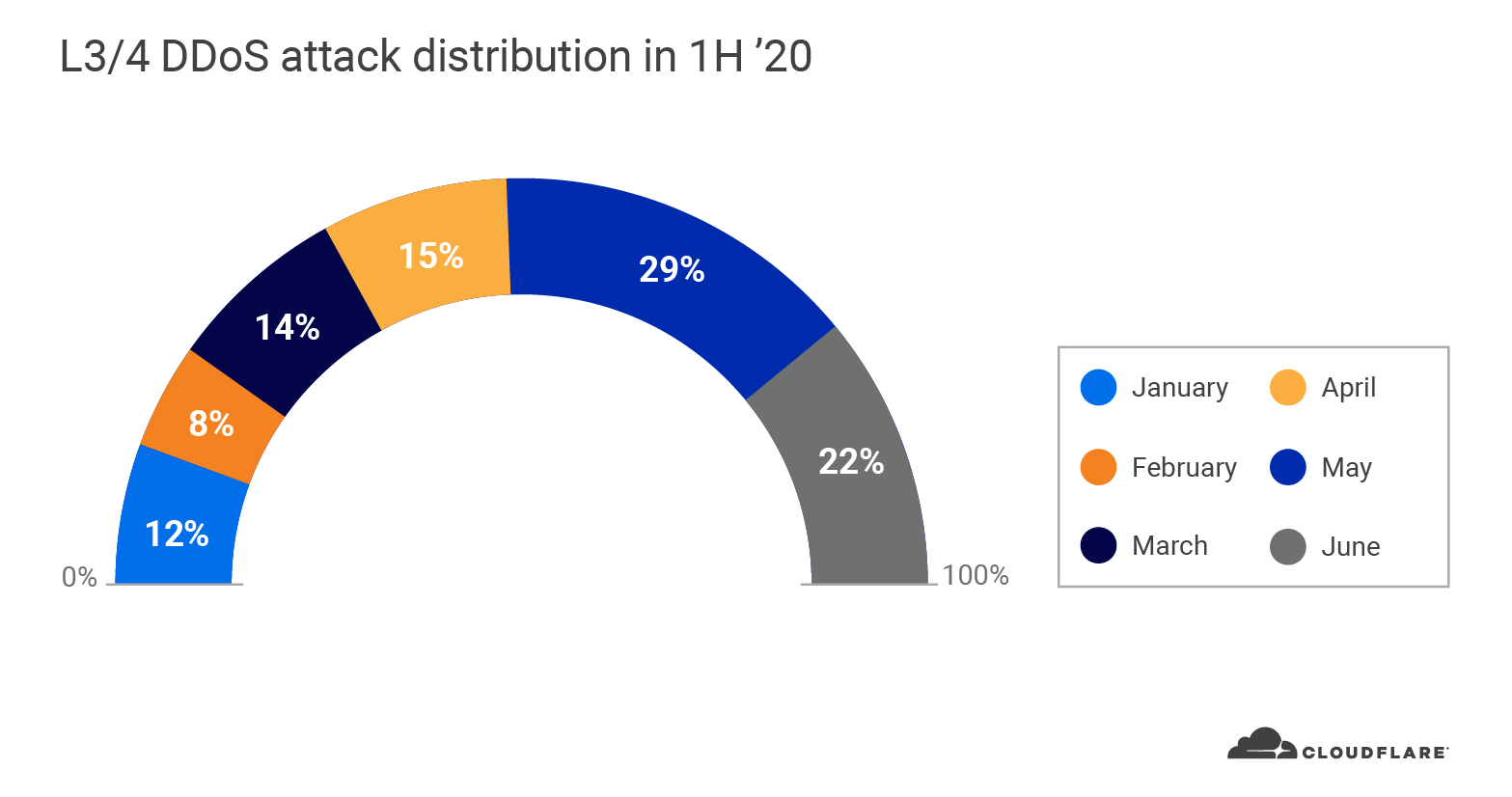

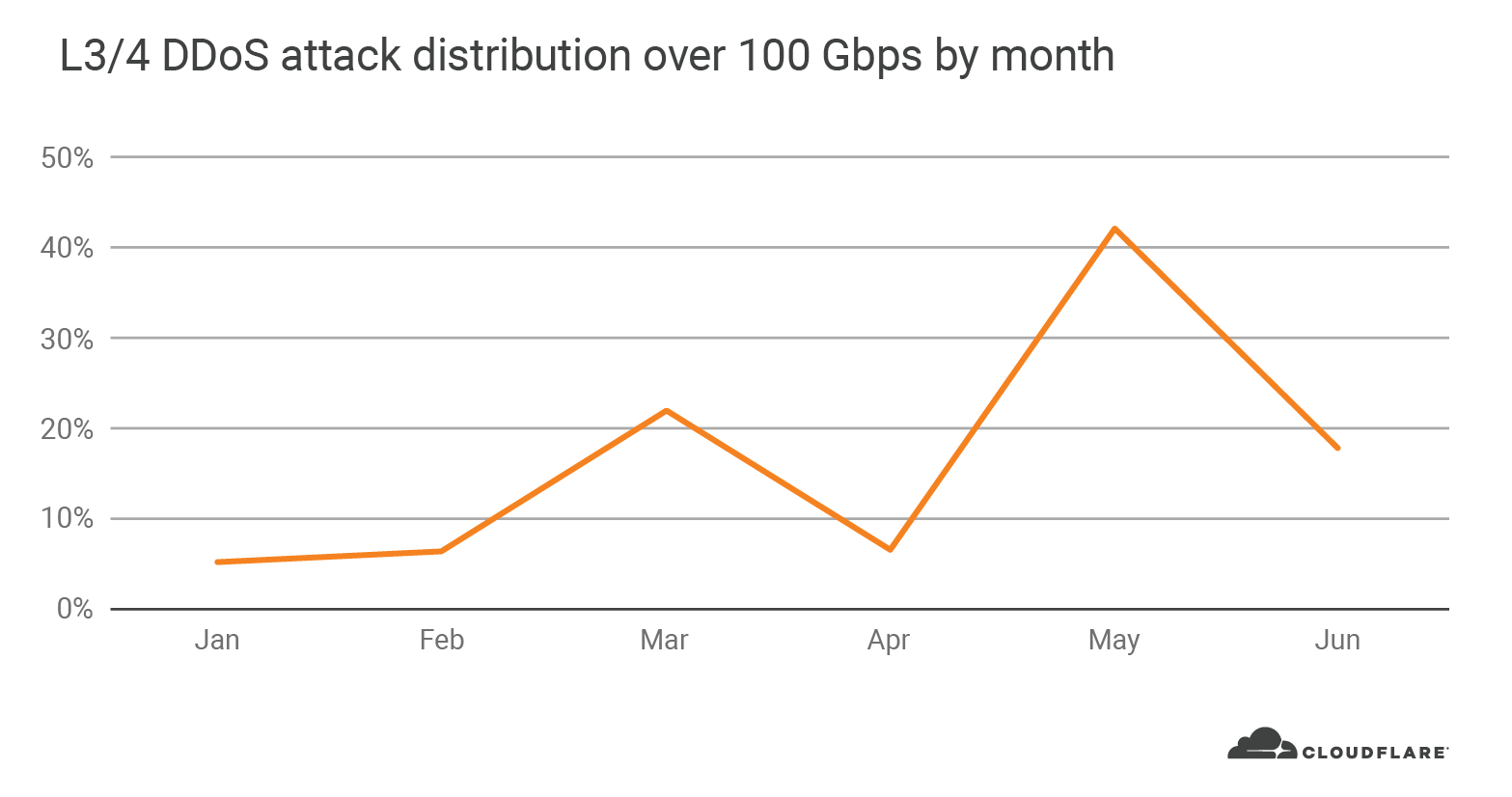

Ces pirates ont bien occupé Gatebot au cours du deuxième trimestre. Le nombre total d'attaques DDoS mondiales visant les couches 3 et 4 que Gatebot a détectées et atténuées pendant le deuxième trimestre a doublé d'un trimestre à l'autre. Dans notre rapport sur les attaques DDoS du premier trimestre, nous avons remarqué un pic en matière de nombre et d'envergure des attaques. Nous constatons que cette tendance continue de s'accélérer au cours du deuxième trimestre. Plus de 66 % de l'ensemble des attaques DDoS de 2020 ont eu lieu au cours du deuxième trimestre (soit une augmentation de près de 100 %). Le mois de mai s'est montré le plus chargé sur la première moitié de 2020, suivi des mois de juin et avril. Près d'un tiers de toutes les attaques DDoS sur les couches 3 et 4 se sont produites en mai.

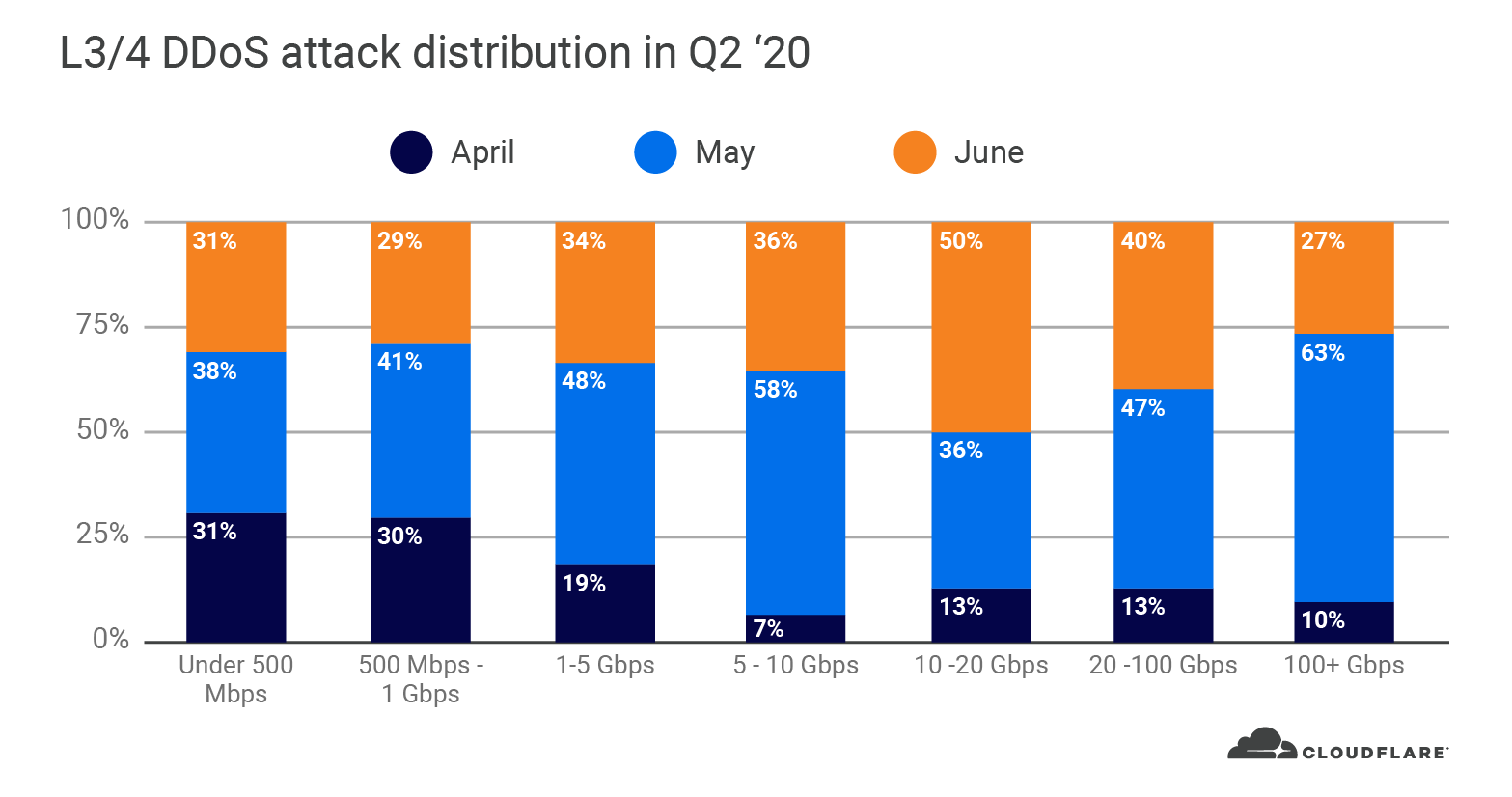

En effet, 63 % de toutes les attaques DDoS visant les couches 3 et 4 survenues au deuxième trimestre et présentant un pic supérieur à 100 Gbit/s se sont produites en mai. Alors que la pandémie mondiale continuait de s'aggraver dans le monde entier au mois de mai, les pirates se sont montrés particulièrement prompts à attaquer les sites web et les autres propriétés Internet.

Les petites attaques continuent à dominer le paysage, tandis que les attaques de grande envergure deviennent de plus en plus massives

La puissance d'une attaque DDoS est équivalente à sa taille, soit le nombre réel de paquets ou de bits qui viennent « inonder » la liaison afin de submerger la cible. Une attaque DDoS « de grande envergure » désigne une attaque dont le point culminant atteint un débit élevé en matière de trafic Internet. Le débit peut être mesuré en termes de paquets ou de bits. Les attaques à haut débit binaire tentent de saturer la liaison Internet et les attaques à débit de paquets élevé les routeurs ou autres équipements en ligne.

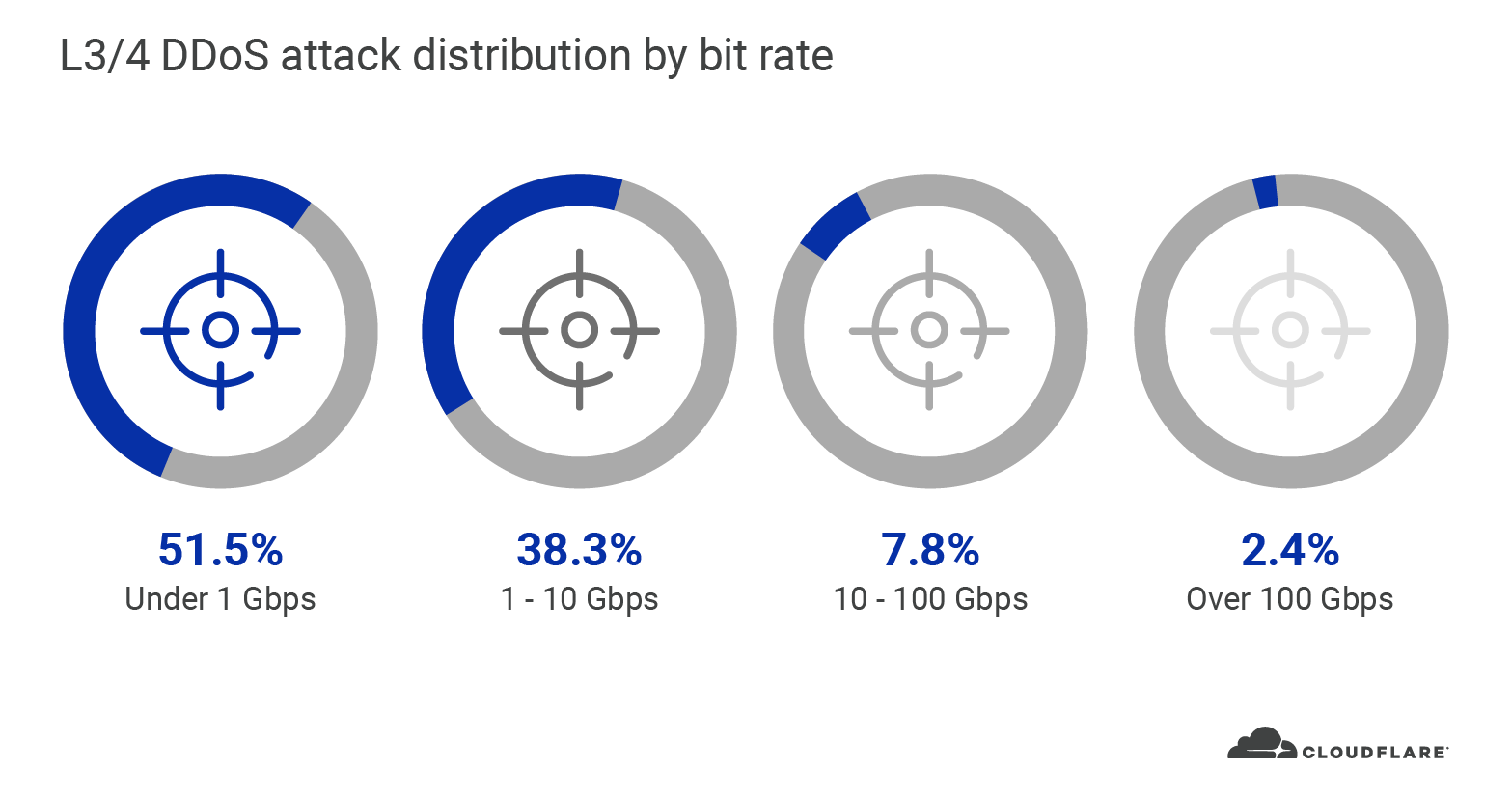

Tout comme au premier trimestre, la majorité des attaques DDoS visant les couches 3 et 4 que nous avons observées pendant le deuxième trimestre se sont également révélées relativement « petites » à l'échelle du réseau de Cloudflare. Près de 90 % de l'ensemble des attaques DDoS que nous avons observées sur les couches 3 et 4 ont connu un pic inférieur à 10 Gbit/s au cours du deuxième trimestre. Les attaques de petite envergure (au pic inférieur à 10 Gbit/s) peuvent encore facilement entraîner une panne de la plupart des propriétés Internet et des sites web à travers le monde s'ils ne sont pas protégés par un service d'atténuation DDoS fondé sur le cloud.

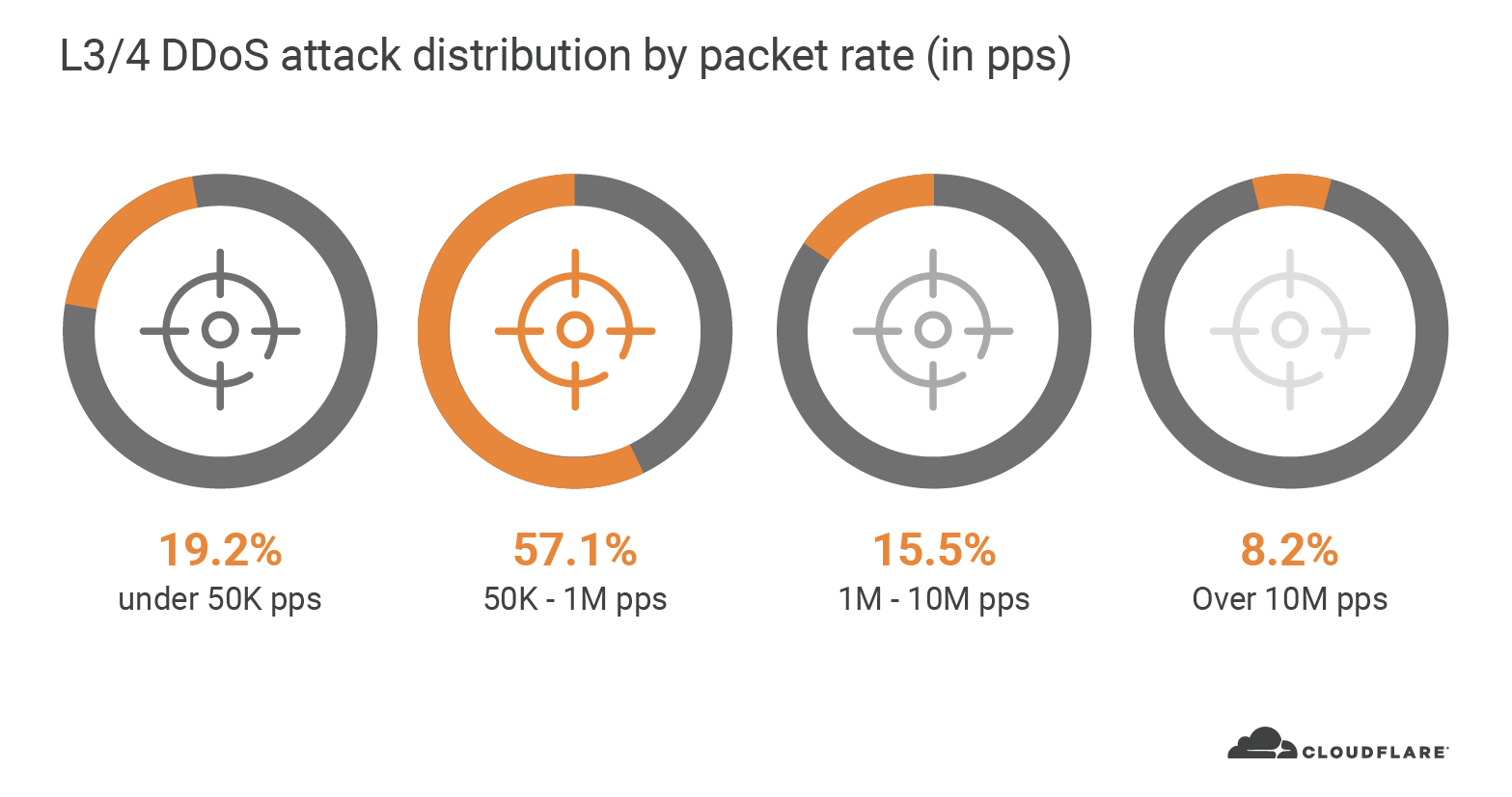

De la même manière, du point de vue du débit de paquets, 76 % de l'ensemble des attaques DDoS observées au deuxième trimestre sur les couches 3 et 4 ont culminé à 1 million de paquets par seconde (pps). En règle générale, une interface Ethernet de 1 Gbit/s peut accueillir entre 80 000 et 1,5 million de paquets par seconde. En admettant que l'interface serve également au trafic légitime et que la plupart des organisations disposent d'une interface au débit bien inférieur à 1 Gbit/s, on voit très bien comment les attaques DDoS par paquets peuvent facilement mettre à mal les propriétés Internet, même celles de « petite » envergure.

En termes de temps, 83 % de l'ensemble des attaques ont duré de 30 à 60 minutes. Nous avons observé une tendance similaire au cours du premier trimestre, avec 79 % des attaques se situant sur la même plage de durée. Cela peut paraître court, mais imaginez ce qu'une bataille informatique de 30 à 60 minutes entre votre équipe de sécurité et les pirates peut représenter. Ce laps de temps ne vous paraît plus si court. De plus, si une attaque DDoS entraîne une panne ou une dégradation du service, le temps de récupération nécessaire pour redémarrer vos équipements et relancer vos services peut se montrer beaucoup plus long, avec pour résultat des pertes financières et une baisse de réputation à chaque minute qui passe.

Au deuxième trimestre, nous avons assisté aux attaques DDoS les plus vastes jamais enregistrées sur notre réseau

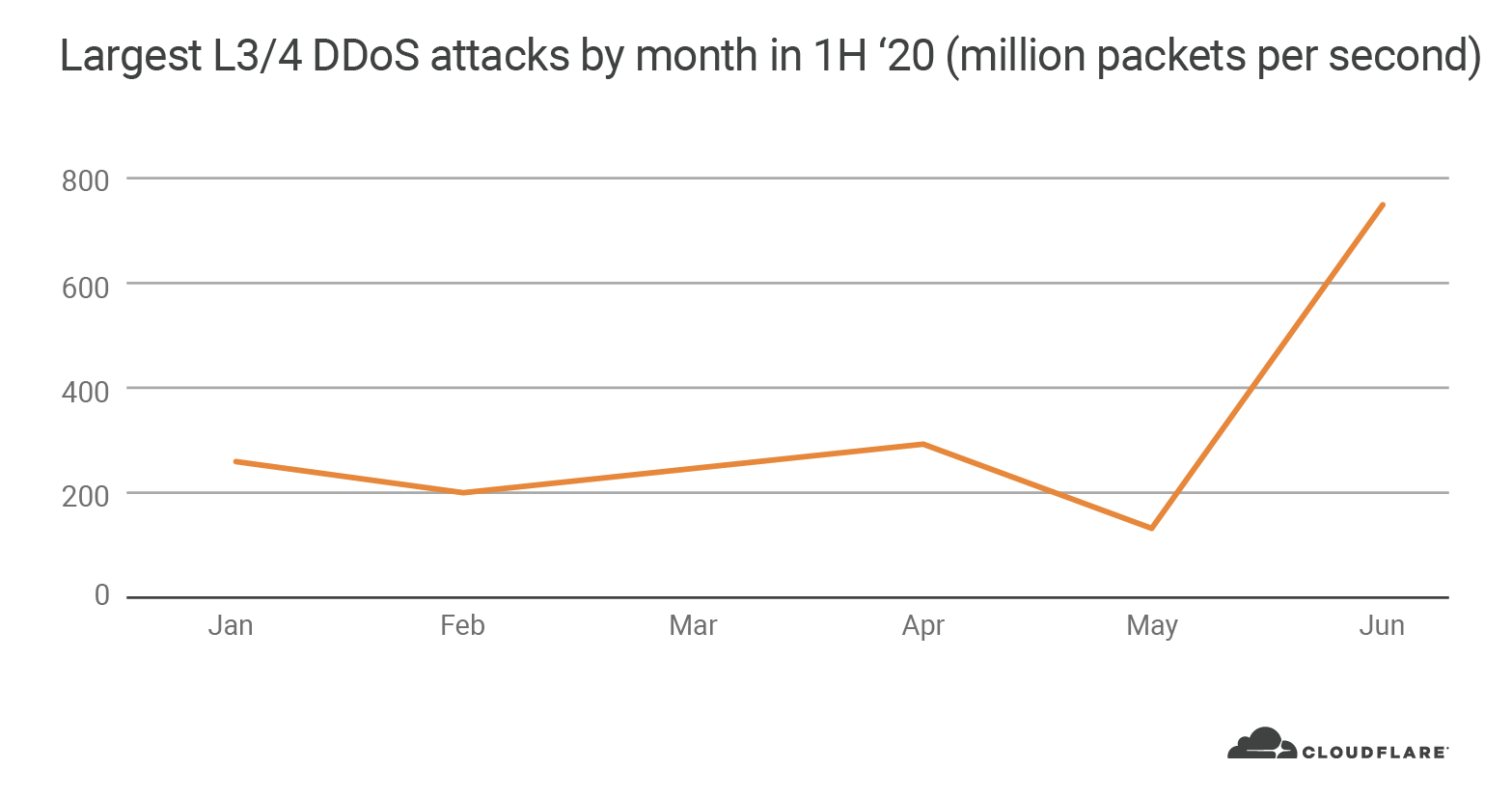

Ce trimestre, nous avons observé un nombre croissant d'attaques de grande envergure, tant en termes de débit de paquets que de débit binaire. En effet, 88 % de l'ensemble des attaques DDoS survenues en 2020 et ayant atteint un pic de plus de 100 Gbit/s ont eu lieu après l'entrée en vigueur du confinement au cours du mois de mars. Une fois de plus, le mois de mai décroche la première place du mois le plus chargé avec non seulement le plus grand nombre d'attaques, mais aussi le plus grand nombre d'attaques au débit supérieur à 100 Gbit/s.

En termes de paquets, le mois de juin arrive en tête avec une attaque gigantesque estimée à 754 millions de paquets par seconde. Hormis cette attaque, les débits maximaux sont restés pratiquement constants tout au long du trimestre avec environ 200 millions de paquets par seconde.

L'attaque à 754 millions de paquets par seconde (pps) a été automatiquement détectée et atténuée par Cloudflare. Elle faisait partie d'une campagne organisée de quatre jours, du 18 au 21 juin. Dans le contexte de cette campagne, le trafic hostile provenant de plus de 316 000 adresses IP a ciblé une unique adresse IP chez Cloudflare.

Les systèmes de protection anti-DDoS de Cloudflare ont automatiquement détecté et atténué l'attaque. De plus, grâce à la taille et à la portée mondiale de notre réseau, les performances n'ont aucunement été affectées. Un réseau mondial interconnecté s'avère essentiel à la mitigation d'attaques de grande envergure, afin de pouvoir absorber et atténuer le trafic hostile près de la source, tout en continuant à traiter le trafic légitime des clients, sans entraîner de latence ni d'interruption de service.

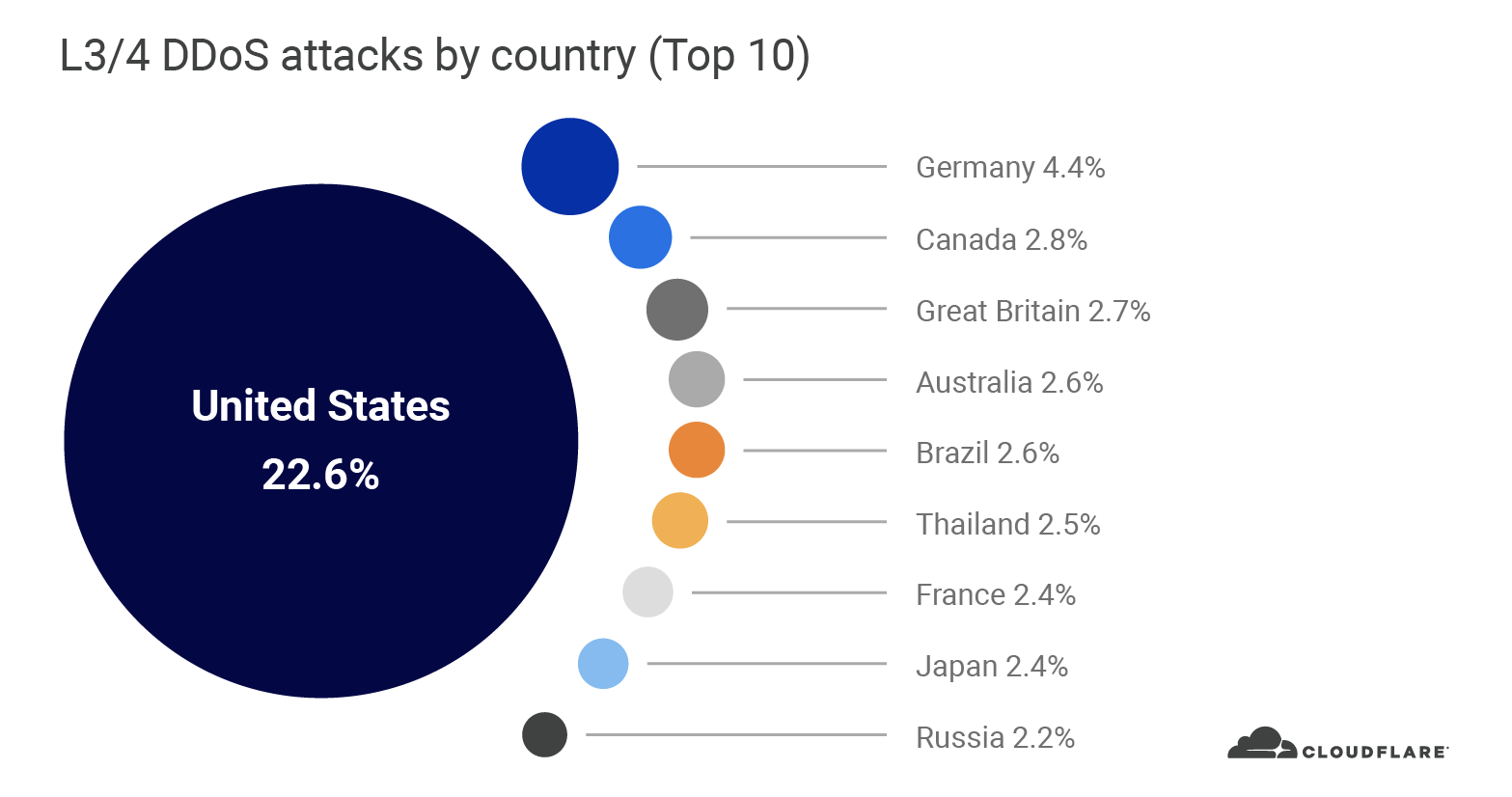

Les États-Unis constituent la cible de la plupart des attaques

Lorsque nous analysons la répartition des attaques DDoS visant les couches 3 et 4 par pays, nos datacenters situés aux États-Unis ont fait l'objet du plus grand nombre d'attaques (22,6 %), suivis par les datacenters implantés en Allemagne (4,4 %), au Canada (2,7 %) et en Grande-Bretagne (2,6 %).

Néanmoins, si nous analysons le nombre total d'octets hostiles atténués par chaque datacenter de Cloudflare, les États-Unis restent en tête (34,9 %), mais sont suivis par Hong Kong (6,6 %), la Russie (6,5 %), l'Allemagne (4,5 %) et la Colombie (3,7 %). Cette variation résulte de la quantité totale de bande passante générée lors de chaque attaque. Par exemple, si Hong Kong n'intègre pas la liste des 10 lieux les plus touchés en raison du nombre relativement faible d'attaques qui y ont été observées (1,8 %), ces attaques présentaient une volumétrie particulièrement élevée et ont généré un trafic hostile si important que la ville s'est retrouvée à la deuxième place.

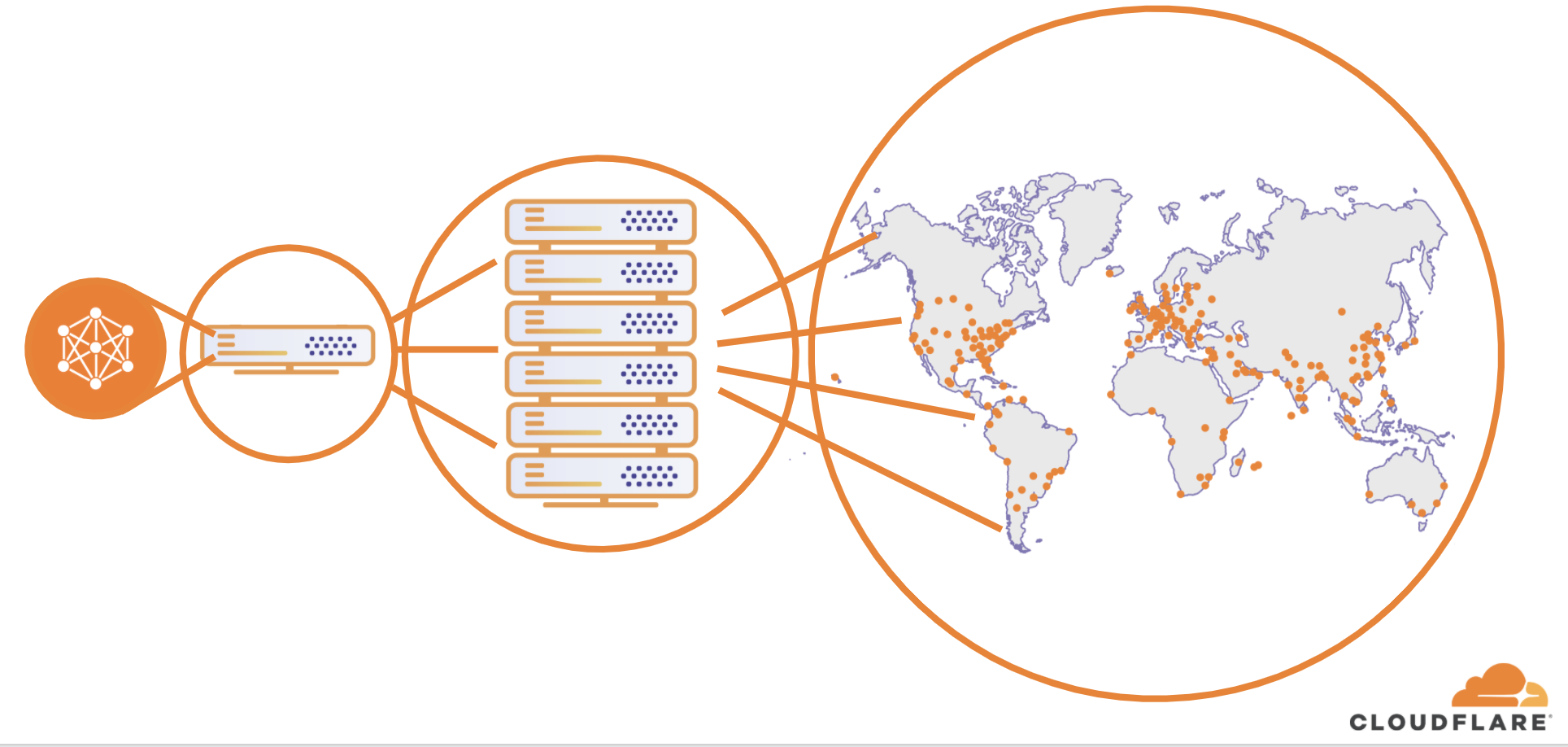

Lorsque nous analysons les attaques DDoS sur les couches 3 et 4, nous classons le trafic en fonction de la situation géographique des datacenters périphériques du réseau de Cloudflare et non de la situation géographique de l'adresse IP source. En effet, lorsque les pirates lancent des attaques visant les couches 3 et 4, ces derniers peuvent « usurper » (modifier) l'adresse IP source afin de dissimuler la source de l'attaque. Si nous cherchons à déterminer le pays d'origine en nous fondant sur une adresse IP source usurpée, le résultat aboutira à un pays erroné. Cloudflare parvient à surmonter les défis représentés par les adresses IP usurpées en présentant les données de l'attaque en fonction de la situation géographique du datacenter de Cloudflare dans lequel l'attaque a été constatée. Nous sommes en mesure de garantir la précision géographique de notre rapport dans la mesure où nous possédons des datacenters répartis dans plus de 200 villes dans le monde.

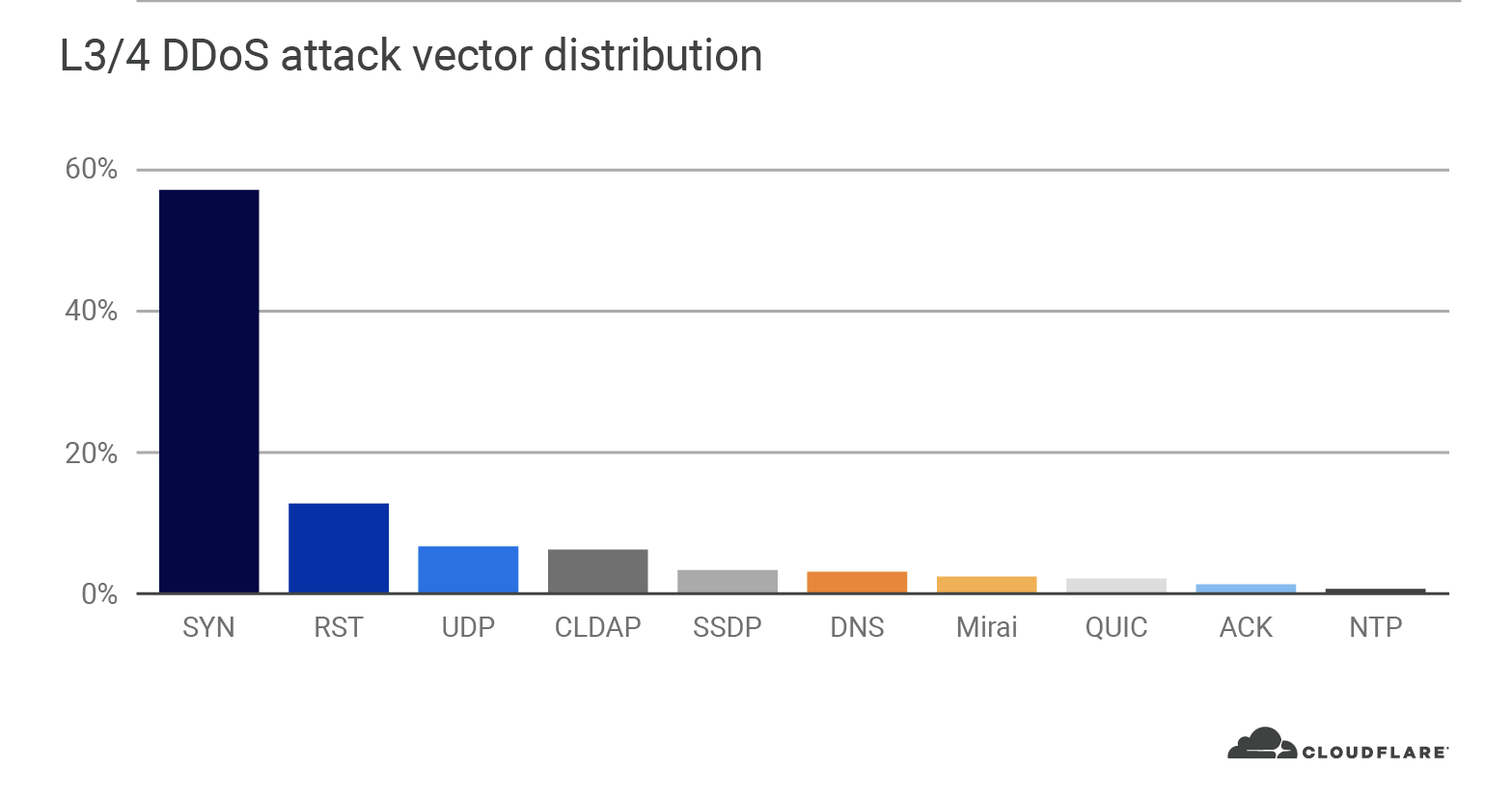

57 % de l'ensemble des attaques DDoS ciblant les couches 3 et 4 au deuxième trimestre étaient de type SYN Flood

Nous utilisons le terme vecteur d'attaque pour décrire la méthode d'une attaque. Au cours du deuxième trimestre, nous avons observé une hausse du nombre de vecteurs utilisés par les pirates pour mener des attaques DDoS sur les couches 3 et 4. Au total, 39 types de vecteurs d'attaques différents ont été utilisés au cours du deuxième trimestre, contre 34 au cours du premier trimestre. Les attaques SYN Flood en formaient la majorité avec une proportion de plus de 57 %, suivies par les attaques RST (13 %), UDP (7 %), CLDAP (6 %) et SSDP (3 %).

Les attaques SYN Flood cherchent à exploiter le processus d'établissement de liaison d'une connexion TCP (handshake). En envoyant de manière répétée des paquets de requête de connexion initiale accompagnés d'un drapeau de synchronisation (SYN), le pirate tente de saturer la table de connexion qui suit l'état des connexions TCP du routeur. Ce dernier répond par l'envoi d'un paquet comprenant un drapeau d'accusé de réception synchronisé (SYN-ACK), alloue une certaine quantité de mémoire à chaque connexion donnée et attend à tort que le client réponde par l'envoi d'un accusé de réception final (ACK). Une fois la mémoire du routeur occupée par un nombre suffisant de SYN, le routeur ne peut plus allouer de mémoire supplémentaire aux clients légitimes, entraînant ainsi un déni de service.

Quel que soit le vecteur d'attaque, Cloudflare détecte et atténue automatiquement les attaques DDoS avec ou sans état en suivant l'approche de protection tridimensionnelle composant nos systèmes de protection anti-DDoS internes :

- Gatebot : il s'agit des systèmes de protection anti-DDoS centralisés de Cloudflare permettant de détecter et d'atténuer les attaques DDoS volumétriques distribuées à l'échelle mondiale. Situé dans le datacenter central de notre réseau, Gatebot reçoit des échantillons de chacun de nos datacenters périphériques, les analyse et envoie automatiquement des instructions de mitigation lorsque des attaques sont détectées. Gatebot est également synchronisé avec les serveurs web de chacun de nos clients afin d'évaluer leur intégrité et de déclencher une protection adaptée en conséquence.

- DosD (Denial of service Daemon, daemon chargé du déni de service) : il s'agit des systèmes de protection anti-DDoS décentralisés de Cloudflare. DosD fonctionne de manière autonome dans chaque serveur de chaque datacenter Cloudflare à travers le monde. Il analyse le trafic et, le cas échéant, applique les règles de mitigation locales. En plus d'être capable de détecter et d'atténuer les attaques à des fréquences très élevées, DosD améliore considérablement la résilience de notre réseau en déléguant les capacités de détection et de mitigation à la périphérie.

- flowtrackd (daemon de surveillance de flux) : il s'agit de la machine de suivi d'état TCP de Cloudflare. Capable d'identifier l'état d'une connexion TCP, avant de rejeter, de tester ou de limiter le débit des paquets qui n'appartiennent pas à une connexion légitime, flowtrackd permet de détecter et d'atténuer les attaques DDoS fondées sur le protocole TCP les plus aléatoires et les plus sophistiquées au sein des topologies de routage unidirectionnel.

En plus de nos systèmes de protection anti-DDoS automatisés, Cloudflare génère aussi des informations en temps réel sur les menaces permettant d'atténuer automatiquement les attaques. De plus, Cloudflare offre à ses clients un pare-feu, une fonction de limitation du débit et d'autres outils supplémentaires afin de personnaliser et d'optimiser encore leur protection.

Atténuation DDoS Cloudflare

Comme l'utilisation d'Internet continue d'évoluer pour les entreprises et les particuliers, on peut s'attendre à ce que les tactiques des attaques DDoS s'adaptent également. Cloudflare protège les sites web, les applications et les réseaux entiers contre les attaques DDoS de tous types, tailles ou niveaux de sophistication.

À l'instar de nos clients, les analystes du secteur recommandent notre solution complète pour trois raisons principales :

- L'échelle du réseau : le réseau de 37 Tbit/s de Cloudflare peut facilement bloquer les attaques de tous types, tailles ou niveaux de sophistication. Le réseau Cloudflare dispose d'une capacité d'atténuation DDoS supérieure à celle de ses quatre concurrents suivants réunis.

- Le délai d'atténuation : Cloudflare atténue la plupart des attaques de la couche réseau en moins de 10 s à l'échelle mondiale. En outre, l'atténuation est immédiate (0 s) en cas de configuration préalable de règles statiques. Grâce à notre présence internationale, Cloudflare atténue les attaques proches de la source avec une latence minimale. Dans certains cas, le trafic est même plus rapide que sur l'Internet public.

- La connaissance des menaces : les capacités d'atténuation DDoS de Cloudflare sont soutenues par des informations sur les menaces provenant de plus de 27 millions de propriétés Internet. De plus, ces informations sont intégrées aux pare-feu et aux outils destinés aux clients afin de leur donner les moyens d'agir.

La position unique de Cloudflare nous permet d'atténuer les attaques DDoS à une échelle et une vitesse inégalées grâce à l'architecture de notre réseau, tout en faisant preuve d'un discernement incomparable. Le réseau de Cloudflare se comporte à la manière d'une fractale : chaque service fonctionne sur chaque serveur de chaque datacenter Cloudflare et s'étend sur plus de 200 villes à l'échelle mondiale. Ceci permet à Cloudflare de détecter et d'atténuer les attaques près de la source, indépendamment de leur taille, de leur origine ou de leur type.

Pour en savoir plus sur la solution de protection anti-DDoS de Cloudflare, contactez-nous ou lancez-vous.

Vous pouvez également nous rejoindre lors d'un prochain webinaire en direct, pendant lequel nous discuterons de ces tendances et des stratégies que les entreprises peuvent mettre en œuvre pour lutter contre les attaques DDoS et sauvegarder l'intégrité et la rapidité en ligne de leurs réseaux. Inscrivez-vous ici.